Документ Microsoft Office Word (3). Организационноправовые, программноаппаратные и инженернотехнические методы защиты информации

Скачать 95.87 Kb. Скачать 95.87 Kb.

|

|

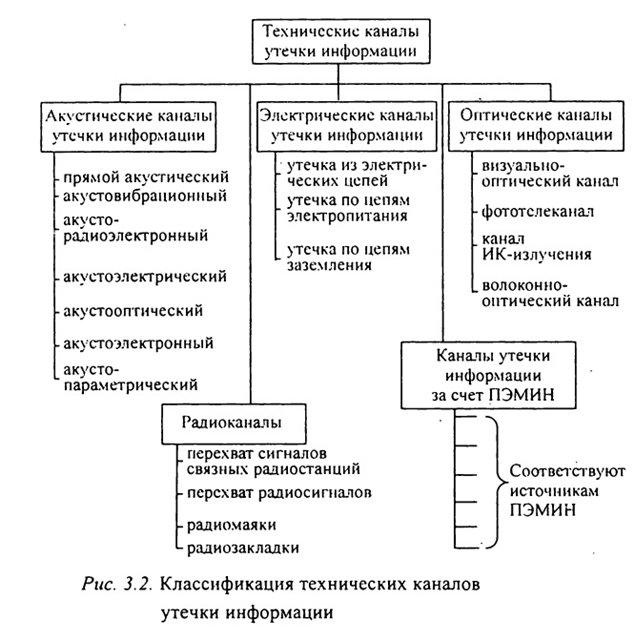

Организационно-правовые, программно-аппаратные и инженерно-технические методы защиты информации. Организационные Организационные (административные) меры защиты - это меры организационного характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности. Они включают: мероприятия, осуществляемые при проектировании, строительстве и оборудовании вычислительных центров и других объектов систем обработки данных; мероприятия по разработке правил доступа пользователей к ресурсам системы (разработка политики безопасности); мероприятия, осуществляемые при подборе и подготовке персонала системы; организацию охраныи надежного пропускного режима; организацию учета, хранения, использования и уничтожения документов и носителей с информацией; распределение реквизитов разграничения доступа (паролей, ключей шифрования и т.п.); организацию явного и скрытого контроля за работой пользователей; мероприятия, осуществляемые при проектировании, разработке, ремонте и модификациях оборудования и программного обеспечения и т.п. Правовые (законодательные) К правовым мерам защиты относятся действующие в стране законы, указы и нормативные акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей. Программно-аппаратные Технические (аппаратно-программные) меры защиты основаны на использовании различных электронных устройств и специальных программ, входящих в состав АС и выполняющих (самостоятельно или в комплексе с другими средствами) функции защиты (идентификацию и аутентификацию пользователей, разграничение доступа к ресурсам, регистрацию событий, криптографическое закрытие информации и т.д.). К программно-аппаратным средствам обеспечения информационной безопасности средств связи в вычислительных сетях относятся: аппаратные шифраторы сетевого трафика; методика Firewall, реализуемая на базе программно-аппаратных средств; защищенные сетевые криптопротоколы; программно-аппаратные анализаторы сетевого трафика; защищенные сетевые ОС. Инженерно-технические Инженерно-технические меры защиты основаны на применении разного рода механических, электро или электронно-механических устройств и сооружений, специально предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и защищаемой информации, а также технических средств визуального наблюдения, связи и охранной сигнализации. 10. Технические каналы утечки информации.Под утечкой информации понимается несанкционированный процесс переноса информации от источника к несанкционированному пользователю. Физический путь переноса называется каналом утечки. Утечка информации связана с источником (генератором), физической средой, в которой распространяется информация от источника, и с пользователем (приёмником). В автоматизированных системах основными источниками информации являются люди и документы. Технические средства, которые обеспечивают утечку информации, образуют технические каналы утечки информации.  Акустические каналы - это каналы, образованные распространением акустической волны в воздушной, жидкой и твердой среде. В воздушной среде энергия передается частицам воздуха, которые приобретают колебательное движение. Если на пути акустической волны встречаются препятствия, например, стены, мебель, окна и т.д., то акустическая волна отражается от них, поглощается, вызывает колебания элементов окружающей среды. Акустические каналы - это каналы, образованные распространением акустической волны в воздушной, жидкой и твердой среде. В воздушной среде энергия передается частицам воздуха, которые приобретают колебательное движение. Если на пути акустической волны встречаются препятствия, например, стены, мебель, окна и т.д., то акустическая волна отражается от них, поглощается, вызывает колебания элементов окружающей среды.Частотный диапазон акустического канала утечки информации включает инфразвук, диапазон слышимого человеком звука (16-20000 Гц), ультразвук и гиперзвук. Электрические каналы - связаны с перехватом инф.каналов, проходящих по электрическим цепям различного назначения. Контактные и бесконтактные способы подключения к проводам и кабелям. Оптические каналы - наблюдение Электромагнитные излучения - радиоканал - перехват электромагнит.излучения радиодиапазона (радиомикрофоны) ПЭМИН - перехватих

Противодействия : 1. конструктивные меры, связанные с оборудованием помещений. 2. исключение вероятности вноса и установки подслушивающих устройств. 3. тех средства подавления каналов перехвата информации (зашумление - генераторы шума, вибрационное зашумление). Тех средства обнаружения утечки : 1. визуальный метод контроля. 2. контроль с использованием тех средств. ИАФ.1 ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ, ЯВЛЯЮЩИХСЯ РАБОТНИКАМИ ОПЕРАТОРА Требования к реализации ИАФ.1: В информационной системе должна обеспечиваться идентификация и аутентификация пользователей, являющихся работниками оператора. При доступе в информационную систему должна осуществляться идентификация и аутентификация пользователей, являющихся работниками оператора (внутренних пользователей), и процессов, запускаемых от имени этих пользователей, а также процессов, запускаемых от имени системных учетных записей. К внутренним пользователям в целях настоящего документа относятся должностные лица оператора (пользователи, администраторы), выполняющие свои должностные обязанности (функции) с использованием информации, информационных технологий и технических средств информационной системы в соответствии с должностными регламентами (инструкциями), утвержденными оператором, и которым в информационной системе присвоены учетные записи. В качестве внутренних пользователей дополнительно рассматриваются должностные лица обладателя информации, заказчика, уполномоченного лица и (или) оператора иной информационной системы, а также лица, привлекаемые на договорной основе для обеспечения функционирования информационной системы (ремонт, гарантийное обслуживание, регламентные и иные работы) в соответствии с организационно-распорядительными документами оператора и которым в информационной системе также присвоены учетные записи. Пользователи информационной системы должны однозначно идентифицироваться и аутентифицироваться для всех видов доступа, кроме тех видов доступа, которые определяются как действия, разрешенные до идентификации и аутентификации в соответствии с мерой защиты информации УПД.11. Аутентификация пользователя осуществляется с использованием паролей, аппаратных средств, биометрических характеристик, иных средств или в случае многофакторной (двухфакторной) аутентификации - определенной комбинации указанных средств. В информационной системе должна быть обеспечена возможность однозначного сопоставления идентификатора пользователя с запускаемыми от его имени процессами. Правила и процедуры идентификации и аутентификации пользователей регламентируются в организационно-распорядительных документах по защите информации. Требования к усилению ИАФ.1: 1) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для удаленного доступа в систему с правами привилегированных учетных записей (администраторов): а) с использованием сети связи общего пользования, в том числе сети Интернет; б) без использования сети связи общего пользования; 2) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для удаленного доступа в систему с правами непривилегированных учетных записей (пользователей): а) с использованием сети связи общего пользования, в том числе сети Интернет; б) без использования сети связи общего пользования; 3) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для локального доступа в систему с правами привилегированных учетных записей (администраторов); 4) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для локального доступа в систему с правами непривилегированных учетных записей (пользователей); 5) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация при доступе в систему с правами привилегированных учетных записей (администраторов), где один из факторов обеспечивается аппаратным устройством аутентификации, отделенным от информационной системы, к которой осуществляется доступ; 6) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация при доступе в систему с правами непривилегированных учетных записей (пользователей), где один из факторов обеспечивается устройством, отделенным от информационной системы, к которой осуществляется доступ; 7) в информационной системе должен использоваться механизм одноразовых паролей при аутентификации пользователей, осуществляющих удаленный или локальный доступ; 8) в информационной системе для аутентификации пользователей должно обеспечиваться применение в соответствии с законодательством Российской Федерации криптографических методов защиты информации. Содержание базовой меры ИАФ.1:

ИАФ.2 ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ УСТРОЙСТВ, В ТОМ ЧИСЛЕ СТАЦИОНАРНЫХ, МОБИЛЬНЫХ И ПОРТАТИВНЫХ Требования к реализации ИАФ.2: В информационной системе до начала информационного взаимодействия (передачи защищаемой информации от устройства к устройству) должна осуществляться идентификация и аутентификация устройств (технических средств). Оператором должен быть определен перечень типов устройств, используемых в информационной системе и подлежащих идентификации и аутентификации до начала информационного взаимодействия. Идентификация устройств в информационной системе обеспечивается по логическим именам (имя устройства и (или) ID), логическим адресам (например, IP-адресам) и (или) по физическим адресам (например, MAC-адресам) устройства или по комбинации имени, логического и (или) физического адресов устройства. Аутентификация устройств в информационной системе обеспечивается с использованием соответствующих протоколов аутентификации или с применением в соответствии с законодательством Российской Федерации криптографических методов защиты информации. Правила и процедуры идентификации и аутентификации устройств регламентируются в организационно-распорядительных документах оператора по защите информации. Требования к усилению ИАФ.2: 1) в информационной системе должна обеспечиваться аутентификация устройств до начала информационного взаимодействия с ними: а) взаимная аутентификация устройства и средства вычислительной техники (или другого взаимодействующего устройства); б) аутентификация по уникальным встроенным средствам аутентификации. Содержание базовой меры ИАФ.2:

ИАФ.3 УПРАВЛЕНИЕ ИДЕНТИФИКАТОРАМИ, В ТОМ ЧИСЛЕ СОЗДАНИЕ, ПРИСВОЕНИЕ, УНИЧТОЖЕНИЕ ИДЕНТИФИКАТОРОВ Требования к реализации ИАФ.3: Оператором должны быть установлены и реализованы следующие функции управления идентификаторами пользователей и устройств в информационной системе: определение должностного лица (администратора) оператора, ответственного за создание, присвоение и уничтожение идентификаторов пользователей и устройств; формирование идентификатора, который однозначно идентифицирует пользователя и (или) устройство; присвоение идентификатора пользователю и (или) устройству; предотвращение повторного использования идентификатора пользователя и (или) устройства в течение установленного оператором периода времени; блокирование идентификатора пользователя после установленного оператором времени неиспользования. Правила и процедуры управления идентификаторами регламентируются в организационно-распорядительных документах оператора по защите информации. Требование к усилению ИАФ.3: 1) оператором должно быть исключено повторное использование идентификатора пользователя в течение: а) не менее одного года; б) не менее трех лет; в) в течение всего периода эксплуатации информационной системы; 2) оператором должно быть обеспечено блокирование идентификатора пользователя через период времени неиспользования: а) не более 90 дней; б) не более 45 дней; 3) оператором должно быть обеспечено использование различной аутентификационной информации (различных средств аутентификации) пользователя для входа в информационную систему и доступа к прикладному (специальному) программному обеспечению; 4) оператором должно быть исключено использование идентификатора пользователя информационной системы при создании учетной записи пользователя публичной электронной почты или иных публичных сервисов; 5) оператором должно быть обеспечено управление идентификаторами внешних пользователей, учетные записи которых используются для доступа к общедоступным ресурсам информационной системы. Содержание базовой меры ИАФ.3:

ИАФ.4 УПРАВЛЕНИЕ СРЕДСТВАМИ АУТЕНТИФИКАЦИИ, В ТОМ ЧИСЛЕ ХРАНЕНИЕ, ВЫДАЧА, ИНИЦИАЛИЗАЦИЯ, БЛОКИРОВАНИЕ СРЕДСТВ АУТЕНТИФИКАЦИИ И ПРИНЯТИЕ МЕР В СЛУЧАЕ УТРАТЫ И (ИЛИ) КОМПРОМЕТАЦИИ СРЕДСТВ АУТЕНТИФИКАЦИИ Требования к реализации ИАФ.4: Оператором должны быть установлены и реализованы следующие функции управления средствами аутентификации (аутентификационной информацией) пользователей и устройств в информационной системе: определение должностного лица (администратора) оператора, ответственного за хранение, выдачу, инициализацию, блокирование средств аутентификации и принятие мер в случае утраты и (или) компрометации средств аутентификации; изменение аутентификационной информации (средств аутентификации), заданных их производителями и (или) используемых при внедрении системы защиты информации информационной системы; выдача средств аутентификации пользователям; генерация и выдача начальной аутентификационной информации (начальных значений средств аутентификации); установление характеристик пароля (при использовании в информационной системе механизмов аутентификации на основе пароля): а) задание минимальной сложности пароля с определяемыми оператором требованиями к регистру, количеству символов, сочетанию букв верхнего и нижнего регистра, цифр и специальных символов; б) задание минимального количества измененных символов при создании новых паролей; в) задание максимального времени действия пароля; г) задание минимального времени действия пароля; д) запрет на использование пользователями определенного оператором числа последних использованных паролей при создании новых паролей; блокирование (прекращение действия) и замена утерянных, скомпрометированных или поврежденных средств аутентификации; назначение необходимых характеристик средств аутентификации (в том числе механизма пароля); обновление аутентификационной информации (замена средств аутентификации) с периодичностью, установленной оператором; защита аутентификационной информации от неправомерных доступа к ней и модифицирования. Правила и процедуры управления средствами аутентификации (аутентификационной информацией) регламентируются в организационно-распорядительных документах оператора по защите информации. Требование к усилению ИАФ.4: 1) в случае использования в информационной системе механизмов аутентификации на основе пароля (иной последовательности символов, используемой для аутентификации) или применения пароля в качестве одного из факторов многофакторной аутентификации, его характеристики должны быть следующими: а) длина пароля не менее шести символов, алфавит пароля не менее 30 символов, максимальное количество неуспешных попыток аутентификации (ввода неправильного пароля) до блокировки от 3 до 10 попыток, блокировка программно-технического средства или учетной записи пользователя в случае достижения установленного максимального количества неуспешных попыток аутентификации от 3 до 15 минут, смена паролей не более чем через 180 дней; б) длина пароля не менее шести символов, алфавит пароля не менее 60 символов, максимальное количество неуспешных попыток аутентификации (ввода неправильного пароля) до блокировки от 3 до 10 попыток, блокировка программно-технического средства или учетной записи пользователя в случае достижения установленного максимального количества неуспешных попыток аутентификации от 5 до 30 минут, смена паролей не более чем через 120 дней; в) длина пароля не менее шести символов, алфавит пароля не менее 70 символов, максимальное количество неуспешных попыток аутентификации (ввода неправильного пароля) до блокировки от 3 до 8 попыток, блокировка программно-технического средства или учетной записи пользователя в случае достижения установленного максимального количества неуспешных попыток аутентификации от 10 до 30 минут, смена паролей не более чем через 90 дней; г) длина пароля не менее восьми символов, алфавит пароля не менее 70 символов, максимальное количество неуспешных попыток аутентификации (ввода неправильного пароля) до блокировки от 3 до 4 попыток, блокировка программно-технического средства или учетной записи пользователя в случае достижения установленного максимального количества неуспешных попыток аутентификации от 15 до 60 минут, смена паролей не более чем через 60 дней; 2) в информационной системе должно быть обеспечено использование автоматизированных средств для формирования аутентификационной информации (генераторов паролей) с требуемыми характеристиками стойкости (силы) механизма аутентификации и для оценки характеристик этих механизмов; 3) в информационной системе должно быть обеспечено использование серверов и (или) программного обеспечения аутентификации для единой аутентификации в компонентах информационной системы и компонентах программного обеспечения, предусматривающего собственную аутентификацию; 4) оператор должен обеспечить получение (запросить) у поставщика технических средств и программного обеспечения информационной системы аутентификационную информацию, заданную производителем этих технических средств и программного обеспечения и не указанную в эксплуатационной документации; 5) оператором должны быть определены меры по исключению возможности использования пользователями их идентификаторов и паролей в других информационных системах. Содержание базовой меры ИАФ.4

ИАФ.5 ЗАЩИТА ОБРАТНОЙ СВЯЗИ ПРИ ВВОДЕ АУТЕНТИФИКАЦИОННОЙ ИНФОРМАЦИИ Требования к реализации ИАФ.5: В информационной системе должна осуществляться защита аутентификационной информации в процессе ее ввода для аутентификации от возможного использования лицами, не имеющими на это полномочий. Защита обратной связи "система - субъект доступа" в процессе аутентификации обеспечивается исключением отображения для пользователя действительного значения аутентификационной информации и (или) количества вводимых пользователем символов аутентификационной информации. Вводимые символы пароля могут отображаться условными знаками "*", "·" или иными знаками. Требования к усилению ИАФ.5: Не установлены. Содержание базовой меры ИАФ.5:

ИАФ.6 ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ, НЕ ЯВЛЯЮЩИХСЯ РАБОТНИКАМИ ОПЕРАТОРА (ВНЕШНИХ ПОЛЬЗОВАТЕЛЕЙ) Требования к реализации ИАФ.6: В информационной системе должна осуществляться однозначная идентификация и аутентификация пользователей, не являющихся работниками оператора (внешних пользователей), или процессов, запускаемых от имени этих пользователей. К пользователям, не являющимся работникам оператора (внешним пользователям), относятся все пользователи информационной системы, не указанные в ИАФ.1 в качестве внутренних пользователей. Примером внешних пользователей являются граждане, на законных основаниях через сеть Интернет получающие доступ к информационным ресурсам портала Государственных услуг Российской Федерации "Электронного правительства" или официальным сайтам в сети Интернет органов государственной власти. Пользователи информационной системы должны однозначно идентифицироваться и аутентифицироваться для всех видов доступа, кроме тех видов доступа, которые определяются как действия, разрешенные до идентификации и аутентификации в соответствии с мерой защиты информации УПД.11. Идентификация и аутентификация внешних пользователей в целях предоставления государственных услуг осуществляется в том числе с использованием единой системы идентификации и аутентификации, созданной в соответствии с постановлением Правительства Российской Федерации от 28 ноября 2011 г. N 977. Правила и процедуры идентификации и аутентификации пользователей регламентируются в организационно-распорядительных документах оператора по защите информации. Требования к усилению ИАФ.6: Не установлены. Содержание базовой меры ИАФ.6:

ИАФ.7 ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ ОБЪЕКТОВ ФАЙЛОВОЙ СИСТЕМЫ, ЗАПУСКАЕМЫХ И ИСПОЛНЯЕМЫХ МОДУЛЕЙ, ОБЪЕКТОВ СИСТЕМ УПРАВЛЕНИЯ БАЗАМИ ДАННЫХ, ОБЪЕКТОВ, СОЗДАВАЕМЫХ ПРИКЛАДНЫМ И СПЕЦИАЛЬНЫМ ПРОГРАММНЫМ ОБЕСПЕЧЕНИЕМ, ИНЫХ ОБЪЕКТОВ ДОСТУПА Требования к реализации ИАФ.7: В информационной системе должна осуществляться идентификация и аутентификация объектов файловой системы, запускаемых и исполняемых модулей, объектов систем управления базами данных, объектов, создаваемых прикладным и специальным программным обеспечением, иных объектов доступа. Требования к усилению ИАФ.7: 1) в информационной системе должна обеспечиваться аутентификация объектов файловой системы с использованием свидетельств подлинности информации (в том числе электронной подписи или иных свидетельств подлинности информации); 2) в информационной системе должна обеспечиваться аутентификация запускаемых и исполняемых модулей с использованием свидетельств подлинности модулей (в том числе цифровых сигнатур производителя или иных свидетельств подлинности модулей). Содержание базовой меры ИАФ.7:

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||