отчет по практике. Основными принципами охраны труда как системы мероприятий являются

Скачать 109.16 Kb. Скачать 109.16 Kb.

|

|

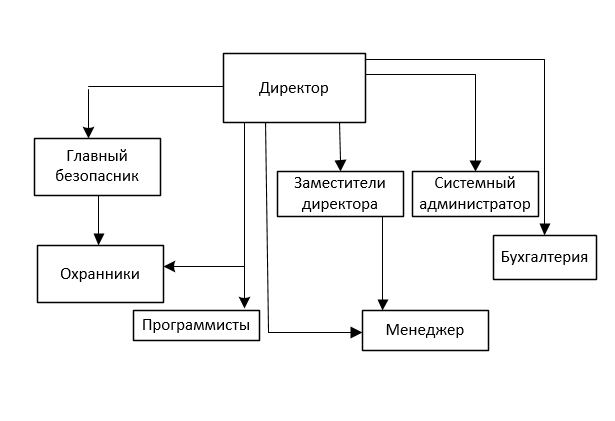

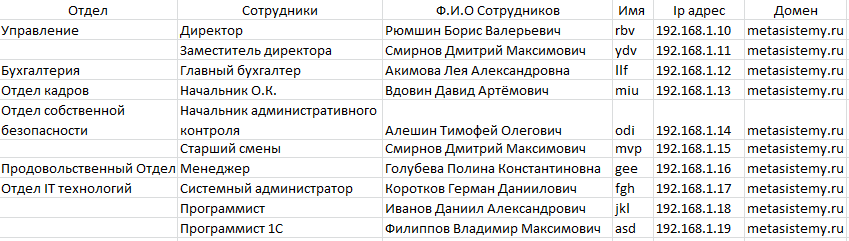

Общие вопросы охраны труда. Безопасная работа с оборудованием Охрана труда система обеспечения безопасности жизни и здоровья работников в процессе трудовой деятельности, включающая правовые, социально-экономические, санитарно-гигиенические, психофизические, лечебно-профилактические, реабилитационные и иные мероприятия. Функциями охраны труда являются исследования санитарии и гигиены труда, проведение мероприятий по снижению влияния вредных факторов на организм работников в процессе труда. Основным методом охраны труда является использование техники безопасности. При этом решаются две основные задачи: создание машин и инструментов, при работе с которыми исключена опасность для человека, и разработка специальных средств защиты, обеспечивающих безопасность человека в процессе труда, а также проводится обучение работающих безопасным приемам труда и использования средств защиты, создаются условия для безопасной работы. Основная задача охраны труда предотвращение травматизма на производстве, профилактика профессиональных заболеваний, а также минимизация социальных последствий. В ходе мероприятий на каждом рабочем месте обеспечивают социально-приемлемый или минимальный риск. Социальной сущностью охраны труда является поддержание здоровья и трудоспособности экономически активного населения на максимально возможном уровне, а также социальная защита пострадавших на производстве и членов их семей. Основными принципами охраны труда как системы мероприятий являются: обеспечение сохранения жизни, здоровья и трудоспособности работников в процессе трудовой деятельности; социальное партнерство работодателей и работников в сфере охраны труда; гарантии защиты права работников на труд в условиях, соответствующих требованиям охраны труда; определение и выплаты компенсаций за тяжелые работы и работы с вредными и (или) опасными условиями труда; социальное страхование работников от несчастных случаев па производстве и профессиональных заболеваний; медицинская, социальная и профессиональная реабилитация работников, пострадавших от несчастных случаев на производстве и профессиональных заболеваний. Перечисленные принципы лежат в основе, являются исходными положениями охраны труда и подлежат не только признанию, но и повседневному претворению в жизнь. Их реализация служит гарантом безопасности труда. Травмами называют повреждение тканей организма и нарушение его функций при несчастных случаях, т.е. при воздействии на работающих опасных производственных факторов: механических (ушиб, порез, перелом, вывих и др.), термических (ожог, обморожение), химических (химический ожог), электрических (ожог, металлизация кожи, электрический удар и др.), психологических (нервный стресс, испуг и др.) Причины производственного травматизма и заболеваний можно поделить на следующие группы: технические, организационные, санитарно-гигиенические, психофизиологические, субъективные и экономические. Техническими причинами могут быть конструктивные недостатки машин, механизмов, инструментов, приспособлений или их неисправность. Организационные причины несвоевременное или некачественное проведение инструктажей и обучения по охране труда работающих, отсутствие инструкций по охране труда. Недостаточный контроль за выполнением требований охраны труда работающими, неудовлетворительное содержание рабочего места, недостатки в организации групповых работ, в обеспечении рабочих спецодеждой и другими СИЗ. Использование техники, инструментов не по назначению, нарушение режима труда и отдыха, технологического процесса. Санитарно-гигиенический причины неблагоприятные природно-климатические условия или микроклимат в помещениях, повышенное содержание в воздухе вредных веществ, высокий уровень шума, вибраций, излучений, нерациональное освещение, антисанитарное состояние рабочих мест и бытовых помещений, несоблюдение правил личной гигиены и др. Психофизиологические причины монотонность, высокая напряженность труда, несоответствие анатомо-физиологических и психологических особенностей организма условиям труда, усталость, неудовлетворительная психологическая обстановка в коллективе и др. Субъективные причины это личная недисциплинированность работника, невыполнение инструкций по охране труда, нахождение в состоянии алкогольного или наркотического опьянения, в болезненном состоянии и др. Экономическими причинами могут быть стремление работающих обеспечить высокую выработку и заработную плату при пренебрежительном отношении к вопросам охраны труда, недостаточное выделение средств на мероприятия по улучшению условий труда и др. Несчастный случай (травма, заболевание) может быть вызван какой-то одной, но чаще несколькими связанными или не связанными между собой причинами, создающими опасную ситуацию на рабочем месте. Опасная ситуация включает в себя опасные условия и опасные действия. Опасные условия состояние производственной среды, не соответствующее установленным нормам. Опасное действие неправильное, непрофессиональное действие работника, являющееся следствием необученности, неумения, нежелания, неспособности, а в отдельных случаях невозможности работающего правильно оценивать производственную обстановку и выполнять все требования норм и правил охраны труда. Безопасная работа с оборудованием Сейчас, когда значительная часть задач выполняется сотрудниками с использованием персональных компьютеров, защита их здоровья от воздействия вредоносных факторов, обусловленных применением этой техники, имеет особое значение. Для минимизации воздействия на государственном уровне разрабатываются нормативные документы, устанавливающие правила техники безопасности при работе с компьютером для сотрудников. К таким документам относятся: Трудовой кодекс; санитарно-гигиенические правила и нормативы СанПиН 2.2.2/2.4.1340-03, утвержденные постановлением Главного государственного санврача от 13 июня 2003 года N 118; межгосударственный стандарт ГОСТ 12.0.003-2015, определяющий и классифицирующий основные вредные и опасные производственные факторы; другие нормативные документы. Требования безопасности перед началом работы. Работник при работе с персональным компьютером обязан: осмотреть и привести в порядок рабочее место; отрегулировать освещенность на рабочем месте, убедиться в достаточности освещенности, отсутствии отражений на экране; проверить правильность подключения оборудования к электросети; проверить исправность токопроводящих проводов и отсутствие оголенных участков проводов; убедиться в наличии защитного заземления; протереть салфеткой поверхность экрана и защитного фильтра; убедиться в отсутствии дискет в дисководах процессора персонального компьютера; проверить правильность установки стола, стула, подставки для ног, пюпитра, положение оборудования, угла наклона экрана, положение клавиатуры, положение «мыши» на специальном коврике, при необходимости произвести регулировку рабочего стола и кресла, а также расположение элементов компьютера в соответствии с требованиями эргономики и в целях исключения неудобных поз и длительных напряжений тела. Работнику запрещается производить протирание влажной или мокрой салфеткой электрооборудования, которое находится под напряжением (вилка вставлена в розетку). Влажную или любую другую уборку производить при отключенном оборудовании. Работник обязан сообщить руководителю подразделения, службы или участка об обнаруженной неисправности оборудования. Приступить к работе после устранения нарушений в работе или неисправностей оборудования. Работник во время работы обязан: выполнять ту работу, которая определена его должностной инструкцией, которая ему была поручена и по которой он был проинструктирован; в течение всего рабочего времени содержать в порядке и чистоте рабочее место; держать открытыми вентиляционные отверстия, которыми оборудованы приборы и персональные компьютеры; не загромождать оборудование посторонними предметами, которые снижают теплоотдачу; при необходимости прекращения работы на некоторое время корректно закрыть все активные задачи; выполнять санитарные нормы и соблюдать режимы труда и отдыха; при работе с текстовой информацией выбирать наиболее физиологичный режим представления черных символов на белом фоне; соблюдать установленные режимы рабочего времени, регламентированные перерывы в работе и выполнять в физкультпаузах рекомендованные упражнения для глаз, шеи, рук, туловища, ног; соблюдать расстояние от глаз до экрана в пределах 60 70 см, но не ближе 50 см с учетом размеров алфавитно-цифровых знаков и символов. Работнику при работе на ПК запрещается: касаться одновременно экрана монитора и клавиатуры; прикасаться к задней панели системного блока (процессора) при включенном питании; переключать разъемы интерфейсных кабелей периферийных устройств при включенном питании; допускать попадание влаги на поверхность системного блока (процессора), монитора, рабочую поверхность клавиатуры, дисководов, принтеров и других устройств; производить самостоятельное вскрытие и ремонт оборудования. Высоту рабочей поверхности стола отрегулировать в пределах 680 800 мм, при отсутствии регулировки высота рабочей поверхности стола должна составлять 725 мм. Рабочий стол должен иметь пространство для ног высотой не менее 600 мм, шириной не менее 500 мм, глубиной на уровне колен не менее 450 мм и для вытянутых ног не менее 650 мм. Клавиатуру расположить на поверхности стола на расстоянии 100 300 мм от края, обращенного к пользователю, или на специальной регулируемой по высоте рабочей, отделенной от основной, столешницы. Уровень глаз при вертикально расположенном экране должен приходится на центр или 2/3 высоты экрана, линия взора должна быть перпендикулярна центру экрана и оптимальное ее отклонение от перпендикуляра, проходящего через центр экрана в вертикальной плоскости, не должно превышать ± 5°, допустимое ± 10°. Характеристика организации ООО «Метасистемы» ООО "МЕТАСИСТЕМЫ" зарегистрировано 14.06.2005 в регионе Орловская Область по адресу: 302005, Орловская обл, город Орёл, улица Васильевская, дом 138 ЛИТЕР А, ПОМЕЩЕНИЕ 9. Размер Уставного Капитала составляет 10 000,00 руб. Руководителем организации является: Директор - Рюмшин Борис Валерьевич. У организации 1 Учредитель. Основным направлением деятельности является "разработка компьютерного программного обеспечения (ПО), консультационные услуги в данной области и другие сопутствующие услуги". Также в их род деятельности входят: предоставление услуг по размещению информации, деятельность порталов в информационно-коммуникационной сети Интернет; деятельность консультативная и работы в области компьютерных технологий; деятельность, специализированная в области дизайна, а также научные исследования и разработки в области естественных и технических наук прочие. Эта группировка включает: проведение экспертизы в области информационных технологий: разработку, изменения, апробацию и поддержку программного обеспечения; планирование и проектирование компьютерных систем, объединяющих компьютерное оборудование, программное обеспечение и коммуникационные технологии; интерактивное управление и эксплуатацию заказчиком компьютерной системы и/или средств обработки данных; прочие профессиональные и технические виды деятельности с использованием компьютеров. Компания зарегистрирована 17 лет назад, что говорит о стабильной деятельности и поднадзорности государственным органам. Проверка требований, предъявляемых к компьютерным сетям в ООО «Метасистемы» Сеть это совокупность объектов, имеющих определенные общие признаки и определенным образом связанных между собой. Эта связь может быть непосредственной или опосредованной. Объекты объединяются в сети для экономии ресурсов. Компьютеры также могут образовывать сети. Компьютерная сеть это совокупность компьютеров, объединенных каналами связи и обеспеченных коммуникационным оборудованием и программным обеспечением для совместного использования данных и оборудования. Главным требованием, предъявляемым к сетям, является выполнение сетью ее основной функции обеспечение пользователям потенциальной возможности доступа к локальным ресурсам всех компьютеров сети. Все ниже перечисленные требования определяют качество выполнения этой основной задачи. Производительность характеризуется такими показателями, как интервал времени между запросом пользователя к сетевой службе и получением ответа на этот запрос, объем данных передаваемых по сети в единицу времени. В сетях под надежностью понимается способность скрыть от пользователя отказ ее отдельных элементов. Чтобы сеть можно было отнести к высоконадежным необходимо также обеспечить сохранность данных и защиту их от искажений. В свою очередь безопасность характеризует способность системы защитить данные от несанкционированного доступа. Расширяемость означает возможность сравнительно легко добавлять отдельные элементы сети (компьютеры, приложения), наращивать отдельные сегменты сети и заменять существующую аппаратуру более мощной. Масштабируемость означает, что сеть позволяет наращивать количество компьютеров и протяженность связей в очень широких пределах, при этом производительность сети не ухудшается. Прозрачность свойство сети скрывать от пользователя детали своего внутреннего устройства, упрощая тем самым его работу в сети. Управляемость сети подразумевает возможность централизованно контролировать состояние основных элементов сети, выявлять и разрешать проблемы, возникающие при работе сети, выполнять анализ производительности и планировать развитие сети. Совместимость означает, что сеть способна включать в себя разнообразное аппаратное и программное обеспечение. Организационная структура организации Организационная структура – документ, схематически отражающий состав и иерархию подразделений предприятия. Организационная структура устанавливается исходя из целей деятельности и необходимых для достижения этих целей подразделений, выполняющих функции, составляющие бизнес-процессы организации.  Сбор данных для анализа использования и функционирования программно - технических средств компьютерных сетей С точки зрения организации процесса существуют, по крайней мере, три альтернативных подхода к сбору данных: осуществление данного процесса силами сотрудников маркетинговой службы, силами специально созданной группы или с привлечением компаний, специализирующихся на сборе данных. Процесс сбора информации обычно является самым дорогим этапом исследования. Затем нужно обобщить полученные ответы на вопросы. Эта операция может быть легко выполнена вручную при опросе нескольких десятков и даже нескольких сотен человек. В случае опроса значительно большего числа людей, особенно если вопросов более 20, нужно использовать компьютеры. Анализ данных начинается с преобразования исходных. Это позволяет перевести массу необработанных данных в осмысленную информацию. После того, как ответы проверены и преобразованы, нужно обработать результаты и представить их в форме настолько простой, насколько это возможно, обычно в форме таблиц, графиков. Это можно сделать в ручную или с помощью компьютеров и соответствующего программного обеспечения. В последнее время как показала практика, одной из лучших программ для обработки полученных результатов, стала программа SPSS. Полученные в результате проведённого исследования выводы оформляются в виде заключительного отчёта и предоставляются руководству фирмы. Помимо написания отчёта можно сделать его устную презентацию. Изучив полученные данные и сделав окончательные выводы, требуется сформировать итоговый отчет с подробным анализом результатов маркетингового исследования. Проводится сбор данных в отделе по конфигурации рабочих станций, сетевого оборудования и программного обеспечения. При помощи программы Aida64, или любой другой, собирается подробная информация по конфигурации рабочих станций. После этого нужно написать отчет начальнику отдела. Который должен содержать подробную информацию: о центральном процессоре; оперативной памяти; постоянной памяти; материнской плате. Анализ функциональных обязанностей сотрудников предприятий – пользователей компьютерной сети Коммерческая деятельность предприятий по разработке программного обеспечения связана с выполнением различных операций и требует от выполняющих их работников разносторонних знаний и умений. Поэтому в состав коммерческой службы могут входить работники различных категорий (руководители, специалисты и служащие), выполняющие определенные виды работ. Для каждой должности руководством организации составляются и утверждаются должностные инструкции, содержащие перечень должностных обязанностей работников с учетом особенностей организации производства, труда и управления, их прав и ответственности. Должностные инструкции составляются на основе квалификационных характеристик, содержащихся в квалификационном справочнике должностей руководителей, специалистов и служащих. Наибольший круг обязанностей выполняет директор. Он организует, планирует и контролирует деятельность отдела, его эффективное взаимодействие с другими подразделениями организации. Устанавливает круг вопросов, относящихся к компетенции работников отдела, распределяет обязанности между сотрудниками отдела, разрабатывает и пересматривает при необходимости должностные инструкции. Обеспечивает автоматизацию различных направлений деятельности организации в рамках функционала системы. Обеспечивает программно-техническое взаимодействие с разработчиками системы. Немаловажную роль в организации играет менеджер. К его обязанностям относится: планирование коммерческой деятельности. Контроль за разработку и реализацию бизнес-планов и коммерческих условий, заключаемых соглашений, договоров и контрактов, оценка степени возможного риска. Поскольку ООО «Метасистемы» занимаются разработкой программного обеспечения и прочего, в состав сотрудников также входят: системный администратор, программист и программист 1С. В основу задач системного администратора входят: построение, обеспечение функционирования и дальнейшее развитие И-инфраструктуры; обеспечение технической поддержки ИТ-инфраструктуры; сопровождение собственной проектной деятельности ведением технической документации; архивация и резервное копирование данных; обучение и консультация пользователей, составление инструкций. Готовит предложения по модернизации и приобретению сетевого оборудования. Осуществляет техническую и программную поддержку пользователей, консультирует пользователей по вопросам работы локальной сети и программ, составляет инструкции по работе с программным обеспечением и доводит их до сведения пользователей. Устанавливает права доступа и контролирует использование сетевых ресурсов. Задачи, выполняемые программистами: программирование на платформе 1С; автоматизация и разработка системы электронного документооборота; разработка новых и поддержка существующих элементов системы; участие в разработке архитектуры ПО; осуществление тестирования, контроля и проверки; разработка кросс-платформенного ПО, а также разрабатывают операционные системы и оболочки для баз данных, а также решают другие подобные задачи. Ф  ормирование групп пользователей ормирование групп пользователейОписание бизнес-процессов Описание бизнес-процесса – это пошаговое описание действий работников при выполнении той или иной операции, включая ответственность, порядок принятия решений, порядок взаимодействия с другими сотрудниками. Для того чтобы правильно подготовить и реализовать все этапы выстраивания бизнес-процесса, стоит заранее ознакомиться с его основными задачами. Стоит обращать внимание на выполнение последовательности операций в четко установленном порядке, что позволяет предотвратить срывы всей цепи событий. Основными задачами является: обеспечение максимально допустимой скорости реализации; поиск и утилизация дублирующих или лишних операций; соблюдение временных рамок, благодаря чему удается поддерживать беспрерывное производство. Оптимизация бизнес-процессов на предприятии позволяет сократить расходы, продолжительность и количество ошибок в каждом из бизнес-процессов; сформировать у работников компании и руководителей четкого понимания того, как, когда, кто и что должен делать для достижения поставленных целей; предоставить возможность подготовки к успешному, продуманного и эффективного внедрения информационных технологий; улучшить взаимодействие между сотрудниками и подразделениями компании; повысить инвестиционную привлекательность предприятия и т.п.. Следовательно, для успешного управления торговыми предприятиями нужно уметь четко формализовать бизнес-процессы и соответствующую систему управления бизнес-процессами. Анализ процессов следует понимать в широком смысле: в него включается не только работа с графическими схемами, но и анализ всей доступной информации по процессам, измерения их показателей, сравнительный анализ. Бизнес-процессы IT-отдела ООО «Метасистемы» можно условно поделить на четыре группы: бизнес-процессы, направленные на поддержание работоспособности тинформационных систем предприятия; процессы, обеспечивающие работоспособность электронно-вычислительного оборудования; процессы, направленные на обеспечение работоспособности программного обеспечения; процессы информационной поддержки пользователей предприятия. Общие сведения о политике безопасности предприятия. Программная и техническая защита Информационная безопасность – это состояние защищённости информационной среды. Сама же защита информации представляет собой деятельность для предотвращения утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию. В то время, информационная безопасность организации – состояние защищённости информационной среды организации, обеспечивающее её формирование, использование и развитие. Для большинства организаций политика безопасности абсолютно необходима. Она определяет отношение организации к обеспечению безопасности и необходимые действия организации по защите своих ресурсов и активов. На основе политики безопасности устанавливаются необходимые средства и процедуры безопасности, а также определяются роли и ответственность сотрудников организации в обеспечении безопасности. Приступая к разработке политики безопасности, необходимо ориентироваться на следующий план действий: проведение предварительного информационного исследования, которое поможет выявить все значимые для разработки политики моменты; разработка самой политики, которая должна производиться в тесном контакте со всеми причастными подразделениями – от IT-отдела до службы безопасности и кадрового подразделения. Устранение любого из значимых руководителей от разработки приведет к тому, что при реализации политики многие важные связи будут разорваны; внедрение политики. На этом этапе необходимо учитывать, что внедрение новых стандартов неминуемо вызовет активное сопротивление персонала, не готового отступать от привычных способов выполнения своей ежедневной работы. Надо заручиться поддержкой руководства и иногда «на пальцах» демонстрировать преимущество новых методов работы; анализ результатов внедрения, выявление узких мест, разработка направлений, в которых политика должна совершенствоваться. Такие циклы могут повторяться несколько раз до достижения результатов, которые будут признаны руководством компании и регулятором допустимыми или достаточными. Предприятие, готовое потратить силы и средства на внедрение политики информационной безопасности, может быть уверено в защите ценных данных по современным методикам. Конкуренты, хакеры, иные злоумышленники не смогут пробиться сквозь защищенный периметр и принести вред интересам компании, ее клиентов, персонала. Программная и техническая защита К техническим мерам можно отнести защиту от несанкционированного доступа к системе, резервирование особо важных компьютерных подсистем, организацию вычислительных сетей с возможностью перераспределения ресурсов установку резервных систем электропитания, оснащение помещений замками, установку сигнализации и др. Технические способы защиты предполагают использование средств программно-технического характера, направленных, прежде всего, на ограничение доступа пользователя, работающего с компьютерными системами учреждения, к той информации, обращаться к которой он не имеет права. Специалисты выделяют такие основные направления технической защиты компьютерной системы: защита информационных ресурсов от несанкционированного доступа и использования — используются средства контроля загрузки программного обеспечения, а также методы парольной защиты при входе в систему; защита от утечки по побочным каналам электромагнитных излучений и наводок — с помощью экранирования аппаратуры, помещений, применением маскирующих генераторов шумов, дополнительной проверкой аппаратуры на наличие компрометирующих излучений; защита информации в каналах связи и узлах коммутации; используются процедуры аутентификации абонентов и сообщений, шифрование и специальные протоколы связи; защита юридической значимости электронных документов — при возникновении необходимости передачи документов (платежных поручений, контрактов) по компьютерным сетям; для определения истинности отправителя документ дополняется электронной цифровой подписью — специальной меткой, неразрывно логически связанной с текстом и формируемой с помощью секретного криптографического ключа; защита автоматизированных систем от компьютерных вирусов и незаконной модификации. Следует отметить, что подобное деление достаточно условно, поскольку современные технологии развиваются в направлении сочетания программных и аппаратных средств защиты. Наибольшее распространение такие программно-аппаратные средства получили, в частности, в области контроля доступа, защиты от вирусов и т.д. Программными называются средства защиты данных, функционирующие в составе программного обеспечения: средства архивации данных; межсетевое экранирование; антивирусные программы; криптографические средства; средства идентификации и аутентификации пользователей (разграничение доступа); защита от утечек информации; протоколирование и аудит. Проведение профилактических работ на объектах сетевой инфраструктуры и рабочих станциях Основной целью процесса управления релизами и ИТ-инфраструктуре является консолидация, структурирование и оптимизация всех изменений или обновлений, обеспечение работоспособного состояния ИТ-инфраструктуры и информационных систем во время внедрения изменений или обновлений, снижение риска в ходе сопровождения существующих компонентов. После выпуска исправления (патча, хотфикса, заплатки) или новой версии ПО, прошивки производителем ОС, оборудования или информационной системы, получения запроса на изменение, Администратор разрабатывает план-график проведения изменений, определяет тестовую зону. Компьютерная техника и телекоммуникационное оборудование стоит довольно дорого. Простои в работе компьютерной техники вызвают немалые убытки. Если своевременно не выявить и не устранить неполадки в работе компьютерной техники, то они могут привести к дорогостоящему ремонту, к потере корпоративной информации или к подрыву работы клиентских сервисов. По этим причинам стоит весьма серьезно подойти к вопросу регулярных профилактических работ над компьютерной техникой. Проведение регулярных профилактических работ над компьютерами, оргтехникой и сетевым оборудованием лучше доверить квалифицированным специалистам из обслуживающей организации. Основу профилактических работ над компьютерной техникой составляет физическая чистка оборудования, контроль работы системы охлаждения и обновление программного обеспечения. Как известно, вентиляторы в корпусе системного блока постоянно гоняют воздух и затягивают пыль, которая осаждается на элементах системы охлаждения и модулях компьютера. Из-за недостаточно эффективной работы системы охлаждения могут происходить зависания программ и операционной системы, непредвиденные перезагрузки, а в запущенных случаях оборудование и вовсе может выйти из строя. Срок наработки на отказ у компьютерных вентиляторов тоже ограничен. Открутив свой положенный срок, вентилятор перестает вращаться при включении ПК или не набирает положенных оборотов. В этом случае требуется его полная замена на новый. Чтобы избежать серьезных проблем в работе компьютеров, необходимо выполнять профилактические мероприятия с аппаратной частью хотя бы раз в полгода. Стабильная работа компьютера зависит не только от нормального функционирования его аппаратной части, но еще и в значительной степени определяется работой программного обеспечения. Одна из основных задач в профилактических работах над ПО – это своевременное обновление драйверов устройств. В обновленных версиях драйверов часто исправляются ошибки предыдущих версий, а это повышает стабильность работы связанного с ними оборудования. Большинство элементов системы охлаждения ПК управляется программно, поэтому в теплое время года желательно поднять эффективность работы кулеров на процессоре, видеокарте и в корпусе при помощи специальных утилит и настроек в BIOS’е. При проведении профилактических работ следует уделить внимание мероприятиям по повышению безопасности операционной системы и её основных компонентов. Важно своевременно устанавливать все обновления, которые выпускают разработчики. Это поможет минимизировать вероятность заражения вирусами и троянскими программами через уязвимости в программном обеспечении. С обновлениями не только устраняются уязвимости в программах, но и исправляются различные ошибки в их работе. Чем дольше работает операционная система, тем большее количество различных программ на нее устанавливается с течением времени. В результате системный реестр операционных систем Windows раздувается, а число программ в автозагрузке увеличивается до неприличных размеров. Всё это тормозит загрузку компьютера, потребляет оперативную память и замедляет общую работу. Поэтому следует проводить профилактические чистки реестра и автозапуска Windows, чтобы вернуть компьютеру прежнюю работоспособность. На компьютерах, где работают с ценной информацией и базами данных, в обязательном порядке следует организовать резервное копирование информации. Это предотвратит вероятность ее потери при выходе из строя жесткого диска или при заражении вирусами. Влияет на быстродействие компьютера еще и способ организации данных на жестком диске. Регулярная дефрагментация и оптимизация файла подкачки повышают скорость считывания информации, а также снижают нагрузку на дисковую подсистему. Кроме того, профилактика работы ПО включает в себя поиск и очистку системы от временных файлов. Иной раз удается вычистить из временных папок несколько гигабайт ненужных файлов, которые остались от работы других программ. Также следует хотя бы раз в 3 месяца проверять поверхность жесткого диска на наличие ошибок и сбойных областей, при своевременной отладке - это позволит избежать серьезных потерь данных. Участие в инвентаризации технических средств сетевой инфраструктуры Инвентаризация – это процесс сравнивания фактического наличия имущества с данными технического задания. Инвентаризация сети – это учет всей компьютерной техники и программного обеспечения сети. Эта процедура просто необходима при планировании апгрейдов аппаратного обеспечения, добавлении новых рабочих мест или закупки дополнительных аппаратных или программных ресурсов. Инвентаризация проводиться в компании раз в год. Критически важными факторами для успеха технического учёта являются полнота и актуальность данных учёта ресурсов, синхронизация многочисленных баз данных ресурсов сети, а также обновление этих баз данных в соответствии с реальным состоянием сети и производимыми изменениями. Процесс инвентаризации может производиться различными способами. Один из самых действенных способов процесса инвентаризации это программа «Spiceworks». Это удобная и мощная система, позволяющая собрать и структурировать информацию о сети: состав компонентов оборудования, установленное программное обеспечение, журналы событий, инвентаризация сетевого оборудования, вплоть до расхода картриджей в принтерах и многое другое. Также можно провести инвентаризацию в ручную с помощью QR кодов – изображений со штрих-кодом, в котором зашифрована информация. Так считывая код любым устройством, можно получить данную информацию об оборудовании, в котором он расположен. Но прежде всего, нужно составить техническое задание (ТЗ), по которому будет производиться инвентаризация. Необходимо убедиться в готовности активного оборудования к инвентаризации – удостовериться, что нужные порты открыты, протоколы работают, и параметры общего доступа настроены правильно. Вместе с тем, для пассивного оборудования нужно распечатать ярлыки с QR-кодами, предварительно зашифровав в них информацию о оборудовании, и разместить их на оборудовании. Осуществление контроля поступившего из ремонта оборудования Организация ООО «Метасистемы» занимается разработкой программного обеспечения и прочие консультирующие услуги. Также в обязанности специалистов этого отдела входит качественное и своевременное решение технических вопросов и заданий предприятия, поддержание технического оборудования предприятия в рабочем состоянии, техническое оснащение предприятия. Вычислительная техника на предприятии находится в отличном состоянии. За состоянием средств вычислительной техники следит системный администратор - техник, которому постоянно приходится осуществлять ремонт и модернизацию ПК. В случае возникновения поломки вычислительной техники незамедлительно принимаются меры по устранению всех неполадок. При необходимости заменяются ОЗУ, винчестеры, материнские платы, видеокарты, если эти комплектующие не подлежат ремонту. Техническое состояние компьютерных сетей. Во всех кабинетах имеется своя локальная сеть, а также сеть Интернет. В данный момент состояние сетей находится в отличном состоянии, во все кабинеты проведены сетевые кабели, что позволяет работникам без особой сложности выйти в Интернет или обменяться данными по локальной сети. Даже если и случается какая - либо поломка в сети ее тут же незамедлительно устраняют. В основном приходится только устанавливать программное обеспечение для удобной работы в сети. Контроль технического состояния объекта осуществляется путем проведения плановых и регламентных ежедневных, ежемесячных, полугодовых и внеплановых осмотров и обследований. Результаты технических осмотров и обследований отражаются в ежемесячных, квартальных полугодовых, годовых и внеплановых отчетах. Индивидуальное задание «SNMP. Принцип работы SNMP. Настройка SNMP» SNMP (англ. Simple Network Management Protocol –простой протокол сетевого управления) – это протокол прикладного уровня, он делает возможным обмен данными между сетевыми устройствами. Протокол позволяет системному администратору проводить мониторинг, контролировать производительность сети и изменять конфигурацию подключенных устройств. SNMP используют в сетях любого размера: чем крупнее сеть, тем лучше раскрываются преимущества протокола. Он позволяет просматривать, контролировать и управлять узлами через единый интерфейс с функциями пакетных команд и автоматического оповещения. Таким образом, SNMP избавляет администратора от необходимости ввода команд вручную. Всего были разработаны и развернуты три версии. Все они используются до сих пор, а самой распространенной стала вторая — SNMPv2с. Рассмотрим архитектуру протокола SNMP. Она состоит из следующих компонентов: сетевая станция управления (управляемая сетевым менеджером). Позволяет отслеживать используемые устройства, анализировать сведения, собранные мастер-агентами, определять производительность системы и создавать графические отчеты на основе полученных данных. Встроенный менеджер используется для прямой связи с агентами протокола; агенты. Они анализируют поступающие запросы и отсылают их субагентам, затем получают информацию, создают ответ и отсылают его менеджеру. Если запрос некорректен, неверно сформулирован или информация закрыта для доступа, то мастер-агент отправляет уведомление об этом.Другой вид агента – это субагент. Он представляет собой специальное программное обеспечение, которое поставляется вендором вместе с сетевой машиной. Субагент получает запросы от мастер-агента и потом обратно пересылает ему собранную информацию. Соответствующий субагент используется вместе с отдельным управляемым компонентом; управляемые компоненты. Представляют собой подключенные к сети компьютеры и устройства или специальное ПО, имеющее встроенный субагент. К числу устройств могут относиться коммутаторы, маршрутизаторы и серверы, а также современные гаджеты. Что касается ПО с субагентами, то к нему относят антивирусные программы, серверы резервного копирования. Также в качестве компонентов протокола SNMP стоит выделить MIB и OID. Первый термин обозначает базу управляющей информации, в ней содержатся сведения об оборудовании. Каждая сетевая машина имеет свою таблицу с MIB-данными, в ней – данные о состоянии картриджа (у принтеров), о поступающем трафике (у коммутатора) и т. д. OID представляет собой идентификатор объекта. MIB снабжается своим уникальным ID, который и позволяет идентифицировать устройство. OID существует в числовом виде, по сути – это числовой аналог существующего пути к файлу. Подробнее рассмотрим назначение и принцип действия протокола SNMP. Изначально протокол разрабатывался как инструмент для управления глобальной сетью. Однако благодаря гибкой структуре удалось приспособить SNMP для всех устройств сети и осуществлять контроль, наблюдение и настройки при помощи единой консоли. Все это послужило распространению протокола и его активному применению. Работа SNMP строится на обмене информацией между менеджерами и агентами. Этот процесс осуществляется посредством протокола UDP. Реже используется TCP или протокол MAC-уровня. В SNMP используется семь различных вариантов PDU, которые отвечают за получение данных с устройства, изменение или присваивание новых сведений, уведомления об ошибках, извлечение данных и т. д. PDU состоит из конечного набора полей, в которых прописывается нужная информация. В частности, это поля: версия – указывает на используемую версию протокола; сommunity (то есть пароль) – это определенная последовательность, которая описывает принадлежность SNMP к группе. Каждый тип PDU имеет свой идентификатор запроса (например, Set или Responde). Этот идентификатор помогает связать запрос и ответ; статус ошибки – число, которое описывает характер возникшей проблемы. Например, 0 обозначает отсутствие ошибок, а цифры 1–5 указывают на конкретный тип; индекс ошибки – индекс переменной, к которой относится полученная ошибка. Функционирование SNMP подразумевает использование специальных сетевых портов. По умолчанию – это UDP-порты 161 и 162. Запросы поступают на порт SNMP 161. Далее с него отправляется ответ менеджеру. При отправке запроса он идентифицируется при помощи ID, что в дальнейшем позволяет связать запрос менеджера с поступившим ответом. Порт 162 отвечает за прием ловушек агента. При использовании DLTS и TLS агент использует для пересылки сообщений порт 10162, а менеджер – 10161. Рассмотрим ещё один важный элемент, который необходим для функционирования SNMP. Речь о ловушках, которые представляют собой способ коммуникации. Агент использует ловушки (Trap) в тех случаях, когда нужно сообщить менеджеру о каком-либо событии. Делается это по той причине, что менеджеры нередко отвечают за определенное количество устройств и несколько управляемых компонентов, поэтому не всегда могут вовремя отследить возникновение ошибки. При получении ловушки, то есть уведомления, менеджер может выбрать нужное действие. Уведомления, которые присылает ловушка, обозначаются цифрами от 0 до 6. Код ошибки указывает на группу, к которой относится неполадка. В SNMP используется два вида ловушек – помимо Trap, это еще и Inform. Разница в том, что второй тип ловушек предполагает подтверждение менеджера о ее получении. SNMP позволяет сисадмину работать с различными приложениями и облачными сервисами. Протокол имеет функционал для выполнения следующих операций: перенастройка IP-адресов; отправка запросов для контроля устройств; сброс используемых паролей; отслеживание нагрузки на сервера; сбор информации о текущих ошибках; мониторинг сообщений о неисправностях; добавление сведений через сторонние OID и многое другое. Протокол SNMP создавался в те времена, когда угроза взлома и несанкционированного доступа к данным была практически нулевой. Поэтому разработчики не уделяли этой проблеме особого внимания. Версия SNMPv1 практические не имеет защиты от взлома, чем могут воспользоваться злоумышленники. Вторая версия разрабатывалась с учетом анализа предыдущих недочетов и ошибок протокола. Эта версия SNMP стала более безопасной, однако на деле ее сложно назвать самой стабильной и надежной. Практически все ошибки безопасности удалось решить только в третьей версии. Для обеспечения безопасности в протоколе применяется несколько моделей: Community-based, Party-based и User-based Security. Рассмотрим стандартную настройку протокола SNMP. Соединяются маршрутизатор и VM посредством Облака GNS3. Для этого указываем в свойствах Облака внутренний виртуальный коммутатор, к которому подсоединена сетевая карта VM. Далее вводим команду для создания агента: R1(config)# snmp-server community TEST ro SNMP_ACL Затем команду: show snmp group Создалось 2 группы на чтение - TEST v1 и TEST v2c. Удалим сообщество и группы: R1(config)# no snmp-server community TEST ro SNMP_ACL R1(config)# no snmp-server group TEST v1 R1(config)# no snmp-server group TEST v2 Теперь создадим сообщество с правом на запись: R1(config)# snmp-server community TEST rw SNMP_AC Снова введём команду: show snmp group Опять создалось 2 группы - v1 и 2c, только уже с правом и на чтение, и на запись. На диспетчере SNMP для работы можно будет выбрать или 1, или 2 версию агента. Настроим маршрутизатор. R1(config)# ip access-list standard SNMP_ACL -создание списка доступа (SNMP_ACL). R1(config-std-nacl)#permit host 192.168.137.40 - разрешает взаимодействие было только с указанным компьютером (192.168.137.40). R1(config-std-nacl)#exit - возврат из режима конфигурирования списка доступа (config-std-nacl)# в режим глобальной конфигурации (config)#. R1(config)# snmp-server community TEST ro SNMP_ACL - создаём Агент SNMP (строку сообщества TEST) только для чтения (ro) - диспетчер сможет считывать значения параметров, но не сможет записывать новые значения и наконец, привязываем список доступа. R1(config)# snmp-server host 192.168.137.40 version 1 TEST - или version 2c TEST - указываем куда отсылать данные при срабатывании ловушки (192.168.137.40) и версия 1, для версии 2 будет - 2c вместо 1, имя сообщества (TEST). R1(config)# snmp-server enable traps snmp - включаем ловушки и определяем какие именно ловушки нас интересуют (snmp). В параметр snmp входят следующие ловушки: authentication linkdown linkup coldstart warmst На этом рассмотрение базовой работы SNMP завершено. Простая на вид структура дерева и линейная индексация в SNMP не всегда достаточно хорошо понимаются в пределах внутренних структур данных, которые являются элементами базовой конструкции платформы. Следовательно, обработка SNMP-запросов на определённых наборах данных может привести к большей, чем необходимо, нагрузке на процессор. Одним из примеров этой проблемы являются большие таблицы маршрутизации, такие как BGP и IGP. Сегодня протокол SNMP является наиболее простым и эффективным методом сбора и передачи данными между сетевыми устройствами, мониторинга и управления их работой. Особенно актуальным применение такого протокола является при совмещении устройств, функционирующих на разном ПО и выпущенных разными вендорами. SNMP прост в работе, достаточно надежный, а самое главное – полностью бесплатный для использования. Этим не может похвастать практически ни один существующий набор правил. |