Розробка локальної комп’ютерної мережі ЗОШ №1 села Яблунів. впап. Пояснювальна записка складається з семи частин

Скачать 115.43 Kb. Скачать 115.43 Kb.

|

|

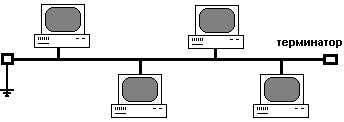

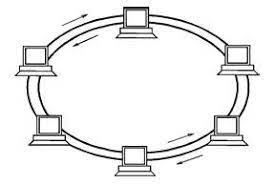

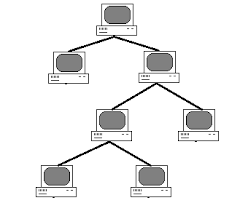

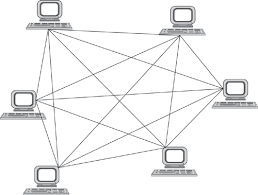

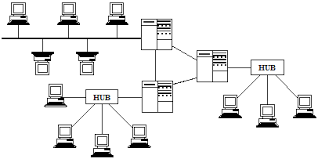

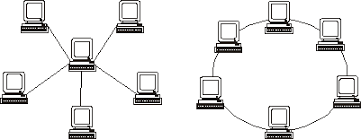

ЗМІСТ Вступ……………………………………………………………………………. Аналітичний огляд існуючих рішень……………………………. Аналіз технічного завдання………………………………………. Стадії та етапи розробки…………………………………………. Вимоги до апаратного та програмного забезпечення…………… Побудова моделі комп’ютерної мережі…………………………. 5.1 Опис та обгрунтування вибору логічної та фізичної топологій комп’ютерної мережі…………………………….. 5.2 Характеристика активного комунікаційного обладнання……………………………………………………. Налаштування маршрутизатора…………………………….…… Тестування моніторинг та налагодження комп’ютерної мережі……………………………………………………………... Висновки………………………………………………………………… ……. Перелік посилань………………………………………………………………. Додатки АНОТАЦІЯ Темою курсової роботи є “Розробка локальної комп’ютерної мережі ЗОШ №1 села Яблунів”. В даній роботі була поставлена задача створити єдину інформаційну мережу для ЗОШ, яка б підтримувала створення єдиного інформаційного простору, підвищення надійності та достовірності інформації. В роботі приведено теоретичні матеріали, що пояснюють викладки, вибрано комутаційне обладнання, топологію та технологію мережі. та інші компоненти. Пояснювальна записка складається з семи частин. В перших чотирьох описано спосіб побудови локальної мережі, який було обрано і чому саме він був обраний, вказано майбутні стадії та етапи розробки. Описано призначення даної мережі, вимоги до програмного, апаратного забезпечення та ведення документації. В п’ятій частині дається загальний опис задачі та її специфічні особливості. Здійснюється розробка схеми фізичного розташування кабелів та вузлів. Також тут здійснено обґрунтування вибору обладнання для мережі. У шостій частині новидиться приклад налаштування маршрутизатора, який використовується при побудові даної мережі. В наступному розділі описано процедуру тестування мережі. Також описано основні тестові програми та використання тестових апаратних засобів. До складу курсової роботи входить графічна частина, яка складається із плану приміщень та фізичної толопогої, на ньому, логічної топології і таблиці адресації, що виконані на окремих аркушах формату А3. Загальний обсяг пояснювальної записки 34 сторінки. ВСТУП В наш час складається така ситуація, що комп'ютеризація нашого повсякденного життя набирає дуже великого значення. Персональні комп'ютери з'являються практично в всіх галузях виробництва, що спричиняє швидкий розвиток комп'ютерних мереж. Потреба в останніх обумовлена такими важливими причинами, як прискорення передачі інформаційних повідомлень, можливість швидкого обміну інформацією між користувачами, одержання і передача повідомлень не відходячи від робочого місця, можливість миттєвого одержання з будь-якого куточка земної кулі, а також обмін інформацією між комп'ютерами різних фірм виробників, що працюють під різним програмним забезпеченням. Такі величезні потенційні можливості, які несе в собі обчислювальна мережа і той новий потенційний підйом, який при цьому переносить інформаційний комплекс, а також прискорення виробничого процесу не дають права не застосовувати їх на практиці. Тому необхідно розробити принципове рішення питання про організацію інформаційно-обчислювальної мережі на базі вже існуючого комп'ютерного парку і програмного комплексу, що відповідає сучасним науково-технічним вимогам, з урахуванням зростаючих потреб і можливістю подальшого поступового розвитку мережі в зв'язку з появою нових технічних і програмних рішень. Дана курсова робота спрямована на розробку локальної комп'ютерної мережі ЗОШ №1 села Яблунів. При цьому, на основі аналізу технічного завдання та аналітичного огляду існуючих рішень, необхідно розробити логічну та фізичну топологію мережі, вибрати активне та пасивне обладнання, розробити інструкції з інсталяції та налаштування маршрутизатора. 1. Аналітичний огляд існуючих рішень Кабельна система, яка з’єднує всі вузли мержі в різні топології, разом з програмним забезпеченням, яке визначає методи і протоколи обміну, називається мережною архітектурою.Зараз налічують більше двох десятків: ArcNet, TokenRing, Ethernet, Fast Ethernet, FDDI, 100VG-AnyLan, Gigabit Ethernet, ATM та інші. ArcNet (Attached Resource Computer Network) - архітектура мереж з розподіленим середовищем і широкомовною передачею, що працює з швидкістю 2.5Мбіт/с. Використовується топологія типу «зірка» або «шина». Як правило, в ній використовується коаксіальний кабель RG-62, але можна використати виту пару та оптоволокно. TokenRing – будується в вигляді зірки, а працює як кільце. Використовуються двопарні екрановані (STP) та неекрановані (UTP) виті пари і оптоволокно. Швидкість передачі даних становить 4 або 16 Мбіт/с. Ця архітектура не поширена так, як Ethernet або ArcNet, через високу вартість обладнання. AppleTalk - набір мережевих протоколів фірми Apple для з’єднання всіх апаратних засобів Apple та Macintosh. Використовуються наступні типи архітектур: LocalTalk - для більшості старих систем Macintosh, не потребує мережевої плати. Використовується кабель вита пара, інтерфейс RS-422 і метод доступу CSMA/CA. Архітектура характеризується простотою та невеликою вартістю обладнання. EtherTalk - реалізація Ethernet в версії Apple. EtherTalk Phase 1 базується на версії Ethernet II, а EtherTalk Phase 2, яка замінила LocalTalk в нових системах Macintosh, на Ethernet 802.3. TokenTalk - реалізація TokengRing в версії Apple. FDDITalk - реалізація архітектури FDDI з швидкістю передачі 100 Мбіт/с в версії Apple. Ethernet - найпоширеніша зараз архітектура мережі з розподіленим середовищем і методом доступу CSMA/CD (широкомовна передача з виявленням колізій). Вона порівняно легко інсталюється, має продуктивність 10 Мбіт/с і досить низьку вартість.Найширше використовуються наступні фізичні реалізації: 10Base5, ThickNet («товстий») або ж Standart Ethernet, який використовує товстий коаксіальний кабель та шинну топологію. Максимальна довжина сегмента - 500. 10Base2, ThinNet («тонкий») або ж CheaperNet («дешевий») використовує тонкий коаксіальний кабель. Максимальна довжина сегмента - 185 м (для деяких мережевих адаптерів - 300 м). Вузли під’єднуються до кабелю за допомогою Т-конектерів, які встановлюються на мережевій платі, або за допомогою спеціальних розеток. Ethernet на витій парі (Twisted-pair) або 10BaseT використовує дві виті пари UTP (STP) категорії 3, 4 або 5 і має продуктивність в 10 Мбіт/с. Фізична топологія - зірка, а логічна - шина, де кожний вузол під’єднується до порту концентратора кабелем довжиною до 100 метрів. Можливе використання п’яти послідовно ввімкнених кабельних сегментів при максимальній кількості вузлів - 1024. Діаметр мережі - 500 м. Fast Ethernet – удосконалена технологія Ethernet. У 1992 році почалися розробки для створення нової специфікації, яка об'єднала б окремі напрацювання різних компаній в області кабельної передачі даних. Разом з тим в інституті IEEE була почата робота по стандартизації нової технології. Створена для цього дослідницька група, з кінця 1992 по кінець 1993 року вивчила безліч 100-мегабітних рішень, запропонованих різними виробниками, а також високошвидкісну технологію, запропоновану компаніями Hewlett-packard і At&t. 26 жовтня 1995 року офіційно був прийнятий стандарт IEEE 802.3u, який з'явився доповненням до вже існуючому IEEE 802.3. Її перевагами над Ethernet: десятиразове збільшення пропускної спроможності сегментів мережі (до 100 Мбіт/с в напівдуплексі і до 200 Мбіт/с в дуплексі); збереження методу випадкового доступу Csma/cd, прийнятого в Ethernet; збереження формату кадру, прийнятого в стандарті IEEE 802.3; збереження зіркоподібної топології мереж; підтримка традиційних середовищ передачі даних - витої пари і волоконно-оптичного кабелю. Gigabit Ethernet - технологія з швидкістю передачі даних 1000Мбіт/с, яка використовує метод доступу CSMA/CD і характеристики кадру класичного Ethernet. В якості середовища передачі використовується вита пара 5-ї категорії (дальність зв’язку 100 м), багатомодове (500 м) і одномодове (2 км) оптоволокно. Фізична топологія - зірка, логічна - шина. 100VG-AnyLAN використовує метод доступу з пріоритетом запитів, який забезпечує визначений час відповіді, що дозволяє використовувати цю мережу для вимогливих до часу додатків (мультимедіа та ін.). Використовується кабель UTP категорії 3, 4 і 5 з 4-ма парами дроту, 2 парами дроту STP категорії 5 та оптоволоконний. Фізична топологія - зірка. Пряма взаємодія з мережами Ethernet неможлива (тільки через мости і маршрутизатори), внаслідок чого поширеність такої архітектури обмежена. Довжина лінії між вузлами мережі 100 м для UTP 3 категорії, 150 м для UTP 5 категорії і STP та 2000 м для оптоволокна. FDDI - одна з найбільш розроблених і зрілих 100 мегабітних технологій. Має маркерний метод доступу, топологія - кільце. Максимальна кількість вузлів - 1000, довжина кільця - до 100 км. Через високу вартість обладнання використовується в основному для з’єднання віддалених ділянок, серверів і потужних робочих станцій. CDDI - реалізація FDDI на витій парі категорій 4 та 5. Довжина сегмента - 100 м для STP і 75 м для UTP. Реалізації на оптоволокні набагато дешевші. ATM – найсучасніша технологія, яка використовує комутацію пакетів і призначена забезпечити одночасну передачу цифрових, голосових та відеоданих в режимі реального часу в локальних мережах і між віддаленими вузлами. Використовується оптоволокно (швидкість передачі до 2 448 Мбіт/с, дальність до 50 км в залежності від реалізації) або вита пара 5 категорії (155Мбіт/с, 100 м). Ethernet в усіх модифікаціях, ATM і FDDI є найвживанішими та перспективними архітектурами на даний час. Через низьку вартість реалізації та широкий спектр використовуємих кабелів технологія Ethernet одержала найбільше розповсюдження. При цьому вона надає можливість об’єднання з мережами ArcNet, TokenRing, FDDI, ATM та іншими, що привертає до нєї особливу увагу. Зараз біля 70 % мереж в усьому світі побудовано з використанням саме Ethernet, тому що обладнання для неї досить дешево й просто інсталюється. Для України цей показник ще вищій - приблизно 95 %. Завдяки легкій інтеграції з наступними високошвидкісними модифікаціями (Fast Ethernet з швидкістю обміну 100 Мбіт/с та Gigabit Ethernet з швидкістю обміну 1000 Мбіт/с) вона є найпривабливішою з точки зору нарощування продуктивності існуючої мережі. Саме тому при побудові більшості локальних мереж рекомендовано використовувати Ethernet або її модифікації. Судячи з вищесказаного нам для практичної реалізації у курсовій роботі найкраще підійде варіант технології побудови мереж на основі Fast Ethernet. 2. Аналіз технічного завдання Темою даної курсової роботи є розробка комп’ютерної мережі для ЗОШ №1 села Яблунів. Вищезазначена мережа побудована на основі деревовидної логічної топології. Мережа характеризується хорошою масштабованістю та захищеністю даних, що передаються в мережі. Вона побудована з врахуванням сучасних вимог до комп’ютерних мереж: надійність; запас пропускної здатності; безпека; продуктивність (пропускна здатність); підтримка можливості розширення та масштабування; керованість; сумісність (передбачає існування в мережі різних ОС); якість обслуговування (QoS). Дана розробка знайде своє практичне застосування враховуючи ряд переваг перед аналогічними рішеннями та невисоку її вартість. Розроблювана мережа повинна відповідати наступним вимогам : захист всієї мережі від найбільш типових видів несанкціонованого доступу та атак виду “відмова в обслуговуванні”; можливість збереження вкладених інвестицій при розширенні або модернізації мережі. Для вирішення вище поставлених завдань потрібно виконати наступні умови: спроектувати та практично реалізувати мережу з деревовидною логічною топологією; налаштування маршрутазитора, який би забезпечував максимальний рівень безпеки для всієї мережі та забезпечував доступ до мережі Інтернет; збереження цілісності, конфіденційності даних в локальній мережі; надання можливості виходу в Інтернет будь-якій з робочих станцій у разі виникнення такої потреби. 3. Стадії та етапи розробки Проектування комп’ютерної мережі для ЗОШ №1 села Яблунів поділяється на наступні етапи: Планування етапів розробки мережі, та вибір для цього необхідного активного та пасивного обладнання; Встановлення комутаційної шафи та підключення комутаційного обладнання; Налаштування центрального маршрутизатора; Встановлення та налаштуванян безпосередньо робочих станцій; Тестування мережі. 4. Вимоги до апаратного та програмного забезпечення Для практичної реалізації курсової роботи потрібні апаратні та програмні засоби. Центральний маршрутизатор повинен підтримувати основні протоколи маршрутизації, мати можливість фільтрації пакетів на транспортному та мереженому рівнях моделі OSI, підтримувати апаратні засоби шифрування інформації. Центральний комутатор 3-го рівня повинен володіти можливістю фільтрування трафіку на 2-му та 3-му рівнях моделі OSI. Він буде об’єднувати всіх учнів школи, які безпосередньо працюватимуть на ньому та надаватиме доступ до локальних ресурсів. В якості фізичного середовища передачі даних в даній локальній мережі може використовуватись: “Вита пара” UTP cat5e для підключення робочих станцій користувачів мережі в місцях, що не вимагають підвищених вимог до захисту від перешкод середовища передачі інформації. “Вита пара” FTP cat5e для підєднання допоміжних комунікаційних кімнат до основної комунікаційної кімнати. Кабелі даного типу мають підвищений захист від механічних пошкоджень і впливу електромагнітних перешкод. Важливим місцем в комп’ютерній мережі посідає мережева операційна система (ОС) та протоколи третього рівня, які підтримуються в даній ОС. Мережева ОС дає змогу користувачу спільно використовувати: дорогі апаратні ресурси мережі – потужні (heavy duty) принтери, сканери, дискові накопичувачі, інше цінне периферійне обладнання; інформаційні ресурси, цінні бази даних; організувати сумісну роботу великого колективу користувачів з оперативним обміном інформацією між ними. 5. Побудова моделі комп’ютерної мережі 5.1 Опис та обґрунтування вибору логічної та фізичної топології комп’ютерної мережі Топологія мережі визначає не тільки фізичне розташування комп’ютерів, але, що набагато важливіше, характер зв’язків між ними, особливості поширення сигналів мережею. Саме характер зв’язків визначає ступінь відмовостійкості мережі, необхідну складність мережної апаратури, найбільш підходящий метод керування обміном, можливі типи середовищ передачі (каналів зв’язку), припустимий розмір мережі (довжина ліній зв’язку й кількість абонентів), необхідність електричного узгодження й багато чого іншого. До фізичної топології відносять безпосередньо розміщення комп’ютерів та прокладання кабелів до них. Найпоширенішими є наступні типи топологій: Топологія шини. В цьому випадку комп’ютери з’єднуються один з одним кабелем. Інформація, що передається від одного комп’ютера мережі іншому, розповсюджується, як правило, в обидві сторони. Основними перевагами такої схеми є дешевизна й простота розводки кабелю приміщеннями, можливість майже миттєвого широкомовного звертання до всіх станцій мережі. Головний недолік спільної шини полягає в її низькій надійності: будь-який дефект кабелю чи якого-небудь із численних роз’ємів повністю паралізує всю мережу. Іншим недоліком спільної шини є її невисока продуктивність, так як при такому способі з’єднання в кожний момент часу тільки один комп’ютер може передавати дані в мережу. Тому перепускна здатність каналу зв’язку завжди поділяється тут між усіма станціями мережі.  Рисунок 5.1 – Топологія “Спільна шина” Топологія “Зірка”. В цьому випадку кожний комп’ютер під’єднується окремим кабелем до спільного пристрою, що знаходиться у центрі мережі, і називається концентратором. У функції концентратора входить направлення інформації, що передається якимось комп’ютером, одному чи усім іншим комп’ютерам мережі. Головна перевага даної топології перед спільною шиною – вища надійність. Пошкодження кабелю стосується лише того комп’ютера, до якого цей кабель приєднаний, і тільки несправність концентратора може вивести з ладу всю мережу. Крім того, концентратор може відігравати роль інтелектуального фільтра інформації, що поступає від різних станцій у мережу, і при необхідності блокувати заборонені адміністратором передачі. До недоліків топології типу зірка відноситься вища вартість мережевого обладнання (вартість концентратора). Крім того, можливості з нарощення кількості станцій у мережі обмежуються кількістю портів концентратора  Рисунок 5.2 – Топологія “Зірка” Топологія “Кільце”. В мережах із кільцевою конфігурацією дані передаються по кільцю від одного комп’ютера до іншого, як правило, в одному напрямку . Це мережева топологія, в якій кожна станція має точно два зв'язки з іншими станціями. Якщо комп’ютер розпізнає дані як “свої”, то він копіює їх у свій внутрішній буфер. Оскільки у випадку виходу з ладу мережевого адаптера будь-якої станції переривається канал зв’язку між іншими станціями мережі, даний вид топології використовується в якості логічної топології.  Рисунок 5.3 – Топологія “Кільце” Топологія дерева. Ця мережева топологія з чисто топологічної точки зору схожа на зіркову, в якій окремі периферійні мережеві пристрої можуть передавати до або приймати від тільки одного іншого мережевого пристрою в напрямку до центрального мережевого пристрою. Як і в класичній зірковій топології, окремі мережеві пристрої можуть бути ізольовані від мережі внаслідок ліквідації одного зв'язку (гілки), наприклад, внаслідок аварії на лінії. У мережі з топологією дерева існує один виділений мережевий пристрій, який є коренем дерева.  Рисунок 5.4 – Топологія дерева Топологія сітки. Топологія комп'ютерної мережі відображає структуру зв'язків між її основними функціональними елементами. В залежності від компонентів, що розглядаються, розрізняють фізичну і логічну структури локальних мереж. Фізична структура визначає топологію фізичних з'єднань між комп'ютерами. Даний вид топології дістають із топології повного з'єднання шляхом видалення деяких можливих зв’язків. Це мережева топологія, в якій існують щонайменше два комп’ютери з двома або більше шляхами між ними.  Рисунок 5.5 – Топологія сітки Змішана (гібридна) топологія. Це поєднання двох або більшої кількості мережевих топологій. Можна навести приклади, коли дві об'єднані основні мережеві топології не змінюють характеру топології мережі і тому не створюють гібридної мережі. Наприклад, сполучення мереж із топологією дерева дає мережу з такою ж топологією. Тому гібридна топологія мережі виникає тільки тоді, коли сполучені дві мережі з основними топологіями дають у результаті мережу, топологія якої не відповідає жодному з означень основних топологій. Наприклад, дві мережі із зірковою топологією при об'єднанні утворюють мережу з гібридною топологією. Гібридна топологія мережі виникає також при сполученні мереж із різними видами топологій.  Рисунок 5.6 – Топологія “Гібридна” Топологія подвійного кільця. Мережами з такою конфігурацією є мережі FDDI. Вони відрізняються вбудованою надлишковістю, яка забезпечує захист від системних відмов: основне кільце служить для передавання даних, а допоміжне кільце – для передавання управляючих сигналів. Існує можливість передавання даних по обох кільцях у протилежних напрямках у випадку відсутності обривів кабелю. Якщо ж трапляється обрив кабелю або одна зі станцій виходить із ладу основне кільце об’єднується з допоміжним, знову утворюючи єдине кільце. Цей режим роботи мережі називається завертанням кілець.  Рисунок 5.7 – Топологія “Подвійне кільце” При побудові мережі для ЗОШ №1 села Яблунів використовувалася топологія дерева, оскільки вона повністю задовільняє потреби цієї мережі. 5.2 Характеристика активного комунікаційного обладнання Для захисту локальної мережі та спільного доступу до мережі Internet буде використовується мультисервісний маршрутизатор Cisco 857-k9. Ці маршрутизатори з інтегрованими сервісами забезпечують широкосмугові кабельні і ADSL-з’єднання по аналогових телефонних лініях. Маршрутизатори, розраховані на найменші офіси, забезпечують захищені WAN-з’єднання з додатковою можливістю організації безпровідних локальних мереж - все це в одному пристрої. Легкість установки дозволяє розгортати маршрутизатори Cisco серії 850 в малих віддалених офісах і мережах компаній невеликого розміру, а підтримка віддаленого управління дозволяє ІТ-менеджерам і провайдерам послуг підвищити якість обслуговування віддалених клієнтів.  Рисунок 5.8 – Мультисервісний маршрутизатор Cisco 857-k9 Протоколи маршрутизації і основні особливості маршрутизатора Routing Information Protocol (RIPv1 and RIPv2) Layer 2 Tunneling Protocol (L2TP) Network Address Translation (NAT) and Port Address Translation (PAT) RFC 1483/2684 Point-to-Point Protocol over ATM (PPPoA) PPP over Ethernet (PPPoE) 802.1d Spanning Tree Protocol Dynamic Host Control Protocol (DHCP) server/relay/client Access control lists (ACLs) Generic routing encapsulation (GRE) Підтримка Dynamic DNS для Cisco IOS Особливості безпеки Stateful Inspection Firewall Апаратне шифрування Підтримка IPSec, 3DES 5 VPN-тунелів Point-to-Point Tunneling Protocol (PPTP) pass-through L2TP pass-through Advanced Application Inspection and Control Засіб аналізу E-mail Засіб аналізу HTTP System Logging-EAL4 Certification Enhancements Особливості якості обслуговування (QOS) Weighted Fair Queuing (WFQ) Policy-based routing (PBR) Per-VC queuing Per-VC traffic shaping Особливості управління Cisco SDM Cisco Configuration Express Підтримка Cisco CNS 2100 Intelligence Engine Оновлення DSL-прошивки з флеш-пам’яті Cisco Service Assurance Agent (SAA) Telnet, Simple Network Management Protocol (SNMP), CLI, and HTTP management Позаполосне управління з допомогою зовнішнього модему через віртуальний AUX-порт RADIUS and TACACS+ Комутатор LAN Комутатор на 4 порта 10/100BASE-T з функцією автоматичного визначення MDI/MDX (Media Device In/Media Device Crossover) для авто-кросовера. Комутатор D-Link DES-1016D/E 16port 10/100 Fast Ethernet Switch використовується для безпосереднього з’єднання маршрутизатора та робочих станцій.  Рисунок 5.9 – Комутатор D-Link DES-1016D/E Таблиця 5.3 Технічні характеристики D-Link DES-1016D/E

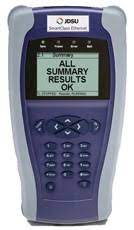

6. Налаштування маршрутизатора Оскільки в даному проекті використовуються апаратні засоби компанії Cisco то для налаштувань цих пристроїв використовуватиметься Cisco Security Device Manager (SDM). SDM це web-утиліта, яка призначена для використання з широким спектром маршрутизаторів Cisco, починаючи з серії 800 і закінчуючи серією 7301. Вона встановлена на кожен маршрутизатор Cisco з інтеграцією сервісів і забезпечує графічний інструмент для безпечного налаштування маршрутизатора. SDM підтримує конфігурації Lan/wan, VPN і міжмережевих екранів в рамках програмного середовища Cisco IOS. Крім того, SDM виконує функції аудиту системи безпеки, вживані для перевірки конфігурації маршрутизатора, і пропонує варіанти підвищення рівня захисту відповідно до рекомендацій ICSA Labs і Cisco Technical Assistance Center. SDM пропонує простий і економічний спосіб управління всіма функціями безпеки, наявними в маршрутизаторах доступу Cisco, і налаштування маршрутизатора своїми силами. Найперше що потрібно зробити це підключити маршрутизатор до комп'ютера через кабель консолі і запустите програму емуляції терміналу. Параметри порту - 9600,8,N,1. Почніть з команди enable для переходу в привілейований режим EXEC. Потім введіть команду erase startup-config, щоб отримати порожню конфігурацію. Перезапустіте маршрутизатор за допомогою команди reload. Дайте негативну відповідь на запрошення IOS увійти до діалогового вікна початкового налаштування. Наступним кроком буде ідентифікація інтерфейсів маршрутизатора. Для цього потрібно оглянути задню панель і вирішити які порти Ethernet використовуватимуться для яких цілей. Один порт застосовуватиметься для підключення в глобальну мережу WAN; інший підключатиметься до локальної мережі. Якщо використовується пристрій 851w, потрібно звернути увагу на маркування: Fastethernet4 - інтерфейс WAN, а порти з Fastethernet0 до Fastethernet3 - інтерфейси локальної мережі. В разі коли маркування відсутнє можна ввести команду show ip interface brief з привілейованого режиму EXEC, щоб з'ясувати позначення портів. Наступним пунктом буде налаштування IP адрес. Для цього з привілейованого режиму EXEC(для його активування потрібно ввести команду enable) запускаю режим налаштування терміналу з допомогою команди configure terminal Вводжу команду no ip domain lookup щоб запобігти спробам IOS перетворити імена доменів, введені з помилками. Також вводжу команду no logging console щоб IOS не виводила повідомлення syslog в консоль під час роботи. Вони дуже заважають в процесі введення даних з клавіатури. Тепер все готово, щоб призначити IP-адрес для інтерфейсу локальної мережі. Оскільки в даному проекті до маршрутизатора будуть підключені кілька комутаторів то налаштовувати доведеться і кожен порт відповідного комутатора. Вводжу interface FastEthernet 0/0 щоб перейти в режим конфігурації для інтерфейсу Fast Ethernet 0/0. Тепер потрібно призначити інтерфейсу IP-адрес: ip address 164.34.24.97 255.255.255.224 Число 164.34.24.97 буде ІР адресою даного інтерфейсу а число 255.255.255.224 буде його маскою. По замовчуванню фізичні інтерфейси виключені, для їх активації використовується команда: no shutdown Після введення вищезгаданої команди виведеться повідомлення: %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up яке повідомить про активізацію інтерфейсу FastEthernet0/0. Командою exit виходжу у термінал конфігурування інтерфейсів де ввожду знову interface FastEthernet 1/0 для переходу налаштування даного інтерфейсу та вводжу команду ip address 164.34.24.65 255.255.255.224 для задання адреси та маски no shutdown для активізації інтерфейсу. Вищезгадані дії повторюю ще для двох інтерфейсів FastEthernet2/0 та FastEthernet3/0. Після цього потрібно налаштувати інтерфейс WAN для використання протоколу DHCP, щоб отримати для нього ІР-адресу. Для цього вводжу Interface FastEthernet 4/0 слідом команду ip address dhcp потім використовую команду exit для виходу з режиму налаштування інтерфейсу. Оскільки ІР адреси введені потрібно налаштувати два списки доступу, які використовуються до вхідних з'єднань. Як показано на малюнку, «вхідний» іменується трафік, що поступає на інтерфейс; «вихідним» іменується трафік, що покидає його.  Рисунок 6.1 – Вхідний та вихідний трафік у маршрутизаторі У списку який наведений нижче показано два списки доступу: перший застосовується до інтерфейсу локальної мережі (в даному випадку, Fastethernet 0/0), а другий - до інтерфейсу WAN (в даному випадку Fastethernet 4/0). ip access-list extended 97 permit ip 164.34.24.97.255.255.255.224 any deny ip any any exit ip access-list extended 24 permit upd any eq bootps any eq bootps permit tcp any any permit upd any any permit icmp any any echo-reply permit icmo any any time-exceeded permit icmp any any unreachable deny ip any any exit Список доступу 97 застосовуватиметься до інтерфейсу локальної мережі. У першому рядку призначається список доступу, а маршрутизатор переводиться в режим налаштування списку доступу. У наступному рядку дозволяється проходження в інтерфейс будь-якого IP-трафіку, відповідаючого мережі (164.34.24.97/27). У списках доступу IOS використовуються інверсні маски підмережі. Їх нескладно обчислити вручну, віднімаючи кожен октет звичайної маски з 255. Таким чином, маска 255.255.252.0 перетворюється на 0.0.3.255, 255.252.0.0 перетворюється на 0.3.255.255 і так далі. У третьому рядку забороняється вхід в інтерфейс локальної мережі будь-якого іншого трафіку. В кінці всіх списків доступу неявно міститься deny all, але має сенс явно ввести рядок deny, щоб знати, де кінчається список доступу, і спростити читання конфігурації. Останній рядок виводить маршрутизатор з режиму налаштування списку доступу. Список доступу 24 застосовуватиметься до інтерфейсу WAN. У першому рядку призначається список доступу, а маршрутизатор переводиться в режим його налаштування. У даному проекті використовується кабельний модем, тому в наступному рядку трафіку DHCP (bootps і bootpc) дозволяється вхід в інтерфейс WAN. Без цього запису інтерфейс WAN ніколи б не прийняла публічний IP-адрес, і доступ в Internet був би неможливий. У третьому і четвертому рядках дозволяється проходження в інтерфейс WAN будь-якого трафіку TCP і UDP з будь-якого джерела, що направляється в будь-яке місце призначення. У п'ятому, шостому і сьомому рядках дозволяється будь-який трафік ICMP, який виходить з будь-якого джерела; прямує в будь-яке місце призначення; є відповіддю ping, повідомленням про закінчення часу або недоступності, WAN, що поступає в інтерфейс. Потрібно обережно вибирати ICMP-трафік, оскільки протокол ICMP уразливий для різних атак, особливо з відмовою в обслуговуванні (DOS). Проте ці три рядки необхідно для застосування команд ping і traceroute в цілях діагностики. Два останні рядки - такі ж, як в списку доступу локальної мережі. Налаштування базової перевірки TCP/UPD/ICMP Для виконання даного пункту скористаємося вбудованими функціями брандмауера, якщо вони є у версії IOS. Брандмауер IOS не забезпечує глибокої інспекції на прикладному рівні, як, наприклад, в брандмауері ISA Server, але задіювати його варто по двох причинах. По-перше, щоб переконатися, що трафік, заявлений як TCP, UDP або ICMP дійсно належить протоколам TCP, UDP або ICMP. По-друге, перевірка дозволяє управляти доступом на основі контексту Context-based Access Control (CBAC). За допомогою CBAC операційна система IOS може створювати динамічні записи в списку доступу, дозволяючи проходження зворотного трафіку через маршрутизатор. Приведені вище списки доступу дуже загальні (наприклад, дозволений весь трафік TCP), тому після того, як буде отримана працездатна конфігурація, напевно потрібно буде застосувати строгіші умови, призначити внутрішні сервери, доступні з Internet, і так далі. Після того, як це буде зроблено, CBAC забезпечить проходження зворотного трафіку через маршрутизатор. Наприклад, при прогляданні Amazon.com CBAC динамічно поміщає записи у витікаючий список доступу, який застосовуєтсья до зовнішнього (WAN) інтерфейсу, щоб дозволити надходження в маршрутизатор зворотного трафіку з Amazon.com. Коли з'єднання розривається, ці записи автоматично видаляються. Обов'язково потрібно встановити поріг тайм-ауту TCP SYN, щоб запобігти flood-атаки SYN з відмовою в обслуговуванні: ip tcp synwait-time 30 Ця команда вказує IOS на необхідність закрити будь-який TCP-сеанс, не встановлений протягом 30 секунд. Потім призначаю окремі правила перевірки для ICMP, TCP і UDP: ip inspect name Inspect icmp ip inspect name Inspect tcp ip inspect name Inspect udp Застосування списків доступу і правил перевірки Для інтерфейсу WAN (в даному випадку Fastethernet 4/0) потрібно спочатку увійти до режиму налаштування інтерфейсу: interface FastEthernet 4/0 Потім застосувати список доступу ip access-group 24 in Застосувати правило перевірки ip inspect Inspect in Та вийти з режиму налаштування інтерфейсу Exit Вводжу параметри для локальної мережі(Fastethernet 0/0) interface Fastethernet 0/0 ip access-group 97 in ip inspect Inspect in exit Варто відзначити, що правило перевірки IP у витікаючому напрямі можна застосувати наряду або замість вхідного напряму. Налаштування NAT Тепер необхідно налаштувати NAT на перетворення адрес між внутрішньою мережею 164.34.24.0/27 і загальнодоступним Internet. Для цього потрібно підготувати список доступу, який використовуватиметься тільки для NAT: ip access-list standard 10 permit 192.168.100.0 0.0.0.255 deny any exit Як і раніше, перший рядок переводить маршрутизатор в режим налаштування списку доступу. За допомогою звичайних списків доступу дозволяється або забороняється тільки трафік з вказаних IP-адрес або мереж. У них не можна вказати місце призначення або тип трафіку, як в розширених списках доступу. У другому рядку вказується трафік, який потрібно перетворити. Приведений вище код дозволяє перетворення трафіку внутрішньої локальної мережі для Internet. У третьому рядку забороняється перетворення будь-якого іншого трафіку, а в четвертій маршрутизатор виводиться з режиму налаштування списку доступу. Потім для операційної системи IOS вказуються інтерфейси, які братимуть участь в перетворенні мережевих адрес: interface FastEthernet 0/0 ip nat inside exit interface FastEthernet 4/0 ip nat outside exit Ці рядки вказують операційній системі, що інтерфейс локальної мережі, FastEthernet 4/0, міститиме адреси, які потрібно перетворити, а інтерфейс WAN, Fastethernet 4/0, містить адреси, в які будуть перетворені внутрішні адреси. Нарешті, вводиться власне інструкція NAT: ip nat inside source list 10 interface FastEthernet 4/0 overload Команда вказує IOS, що потрібно перетворити всі адреси в списку доступу 10 в адреси, призначені інтерфейсу Fastethernet 4/0. Ключове слово overload дозволяє розділяти одну публічну адресу між декількома внутрішніми приватними адресами. Тестування конфігурації Тепер необхідно протестувати мережу. Вводжу copy running-config startup-config щоб зберегти виконані налаштування в незалежній пам'яті і забезпечити відновлення конфігурації після перезапуску маршрутизатора, збою електроживлення і в інших ситуаціях. Команда show running-config потрібна для виведення копії тільки що створеної конфігурації на екран. Конфігурацію можна скопіювати і вставити в текстовий редактор для звернень до неї в майбутньому. Можна також змінити конфігурацію в текстовому редакторові і вставити її в сеанс терміналу, щоб внести зміни до маршрутизатора. На даному етапі конфігурація повинна виглядати приблизно так, як показано в додатку 2. Звернете увагу, що основа цього дадотку - команди, введені вище. 7. Тестування моніторинг та налагодження комп’ютерної мережі Для тестування комп’ютерної мережі використовуються різні апаратні та програмні засоби. Нище представлені декілька программ для моніторигу мережі: Lanscope - це багатопотоковий сканер расшаренних ресурсів. Сканує вказані діпазони адрес, визначає доступність ресурсів (читання, запис). Визначає імена комп'ютерів. Дозволяє шукати ресурси із заданим ім'ям (Music, Video, etc.). Визначає наявність встановлених сервісів (ftp, http) на видаленому хосте. Tmeter - програма призначена для візуалізації і обліку IP-трафіку в реальному часі через PPP-з’єднання або в Ethernet-сегменті. Використовуючи Tmeter, ви можете створити повноцінну систему обліку Інтернет-трафіку користувачів для домашньої або офісної мережі. Tmeter працює в реальному часі, тобто зібрана статистика відображається на екрані негайно в графічному або цифровому вигляді. Таким чином, ви можете завжди бачити хто з ваших користувачів більше всього навантажує Інтернет-канал. Iris Network Traffic Analyzer Окрім стандартних функцій збору, фільтрації і пошуку пакетів, а також побудови звітів, програма пропонує унікальні можливості для реконструювання даних. Iris The Network Traffic Analyzer допомагає детально відтворити сеанси роботи користувачів з різними web-ресурсами і навіть дозволяє імітувати відправку паролів для доступу до захищених web-серверам за допомогою cookies. Унікальна технологія реконструювання даних, реалізована в модулі дешифровки (decode module), перетворить сотні зібраних двійкових мережевих пакетів в електронні листи, web-сторінки, повідомлення ICQ. eEye Iris дозволяє проглядати незашифровані повідомлення web-пошти і програм миттєвого обміну повідомленнями, розширюючи можливості наявних засобів моніторингу і аудиту. Аналізатор пакетів eeye Iris дозволяє зафіксувати різні деталі атаки, такі як дата і час, IP-адреса і DNS-имена комп'ютерів хакера і жертви, а також використані порти. До апаратних засобів можна віднести мережний тестер.  Рисунок 7.1- Кабельний тестер Тестер Smart Сlass Ethernet - це простий у використанні прилад, який дозволяє проводити повномасштабні вимірювання Ethernet і IP сервісів до 3 рівня згідно стандарту RFC 2544. Функція генерування потоку трафіку дає можливість реалізувати стресс-тестування мережі. Міцний корпус, функціонування від батарей і спеціалізовані функції роблять прилад незамінним при перевірці віддалених вузлів. Можливості: Генерування трафікe: рваний ритм, режим «швидкісної черги», режим затоплення каналу (flood); Генерування трафіку для MPLS мереж; Фільтрація трафіку: адреса джерела, адреса приймача, тип кадру, довжина кадру, VLAN ID, пріоритет, відповідність масці; Послідовності для перевірки бітових помилок: PBRS, все 1, все 0, задана користувачем; Автотест на відповідність стандарт RFC 2544; Підтримка VLAN; IP Ping і Traceroutre; Визначення швидкості передачі даних; Визначення відстані до пошкодження; Визначення довжини пари; Визначення типу кабелю. ВИСНОВКИ На основі аналітичного огляду існуючих рішень спроектовано логічну та фізичну топології мережі для ЗОШ №1 села Яблунів. Вибрано стандарт та обладнання для провідної частини мережі, сервера та джерело безперебійного живлення. Описано процедуру налаштування маршрутизатора. Особлива увага приділена налаштуванню маршрутизатора для задач спільного доступу до мережі Інтернет, забезпечення захисту мережі відзовнішніх атак. В додатку А наведено набір команд для налаштування маршрутизатора. ПЕРЕЛІК ПОСИЛАНЬ Джеймс Ф. Куроуз, Кит В. “Росс Компьютерные сети. Многоуровневая архитектура Интернета” – СПб: Издательство “Питер” , 2004. – 768c. В.Г. Олифер, Н.А. Олифер. “Компьютерные сети. Принципы, технологии, протоколы”. Учебник - Издательство “Диалектика”, 2002. – 960c. А. П. Сергеев. ” Офисные локальные сети”. Самоучитель - Издательство “Диалектика”, 2004. – 320c. А.Старовойтов “Компьютерные сети” – Издательство БХВ-Петербург, 2006. – 288c. http://www.skomplekt.com/ http://forum.ru-board.com/ http://planetsecurity.org.ua http://www.xakep.ru http://www.grandtele.com.ua/ http://ftp.tk.te.ua/ ДОДАТОК ! version 12.2 no service password-encryption ! hostname Router ! ! ! ! ! ip ssh version 1 ! ! interface FastEthernet0/0 ip address 164.34.24.34 255.255.255.224 duplex auto speed auto ! interface FastEthernet1/0 ip address 164.34.24.65 255.255.255.224 duplex auto speed auto ! interface FastEthernet2/0 ip address 164.34.24.97 255.255.255.224 duplex auto speed auto ! interface FastEthernet3/0 ip address 164.34.24.129 255.255.255.224 duplex auto speed auto ! interface FastEthernet4/0 ip address 164.34.24.161 255.255.255.224 duplex auto speed auto ! router rip version 2 network 164.34.0.0 ! ip classless ! ! ! ! ! line con 0 line vty 0 4 login ! ! end |