Проектирование сетевой инфраструктуры для кондитерской

Скачать 0.91 Mb. Скачать 0.91 Mb.

|

|

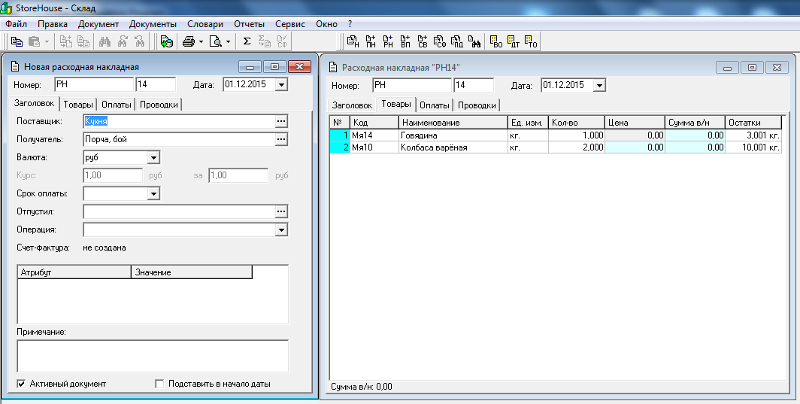

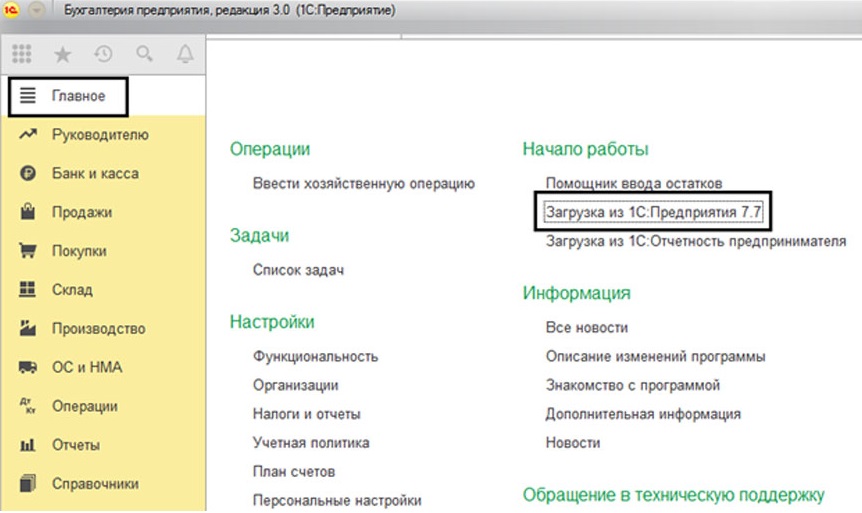

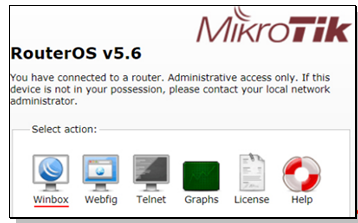

2.3 Анализ выбора топологии сети Топология сетей – это способ физического соединения компьютеров в локальную сеть, есть только три топологии, применяемые при построении сетей: «Шина» - Все компьютеры подключаются к одному кабелю. «Звезда» - Подключение каждого ПК отдельным проводом к концентратору(коммутатору). «Кольцо» - каждый ПК связан с последующим, а последующий с первым.  Рисунок 2. Схема топологий. Шина - пассивная топология. Это значит, что компьютеры только «слушают» передаваемые по сети, данные, но не перемещают их от отправителя к получателю. Поэтому, если один из компьютеров выйдет из строя, это не скажется на работе остальных. В активных топологиях компьютеры регенерируют сигналы и передают их по сети. Звезда - при топологии «звезда» все компьютеры с помощью сегментов кабеля подключаются к центральному компоненту, именуемому концентратором (hub). Сигналы от передающего компьютера поступают через концентратор ко всем остальным. Эта топология возникла на заре вычислительной техники, когда компьютеры были подключены к центральному, главному, компьютеру. Кольцо - при топологии «кольцо» компьютеры подключаются к кабелю, замкнутому в кольцо. Поэтому у кабеля просто не может быть свободного конца, к которому надо подключать терминатор. Сигналы передаются по кольцу в одном направлении и проходят через каждый компьютер. В отличие от пассивной топологии «шина», здесь каждый компьютер выступает в роли репитера, усиливая сигналы и передавая их следующему компьютеру. Поэтому, если выйдет из строя один компьютер, прекращает функционировать вся сеть. Исходя из рассмотренных данных, мы приходим к выводу что, в нашей сети, будет использоваться топология «Звезда» 2.4 Выбор сетевого оборудования Для подключения к сети провайдера и выхода в Интернет будет использоваться маршрутизатор MIKROTIK RB2011UIAS-IN. Одним из многих его достоинством является возможность подключения к нему модема 4G в качестве резервного канала связи. Также в данном роутере реализована технология, позволяющая ограничивать скорость и качество доступа в интернет Шейпинг. В Mikrotik RouterOS есть следующие основные возможности по управлению трафиком: ограничение скорости по IP-адресам, подсетям, протоколам, портам, времени суток и другим параметрам; ограничение P2P трафика торрентов и приоритезация одних потоков пакетов над другими; использование пиковых скоростей для быстрого WEB-браузинга; разделение канала между пользователями поровну или в других пропорциях. Кроме того, он имеет RouterOS L5 лицензии (вместо L4) и хороший сенсорный ЖК-дисплей для настройки. Так же имеется SFP разъем. Наша сеть состоит из небольшого количества пользователей и ее можно отнести к дизайну сети малого офиса, так как она состоит только из магистрали локальной проводной сети и модуля доступа в интернет. Поэтому будет использоваться неуправляемый коммутатор. Он выполняет автоматическое равномерное распределение скорости и передаваемого трафика по всем участникам сети. Это идеальное устройство для сетей с небольшой численностью пользователей (домашние, сети в малых и средних офисах), так как: обеспечивает высокую пропускную способность сети; снижает время отклика; отличается простотой управления и не требует особых знаний, т.к. позволяет быстро подключить сетевое оборудование практически в любой порт и не осуществлять дополнительные настройки; к нему можно напрямую подключить компьютер, благодаря чему исключается возможность образования «узких мест», т.к. у каждого ПК есть выделенная полоса пропускания; имеет функцию управления потоком, что исключает потерю пакетов при передаче. При переполнении буфера передается сигнал, и пакеты не идут до тех пор, пока буфер не освободится. В соответствии с данными требованиями мною выбран коммутатор HP 1420-24G. Так же для доступа к беспроводной сети интернет, выбрана точка доступа Mikrotik RbcAPGi-5acD2nD 2.5 Выбор метода защиты информации Основными объектами информации в разрабатываемом проекте являются: информационные ресурсы, содержащие сведения, связанные с конфиденциальной информацией сотрудников, бухгалтерии и другие важные информационные ресурсы, влияющие на успешную работу предприятия. Несанкционированный доступ к важной информации может привести к следующим последствиям: разрушение информации; модификации - изменению информации на ложную, похожую по своему содержанию и форме, но имеющею другой смысл; ознакомление с ней третьих лиц. Основной целью создания систем безопасности и является предупреждение данных последствий. Основными видами угроз являются: Случайные угрозы. Основными причинами случайных воздействий на автоматизированные системы при их эксплуатации могут быть: сбои и отказы аппаратуры; помехи на линиях связи от воздействия внешней среды; ошибки человека как звена системы; аварийные ситуации. Преднамеренные угрозы. Преднамеренные угрозы обычно связаны с действиями, какого-либо человека, причинами которых могут выступать материальный интерес или желание навредить работе системы. К основным угрозам безопасности информации от разрушения, модификации и ознакомления с ней третьих лиц относятся: утечка конфиденциальной информации; компрометация информации; ошибочное использование информационных ресурсов; нарушение информационного обслуживания; несанкционированный обмен информацией между абонентами; несанкционированное использование информационных ресурсов; незаконное использование привилегий. Для обеспечения безопасного доступа к работе каждый работник имеет ID-Card. Пластиковая карта которая, будет иметь свой идентификационный номер, который прикреплен к учетной записи пользователя в системе и уже там будут произведены необходимые настройки для предоставления пользователю определенных прав для работы на станции. Это позволяет разграничить права доступа к различным операциям и предотвратить превышение служебных полномочий. Для обеспечения сохранности информации на сервере, на компьютерах отдела бухгалтерии и директора существуют более высокие требования к системе защиты данных. Обеспечение защиты конфиденциальных данных от: Несанкционированного доступа по сети предприятия; Несанкционированного доступа через сеть интернет; Несанкционированного физического доступа к оборудованию; Сокрытие факта наличия и расположения на персональном компьютере или сервере конфиденциальных данных; Обеспечение защиты данных на съёмных носителях; Разграничение прав пользователей на доступ к защищённой информации; Обеспечение надёжной процедуры подтверждения прав пользователей; Обеспечение непрерывного доступа к защищаемым данным для легальных пользователей; Обеспечение простоты и удобства использования системы защиты для пользователя; Обеспечение централизованного управления системой защиты данных. 2.6 Способы защиты конфиденциальных данных. Шифрование. Применение средств шифрования решает задачу ограничения доступа к конфиденциальной информации – никто посторонний, получив доступ к компьютеру или серверу, не сможет прочитать закрытые данные. Требования к шифрованию данных: Защиты должна быть такой, чтобы секретность не нарушалась даже в том случае, когда злоумышленнику становится известен метод шифрования. Ключ шифрования должен быть недоступен для злоумышленника. Несоблюдение принципов безопасного использования ключей шифрования может поставить под угрозу защищённость информации, даже при том, что в системе будут реализованы самые криптостойкие алгоритмы. Шифрование должно происходить максимально "прозрачно" для пользователя ‐ пользователь не замечает процесса зашифрования и расшифрования данных во время работы. Система должна быть максимально устойчива к случайным ошибкам и неправильным действиям пользователей. 2.7 Прекращение доступа в экстреной ситуации. В чрезвычайных ситуациях, когда становится известно о попытке физического доступа или попытке изъятия серверного оборудования, крайне полезным инструментом защиты становится возможность экстренного прекращения доступа к данным. Система должна по сигналу обеспечить корректное прекращение работы с данными, зашифровать обрабатываемые в текущий момент данные и ограничить возможность доступа к ним неуполномоченным лицам. Полностью удовлетворяют всем вышеперечисленным требованиям к защите данных продукты линейки Secret Disk. Данное ПО обеспечивает надежную защиту конфиденциальной информации на персональных компьютерах, ноутбуках, серверах и системах хранения данных. 2.8 Принцип работы ПО Secret Disk. Защита информации обеспечивается шифрованием данных "на лету". При записи данных на диск происходит их зашифрование, а при чтении с диска их расшифрование. Находящиеся на диске данные всегда зашифрованы. При прямом просмотре защищённый диск выглядит как неформатированный, и нельзя определить, имеется ли на нём и где именно расположена какая‐либо информация. ПО Secret Disk имеет безопасную и надёжную процедуру подтверждения прав пользователя – двухфакторную аутентификацию. Для доступа к данным необходим защищённый электронный ключ и знание пароля к нему. ПО Secret Disk не имеет встроенных средств шифрования, а используют внешние, поэтому решения на основе Secret Disk не подпадают под законодательные ограничения по распространению и не требуют наличия соответствующих лицензий ФСБ России. Для криптографической защиты данных могут применяться стойкие алгоритмы шифрования, предоставляемые: подключаемым внешним пакетом дополнительных алгоритмов шифрования Secret Disk Crypto Extension Pack (алгоритмы AES с длиной ключа 128 и 256 бит, Twofish с длиной ключа 256 бит); поставщиком службы криптографии КриптоПро CSP, Signal‐COM CSP или Vipnet CSP (алгоритм ГОСТ 28147‐89 с длиной ключа 256 бит); криптографическим драйвером режима ядра, входящего в состав Microsoft Windows (алгоритмы AES с длиной ключа 256 бит, TripleDES с длиной ключа 168 бит). ПО Secret Disk эффективно решает задачу по обеспечению защиты конфиденциальной информации на данном предприятии. Важными преимуществами являются: использование двухфакторной аутентификации пользователя и администратора при помощи электронного ключа и пароля; защита системного раздела жёсткого диска; возможность загрузки операционной системы по электронному ключу; поддержка необратимого удаления данных; возможность криптографической защиты почтовых вложений; контроль утечек конфиденциальной информации через съёмные носители; возможность запрета сетевого доступа к защищаемым данным; оптимизация работы с многоядерными и многопроцессорными системами, в том числе в отказоустойчивых кластерных конфигурациях; поддержка резервного копирования. 2.9 Программное обеспечение для POS-Станций. Полная автоматизация предприятия обеспечивает R-Кеереr. Делает он это двумя программными уровнями: кассовым и менеджерским. Кассовый (оперативный) уровень обеспечивает автоматизацию процесса продаж и формирование базы данных по продажам. Менеджерский уровень (офис кондитерской) отвечает за формирование справочников, распределение прав доступа, разнообразные настройки кассового уровня, установку параметров и настроек отчетов, разработку и внедрение маркетинговых программ, обеспечение необходимого взаимодействия с другими системами, отвечающими за учет и движение продукции, учет рабочего времени персонала и другие направления деятельности кондитерской. Основными функциональными модулями являются: Система складского учета StoreHouse; Автоматизация склада с R-Keeper StoreHouse. Система автоматизации складского учета StoreHouse, разработанная компанией UCS, позволяет полностью контролировать процесс управления производством, работающим на системе управления R-Keeper. Система R-keeper работает на самых различных кассовых аппаратах. Как правило, все они объединяются в локальную сеть, что позволяет моментально обмениваться важной информацией, обслуживать клиентов максимально быстро и не допускать ошибок.  Программа StoreHouse решает важнейшую для производства задачу по учёту складских остатков и контролю списания товаров. В StoreHouse ведутся калькуляционные карты, а также технологические и технико-технологические карты. Программа StoreHouse решает важнейшую для производства задачу по учёту складских остатков и контролю списания товаров. В StoreHouse ведутся калькуляционные карты, а также технологические и технико-технологические карты. Рисунок 6. StoreHouse. Программа StoreHouse позволяет осуществлять полный контроль расходования материалов, эффективно управлять себестоимостью, правильно организовать закупки, контролировать действия персонала. Программа существенно облегчает работу бухгалтера по постоянной борьбе с пересортицей, так как в ней заложены механизмы автоподстановки и контроля всех остатков. Интеграция StoreHouse с 1С: Бухгалтерия. Программа StoreHouse совместима с системой бухгалтерского учета 1С:Бухгалтерия, что позволяет пользователю на основе документов StoreHouse автоматически формировать в программе 1С:Бухгалтерия журнал операций и журнал проводок.   Рисунок 7. 1С:Бухгалтерия. Программный модуль, позволяет выгружать из программы StoreHouse в 1С:Бухгалтерия созданные в складской программе документы (приходные накладные, расходные накладные, внутренние перемещения, акты переработок, комплектации, декомплектации, списания и возвраты товаров, счета-фактуры. Таким образом, не требуется повторный ввод данных в программу 1С: Бухгалтерия. При использовании обработки документы StoreHouse преобразуются в соответствующие типы документов или операций в 1С. При работе с заполненными базами данных StoreHouse и 1С возможна синхронизация справочников номенклатуры и корреспондентов. Входящие остатки из StoreHouse в 1С выгружаются с возможностью сохранения партионного учета. Модуль позволяет загружать все виды документов по ставкам НДС. Функции системы Store House: - учет движения товаров (приход, расход, списание, комплектация и др.); - калькуляция производимой продукции (автоматический расчет себестоимости); - ввод и хранение данных о всех материалах, участвующих в производстве, единицах измерения, корреспондентах, валютах, ставках налога с продаж и НДС, плане счетов и т.д. Использование функций автоматического поиска, копирования и автозамены максимально ускоряет и упрощает процесс заполнения словарей и документов системы. Возможности StoreHouse по работе с документами: 1. Система позволяет создавать и обрабатывать следующие документы: - приходные накладные; - расходные накладные; - документы внутренних перемещений; - документы возврата товара поставщику; - документы списания испорченной продукции, комплектации; - счета-фактуры. 2. В зависимости от статуса документов (активный / неактивный) они могут участвовать или не участвовать в пересчете себестоимости. Статус документа задается пользователем и легко изменяется. 3. Любые документы могут копироваться в документы других типов. 4. Данные из ведомости остатков могут копироваться в любой из типов документов. 5. При проведении инвентаризации можно использовать весы для определения остатков товаров с учетом массы тары. 6. При проведении инвентаризации система информирует о выявленных излишках или недостаче. 7. При заведении документов имеется возможность использовать сканер для чтения штрих-кодов. 8. Предлагаемые выходные формы документов унифицированы и соответствуют государственным стандартам. Настройка сетевого оборудования. Настройка маршрутизатора Настройка роутера Microtik. Открываем браузер и пишем адрес 192.168.88.1 — это IP адрес по умолчанию для роутера MikroTik. Выполнить настройку роутера MikroTik можно разными способами: Winbox — настройка с помощью специальной программы для ОС Windows; Webfig — настройка через Web интерфейс; Telnet — настройка по телнету. Мы будем настраивать роутер Mikrotik с помощью программы Winbox, поэтому в окне браузера выбираем Winbox, сохраняем программу и  запускаем. запускаем. Рисунок 8. ОС MikroTik. |