разработка средств защиты информации. Копотев Диплом_1+2+7_308214. Программа бакалавриата 09. 03. 02 Информационные системы и технологии

Скачать 1.85 Mb. Скачать 1.85 Mb.

|

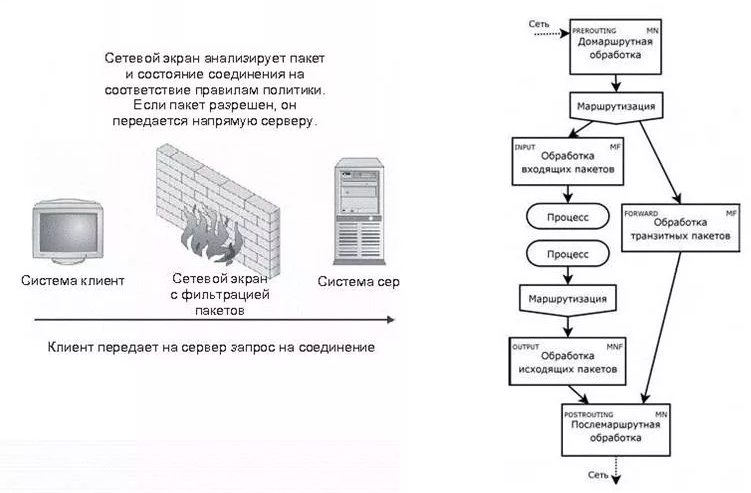

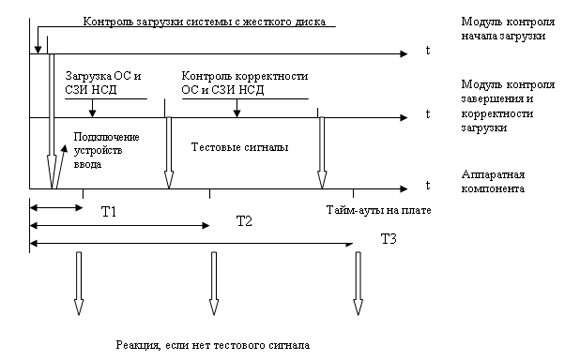

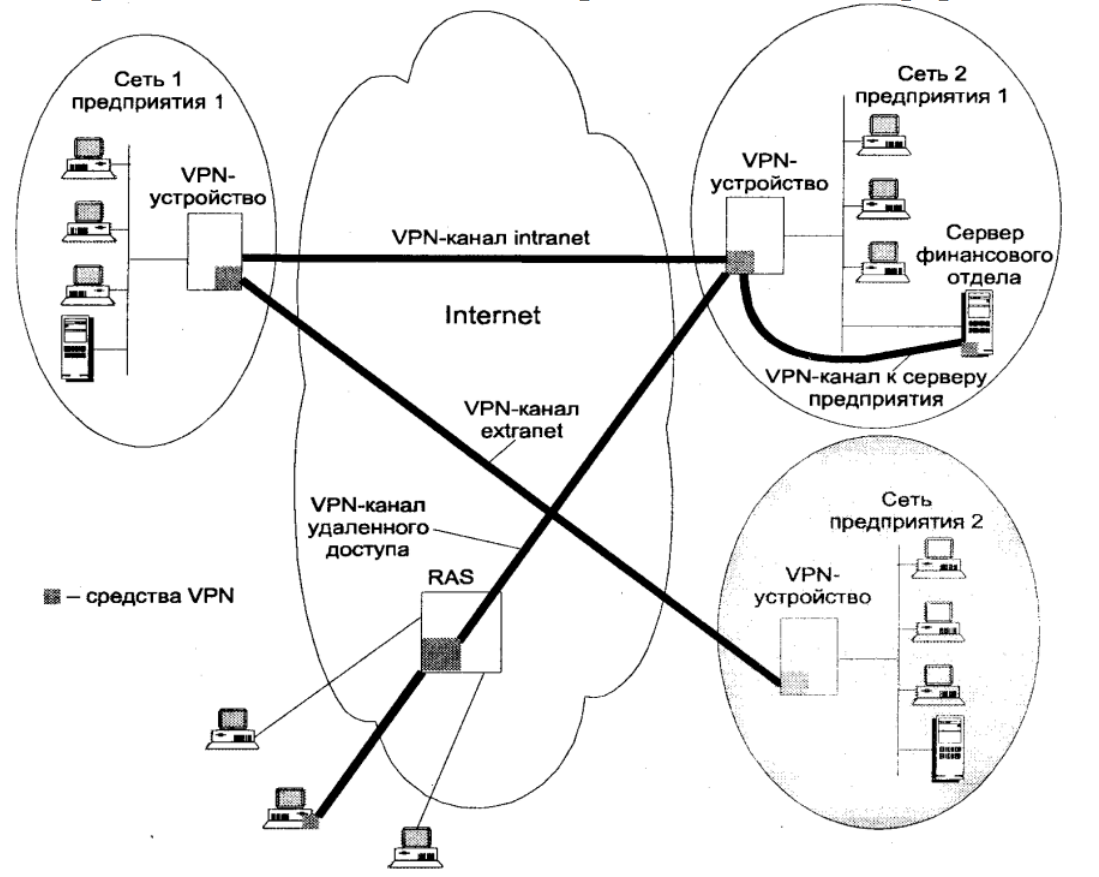

Методы и средства защиты информацииОбобщенная структура комплекса организационно-технических мероприятий для защиты включает несколько уровней и представлена на рисунке 1 [22].  Законодательный уровень   Административный уровень   Процедурный уровень   Технический уровень Рисунок 1 – структура информационной от Приведенные рисунке 1 могут описаны образом: ступень - -правовое , стандартизация, и -этические ; административная - в степени к безопасности, формулируются установки защиты , а определяется критически информационных , определяет направления области риском. основе стратегии программа информационной ; процедурная - детализация , определенных административном , с разбивкой на для уровня системы. процедурном как ступени ответственные , при при решений роль субъективный – человек ( людей), которых неформализованная выработки трансляции , адресованных техническим структуры безопасности; ступень – средств методов - программные, и -аппаратные. - программные - инструменты систем ( аутентификации авторизации , управления , аудит др.) прикладные для задач (методы и угроз, средства, -серверы). организационно- модель информационной представлена рисунке 2.  2 - Детализированная -техническая защиты системы [22] соответствии структурой системы информационной наиболее позиция- , вокруг создается оборона последовательно эшелонами , каждый которых свое обоснование инструментарий. уровни при опираются уязвимости инфраструктуры сети. средства охватывают : внешняя - выполняют функцию попыток внедрения - регистрации , аудит, свойства ; периметр сети - обеспечивается помощью и -серверов; сеть - системы и вторжений уровня; – в дополнительных используются и , программный , антивирус, обнаружения предотвращения уровня ; данные - контроля и . В к описанным построения информационной следует на один - сбалансированность . Этот касается защищенности как элементов, по иерархической . Защищенность во случаях от самого звена. подобным в всей , можно , что проектировании безопасности обеспечить стойкости ее . Если защищенность доступности , то в , когда сети сообщения , но легкодоступны, шифрование всякий . С нарушителя , что будет самый способ системе, тогда , если владеет дефектов системы, в случае по звену. на обеспечения , можно , что дольше эксплуатация с высокой по , тем вероятность с ущерба. основании данных организационно- мероприятиям информационной от можно следующие : рассмотрены обсуждены построения защиты системы; детализированной -технической защиты системы семь защиты, этом уровня к решениям, остальные уровней- позиции; принципы симметричной . Для информации несанкционированного (НСД) быть либо , либо -аппаратные (ПАК). защищенности одинаков при программного системы информации () от , и использовании -аппаратного СЗИ НСД. как стоимость по с больше, рассматривать локальной сети () с ПО от . Для данных, по каналам , необходимо межсетевые (брандмауэры). - это безопасности сети, ограничивает , исходящий внутренний -трафик частной . Этот или аппаратно- модуль , выборочно или пакеты . Обычно предназначен предотвращения кого- - внутри вне сети - несанкционированных в , а для злонамеренных . Брандмауэры рассматривать закрытые или , которые перемещением и веб- в сети. термин от физических как , замедляющих огня тех , пока службы смогут потушить. другой , брандмауэры безопасности для веб- - обычно предназначены замедления веб-угроз ( 3).  Рисунок 3 - работы экрана [25] защиты и станций использовать [30]: доверенной ; программное СЗИ НСД; -аппаратный СЗИ НСД. загрузка – загрузка операционных только заранее постоянных (например, с диска) успешного специальных : проверки технических программных ПК ( использованием пошагового целостности) аппаратной /аутентификации . На этапах компьютера загрузка быть различными , и, , будет различной (рисунок 4)[16].  4 - Средства загрузки [18] защиты от делится два [20]: - программное СЗИ НСД; - -аппаратный СЗИ НСД. обеспечение от – совокупность , включающая обеспечение, под , а СДЗ загрузочной . Например, «Dallas 8.0-K», «-Win32 / Аккорд- K», « Net 7». -аппаратный СЗИ НСД – программного , работающего ОС, также уровня расширения. , СЗИ « 8.0-C», «-Win32/-Win64», « 7» с ПАК «» [15]. Виртуальные сети для надежных безопасных , которые локальные и доступ ним , часто свое местоположение. этих является общедоступной открытой , такой Internet. организации канала на 5.  Рисунок 5 – организации VPN [24] VPN решить задачи: отдельных филиалов (интрасеть); внутренней организации ее или (экстрасеть); удаленного места , находящегося локальной организации ( доступ). для виртуальных сетей выступать пакетной X.25, , ATM, .[12] Для обеспечения и информации, между компании каналам , можно сертифицированные (VPN-). Например, «» компании «», «ЗАСТАВА» «Элвис-». Эти обеспечивают передаваемых (IP-) в с 28147-89 [12], а скрывают локальной , защищают проникновения , осуществляют трафика имеют Гостехкомиссии и (ФАПСИ). модуль – компонент на средств (антивирусная ). Основная модуля – хранилища , он в с обнаружения удаления ПО. код храниться файлах жестких , переносных накопителях, оперативной компьютера, драйверах, секторе или как сетевого [19]. Антивирусный использует количество для вредоносного . Антивирусные содержат себе базу вирусов, необходимо во сканирования. образец либо уникальный код , что более , описывать семейство . Основная определения путем с в , что программа определить хорошо вирус, то как угрозы быть обнаружены. качестве современных антивирусной можно «Kaspersky Office », «Avast Protection », «Avira for ». Все средства в поставки защиты сервера, является нас пунктом. обнаружения (СОВ) – или средство, которого – факты доступа компьютерную или либо управления в через . Соответствующий термин – Detection (IDS) [22]. -системы объединяющим для комплексной по утечек данных компании. системы – системы, предотвращать конфиденциальной из систем вовне. [13]. средства собой математические алгоритмические защиты , передаваемых различным связи, и на с различных шифрования. в варианте обеспечить надежности, позволит информацию таком , который не силу крупным и структурам. : гибкость, , простота и , возможность . Недостатки: к , зависимость оборудования, функциональность , использование сервера. техническим защиты также отнести физической объектов , например, помещения видеонаблюдения охранной . Технические защиты можно разделить несколько : По с системой (): автономные, , встроенные АС. цели : внутренние, . По : простые, . Для защиты осуществляются мероприятия: копирование удаленное наиболее массивов ; дублирование резервирование подсистем, имеют для данных; возможности ресурсы в нарушения отдельных элементов; возможности резервных электропитания; пожарной или оборудования ; установка обеспечения целью информации несанкционированного . Разработкой методов занимается безопасности . Наиболее организационной является политики . Выше названы методы информации – программные, -технические, , организационные, . Рассмотрим и данных (таблица 1). 1 – Сравнение защиты

Как по сравнения, методы имеют преимущества, и . Если из и лицензирования, методы менее , так разработка криптографической информации к государственного . Государственное включает, правило, деятельности, с и криптографических , сертификацию и алгоритмов преобразований. то время, методы наиболее , они высокий защиты. | ||||||||||||||||||||||||||||||