разработка средств защиты информации. Копотев Диплом_1+2+7_308214. Программа бакалавриата 09. 03. 02 Информационные системы и технологии

Скачать 1.85 Mb. Скачать 1.85 Mb.

|

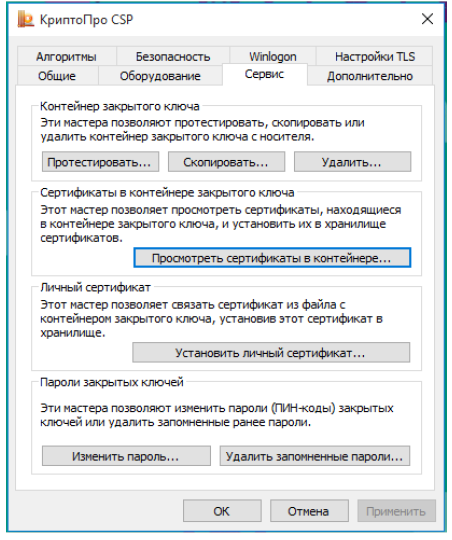

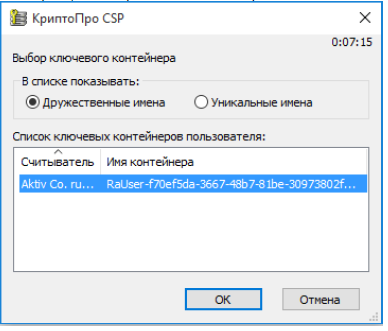

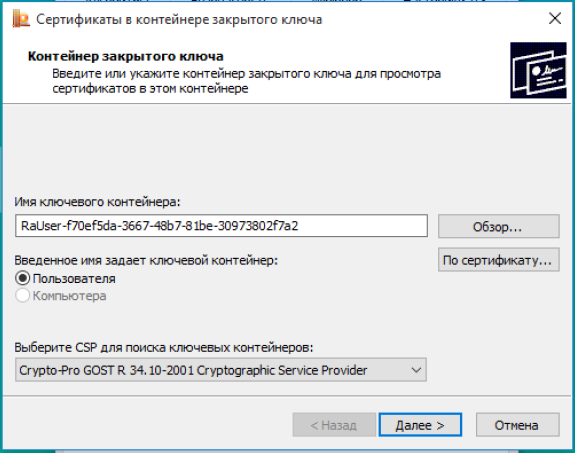

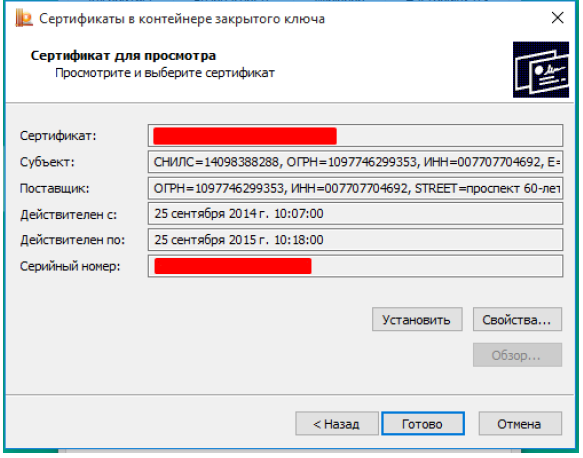

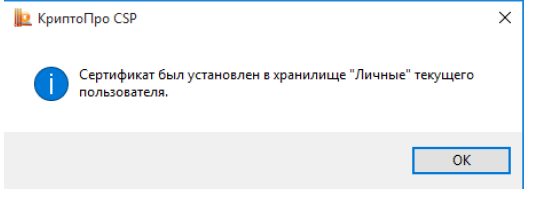

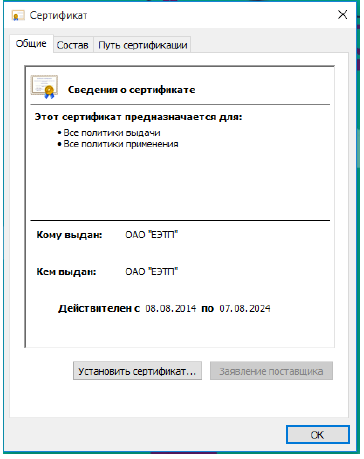

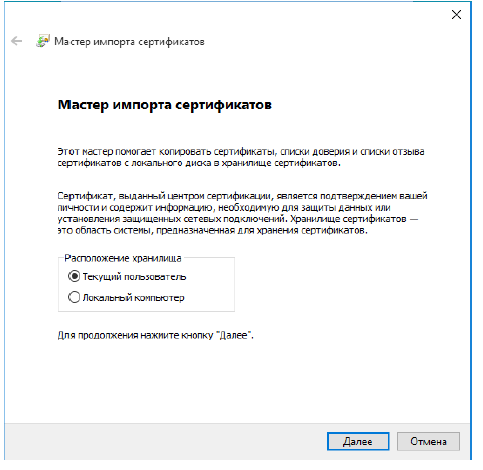

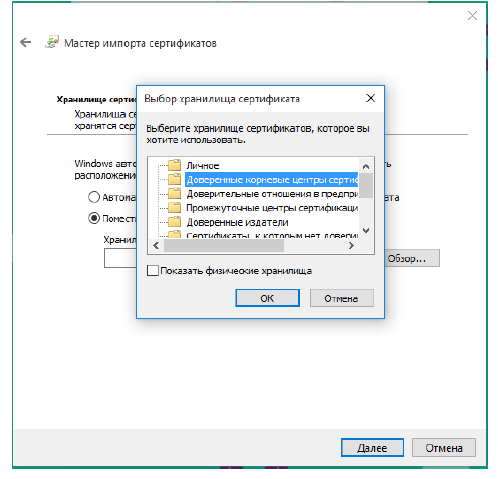

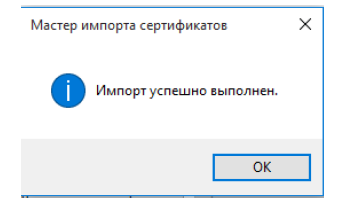

внедренияСКЗИ « CSP» 4.0 является с распределением на асимметричной с закрытого на стороне соответствующего открытого информационного на стороне. установки сертификата компьютер последовательно следующие : Открыть свойств « CSP». открытия свойств « CSP» приложение « CSP», выбирая – Все программы – КриптоПро - КриптоПро CSP.В окне свойств «КриптоПро CSP» выбрать вкладку «Сервис». На данной вкладке нажмите копку «Просмотреть сертификаты в контейнере».  Рисунок 2.2 – Просмотр сертификатов Проверить, что электронный ключ подключен к USB-порту компьютера и нажмите кнопку «Обзор…», в следующем окне выбрать ключевой контейнер и нажать кнопку «ОК».  Рисунок 2.3 – Выбор ключевого контейнера В следующем окне нажмем кнопку «Далее.  Рисунок 2.4 – Подтверждение данных В следующем окне нажмем кнопку «Установить».  Рисунок 2.5 – Установка сертификата Установка личного сертификата завершена.  Рисунок 2.6 – Завершение установки Для установки сертификата УЦ ЕЭТП в доверенные корневые центры сертификации на компьютере необходимо загрузить данный к себе на компьютер, открыть его, дважды щелкнув по нему мышью.  Рисунок 2.7 – Сведения о сертификате Затем в появившемся окне нажать кнопку "Установить сертификат...". В появившемся мастере импорта сертификатов нажать "Далее".  Рисунок 2.8 – Мастер импорта сертификатов Затем выбрать пункт "Поместить все сертификаты в следующее хранилище"-> "Обзор..." в появившемся окне выбрать ветку "Доверенные корневые центры сертификации", нажать "ОК".  Рисунок 2.9 – Выбор доверенного центра сертификации Затем нажать кнопку «Далее». После закрытия мастера импорта сертификатов кнопкой «Готово». Сертификат будет успешно установлен.  Рисунок 2.10 – Завершение импорта В процессе установки может появиться диалоговое окно с предупреждением системы безопасности. Для успешной установки нужно ответить "Да". ЗаключениеВ заключение следует отметить, что криптографическая защита данных является необходимым компонентом многоуровневой системы безопасности предприятия и не является заменой других уровней защиты. При этом безопасность системы никогда не должна строиться на незнании структуры применяемого алгоритма защиты атакующим злоумышленником. В то же время не следует забывать о том, что неправильное использование алгоритмов шифрования может привести к неоправданной потере производительности системы в целом. Следует помнить, что методы криптографической защиты совершенствуются пропорционально развитию вычислительной техники, поэтому необходимо следить за изменениями в области защиты данных и поддерживать систему на должном уровне безопасности. В ходе дипломного проектирования была разработаны комплекс мер по совершенствованию защиты информации в ООО «Альфа-Левел», как комплекс мер направленных на защиту БД, каналов передачи данных, файловой системы и непосредственно помещения. Выполнены поставленные задачи: Установлены границы рассмотрения «Альфа-Левел» и выявлены недостатки в существующей системе обеспечения информационной безопасности и защите информации; Идентификация активов предприятия (оценка активов, оценка уязвимостей активов, оценка угроз активам; Идентификация существующих средств защиты; Идентификация планируемых средств защиты; Оценка рисков; Выбор защитных мер (организационных и технических); Описание мероприятий инженерно-технической защиты; Реализация контрольного примера; Оценка экономической эффективности проекта. Также в ходе дипломного проектирования была предложена программно-аппаратная и инженерно-техническая реализация обеспечения безопасности информационных систем на предприятии. Для криптографической защиты БД был выбрани программный комплекс СКЗИ «Крипто Про». Расчет экономической эффективности внедрения системы информационной безопасности в ООО «Альфа-Левел» обосновал необходимость внедрения системы. По итогам расчета срок окупаемости внедряемой системы составит 1 год, при этом данная оценка субъективна, поскольку активы организации в тот или иной момент времени может иметь различную ценность. Список использованной литературыФедеральный закон от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации» (ред. от 02.07.2021 N 355-ФЗ) Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах: Утв. Приказом ФСТЭК России от 11 февраля 2013 г. N 17 (ред. от 28.05.2019) Доктрина информационной безопасности РФ: Утв. Указом Президента РФ от 5 декабря 2016 г. N 646 (актуальна по настоящее время) Приказ ФСТЭК от 18 февраля 2013 г. №21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» (ред. от 14.05.2020) Методический документ. Методика оценки угроз безопасности информации (утв. ФСТЭК России 05.02.2021) Базовая модель угроз безопасности персональных данных при их обработке в информационных системах: Утверждена Заместителем директора ФСТЭК России 15 февраля 2008 г. (актуальна по настоящее время) ГОСТ Р 50922-2006. Защита информации. Основные термины и определения (актуален по настоящее время) ГОСТ Р ИСО/МЭК 15408-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий (актуален по настоящее время) 18 важнейших средств контроля безопасности CIS. - URL: https://www.cisecurity.org/controls/cis-controls-list (Дата обращения: 10.04.2022) MaxPatrol SIEM [Электронный ресурс] / MaxPatrol SIEM Система мониторинга событий ИБ и выявления инцидентов в реальном времени – URL: https://www.ptsecurity.com/ru-ru/products/mpsiem/(Дата обращения: 10.05.2022) Актуальные киберугрозы: итоги 2021 года. URL: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2021/ Арламов Е.А., Панасюк Г.О. Анализ состояния информационной безопасности в современной России // Экономика и менеджмент инновационных технологий. 2016. № 12 [Электронный ресурс]. URL: http://ekonomika.snauka.ru/2016/12/13291 (дата обращения: 25.04.2022). Гуфан К.Ю, Проскурин Д.Ю. Анализ возможностей создания скрытых каналов передачи информации из защищаемых сетей// Технические науки. - 2019. - №1 Дудкина, И. А. Технологии и методы обеспечения комплексной защиты информации / И. А. Дудкина. — Текст : непосредственный // Молодой ученый. — 2016. — № 16 (120). — С. 37-39. — URL: https://moluch.ru/archive/120/33148/ (дата обращения: 21.01.2021). Жук А.П. Защита информации: Учебное пособие / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. - 2-e изд. - М.: ИЦ РИОР: НИЦ ИНФРА-М, 2015. - 392 с. Иконников М.А., Карманов И.Н. Меры и требования к защищенным веб-приложениям // Интерэкспо Гео-Сибирь. 2019. Т. 6. № 2. С. 13–19 Казыханов А.А., Попов К.Г. Обеспечение безопасности информационных систем / В сборнике: Актуальные проблемы социального, экономического и информационного развития современного общества Всероссийская научно-практическая конференция, посвящённая 100-летию со дня рождения первого ректора Башкирского государственного университета Чанбарисова Шайхуллы Хабибулловича. Башкирский государственный университет. 2016. С. 71-74. Любохинец С. Ответ компании Cisco на современные угрозы безопасности / С. Любохинец // VIII-й Международный Security Innovation Forum 2018. – СпБ: 27 ноября 2018 г. – С. 29-33. Макеенко Н.И., Новожилов И.О., Корабейников Д.Н. Система обнаружения вторжений // Современные научные исследования и инновации. 2017. № 5 [Электронный ресурс]. URL: http://web.snauka.ru/issues/2017/05/82889 (дата обращения: 03.05.2022). Мельников В.Г., Гребень А.Е., Макарова Д.Г. Исследование межсетевых экранов для веб-приложений с открытым исходным кодом // Интерэкспо ГЕО-Сибирь. 2018. № 7. С. 233–236 Михеева О.И., Гатчин Ю.А., Савков С.В., Хамматова Р.М., Нырков А.П. Методы поиска аномальных активностей веб-приложений // Научно-технический вестник информационных технологий, механики и оптики. 2020. Т. 20. № 2. С. 233–242 Омельченко М.В., Плотникова К.А., Дяглев С.П. К вопросу о защите корпоративных локальных сетей //Инновационная наука. - 2020. -№2 Ортыков, А. У. Обеспечение информационной безопасности предприятия от несанкционированного доступа / А. У. Ортыков. — Текст: непосредственный // Технические науки: традиции и инновации: материалы III Междунар. науч. конф. (г. Казань, март 2018 г.). — Казань : Молодой ученый, 2018. — С. 22-24. — URL: https://moluch.ru/conf/tech/archive/287/13552/ (дата обращения: 10.05.2022). Пинженин В. Безопасность сети на основе 802.1 х и SFlow, «идеальная и недостижимая» / Владислав Пинженин / Сетевые решения. – 2019. – №1. – С. 38-42. Саяркин, Л. А. Программно-аппаратные средства защиты автоматизированных систем от несанкционированного доступа / Л. А. Саяркин, А. А. Зайцева, С. П. Лапин, Я. А. Домбровский. — Текст : непосредственный // Молодой ученый. — 2017. — № 13 (147). — С. 19-22. — URL: https://moluch.ru/archive/147/41249/ (дата обращения: 21.04.2022). Семенова З.В., Данилова О.Т., Ковшарь И.Р. Анализ безопасности стека технологий для разработки web-ресурсов // Динамика систем, механизмов и машин. 2019. Т. 7. № 4. С. 98–105 [Электронный ресурс]. URL: https://cyberleninka.ru/article/n/analizbezopasnosti-steka-tehnologiy-dlya-razrabotki-web-resursov (дата обращения: 23.04.2022) Сукиасян В.М., Придиус Е.С. Современные принципы и подходы к frontend архитектуре веб-приложений // Наука, техника и образование. 2019. № 10(63). С. 54–57. Томилов И.О., Трифанов А.В. Фаззинг. Поиск уязвимостей в программном обеспечении без наличия исходного кода // Интерэкспо ГЕО-Сибирь. 2017. Т. 9. № 2. С. 75–80. Успаева М.Г., Гачаев А.М. Безопасность в локальных компьютерных сетях на уровне доступа// Международный журнал прикладных наук и технологий «Integral». - 2020.-№3 Фахрутдинова И.Р., Трофимова Н.О. Информационная безопасность на предприятии // Современные научные исследования и инновации. 2016. № 2 [Электронный ресурс]. URL: http://web.snauka.ru/issues/2016/02/64549 (дата обращения: 03.05.2022). Яковлев Г.О., Батетников И.А. Обеспечение безопасности сторонних компонентов веб приложений // Вестник науки и образования. 2019. № 9-2(63). С. 6–9. |