Крусовая работа программные и программно-аппаратные средства защиты информации имеющие лицензию фстэк россии. Программные и программноаппаратные средства защиты информации имеющие лицензию фстэк россии

Скачать 69.99 Kb. Скачать 69.99 Kb.

|

|

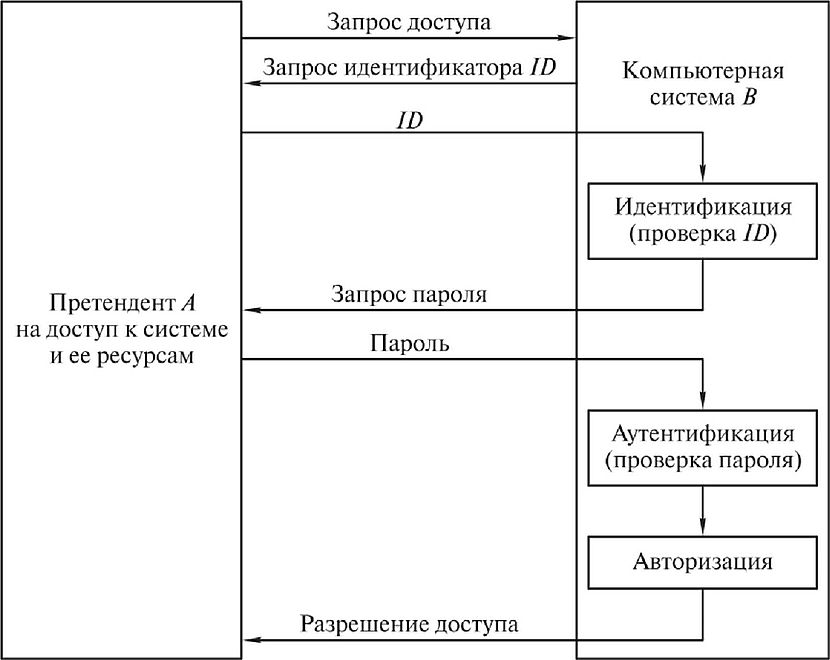

Комитет образования, науки и молодежной политики Волгоградской области Государственное бюджетное профессиональное образовательное учреждение «Волгоградский технологический колледж» Кафедра «Программное обеспечение вычислительной техники» Курсовая работа на тему: программные и программно-аппаратные средства защиты информации имеющие лицензию фстэк россии Выполнил: студент группы БАС-3-1 Попов А.С. Волгоград 2021 Содержание Введение Программно-аппаратные средства защиты информации Протоколирование Криптография Экранирование Идентификация и аутентификация Управление доступом Логическое управление доступом Аудит Лицензия Заключение Список литературы 1.Введение. Информация — это ресурс, владея которым, мы имеем преимущество перед конкурентами. Проблема защиты информации возникла, когда прогресс сделал человека зависимым от информационных систем. Сейчас мы получаем информацию не только из газет, телевиденья и радио, но и Интернет-ресурсов. Параллельно с прогрессом мы стали уязвимы к атакам правонарушителей и компьютерным вирусам. Постоянное увеличение объема конфиденциальной информации заставляет нас ознакомиться с программно-аппаратными средствами защиты информации. 2. Программно-аппаратные средства защиты. Программно-аппаратные средства защиты — это способы контроля оборудования и программных средств от взлома, перехвата информации, несанкционированного подключения третьих лиц. Программные и технические средства защиты информации необходимы там, где утечка данных и ценной информации влечет за собой серьезные финансовые, репутационные, производственные риски для компании. Средства защиты можно разбить на следующие группы: Идентификация и аутентификация. Управление доступом; протоколирование и аудит; криптография; экранирование. Рассмотрим каждый из них в отдельности: Аутентификация — это основа безопасности любой системы, которая заключается в проверке подлинности данных о пользователе сервером. Аутентификация не представляет собой ни идентификацию, ни авторизацию. Это три понятия, которые являются элементами защиты информации. Во-первых, идентификация, в процессе которой происходит распознавание информации о пользователе, его логине и пароле. Во-вторых, процесс проверки информации о пользователе — аутентификация. И, в-третьих, авторизация — проверка прав пользователя и определение возможности доступа. Данная система защиты нужна для доступа к: электронной почте; платежным системам; интернет-банкингу; форумам; социальным сетям. Управление доступом - ограниченный доступ к информации, компьютерам, сетям, приложениям, системным ресурсам, файлам и программам. В основе управления доступом лежит идентификация и аутентификация. Задача управления доступом состоит в том, чтобы для каждой пары "субъект-объект" определить множество допустимых операций и контролировать выполнение установленного порядка. 3. Протоколирование и аудит. Протоколирование — сбор и накопление информации о событиях, происходящих в информационной сфере. Аудит — это анализ накопленной информации, проводимый в реальном времени или периодически. Данная система защиты выполняет важные задачи: составляет отчет обо всех пользователях и администраторах; выявляет слабые места в защите сервера, оценивает размер повреждений и возвращает к нормальной работе; предоставляет информацию для анализа и выявления проблем. Характерной особенностью протоколирования и аудита является зависимость от других средств защиты информации. Идентификация и аутентификация служат началом для составления отчета о пользователях, управление доступом защищает конфиденциальность и целостность зарегистрированной информации. 4. Криптография. Криптографическая защита информации — это механизм защиты с помощью шифрования данных, в результате которого их содержание становится недоступным без предъявления ключа криптограммы и обратного преобразования. Ключ – это важнейший компонент шифра, отвечающий за выбор преобразования, применяемого для зашифрования конкретного сообщения. Криптографическими средствами защиты являются такие средства и способы преобразования информации, в результате которых скрывается ее содержание. Криптографическую защиту можно разделить на 2 основных вида: шифрование и кодирование защищаемых данных. В случаи шифрования каждый символ скрываемых данных подвергается самостоятельному преобразованию. Когда, при кодировании защищаемых данных, информация делится на блоки, имеющие смысловые значения, и результате, каждый блок заменяется цифровым, буквенным или комбинированным кодом. В состав криптографической системы входят: один или нескольких алгоритмов шифрования, ключи, используемые этими алгоритмами шифрования, подсистемы управления ключами, незашифрованный и зашифрованный тексты. 5. Экранирование. Экран — это средство разграничения доступа клиентов из одного множества информационных систем к серверам из другого множества посредством контроля информационных потоков между двумя множествами систем. Контроль потоков состоит в их фильтрации и выполнении некоторых преобразований. Экран можно представить как последовательность фильтров. Каждый из фильтров, проанализировав данные, может пропустить или не пропустить их, преобразовать, передать часть данных на следующий фильтр или обработать данные от имени адресата и возвратить результат отправителю. Главной функцией экранирования является обеспечение безопасности внутренней (защищаемой) сети и полный контроль над внешними подключениями и сеансами связи; Помимо функций разграничения доступа, экраны осуществляют протоколирование обмена информацией. Экранирование помогает поддерживать доступность сервисов защищаемой сети, уменьшая уязвимость внутренних сервисов безопасности. 6. Идентификация и аутентификация Основы идентификации и аутентификации. Одной из важных задач обеспечения защиты от НСД является использование методов и средств, позволяющих одной (проверяющей) стороне убедиться в подлинности другой (проверяемой) стороны. С каждым зарегистрированным в компьютерной системе субъектом (пользователем или процессом, действующим от имени пользователя) связана некоторая информация, однозначно идентифицирующая его. Это может быть число или строка символов. Эту информацию называют идентификатором субъекта. Если пользователь имеет идентификатор, зарегистрированный в сети, он считается легальным (законным) пользователем; остальные пользователи относятся к нелегальным. Прежде чем получить доступ к ресурсам компьютерной системы, пользователь должен пройти процесс первичного взаимодействия с компьютерной системой, который включает идентификацию и аутентификацию. Идентификация предназначена для того, чтобы пользователь или вычислительный процесс, действующий по команде определенного пользователя, могли идентифицировать себя путем сообщения своего имени. С помощью аутентификации вторая сторона убеждается, что пользователь, пытающийся войти в операционную систему, действительно тот, за кого себя выдает. Идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности субъектов (пользователей). Именно от них зависит последующее решение системы, можно ли разрешить доступ к ресурсам системы конкретному пользователю или процессу. После идентификации и аутентификации субъекта выполняется его авторизация. Процесс идентификации и аутентификации показан на рис. 5.24.  Рис. 5.24. Процесс идентификации и аутентификации Управление доступом Средства управления доступом позволяют специфицировать и контролировать действия, которые пользователи и вычислительные процессы могут выполнять над информацией и другими компьютерными ресурсами, то есть речь идет о логическом управлении доступом, который реализуется программными средствами. 8. Логическое управление доступом Логическое управление доступом - это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность объектов и, до некоторой степени, их доступность (путем запрещения обслуживания неавторизованных пользователей). Логическое управление доступом обеспечивает конфиденциальность и целостность объектов путем запрещения обслуживания неавторизированных пользователей. Контроль прав доступа осуществляется посредством различных компонент программной среды — ядром сетевой операционной системы, дополнительными средствами безопасности, системой управления базами данных, посредническим программным обеспечением. 9.Аудит Аудитом называется процедура анализа накопленной в результате протоколирования информации. Этот анализ может осуществляться оперативно в реальном времени или периодически. 10. Лицензия лицензирование - деятельность лицензирующих органов по предоставлению, переоформлению лицензий, продлению срока действия лицензий в случае, если ограничение срока действия лицензий предусмотрено федеральными законами, осуществлению лицензионного контроля, приостановлению, возобновлению, прекращению действия и аннулированию лицензий, формированию и ведению реестра лицензий, формированию государственного информационного ресурса, а также по предоставлению в установленном порядке информации по вопросам лицензирования; лицензия - специальное разрешение на право осуществления юридическим лицом или индивидуальным предпринимателем конкретного вида деятельности (выполнения работ, оказания услуг, составляющих лицензируемый вид деятельности), которое подтверждается записью в реестре лицензий; лицензируемый вид деятельности - вид деятельности, на осуществление которого на территории Российской Федерации и на иных территориях, над которыми Российская Федерация осуществляет юрисдикцию в соответствии с законодательством Российской Федерации и нормами международного права, требуется получение лицензии в соответствии с настоящим Федеральным законом, в соответствии с федеральными законами, указанными в части 3 статьи 1 настоящего Федерального закона и регулирующими отношения в соответствующих сферах деятельности; лицензирующие органы - уполномоченные федеральные органы исполнительной власти и (или) их территориальные органы, а в случае передачи осуществления полномочий Российской Федерации в области лицензирования органам государственной власти субъектов Российской Федерации органы исполнительной власти субъектов Российской Федерации,осуществляющие лицензирование; соискатель лицензии - юридическое лицо или индивидуальный предприниматель, обратившиеся в лицензирующий орган с заявлением о предоставлении лицензии; лицензиат - юридическое лицо или индивидуальный предприниматель, имеющие лицензию; лицензионные требования - совокупность требований, которые установлены положениями о лицензировании конкретных видов деятельности, основаны на соответствующих требованиях законодательства Российской Федерации и направлены на обеспечение достижения целей лицензирования; 11.Заключение. Программно-аппаратные механизмы защиты информации находят все большее применение. Они используются не только для защиты локальных сетей, но и для работы с облачными хранилищами. При разработке архитектуры собственной информационной системы, в целях обеспечения максимально достижимого уровня безопасности, следует рассмотреть возможность их применения. Основные выводы о способах использования, рассмотренных выше средств, методов и мероприятий защиты, сводится к следующему: Наибольший эффект достигается тогда, когда все используемые средства, методы и мероприятия объединяются в единый, целостный механизм защиты информации. Механизм защиты должен проектироваться параллельно с созданием систем обработки данных, начиная с момента выработки общего замысла построения системы. Функционирование механизма защиты должно планироваться и обеспечиваться наряду с планированием и обеспечением основных процессов автоматизированной обработки информации. Необходимо осуществлять постоянный контроль функционирования механизма защиты. 12.Список литературы. Казарин О. В., Забабурин А. С. Программно-аппаратные средства защиты информации – Москва, 2017 SendPulse [Электронный ресурс] / Аутентификация – Режим доступа: https://sendpulse.com/ru/support/glossary/authentication, свободный . – Загл. с экрана. Habr.com [Электронный ресурс] / Управление доступом – Режим доступа: https://habr.com/ru/post/443026/, свободный. – Загл. с экрана. Businessman [Электронный ресурс] / Средства криптографической защиты информации: виды и применение – Режим доступа: https://businessman.ru/sredstva-kriptograficheskoy-zaschityi-informatsii-vidyi-i-primenenie.html, свободный. – Загл. с экрана. |