Отчеты по практикам. Виктория Отчёт. Разновидности беспроводных технологий связи и их характеристика

Скачать 1.65 Mb. Скачать 1.65 Mb.

|

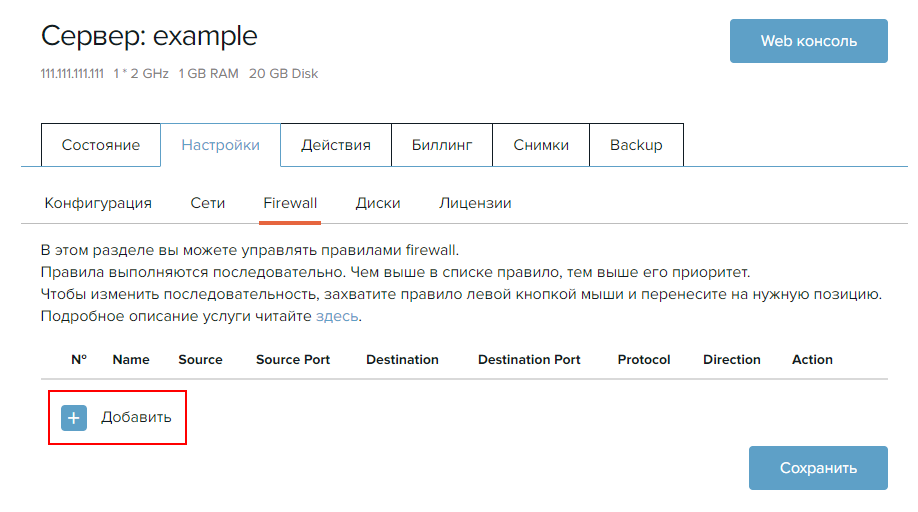

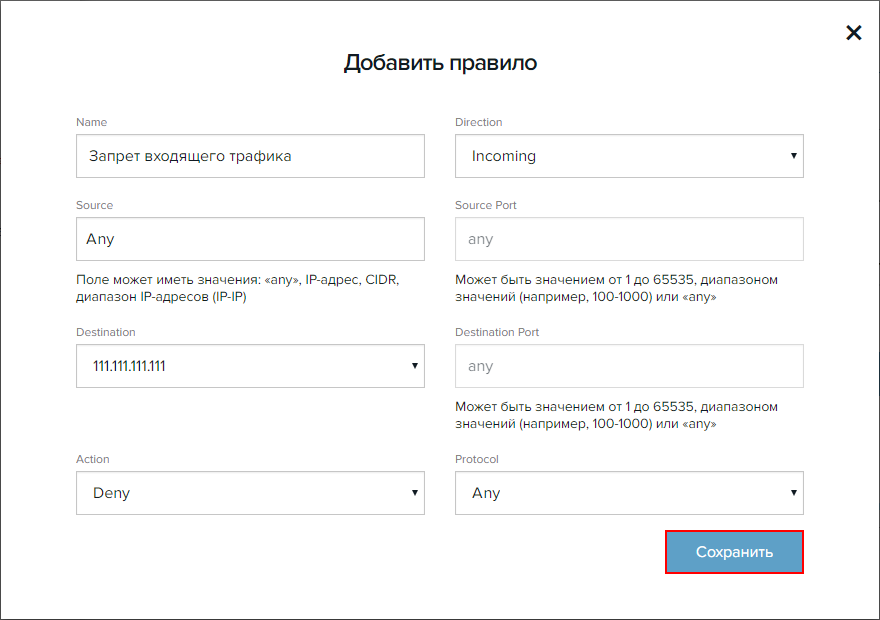

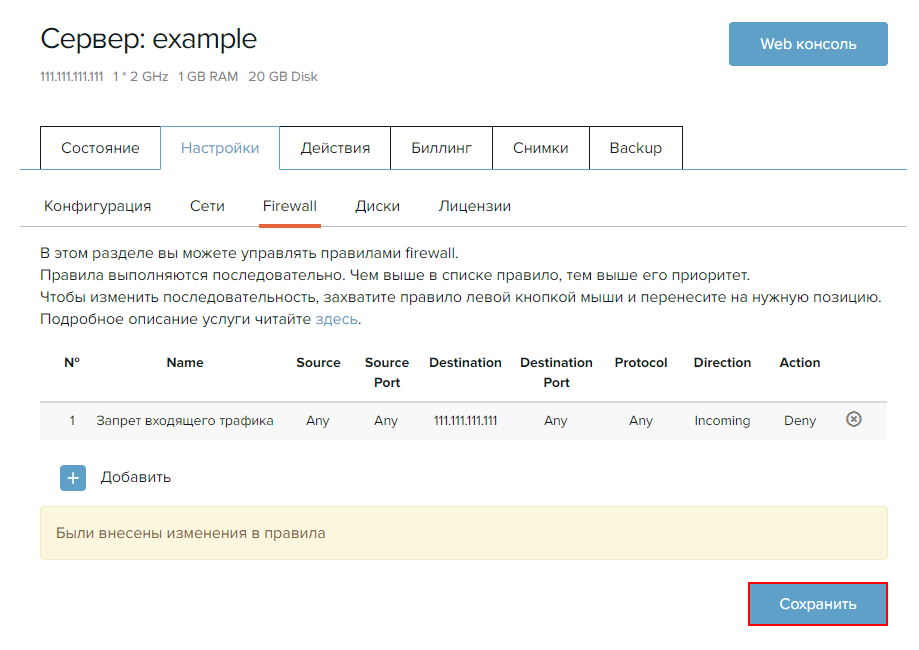

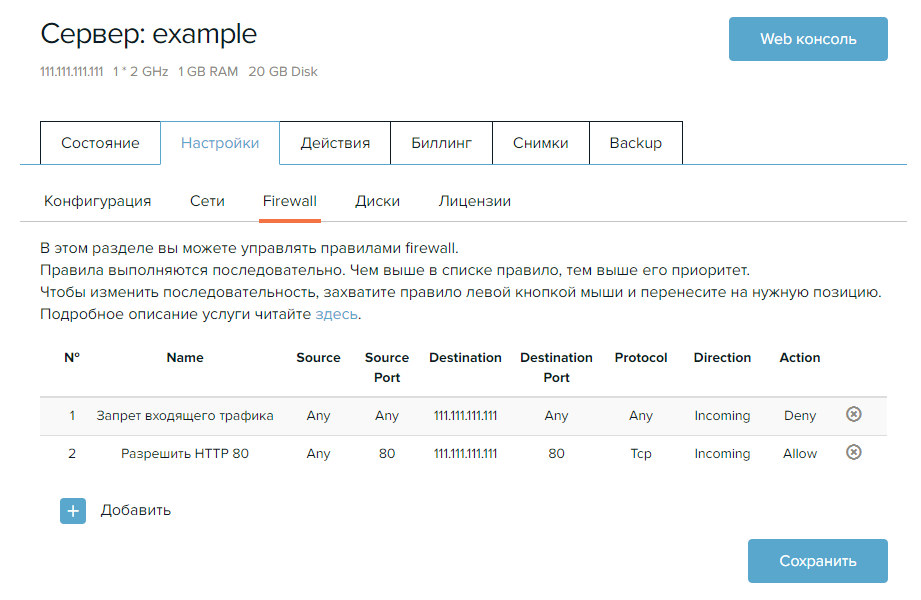

1 2 Фильтрация по MAC-адресамТакой вариант возможен, если пользовательские устройства защищены от перехвата MAC. Реализовать это сложно. Как вариант — запрет на использование личных устройств в корпоративных локально-вычислительных сетях — рабочие устройства можно использовать только для работы. Использование технологии WPA2-PSK — не самый эффективный, но распространённый метод. На каждом беспроводном устройстве задаётся ключ PSK, на основе которого осуществляется доступ. Повысить уровень защищённости Wi-Fi можно при помощи технологий безопасной аутентификации. Это может быть: Аутентификация при помощи внешнего сервера. Использование двухфакторной (2FA) аутентификации. Безопасность беспроводных ЛВС во многом зависит от правильных настроек сети и грамотного управления политиками. В частности, рассчитывать на высокий уровень защищённости можно при использовании таких мер, как: Отключение WPS. Использование сложных паролей и их ежеквартальная смена. Сложным считается пароль от 10 символов, состоящий из букв и специальных символов. Скрытый SSID. WIPS-системы — корпоративные системы обнаружения вторжения по Wi-Fi. Обнаруживают ложные точки доступа, выявляют признаки атак, MITM и другие виды угроз. Режим WIPS поддерживается многими точками доступа от известных производителей. Они могут выпускаться в виде отдельных продуктов: Cisco Adaptive Wireless IPS, Zebra Technologies AirDefense, HP Mobility Security IDS/IPS. Назначение и установка фаерволл (бреэнмауер, межсетевой экран). Для избежания конфликта правил межсетевого экрана и его правильной настройки необходимо понимать порядок действия существующих брандмауэров. Во-первых, вы можете настроить брандмауэр для частной сети. Во-вторых, для сервера через панель управления. В-третьих, вы можете настроить внутренний брандмауэр, например, для Linux через iptables, для Windows - встроенный. Для входящих пакетов первым будет применяться брандмауэр на уровне сети (при наличии). Если пакет прошел, дальше будет применяться фаерволл на уровне сервера, в последнюю очередь будет использоваться внутренний программный механизм. Для исходящих пакетов будет применена обратная последовательность действий. Kонфигурация брандмауэра доступна для всех VPS и находится в настройках сервера в разделе Firewall. Важно: - порядок правил имеет значение, чем меньше порядковый номер правила (чем выше он в списке), тем выше его приоритет. Изменять последовательность правил можно с помощью Drag and Drop, перетащив правило левой кнопкой мыши на нужную позицию; - по умолчанию - все пакеты данных, как входящие, так и исходящие разрешены. Для создания правила нажмите кнопку Добавить:  Перед вами откроется окно добавления правила. Необходимо заполнить следующие поля: Name - понятное для пользователя название (не более 50 символов), как правило кратко описывает назначение правила; Direction - направление пакетов, для которых необходимо применить правило, принимает одно из двух значений: Incoming или Outgoing. Incoming - правило распространяется на входящие пакеты данных, Outgoing - на исходящие; Source/Destination - в зависимости от направления содержит IP-адрес сервера или одно из значений: IP-адрес, CIDR, диапазон IP-адресов и any; SourcePort/DestinationPort - при выборе протокола TCP, UDP или TCP and UDP возможно указать порт, диапазон портов, либо Any; Action - действие, которое необходимо применить, принимает одно из двух значений: Allow или Deny. Allow - разрешение пересылки пакетов данных, Deny - запрет пересылки; Protocol - тип протокола, доступно ANY, TCP, UDP, TCP and UDP и ICMP. Для создания правила нажмите Сохранить. В нашем примере правило блокирует все входящие на сервер пакеты:  Чтобы созданное правило вступило в силу необходимо сохранить изменения с помощью кнопки Сохранить. Вы можете создать несколько правил и затем сохранить все разом:   Чем меньше порядковый номер правила (чем выше оно в списке), тем выше его приоритет. Например, после того как было создано запрещающее правило для всего входящего трафика, создадим правило разрешающее получать входящие пакеты по 80 порту протокола Tcp. После сохранения изменений при такой конфигурации данный порт все также будет недоступен, в связи с тем, что запрещающее правило имеет более высокий приоритет:  1 2 |