Информационная безопасность. Определение безопасной системы, угрозы, атаки, риски. Информационная безопасность. Определение безопасной системы, угр. Реферат тема

Скачать 206.95 Kb. Скачать 206.95 Kb.

|

|

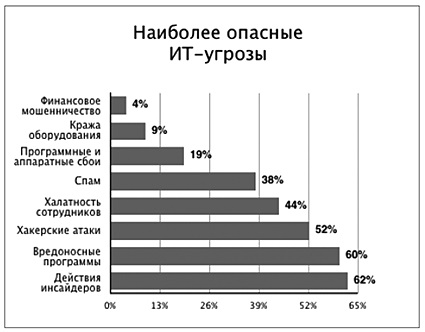

«  МОСКОВСКИЙ АВТОМОБИЛЬНО-ДОРОЖНЫЙ МОСКОВСКИЙ АВТОМОБИЛЬНО-ДОРОЖНЫЙГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ (МАДИ)» Заочный факультет Кафедра «Вычислительная техника и Сети в отрасли» РЕФЕРАТ Тема: «Информационная безопасность. Определение безопасной системы, угрозы, атаки, риски. Преступления в сфере компьютерной информации по УК РФ.» Выполнил: Студент группы 2збопс1 Санин Владислав Дмитриевич Принял: Самодин А. А. Москва 2019 ОглавлениеВведение 4 Глава 1. Правовое регулирование отношений в сфере компьютерной информации 6 1.1Общая характеристика преступлений в компьютерной сфере по современному Российскому уголовному законодательству 6 1.2 Криминалистическая характеристика компьютерных преступлений 11 1.3 Общие признаки преступлений в сфере компьютерной информации 16 Глава 2. Сущность информационной безопасности и основные виды угроз 20 2.1 Исторические аспекты возникновения и развития информационной безопасности 20 2.2 Понятие информационной безопасности 22 2.3 Основные виды угроз информационной безопасности 25 Заключение 28 Список литературы 29 ВведениеИнформационная Эра привела к драматическим изменениям в способе выполнения своих обязанностей для большого числа профессий. Теперь нетехнический специалист среднего уровня может выполнять работу, которую раньше делал высококвалифицированный программист. Служащий имеет в своем распоряжении столько точной и оперативной информации, сколько никогда не имел. Но использование компьютеров и автоматизированных технологий приводит к появлению ряда проблем для руководства организацией. Компьютеры, часто объединенные в сети, могут предоставлять доступ к колоссальному количеству самых разнообразных данных. Поэтому люди беспокоятся о безопасности информации и наличии рисков, связанных с автоматизацией и предоставлением гораздо большего доступа к конфиденциальным, персональным или другим критическим данным. Все увеличивается число компьютерных преступлений, что может привести, в конечном счете, к подрыву экономики. И поэтому должно быть ясно, что информация - это ресурс, который надо защищать. Ответственность за защиту информации лежит на низшем звене руководства. Но также кто-то должен осуществлять общее руководство этой деятельностью, поэтому в организации должно иметься лицо в верхнем звене руководства, отвечающее за поддержание работоспособности информационных систем. Ситуация, сложившаяся в обществе, потребовала принятия норм уголовного права, которые предусматривали бы ответственность за совершение преступлений в сфере компьютерной информации. Целью исследования является изучение сущности, видов, субъектов, объектов компьютерных преступлений. В качестве предмета исследования выступили компьютерные преступления. Объектом исследования является информация в современном мире. Предметом исследования являются методы и средства защиты информации, а также борьбы с угрозами информационной безопасности. Задачи: Общая характеристика преступлений в компьютерной сфере по современному Российскому уголовному законодательств; Криминалистическая характеристика компьютерных преступлений; Общие признаки преступлений в сфере компьютерной информации; Исторические аспекты возникновения и развития информационной безопасности; Понятие информационной безопасности; Основные виды угроз информационной безопасности. Глава 1. Правовое регулирование отношений в сфере компьютерной информацииОбщая характеристика преступлений в компьютерной сфере по современному Российскому уголовному законодательствуНовое российское уголовное законодательство включает в себя ряд неизвестных ранее составов преступлений, среди которых есть нормы, направленные на защиту компьютерной информации. Необходимость установления уголовной ответственности за причинение вреда в связи с использованием именно компьютерной информации вызвана возрастающим значением и широким применением ЭВМ во многих сферах деятельности и наряду с этим повышенной уязвимостью компьютерной информации по сравнению, скажем, с информацией, зафиксированной на бумаге и хранящейся в сейфе. Составы компьютерных преступлений приведены в 28 главе УК РФ, которая называется "Преступления в сфере компьютерной информации" и содержит три статьи: "Неправомерный доступ к компьютерной информации" (ст. 272), "Создание, использование и распространение вредоносных программ для ЭВМ" (ст. 273) и "Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети" (ст. 274). Совершенно оправданно то, что преступления данного вида помещены в раздел IX "Преступления против общественной безопасности и общественного порядка", т.к. последствия неправомерного использования информации могут быть самыми разнообразными: это не только нарушение неприкосновенности интеллектуальной собственности, но и разглашение сведений о частной жизни граждан, имущественный ущерб в виде прямых убытков и неполученных доходов, потеря репутации фирмы, различные виды нарушений нормальной деятельности предприятия, отрасли и т.д. [2, с. 123] Необходимо конкретизировать ряд понятиий и определений, используемых в данной главе УК РФ. Необходимый уровень проработки и разъяснения данных понятий дан известным специалистом в этой области Карелиной М. М. Информация - важно различать информацию как термин обыденной жизни и как правовую категорию. Информация, как таковая, представляет собой категорию идеального, она неосязаема, непотребляема "не амортизируется" и не может быть объектом правоотношений безотносительно к ее носителю, содержанию, идентифицирующим признакам. В праве под информацией понимаются сведения о лицах, предметах, фактах, событиях, явлениях и процессах, содержащихся в информационных системах. Весьма тесно связано с понятием информации и понятие информационных ресурсов, под которыми понимаются отдельные документы и отдельные массивы документов, документы и массивы документов в информационных системах. Компьютерная информация - введение законодателем в Уголовный кодекс термина "компьютерная информация" является новшеством. Ранее в Российском законодательстве, регулирующем информационные правоотношения, определения информации как компьютерной не существовало. Вероятней всего, определение "компьютерная" применительно к информации возникло для отграничения данного объекта посягательства от информационных преступлений, предусмотренных другими разделами. Уголовного кодекса РФ. Компьютерная информация есть сведения, знания или набор команд, предназначенные для использования в ЭВМ или управления ею, находящиеся в ЭВМ или на машинных носителях - идентифицируемый элемент информационной системы, имеющей собственника, установившего правила ее использования. [3, с. 92] Конфиденциальная информация - понятие конфиденциальной информации было введено в отечественную правовую практику с принятием Таможенного кодекса Российской Федерации. В ст. 16 приводится точное и емкое определение: конфиденциальная информация - это информация, не являющаяся общедоступной и могущая нанести ущерб правам и законным интересам предоставившего ее лица. В законе "Об информации: информатизации и защите информации" предлагается другая формулировка: документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации. Конфиденциальными в соответствии с законом являются, в частности, такие виды информации, как: Содержащая государственную тайну; Передаваемая путем переписки, телефонных переговоров, почтовых телеграфных или иных сообщений, касающаяся тайны усыновления; Содержащая служебную тайну, коммерческую тайну, банковскую тайну, личную тайну, семейную тайну, информация, являющаяся объектом авторских и смежных прав; Информация, непосредственно затрагивающая права и свободы гражданина или персональные данные и др. Информационные ресурсы - понятие информационных ресурсов, весьма тесно связано с понятием информации, под которыми понимаются отдельные документы и отдельные массивы документов, документы и массивы документов в информационных системах, в частности, в банках данных (ст. 2 Федерального закона "Об информации, информатизации и защите информации") [5, с. 78] Компьютерное право - термин "компьютерное право" возник в промышленно развитых странах в середине нашего столетия в связи с широким использованием средств вычислительной техники и других, связанных с ними технических средств: в различных сферах общественной деятельности и частной жизни и формированием отношений, возникающих в процессе производства и применения новых информационных технологий. В самостоятельную отрасль права оно не выделилось ни в одной стране мира и состоит из нормативно-правовых актов разного уровня, относящихся к различным отраслям права: государственному, административному, гражданскому, уголовному и т.д. Неправомерный доступ к компьютерной информации - в специальной литературе под неправомерным доступом к компьютерной информации понимается несанкционированное собственником информации ознакомление лица с данными, содержащимися на машинных носителях или в ЭВМ. В. С. Комиссаров определяет под неправомерным доступом к компьютерной информац ии получение возможности виновным лицом на ознакомление с информац ией или распоряжения ею по своему усмотрению, совершаемое без согласия собственника либо иного уполномоченного лица. Самостоятельной формой неправомерного доступа являются случаи введения в компьютерную систему, сеть или в определенный массив информации без согласия собственника этого массива или иного лица заведомо ложной информации, которая искажает смысл и направленность данного блока информации. [6, с. 178] Уничтожение информации - это приведение ее полностью либо в существенной части в непригодное для использования по назначению состояние. Блокирование информации - это создание недоступности, невозможности ее использования в результате запрещения дальнейшего выполнения последовательности команд либо выключения из работы какого-либо устройства, или выключения реакции какого-либо устройства ЭВМ при сохранении самой информации. Модификация информации - изменение первоначальной информации без согласия ее собственника или иного законного лица. Копирование информации - это снятие копии с оригинальной информации с сохранением ее не поврежденности и возможности использования по назначению. Нарушение работы ЭВМ, системы ЭВМ или их сети - нештатные ситуации, связанные со сбоями в работе оборудования, выдачей неверной информации, отказе в выдаче информации, выходом из строя ЭВМ, элементов системы ЭВМ или их сети и т.д. Однако во всех этих случаях обязательным условием является сохранение физической целости ЭВМ, системы ЭВМ или их сети. Если наряду с названными последствиями нарушается и целостность компьютерной системы, как физической вещи, то содеянное требует дополнительной квалификации по статьям о преступлениях против собственности. Машинные носители - мобильные устройства накопления информации, обеспечивающие взаимодействие ЭВМ с окружающей средой Система ЭВМ - это совокупность взаимосвязанных ЭВМ и их обеспечения, предназначенная для повышения эффективности их работы. Сеть ЭВМ - совокупность распределенных на какой-либо территории и взаимосвязанных для коллективного пользования ими ЭВМ. Аппаратные средства - это технические средства, используемые для обработки данных. Сюда относятся: Персональный компьютер, периферийное оборудование, физические носители машинной информации. Программные средства - это объективные формы представления совокупности данных и команд, предназначенных для функционирования компьютеров и компьютерных устройств с целью получения определенного результата, а также подготовленные и зафиксированные на физическом носителе материалы, полученные в ходе их разработок, и порождаемые ими аудиовизуальные отображения. К ним относятся: Системные программы (операционные системы, программы технического обслуживания); Прикладные программы (программы, которые предназначены для решения задач определенного типа, например, редакторы текстов, антивирусные программы и т.п.); Инструментальные программы (системы программирования, состоящие из языков программирования: Turbo C, Microsoft Basic и т.д. и трансляторов – комплекса программ, обеспечивающих автоматический перевод с алгоритмических и символических языков в машинные коды); Машинная информация владельца, собственника, пользователя. 1.2 Криминалистическая характеристика компьютерных преступлений Криминалистическая характеристика компьютерных преступлений отличается от уже известных преступных посягательств определенной спецификой. В первую очередь в нее должны входить криминалистически значимые сведения о личности правонарушителя, мотивации и целеполагании его преступного поведения, типичных способах, предметах и местах посягательств, а также о потерпевшей стороне. Криминалистическая характеристика компьютерных преступлений отличается от уже известных преступных посягательств определенной спецификой. В первую очередь в нее должны входить криминалистически значимые сведения о личности правонарушителя, мотивации и целеполагании его преступного поведения, типичных способах, предметах и местах посягательств, а также о потерпевшей стороне.Рисунок 1. Доля кибер-преступлений в общей численности преступлений в финасовой сфере Данные о личности преступника в настоящее время базируется на двух специфических группах информации. Первая из которых включает в себя данные о личности неизвестного преступника как по оставленным им следам, так и по другим источникам с целью установления и приемов его розыска и задержания. Такая информация дает представление об общих свойствах какой-то группы лиц, среди которых может находиться преступник. Вторая же группа включает в себя информацию, полученную с помощью изучения личности задержанного подозреваемого или обвиняемого с целью оценки личности субъекта. Такое разделение на группы данных помогает впоследствии выделить типовые модели категорий преступников, каким-то образом провести типизацию преступников. [2, с. 56] «Компьютерных» преступников можно разделить на определенные обособленные группы: 1) Лица, в которых сочетаются профессионализм в программировании с элементами фанатизма и изобретательности. По мнению некоторых авторов, эти субъекты воспринимают средства компьютерной техники как определенный вызов своим знаниям и умениям. Здесь присутствует некий спортивный азарт. Именно это чаще всего и становится причиной преступлений. Происходит перерождение любителя-программиста в профессионального преступника. 2) Лица, страдающие новым видом психических заболеваний - информационными болезнями или компьютерными фобиями. Эти заболевания вызываются систематическим нарушением информационного режима: информационным голодом, информационными перегрузками и т.д. Изучением данного вопроса занимается новая отрасль медицины - информационная медицина. Обычно преступление совершается без наличия преступного умысла. И преступлением чаще всего является повреждение или уничтожение средств компьютерной техники. По моему мнению, при наличии подобных фактов необходимо заключение судебно-психиатрической экспертизы на предмет вменяемости преступника в момент совершения преступления. Так как во время совершения преступления происходит в какой-то степени потеря контроля над своими действиями. 3) Профессиональные «компьютерные» преступники. Здесь присутствуют явно корыстные цели. Преступники данной группы чаще всего входят в состав каких-нибудь преступных образований. Это высококлассные специалисты, которые представляют явную угрозу для общества. Последних можно разделить еще на 2 группы по категориям доступа к средствам компьютерной техники: Внутренние пользователи (лица, которые имеют непосредственный доступ к необходимой информации); Внешние пользователи (субъекты, которые обращаются к информационной системе или посреднику за получением необходимой им информации). По мнению специалистов, подавляющее число преступлений совершается именно внутренними пользователями. Внешние пользователи - это лица, которые хорошо осведомлены о деятельности потерпевшей стороны. Круг внешних пользователей настолько широк, что не поддается никакой систематизации и классификации. Теперь можно рассмотреть мотивы и цели совершения преступлений. По этому вопросу в настоящее время можно выделить 5 наиболее распространенных мотивов совершения преступлений, которые я расположил в рейтинговом порядке: Корыстные соображения - 66%; Политические цели - 17%; Исследовательский интерес - 7%; Озорство и хулиганские побуждения - 5%; Месть - 5%. Р  исунок 2. Динамика численности кибер-преступлений в Российской Федерации «Хакеры» - это пользователи компьютерных систем, которые занимаются поиском незаконного доступа к средствам компьютерной техники. В народе это прозвище вызывает ассоциацию с «компьютерными хулиганами». Также в настоящее время можно выделить некоторые преступные цели, для достижения которых преступники использовали средства компьютерной техники: подделка счетов, фальсификация платежных документов, хищение наличных или безналичных денежных средств, отмывание денег, незаконное получение кредитов и т.п. При этом большинство преступлений связано с хищением денег, а немного меньше - с повреждением или разрушением средств компьютерной техники. [1, с. 256] Что же касается потерпевшей стороны, то в большинстве случаев ей становятся юридические лица. Это можно объяснить тем, что в России компьютеризация коснулась пока только сферы хозяйственной жизни. Для большинства граждан средства компьютерной техники остаются пока недоступными из-за довольно высокой цены. Но, я думаю, процесс компьютеризации скоро заполнит и общественную жизнь страны, как, например, в США. 1.3 Общие признаки преступлений в сфере компьютерной информацииОбщим объектом компьютерных преступлений будет выступать совокупность всех общественных отношений, охраняемых уголовным законом; родовым - общественная безопасность и общественный порядок; видовым - совокупность общественных отношений по правомерному и безопасному использованию информации; непосредственный объект трактуется, исходя из названий и диспозиций конкретных статей. Необходимо различать, является ли компьютерная информация только лишь предметом преступлений такого вида или же она может выступать и их средством, когда электронно-вычислительная техника используется с целью совершения другого противоправного посягательства на иной объект. Последняя точка зрения высказывалась ранее некоторыми авторами. Принятие ее означало бы излишнее расширение рамок понятия "компьютерное преступление" и затруднить работу не только законодателя, но прежде всего правоприменителя. Разработчики УК РФ пошли по первому пути, четко сформулировав составы главы 28 таким образом, что Компьютерная Информация в каждом случае является только предметом совершения компьютерного преступления. Но представляется правильным и следующее - при использовании компьютерной информации в качестве средства совершения другого преступления отношения по ее охране страдают неизбежно, т.е. она сама становится предметом общественно опасного деяния. Невозможно противоправно воспользоваться компьютерной информацией для совершения иного преступления, не нарушив при этом ее защиты, т.е., не совершив одного из действий, перечисленных в ст. 20 Федерального закона "Об информации, информатизации и защите информации": утечки, утраты, искажения, подделки, уничтожения, модификации, копирования, блокирования и других форм незаконного вмешательства в информационные ресурсы и системы. [3, с. 16] Практически все анализируемые преступления относятся к преступлениям средней тяжести, т.е. их максимальная наказуемость в виде лишения свободы не превышает 5 лет. Исключением является лишь создание использование и распространение вредоносных программ для ЭВМ, повлекшее по неосторожности тяжкое последствие, которое наказывается лишением свободы на срок от 3 до 7 лет и поэтому относится к тяжким преступлениям. При характеристике объективной стороны рассматриваемых составов, отмечается, что большинство из них конструктивно сформулированы как материальные, поэтому предполагают не только совершение общественно опасного деяния, но и наступление общественно опасных последствий, а также установление причинной связи между этими двумя признаками. Однако в силу ч. 2 ст. 9 временем совершения каждого из этих преступлений будет признаваться время окончания именно деяния независимо от времени наступления последствий. Сами же общественно опасные деяния чаще всего выступают здесь в форме действий и лишь иногда - как бездействие. В одном случае такой признак объективной стороны состава преступления, как способ его совершения, сформулирован в качестве обязательного признака, основного и квалифицированного составов. В остальных он, а также время, место, обстановка, орудия, средства совершения преступления могут быть учтены судом в качестве смягчающих или отягчающих обстоятельств. Из всех признаков субъективной стороны значение будет иметь только один - вина. При этом, исходя из ч. 2 ст. 24, для всех преступлений данного вида необходимо наличие вины в форме умысла, и лишь два квалифицированных состава предусматривают две ее формы, умысел по отношению к деянию и неосторожность в отношении наступивших общественно опасных последствий. Факультативные признаки субъективной стороны так же, как и в вопросе о стороне объективной, не будут иметь значения для квалификации преступления. Так, мотивами совершения таких деяний чаще всего бывают корысть либо хулиганские побуждения, но могут быть и соображения интереса, чувство мести, не исключено совершение их с целью скрыть другое преступление и т.д. Естественно, что особую трудность вызовет проблема отграничения неосторожного и невиновного причинения вреда, что связано с повышенной сложностью и скрытностью процессов, происходящих в сетях и системах ЭВМ. [4, с. 154] Субъект нескольких составов является специальным. В остальных случаях им может стать, в принципе, любой человек, особенно если учесть всевозрастающую компьютерную грамотность населения. Ответственность за преступления против компьютерной безопасности наступает с 16 лет (ст. 20 УК). Диспозиции статей 28-й главы описательные, зачастую - бланкетные или отсылочные. Так: для применения ряда их необходимо обратиться к ст. 35 УК, к нормативно-правовому акту об охране компьютерной информации, правилам эксплуатации ЭВМ и т.п. Санкции - альтернативные, за исключением двух квалифицированных составов, где они - в силу тяжести последствий преступления - «урезаны» до относительно-определенных. Глава 2. Сущность информационной безопасности и основные виды угроз2.1 Исторические аспекты возникновения и развития информационной безопасностиКатегория «информационная безопасность» возникла с появлением средств информационных коммуникаций между людьми, а также осознанием человеком наличия у людей и их сообществ интересов, которым может быть нанесен ущерб путем воздействия на средства информационных коммуникаций, наличие и развитие которых обеспечивает информационный обмен между всеми элементами социума. В развитии средств информационных коммуникаций можно выделить несколько этапов: I этап - до 1816 года - характеризуется использованием естественно возникших средств информационных коммуникаций. В этот период основная задача информационной безопасности заключалась в защите сведений о событиях, фактах, имуществе, местонахождении и других данных, имеющих для человека лично или сообщества, к которому он принадлежал, жизненное значение. II этап - начиная с 1816 года - связан с появлением и использованием технических средств электро- и радиосвязи. Для обеспечения скрытности и помехозащищенности радиосвязи необходимо было использовать опыт первого периода информационной безопасности на более высоком уровне развития, а именно применение помехоустойчивого кодирования сообщения с последующим декодированием принятого сообщения. III этап - начиная с 1935 года - появление радиолокационных и гидроакустических средств. Основным способом обеспечения информации было сочетание организационных и технических мер, направленных на повышение защищенности радиолокационных средств от воздействия на их приемные устройства активными маскирующими и пассивными имитирующими радиоэлектронными помехами. IV этап - начиная с 1946 года - изобретение и внедрение в практическую деятельность электронно-вычислительных машин. Задачи информационной безопасности решались, в основном, ограничением физического доступа к оборудованию средств добывания, переработки и передачи информации. V этап - начиная с 1965 года - создание и развитие локальных информационно - коммуникационных сетей. Задачи информационной безопасности также решались, методами и способами физической защиты средств добывания, переработки и передачи информации, объединенных в локальную сеть путем администрирования и управления доступом к сетевым ресурсам. VI этап - начиная с 1973 года - использование сверхмобильных коммуникационных устройств с широким спектром задач. Для обеспечения информационной безопасности в компьютерных системах с беспроводными сетями передачи данных потребовалась разработка новых критериев безопасности. Образовались сообщества хакеров, которые ставят перед собой цель нанести ущерб информационной безопасности отдельных пользователей, организаций и целых стран. Информационный ресурс стал важнейшим ресурсом государства, а обеспечение его безопасности - важнейшей и обязательной составляющей национальной безопасности. Формируется информационное право - новая отрасль международной правовой системы. VII этап - начиная с 1985 года - создание и развитие глобальных информационно - коммуникационных сетей с использованием космических средств обеспечения. Для решения задач информационной безопасности на этом этапе необходимо создание макросистемы информационной безопасности человечества под эгидой ведущих международных форумов. 2.2 Понятие информационной безопасностиПод информационной безопасностью понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре. Информационная безопасность организации - состояние защищенности информационной среды организации, обеспечивающее ее формирование, использование и развитие. Информационная сфера имеет две составляющие: Информационно - техническая (искусственно созданный человеком мир техники, технологий и т.п.); Информационно - психологическая (естественный мир живой природы, включающий и самого человека). В качестве стандартной модели безопасности часто приводят модель из трех категорий: Конфиденциальность - состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право; Целостность - избежание несанкционированной модификации информации. Целостность можно подразделить на статическую и динамическую; Доступность - избежание временного или постоянного сокрытия информации от пользователей, получивших права доступа. Информационная безопасность: Доступность; Целостность; Конфиденциальность. Выделяют и другие не всегда обязательные категории модели безопасности: Неотказуемость или апеллируемость - невозможность отказа от авторства; Подотчетность - обеспечение идентификации субъекта доступа и регистрации его действий; Достоверность - свойство соответствия предусмотренному поведению или результату; Аутентичность или подлинность - свойство, гарантирующее, что субъект или ресурс идентичны заявленным; В деле обеспечения информационной безопасности успех может принести только комплексный подход. [3, с. 65] Выделяют следующие уровни обеспечения ИБ: Законодательный; Административный; Процедурный; Программно-технический. Законодательный уровень является важнейшим для обеспечения информационной безопасности. Большинство людей не совершают противоправных действий не потому, что это технически невозможно, а потому, что это осуждается и/или наказывается обществом, потому, что так поступать непринято. Две группы мер на законодательном уровне обеспечения ИБ: 1) Меры ограничительной направленности - меры, направленные на создание и поддержания в обществе негативного отношения к нарушениям и нарушителям информационной безопасности; 2) Направляющие и координирующие меры, способствующие повышению образованности общества в области информационной безопасности, помогающие в разработки и распространении средств обеспечения информационной безопасности. Самое важное на законодательном уровне - создать механизм, позволяющий согласовать процесс разработки законов с реалиями и прогрессом информационных технологий. Информационная безопасность в Российском законодательстве регулируется следующими нормативно - правовыми документами: Конституция РФ; Гражданский кодек; Уголовный кодекс; Закон “Об информации, информатизации и защите информации” Федеральный закон от 20 февраля 1995 года N 24-ФЗ; Другие законы и подзаконные акты. К административному уровню ИБ относятся действия общего характера, предпринимаемые руководством организации. Главная цель мер административного уровня - сформировать программу работ в области информационной безопасности и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя состояние дел. Основой программы является политика безопасности, отражающая подход организации к защите своих информационных активов. Под политикой безопасности понимается совокупность документированных решений, принимаемых руководством организации и направленных на защиту информации и ассоциированных с ней ресурсов. Политика безопасности строится на основе анализа рисков, которые признаются реальными для информационной системы организации. Основные классы мер процедурного уровня: Управление персоналом; Физическая защита; Поддержание работоспособности; Реагирование на нарушения режима безопасности; Планирование восстановительных работ. Управление персоналом начинается с приема нового сотрудника на работу и даже раньше - с составления описания должности. Два правила, необходимых, для составления должностных инструкций: Разделение обязанностей; Минимизация привилегий. Принцип разделения обязанностей предписывает, как распределять роли и ответственность, чтобы один человек не мог нарушить критически важный для организации процесс. Принцип минимизации привилегий предписывает выделять пользователям только те права доступа, которые необходимы им для выполнения служебных обязанностей. [4, с. 154] Основной принцип физической защиты, соблюдение, которое следует постоянно контролировать, формулируется как “непрерывность защиты в пространстве и времени”. 2.3 Основные виды угроз информационной безопасностиСуществуют четыре действия, производимые с информацией, которые могут содержать в себе угрозу: сбор, модификация, утечка и уничтожение. Эти действия являются базовыми для дальнейшего рассмотрения. Придерживаясь принятой классификации, будем разделять все источники угроз на внешние и внутренние. Источниками внутренних угроз являются: Сотрудники организации; Программное обеспечение; Аппаратные средства. Внутренние угрозы могут проявляться в следующих формах: Ошибки пользователей и системных администраторов; Нарушения сотрудниками фирмы установленных регламентов; Ошибки в работе программного обеспечения; Отказы и сбои в работе компьютерного оборудования. К внешним источникам угроз относят: Компьютерные вирусы и вредоносные программы; Организации и отдельные лица; Стихийные бедствия. Формами проявления внешних угроз являются: Заражение компьютеров вирусами или вредоносными программами; Несанкционированный доступ к корпоративной информации; Информационный мониторинг со стороны конкурирующих структур, разведывательных и специальных служб; Действия государственных структур и служб, сопровождающиеся сбором, модификацией, изъятием и уничтожением информации; Аварии, пожары, техногенные катастрофы. П  о способам воздействия на объекты информационной безопасности угрозы подлежат следующей классификации: информационные, программные, физические, радиоэлектронные и организационно - правовые. Таблица 1. Наиболее опасные IT-угрозы К информационным относятся: Несанкционированный доступ к информационным ресурсам; Незаконное копирование данных в информационных системах; Хищение информации из библиотек, архивов, банков и баз данных; Нарушение технологии обработки информации; Противозаконный сбор и использование информации; Использование информационного оружия. К программным угрозам относят: Использование ошибок и “дыр” в ПО; Компьютерные вирусы и вредоносные программы; Установка “закладных” устройств; К физическим угрозам относят: Уничтожение или разрушение средств обработки информации и связи; Хищение носителей информации; Хищение программных или аппаратных ключей и средств криптографической защиты данных; К радиоэлектронным угрозам относятся: Внедрение электронных устройств перехвата информации в технические средства и помещения; Перехват, расшифровка, подмена и уничтожение информации в каналах связи. К организационно - правовым угрозам относятся: Закупки не совершенных или устаревших информационных технологий и средств информации; Нарушение требований законодательства и задержка в принятии необходимых нормативно - правовых решений в информационной сфере. ЗаключениеВ ходе изучения действующего уголовного законодательства в области регулирования "компьютерного права" и специфики расследования преступлений в сфере компьютерной информации были сделаны определенные обобщения: Преступления в области компьютерной информации являются частью информационных преступлений, объединенных единым инструментом обработки информации - компьютером. Практически все преступления относятся к преступлениям средней тяжести. Исключением является лишь преступления: квалифицируемые ч.2 ст.273, относящиеся к тяжким преступлениям. Известные на сегодня способы совершения "компьютерных преступлений" отличаются значительным, и постоянно расширяющимся разнообразием. Совершают преступления данной категории чаще всего люди со специальной подготовкой в области автоматизированной обработки информации, причем более половины из их числа в составе преступных групп. Основная опасность исходит от внутренних пользователей - ими совершается более 90% преступлений. Так же хотелось бы подчеркнуть, что абсолютную надежность и безопасность в компьютерных сетях не смогут гарантировать никакие аппаратные, программные и любые другие решения. В то же время свести риск потерь возможно лишь при комплексном подходе к вопросам безопасности. Преступления в сфере компьютерной информации имеют, на мой взгляд, как бы двоякий смысл, и поэтому требуют специальных статей в Уголовном кодексе. Уголовный кодекс содержит целую главу, включающую в себя три статьи, что, на мой взгляд, несколько мало. Даже исходя из дословного толкования, позволю себе сказать, что они уже несколько устарели по смысловому значению, и требуют обновлений. Список литературы

|