Риски информационной безопасности ОАО РЖД. «Риски информационной безопасности ОАО «РЖД » «МДРП»_Юрчак_Козин. Риски информационной безопасности оао ржд мдрп

Скачать 0.88 Mb. Скачать 0.88 Mb.

|

|

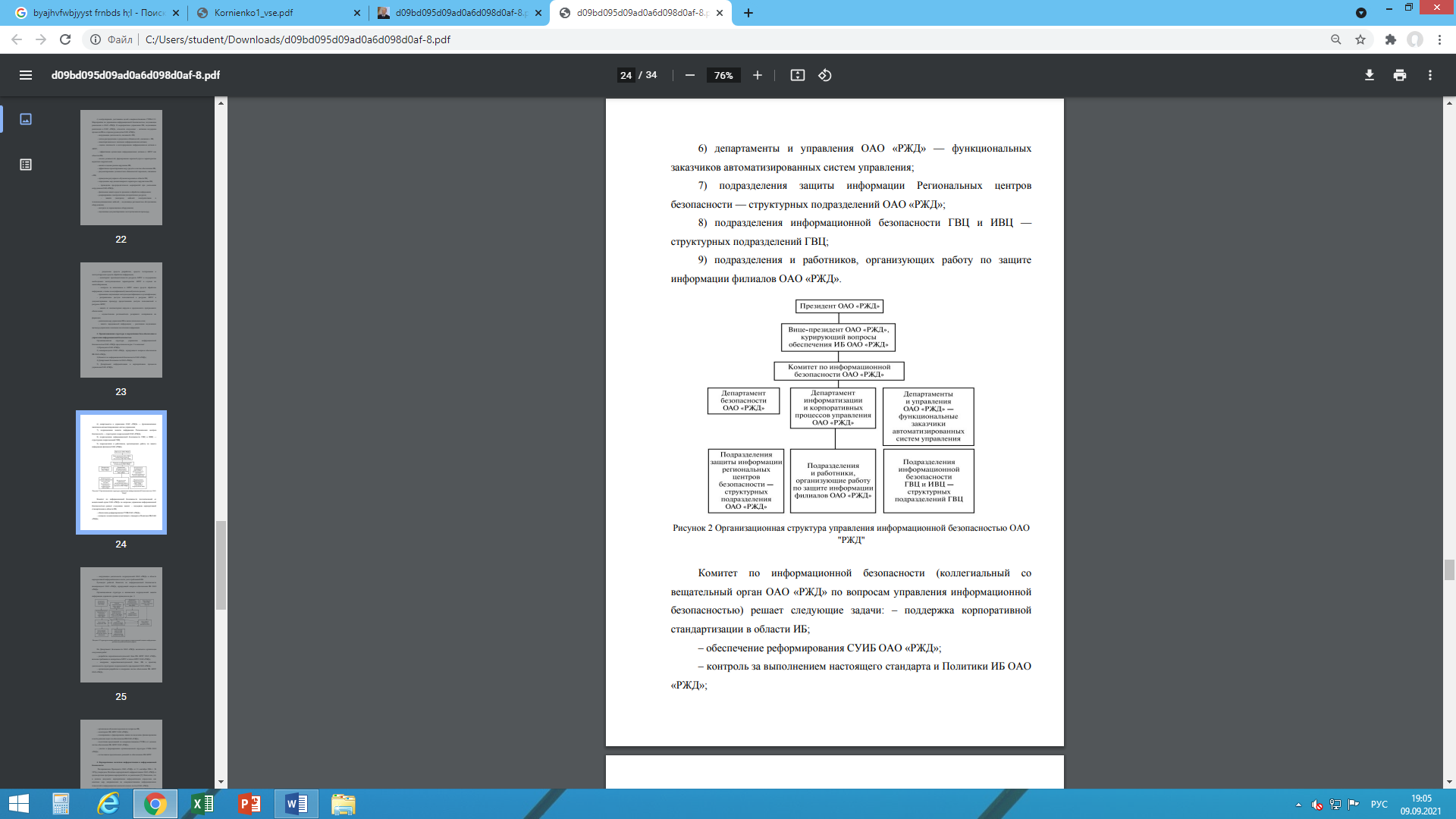

МИНЕСТЕРСТВО ТРАНСПОРТА РОССИЙСКОЙ ФЕДЕРАЦИИ ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ АВТОНОМНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ «РОССИЙСКИЙ УНИВЕРСИТЕТ ТРАНСПОРТА»  «Институт экономики и финансов» Кафедра «Информационные системы цифровой экономики» дисциплина: «Системы управления защитой информационного пространства субъектов экономической деятельности» тема: «Риски информационной безопасности ОАО «РЖД » «МДРП» Выполнили студенты группы ЭМС-111 Козин А. К. Юрчак В.А. Принял: к.т.н. Осипов Д.В. Москва – 2021 ОглавлениеВведение 2 ЗАДАНИЕ 5 Обоснование выбора информационных активов организации 5 Оценка ценности информационных активов 7 Уязвимости системы защиты информации и угрозы ИБ ОАО «РЖД» 8 Угрозы внешние 8 Внутренние угрозы 9 Оценка рисков 10 Оптимизация системы защиты информационных активов 10 Выводы 12 ВведениеИнформационная безопасность – это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры. Защита информации – комплекс правовых, организационных и технических мер, направленных на обеспечение конфиденциальности, целостности, подлинности, доступности и сохранности информации; информационная безопасность–состояние защищенности сбалансированных интересов личности, общества и государства от внешних и внутренних угроз в информационной сфере. Безопасность информации – состояние защищенности информации, характеризуемое способностью персонала, технических средств и информационных технологий обеспечивать конфиденциальность, целостность и доступность информации при ее обработке техническими средствами. Информационный актив – это материальный или нематериальный объект, который является информацией или содержит информацию, служит для обработки, хранения или передачи информации, имеет ценность для организации. Уязвимость ИБ – слабость в системе защиты, которая делает возможным реализацию угрозы. Угроза ИБ – совокупность условий и факторов, которые могут стать причиной нарушения целостности, доступности и конфиденциальности информации. Риск ИБ – потенциальная возможность использования определенной угрозой уязвимостей актива или групп или группы активов для причинения вреда организации. Анализ рисков ИБ – процесс определения угроз, уязвимостей, возможного ущерба, а также контрмер. Система управления ИБ – комплекс мер, направленных на обеспечение режима информационной безопасности на всех стадиях жизненного цикла информационной системы. Базовый уровень безопасности – обязательный минимальный уровень защищенности для информационных систем. В ряде стран существуют критерии для определения этого уровня. Базовый анализ рисков ИБ – анализ рисков, проводимый в соответствии с требованиями базового уровня защищенности. Прикладные методы анализа рисков, ориентированные на данный уровень, обычно не учитывают ценность ресурсов и не оценивают эффективность контрмер. Методы данного класса применяются в случаях, когда к информационной системе не предъявляется повышенных требований в области ИБ. Полный анализ рисков ИБ – анализ рисков для информационных систем, предъявляющих повышенные требования в области ИБ (более высокие, чем базовый уровень защищенности). Включает в себя определение ценности информационных ресурсов, оценку угроз и уязвимостей, выбор адекватных контрмер, оценку их эффективности. Оценка рисков ИБ – идентификация рисков, выбор параметров для их описания и получение оценок по этим параметрам. Анализ рисков ИБ — это процесс определения угроз, уязвимостей и возможного ущерба безопасности корпоративной информационной системы. Цель анализа рисков заключается в том, чтобы выявить существующие риски и оценить их величину (дать им количественную оценку). Риск информационной безопасности определяется вероятностью причинения ущерба и величиной ущерба, наносимого ресурсам КИС, в случае осуществления угрозы безопасности. Анализ рисков включает в себя мероприятия по обследованию безопасности КИС, целью которого является определение того, какие ресурсы и от каких угроз надо защищать, а также в какой степени те или иные ресурсы нуждаются в защите. Определение набора адекватных контрмер осуществляется в ходе управления рисками. В данной работе для определения риска информационной безопасности будет рассмотрено автоматизированное рабочее место сотрудника ОАО РЖД, а именно: APM сотрудника ОАО РЖД. Однако прежде, чем перейти к рассмотрению информационного актива – APM сотрудника ОАО РЖД, рассмотрим организационную структуру управления безопасностью ОАО «РЖД» (рис.1).  Рисунок 1 – Организационная структура управления безопасностью ОАО «РЖД» На рисунке 1 представлена организационная структура управления безопасностью ОАО «РЖД». Посредством приведенной выше схемы, рассмотрим процесс управления и защиты информационных активов в «Департаменте информатизации и корпоративных процессов управления ОАО «РЖД». ЗАДАНИЕЗагрузить ГОСТ Р ИСО/МЭК ТО 13335-3-2007 «МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Часть 3 «Методы менеджмента безопасности информационных технологий»; Ознакомиться с Приложениями C, D и Е ГОСТа; Выберите 3 различных информационных актива организации; Из Приложения D ГОСТа поберите три конкретных уязвимости системы защиты указанных информационных активов; Пользуясь приложением С ГОСТа напишите три угрозы, реализация которых возможна пока в системе не устранены названные в пункте 4 уязвимости; Пользуясь методами 1 и 2 предложенные в Приложении Е ГОСТа произведите оценку рисков информационной безопасности; Оценку ценности информационного актива производить на основании возможных потерь для организации в случае реализации угрозы. Обоснование выбора информационных активов организацииРЖД – Российские железные дороги компания, активно специализирующаяся на доставке грузов и пассажиров. Система обеспечения информационной безопасности (СОИБ) ОАО "РЖД" представляет собой сложную организационно-техническую систему, основными целями создания и функционирования которой являются обеспечение защиты информации, не относящейся к категории "государственная тайна", внедрение и эксплуатация технических подсистем, комплексов и средств обеспечения ИБ, обеспечение доступности соответствующих категорий информации для пользователей ОАО "РЖД", других организаций и частных лиц, управление информационной инфраструктурой, а также аудит уровня ИБ ОАО "РЖД". Деятельность по управлению ИБ Компании направлена на обеспечение безопасности информации объектов инфраструктуры, а также на сохранение конфиденциальности, целостности и доступности информации и единства информационного пространства РЖД. В процессе управления ИБ Компании решаются следующие задачи: выполнение требований законодательства и регулирующих государственных органов в области обеспечения ИБ; обеспечение технологической безопасности автоматизированных систем (АС) при обработке и использовании информационных активов; определение информационных активов, подлежащих защите; определение категорий АС и информационных активов с целью определения приоритетов и требуемых уровней защиты информации; построение моделей нарушителей и угроз безопасности информационных активов; формирование требований безопасности информационных активов, предъявляемых к АС; определение рационального баланса технических и организационных мер обеспечения безопасности информации, обрабатываемой в АС; разработка требований к подсистемам обеспечения ИБ АС и контроль их выполнения; обеспечение требуемого уровня ИБ; разработка и внедрение системы управления ИБ, включая разработку нормативно-методических и организационно-распорядительных документов по управлению ИБ и разработку и внедрение инструментально-методического обеспечения мониторинга и управления ИБ; разработка планов долгосрочного и среднесрочного развития программы ИБ ОАО "РЖД"; обеспечение взаимоувязанного по времени, целям и задачам взаимодействия структурных подразделений защиты информации ГВЦ и ИВЦ в эксплуатационном сегменте информационного обеспечения производственной деятельности ОАО "РЖД" в части реализации единой технической политики в области защиты информационных ресурсов Компании. К основным объектам защиты информации в ОАО "РЖД" относятся: объекты информационной инфраструктуры, включающие в себя программно-технические комплексы и систему управления единой магистральной цифровой сетью связи (ЕМЦСС); системы управления автоматических телефонных станций обще технологической и оперативно-технологической сетей; программно-технические комплексы и система управления сетью передачи данных (СПД); объекты автоматизированных систем управления и информационных систем, включающие в себя отдельные автоматизированные рабочие места (АРМ) и локальные вычислительные сети (ЛВС), серверные сегменты информационных систем и автоматизированных систем управления, программно-технические комплексы поддержания специализированных баз данных; системы документооборота. Технологии – это механизмы и методы ИБ, которые ОАО «РЖД» использует в своей работе по обеспечению информационной безопасности своих активов. В частности, одним из программных средств, которое использует ОАО «РЖД» является платформа Hyperledger Fabric (разработчик — глобальное объединение, включающие в себя более 250 компаний — лидеров индустрии в финансах, «интернете вещей», логистике, производстве и технологиях). Hyperledger Fabric - это готовая для промышленного использования платформа с технологией распределенного реестра (distributed ledger technology - DLT), permissioned-сетями и открытым исходным кодом, спроектированная для промышленных ситуаций, которая обладает ключевыми возможностями, отличающими ее от остальных блокчейн - и DLT-платформ. Оценка ценности информационных активовДля оценки ценности информационных активов, которые были выявлены в предыдущей части данной работы необходимо заполнить таблицу ценностей активов (таблица 1). Каждому из активов необходимо присвоить значение по пятибалльной шкале по 2 критериям сложность восстановления и последствия. При сложении значения этих 2 критериев и будет найдена ценность актива. Таблица 1- Оценка ценности активов

Исходя из данной таблицы видно, что сложность восстановления и последствия информационного актива «технологии» имеют значения 4 по этой причине направленные атаки и прямые вторжении являются не таким простым делом, так как система обеспечения информационной безопасности (СОИБ) предотвратить данные вторжения. К основным методам и программным продуктам для оценки рисков можно отнести следующие: Метод Lifecycle Security – это обобщенная схема построения комплексной защиты компьютерной сети предприятия. Выполнение описываемого в ней набора процедур позволяет системно решать задачи,связанные с защитой информации, и дает возможность оценить эффект от затраченных средств и ресурсов. Метод «Facilitated Risk Analysis Process (FRAP)» предлагает обеспечение информационной безопасности ИС рассматривать в рамках процесса управления рисками. Во FRAP более подробно раскрываются пути получения данных о системе и ее уязвимостях. Метод CRAM. В основе метода CRAMM лежит комплексный подход к оценке рисков, сочетающий количественные и качественные методы анализа. Метод RiskWatch ориентирован на точную количественную оценку соотношения потерь от угроз безопасности и затрат на создание системы защиты. Уязвимости системы защиты информации и угрозы ИБ ОАО «РЖД»Далее необходимо заполнить таблицу 2. Для этого для каждого актива нужно указать имеющиеся уязвимости, затем необходимо указать угрозы, которые можно реализовать пока в системе не устранены выявленные уязвимости. Таблица 2 – уязвимости и угрозы ИБ

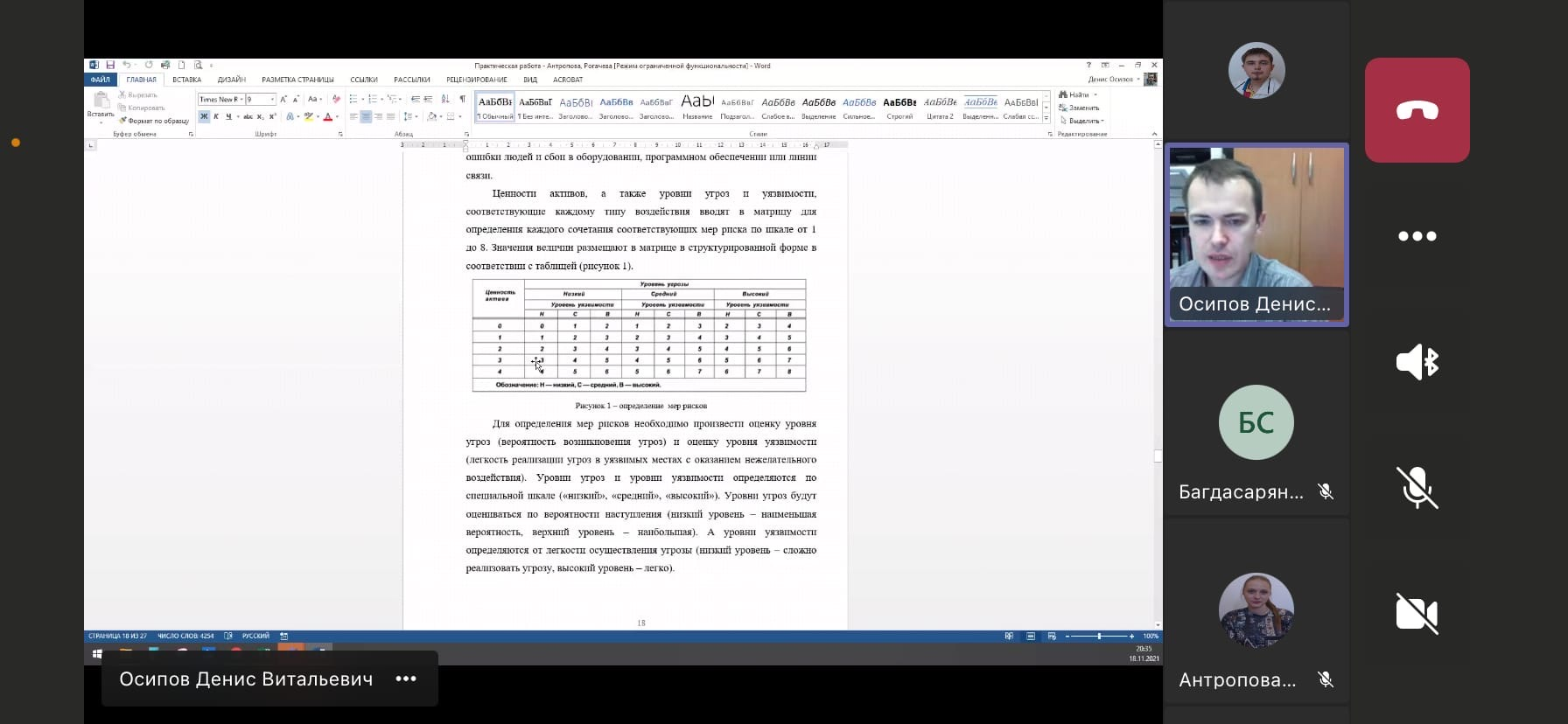

Угрозы внешниеЕстественные (атмосферные явления, стихийные бедствия, катастрофы, аварии); Не естественные - можно отнести противоправную деятельность криминальных структур, конкурентов, фирм и частных лиц, занимающихся промышленным шпионажем либо мошенничеством, несостоятельных деловых партнеров, ранее уволенных за различные проступки сотрудников предприятия, а также правонарушения со стороны коррумпированных элементов из числа представителей контролирующих и правоохранительных органов. Внутренние угрозыОтносятся действия или бездействия (в том числе умышленные и неумышленные) сотрудников предприятия, противоречащие интересам его коммерческой деятельности, следствием которых могут быть нанесение экономического ущерба компании, утечка или утрата информационных ресурсов (в том числе сведений, составляющих коммерческую тайну и/или конфиденциальную информацию), подрыв ее делового имиджа в бизнес-кругах, возникновение проблем во взаимоотношениях с реальными и потенциальными партнерами (вплоть до утраты важных контрактов), конфликтных ситуаций с представителями криминальной среды, конкурентами, контролирующими и правоохранительными органами, производственный травматизм или гибель персонала и т.д. Пользователи (сотрудники): 1. Мошенничество с целью завладения активами компании; 2. Фальсификация отчетности с целью присвоения денежных средств; 3. Хищение имущества в особо крупных размерах путем закупки сырья по завышенным ценам, предоставления льгот партнерам и т.п.; 4. Получение откатов за заключение невыгодных для компании сделок; 5. Предоставление или продажа конкурентам информации, являющейся коммерческой тайной предприятия. Ее использование конкурентами способно нанести значительный, а то и катастрофический ущерб; 6. Воровство продукции, сырья, ресурсов, комплектующих; 7. Воровство финансовых средств; 8. Воровство информационных ресурсов; 9. Нецелевое и несанкционированное использование техники, оборудования, транспорта, информационно-вычислительных средств и пр.; 10. Продажа сведений, составляющих коммерческую тайну предприятия; 11. Оказание помощи посторонним в совершении противоправных действий на предприятии с целью нанесения ущерба; 12. Умышленный вывод из строя техники, оборудования, информационных ресурсов, порча сырья и пр. за вознаграждение по заказу третьих лиц. Технические: Помехи на линиях связи от воздействие внешней среды; Ошибки человека; Схемные и системотехнические ошибки разработчиков; Структурные, алгоритмические и программные ошибки; Аварийные ситуации и другие воздействия. Информационная безопасность ОАО «РЖД» В данный момент система обеспечения информационной безопасности (СОИБ) ОАО «РЖД» представляет собой сложную организационно-техническую систему, предназначенную для обеспечения защиты информации и информационной инфраструктуры от воздействий, которые могут нанести неприемлемый ущерб ОАО «РЖД» вследствие утраты конфиденциальности, целостности и доступности информации. Основные объекты защиты информации К основным объектам защиты информации в ОАО «РЖД» относятся: программно-технические комплексы и система управления единой магистральной цифровой сетью связи (ЕМЦСС); системы управления автоматических телефонных станций оперативно-технологической и обще технологической сетей; программно-технические комплексы и система управления сети передачи данных; отдельные автоматизированные рабочие места (АРМ) и локальные вычислительные сети (ЛВС), в том числе задействованные в технологических процессах; серверные сегменты информационных систем и автоматизированных систем управления; программно-технические комплексы поддержания специализированных баз данных; системы документооборота. Оценка рисковОсновными риском является, прежде всего человеческий фактор, поскольку с пользователями должна производиться надлежащая работа по тому какое ПО можно использовать на рабочих местах, какими сервисами можно пользоваться, причём эта информация должна доводиться достаточно простым и понятным языком. Из других рисков можно выделить достаточно сильный износ уже имеющегося оборудования. К этому относятся, как и устаревшие рабочие станции , также и оборудование отвечающего за бесперейбоную работу сети и сетевых ресурсов. Удаленное подключение к рабочим местам. Поскольку дорога не перестает работать ни вечером, ни днем, пользователи обязаны иметь удаленный выход на рабочие места, однако этот выход зачастую осуществляется с помощью обычного подключение через RDP (удаленное подключение). А учитывая тот факт, что такое подключение может работать от любой сети, получаем высокий риск того, что пользователь может подключиться через открытую сеть и обеспечить злоумышленникам беспрепятственный доступ к своему рабочему месту, а отсюда уже и все остальные вытекающие пренеприятные последствия. Оптимизация системы защиты информационных активовОрганизационно технические мероприятия по обеспечению защиты информации - это совокупность действий направленных на применение организационных мер и программно- технических способов защиты информации на объекте информатизации. Организационные меры по защите информации это в первую очередь разработка внутренних положений регламентов и процессов взаимодействия в организации в дополнение к Федеральным законом в области защиты информации или в соответствии с ними. Для информационного актива «Систем обеспечения информационной безопасности(СОИБ)» предлагаются следующие мероприятия по обеспечению защиты информации: Должна осуществляться идентификацией проверка подлинности субъектов доступа при входе в приложении Любые действия субъектов доступа по управлению функциями средства защиты должны выполняться только после проведения его успешной аутентификации. Для информационного актива «Технологии» предлагаются следующие мероприятия по обеспечению защиты информации: Должен быть обеспечен закрытый доступ к платформе Hyperledger Fabric посредством закрытого соединения по протоколам SSL и TLS. Должен быть обеспечен контроль платформы Hyperledger Fabric посредством блокчейн соединения. Для информационного актива «APM сотрудника ОАО «РЖД»» предлагаются следующие мероприятия по обеспечению защиты информации: Каждый сотрудник должен входить в свой APM только через закрытое SSL и TLS соединение. Каждый сотрудник раз в месяц должен менять свои пароли и логины доступа к системе APM. Ценности активов, а также уровни угроз и уязвимости соответствующие каждому типу воздействия вводят в матрицу для определения каждого сочетания соответствующих мер риска по шкале от одного до 8. Значение величины размещаются в матрице в структурированной форме в соответствии с таблицей рисунок 2.  Рисунок 2 – Определение мер рисков Для определения мер рисков необходимо произвести оценку уровня угроз(вероятность возникновения угроз) и оценку уровня уязвимости. Уровни уязвимости определяются по специальной шкале (низкие, средние, высокие уровни угроз) будут оцениваться по вероятности наступления. Низкий уровень будет иметь наименьшую вероятность, верхний уровень – наибольшую. Исходя из рисунка 2 получили следующие угрозы (Таблица 3). Таблица 3 – уровни угроз и уязвимостей

Ценность актива была определена в предыдущих параграфах данной работы и были получены следующие значения «Система обеспечения информационной безопасности (СОИБ)» – 10; Технологии – 8; APM сотрудника ОАО «РЖД» – 7. Теперь можно проранжировать опасности по значению коэффициента подверженности воздействием. В таблице 4 цифрой 1 обозначено самое малое воздействие и самая низкая вероятность возникновения угрозы. Таблица 4 – Ранжирование угроз по мерам риска

Как показано выше, такой метод позволяет сравнивать и ранжировать по приоритетности разные угрозы с различными воздействиями и вероятностями возникновения угрозы. Исходя из таблицы 4 получились следующие ранжирования угроз: Аварийные ситуации при использовании технических средств; Достаточно сильный износ уже имеющегося оборудования(технических средств); Взлом доступа к платформам и автоматизированным рабочим местам. ВыводыНа данный момент существует достаточно большое кол-во угроз, связанных со многими факторами .Человеческий фактор, пользователи не достаточно осведомлены, а большинство из них даже не задумывается о том, какие проблемы они создают службам безопасности и насколько небрежно хранятся их данные. Технический, большая часть оборудования находится в достаточно печальном состоянии и на его поддержание уходит много сил как системных администраторов, так и связистов, и других специалистов, и многие другие проблемы. Для изменения ситуации нужна профилактическая работа с персоналом, а также закупки передового оборудования с чем сейчас активно идёт работа в РЖД. |