безопасность сетей и каналов передачи данных. Тема Проблемы информационной безопасности сетей Содержание темы

Скачать 1.46 Mb. Скачать 1.46 Mb.

|

|

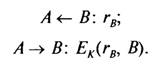

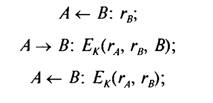

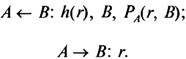

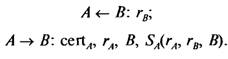

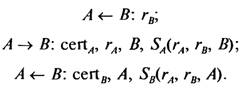

Аутентификация на основе одноразовых паролей. Схемы аутентификации, основанные на традиционных многоразовых паролях, не обладают достаточной безопасностью. Такие пароли можно перехватить, разгадать, подсмотреть или просто украсть. Более надежными являются процедуры аутентификации на основе одноразовых паролей. Суть схемы одноразовых паролей - использование различных паролей при каждом новом запросе на предоставление доступа. Одноразовый динамический пароль действителен только для одного входа в систему, и затем его действие истекает. Даже если его перехватили, он будет бесполезен. Динамический механизм задания пароля - один из лучших способов защиты процесса аутентификации от угроз извне. Обычно системы аутентификации с одноразовыми паролями используются для проверки удаленных пользователей. Генерация одноразовых паролей может осуществляться аппаратным или программным способом. Некоторые аппаратные средства доступа на основе одноразовых паролей реализуются в виде миниатюрных устройств со встроенным микропроцессором, внешне похожих на платежные пластиковые карточки. Такие карты, обычно называемые ключами, могут иметь клавиатуру и небольшое дисплейное окно. В качестве примера рассмотрим технологию аутентификации SecurlD на основе одноразовых паролей с использованием аппаратных ключей и механизма временной синхронизации. Эта технология разработана компанией Security Dynamics и реализована в коммуникационных серверах ряда компаний, в частности в серверах компании Cisco Systems и др. Схема аутентификации с использованием временной синхронизации базируется на алгоритме генерации случайных чисел через определенный интервал времени. Этот интервал устанавливается и может быть изменен администратором сети. Схема аутентификации использует два параметра: секретный ключ, представляющий собой уникальное 64битное число, назначаемое каждому пользователю и хранящееся в БД аутентификационного сервера и в аппаратном ключе пользователя; значение текущего времени. Когда удаленный пользователь делает попытку логического входа в сеть, ему предлагается ввести его персональный идентификационный номер PIN, состоящий из четырех десятичных цифр, и шесть цифр случайного числа, отображаемого в этот момент на дисплее аппаратного ключа. Используя введенный пользователем PIN код, сервер извлекает из БД секретный ключ пользователя и выполняет алгоритм генерации случайного числа, используя в качестве параметров извлеченный секретный ключ и значение текущего времени. Затем сервер проверяет, совпадают ли сгенерированное число и число, введенное пользователем. Если эти числа совпадают, то сервер разрешает пользователю осуществить логический вход в систему. При использовании этой схемы аутентификации требуется жесткая временная синхронизация аппаратного ключа и сервера. Со схемой аутентификации, основанной на временной синхронизации, связана еще одна проблема. Генерируемое аппаратным ключом случайное число является достоверным паролем в течение небольшого конечного промежутка времени. Поэтому возможна кратковременная ситуация, когда можно перехватить PIN код и случайное число, чтобы использовать их для доступа в сеть. Это -уязвимое место схемы. Одним из наиболее распространенных протоколов аутентификации на основе одноразовых паролей является стандартизованный в Интернете протокол S/Key (RFC 1760). Этот протокол реализован во многих системах, требующих проверки подлинности удаленных пользователей, в частности в системе TACACS+ компании Cisco. Аутентификация на основе PIN кода. Наиболее распространенным методом аутентификации держателя пластиковой карты и смарткарты является ввод секретного числа, которое обычно называют PIN кодом (Personal Identification Number персональный идентификационный код) или иногда CHV (Card Holder Verification). Защита PIN кода карты является критичной для безопасности всей системы. Карты могут быть потеряны, украдены или подделаны. В таких случаях единственной контрмерой против несанкционированного доступа остается секретное значение PIN кода. Вот почему открытая форма PIN должна быть известна только законному держателю карты. Очевидно, значение PIN нужно держать в секрете в течение всего срока действия карты. Длина PIN кода должна быть достаточно большой, чтобы минимизировать вероятность определения правильного PIN кода методом проб и ошибок. С другой стороны, длина PIN кода должна быть достаточно короткой, чтобы дать возможность держателям карт запомнить его значение. Согласно рекомендации стандарта ISO 95641, PIN код должен содержать от 4 до 12 буквенно-цифровых символов. Однако в большинстве случаев ввод нецифровых символов технически невозможен, поскольку доступна только цифровая клавиатура. Поэтому обычно PIN код представляет собой четырехразрядное число, каждая цифра которого может принимать значение от 0 до 9. PIN код вводится с помощью клавиатуры терминала или компьютера и затем отправляется на смарткарту. Смарткарта сравнивает полученное значение PIN кода с эталонным значением, хранимым в карте, и отправляет результат сравнения на терминал. Ввод PIN кода относится к мерам безопасности, особенно для финансовых транзакций, и, следовательно, требования к клавиатуре часто определяются в прикладной области. PIN клавиатуры имеют все признаки модуля безопасности и шифруют PIN код сразу при его вводе. Это обеспечивает надежную защиту от проникновения в клавиатуру для перехвата PIN кода во время ввода. При идентификации клиента по значению PIN кода и предъявленной карте используются два основных способа проверки PIN кода: неалгоритмический и алгоритмический. Неалгоритмический способ проверки PIN кода не требует применения специальных алгоритмов. Проверка PIN кода осуществляется путем непосредственного сравнения введенного клиентом PIN кода со значениями, хранимыми в БД. Обычно БД со значениями PIN кодов клиентов шифруется методом прозрачного шифрования, чтобы повысить ее защищенность, не усложняя процесса сравнения. Алгоритмический способ проверки PIN кода заключается в том, что введенный клиентом PIN код преобразуют по определенному алгоритму с использованием секретного ключа и затем сравнивают со значением PIN кода, хранящимся в определенной форме на карте. Достоинства этого метода проверки: отсутствие копии PIN кода на главном компьютере исключает его раскрытие обслуживающим персоналом; отсутствие передачи PIN кода между банкоматом или кассиром-автоматом и главным компьютером банка исключает его перехват злоумышленником или навязывание результатов сравнения; упрощение работы по созданию программного обеспечения системы, так как уже нет необходимости действий в реальном масштабе времени. Вопрос 3. Строгая аутентификация. Основные понятия. Идея строгой аутентификации, реализуемая в криптографических протоколах, заключается в следующем. Проверяемая (доказывающая) сторона доказывает свою подлинность проверяющей стороне, демонстрируя знание некоторого секрета. Например, этот секрет может быть предварительно распределен безопасным способом между сторонами аутентификационного обмена. Доказательство знания секрета осуществляется с помощью последовательности запросов и ответов с использованием криптографических методов и средств. Существенным является факт, что доказывающая сторона демонстрирует только знание секрета, но сам секрет в ходе аутентификационного обмена не раскрывается. Это обеспечивается посредством ответов доказывающей стороны на различные запросы проверяющей стороны. При этом результирующий запрос зависит только от пользовательского секрета и начального запроса, который обычно представляет произвольно выбранное в начале протокола большое число. В большинстве случаев строгая аутентификация заключается в том, что каждый пользователь аутентифицируется по признаку владения своим секретным ключом. Иначе говоря, пользователь имеет возможность определить, владеет ли его партнер по связи надлежащим секретным ключом и может ли он использовать этот ключ для подтверждения того, что он действительно является подлинным партнером по информационному обмену. В соответствии с рекомендациями стандарта Х.509 различают процедуры строгой аутентификации следующих типов: односторонняя аутентификация; двусторонняя аутентификация; трехсторонняя аутентификация. Односторонняя аутентификация предусматривает обмен информацией только в одном направлении. Двусторонняя аутентификация по сравнению с односторонней содержит дополнительный ответ проверяющей стороны доказывающей стороне, который должен убедить ее, что связь устанавливается именно с той стороной, которой были предназначены аутентификационные данные; Трехсторонняя аутентификация содержит дополнительную передачу данных от доказывающей стороны проверяющей. Этот подход позволяет отказаться от использования меток времени при проведении аутентификации. Следует отметить, что данная классификация достаточно условна. На практике набор используемых приемов и средств зависит непосредственно от конкретных условий реализации процесса аутентификации. Необходимо учитывать, что проведение строгой аутентификации требует обязательного согласования сторонами используемых криптографических алгоритмов и дополнительных параметров. Прежде чем перейти к рассмотрению конкретных вариантов протоколов строгой аутентификации, следует остановиться на назначении и возможностях, так называемых одноразовых параметров, используемых в протоколах аутентификации. Одноразовые параметры иногда называют также nonces это величина, используемая для одной и той же цели не более одного раза. Среди используемых на сегодняшний день одноразовых параметров следует выделить: случайные числа, метки времени и номера последовательностей. Одноразовые параметры позволяют избежать повтора передачи, подмены стороны аутентификационного обмена и атаки с выбором открытого текста. С их помощью можно обеспечить уникальность, однозначность и временные гарантии передаваемых сообщений. Различные типы одноразовых параметров могут употребляться как отдельно, так и дополнять друг друга. Следует отметить, что одноразовые параметры широко используются и в других вариантах криптографических протоколов (например, в протоколах распределения ключевой информации). В зависимости от используемых криптографических алгоритмов протоколы строгой аутентификации делятся на протоколы, основанные: на симметричных алгоритмах шифрования; однонаправленных ключевых хэш функциях; асимметричных алгоритмах шифрования; алгоритмах электронной цифровой подписи. Строгая аутентификация, основанная на симметричных алгоритмах. Для работы протоколов аутентификации, построенных на основе симметричных алгоритмов, необходимо, чтобы проверяющий и доказывающий с самого начала имели один и тот же секретный ключ. Для закрытых систем с небольшим количеством пользователей каждая пара пользователей может заранее разделить его между собой. В больших распределенных системах, применяющих технологию симметричного шифрования, часто используются протоколы аутентификации с участием доверенного сервера, с которым каждая сторона разделяет знание ключа. Такой сервер распределяет сеансовые ключи для каждой пары пользователей всякий раз, когда один из них запрашивает аутентификацию другого. Кажущаяся простота данного подхода является обманчивой, на самом деле разработка протоколов аутентификации этого типа является сложной и с точки зрения безопасности не очевидной. Протоколы аутентификации с симметричными алгоритмами шифрования. Далее рассмотрим три примера протоколов аутентификации, специфицированных в ISO/IEC 97982. Эти протоколы предполагают предварительное распределение разделяемых секретных ключей. Рассмотрим следующие варианты аутентификации: односторонняя аутентификация с использованием меток времени; односторонняя аутентификация с использованием случайных чисел; двусторонняя аутентификация. В каждом из этих случаев пользователь доказывает свою подлинность, демонстрируя знание секретного ключа, так как производит расшифровывание запросов с помощью этого секретного ключа. При использовании в процессе аутентификации симметричного шифрования необходимо также реализовать механизмы обеспечения целостности передаваемых данных на основе общепринятых способов. Введем следующие обозначения: ГА - случайное число, сгенерированное участником А; rB- случайное число, сгенерированное участником B; tA - метка времени, сгенерированная участником A; EK- симметричное шифрование на ключе K (ключ K должен быть предварительно распределен между А и В) 1. Односторонняя аутентификация, основанная на метках времени: После получения и расшифровывания данного сообщения участник В убеждается в том, что метка времени tA действительна и идентификатор В, указанный в сообщении, совпадает с его собственным. Предотвращение повторной передачи данного сообщения основывается на том, что без знания ключа невозможно изменить метку времени tA и идентификатор В. 2. Односторонняя аутентификация, основанная на использовании случайных чисел:  Участник В отправляет участнику А случайное число rB. Участник А шифрует сообщение, состоящее из полученного числа rB, и идентификатора В, и отправляет зашифрованное сообщение участнику В. Участник В расшифровывает полученное сообщение и сравнивает случайное число, содержащееся в сообщении, с тем, которое он послал участнику А. Дополнительно он проверяет имя, указанное в сообщении. 3. Двусторонняя аутентификация, использующая случайные значения:  При получении сообщения (2) участник В выполняет те же проверки, что и в предыдущем протоколе, и дополнительно расшифровывает случайное число rAдля включения его в сообщение (3) для участника А. Сообщение (3), полученное участником А, позволяет ему убедиться на основе проверки значений rAи rB, что он имеет дело именно с участником В. Широко известными представителями протоколов, обеспечивающих аутентификацию пользователей с привлечением в процессе аутентификации третьей стороны, являются протокол распределения секретных ключей Нидхэма и Шредера и протокол Kerberos. Протоколы, основанные на использовании однонаправленных ключевых хэш функций. Протоколы, представленные выше, могут быть модифицированы путем замены симметричного шифрования на шифрование с помощью односторонней ключевой хэш функции. Это бывает необходимо, если алгоритмы блочного шифрования недоступны или не отвечают предъявляемым требованиям (например, в случае экспортных ограничений). Своеобразие шифрования с помощью односторонней хэш функции заключается в том, что оно по существу является односторонним, т. е. не сопровождается обратным преобразованием расшифровыванием на приемной стороне. Обе стороны (отправитель и получатель) используют одну и ту же процедуру одностороннего шифрования. Односторонняя хэш функция hK(*) с параметром ключом К, примененная к шифруемым данным М, дает в результате хэш значение m (дайджест), состоящее из фиксированного небольшого числа байт (Рис. 8.).  Рис. 8. Применение для аутентификации односторонней хэш функции с параметром ключом Дайджест m = hK(M) передается получателю вместе с исходным сообщением М. Получатель сообщения, зная, какая односторонняя хэш функция была применена для получения дайджеста, заново вычисляет ее, используя расшифрованное сообщение М. Если значения полученного дайджеста m и вычисленного дайджеста m' совпадают, значит, содержимое сообщения М не было подвергнуто никаким изменениям. Знание дайджеста не дает возможности восстановить исходное сообщение, но позволяет проверить целостность данных. Дайджест можно рассматривать как своего рода контрольную сумму для исходного сообщения. Однако между дайджестом и обычной контрольной суммой имеется и существенное различие. Контрольную сумму используют как средство проверки целостности передаваемых сообщений по ненадежным линиям связи. Это средство проверки не рассчитано на борьбу со злоумышленниками, которым в такой ситуации ничто не мешает подменить сообщение, добавив к нему новое значение контрольной суммы. Получатель в таком случае не заметит никакой подмены. В отличие от обычной контрольной суммы при вычислении дайджеста применяются секретные ключи. В случае, если для получения дайджеста используется односторонняя хэш функция с параметром ключом К, который известен только отправителю и получателю, любая модификация исходного сообщения будет немедленно обнаружена. На Рис. 9. показан другой вариант использования односторонней хэш функции для проверки целостности данных. В этом случае односторонняя хэш функция h(*) не имеет параметра ключа, но применяется не просто к сообщению М, а к сообщению, дополненному секретным ключом К, т. е. отправитель вычисляет дайджест m=h(M, К). Получатель, извлекая исходное сообщение М, также дополняет его тем же известным ему секретным ключом К, после чего применяет к полученным данным одностороннюю хэш функцию h(*). Результат вычислений дайджест m' сравнивается с полученным по сети дайджестом m.  Рис. 9. Применение односторонней хэш функции к сообщению, дополненному секретным ключом К При использовании односторонних функций шифрования в рассмотренные выше протоколы необходимо внести следующие изменения: функция симметричного шифрования Ек заменяется функцией hK; проверяющий вместо установления факта совпадения полей в расшифрованных сообщениях с предполагаемыми значениями вычисляет значение однонаправленной функции и сравнивает его с полученным от другого участника обмена информацией; для обеспечения независимого вычисления значения однонаправленной функции получателем сообщения в протоколе 1 метка времени 1А должна передаваться дополнительно в открытом виде, а в сообщении (2) протокола 3 случайное число rАдолжно передаваться дополнительно в открытом виде. Модифицированный вариант протокола 3 с учетом сформулированных изменений имеет следующую структуру:  Заметим, что в сообщение (3) протокола включено поле А. Результирующий протокол обеспечивает взаимную аутентификацию и известен как протокол SKID 3. Строгая аутентификация, основанная на асимметричных алгоритмах. В протоколах строгой аутентификации могут быть использованы асимметричные алгоритмы с открытыми ключами. В этом случае доказывающий может продемонстрировать знание секретного ключа одним из следующих способов: расшифровать запрос, зашифрованный на открытом ключе; поставить свою цифровую подпись на запросе. Пара ключей, необходимая для аутентификации, не должна использоваться для других целей (например, для шифрования) по соображениям безопасности. Важно отметить, что выбранная система с открытым ключом должна быть устойчивой к атакам с выборкой шифрованного текста даже в том случае, если нарушитель пытается получить критичную информацию, выдавая себя за проверяющего и действуя от его имени. Аутентификация с использованием асимметричных алгоритмов шифрования. В качестве примера протокола, построенного на использовании асимметричного алгоритма шифрования, можно привести следующий протокол аутентификации:  Участник В выбирает случайным образом r и вычисляет значение х= h(r) (значение х демонстрирует знание r без раскрытия самого значения Г), далее он вычисляет значение е=РА(r,В). Под РАподразумевается алгоритм асимметричного шифрования (например, RSA), а под h(*) хэш функция. Участник В отправляет сообщение (1) участнику А. Участник А расшифровывает е=РА(r,В) и получает значения ri, и Bi, а также вычисляет х1=h(R1). После этого производится ряд сравнений, доказывающих, что x=x1, и что полученный идентификатор Bi, действительно указывает на участника В. В случае успешного проведения сравнения участник А посылает Г. Получив его, участник В проверяет, то ли это значение, которое он отправил в сообщении (1). В качестве другого примера приведем модифицированный протокол Нидхэма и Шредера, основанный на асимметричном шифровании (основной вариант протокола используется для аутентификационного обмена ключевой информации). Рассматривая вариант протокола Нидхэма и Шредера, используемый только для аутентификации, будем подразумевать под PBалгоритм шифрования открытым ключом участника В. Протокол имеет следующую структуру:   Аутентификация, основанная на использовании цифровой подписи. В рекомендациях стандарта Х.509 специфицирована схема аутентификации, основанная на использовании цифровой подписи, меток времени и случайных чисел. Для описания этой схемы аутентификации введем следующие обозначения: tA, rА и rB- временная метка и случайные числа соответственно; SA- подпись, сгенерированная участником А; SB- подпись, сгенерированная участником В; certA - сертификат открытого ключа участника А; certB- сертификат открытого ключа участника В. Если участники имеют аутентичные открытые ключи, полученные друг от друга, то можно не пользоваться сертификатами, в противном случае они служат для подтверждения подлинности открытых ключей. В качестве примеров приведем следующие протоколы аутентификации. 1. Односторонняя аутентификация с применением меток времени: После принятия данного сообщения участник В проверяет правильность метки времени tA, полученный идентификатор В и, используя открытый ключ из сертификата certA, корректность цифровой подписи SA(tA, В). 2. Односторонняя аутентификация с использованием случайных чисел:  Участник В, получив сообщение от участника А, убеждается, что именно он является адресатом сообщения; используя открытый ключ участника А, взятый из сертификата cert А , проверяет корректность подписи SА(rА, rB, В) под числом rА, полученным в открытом виде, числом rB, которое было отослано в сообщении (1), и его идентификатором В. Подписанное случайное число rАиспользуется для предотвращения атак с выборкой открытого текста. 3. Двусторонняя аутентификация с использованием случайных чисел:  В данном протоколе обработка сообщений (1) и (2) выполняется так же, как и в предыдущем протоколе, а сообщение (3) обрабатывается аналогично сообщению (2). Вопрос 4. Биометрическая аутентификация пользователя. Процедуры идентификации и аутентификации пользователя могут базироваться не только на секретной информации, которой обладает пользователь (пароль, персональный идентификатор, секретный ключ и т. п.). В последнее время все большее распространение получает биометрическая аутентификация пользователя, позволяющая уверенно аутентифицировать потенциального пользователя путем измерения физиологических параметров и характеристик человека, особенностей его поведения. Основные достоинства биометрических методов: высокая степень достоверности аутентификации по биометрическим признакам (из-за их уникальности); неотделимость биометрических признаков от дееспособной личности; трудность фальсификации биометрических признаков. Активно используются следующие биометрические признаки: отпечатки пальцев; геометрическая форма кисти руки; форма и размеры лица; особенности голоса; узор радужной оболочки и сетчатки глаз. Рассмотрим типичную схему функционирования биометрической подсистемы аутентификации. При регистрации в системе пользователь должен продемонстрировать один или несколько раз свои характерные биометрические признаки. Эти признаки (известные как подлинные) регистрируются системой как контрольный «образ» (биометрическая подпись) законного пользователя. Этот образ пользователя хранится системой в электронной форме и используется для проверки идентичности каждого, кто выдает себя за соответствующего законного пользователя. В зависимости от совпадения или несовпадения совокупности предъявленных признаков с зарегистрированными в контрольном образе предъявивший их признается законным пользователем (при совпадении) или незаконным (при несовпадении). С точки зрения потребителя, эффективность биометрической аутентификационной системы характеризуется двумя параметрами: коэффициентом ошибочных отказов FRR (false reject rate); коэффициентом ошибочных подтверждений FAR (false alarm rate). Ошибочный отказ возникает, когда система не подтверждает личность законного пользователя (типичные значения FRR порядка одной ошибки на 100). Ошибочное подтверждение происходит в случае подтверждения личности незаконного пользователя (типичные значения FAR порядка одной ошибки на 10 000). Эти коэффициенты связаны друг с другом: каждому коэффициенту ошибочных отказов соответствует определенный коэффициент ошибочных подтверждений. В совершенной биометрической системе оба параметра ошибки должны быть равны нулю. К сожалению, биометрические системы тоже не идеальны. Обычно системные параметры настраивают так, чтобы добиться требуемого коэффициента ошибочных подтверждений, что определяет соответствующий коэффициент ошибочных отказов. К настоящему времени разработаны и продолжают совершенствоваться технологии аутентификации по отпечаткам пальцев, радужной оболочке глаза, по форме кисти руки и ладони, по форме и размеру лица, по голосу и «клавиатурному почерку». Чаще всего биометрические системы используют в качестве параметра идентификации отпечатки пальцев (дактилоскопические системы аутентификации). Такие системы просты и удобны, обладают высокой надежностью аутентификации. Дактилоскопические системы аутентификации. Одна из основных причин широкого распространения таких систем наличие больших банков данных отпечатков пальцев. Пользователями подобных систем главным образом являются полиция, различные государственные и некоторые банковские организации. В общем случае биометрическая технология распознавания отпечатков пальцев заменяет защиту доступа с использованием пароля. Большинство систем используют отпечаток одного пальца. Основными элементами дактилоскопической системы аутентификации являются: сканер; ПО идентификации, формирующее идентификатор пользователя; ПО аутентификации, производящее сравнение отсканированного отпечатка пальца с имеющимися в БД «паспортами» пользователей. Дактилоскопическая система аутентификации работает следующим образом. Сначала проходит регистрация пользователя. Как правило, производится несколько вариантов сканирования в разных положениях пальца на сканере. Понятно, что образцы будут немного отличаться, и поэтому требуется сформировать некоторый обобщенный образец «паспорт». Результаты запоминаются в БД аутентификации. При аутентификации производится сравнение отсканированного отпечатка пальца с «паспортами», хранящимися в БД. Задача формирования «паспорта» и задача распознавания предъявляемого образца это задачи распознавания образов. Для их решения используются различные алгоритмы, являющиеся ноу-хау фирм производителей подобных устройств. Сканеры отпечатков пальцев. Многие производители все чаще переходят от дактилоскопического оборудования на базе оптики к продуктам, основанным на интегральных схемах. Последние имеют значительно меньшие размеры, чем оптические считыватели, и поэтому их проще реализовать в широком спектре периферийных устройств. Некоторые производители комбинируют биометрические системы со смарткартами и картами-ключами. Например, в биометрической идентификационной смарткарте Authentic реализован следующий подход. Образец отпечатка пальца пользователя запоминается в памяти карты в процессе внесения в списки идентификаторов пользователей, устанавливая соответствие между образцом и личным ключом шифрования. Затем, когда пользователь вводит смарткарту в считыватель и прикладывает палец к сенсору, ключ удостоверяет его личность. Комбинация биометрических устройств и смарткарт является удачным решением, повышающим надежность процессов аутентификации и авторизации. Небольшой размер и невысокая цена датчиков отпечатков пальцев на базе интегральных схем превращает их в идеальный интерфейс для систем защиты. Их можно встроить в брелок для ключей, и пользователи получат универсальный ключ, который обеспечит защищенный доступ ко всему, начиная от компьютеров до входных дверей, дверей автомобилей и банкоматов. Системы аутентификации по форме ладони используют сканеры формы ладони, обычно устанавливаемые на стенах. Следует отметить, что подавляющее большинство пользователей предпочитают системы этого типа. Устройства считывания формы ладони создают объемное изображение ладони, измеряя длину пальцев, толщину и площадь поверхности ладони. Например, продукты компании Recognition Systems выполняют более 90 измерений, которые преобразуются в 9разрядный образец для дальнейших сравнений. Этот образец может быть сохранен локально, на индивидуальном сканере ладони либо в централизованной БД. По уровню доходов устройства сканирования формы ладони, занимают 2е место среди биометрических устройств, но редко применяются в сетевой среде из-за высокой стоимости и размера. Однако сканеры формы ладони хорошо подходят для вычислительных сред со строгим режимом безопасности и напряженным трафиком, включая серверные комнаты. Они достаточно точны и обладают довольно низким коэффициентом ошибочного отказа FRR. Системы аутентификации по лицу и голосу наиболее доступны из-за их дешевизны, поскольку большинство современных компьютеров имеют видео и аудиосредства. Системы данного класса применяются при удаленной идентификации субъекта доступа в телекоммуникационных сетях. Технология сканирования черт лица подходит для тех приложений, где прочие биометрические технологии непригодны. В этом случае для идентификации и верификации личности используются особенности глаз, носа и губ. Производители устройств распознавания черт лица применяют собственные математические алгоритмы для идентификации пользователей Исследования, проводимые компанией International Biometric Group, говорят о том, что сотрудники многих организаций не доверяют устройствам распознавания по чертам лица. Кроме того, по данным этой компании, сканирование черт лица единственный метод биометрической аутентификации, который не требует согласия на выполнение проверки (и может осуществляться скрытой камерой), а потому имеет негативный для пользователей подтекст. Следует отметить, что технологии распознавания черт лица требуют дальнейшего совершенствования. Большая часть алгоритмов распознавания черт лица чувствительна к колебаниям в освещении, вызванным изменением интенсивности солнечного света в течение дня. Изменение положения лица также может повлиять на узнаваемость. Различие в положении в 15 % между запрашиваемым изображением и изображением, которое находится в БД, напрямую сказывается на эффективности: при различии в 45° распознавание становится неэффективным. Системы аутентификации по голосу экономически выгодны по тем же причинам, что и системы распознавания по чертам лица. В частности, их можно устанавливать с оборудованием (например, микрофонами), поставляемым в стандартной комплектации со многими ПК. Системы аутентификации по голосу при записи образца и в процессе последующей идентификации опираются на такие особенности голоса, как высота, модуляция и частота звука. Эти показатели определяются физическими характеристиками голосового тракта и уникальны для каждого человека. Распознавание голоса применяется вместо набора номера в определенных системах Sprint. Технология распознавания голоса отличается от распознавания речи: последняя интерпретирует то, что говорит абонент, а технология распознавания голоса абонента подтверждает личность говорящего. Поскольку голос можно просто записать на пленку или другие носители, некоторые производители встраивают в свои продукты операцию запроса отклика. Эта функция предлагает пользователю при входе ответить на предварительно подготовленный и регулярно меняющийся запрос, например такой: «Повторите числа 0, 1, 3». Оборудование аутентификации по голосу более пригодно для интеграции в приложения телефонии, чем для входа в сеть. Обычно оно позволяет абонентам получить доступ в финансовые или прочие системы посредством телефонной связи. Технологии распознавания говорящего имеют некоторые ограничения. Различные люди могут говорить похожими голосами, а голос любого человека может меняться со временем в зависимости от самочувствия, эмоционального состояния и возраста. Более того, разница в модификации телефонных аппаратов и качество телефонных соединений могут серьезно усложнить распознавание. Поскольку голос сам по себе не обеспечивает достаточной точности, распознавание по голосу следует сочетать с другими биометриками, такими как распознавание черт лица или отпечатков пальцев. Системы аутентификации по узору радужной оболочки и сетчатки глаз могут быть разделены на два класса: использующие рисунок радужной оболочки глаза; использующие рисунок кровеносных сосудов сетчатки глаза. Сетчатка человеческого глаза представляет собой уникальный объект для аутентификации. Рисунок кровеносных сосудов глазного дна отличается даже у близнецов. Поскольку вероятность повторения параметров радужной оболочки и сетчатки глаза имеет порядок 10"78, такие системы являются наиболее надежными среди всех биометрических систем и применяются там, где требуется высокий уровень безопасности (например, в режимных зонах военных и оборонных объектов). Биометрический подход позволяет упростить процесс выяснения «кто есть кто». При использовании дактилоскопических сканеров и устройств распознавания голоса для входа в сети сотрудники избавляются от необходимости запоминать сложные пароли. Ряд компаний интегрируют биометрические возможности в системы однократной аутентификации SSO (Single SignOn) масштаба предприятия. Подобная консолидация позволяет сетевым администраторам заменить службы однократной аутентификации паролей биометрическими технологиями. Биометрическая аутентификация пользователя может быть использована при шифровании в виде модулей блокировки доступа к секретному ключу, который позволяет воспользоваться этой информацией только истинному владельцу частного ключа. Владелец может затем применять свой секретный ключ для шифрования информации, передаваемой по частным сетям или по Internet. Ахиллесовой пятой многих систем шифрования является проблема безопасного хранения самого криптографического секретного ключа. Зачастую доступ к ключу длиной 128 разрядов (или даже больше) защищен лишь паролем из 6 символов, т. е. 48 разрядов. Отпечатки пальцев обеспечивают намного более высокий уровень защиты и, в отличие от пароля, их невозможно забыть. |