безопасность сетей и каналов передачи данных. Тема Проблемы информационной безопасности сетей Содержание темы

Скачать 1.46 Mb. Скачать 1.46 Mb.

|

|

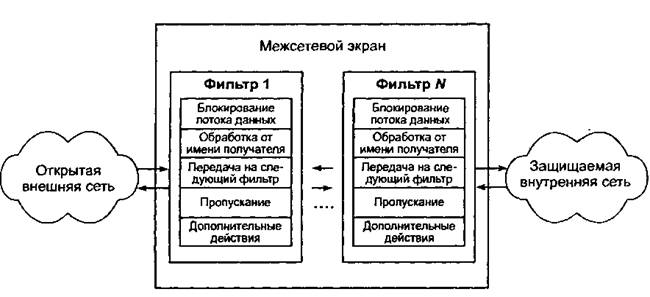

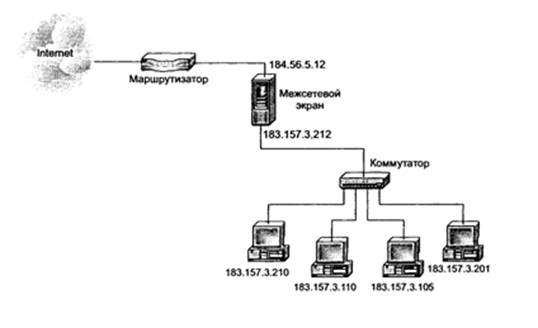

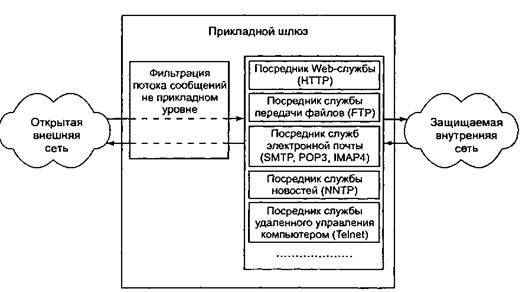

Тема 3. Технологии межсетевых экранов Содержание темы: 1. Функции МЭ. 2. Особенности функционирования МЭ на различных уровнях модели OSI. 3. Схемы сетевой защиты на базе МЭ. 4. Проблемы безопасности МЭ. Межсетевой экран (МЭ) это специализированный комплекс межсетевой защиты, называемый также брандмауэром или системой firewall. МЭ позволяет разделить общую сеть на две части (или более) и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую. Как правило, эта граница проводится между корпоративной (локальной) сетью предприятия и глобальной сетью Internet. Обычно МЭ защищают внутреннюю сеть предприятия от «вторжений» из глобальной сети Internet, хотя они могут использоваться и для защиты от «нападений» из корпоративной интрасети, к которой подключена локальная сеть предприятия. Технология МЭ одна из самых первых технологий защиты корпоративных сетей от внешних угроз. Для большинства организаций установка МЭ является необходимым условием обеспечения безопасности внутренней сети. Вопрос 1. Функции МЭ. Для противодействия несанкционированному межсетевому доступу МЭ должен располагаться между защищаемой сетью организации, являющейся внутренней, и потенциально враждебной внешней сетью (Рис. 11.).При этом все взаимодействия между этими сетями должны осуществляться только через МЭ. Организационно МЭ входит в состав защищаемой сети.  Рис. 11. Схема подключения межсетевого экрана МЭ МЭ, защищающий сразу множество узлов внутренней сети, призван решить: задачу ограничения доступа внешних (по отношению к защищаемой сети) пользователей к внутренним ресурсам корпоративной сети. К таким пользователям могут быть отнесены партнеры, удаленные пользователи, хакеры и даже сотрудники самой компании, пытающиеся получить доступ к серверам баз данных, защищаемых МЭ; задачу разграничения доступа пользователей защищаемой сети к внешним ресурсам. Решение этой задачи позволяет, например, регулировать доступ к серверам, не требующимся для выполнения служебных обязанностей. До сих пор не существует единой общепризнанной классификации МЭ. Их можно классифицировать, например, по следующим основным признакам. 1.По функционированию на уровнях модели OSI: пакетный фильтр (экранирующий маршрутизатор screening router); шлюз сеансового уровня (экранирующий транспорт); прикладной шлюз (application gateway); шлюз экспертного уровня (stateful inspection firewall). 2.По используемой технологии: контроль состояния протокола (stateful inspection); на основе модулей посредников (proxy). 3. По исполнению: аппаратно-программный; программный. 4. По схеме подключения: схема единой защиты сети; схема с защищаемым закрытым и не защищаемым открытым сегментами сети; схема с раздельной защитой закрытого и открытого сегментов сети. Фильтрация трафика. Фильтрация информационных потоков состоит в их выборочном пропускании через экран, возможно, с выполнением некоторых преобразований. Фильтрация осуществляется на основе набора предварительно загруженных в МЭ правил, соответствующих принятой политике безопасности. Поэтому МЭ удобно представлять как последовательность фильтров, обрабатывающих информационный поток (Рис 12.).  Рис 12. Структура межсетевого экрана Каждый из фильтров предназначен для интерпретации отдельных правил фильтрации путем: анализа информации по заданным в интерпретируемых правилах критериям, например по адресам получателя и отправителя или по типу приложения, для которого эта информация предназначена; принятия на основе интерпретируемых правил одного из следующих решений: не пропустить данные; обработать данные от имени получателя и возвратить результат отправителю; передать данные на следующий фильтр для продолжения анализа; пропустить данные, игнорируя следующие фильтры. Правила фильтрации могут задавать и дополнительные действия, которые относятся к функциям посредничества, например преобразование данных, регистрация событий и др. Соответственно правила фильтрации определяют перечень условий, по которым осуществляется: разрешение или запрещение дальнейшей передачи данных; выполнение дополнительных защитных функций. В качестве критериев анализа информационного потока могут использоваться следующие параметры: служебные поля пакетов сообщений, содержащие сетевые адреса, идентификаторы, адреса интерфейсов, номера портов и другие значимые данные; непосредственное содержимое пакетов сообщений, проверяемое, например, на наличие компьютерных вирусов; внешние характеристики потока информации, например, временные, частотные характеристики, объем данных и т. д. Используемые критерии анализа зависят от уровней модели OSI, на которых осуществляется фильтрация. В общем случае, чем выше уровень модели OSI, на котором МЭ фильтрует пакеты, тем выше и обеспечиваемый им уровень защиты. Выполнение функций посредничества. Функции посредничества МЭ выполняет с помощью специальных программ, называемых экранирующими агентами или программами посредниками. Эти программы являются резидентными и запрещают непосредственную передачу пакетов сообщений между внешней и внутренней сетью. При необходимости доступа из внутренней сети во внешнюю сеть или наоборот вначале должно быть установлено логическое соединение с программой посредником, функционирующей на компьютере МЭ. Программа посредник проверяет допустимость запрошенного межсетевого взаимодействия и при его разрешении сама устанавливает отдельное соединение с требуемым компьютером. Далее обмен информацией между компьютерами внутренней и внешней сети осуществляется через программного посредника, который может выполнять фильтрацию потока сообщений, а также осуществлять другие защитные функции. Следует иметь в виду, что МЭ может выполнять функции фильтрации без применения программ посредников, обеспечивая прозрачное взаимодействие между внутренней и внешней сетью. Вместе с тем программные посредники могут и не осуществлять фильтрацию потока сообщений. В общем случае программы посредники, блокируя прозрачную передачу потока сообщений, могут выполнять следующие функции: проверку подлинности передаваемых данных; фильтрацию и преобразование потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации; разграничение доступа к ресурсам внутренней сети; разграничение доступа к ресурсам внешней сети; кэширование данных, запрашиваемых из внешней сети; идентификацию и аутентификацию пользователей; трансляцию внутренних сетевых адресов для исходящих пакетов сообщений; регистрацию событий, реагирование на задаваемые события, а также анализ зарегистрированной информации и генерацию отчетов. Программы посредники могут осуществлять проверку подлинности получаемых и передаваемых данных. Это актуально не только для аутентификации электронных сообщений, но и мигрирующих программ (Java, ActiveX Controls), по отношению к которым может быть выполнен подлог. Проверка подлинности сообщений и программ заключается в контроле их цифровых подписей. Программы посредники могут выполнять разграничение доступа к ресурсам внутренней или внешней сети, используя результаты идентификации и аутентификации пользователей при их обращении к МЭ. Способы разграничения доступа к ресурсам внутренней сети практически не отличаются от способов разграничения, поддерживаемых на уровне операционной системы. При разграничении доступа к ресурсам внешней сети чаще всего используется один из следующих подходов: разрешение доступа только по заданным адресам во внешней сети; фильтрация запросов на основе обновляемых списков недопустимых адресов и блокировка поиска информационных ресурсов по нежелательным ключевым словам; накопление и обновление администратором санкционированных информационных ресурсов внешней сети в дисковой памяти МЭ и полный запрет доступа во внешнюю сеть. С помощью специальных посредников поддерживается также кэширование данных, запрашиваемых из внешней сети. При доступе пользователей внутренней сети к информационным ресурсам внешней сети вся информация накапливается на пространстве жесткого диска МЭ, называемого в этом случае proxy сервером. Поэтому если при очередном запросе нужная информация окажется на proxy сервере, то посредник предоставляет ее без обращения к внешней сети, что существенно ускоряет доступ. Администратору следует позаботиться только о периодическом обновлении содержимого proxy сервера. Функция кэширования успешно может использоваться для ограничения доступа к информационным ресурсам внешней сети. В этом случае все санкционированные информационные ресурсы внешней сети накапливаются и обновляются администратором на proxy сервере. Пользователям внутренней сети разрешается доступ только к информационным ресурсам proxy сервера, а непосредственный доступ к ресурсам внешней сети запрещается. Фильтрация и преобразование потока сообщений выполняется посредником на основе заданного набора правил. Здесь следует различать два вида программ посредников: экранирующие агенты, ориентированные на анализ потока сообщений для определенных видов сервиса, например FTP, HTTP, Telnet; универсальные экранирующие агенты, обрабатывающие весь поток сообщений, например агенты, ориентированные на поиск и обезвреживание компьютерных вирусов, или прозрачное шифрование данных. Программный посредник анализирует поступающие к нему пакеты данных и, если какой-либо объект не соответствует заданным критериям, то либо блокирует его дальнейшее продвижение, либо выполняет соответствующие преобразования, например, обезвреживает обнаруженные компьютерные вирусы. При анализе содержимого пакетов важно, чтобы экранирующий агент мог автоматически распаковывать проходящие файловые архивы. МЭ с посредниками позволяют также организовывать защищенные виртуальные сети VPN (Virtual Private Network), например, безопасно объединять несколько локальных сетей, подключенных к Internet, в одну виртуальную сеть. Дополнительные возможности МЭ. Помимо выполнения фильтрации трафика и функций посредничества некоторые МЭ позволяют реализовывать другие, не менее важные функции, без которых обеспечение защиты периметра внутренней сети было бы неполным. Идентификация и аутентификация пользователей. Кроме разрешения или запрещения допуска различных приложений в сеть, МЭ могут также выполнять аналогичные действия и для пользователей, которые желают получить доступ к внешним или внутренним ресурсам, разделяемым МЭ. Прежде чем пользователю будет предоставлено право использования какого-либо сервиса, необходимо убедиться, что он действительно тот, за кого себя выдает. Идентификация и аутентификация пользователей являются важными компонентами концепции МЭ. Авторизация пользователя обычно рассматривается в контексте аутентификации как только пользователь аутентифицирован, для него определяются разрешенные ему сервисы. Идентификация и аутентификация пользователя иногда осуществляются при предъявлении обычного идентификатора (имени) и пароля. Однако эта схема уязвима с точки зрения безопасности пароль может быть перехвачен и использован другим лицом. Многие инциденты в сети Internet произошли отчасти из-за уязвимости традиционных многоразовых паролей. Злоумышленники могут наблюдать за каналами в сети Internet и перехватывать передающиеся в них открытым текстом пароли, поэтому такая схема аутентификации считается неэффективной. Пароль следует передавать через общедоступные коммуникации в зашифрованном виде (Рис. 13.).  Рис. 13. Схема аутентификации пользователя по предъявляемому паролю Это позволяет предотвратить получение несанкционированного доступа путем перехвата сетевых пакетов. Более надежным методом аутентификации является использование одноразовых паролей. Широкое распространение получила технология аутентификации на основе одноразовых паролей SecurlD. Удобно и надежно также применение цифровых сертификатов, выдаваемых доверенными органами, например центром распределения ключей. Большинство программ посредников разрабатываются таким образом, чтобы пользователь аутентифицировался только в начале сеанса работы с МЭ. После этого от него не требуется дополнительная аутентификация в течение времени, определяемого администратором. Так как МЭ могут централизовать управление доступом в сети, они являются подходящим местом для установки программ или устройств усиленной аутентификации. Хотя средства усиленной аутентификации могут использоваться на каждом хосте, более практично их размещение на МЭ. При отсутствии МЭ, использующего меры усиленной аутентификации, неаутентифицированный трафик таких приложений, как Telnet или FTP, может напрямую проходить к внутренним системам в сети. Ряд МЭ поддерживают Kerberos один из распространенных методов аутентификации. Как правило, большинство коммерческих МЭ поддерживают несколько различных схем аутентификации, позволяя администратору сетевой безопасности сделать выбор наиболее приемлемой схемы для своих условий. Трансляция сетевых адресов. Для реализации многих атак злоумышленнику необходимо знать адрес своей жертвы. Чтобы скрыть эти адреса, а также топологию всей сети, МЭ выполняют очень важную функцию трансляцию внутренних сетевых адресов (network address translation) (Рис. 14.).  Рис. 14. Трансляция сетевых адресов Данная функция реализуется по отношению ко всем пакетам, следующим из внутренней сети во внешнюю. Для этих пакетов выполняется автоматическое преобразование IP адресов компьютеров отправителей в один «надежный» IP адрес. Трансляция внутренних сетевых адресов может осуществляться двумя способами динамически и статически. В первом случае адрес выделяется узлу в момент обращения к МЭ. После завершения соединения адрес освобождается и может быть использован любым другим узлом корпоративной сети. Во втором случае адрес узла всегда привязывается к одному адресу МЭ, из которого передаются все исходящие пакеты. IP адрес МЭ становится единственным активным IP адресом, который попадает во внешнюю сеть. В результате все исходящие из внутренней сети пакеты оказываются отправленными МЭ, что исключает прямой контакт между авторизованной внутренней сетью и являющейся потенциально опасной внешней сетью. При таком подходе топология внутренней сети скрыта от внешних пользователей, что усложняет задачу несанкционированного доступа. Кроме повышения безопасности трансляция адресов позволяет иметь внутри сети собственную систему адресации, не согласованную с адресацией во внешней сети, например в сети Internet. Это эффективно решает проблему расширения адресного пространства внутренней сети и дефицита адресов внешней сети. Администрирование, регистрация событий и генерация отчетов. Простота и удобство администрирования является одним из ключевых аспектов в создании эффективной и надежной системы защиты. Ошибки при определении правил доступа могут образовать дыру, через которую возможен взлом системы. Поэтому в большинстве МЭ реализованы сервисные утилиты, облегчающие ввод, удаление, просмотр набора правил. Наличие этих утилит позволяет также производить проверки на синтаксические или логические ошибки при вводе или редактирования правил. Как правило, утилиты позволяют просматривать информацию, сгруппированную по каким-либо критериям, например все, что относится к конкретному пользователю или сервису. Важными функциями МЭ являются регистрация событий, реагирование на задаваемые события, а также анализ зарегистрированной информации и составление отчетов. МЭ, являясь критическим элементом системы защиты корпоративной сети, имеет возможность регистрации всех действий, им фиксируемых. К таким действиям относятся не только пропуск или блокирование сетевых пакетов, но и изменение правил разграничения доступа администратором безопасности и другие действия. Такая регистрация позволяет обращаться к создаваемым журналам по мере необходимости (в случае возникновения инцидента безопасности или сбора доказательств для предоставления их в судебные инстанции или для внутреннего расследования). При правильно настроенной системе фиксации сигналов о подозрительных событиях (alarm) МЭ может дать детальную информацию о том, были ли МЭ или сеть атакованы или зондированы. Собирать статистику использования сети и доказательства ее зондирования важно по нескольким причинам. Прежде всего, нужно знать наверняка, что МЭ устойчив к зондированию и атакам, и определить, адекватны ли меры защиты МЭ. Кроме того, статистика использования сети важна в качестве исходных данных при проведении исследований и анализе риска для формулирования требований к сетевому оборудованию и программам. Многие МЭ содержат мощную систему регистрации, сбора и анализа статистики. Учет может вестись по адресам клиента и сервера, идентификаторам пользователей, времени сеансов, времени соединений, количеству переданных/принятых данных, действиям администратора и пользователей. Системы учета позволяют произвести анализ статистики и предоставляют администраторам подробные отчеты. За счет использования специальных протоколов МЭ могут выполнить удаленное оповещение об определенных событиях в режиме реального времени. В качестве обязательной реакции на обнаружение попыток выполнения несанкционированных действий должно быть определено уведомление администратора, т. е. выдача предупредительных сигналов. Любой МЭ, который не способен посылать предупредительные сигналы при обнаружении нападения, нельзя считать эффективным средством межсетевой защиты. Вопрос 2. Особенности функционирования МЭ на различных уровнях модели OSI. МЭ поддерживают безопасность межсетевого взаимодействия на различных уровнях модели OSI. При этом функции защиты, выполняемые на разных уровнях эталонной модели, существенно отличаются друг от друга. Поэтому комплексный МЭ удобно представить в виде совокупности неделимых экранов, каждый из которых ориентирован на отдельный уровень модели OSI. Чаще всего комплексный экран функционирует на сетевом, сеансовом и прикладном уровнях эталонной модели. Соответственно различают такие неделимые МЭ (Рис. 15.), как: экранирующий маршрутизатор; шлюз сеансового уровня (экранирующий транспорт); шлюз прикладного уровня (экранирующий шлюз).  Рис. 15. Типы межсетевых экранов, функционирующих на отдельных уровнях модели OSI Используемые в сетях протоколы (TCP/IP, SPX/IPX) не полностью соответствуют эталонной модели OSI, поэтому экраны перечисленных типов при выполнении своих функций могут охватывать и соседние уровни эталонной модели. Например, прикладной экран может осуществлять автоматическое зашифровывание сообщений при их передаче во внешнюю сеть, а также автоматическое расшифровывание криптографически закрытых принимаемых данных. В этом случае такой экран функционирует не только на прикладном уровне модели OSI, но и на уровне представления. Шлюз сеансового уровня при своем функционировании охватывает транспортный и сетевой уровни модели OSI. Экранирующий маршрутизатор при анализе пакетов сообщений проверяет их заголовки не только сетевого, но и транспортного уровня. МЭ указанных типов имеют свои достоинства и недостатки. Многие из используемых МЭ являются либо прикладными шлюзами, либо экранирующими маршрутизаторами, не обеспечивая полную безопасность межсетевого взаимодействия. Надежную защиту обеспечивают только комплексные межсетевые экраны, каждый из которых объединяет экранирующий маршрутизатор, шлюз сеансового уровня, а также прикладной шлюз. Рассмотрим функционирование прикладного шлюза. Прикладной шлюз. Прикладной шлюз, называемый также экранирующим шлюзом, функционирует на прикладном уровне модели OSI, охватывая также уровень представления, и обеспечивает наиболее надежную защиту межсетевых взаимодействий. Защитные функции прикладного шлюза, как и шлюза сеансового уровня, относятся к функциям посредничества. Однако прикладной шлюз, в отличие от шлюза сеансового уровня, может выполнять существенно большее количество функций защиты, к которым относятся следующие: идентификация и аутентификация пользователей при попытке установления соединений через МЭ; проверка подлинности информации, передаваемой через шлюз; разграничение доступа к ресурсам внутренней и внешней сетей; фильтрация и преобразование потока сообщений, например динамический поиск вирусов и прозрачное шифрование информации; регистрация событий, реагирование на задаваемые события, а также анализ зарегистрированной информации и генерация отчетов; кэширование данных, запрашиваемых из внешней сети. Поскольку функции прикладного шлюза относятся к функциям посредничества, этот шлюз представляет собой универсальный компьютер, на котором функционируют программные посредники (экранирующие агенты) по одному для каждого обслуживаемого прикладного протокола (HTTP, FTP, SMTP, NNTP и др.). Программный посредник (application proxy) каждой службы TCP/IP ориентирован на обработку сообщений и выполнение функций защиты, относящихся именно к этой службе. Прикладной шлюз перехватывает с помощью соответствующих экранирующих агентов входящие и исходящие пакеты, копирует и перенаправляет информацию, т. е. функционирует в качестве сервера посредника, исключая прямые соединения между внутренней и внешней сетью (Рис. 16.).  Рис. 16. Схема функционирования прикладного шлюза Посредники, используемые прикладным шлюзом, имеют важные отличия от канальных посредников шлюзов сеансового уровня. Во-первых, посредники прикладного шлюза связаны с конкретными приложениями (программными серверами), во-вторых, они могут фильтровать поток сообщений на прикладном уровне модели OSI. Прикладные шлюзы используют в качестве посредников специально разработанные для этой цели программные серверы конкретных служб TCP/IP серверы HTTP, FTP, SMTP, NNTP и др. Эти программные серверы функционируют на МЭ в резидентном режиме и реализуют функции защиты, относящиеся к соответствующим службам TCP/IP. Шлюз прикладного уровня обладает следующими достоинствами: обеспечивает высокий уровень защиты локальной сети благодаря возможности выполнения большинства функций посредничества; защита на уровне приложений позволяет осуществлять большое число дополнительных проверок, уменьшая тем самым вероятность проведения успешных атак, возможных из-за недостатков программного обеспечения; при нарушении его работоспособности блокируется сквозное прохождение пакетов между разделяемыми сетями, в результате чего безопасность защищаемой сети не снижается из-за возникновения отказов. К недостаткам прикладного шлюза относятся: высокие требования к производительности и ресурсоемкости компьютерной платформы; отсутствие «прозрачности» для пользователей и снижение пропускной способности при реализации межсетевых взаимодействий. Варианты исполнения МЭ. Существует два основных варианта исполнения МЭ программный и программно-аппаратный. В свою очередь программно-аппаратный вариант имеет две разновидности в виде специализированного устройства и в виде модуля в маршрутизаторе или коммутаторе. В настоящее время чаще используется программное решение, которое на первый взгляд выглядит более привлекательным. Это связано с тем, что для его применения достаточно, казалось бы, только приобрести программное обеспечение (ПО) МЭ и установить на любой компьютер, имеющийся в организации. Однако на практике далеко не всегда в организации находится свободный компьютер, удовлетворяющий достаточно высоким требованиям по системным ресурсам. Поэтому одновременно с приобретением ПО приобретается и компьютер для его установки. Затем следует процесс установки на компьютер операционной системы (ОС) и ее настройка, что также требует времени и оплаты работы установщиков. И только после этого устанавливается и настраивается ПО системы обнаружения атак. Нетрудно заметить, что использование обычного персонального компьютера далеко не так просто, как кажется на первый взгляд. Поэтому в последние годы значительно возрос интерес к программно-аппаратным решениям, которые постепенно вытесняют «чисто» программные системы. Широкое распространение стали получать специализированные программно-аппаратные решения, называемые security appliance. Программно-аппаратный комплекс межсетевого экранирования обычно состоит из компьютера, а также функционирующих на нем ОС и специального ПО. Следует отметить, что это специальное ПО часто называют firewall. Используемый компьютер должен быть достаточно мощным и физически защищенным, например, находиться в специально отведенном и охраняемом помещении. Кроме того, он должен иметь средства защиты от загрузки ОС с несанкционированного носителя. Программно-аппаратные комплексы используют специализированные или обычные ПО (как правило, на базе FreeBSD, Linux или Microsoft Windows NT (2000)), «урезанные» для выполнения заданных функций и удовлетворяющие ряду требований: иметь средства разграничения доступа к ресурсам системы; блокировать доступ к компьютерным ресурсам в обход предоставляемого программного интерфейса; запрещать привилегированный доступ к своим ресурсам из локальной сети; содержать средства мониторинга/аудита любых административных действий. Достоинства специализированных программно-аппаратных решений: простота внедрения в технологию обработки информации. Такие средства поставляются с заранее установленной и настроенной ОС и защитными механизмами, поэтому необходимо только подключить их к сети, что выполняется в течение нескольких минут; простота управления. Данные средства могут управляться с любой рабочей станции Windows 9х, NT, 2000 или Unix. Взаимодействие консоли управления с устройством осуществляется либо по стандартным протоколам, например Telnet или SNMP, либо при помощи специализированных или защищенных протоколов, например SSH или SSL; отказоустойчивость и высокая доступность. Исполнение МЭ в виде специализированного программно-аппаратного комплекса позволяет реализовать механизмы обеспечения не только программной, но и аппаратной отказоустойчивости и высокой доступности; высокая производительность и надежность. За счет исключения из ОС всех «ненужных» сервисов и подсистем, программно-аппаратный комплекс работает более эффективно с точки зрения производительности и надежности; специализация на защите. Решение только задач обеспечения сетевой безопасности не приводит к затратам ресурсов на выполнение других функций, например маршрутизации и т. п. Вопрос 3. Схемы сетевой защиты на базе МЭ. При подключении корпоративной или локальной сети к глобальным сетям необходимы: защита корпоративной или локальной сети от удаленного НСД со стороны глобальной сети; сокрытие информации о структуре сети и ее компонентов от пользователей глобальной сети; разграничение доступа в защищаемую сеть из глобальной сети и из защищаемой сети в глобальную сеть. Для эффективной защиты межсетевого взаимодействия система МЭ должна быть правильно установлена и сконфигурирована. Данный процесс состоит: из формирования политики межсетевого взаимодействия; выбора схемы подключения и настройки параметров функционирования МЭ. Формирование политики межсетевого взаимодействия. Политика межсетевого взаимодействия является составной частью общей политики безопасности в организации. Она определяет требования к безопасности информационного обмена организации с внешним миром и должна отражать два аспекта: политику доступа к сетевым сервисам; политику работы МЭ. Политика доступа к сетевым сервисам определяет правила предоставления и использования всех возможных сервисов защищаемой компьютерной сети. В рамках данной политики должны быть заданы все сервисы, предоставляемые через МЭ, и допустимые адреса клиентов для каждого сервиса. Кроме того, для пользователей должны быть указаны правила, описывающие, когда, кто, каким сервисом и на каком компьютере может воспользоваться. Задаются также ограничения на методы доступа, например на использование протоколов SLIP (Serial Line Internet Protocol) и PPP (Point to Point Protocol). Ограничение методов доступа необходимо для того, чтобы пользователи не могли обращаться к «запрещенным» сервисам Internet обходными путями. Правила аутентификации пользователей и компьютеров, а также условия работы пользователей вне локальной сети организации должны быть определены отдельно. Для того чтобы МЭ успешно защищал ресурсы организации, политика доступа пользователей к сетевым сервисам должна быть реалистичной. Реалистичной считается такая политика, при которой найден баланс между защитой сети организации от известных рисков и необходимым доступом пользователей к сетевым сервисам. Политика работы МЭ задает базовый принцип управления межсетевым взаимодействием, положенный в основу функционирования МЭ. Может быть выбран один из двух принципов: 1. запрещено все, что явно не разрешено; 2. разрешено все, что явно не запрещено. Фактически выбор принципа устанавливает, насколько «подозрительной» или «доверительной» должна быть система защиты. В зависимости от выбора, решение может быть принято как в пользу безопасности и в ущерб удобству использования сетевых сервисов, так и наоборот. При выборе принципа 1 МЭ настраивается так, чтобы блокировать любые явно не разрешенные межсетевые взаимодействия. Этот принцип соответствует классической модели доступа, используемой во всех областях информационной безопасности. Такой подход позволяет адекватно реализовать принцип минимизации привилегий, поэтому с точки зрения безопасности он является лучшим. Администратор безопасности должен на каждый тип разрешенного взаимодействия задавать правила доступа (одно и более). Администратор не сможет по забывчивости оставить разрешенными какие-либо полномочия, так как по умолчанию они будут запрещены. Доступные лишние сервисы могут быть использованы во вред безопасности, что особенно характерно для закрытого и сложного ПО, в котором могут быть различные ошибки и некорректности. Принцип 1, в сущности, является признанием факта, что незнание может причинить вред. Следует отметить, что правила доступа, сформулированные в соответствии с этим принципом, могут доставлять пользователям определенные неудобства. При выборе принципа 2 МЭ настраивается так, чтобы блокировать только явно запрещенные межсетевые взаимодействия. В этом случае повышается удобство использования сетевых сервисов со стороны пользователей, но снижается безопасность межсетевого взаимодействия. Пользователи имеют больше возможностей обойти МЭ, например, могут получить доступ к новым сервисам, не запрещаемым политикой (или даже не указанным в политике), или запустить запрещенные сервисы на нестандартных портах TCP/UDP, которые не запрещены политикой. Администратор может учесть не все действия, которые запрещены пользователям. Ему приходится работать в режиме реагирования, предсказывая и запрещая те межсетевые взаимодействия, которые отрицательно воздействуют на безопасность сети. При реализации принципа 2 внутренняя сеть оказывается менее защищенной от нападений хакеров, поэтому производители МЭ обычно отказываются от его использования. МЭ является симметричным. Для него отдельно задаются правила, ограничивающие доступ из внутренней сети во внешнюю сеть, и наоборот. В общем случае его работа основана на динамическом выполнении двух функций: фильтрации проходящих через него информационных потоков; посредничества при реализации межсетевых взаимодействий. В зависимости от типа экрана эти функции могут выполняться с различной полнотой. Простые МЭ ориентированы на выполнение только одной из них. Комплексные МЭ обеспечивают совместное выполнение указанных функций защиты. Собственная защищенность МЭ достигается с помощью тех же средств, что и защищенность универсальных систем. Чтобы эффективно обеспечивать безопасность сети, комплексный МЭ обязан управлять всем потоком, проходящим через него, и отслеживать свое состояние. Для принятия управляющих решений по используемым сервисам МЭ должен получать, запоминать, выбирать и обрабатывать информацию, полученную от всех коммуникационных уровней и от других приложений. Недостаточно просто проверять пакеты по отдельности. Информация о состоянии соединения, полученная из инспекции соединений в прошлом и других приложений главный фактор в принятии управляющего решения при установлении нового соединения. При принятии решения учитываются как состояние соединения (полученное из прошлого потока данных), так и состояние приложения (полученное из других приложений). Полнота и правильность управления требуют, чтобы комплексный МЭ имел возможность анализа и использования следующих элементов: информации о соединениях информации от всех семи уровней в пакете; истории соединений информации, полученной от предыдущих соединений; состояния уровня приложения информации о состоянии, полученной из других приложений. Например, аутентифицированному до настоящего момента пользователю можно предоставить доступ через МЭ только для авторизованных видов сервиса; агрегирующих элементов вычислений разнообразных выражений, основанных на всех вышеперечисленных факторах. Основные схемы подключения МЭ. При подключении корпоративной сети к глобальным сетям необходимо разграничить доступ в защищаемую сеть из глобальной сети и из защищаемой сети в глобальную сеть, а также обеспечить защиту подключаемой сети от удаленного НСД со стороны глобальной сети. При этом организация заинтересована в сокрытии информации о структуре своей сети и ее компонентов от пользователей глобальной сети. Работа с удаленными пользователями требует установления жестких ограничений доступа к информационным ресурсам защищаемой сети. Часто возникает потребность иметь в составе корпоративной сети несколько сегментов с разными уровнями защищенности: свободно доступные сегменты (например, рекламный WWW сервер); сегмент с ограниченным доступом (например, для доступа сотрудникам организации с удаленных узлов); закрытые сегменты (например, финансовая локальная подсеть организации). Для подключения МЭ могут использоваться различные схемы, которые зависят от условий функционирования защищаемой сети, а также от количества сетевых интерфейсов и других характеристик, используемых МЭ. Широкое распространение получили схемы: защиты сети с использованием экранирующего маршрутизатора; единой защиты локальной сети; с защищаемой закрытой и не защищаемой открытой подсетями; с раздельной защитой закрытой и открытой подсетей. Рассмотрим подробнее схему с защищаемой закрытой и не защищаемой открытой подсетями. Если в составе локальной сети имеются общедоступные открытые серверы, то их целесообразно вынести как открытую подсеть до МЭ (Рис. 17.).  Рис. 17. Схема с защищаемой закрытой и не защищаемой открытой подсетями Этот способ обладает высокой защищенностью закрытой части локальной сети, но обеспечивает пониженную безопасность открытых серверов, расположенных до МЭ. Некоторые МЭ позволяют разместить эти серверы на себе. Однако такое решение не является лучшим с точки зрения безопасности самого МЭ и загрузки компьютера. Схему подключения МЭ с защищаемой закрытой подсетью и не защищаемой открытой подсетью целесообразно использовать лишь при невысоких требованиях по безопасности к открытой подсети. Если же к безопасности открытых серверов предъявляются повышенные требования, тогда необходимо использовать схему с раздельной защитой закрытой и открытой подсетей. Персональные и распределенные сетевые экраны. За последние несколько лет в структуре корпоративных сетей произошли определенные изменения. Если раньше границы таких сетей можно было четко очертить, то сейчас это практически невозможно. Еще недавно такая граница проходила через все маршрутизаторы или иные устройства (например, модемы), через которые осуществлялся выход во внешние сети. В удаленных офисах организации ситуация была схожа. Однако сейчас полноправным пользователем защищаемой МЭ сети является сотрудник, находящийся за пределами защищаемого периметра. К таким сотрудникам относятся пользователи, работающие на дому или находящиеся в командировке. Несомненно, им также требуется защита. Но все традиционные МЭ построены так, что защищаемые пользователи и ресурсы должны находиться под их защитой с внутренней стороны корпоративной или локальной сети, что является невозможным для мобильных пользователей. Для решения этой проблемы были предложены следующие подходы: применение распределенных МЭ (distributed firewall); использование возможностей виртуальных частных сетей VPN (virtual private network). Распределенный межсетевой экран (distributed firewall) централизованно управляемая совокупность сетевых миниэкранов, защищающих отдельные компьютеры сети. Для индивидуальных пользователей представляет интерес технология персонального сетевого экранирования. В этом случае сетевой экран устанавливается на защищаемый персональный компьютер. Такой экран, называемый персональным экраном компьютера (personal firewall) или системой сетевого экранирования, контролирует весь исходящий и входящий трафик независимо от всех прочих системных защитных средств. При экранировании отдельного компьютера поддерживается доступность сетевых сервисов, но уменьшается нагрузка, индуцированная внешней активностью. В результате снижается уязвимость внутренних сервисов защищаемого таким образом компьютера, поскольку первоначально сторонний злоумышленник должен преодолеть экран, где защитные средства сконфигурированы особенно тщательно и жестко. Эти средства не только защищают от внешних атак компьютеры, на которых они установлены, но и обеспечивают защиту трафика, передаваемого за пределы данного узла (т. е. организуют защищенные каналы VPN). Именно такое решение позволило обеспечить защиту сетей с нечетко очерченными границами. Наличие функции централизованного управления у распределенного МЭ его главное отличие от персонального экрана. Если персональные сетевые экраны управляются только с компьютера, на котором они установлены, и идеально подходят для домашнего применения, то распределенные МЭ могут управляться централизованно, с единой консоли управления, установленной в главном офисе организации. Это позволило некоторым производителям выпускать МЭ в двух версиях: персональной (для индивидуальных пользователей); распределенной (для корпоративных пользователей). В современных условиях более 50 % различных атак и попыток доступа к информации осуществляется изнутри локальных сетей, поэтому классический «периметровый» подход к созданию системы защиты корпоративной сети становится недостаточно эффективным. Корпоративную сеть можно считать действительно защищенной от НСД только при наличии в ней средств защиты точек входа со стороны Internet и решений, обеспечивающих безопасность отдельных компьютеров, корпоративных серверов и фрагментов локальной сети предприятия. Решения на основе распределенных или персональных МЭ наилучшим образом обеспечивают безопасность отдельных компьютеров, корпоративных серверов и фрагментов локальной сети предприятия. Вопрос 4. Проблемы безопасности МЭ. МЭ не решает все проблемы безопасности корпоративной сети. Кроме описанных выше достоинств МЭ, существуют ограничения в их использовании и угрозы безопасности, от которых МЭ не могут защитить. Отметим наиболее существенные из этих ограничений: возможное ограничение пропускной способности. Традиционные МЭ являются потенциально узким местом сети, так как все соединения должны проходить через МЭ и в некоторых случаях изучаться МЭ; отсутствие встроенных механизмов защиты от вирусов. Традиционные МЭ не могут защитить от пользователей, загружающих зараженные вирусами программы для ПЭВМ из интернетовских архивов или при передаче таких программ в качестве приложений к письму, поскольку эти программы могут быть зашифрованы или сжаты большим числом способов; отсутствие эффективной защиты от получаемого из Internet опасного содержимого (апплеты Java, управляющие элементы ActiveX, сценарии JavaScript и т. п.). Специфика мобильного кода такова, что он может быть использован как средство для проведения атак. Мобильный код может быть реализован в виде: вируса, который вторгается в ИС и уничтожает данные на локальных дисках, постоянно модифицируя свой код и затрудняя тем самым свое обнаружение и удаление; агента, перехватывающего пароли, номера кредитных карт и т. п.; > программы, копирующей конфиденциальные файлы, содержащие деловую и финансовую информацию и пр.; МЭ не может защитить от ошибок и некомпетентности администраторов и пользователей; традиционные МЭ являются по существу средствами, только блокирующими атаки. В большинстве случаев они защищают от атак, которые уже находятся в процессе осуществления. Более эффективным было бы не только блокирование, но и упреждение атак, т. е. устранение предпосылок реализации вторжений. Для организации упреждения атак необходимо использовать средства обнаружения атак и поиска уязвимостей, которые будут своевременно обнаруживать и рекомендовать меры по устранению «слабых мест» в системе защиты. Для защиты информационных ресурсов распределенных корпоративных систем необходимо применение комплексной системы информационной безопасности, которая позволит эффективно использовать достоинства МЭ и компенсировать их недостатки с помощью других средств безопасности. |