безопасность сетей и каналов передачи данных. Тема Проблемы информационной безопасности сетей Содержание темы

Скачать 1.46 Mb. Скачать 1.46 Mb.

|

|

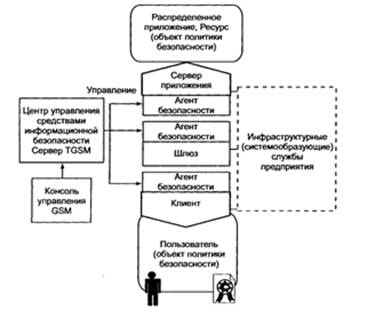

Вопрос 3. Функционирование системы управления средствами безопасности. Структурными элементами системы управления средствами безопасности TrustWorks являются агенты безопасности (Trusted Agent), Центр управления (Trusted GSM Server) и Консоль управления (Trusted GSM Console) (Рис. 60.).  Рис. 60. Общая структурная схема системы управления средствами информационной безопасности Назначение основных средств безопасности. Агент безопасности (Trusted Agent), установленный на персональном компьютере клиента, ориентирован на защиту индивидуального пользователя, выступающего, как правило, клиентом в приложениях клиент/сервер. Агент безопасности, установленный на сервере приложений, ориентирован на обеспечение защиты серверных компонентов распределенных приложений. Агент безопасности, установленный на шлюзовом компьютере, обеспечивает развязку сегментов сети внутри предприятия или между предприятиями. Центр управления (Trusted GSM Server) обеспечивает описание и хранение глобальной политики безопасности в масштабах сети, трансляцию глобальной политики в локальные политики безопасности устройств защиты, загрузку устройств защиты и контроль состояний всех агентов системы. Для организации распределенной схемы управления безопасности предприятия в системе GSM предусматривается установка нескольких (до 65 535) серверов GSM. Консоль управления (Trusted GSM Console) предназначена для организации рабочего места администратора (администраторов) системы. Для каждого из серверов GSM может быть установлено несколько консолей, каждая из которых настраивается согласно ролевым правам каждого из администраторов системы GSM. Локальный Агент безопасности (Trusted Agent) представляет собой программу, размещаемую на оконечном устройстве (клиенте, сервере, шлюзе) и выполняющую следующие функции защиты: аутентификацию объектов политики безопасности, включая интеграцию различных сервисов аутентификации; определение пользователя в системе и событий, связанных с данным пользователем; обеспечение централизованного управления средствами безопасности и контроля доступа; управление ресурсами в интересах приложений, поддержку управления доступом к ресурсам прикладного уровня; защиту и аутентификацию трафика; фильтрацию трафика; событийное протоколирование, мониторинг, тревожную сигнализацию. Дополнительные функции Trusted Agent: поставка криптосервиса (multiple concurrent pluggable modules); управление периметрами Single Sign On (как подзадача аутентификации пользователей); сервис в интересах защищенных приложений (криптосервис, сервис доступа к PKI, доступ к управлению безопасностью); сжатие трафика (IPcomp, pluggable module); управление резервированием сетевых ресурсов (QoS); функции локального агента сетевой антивирусной защиты. Центральным элементом локального агента является процессор локальной политики безопасности (LSP processor), интерпретирующий локальную политику безопасности и распределяющий вызовы между остальными компонентами. Защита ресурсов. Аутентификация и авторизация доступа. В рамках решения реализуются различные по функциональности схемы аутентификации, каждая из которых включает тип аутентификации и способ (механизм) идентификации объектов. Для выбора типа аутентификации предусмотрены следующие возможности: аутентификация пользователя при доступе к среде GSM или локальной ОС, аутентификация пользователя при доступе в сеть (сегмент сети), взаимная сетевая аутентификация объектов (приложение). Для выбора способа идентификации предусмотрены следующие варианты, предполагающие их любое совместное использование: токен (смарткарта), пароль, «внешняя» аутентификация. Контроль доступа при сетевых взаимодействиях. При инициализации защищенного сетевого соединения от локальной ОС или при получении запроса на установление внешнего соединения локальные агенты безопасности Trusted Agent на концах соединения (и/или на промежуточном шлюзе) обращаются к ЛИБ устройства и проверяют, разрешено ли установление этого соединения. В случае, если такое соединение разрешено обеспечивается требуемый сервис защиты данного соединения, если запрещено сетевое соединение не предоставляется. Контроль доступа на уровне прикладных объектов. Для незащищенных распределенных приложений в GSM обеспечивается сервис разграничения прав доступа на уровне внутренних объектов данного приложения. Контроль доступа на уровне объектов прикладного уровня обеспечивается за счет применения механизма proxy. Proxy разрабатывается для каждого прикладного протокола. Предустановленным является протокол http. Для построения распределенной схемы управления и снижения загрузки сети в GSM используется архитектура распределенных ргоху-агентов (Proxy Module в составе Trusted Agent), каждый из которых: имеет абстрактный универсальный интерфейс, обеспечивающий модульное подключение различных ргоху-фильтров; имеет интерфейс к системе управления, но использует временный кэш для управления параметрами фильтрации, а фильтрация управляется обобщенными правилами типа: S аутентифицировать субъект X в приложении объекте Y; S разрешить доступ субъекту X к объекту Y с параметрами Р; S запретить доступ субъекту X к объекту Z; S семантика правил управления proxy фильтром и описания субъектов и объектов доступа зависят от конкретного прикладного протокола, однако центр управления имеет возможность регистрировать proxy фильтры и обеспечивать управления ими в контексте общей глобальной политики безопасности. Proxy Agent может быть установлен на шлюзе безопасности, непосредственно на сервере, исполняющем контролируемые приложения, и на клиентском месте системы. Управление средствами защиты. Важнейшим элементом решения TrustWorks является централизованная, основанная на политике (policy based) система управления средствами сетевой и информационной безопасности масштаба предприятия. Эта система обеспечивает следующие качественные потребительские характеристики: высокий уровень защищенности системы управления (путем выделения защищенного периметра управления внутри сети предприятия); расширяемость системы управления информационной безопасностью; высокий уровень надежности системы управления и ключевых ее компонентов; интеграцию с корпоративными системами общего сетевого и информационного управления; простую, интуитивно воспринимаемую, эргономичную и инфраструктурную среду описания, формирования, мониторинга и диагностики политики безопасности масштаба предприятия (enterprise level policy based management). Управление осуществляется специальным ПО администратора Консолью управления (Trusted GSM Console). Количество и функции каждого из экземпляров установленного в системе ПО Trusted GSM Console задаются главным администратором системы в зависимости от организационной структуры предприятия. Для назначения функций каждого из рабочих мест Trusted GSM Console используется ролевой механизм разграничения прав по доступу к функциям управления (менеджмента) системы. Функции управления GSM. В зависимости от вида управляемых объектов набор управляющих функций в GSM можно условно разбить на три категории. 1. Управление информационным каталогом. Функции управления информационным каталогом определяют информационную составляющую GSM: формирование разделов каталога; описание услуг каталога; назначение и контроль сетевых ресурсов, требуемых для выполнения услуги; регистрацию описания услуги; контроль состояния услуг или разделов каталога услуг; мониторинг исполнения услуг; подготовку и пересылку отчетов (протоколов) по состоянию каталога. 2. Управление пользователями и правами доступа. Для управления правами доступа пользователей системы к услугам (информационным или сетевым ресурсам) GSM обеспечивает следующие функции: формирование групп пользователей по ролям и/или привилегиям доступа к услугам системы; формирование иерархических агрегаций пользователей по административным, территориальным или иным критериям (домены и/или департаменты); формирование ролей доступа пользователей к услугам (информационным или сетевым ресурсам); назначение уровней секретности для услуг и пользователей системы (поддержка мандатного механизма разграничения прав); назначение фиксированных прав доступа группам, ролям, агрегациям пользователей или отдельным пользователям системы к информационным или сетевым ресурсам системы; подготовку и пересылку отчетов (протоколов) по доступу пользователей к услугам системы; подготовку и пересылку отчетов (протоколов) по работе администраторов системы. 3. Управление правилами ГИБ. Правила ГИБ ставят в соответствие конкретные свойства защиты (как для сетевых соединений, так и для доступа пользователей к информационным услугам) предустановленным уровням безопасности системы. Контроль за соблюдением правил ГИБ выполняет специальный модуль в составе сервера системы Security Policy Processor, обеспечивающий: определение каждого из уровней безопасности набором параметров защиты соединений, схемы аутентификации и разграничения прав; назначение уровней безопасности конкретным услугам или разделам каталога услуг; назначение уровней безопасности пользователям или любым агрегациям пользователей системы (группам, ролям, доменам, департаментам); контроль за целостностью ГИБ (полнотой правил); вычисление политик безопасности ЛИБ локальных устройств защиты агентов безопасности и контроль их исполнения; контроль за исполнением ГИБ по различным критериям; подготовку и пересылку отчетов (протоколов) по состоянию системы и всех попыток нарушения ГИБ. Каждый из администраторов системы аутентифицируется и работает с системой через Trusted GSM Console согласно предустановленным для него правам (на каталог ресурсов или его часть, на определенный ролями набор функций управления, на группы или другие наборы пользователей). Все действия любого из администраторов протоколируются и могут попарно контролироваться. Вопрос 4. Аудит и мониторинг безопасности. Для организаций, компьютерные сети которых насчитывают не один десяток компьютеров, функционирующих под управлением различных ОС, на первое место выступает задача управления множеством разнообразных защитных механизмов в таких гетерогенных корпоративных сетях. Сложность сетевой инфраструктуры, многообразие данных и приложений приводят к тому, что при реализации системы информационной безопасности за пределами внимания администратора безопасности могут остаться многие угрозы. Поэтому необходимо осуществление регулярного аудита и постоянного мониторинга безопасности ИС. Аудит безопасности информационной системы. Понятие аудита безопасности. Аудит представляет собой независимую экспертизу отдельных областей функционирования предприятия. Одной из составляющих аудита предприятия является аудит безопасности его ИС. В настоящее время актуальность аудита безопасности ИС резко возросла. Это связано с увеличением зависимости организаций от информации и ИС. Возросла уязвимость ИС за счет повышения сложности элементов ИС, появления новых технологий передачи и хранения данных, увеличения объема ПО. Расширился спектр угроз для ИС из-за активного использования предприятиями открытых глобальных сетей для передачи сообщений и транзакций. Аудит безопасности ИС дает возможность руководителям и сотрудникам организаций получить ответы на вопросы: как оптимально использовать существующую ИС при развитии бизнеса; как решаются вопросы безопасности и контроля доступа; как установить единую систему управления и мониторинга ИС; когда и как необходимо провести модернизацию оборудования и ПО; как минимизировать риски при размещении конфиденциальной информации в ИС организации, а также наметить пути решения обнаруженных проблем. На эти и другие подобные вопросы нельзя мгновенно дать однозначный ответ. Достоверную и обоснованную информацию можно получить, только рассматривая все взаимосвязи между проблемами. Проведение аудита позволяет оценить текущую безопасность ИС, оценить риски, прогнозировать и управлять их влиянием на бизнес-процессы организации, корректно и обоснованно подойти к вопросу обеспечения безопасности информационных ресурсов организации. Цели проведения аудита безопасности ИС: оценка текущего уровня защищенности ИС; локализация узких мест в системе защиты ИС; анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов ИС; выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности ИС; оценка соответствия ИС существующим стандартам в области информационной безопасности. В число дополнительных задач аудита ИС могут также входить выработка рекомендаций по совершенствованию политики безопасности организации и постановка задач для ИТ персонала, касающихся обеспечения защиты информации. Проведение аудита безопасности информационных систем. Работы по аудиту безопасности ИС состоят из последовательных этапов, которые в целом соответствуют этапам проведения комплексного ИТ аудита автоматизированной системы: инициирования процедуры аудита; сбора информации аудита; анализа данных аудита; выработки рекомендаций; подготовки аудиторского отчета. Аудиторский отчет является основным результатом проведения аудита. Отчет должен содержать описание целей проведения аудита, характеристику обследуемой ИС, результаты анализа данных аудита, выводы, содержащие оценку уровня защищенности АС или соответствия ее требованиям стандартов, и рекомендации по устранению существующих недостатков и совершенствованию системы защиты. Мониторинг безопасности системы Функции мониторинга безопасности ИС выполняют средства анализа защищенности и средства обнаружения атак. Средства анализа защищенности исследуют настройки элементов защиты ОС на рабочих станциях и серверах, БД. Они исследуют топологию сети, ищут незащищенные или неправильные сетевые соединения, анализируют настройки МЭ. В функции системы управления безопасностью входит выработка рекомендаций администратору по устранению обнаруженных уязвимостей в сетях, приложениях или иных компонентах ИС организации. Использование модели адаптивного управления безопасностью сети дает возможность контролировать практически все угрозы и своевременно реагировать на них, позволяя не только устранить уязвимости, которые могут привести к реализации угрозы, но и проанализировать условия, приводящие к их появлению. |