безопасность сетей и каналов передачи данных. Тема Проблемы информационной безопасности сетей Содержание темы

Скачать 1.46 Mb. Скачать 1.46 Mb.

|

|

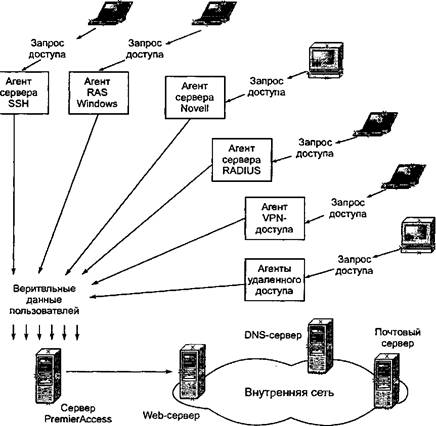

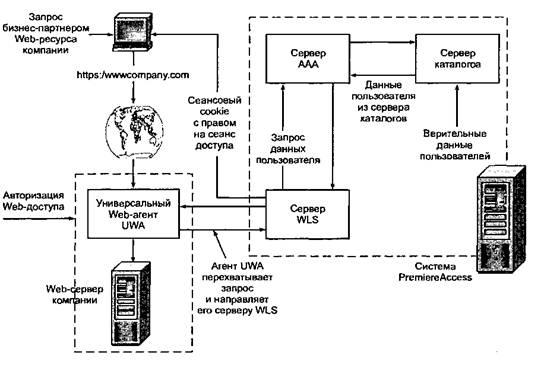

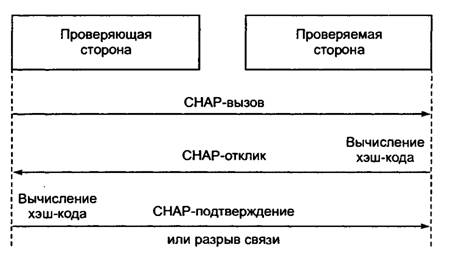

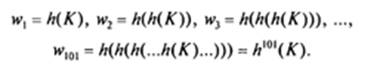

Тема 7. Инфраструктура защиты на прикладном уровне Содержание темы: 1. Управление идентификацией и доступом. 2. Организация защищенного удаленного доступа. 3. Управление доступом по схеме однократного входа с авторизацией Single SignOn (SSO). 4. Протокол Kerberos. 5. Инфраструктура управления открытыми ключами PKI. Развитие ИТ позволяет повысить эффективность деятельности компаний, а также открывает новые возможности для взаимодействия с потенциальными клиентами на базе общедоступных сетей, в том числе Интернета. Создание Web сайта своеобразного представительства предприятия в Интернете является лишь первым шагом на этом пути. Активное ведение коммерческих операций в Сети предполагает массовый доступ потребителей электронных услуг (или Web клиентов) к Internet приложениям и проведение электронных транзакций миллионами пользователей Сети. Размещение Internet приложений внутри корпоративной сети может нанести ущерб безопасности ИТ инфраструктуры, поскольку открытие доступа через МЭ неизбежно создает потенциальную возможность для несанкционированного проникновения злоумышленников в сеть предприятия. Обеспечение информационной безопасности должно включать решение таких задач, как безопасный доступ к Web серверам и Web приложениям, аутентификация и авторизация пользователей, обеспечение целостности и конфиденциальности данных, реализация электронной цифровой подписи и др. Организации нуждаются в надежных, гибких и безопасных методах и средствах для получения и использования открытой и конфиденциальной информации многочисленными группами людей своими сотрудниками, партнерами, клиентами и поставщиками. Проблема заключается в обеспечении доступа к такой информации только авторизованным пользователям. Целесообразно использовать интегрированную систему управления доступом пользователей к чувствительной информации в широком диапазоне точек доступа и приложений. Такая система решает многие проблемы контроля доступа, с которыми сталкиваются организации, обеспечивая при этом удобный доступ и высокую безопасность. Вопрос 1. Управление идентификацией и доступом. Для реализации растущих потребностей электронного бизнеса необходимо построить надежную с точки зрения безопасности среду для осуществления электронного бизнеса в режиме online. Технологии, которые дают возможность осуществлять электронный бизнес, выполняют четыре основные функции: аутентификацию, или проверку подлинности пользователя; управление доступом, позволяющее авторизованным пользователям получать доступ к требуемым ресурсам; шифрование, гарантирующее, что связь между пользователем и базовой инфраструктурой защищена; неотказуемость, означающую, что пользователи не могут позднее отказаться от выполненной транзакции (обычно реализуется с помощью цифровой подписи и инфраструктуры открытых ключей) (Рис. 43).  Рис. 43. Технологии, обеспечивающие электронный бизнес Только решение, которое выполняет все эти четыре функции, может создать доверенную среду, способную по настоящему обеспечить реализацию электронного бизнеса. Управление доступом является критическим компонентом общей системы безопасности. Система управления доступом обеспечивает авторизованным пользователям доступ к надлежащим ресурсам. Проектирование этой инфраструктуры требует тонкого баланса между предоставлением доступа к критическим ресурсам только авторизованным пользователям и обеспечением необходимой безопасности этих ресурсов, известных большому числу пользователей. Особенности управления доступом. В распределенной корпоративной сети обычно применяются два метода управления доступом: управление сетевым доступом (регулирует доступ к ресурсам внутренней сети организации); управление Web доступом (регулирует доступ к Web-серверам и их содержимому). Все запросы на доступ к ресурсам проходят через один или более списков контроля доступа ACL (Access Control List). ACL является набором правил доступа, которые задают для набора защищаемых ресурсов. Ресурсы с низким риском будут иметь менее строгие правила доступа, в то время как высококритичные ресурсы должны иметь более строгие правила доступа. ACL, по существу, определяют политику безопасности. Доступ к сетевым ресурсам организации можно регулировать путем создания списков контроля доступа Login ACL, которые позволяют точно определить конкретные разрешения и условия для получения доступа к ресурсам внутренней сети. Средства контроля и управления Web-доступом позволяют создавать и исполнять политику Web-доступа. Создавая конкретные списки контроля Web доступа Web ACL, администраторы безопасности определяют, какие пользователи могут получить доступ к Web-серверам организации и их содержимому и при каких заранее установленных условиях. Управление доступом упрощается при применении единой централизованной инфраструктуры контроля и управления доступом, которая может разрешить пользователям «самообслуживание», поручая им такие задачи управления, как регистрация, редактирование профиля, восстановление пароля и управление подпиской. Она может также обеспечить делегирование администрирования, передачу функций управления пользователями, людям, наиболее осведомленным о конкретной группе пользователей как внутри в бизнес-подразделениях организации, так и вне ее у клиентов и в подразделениях бизнес-партнеров. Чтобы облегчить поддержку системы безопасности масштаба предприятия, средства управления доступом могут получать данные пользователей и политик, уже хранимых в таких существующих хранилищах данных, как каталоги LDAP и реляционные БД. Функционирование системы управления доступом. Централизованные системы управления доступом выпускаются рядом компаний, в частности Secure Computing, RSA Security Inc., Baltimore и др. Рассмотрим функционирование системы управления доступом на примере системы PremierAccess компании Secure Computing. Эта система осуществляет управление Web и сетевым доступом всех пользователей, включая внутренних пользователей, удаленных сотрудников, клиентов, поставщиков и бизнес-партнеров. Она базируется на политике безопасности, которая позволяет персонализировать права доступа пользователей. Пользователи получают доступ только к тем ресурсам, на которые было дано разрешение в соответствии с их правами доступа, через Web доступ, VPN доступ или удаленный доступ с использованием серверов RADIUS. В системе реализованы основанные на применении каталогов процессы аутентификации, авторизации и администрирования действий пользователей. Система поддерживает различные типы аутентификаторов от многоразовых паролей до биометрических средств аутентификации. Предпочтение отдается методам и средствам строгой аутентификации. Средства управления пользователями позволяют управлять большим числом пользователей. Сервер регистрации дает возможность самим пользователям регистрироваться в сети, используя стандартные Web-браузеры. В процессе регистрации пользователям назначаются роли. Роли являются ярлыками, идентифицирующими группы пользователей, которые разделяют одинаковые права доступа. Иначе говоря, роли определяют наборы правил доступа, применяемые к конкретным группам пользователей. Категорирование пользователей по ролям можно выполнить на основе их функциональных обязанностей. Средства управления сетевым доступом  Рис. 44. Схема управления доступом к сети В системе управления доступом используются так называемые агенты. Агент системы это программный модуль, инсталлированный на соответствующий сервер в рамках корпоративной сети (Рис. 44.). В качестве таких агентов выступают агенты удаленного доступа, агенты УПМ-доступа, агенты серверов RADIUS, Novel, RAS, Citrix и др. При попытке пользователя подключиться к внутренней сети, агенты системы перехватывают запрос пользователя на вход в сеть. Агенты действуют как точки аутентификации пользователей UAPs (User Authentication Points) на линиях коммуникации с сервером PremierAccess. В ответ на запрос пользователя агент запрашивает у пользователя его верительные данные идентификатор пользователя и аутентификатор. Отвечая на запрос агента, пользователь вводит свои данные. Эти верительные данные передаются AAA-серверу (AAA - Authentication, Authorization, Accounting). AAA-сервер сравнивает идентификатор ID пользователя или сертификат с данными, хранимыми в каталоге LDAP, с целью проверки их тождественности. Если идентификатор ID пользователя совпадает с хранимым, запись пользователя в БД проверяется по роли (или ролям) и ресурсам, к которым они авторизуются. Для аутентификации могут применяться фиксированный пароль, аппаратный или программный аутентификаторы. Если пользователь успешно проходит все шаги подтверждения своей подлинности, он получает доступ к ресурсу сети. Средства управления Web доступом. Система PremierAccess использует универсальный Web агент UWA (Universal Web Agent), который инсталлируется на хост машине каждого защищаемого Web-сервера. В рассматриваемом примере в качестве пользователя выступает бизнес партнер, который запрашивает доступ к защищаемому Web-pecypcy компании (Рис. 45.).  Рис. 45. Схема управления Web доступом Управление Web доступом реализуется в виде процесса, состоящего из двух этапов. 1. Пользователь пытается войти в систему, используя сервер WLS (Web Login Server). Запрос пользователя на доступ к защищенному Web-pecypcy компании перехватывается агентом UWA, который для обработки этого запроса обращается к серверу WLS. Сервер WLS запрашивает результат аутентификации у сервера AAA. В случае успешной аутентификации сервер WLS генерирует сеансовый cookie, который содержит сеансовый идентификатор пользователя. 2. Пользователь пытается получить доступ к Web-pecypcy. Сервер WLS использует сеансовый идентификатор в cookie для запроса у AAA сервера данных сеанса пользователя. Чтобы выполнить запрос на доступ, сервер WLS передает пользователю сеансовый cookie с правами на сеанс. Агент UWA получает сеансовый ID, затем получает от AAA сервера данные сеанса. Основываясь на ролях пользователя и политике доступа, он принимает решение, давать или запретить пользователю доступ к Web-pecypcy. При построении систем управления доступом важное значение имеют: средства и протоколы аутентификации удаленных пользователей; средства управления доступом по схеме однократного входа с авторизацией Single SignOn; инфраструктуры управления открытыми ключами PKI. Вопрос 2. Организация защищенного удаленного доступа. Удаленный доступ к компьютерным ресурсам стал в настоящее время таким же актуальным и значимым, как и доступ в режиме непосредственного подключения. Удаленный доступ к корпоративной сети осуществляется из незащищенного внешнего окружения через открытые сети. Поэтому средства построения защищенной корпоративной сети должны обеспечить безопасность сетевого взаимодействия при подключении к сети удаленных компьютеров. Удаленный доступ к корпоративной сети возможен через глобальную компьютерную сеть или через среду передачи информации, образованную цепочкой из телефонной и глобальной компьютерной сетей. Доступ через глобальную сеть Internet является достаточно эффективным способом, причем для подключения удаленного пользователя к Internet может использоваться канал телефонной связи. Основные достоинства удаленного доступа к корпоративной сети через Internet: обеспечение масштабируемой поддержки удаленного доступа, позволяющей мобильным пользователям связываться с Internet провайдером и затем через Internet входить в свою корпоративную сеть; сокращение расходов на информационный обмен через открытую внешнюю среду (удаленные пользователи, подключившись к Internet, связываются с сетью своей организации с минимальными затратами); управление трафиком удаленного доступа осуществляется так же, как любым другим трафиком Internet. В корпоративной сети для взаимодействия с удаленными пользователями выделяется сервер удаленного доступа, который служит: для установки соединения с удаленным компьютером; аутентификации удаленного пользователя; управления удаленным соединением; посредничества при обмене данными между удаленным компьютером и корпоративной сетью. Среди протоколов удаленного доступа к локальной сети наибольшее распространение получил протокол «точка-точка» РРР (Point to Point Protocol), который является открытым стандартом Internet. Протокол РРР предназначен для установления удаленного соединения и обмена информацией по установленному каналу пакетами сетевого уровня, инкапсулированными в РРР кадры. Используемый в протоколе РРР метод формирования кадров обеспечивает одновременную работу через канал удаленной связи нескольких протоколов сетевого уровня. Протокол РРР поддерживает следующие важные функции: аутентификации удаленного пользователя и сервера удаленного доступа; компрессии и шифрования передаваемых данных; обнаружения и коррекции ошибок; конфигурирования и проверки качества канала связи; динамического присвоения адресов IP и управления этими адресами. На основе протокола РРР построены часто используемые при удаленном доступе протоколы РРТР, L2F и L2TP. Эти протоколы позволяют создавать защищенные каналы для обмена данными между удаленными компьютерами и локальными сетями, функционирующими по различным протоколам сетевого уровня IP, IPX или NetBEUI. Для передачи по телефонным каналам связи пакеты этих протоколов инкапсулируются в РРР кадры. При необходимости передачи через Internet защищенные РРР кадры инкапсулируются в IP пакеты сети Internet. Криптозащита трафика возможна как в каналах Internet, так и на протяжении всего пути между компьютером удаленного пользователя и сервером удаленного доступа локальной сети. Протоколы аутентификации удаленных пользователей. Контроль доступа пользователей к ресурсам корпоративной сети должен осуществляться в соответствии с политикой безопасности организации, которой принадлежит данная сеть. Эффективное разграничение доступа к сетевым ресурсам может быть обеспечено только при надежной аутентификации пользователей. Требования к надежности аутентификации удаленных пользователей должны быть особенно высокими, так как при взаимодействии с физически удаленными пользователями значительно сложнее обеспечить доступ к сетевым ресурсам. В отличие от локальных пользователей удаленные пользователи не проходят процедуру физического контроля при допуске на территорию организации. При удаленном взаимодействии важна аутентификация не только пользователей, но и оборудования, поскольку подмена пользователя или маршрутизатора приводит к одним и тем же последствиям данные из корпоративной сети передаются не тем лицам, которым они предназначены. Для обеспечения надежной аутентификации удаленных пользователей необходимо выполнение следующих требований: проведение аутентификации обеих взаимодействующих сторон как удаленного пользователя, так и сервера удаленного доступа для исключения маскировки злоумышленников; оперативное согласование используемых протоколов аутентификации; осуществление динамической аутентификации взаимодействующих сторон в процессе работы удаленного соединения; применение криптозащиты передаваемых секретных паролей либо механизма одноразовых паролей для исключения перехвата и несанкционированного использования аутентифицирующей информации. Протокол РРР имеет встроенные средства, которые могут быть использованы для организации аутентификации при удаленном взаимодействии. В стандарте RFC 1334 определены два протокола аутентификации: по паролю PAP (Password Authentication Protocol); по рукопожатию CHAP (Challenge Handshake Authentication Protocol). В процессе установления удаленного соединения каждая из взаимодействующих сторон может предложить для применения один из стандартных протоколов аутентификации РАР или CHAP. Иногда компании создают собственные протоколы аутентификации удаленного доступа, работающие вместе с протоколом РРР. Эти фирменные протоколы обычно являются модификациями протоколов РАР и CHAP. Широкое применение для аутентификации по одноразовым паролям получил протокол S/Key. В программных продуктах, обеспечивающих связь по протоколу РРР, протоколы РАР и CHAP, как правило, поддерживаются в первую очередь. Протокол РАР. Суть работы протокола РАР довольно проста. В процессе аутентификации участвуют две стороны проверяемая и проверяющая. Протокол РАР использует для аутентификации передачу проверяемой стороной идентификатора и пароля в виде открытого текста. Если проверяющая сторона обнаруживает совпадение идентификатора и пароля с записью, имеющейся у него в БД легальных пользователей, то процесс аутентификации считается успешно завершенным, после чего проверяемой стороне посылается соответствующее сообщение. В качестве стороны, чья подлинность проверяется, как правило, выступает удаленный пользователь, а в качестве проверяющей стороны сервер удаленного доступа. Для инициализации процесса аутентификации на базе протокола РАР сервер удаленного доступа после установления сеанса связи высылает удаленному компьютеру пакет LCP (Link Control Protocol) протокол управления каналом, указывающий на необходимость применения протокола РАР. Далее осуществляется обмен пакетами РАР. Удаленный компьютер передает по каналу связи проверяющей стороне идентификатор и пароль, введенные удаленным пользователем. Сервер удаленного доступа по полученному идентификатору пользователя выбирает эталонный пароль из БД системы защиты и сравнивает его с полученным паролем. Если они совпадают, то аутентификация считается успешной, что сообщается удаленному пользователю. Следует особо отметить, что протокол аутентификации РАР, согласно которому идентификаторы и пароли передаются по линии связи в незашифрованном виде, целесообразно применять только совместно с протоколом, ориентированным на аутентификацию по одноразовым паролям, например совместно с протоколом S/Key. В противном случае пароль, передаваемый по каналу связи, может быть перехвачен злоумышленником и использован повторно в целях маскировки под санкционированного удаленного пользователя. Протокол CHAP. В протоколе CHAP используется секретный статический пароль. В отличие от протокола РАР, в протоколе CHAP пароль каждого пользователя для передачи по линии связи шифруется на основе случайного числа полученного от сервера. Такая технология обеспечивает не только защиту пароля от хищения, но и защиту от повторного использования злоумышленником перехваченных пакетов с зашифрованным паролем. Протокол CHAP применяется в современных сетях гораздо чаще, чем РАР, так как он использует передачу пароля по сети в защищенной форме, и, следовательно, гораздо безопаснее. Шифрование пароля в соответствии с протоколом CHAP выполняется с помощью криптографического алгоритма хэширования и поэтому является необратимым. В стандарте RFC 1334 для протокола CHAP в качестве хэш функции определен алгоритм MD5, вырабатывающий из входной последовательности любой длины 16байтовое значение. Хотя минимальной длиной секрета является 1 байт, для повышения криптостойкости рекомендуется использовать секрет длиной не менее 16 байт. Спецификация CHAP не исключает возможность использования других алгоритмов вычисления хэш функций. Для инициализации процесса аутентификации по протоколу CHAP сервер удаленного доступа после установления сеанса связи должен выслать удаленному компьютеру пакет LCP, указывающий на необходимость применения протокола CHAP, а также требуемого алгоритма хэширования. Если удаленный компьютер поддерживает предложенный алгоритм хэширования, то он должен ответить пакетом LCP о согласии с предложенными параметрами. В противном случае выполняется обмен пакетами LCP для согласования алгоритма хэширования. После этого начинается аутентификация на основе обмена пакетами протокола CHAP. В протоколе CHAP определены пакеты четырех типов: Вызов (Challenge); Отклик (Response); Подтверждение (Success); Отказ (Failure). Протокол CHAP использует для аутентификации удаленного пользователя результат шифрования произвольного словавызова с помощью уникального секрета. Этот секрет имеется как у проверяющей, так и у проверяемой стороны. Процедура аутентификации начинается с отправки сервером удаленного доступа пакета Вызов (Рис. 46.).  Рис. 46. Шаги процесса аутентификации по протоколу CHAP Удаленный компьютер, получив пакет Вызов, зашифровывает его с помощью односторонней функции и известного ему секрета, получая в результате дайджест. Дайджест возвращается проверяющей стороне в виде пакета Отклик. Так как используется односторонняя хэш функция, то по перехваченным пакетам Вызов и Отклик вычислить пароль удаленного пользователя практически невозможно. Получив пакет Отклик, сервер удаленного доступа сравнивает содержимое результата из полученного пакета Отклик с результатом, вычисленным самостоятельно. Если эти результаты совпадают, то аутентификация считается успешной и сервер высылает удаленному компьютеру пакет Подтверждение. В противном случае сервер удаленного доступа высылает пакет Отказ и разрывает сеанс связи. Пакет Вызов должен быть отправлен сервером повторно, если в ответ на него не был получен пакет Отклик. Кроме того, пакет Вызов может отправляться периодически в течение сеанса удаленной связи для проведения динамической аутентификации, чтобы убедиться, что противоположная сторона не была подменена. Соответственно пакет Отклик должен отправляться проверяемой стороной в ответ на каждый принятый пакет Вызов. Протокол S/Key. Одним из наиболее распространенных протоколов аутентификации на основе одноразовых паролей является стандартизованный в Интернете протокол S/Key (RFC 1760). Этот протокол реализован во многих системах, требующих проверки подлинности удаленных пользователей, в частности в системе TACACS+ компании Cisco. Перехват одноразового пароля, передаваемого по сети в процессе аутентификации, не предоставляет злоумышленнику возможности повторно использовать этот пароль, так как при следующей проверке подлинности необходимо предъявлять уже другой пароль. Поэтому схема аутентификации на основе одноразовых паролей, в частности S/Key, позволяет передавать по сети одноразовый пароль в открытом виде и, таким образом, компенсирует основной недостаток протокола аутентификации РАР. Однако следует отметить, что протокол S/Key не исключает необходимость задания секретного пароля для каждого пользователя. Этот секретный пароль используется только для генерации одноразовых паролей. Для того чтобы злоумышленник не смог по перехваченному одноразовому паролю вычислить секретный исходный пароль, генерация одноразовых паролей выполняется с помощью односторонней, т. е. необратимой, функции. В качестве такой односторонней функции в спецификации протокола S/Key определен алгоритм хэширования MD4 (Message Digest Algorithm 4). Некоторые реализации протокола S/Key в качестве односторонней функции используют алгоритм хэширования MD5 (Message Digest Algorithm 5). Поясним основную идею протокола S/Key на следующем примере. Пусть удаленному пользователю (проверяемой стороне) для регулярного прохождения аутентификации необходим набор из 100 одноразовых паролей. Проверяемой стороне заранее назначается генерируемый случайный ключ K в качестве ее секретного постоянного пароля. Затем проверяющая сторона выполняет процедуру инициализации списка одноразовых N = 100 паролей. В ходе данной процедуры проверяющая сторона с помощью односторонней функции h вычисляет по ключу К проверочное значение w101для 1-го одноразового пароля. Для вычисления значения w101 ключ К подставляют в качестве аргумента функции h и данная функция рекурсивно выполняется 101 раз:  Идентификатор пользователя и соответствующий этому пользователю секретный ключ К, а также несекретные числа N и w101сохраняются в БД проверяющей стороны. Число N является номером одноразового пароля для очередной аутентификации из списка одноразовых паролей. Следует отметить, что после использования каждого такого одноразового пароля номер N уменьшается на единицу. В процессе очередной аутентификации, проводимой после инициализации, проверяемая сторона предоставляет проверяющей стороне свой идентификатор, а та возвращает соответствующее этому идентификатору число N. В нашем примере N = 100. Затем проверяемая сторона вычисляет по своему секретному ключу К одноразовый пароль и посылает его проверяющей стороне. Получив значение w'101, проверяющая сторона выполняет над ним 1 раз одностороннюю функцию w'i0i=h(w'wo). Далее проверяющая сторона сравнивает полученное значение w'10i со значением w10i, из БД. Если они совпадают, то это означает, что и w'100=w100и, следовательно, аутентификация является успешной. В случае успешной аутентификации проверяющая сторона заменяет в БД для проверяемой стороны число w10i на полученное от нее число w'10i, а число N на N= N-1. С учетом того, что при успешной аутентификации номер одноразового пароля N для очередной аутентификации уменьшился на 1, в БД проверяющей стороны совместно с идентификатором и секретным ключом К проверяемой стороны будут храниться числа (N-1) и w100. Здесь под w100 понимается полученный от проверяемой стороны при успешной аутентификации последний одноразовый пароль. После использования очередного списка одноразовых паролей процедура инициализации должна выполняться снова. Иногда желательно, чтобы пользователь имел возможность сам назначать секретный постоянный пароль. Для осуществления такой возможности спецификация S/Key предусматривает режим вычисления одноразовых паролей не только на основе секретного пароля, но и на основе генерируемого проверяющей стороной случайного числа. Таким образом, в соответствии с протоколом S/Key за каждым пользователем закрепляется идентификатор и секретный постоянный пароль. Перед тем как проходить аутентификацию, каждый пользователь должен сначала пройти процедуру инициализации очередного списка одноразовых паролей, т. е. фазу парольной инициализации. Данная фаза выполняется по запросу пользователя на сервере удаленного доступа. Для ускорения процедуры аутентификации определенное число одноразовых паролей, например, несколько десятков, может быть вычислено заранее и храниться на удаленном компьютере в зашифрованном виде. Протокол аутентификации на основе одноразовых паролей S/Key применяют, в частности, для улучшения характеристик протоколов централизованного контроля доступа к сети удаленных пользователей TACACS и RADIUS. |