безопасность сетей и каналов передачи данных. Тема Проблемы информационной безопасности сетей Содержание темы

Скачать 1.46 Mb. Скачать 1.46 Mb.

|

|

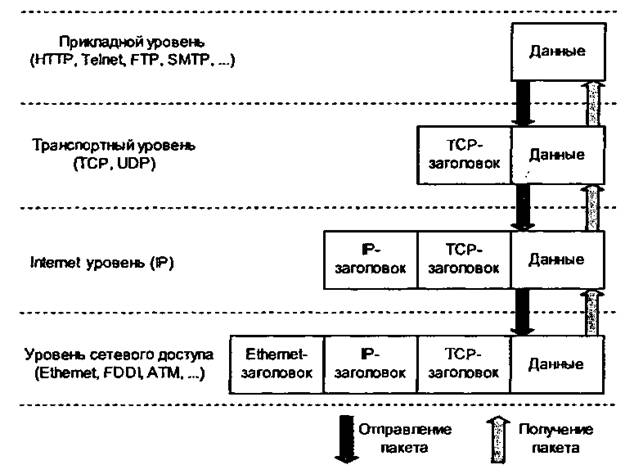

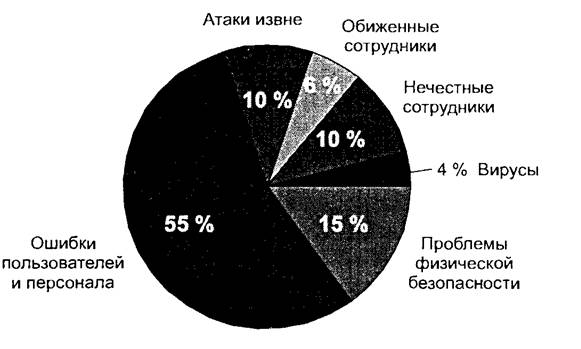

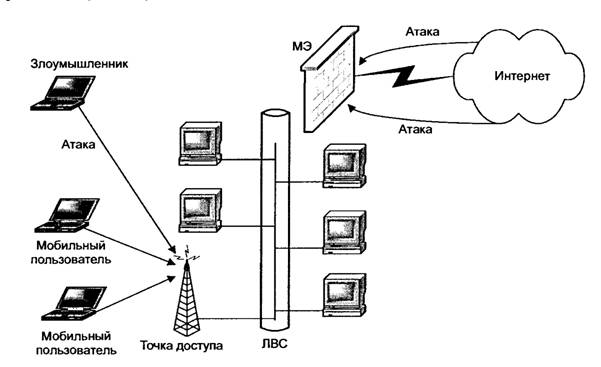

Уровень сетевого интерфейса (Network) соответствует физическому и канальному уровням модели OSI. Этот уровень в протоколах TCP/IP не регламентируется, но поддерживает все популярные стандарты физического и канального уровня: для локальных сетей это Ethernet, Token Ring, FDDI, Fast Ethernet, для глобальных сетей — протоколы соединений «точка—точка» SLIP и РРР, протоколы территориальных сетей с коммутацией пакетов Х.25, Frame Relay. Разработана спецификация, определяющая использование технологии ATM в качестве транспорта канального уровня. Разделенные на уровни протоколы стека TCP/IP спроектированы таким образом, что конкретный уровень хоста назначения получает именно тот объект, который был отправлен эквивалентным уровнем хоста источника. Каждый уровень стека одного хоста образует логическое соединение с одноименным уровнем стека другого хоста. При реализации физического соединения уровень передает свои данные интерфейсу уровня, расположенного выше или ниже в том же хосте (Рис. 2.). Вертикальные стрелки показывают физическое соединение в рамках одного хоста, а горизонтальные стрелки показывают логическое соединение между одноименными уровнями в различных хостах.  Рис. 2. Логические и физические соединения между уровнями стека TCP/IP Следует обратить внимание на терминологию, традиционно используемую для обозначения информационных объектов, распространяющихся на интерфейсах между различными уровнями управления стека протоколов TCP/IP. Приложение передает транспортному уровню сообщение (message), которое имеет соответствующее данному приложению размер и семантику. Транспортный уровень «разрезает» это сообщение (если оно достаточно велико) на пакеты (packets), которые передаются уровню межсетевого взаимодействия (т. е. протоколу IP). Протокол IP формирует свои IP-пакеты (еще говорят — IP-дейтаграммы) и затем упаковывает их в формат, приемлемый для данной физической среды передачи информации. Эти, уже аппаратно-зависимые, пакеты обычно называют кадрами (frame). Когда данные передаются от прикладного уровня к транспортному уровню, затем уровню межсетевого взаимодействия и далее через уровень сетевого интерфейса в сеть, каждый протокол выполняет соответствующую обработку и инкапсулирует результат этой обработки, присоединяя спереди свой заголовок (Рис. 3.).  Рис. 3. Схема инкапсуляции данных в стеке протоколов TCP/IP В системе, принимающей данный поток информации, эти заголовки последовательно удаляются по мере обработки данных и передачи их вверх по стеку. Такой подход обеспечивает необходимую гибкость в обработке передаваемых данных, поскольку верхним уровням вовсе не нужно касаться технологии, используемой в нижних уровнях. Например, если шифруются данные на уровне IP, уровень TCP и прикладной уровень остаются неизменными. Что касается безопасности протоколов TCP/IP, т.е. безопасности передачи данных в Интернете в целом, пользователям необходимо иметь в виду, что если не приняты специальные меры, то все данные передаются протоколами TCP/IP в открытом виде. Это значит, что любой узел (и соответственно его оператор), находящийся на пути следования данных от отправителя к получателю, может скопировать себе все передаваемые данные и использовать их в дальнейшем в своих целях. В равной мере данные могут быть искажены или уничтожены. Вопрос 2. Анализ угроз сетевой безопасности. Для организации коммуникаций в неоднородной сетевой среде применяется набор протоколов TCP/IP, обеспечивая совместимость между компьютерами разных типов. Совместимость — одно из основных преимуществ TCP/IP, поэтому большинство компьютерных сетей поддерживает эти протоколы. Кроме того, протоколы TCP/IP предоставляют доступ к ресурсам глобальной сети Интернет. Благодаря своей популярности TCP/IP стал стандартом де-факто для межсетевого взаимодействия. Однако повсеместное распространение стека протоколов TCP/IP обнажило и его слабые стороны. Создавая свое детище, архитекторы стека TCP/IP не видели причин для беспокойства о защите сетей, строящихся на его основе. Поэтому в спецификациях ранних версий протокола IP отсутствовали требования безопасности, что привело к изначальной уязвимости реализации этого протокола. Проблемы безопасности IP-сетей. Рост популярности Интернет технологий сопровождается ростом серьезных угроз разглашения персональных данных, критически важных корпоративных ресурсов, государственных тайн и т. д. Хакеры и другие злоумышленники подвергают угрозам сетевые информационные ресурсы, пытаясь получить к ним доступ с помощью специальных атак. Эти атаки становятся все более изощренными по воздействию и несложными в исполнении. Этому способствуют два основных фактора. Во-первых, это повсеместное проникновение Интернета. К этой сети подключены миллионы компьютеров. В ближайшем будущем их число во много раз возрастет, поэтому вероятность доступа хакеров к уязвимым компьютерам и компьютерным сетям также постоянно возрастает. Кроме того, широкое распространение Интернета позволяет хакерам обмениваться информацией в глобальном масштабе. Во-вторых, это всеобщее распространение простых в использовании ОС и сред разработки. Этот фактор резко снижает требования к уровню знаний злоумышленника. Раньше от хакера требовались хорошие знания и навыки программирования, чтобы создавать и распространять вредоносные программы. Теперь, для того чтобы получить доступ к хакерскому средству, нужно просто знать IP-адрес нужного сайта, а для проведения атаки достаточно щелкнуть мышкой. Проблемы обеспечения информационной безопасности в корпоративных компьютерных сетях обусловлены угрозами безопасности для локальных рабочих станций, локальных сетей и атаками на корпоративные сети, имеющими выход в общедоступные сети передачи данных. Сетевые атаки столь же разнообразны, как и системы, против которых они направлены. Одни атаки отличаются большой сложностью, другие может осуществить обычный оператор, даже не предполагающий, какие последствия будет иметь его деятельность. Цели нарушителя, осуществляющего атаку: нарушение конфиденциальности передаваемой информации; нарушение целостности и достоверности передаваемой информации; нарушение работоспособности всей системы или отдельных ее частей. Распределенные системы подвержены, прежде всего, удаленным атакам, поскольку компоненты распределенных систем обычно используют открытые каналы передачи данных, и нарушитель может не только проводить пассивное прослушивание передаваемой информации, но и модифицировать передаваемый трафик (активное воздействие). И если активное воздействие на трафик может быть зафиксировано, то пассивное воздействие практически не поддается обнаружению. Но поскольку в ходе функционирования распределенных систем обмен служебной информацией между компонентами системы осуществляется тоже по открытым каналам передачи данных, то служебная информация становится таким же объектом атаки, как и данные пользователя. Трудность выявления факта проведения удаленной атаки выводит этот вид неправомерных действий на первое место по степени опасности и препятствует своевременному реагированию на осуществленную угрозу, в результате чего у нарушителя увеличиваются шансы успешной реализации атаки. Безопасность локальной сети отличается от безопасности межсетевого взаимодействия тем, что на первое по значимости место выходят нарушения зарегистрированных пользователей, поскольку в этом случае каналы передачи данных локальной сети находятся на контролируемой территории и защита от несанкционированного подключения, к которым реализуется административными методами. На практике IP-сети уязвимы для многих способов несанкционированного вторжения в процесс обмена данными. По мере развития компьютерных и сетевых технологий (например, с появлением мобильных Java-приложений и элементов ActiveX) список возможных типов сетевых атак на IP-сети постоянно расширяется. Наиболее распространены следующие атаки. Подслушивание (sniffing). В основном данные по компьютерным сетям передаются в незащищенном формате (открытым текстом), что позволяет злоумышленнику, получившему доступ к линиям передачи данных в сети подслушивать или считывать трафик. Для подслушивания в компьютерных сетях используют сниффер. Сниффер пакетов представляет собой прикладную программу, которая перехватывает все сетевые пакеты, передаваемые через определенный домен. В настоящее время снифферы работают в сетях на вполне законном основании. Они используются для диагностики неисправностей и анализа трафика. Однако ввиду того, что некоторые сетевые приложения передают данные в текстовом формате (Telnet, FTP, SMTP, РОРЗ и т. д.), с помощью сниффера можно узнать полезную, а иногда и конфиденциальную информацию (например, имена пользователей и пароли). Перехват пароля, передаваемого по сети в незашифрованной форме, путем «подслушивания» канала является разновидностью атаки подслушивания, которую называют password sniffing. Перехват имен и паролей создает большую опасность, так как пользователи часто применяют один и тот же логин и пароль для множества приложений и систем. Многие пользователи вообще имеют один пароль для доступа ко всем ресурсам и приложениям. Если приложение работает в режиме клиент/сервер, а аутентификационные данные передаются по сети в читаемом текстовом формате, эту информацию с большой вероятностью можно использовать для доступа к другим корпоративным или внешним ресурсам. Предотвратить угрозу сниффинга пакетов можно с помощью применения для аутентификации однократных паролей, установки аппаратных или программных средств, распознающих снифферы, применения криптографической защиты каналов связи. Изменение данных. Злоумышленник, получивший возможность прочитать ваши данные, сможет сделать и следующий шаг — изменить их. Данные в пакете могут быть изменены, даже если злоумышленник ничего не знает ни об отправителе, ни о получателе. Даже если вы не нуждаетесь в строгой конфиденциальности всех передаваемых данных, то наверняка не захотите, чтобы они были изменены по пути. Анализ сетевого трафика. Целью атак подобного типа является прослушивание каналов связи и анализ передаваемых данных и служебной информации для изучения топологии и архитектуры построения системы, получения критической пользовательской информации (например, паролей пользователей или номеров кредитных карт, передаваемых в открытом виде). Атакам этого типа подвержены такие протоколы, как FTP или Telnet, особенностью которых является то, что имя и пароль пользователя передаются в рамках этих протоколов в открытом виде. Подмена доверенного субъекта. Большая часть сетей и ОС используют IP-адрес компьютера, для того чтобы определять, тот ли это адресат, который нужен. В некоторых случаях возможно некорректное присвоение IP-адреса (подмена IP-адреса отправителя другим адресом). Такой способ атаки называют фальсификацией адреса (IP-spoofing). IP спуфинг имеет место, когда злоумышленник, находящийся внутри корпорации или вне ее, выдает себя за законного пользователя. Он может воспользоваться IP-адресом, находящимся в пределах диапазона санкционированных IP-адресов, или авторизованным внешним адресом, которому разрешается доступ к определенным сетевым ресурсам. Злоумышленник может также использовать специальные программы, формирующие IP-пакеты таким образом, чтобы они выглядели как исходящие с разрешенных внутренних адресов корпоративной сети. Атаки IP-спуфинга часто становятся отправной точкой для других атак. Классическим примером является атака типа «отказ в обслуживании» (DoS), которая начинается с чужого адреса, скрывающего истинную личность хакера. Угрозу спуфинга можно ослабить (но не устранить) с помощью правильной настройки управления доступом из внешней сети, пресечения попыток спуфинга чужих сетей пользователями своей сети. Следует иметь в виду, что IP-спуфинг может быть осуществлен при условии, что аутентификация пользователей производится на базе IP-адресов, поэтому атаки IP-спуфинга можно предотвратить путем введения дополнительных методов аутентификации пользователей (на основе одноразовых паролей или других методов криптографии). Посредничество. Эта атака подразумевает активное подслушивание, перехват и управление передаваемыми данными невидимым промежуточным узлом. Когда компьютеры взаимодействуют на низких сетевых уровнях, они не всегда могут определить, с кем именно они обмениваются данными. Посредничество в обмене незашифрованными ключами (атака man-in-the-middle). Для проведения атаки man-in-the-middle (человек-в-середине) злоумышленнику нужен доступ к пакетам, передаваемым по сети. Такой доступ ко всем пакетам, передаваемым от провайдера ISP в любую другую сеть, может, например, получить сотрудник этого провайдера. Для атак этого типа часто используются снифферы пакетов, транспортные протоколы и протоколы маршрутизации. Атаки man-in-the-middle проводятся с целью кражи информации, перехвата текущей сессии и получения доступа к частным сетевым ресурсам, для анализа трафика и получения информации о сети и ее пользователях, для проведения атак типа DoS, искажения передаваемых данных и ввода несанкционированной информации в сетевые сессии. Эффективно бороться с атаками типа man-in-the-middle можно только с помощью криптографии. Для противодействия атакам этого типа используется инфраструктура управления открытыми ключами — PKI (Public Key Infrastructure). Перехват сеанса (session hijacking). По окончании начальной процедуры аутентификации соединение, установленное законным пользователем, например с почтовым сервером, переключается злоумышленником на новый хост, а исходному серверу выдается команда разорвать соединение. В результате «собеседник» законного пользователя оказывается незаметно подмененным. После получения доступа к сети атакующий злоумышленник может: посылать некорректные данные приложениям и сетевым службам, что приводит к их аварийному завершению или неправильному функционированию; наводнить компьютер или всю сеть трафиком, пока не произойдет останов системы в результате перегрузки; блокировать трафик, что приведет к потере доступа авторизованных пользователей к сетевым ресурсам. Отказ в обслуживании (Denial of Service, DoS). Эта атака отличается от атак других типов: она не нацелена на получение доступа к сети или на получение из этой сети какой-либо информации. Атака DoS делает сеть организации недоступной для обычного использования за счет превышения допустимых пределов функционирования сети, ОС или приложения. По существу, она лишает обычных пользователей доступа к ресурсам или компьютерам сети организации. Большинство атак DoS опирается на общие слабости системной архитектуры. В случае использования некоторых серверных приложений (таких как web-сервер или FTP-сервер) атаки DoS могут заключаться в том, чтобы занять все соединения, доступные для этих приложений, и держать их в занятом состоянии, не допуская обслуживания обычных пользователей. В ходе атак DoS могут использоваться обычные Интернет-протоколы, такие как TCP и ICMP (Internet Control Message Protocol). Атаки DoS трудно предотвратить, так как для этого требуется координация действий с провайдером. Если трафик, предназначенный для переполнения сети, не остановить у провайдера, то на входе в сеть это сделать уже нельзя, потому что вся полоса пропускания будет занята. Если атака этого типа проводится одновременно через множество устройств, то говорят о распределенной атаке отказа в обслуживании DDoS (distributed DoS). Простота реализации атак DoS и огромный вред, причиняемый ими организациям и пользователям, привлекают к ним пристальное внимание администраторов сетевой безопасности. Парольные атаки. Их цель — завладение паролем и логином законного пользователя. Злоумышленники могут проводить парольные атаки, используя такие методы, как: подмена IP-адреса (IP-спуфинг); подслушивание (сниффинг); простой перебор. IP-спуфинг и сниффинг пакетов были рассмотрены выше. Эти методы позволяют завладеть паролем и логином пользователя, если они передаются открытым текстом по незащищенному каналу. Часто хакеры пытаются подобрать пароль и логин, используя для этого многочисленные попытки доступа. Такой метод носит название атака полного перебора (brute force attack). Для этой атаки используется специальная программа, которая пытается получить доступ к ресурсу общего пользования (например, к серверу). Если в результате злоумышленнику удается подобрать пароль, он получает доступ к ресурсам на правах обычного пользователя. Парольных атак можно избежать, если не пользоваться паролями в текстовой форме. Использование одноразовых паролей и криптографической аутентификации может практически свести на нет угрозу таких атак. К сожалению, не все приложения, хосты и устройства поддерживают указанные методы аутентификации. При использовании обычных паролей необходимо придумать такой пароль, который было бы трудно подобрать. Минимальная длина пароля должна быть не менее 8 символов. Пароль должен включать символы верхнего регистра, цифры и специальные символы (#, $, &, % и т. д.). Угадывание ключа. Криптографический ключ представляет собой код или число, необходимое для расшифровки защищенной информации. Хотя узнать ключ доступа не просто и требует больших затрат ресурсов, тем не менее это возможно. В частности, для определения значения ключа может быть использована специальная программа, реализующая метод полного перебора. Ключ, к которому получает доступ атакующий, называется скомпрометированным. Атакующий использует скомпрометированный ключ для получения доступа к защищенным передаваемым данным без ведома отправителя и получателя. Ключ дает возможность расшифровывать и изменять данные. Атаки на уровне приложений могут проводиться несколькими способами. Самый распространенный из них состоит в использовании известных слабостей серверного ПО (FTP, HTTP, web-сервера). Главная проблема с атаками на уровне приложений состоит в том, что они часто пользуются портами, которым разрешен проход через межсетевой экран. Сведения об атаках на уровне приложений широко публикуются, чтобы дать возможность администраторам исправить проблему с помощью коррекционных модулей (патчей). К сожалению, многие хакеры также имеют доступ к этим сведениям, что позволяет им учиться. Невозможно полностью исключить атаки на уровне приложений. Хакеры постоянно открывают и публикуют на своих сайтах в Интернете все новые уязвимые места прикладных программ. Здесь важно осуществлять хорошее системное администрирование. Чтобы снизить уязвимость от атак этого типа, можно предпринять следующие меры: анализировать log-файлы ОС и сетевые log-файлы с помощью специальных аналитических приложений; отслеживать данные CERT о слабых местах прикладных программ; пользоваться самыми свежими версиями ОС и приложений и самыми последними коррекционными модулями (патчами); использовать системы распознавания атак IDS (Intrusion Detection Systems). Сетевая разведка — это сбор информации о сети с помощью общедоступных данных и приложений. При подготовке атаки против какой-либо сети хакер, как правило, пытается получить о ней как можно больше информации. Сетевая разведка проводится в форме запросов DNS, эхо-тестирования (ping sweep) и сканирования портов. Запросы DNS помогают понять, кто владеет тем или иным доменом и какие адреса этому домену присвоены. Эхо-тестирование адресов, раскрытых с помощью DNS, позволяет увидеть, какие хосты реально работают в данной среде. Получив список хостов, хакер использует средства сканирования портов, чтобы составить полный список услуг, поддерживаемых этими хостами. В результате добывается информация, которую можно использовать для взлома. Системы IDS на уровне сети и хостов обычно хорошо справляются с задачей уведомления администратора о ведущейся сетевой разведке, что позволяет лучше подготовиться к предстоящей атаке и оповестить провайдера (ISP), в сети которого установлена система, проявляющая чрезмерное любопытство. Злоупотребление доверием. Данный тип действий не является атакой в полном смысле этого слова. Он представляет собой злонамеренное использование отношений доверия, существующих в сети. Типичный пример такого злоупотребления — ситуация в периферийной части корпоративной сети. В этом сегменте обычно располагаются серверы DNS, SMTP и HTTP. Поскольку все они принадлежат одному и тому же сегменту, взлом одного из них приводит к взлому и всех остальных, так как эти серверы доверяют другим системам своей сети. Риск злоупотребления доверием можно снизить за счет более жесткого контроля уровней доверия в пределах своей сети. Системы, расположенные с внешней стороны межсетевого экрана, никогда не должны пользоваться абсолютным доверием со стороны систем, защищенных межсетевым экраном. Отношения доверия должны ограничиваться определенными протоколами и аутентифицироваться не только по IP-адресам, но и по другим параметрам. Компьютерные вирусы, сетевые «черви», программа «троянский конь». Вирусы представляют собой вредоносные программы, которые внедряются в другие программы для выполнения определенной нежелательной функции на рабочей станции конечного пользователя. Вирус обычно разрабатывается злоумышленниками таким образом, чтобы как можно дольше оставаться необнаруженным в компьютерной системе. Начальный период «дремоты» вирусов является механизмом их выживания. Вирус проявляется в полной мере в конкретный момент времени, когда происходит некоторое событие вызова, например пятница 13-е, известная дата и т. п. Разновидностью программы-вируса является сетевой «червь», который распространяется по глобальной сети и не оставляет своей копии на магнитном носителе. Этот термин используется для именования программ, которые подобно ленточным червям перемещаются по компьютерной сети от одной системы к другой. «Червь» использует механизмы поддержки сети для определения узла, который может быть поражен. Затем с помощью этих же механизмов передает свое тело в этот узел и либо активизируется, либо ждет подходящих условий для активизации. Сетевые «черви» являются опасным видом вредоносных программ, так как объектом их атаки может стать любой из миллионов компьютеров, подключенных к глобальной сети Internet. Для защиты от «червя» необходимо принять меры предосторожности против несанкционированного доступа к внутренней сети. К компьютерным вирусам примыкают так называемые «троянские кони» (троянские программы). «Троянский конь» — это программа, которая имеет вид полезного приложения, а на деле выполняет вредные функции (разрушение ПО, копирование и пересылка злоумышленнику файлов с конфиденциальными данными и т. п.). Термин «троянский конь» был впервые использован хакером Даном Эдварсом, позднее ставшим сотрудником Агентства национальной безопасности США. Опасность «троянского коня» заключается в дополнительном блоке команд, вставленном в исходную безвредную программу, которая затем предоставляется пользователям АС. Этот блок команд может срабатывать при наступлении какого-либо условия (даты, состояния системы) либо по команде извне. Пользователь, запустивший такую программу, подвергает опасности как свои файлы, так и всю АС в целом. Рабочие станции конечных пользователей очень уязвимы для вирусов, сетевых «червей» и «троянских коней». Для защиты от указанных вредоносных программ необходимо: исключение несанкционированного доступа к исполняемым файлам; тестирование приобретаемых программных средств; контроль целостности исполняемых файлов и системных областей; создание замкнутой среды исполнения программ. Борьба с вирусами, «червями» и «троянскими конями» ведется с помощью эффективного антивирусного программного обеспечения, работающего на пользовательском уровне и, возможно, на уровне сети. Антивирусные средства обнаруживают большинство вирусов, «червей» и «троянских коней» и пресекают их распространение. Получение самой свежей информации о вирусах помогает эффективнее бороться с ними. По мере появления новых вирусов, «червей» и «троянских коней» нужно обновлять базы данных антивирусных средств и приложений. Перечисленные атаки на IP-сети возможны в результате: использования общедоступных каналов передачи данных. Важнейшие данные, передаются по сети в незашифрованном виде; уязвимости в процедурах идентификации, реализованных в стеке TCP/IP. Идентифицирующая информация на уровне IP передается в открытом виде; отсутствия в базовой версии стека протоколов TCP/IP механизмов, обеспечивающих конфиденциальность и целостность передаваемых сообщений; аутентификации отправителя по его IP-адресу. Процедура аутентификации выполняется только на стадии установления соединения, а в дальнейшем подлинность принимаемых пакетов не проверяется; отсутствия контроля за маршрутом прохождения сообщений в сети Internet, что делает удаленные сетевые атаки практически безнаказанными. Первые средства защиты передаваемых данных появились практически сразу после того, как уязвимость IP-сетей дала о себе знать на практике. Характерными примерами разработок в этой области могут служить: PGP/Web-of-Trust для шифрования сообщений электронной почты, Secure Sockets Layer (SSL) для защиты Web-трафика, Secure SHell (SSH) для защиты сеансов Telnet и процедур передачи файлов. Общим недостатком подобных широко распространенных решений является их «привязанность» к определенному типу приложений, а значит, неспособность удовлетворять тем разнообразным требованиям к системам сетевой защиты, которые предъявляют крупные корпорации или Internet-провайдеры. Самый радикальный способ преодоления указанного ограничения сводится к построению системы защиты не для отдельных классов приложений (пусть и весьма популярных), а для сети в целом. Применительно к IP-сетям это означает, что системы защиты должны действовать на сетевом уровне модели OSI. В 1993 г. в составе консорциума IETF была создана рабочая группа IP Security Working Group, занявшаяся разработкой архитектуры и протоколов для шифрования данных, передаваемых по сетям IP. В результате появился набор протоколов IPSec, основанных на современных технологиях шифрования и электронной цифровой подписи данных. Поскольку архитектура протоколов IPSec совместима с протоколом IPv4, ее поддержку достаточно обеспечивать на обоих концах соединения; промежуточные сетевые узлы могут вообще ничего «не знать» о применении IPSec. Архитектура стека протоколов IPSec и его применение для построения защищенных виртуальных каналов и сетей VPN (Virtual Private Networks) подробно рассматриваются в следующих лекциях. Угрозы и уязвимости проводных корпоративных сетей. На начальном этапе развития сетевых технологий ущерб от вирусных и других типов компьютерных атак был невелик, так как зависимость мировой экономики от информационных технологий была мала. В настоящее время в условиях значительной зависимости бизнеса от электронных средств доступа и обмена информацией и постоянно растущего числа атак ущерб от самых незначительных атак, приводящих к потерям машинного времени, исчисляется миллионами долларов, а совокупный годовой ущерб мировой экономике составляет десятки миллиардов долларов. Информация, обрабатываемая в корпоративных сетях, является особенно уязвимой, чему способствуют: увеличение объемов обрабатываемой, передаваемой и хранимой в компьютерах информации; сосредоточение в базах данных информации различного уровня важности и конфиденциальности; расширение доступа круга пользователей к информации, хранящейся в базах данных, и к ресурсам вычислительной сети; увеличение числа удаленных рабочих мест; широкое использование глобальной сети Internet и различных каналов связи; автоматизация обмена информацией между компьютерами пользователей. Анализ наиболее распространенных угроз, которым подвержены современные проводные корпоративные сети, показывает, что источники угроз могут изменяться от неавторизованных вторжений злоумышленников до компьютерных вирусов, при этом весьма существенной угрозой безопасности являются человеческие ошибки. Необходимо учитывать, что источники угроз безопасности могут находиться как внутри КИС — внутренние источники, так и вне ее — внешние источники. Такое деление вполне оправдано потому, что для одной и той же угрозы (например, кражи) методы противодействия для внешних и внутренних источников различны. Знание возможных угроз, а также уязвимых мест КИС необходимо для выбора наиболее эффективных средств обеспечения безопасности. Самыми частыми и опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки пользователей, операторов и системных администраторов, обслуживающих КИС. Иногда такие ошибки приводят к прямому ущербу (неправильно введенные данные, ошибка в программе, вызвавшая остановку или разрушение системы), а иногда создают слабые места, которыми могут воспользоваться злоумышленники (таковы обычно могут быть как действия пользователей организации, так и пользователей глобальной сети, что особенно опасно. На Рис. 4. приведена круговая диаграмма, иллюстрирующая статистические данные по источникам нарушений безопасности в КИС. Согласно данным Национального института стандартов и технологий США (NIST), 55% случаев нарушения безопасности ИС — следствие непреднамеренных ошибок. Работа в глобальной ИС делает этот фактор достаточно актуальным, причем источником ущерба  Рис. 4. Источники нарушений безопасности На втором месте по размерам ущерба располагаются кражи и подлоги. В большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и защитными мерами. Наличие мощного информационного канала связи с глобальными сетями при отсутствии должного контроля за его работой может дополнительно способствовать такой деятельности. Угрозы и уязвимости беспроводных сетей. При построении беспроводных сетей также стоит проблема обеспечения их безопасности. Если в обычных сетях информация передается по проводам, то радиоволны, используемые для беспроводных решений, достаточно легко перехватить при наличии соответствующего оборудования. Принцип действия беспроводной сети приводит к возникновению большого числа возможных уязвимостей для атак и проникновений. Оборудование беспроводных локальных сетей WLAN (Wireless Local Area Network) включает точки беспроводного доступа и рабочие станции для каждого абонента. Точки доступа АР (Access Point) выполняют роль концентраторов, обеспечивающих связь между абонентами и между собой, а также функцию мостов, осуществляющих связь с кабельной локальной сетью и с Интернет. Каждая точка доступа может обслуживать несколько абонентов. Несколько близкорасположенных точек доступа образуют зону доступа Wi-Fi, в пределах которой все абоненты, снабженные беспроводными адаптерами, получают доступ к сети. Такие зоны доступа создаются в местах массового скопления людей: в аэропортах, студенческих городках, библиотеках, магазинах, бизнес-центрах и т. д. У точки доступа есть идентификатор набора сервисов SSID (Service Set Identifier). SSID — это 32-битная строка, используемая в качестве имени беспроводной сети, с которой ассоциируются все узлы. Идентификатор SSID необходим для подключения рабочей станции к сети. Чтобы связать рабочую станцию с точкой доступа, обе системы должны иметь один и тот же SSID. Если рабочая станция не имеет нужного SSID, то она не сможет связаться с точкой доступа и соединиться с сетью. Главное отличие между проводными и беспроводными сетями — наличие неконтролируемой области между конечными точками беспроводной сети. Это позволяет атакующим, находящимся в непосредственной близости от беспроводных структур, производить ряд нападений, которые невозможны в проводном мире. При использовании беспроводного доступа к локальной сети угрозы безопасности существенно возрастают (Рис. 5.).  Рис. 5. Угрозы при беспроводном доступе к локальной сети Перечислим основные уязвимости и угрозы беспроводных сетей. Вещание радиомаяка. Точка доступа включает с определенной частотой широковещательный радиомаяк, чтобы оповещать окрестные беспроводные узлы о своем присутствии. Эти широковещательные сигналы содержат основную информацию о точке беспроводного доступа, включая, как правило, SSID, и приглашают беспроводные узлы зарегистрироваться в данной области. Любая рабочая станция, находящаяся в режиме ожидания, может получить SSID и добавить себя в соответствующую сеть. Вещание радиомаяка является «врожденной патологией» беспроводных сетей. Многие модели позволяют отключать содержащую SSID часть этого вещания, чтобы несколько затруднить беспроводное подслушивание, но SSID, тем не менее, посылается при подключении, поэтому все равно существует небольшое окно уязвимости. Обнаружение WLAN. Для обнаружения беспроводных сетей WLAN используется, например, утилита NetStumber совместно со спутниковым навигатором глобальной системы позиционирования GPS. Данная утилита идентифицирует SSLD сети WLAN, а также определяет, используется ли в ней система шифрования WEP. Применение внешней антенны на портативном компьютере делает возможным обнаружение сетей WLAN во время обхода нужного района или поездки по городу. Надежным методом обнаружения WLAN является обследование офисного здания с переносным компьютером в руках. Подслушивание. Подслушивание ведут для сбора информации о сети, которую предполагается атаковать впоследствии. Перехватчик может использовать добытые данные для того, чтобы получить доступ к сетевым ресурсам. Оборудование, используемое для подслушивания в сети, может быть не сложнее того, которое используется для обычного доступа к этой сети. Беспроводные сети по своей природе позволяют соединять с физической сетью компьютеры, находящиеся на некотором расстоянии от нее, как если бы эти компьютеры находились непосредственно в сети. Например, подключиться к беспроводной сети, располагающейся в здании, может человек, сидящий в машине на стоянке рядом. Атаку посредством пассивного прослушивания практически невозможно обнаружить. Ложные точки доступа в сеть. Опытный атакующий может организовать ложную точку доступа с имитацией сетевых ресурсов. Абоненты, ничего не подозревая, обращаются к этой ложной точке доступа и сообщают ей свои важные реквизиты, например аутентификационную информацию. Этот тип атак иногда применяют в сочетании с прямым «глушением» истинной точки доступа в сеть. Отказ в обслуживании. Полную парализацию сети может вызвать атака типа DoS (Denial of Service) — отказ в обслуживании. Ее цель состоит в создании помехи при доступе пользователя к сетевым ресурсам. Беспроводные системы особенно восприимчивы к таким атакам. Физический уровень в беспроводной сети — абстрактное пространство вокруг точки доступа. Злоумышленник может включить устройство, заполняющее весь спектр на рабочей частоте помехами и нелегальным трафиком — такая задача не вызывает особых трудностей. Сам факт проведения DoS-атаки на физическом уровне в беспроводной сети трудно доказать. Атаки типа «человек-в-середине». Атаки этого типа выполняются на беспроводных сетях гораздо проще, чем на проводных, так как в случае проводной сети требуется реализовать определенный вид доступа к ней. Обычно атаки «человек-в-середине» используются для разрушения конфиденциальности и целостности сеанса связи. Атаки MITM более сложные, чем большинство других атак: для их проведения требуется подробная информация о сети. Злоумышленник обычно подменяет идентификацию одного из сетевых ресурсов. Он использует возможность прослушивания и нелегального захвата потока данных с целью изменения его содержимого, необходимого для удовлетворения некоторых своих целей, например для спуфинга IP-адресов, изменения МАС-адреса для имитирования другого хоста и т. д. Анонимный доступ в Интернет. Незащищенные беспроводные ЛВС обеспечивают хакерам наилучший анонимный доступ для атак через Интернет. Хакеры могут использовать незащищенную беспроводную ЛВС организации для выхода через нее в Интернет, где они будут осуществлять противоправные действия, не оставляя при этом своих следов. Организация с незащищенной ЛВС формально становится источником атакующего трафика, нацеленного на другую компьютерную систему, что связано с потенциальным риском правовой ответственности за причиненный ущерб жертве атаки хакеров. Описанные выше атаки не являются единственными атаками, используемыми хакерами для взлома беспроводных сетей. Вопрос 3. Обеспечение информационной безопасности сетей. Способы обеспечения информационной безопасности. Существует два подхода к проблеме обеспечения безопасности компьютерных систем и сетей (КС): «фрагментарный» и комплексный. «Фрагментарный» подход направлен на противодействие четко определенным угрозам в заданных условиях. В качестве примеров реализации такого подхода можно указать отдельные средства управления доступом, автономные средства шифрования, специализированные антивирусные программы и т. п. Достоинством такого подхода является высокая избирательность к конкретной угрозе. Существенный недостаток — отсутствие единой защищенной среды обработки информации. Фрагментарные меры защиты информации обеспечивают защиту конкретных объектов КС только от конкретной угрозы. Даже небольшое видоизменение угрозы ведет к потере эффективности защиты. Комплексный подход ориентирован на создание защищенной среды обработки информации в КС, объединяющей в единый комплекс разнородные меры противодействия угрозам. Организация защищенной среды обработки информации позволяет гарантировать определенный уровень безопасности КС, что является несомненным достоинством комплексного подхода. К недостаткам этого подхода относятся: ограничения на свободу действий пользователей КС, чувствительность к ошибкам установки и настройки средств защиты, сложность управления. Комплексный подход применяют для защиты КС крупных организаций или небольших КС, выполняющих ответственные задачи или обрабатывающих особо важную информацию. Нарушение безопасности информации в КС крупных организаций может нанести огромный материальный ущерб, как самим организациям, так и их клиентам. Поэтому такие организации вынуждены уделять особое внимание гарантиям безопасности и реализовывать комплексную защиту. Комплексного подхода придерживаются большинство государственных и крупных коммерческих предприятий и учреждений. Этот подход нашел свое отражение в различных стандартах. Комплексный подход к проблеме обеспечения безопасности основан на разработанной для конкретной КС политике безопасности. Политика безопасности регламентирует эффективную работу средств защиты КС. Она охватывает все особенности процесса обработки информации, определяя поведение системы в различных ситуациях. Надежная система безопасности сети не может быть создана без эффективной политики сетевой безопасности. Для защиты интересов субъектов информационных отношений необходимо сочетать меры следующих уровней: законодательного (стандарты, законы, нормативные акты и т. п.); административно-организационного (действия общего характера, предпринимаемые руководством организации, и конкретные меры безопасности, имеющие дело с людьми); программно-технического (конкретные технические меры). Меры законодательного уровня очень важны для обеспечения информационной безопасности. К этому уровню относится комплекс мер, направленных на создание и поддержание в обществе негативного (в том числе карательного) отношения к нарушениям и нарушителям информационной безопасности. Информационная безопасность — это новая область деятельности, здесь важно не только запрещать и наказывать, но и учить, разъяснять, помогать. Общество должно осознать важность данной проблематики, понять основные пути решения соответствующих проблем. Государство может сделать это оптимальным образом. Здесь не нужно больших материальных затрат, требуются интеллектуальные вложения. Меры административно-организационного уровня. Администрация организации должна сознавать необходимость поддержания режима безопасности и выделять на эти цели соответствующие ресурсы. Основой мер защиты административно-организационного уровня является политика безопасности и комплекс организационных мер. К комплексу организационных мер относятся меры безопасности, реализуемые людьми. Выделяют следующие группы организационных мер: управление персоналом; физическая защита; поддержание работоспособности; реагирование на нарушения режима безопасности; планирование восстановительных работ. Для каждой группы в каждой организации должен существовать набор регламентов, определяющих действия персонала. Меры и средства программно-технического уровня. Для поддержания режима информационной безопасности особенно важны меры программно-технического уровня, поскольку основная угроза компьютерным системам исходит от них самих: сбои оборудования, ошибки программного обеспечения, промахи пользователей и администраторов и т. п. В рамках современных информационных систем должны быть доступны следующие механизмы безопасности: идентификация и проверка подлинности пользователей; управление доступом; протоколирование и аудит; криптография; экранирование; обеспечение высокой доступности. Необходимость применения стандартов. Информационные системы (ИС) компаний почти всегда построены на основе программных и аппаратных продуктов различных производителей. Пока нет ни одной компании-разработчика, которая предоставила бы потребителю полный перечень средств (от аппаратных до программных) для построения современной ИС. Чтобы обеспечить в разнородной ИС надежную защиту информации требуются специалисты высокой квалификации, которые должны отвечать за безопасность каждого компонента ИС: правильно их настраивать, постоянно отслеживать происходящие изменения, контролировать работу пользователей. Очевидно, что чем разнороднее ИС, тем сложнее обеспечить ее безопасность. Изобилие в корпоративных сетях и системах устройств защиты, межсетевых экранов (МЭ), шлюзов и VPN, а также растущий спрос на доступ к корпоративным данным со стороны сотрудников, партнеров и заказчиков приводят к созданию сложной среды защиты, трудной для управления, а иногда и несовместимой. Интероперабельность продуктов защиты является неотъемлемым требованием для КИС. Для большинства гетерогенных сред важно обеспечить согласованное взаимодействие с продуктами других производителей. Принятое организацией решение безопасности должно гарантировать защиту на всех платформах в рамках этой организации. Поэтому вполне очевидна потребность в применении единого набора стандартов как поставщиками средств защиты, так и компаниями — системными интеграторами и организациями, выступающими в качестве заказчиков систем безопасности для своих корпоративных сетей и систем. Стандарты образуют понятийный базис, на котором строятся все работы по обеспечению информационной безопасности, и определяют критерии, которым должно следовать управление безопасностью. Стандарты являются необходимой основой, обеспечивающей совместимость продуктов разных производителей, что чрезвычайно важно при создании систем сетевой безопасности в гетерогенных средах. Комплексный подход к решению проблемы обеспечения безопасности, рациональное сочетании законодательных, административно-организационных и программно-технических мер и обязательное следование промышленным, национальным и международным стандартам — это тот фундамент, на котором строится вся система защиты корпоративных сетей. Пути решения проблем защиты информации в сетях. Для поиска решений проблем информационной безопасности при работе в сети Интернет был создан независимый консорциум ISTF (Internet Security Task Force) — общественная организация, состоящая из представителей и экспертов компаний-поставщиков средств информационной безопасности, электронных бизнесов и провайдеров Internet-инфраструктуры. Цель консорциума — разработка технических, организационных и операционных руководств по безопасности работы в Internet. Консорциум ISTF выделил 12 областей информационной безопасности, на которых в первую очередь должны сконцентрировать свое внимание создатели электронного бизнеса, чтобы обеспечить его работоспособность. Этот список, в частности, включает: аутентификацию (механизм объективного подтверждения идентифицирующей информации); право на частную, персональную информацию (обеспечение конфиденциальности информации); определение событий безопасности (Security Events); защиту корпоративного периметра; определение атак; контроль за потенциально опасным содержимым; контроль доступа; администрирование; реакцию на события (Incident Response). Рекомендации ISTF предназначены для существующих или вновь образуемых компаний электронной коммерции и электронного бизнеса. Их реализация означает, что защита информации в системе электронного бизнеса должна быть комплексной. Для комплексной зашиты от угроз и гарантии экономически выгодного и безопасного использования коммуникационных ресурсов для электронного бизнеса необходимо: проанализировать угрозы безопасности для системы электронного бизнеса; разработать политику информационной безопасности; защитить внешние каналы передачи информации, обеспечив конфиденциальность, целостность и подлинность передаваемой по ним информации; гарантировать возможность безопасного доступа к открытым ресурсам внешних сетей и Internet, а также общения с пользователями этих сетей; защитить отдельные наиболее коммерчески значимые ИС независимо от используемых ими каналов передачи данных; предоставить персоналу защищенный удаленный доступ к информационным ресурсам корпоративной сети; обеспечить надежное централизованное управление средствами сетевой защиты. Согласно рекомендациям ISTF, первым и важнейшим этапом разработки системы информационной безопасности электронного бизнеса являются механизмы управления доступом к сетям общего пользования и доступом из них, а также механизмы безопасных коммуникаций, реализуемые МЭ и продуктами защищенных виртуальных сетей VPN. Сопровождая их средствами интеграции и управления всей ключевой информацией системы защиты (PKI — инфраструктура открытых ключей), можно получить целостную, централизованно управляемую систему информационной безопасности. Следующий этап включает интегрируемые в общую структуру средства контроля доступа пользователей в систему вместе с системой однократного входа и авторизации (Single Sign On). Антивирусная защита, средства аудита и обнаружения атак, по существу, завершают создание интегрированной целостной системы безопасности, если речь не идет о работе с конфиденциальными данными. В этом случае требуются средства криптографической защиты данных и электронно-цифровой подписи. Для реализации основных функциональных компонентов системы безопасности для электронного бизнеса применяются различные методы и средства защиты информации: защищенные коммуникационные протоколы; средства криптографии; механизмы аутентификации и авторизации; средства контроля доступа к рабочим местам сети и из сетей общего пользования; антивирусные комплексы; программы обнаружения атак и аудита; средства централизованного управления контролем доступа пользователей, а также безопасного обмена пакетами данных и сообщениями любых приложений по открытым IP-сетям. Применение комплекса средств защиты на всех уровнях корпоративной системы позволяет построить эффективную и надежную систему обеспечения информационной безопасности. |