Ответы_ГЭК_для_ПМ. Управление качеством

Скачать 377 Kb. Скачать 377 Kb.

|

|

Область применения стандарта OHSAS 18001:2007 Требования стандарта OHSAS 18001:2007 применимы к любой организации, которая хочет разработать систему менеджмента OHSAS для устранения или минимизации рисков для персонала или других заинтересованных сторон, которые могут подвергаться опасностям в области OHSAS, связанными с осуществляемыми организацией видами деятельности. Внедрение требований стандарта и сертификация СМПБиОТ на соответствие данным требованиям являются добровольными, однако наличие сертификата соответствия может быть обязательным требованием заказчика при проведении тендера. Сертификат соответствия требованиям стандарта выдается на 3 года, при этом ежегодно проводится инспекционный контроль (надзорный аудит) для подтверждения соответствия системы менеджмента охраны здоровья и обеспечения безопасности труда требованиям стандарта. Конкурентные преимущества внедрения OHSAS 18001 - Повышение эффективности бизнеса, снижение непроизводственных потерь; - Снижение непредвиденных расходов на ликвидацию последствий аварий и инцидентов; - Снижение расходов на уплату штрафов и реализацию предписаний; - Снижение рисков аварий, аварийных ситуаций, несчастных случаев; - Повышение лояльности надзорных органов; - Повышение лояльности общественных организаций; - Повышение лояльности сотрудников организации; - Возможность привлечения ценных специалистов; - Преимущества в тендерах, конкурсах; - Выполнение условий получения заказа; - Повышение инвестиционной привлекательности; - Повышение имиджа компании как социально ориентированной; - Высвобождение высшего руководства для принятия стратегических решений; - Повышение вероятности успешной реализации бизнес-планов, достижения целей. Основные разделы стандарта OHSAS 18001:2007 Предисловие 1) Область применения 2) Ссылочные публикации 3) Термины и определения 4) Составные элементы системы управления БТиОЗ - Общие требования - Политика в области OHSAS - Планирование - Внедрение и функционирование - Проверочные и корректирующие действия - Анализ со стороны руководства Планирование на основе идентификации опасностей и оценки рисков. Организация должна установить и поддерживать в рабочем состоянии процедуры для идентификации существующих опасностей, оценки рисков и внедрения необходимых мер управления. Это должно охватывать: - рутинные и нерутинные виды деятельности; - деятельность всего персонала, имеющего доступ к рабочему месту (включая контракторов и посетителей); - оборудование на рабочем месте, представленное организацией или другими лицами. Организация должна обеспечить использование результатов проведенной оценки и результатов мероприятий по управлению рисками при постановке целей в области безопасности труда и охраны здоровья. Данная информация должна быть документироваться и подвергаться актуализации. Методология организации по идентификации опасности и оценке риска должна: - быть определена с учетом масштабов последствий, характера и длительности воздействия, чтобы обеспечить ее проактивный (предупреждающий) характер, а не реактивный (после произошедшего события); - обеспечить классификацию рисков и идентификацию тех, которые должны быть устранены или управляемы мерами; - быть согласована с оперативными наработками и сопоставлена с возможностями используемых мер по управлению риском; - представлять исходные данные для определения требований к производственному оборудованию, идентификации потребности в обучении персонала и/или разработке мер оперативного контроля; - предусмотреть отслеживание исполнения требуемых действий для обеспечения эффективности и своевременности их внедрения. 2. Цели менеджмента в области БТ и ОЗ - Организация должна установить и поддерживать в рабочем состоянии документированные цели в области безопасности труда и охраны здоровья для каждой имеющей отношение к делу функциональной единицы и на каждом уровне в пределах организации. - Цели следует определить количественно, там, где это осуществимо. - Устанавливая и пересматривая свои цели, организация должна учитывать законодательные и прочие требования, опасности и промышленные риски, технологические возможности, финансовые, операционные требования, обязательства в деловой сфере и мнения заинтересованных сторон. - Цели должны соответствовать заявлениям политики в области безопасности труда и охраны здоровья, включая обязательство постоянного совершенствования. Программы менеджмента в области БТ и ОЗ Организация должна разработать и поддерживать в рабочем состоянии программы системы управления безопасностью труда и охраны здоровья для достижения поставленных целей. Следующие пункты должны быть документированы: а) обозначенные обязательства и полномочия для достижения целей на каждом соответствующем уровне организации; б) средства и шкалу времени посредством которых намечается достижение целей. Программы БТиОЗ должна регулярно подвергаться анализу через запланированные интервалы времени. Там, где необходимо, в программу(ы) управления а области безопасности труда и охраны здоровья следует вносить поправки, в соответствии с изменениями в сферах деятельности организации, продукции, услугах или производственных условий предприятия. 3. Подготовка и компетентность персонала. Персонал должен быть компетентным для выполнения задач, которые могут влиять на безопасность и здоровье на рабочем месте. Компетентность следует определять, на основании соответствующего образования, подготовки и производственного опыта. Организация должна разработать и поддерживать в рабочем состоянии процедуры, которые обеспечивают осведомленность работников каждого соответствующего уровня и должности, о: - важности следованию политике в области безопасности труда и охраны здоровья; - последствиях их трудовой деятельности, на безопасность и здоровье работника; - потенциальных последствиях в случае отступления от установленных операционных процедур. Процедуры обучения персонала должны принимать в расчет различные уровни: - обязанности, способности и грамотности; - риск. Внешние и внутренние коммуникации. Организация должна иметь процедуры, обеспечивающие доведение до сведения персонала информации, относящейся к безопасности труда и охраны здоровья и процедуры получения информации от персонала и заинтересованных сторон. Участие служащих и организация консультаций следует документировать и сообщать об этом заинтересованным службам. Управление операциями. Организация должна идентифицировать те операции и виды деятельности, которые связаны с идентифицированными рисками, где нужно применить меры по управлению. Организация должна планировать эти виды деятельности, включая поддержание в рабочем состоянии, чтобы они проводились в установленных условиях путем: а) разработки и поддержания в рабочем состоянии документированных процедур; б) определения в процедурах операционных критериев; в) разработки и поддержания в рабочем состоянии процедур, относящихся к идентифицированным рискам; г) разработки и поддержания в рабочем состоянии процедур для проектирования рабочего места, технологического процесса, установок, механизмов. 4. Подготовленность к аварийным ситуациям и реагирование на них. Организация должна разработать и поддерживать в рабочем состоянии планы и процедуры для идентификации возможности и ответного реагирования на инциденты, несчастные случаи, аварийные ситуации, а также для предотвращения и сокращения возможных заболеваний и травм, которые могут быть с этим связаны. Организация должна проверять свою аварийную готовность и планы ответного реагирования и действий, особенно после происшествия несчастных случаев или непредвиденных ситуаций. Организация также должна периодически проверять такие процедуры там, где это осуществимо. Аудиты и анализ со стороны руководства. Организация должна разработать и поддерживать в рабочем состоянии программу аудита и процедуры периодических проверок системы управления, которые следует проводить для того, чтобы а) установить, что система управления безопасностью труда и охраной здоровья: соответствует запланированной схеме управления, должным образом внедрена, действенна для выполнения принятой политики и достижения установленных целей; б) анализировать результаты предыдущих аудитов; в) предоставлять информацию по результатам аудитов руководству организации. Программа аудитов, включая любой график, должна базироваться на результатах оценки риска в процессе работы организации и результатах предыдущих аудитов. Там, где это возможно, аудит должен проводиться персоналом, независимым от тех, кто несет непосредственную ответственность за проверяемую работу. Высшее руководство организации должно через запланированные интервалы проводить анализ системы управления в безопасности труда и охраны здоровья, чтобы обеспечить ее постоянную пригодность, адекватность и эффективность. Следует убедиться в том, что собрана вся необходимая информация, позволяющая провести анализ должным образом. Этот анализ должен быть документально оформлен. Анализ со стороны руководства должен содержать сведения изменениях в политике, целях и других элементах системы управления безопасности труда и охраны здоровья с учетом результатов проведенных аудитов системы. 4. Международные стандарты менеджмента безопасности пищевой продукции ИСО серии 22000. Обмен информацией внутри продуктовой цепи. Предварительная необходимая программа (ПНП) и рабочая ПНП, критические контрольные точки (ККТ). Общие требования и требования к документации. Планирование и реализация безопасной продукции. План НАССР. Блок-схемы, этапы процесса. Идентификация и оценка опасностей, идентификация критических контрольных точек и система их мониторинга. Управление несоответствиями. Постоянство улучшений. 1. ИСО 22000:2005 - Это первый международный стандарт, на основании которого можно внедрить и сертифицировать систему менеджмента безопасности пищевой продукции. В нем рассмотрены вопросы информирования, управления системой и контроля рисков для пищевой безопасности. Стандарт ИСО 22000 – 2005 включает пять разделов: 1.Система менеджмента безопасности пищевой продукции - Общие требования - Требования к документации 2.Ответственность руководства - Обязательства руководства - Политика в области безопасности пищевой продукции - Планирование системы менеджмента безопасности пищевой продукции - Ответственность и полномочия - Руководитель группы безопасности пищевой продукции - Обмен информацией - Готовность к чрезвычайным обстоятельствам и реагирование на них - Анализ со стороны руководства 3.Менеджмент ресурсов - Обеспечение ресурсами - Человеческие ресурсы - Инфраструктура - Производственная среда 4.Планирование и производство безопасности пищевой продукции - Программа обязательных предварительных мероприятий - Производственная программа обязательных предварительных мероприятий - Разработка плана ХАССП 5. Валидация, верификация и улучшение системы менеджмента безопасности пищевой продукции Общие требования Организация должна разработать, документально оформить, внедрить и поддерживать в рабочем состоянии эффективную систему менеджмента безопасности пищевой продукции, а также актуализировать ее, когда это необходимо, в соответствии с требованиями настоящего стандарта. Организация должна определить область применения для своей системы менеджмента безопасности пищевой продукции. В области применения должна быть определена продукция или категории продукции, процессы и производственные площадки, на которые распространяется система менеджмента безопасности пищевой продукции Требования к документации Документация системы менеджмента безопасности пищевой продукции должна включать в себя.

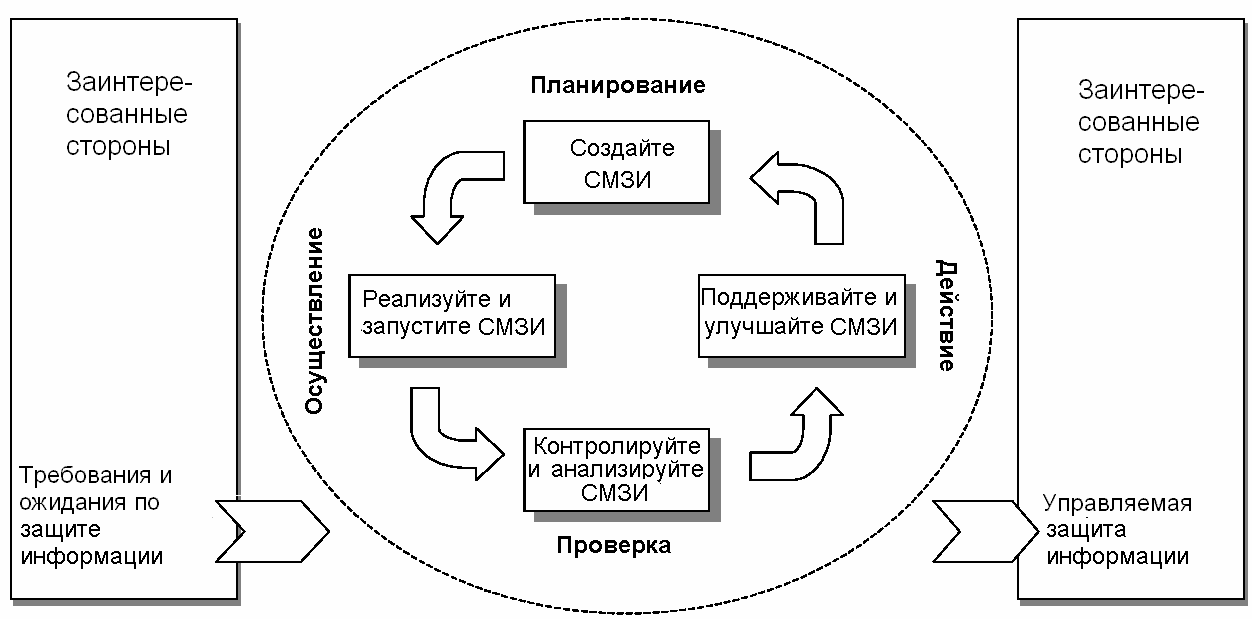

Обмен информацией внутри продуктовой цепи Организация должна разработать, внедрить и осуществлять эффективные мероприятия по обмену информацией с персоналом по вопросам, касающимся обеспечения безопасности пищевой продукции, о вносимых изменениях, включая, как минимум, изменения, касающиеся: а) выпускаемой или разрабатываемой продукции; б) сырьевых материалов, ингредиентов и услуг; в) системы производства и оборудования; г) производственных помещений, месторасположения оборудования и окружающей среды; д) чистки и программы санитарно-гигиенических мероприятий; е) упаковки, хранения и системы распределения; ж) уровня квалификации персонала, распределения ответственности и наделения полномочиями; з) требований, установленных законодательством и органом государственного управления; и) знания опасностей, угрожающих безопасности пищевой продукции и мероприятий по управлению; к) требований, установленных потребителями; сектором экономики, а также других требований, которые организация соблюдалась соблюдать; л) уместных запросов от внешних заинтересованных сторон; м) жалоб, в которых указываются опасности, угрожающие опасности, угрожающие безопасности пищевой продукции; н) других условий, оказывающих воздействие на безопасность пищевой продукции. Группа безопасности пищевой продукции должна нести ответственность за то, чтобы вышеуказанная информация было принята во внимание при актуализации системы менеджмента безопасности пищевой продукции. Высшее руководство должна также обеспечить использование информации в качестве входных данных для анализа со стороны руководства. 2. Планирование и реализация безопасной продукции Организация должна планировать, разрабатывать, внедрять и применять процессы производства безопасной продукции. Организация должна обеспечивать результативность запланированных видов деятельности и любых изменений, вносимых в них. Эта деятельность включает в себя выполнение программ обязательных предварительных мероприятий, производственных программ обязательных предварительны к мероприятий и/или плана ХАССП. Предварительная необходимая программа (ПНП) или программы обязательных предварительных мероприятий (PRP) – это основные условия и виды деятельности по обеспечению безопасности пищевой продукции, которые необходимы для поддержания гигиенических условий на всех этапах цепи создания пищевой продукции, приемлемых для производства, обращения и поставки конечной продукции и безопасной пищевой продукции для употребления человека в пищу. Требуемые программы обязательных предварительных мероприятий зависят от места в цепи создания пищевой продукции, в котором работает организация, а также от типа организации. Рабочая ПНП или производственная ПНП Производственные программы обязательных предварительных мероприятий следует документально оформить и включить в каждую программу следующую информацию: а) описание опасностей, угрожающих безопасности пищевой продукции, которые следует контролировать в рамках программы; б) мероприятия по управлению; в) процедуры мониторинга, которые требуются для подтверждения применения производственных программ обязательных предварительных мероприятий; г) описание коррекции и корректирующих действий, которые будут предприняты в случае, если записи мониторинга укажут, что производственные программы обязательных предварительных мероприятий не обеспечивают управления; д) распределение ответственности и полномочий; е) ведение записей при мониторинге. Критические контрольные точки (ККТ) – это места проведения контроля для идентификации опасных факторов на стадиях технологического процесса, а также разработку и реализацию предупреждающих и корректирующих действий для устранения этих факторов. В этом состоит принципиальное отличие метода ХАССП от традиционных методов, ориентированных на контроль готовой продукции. Количество критических контрольных точек зависит от сложности и вида продукции, производственного процесса, попадающих в область анализа. Для критических контрольных точек необходимо устанавливать критические пределы. Критический предел – это критерий, позволяющий отделить приемлемость от неприемлемости. Критические пределы устанавливают, чтобы определить, остается ли критическая контрольная точка под контролем (в допустимой области значения). Если критический предел превышен или нарушен, то продукцию, на которую вследствие этого было оказано воздействие, следует считать потенциально опасной. Технологические схемы (Блок-схемы), этапы процессов и мероприятия по управлению Необходимо подготовить технологические схемы для категорий продукции или процессов, па которые распространяется система менеджмента безопасности пищевой продукции. Технологические схемы должны обеспечивать основание для анализа случаев возможного появления, повышения значимости или привнесения опасностей, угрожающих безопасности пищевой продукции. Технологические схемы должны быть ясными, точными и в достаточной мере подробными. Технологические схемы, если это уместно, должны включать в себя следующее: а) последовательность и взаимодействие всех операций; б) любой переданный в субподряд или выполняемый по контракту процесс; в) участки, на которых в технологическую линию вводятся сырьевые материалы, ингредиенты и полуфабрикаты; г) участки, на которых выполняется переделка или переработка. д) участки, на которых осуществляется выпуск или ликвидация конечной продукции, промежуточной продукции, побочной продукции и отходов. В ходе проверки на месте группа безопасности пищевой продукции должна проверить точность применения на отдельных участках технологических схем и их соответствие современному уровню. Подтвержденные технологические схемы следует сохранять и считать документами. Применяемые мероприятия по управлению, параметры процесса и/или степень обязательности их соблюдения или процедуры, которые могут повлиять на безопасность пищевой продукции, должны быть установлены в той мере, насколько это необходимо для проведения анализа опасностей. Необходимо также определить внешние требования (например, требования, установленные органами государственного управления или потребителями), которые могут повлиять на выбор и степени обязательности мероприятии по управлению. Нормативно-техническую документацию следует актуализировать в соответствии с требованием данного стандарта. 3.Идентификация и оценка опасностей Следует идентифицировать и документально представить все опасности, угрожающие безопасности пищевой продукции, которые возможны для данного типа продукции, типа процесса и фактически имеющихся средств. Идентификацию следует проводить, основываясь: а) на предварительно полученной информации и данных, собранных согласно требование стандарта; б) на опыте работы; в) на внешней информации, включая, насколько это возможно, эпидемиологические данные и другие исторические сведения; г) на информации, которая получена на этапах цепи создания пищевой продукции, в отношении опасностей, угрожающих безопасности пищевой продукции, и которая может быть уместна для обеспечения безопасности конечной продукции, промежуточной продукции и пищевой продукции, непосредственно употребляемой в пищу. Необходимо указать, на каком этапе (ах) (начиная с приемки сырьевых материалов, переработки и распределения) может быть внесена опасность, угрожающая безопасности пищевой продукции. Каждая опасность, угрожающая безопасности пищевой продукции, должна быть оценена согласно серьезности с учетом возможного неблагоприятного воздействия на здоровье людей и согласно вероятности се возникновения. Следует описать применяемый метод оценки и оформить в виде записей результаты оценки опасностей, угрожающих безопасности пищевой продукции. Основываясь на оценке опасностей, следует выбрать соответствующую комбинацию мероприятий по управлению, которые позволят предотвратить, устранить ил и снизить до установленного уровня опасности, угрожающие безопасности пищевой продукции. Проведя этот выбор, следует рассмотреть каждое из мероприятий по управлению, с точки зрения его результативности в отношении идентифицированных опасностей, угрожающих безопасности пищевой продукции. Мероприятии по управлению, классифицированные как принадлежащие к плану ХАССП, следует выполнять в соответствии требованием данного стандарта. Другие мероприятия по управлению следует выполнять в рамках производственных программ обязательных предварительных мероприятий. Следует описать применяемые методы и параметры, использованные при классификации, а также оформить результаты оценки в виде записей. План ХАССП План ХАССП должен быть документально оформлен и включать в себя следующую информацию для каждой идентифицированной критической контрольной точки: а) опасности, которые угрожают безопасности пищевой продукции и которыми необходимо управлять в критической контрольной точке; б) мероприятия по управлению; в) критические пределы; г) процедуры мониторинга); д) коррекцию и корректирующие действия, которые будут предприняты, если будут превышены критические пределы; е) распределение ответственности и полномочий; ж) ведение записей при мониторинге. Идентификация критических контрольных точек и система их мониторинга Для каждой опасности, управление которой будет осуществляться согласно плану ХАССП, следует идентифицировать критическую контрольную точку, в которой будут выполняться идентифицированные мероприятия по управлению. Следует определить критические пределы, соблюдение которых в каждой критической точке управления будет контролироваться мониторингом. Критические пределы должны быть установлены для обеспечения приемлемого идентифицированного уровня опасности, угрожающей безопасности пищевой продукции, для конечной продукции. Критические пределы должны быть измеряемыми. Следует документально представить обоснование для выбора критических пределов. Если устанавливаются критические пределы, определение которых основано на субъективной оценке [например, посредством визуальной проверки продукции, процесса, обращения с продукцией и т. д.), то для их применения следует разработать инструкции или научно-техническую документацию и/или использовать персонал, имеющий соответствующее образование и профессиональную подготовку. Для каждой критической контрольной точки следует разработать систему мониторинга, позволяющую подтвердить тот факт, что критическая контрольная точка находится под контролем. Система должна охватывать все намеченные измерения или наблюдения, имеющие отношение к критическим пределам. Система мониторинга — это применяемые методы, инструкции и записи в отношении: а) измерений или наблюдении, которые обеспечивают получение результатов о пределах приемлемых временных рамок; б) используемых устройств; в) применяемых методов калибровки; г) периодичности мониторинга; д) полномочий и ответственности за проведение мониторинга и оценку результатов мониторинга; е) требований к ведению записей и методов ведения записей. Методы и периодичность мониторинга должны обеспечивать выявление случаев превышения критических пределов и ликвидацию несоответствующей продукции прежде, чем она будет использована или употреблена в пищу. 4. Управление несоответствиями. Организация должна гарантировать, что в случае превышения критических пределов в критических контрольных точках или в случае потери управления в рамках производственных программ обязательных предварительных мероприятий конечная продукция, на которую оказала воздействие такая ситуация, будет идентифицирована и будет осуществлено соответствующее управление в отношении ее использования и выпуска. Должна быть разработана и применена документально оформленная процедура в отношении: а) идентификации и оценки конечной продукции, на которую оказала воздействие вышеуказанная ситуация, чтобы определить, как следует обращаться с такой продукцией; б) анализа осуществленной коррекции. Продукция, изготовленная в условиях превышения критических пределов, является потенциально опасной и подлежит обращению в соответствии с требование стандарта. Продукция, изготовленная в условиях несоблюдения производственных программ обязательных предварительных мероприятий, должна быть оценена в отношении причин несоответствия и результирующего воздействия на безопасность пищевой продукции. Если необходимо, то к ней должны быть применены меры в соответствии с требованием стандарта. Результаты оценки должны быть оформлены в виде записей. Корректирующие действия должны быть предприняты в случае превышения критических пределов или недостаточного соответствия производственным программам обязательных предварительных мероприятии. Каждая партия продукции, для которой было выявлено несоответствие, может быть выпущена как безопасная продукция только в том случае, если выполняется одно из следующих условий: а) наличие свидетельства о том, что другое средство управления, кроме системы мониторинга, подтверждает, что мероприятия по управлению были результативными; б) наличие свидетельства о том, что объединенный эффект мероприятий по управлению, измеренный для данной конкретной продукции, соответствует предусмотренному результату выполнения работы (т.е. соблюдены приемлемые уровни идентифицированной опасности определенные согласно стандарта); в) результаты выборки, анализа и/или других верификационных действий подтверждают, что партия продукции, для которой было выявлено несоответствие, имеет приемлемые идентифицированные уровни рассматриваемых опасностей, угрожающих безопасности пищевой продукции. После выполнения оценки, подтвердившей, что партия продукции является неприемлемой для выпуска, данная продукция должна быть ликвидирована одним из следующих способов: а) переработкой или дальнейшей обработкой в рамках или вне рамок организации, которая позволяет обеспечить устранение или снижение до приемлемых уровней опасности, угрожающей безопасности пищевой продукции; б) уничтожением и/или удалением в виде отходов. Изъятую продукцию следует изолировать или хранить под контролем до тех пор, пока она не будет уничтожена, использована для других целей, кроме первоначально предусмотренного применения, идентифицирована как безопасная для первоначального (или другого) предусмотренного применения или повторно переработана способом, позволяющим получить безопасную продукцию. Информация о причине, объемах и результате изъятия должна быть оформлена в виде записей и передана высшему руководству в виде входных данных для анализа со стороны руководства. Организация должна верифицировать и вести записи в отношении результативности программы изъятия, используя соответствующие методы, например фиктивное изъятие или изъятие в соответствии с установившейся практикой. Постоянство улучшений. Высшее руководстве должно обеспечить непрерывное улучшение эффективности системы менеджмента безопасности пищевой продукции, применяя для этого обмен информацией, анализ со стороны руководства, валидацию комбинаций мероприятий по управлению корректирующими действиями, оценку результатов отдельных верификационных проверок, анализ результатов верификационной деятельности, а также актуализацию системы менеджмента безопасности пищевой продукции. 5. Международный стандарт системы менеджмента защиты информации ИСО/МЭК 27001:2005. Область применения и краткое содержание. 1. ISO/IEC 27001 — международный стандарт по информационной безопасности, разработанный совместно Международной организацией по стандартизации и международной электротехнической комиссией. Подготовлен к выпуску подкомитетом SC 27 Объединенного технического комитета JTC 1. Стандарт содержит требования в области информационной безопасности для создания, развития и поддержания Системы менеджмента информационной безопасности(СМИБ). Лучшие мировые практики в области управления информационной безопасностью описаны в международном стандарте на системы менеджмента информационной без. ISO 27001 устанавливает требования к системе менеджмента информационной безопасности для демонстрации способности организации защищать свои информационные ресурсы. Система менеджмента защиты информации: часть общей системы менеджмента, основанной на подходе деловых рисков, с целью создать, внедрить, эксплуатировать, постоянно контролировать, анализировать, поддерживать в рабочем состоянии и улучшать защиту информации. Общие положения: этот международный стандарт был подготовлен для того, чтобы предоставить модель для создания, внедрения, эксплуатации, постоянного контроля, анализа, поддержания в рабочем состоянии и улучшения Системы Менеджмента Защиты Информации (СМЗИ). Процессный подход: этот международный стандарт принимает процессный подход для создания, внедрения, эксплуатации, постоянного контроля, анализа, поддержания в рабочем состоянии и улучшения СМЗИ организации. Этот международный стандарт принимает модель «Plan-Do-Check-Act» (PDCA1), которая применяется для структуризации всех процессов СМЗИ. Модель PDCA, примененная к процессам СМЗИ:  Планирование (создайте СМЗИ): установите политику, цели, процессы и процедуры, относящиеся к менеджменту рисков и улучшению защиты информации для выдачи результатов в соответствии с общей политикой и целями организации. Осуществление (внедрите и эксплуатируйте СМЗИ): реализуйте и эксплуатируйте политику, средства управления, процессы и процедуры в области СМЗИ. Действие (постоянно контролируйте и анализируйте СМЗИ): оценивайте и, где применимо, измеряйте показатели процессов по отношению к политике, целям и практическому опыту в области СМЗИ, доложите результаты руководству для анализа. Проверка (поддерживайте в рабочем состоянии и улучшайте СМЗИ): осуществляйте корректирующие и предупреждающие действия, основанные на результатах внутреннего аудита СМЗИ и анализа со стороны руководства, или на другой значимой информации для того, чтобы достичь постоянного улучшения СМЗИ. Совместимость с другими системами менеджмента: этот международный стандарт совмещен с ISO 9001:2000 и ISO 14001:2004 для того, чтобы поддерживать согласованную и комплексную реализацию и работу со связанными стандартами менеджмента. Одна должным образом разработанная система менеджмента может, таким образом, удовлетворить требованиям всех этих стандартов. Область применения: требования, установленные в этом международном стандарте, носят общий характер и предназначены для применения ко всем организациям, независимо от типа, размера и характера. 2. Термины и определения: Актив - что-либо, что имеет ценность для организации. Доступность - свойство быть доступным и годным к употреблению по требованию уполномоченного лица. Конфиденциальность - свойство, что информация не сделана доступной или не разглашена неуполномоченным лицам, организациям или процессам Защита информации - сохранение конфиденциальности, целостности и доступности информации; кроме того, также могут быть включены другие свойства, такие как аутентичность, подотчетность, неотрекаемость и надежность. Событие в системе защиты информации - выявленный случай системы, услуги или состояния сети, указывающий на возможное нарушение политики защиты информации или нарушения в работе средств защиты, или прежде неизвестная ситуация, которая может иметь значение для защиты. Инцидент в системе защиты информации - одно или серия нежелательных или неожиданных событий в системе защиты информации, которые имеют большой шанс скомпрометировать деловые операции и поставить под угрозу защиту информации. Целостность - свойство оберегания точности и полноты активов. Остаточный риск - риск, остающийся после обработки риска. Принятие риска - решение взять на себя риск. Анализ риска - систематическое использование информации для выявления источников и для оценки степени риска. Основные разделы стандарта: - Система менеджмента защиты информации - Ответственность руководства - Внутреннее аудиты СМЗИ - Анализ СМЗИ со стороны руководства - УЛУЧШЕНИЕ СМЗИ. 3. Система менеджмента защиты информации включает следующие пункты:

- Управление записями. Общие требования Системы менеджмента защиты информации: организация должна создать, внедрить, эксплуатировать, постоянно контролировать, анализировать, поддерживать в рабочем состоянии и улучшать документированную СМЗИ в контексте целостной деловой деятельности организации и рисков, с которыми она сталкивается. Для создания СМЗИ организация должна сделать следующее:

Документация СМЗИ должна включать следующее: a) документированное заявление о политике и целях СМЗИ; b) область приложения СМЗИ; c) процедуры и средства управления в поддержку СМЗИ; d) описание методологии оценки рисков; e) отчет об оценке рисков; f) план обработки рисков; g) документированные процедуры, необходимые организации для того, чтобы гарантировать результативное планирование, работу и управление ее процессами защиты информации, а также для того, чтобы описать, как измерять результативность средств управления; h) записи, требуемые этим международным стандартом; i) Заявление о применимости. Документы, требуемые СМЗИ, должны быть защищены и должны управляться. Управление записями: Записи должны создаваться и поддерживаться в рабочем состоянии для того, чтобы обеспечивать подтверждение соответствия требованиям и результативной работы СМЗИ. Записи должны быть защищены и должны управляться. Раздел Ответственности руководства включает следующие пункты:

В разделе «Внутреннее аудиты СМЗИ» указывается что: Организация должна проводить внутренние аудиты СМЗИ через запланированные интервалы, с целью определить следующее аспекты: a) соответствуют ли требованиям этого международного стандарта и относящихся к ним законов или нормы; b) соответствуют ли выявленным требованиям защиты информации; c) эффективно ли реализуются и поддерживаются в рабочем состоянии; d) выполняются ли, как ожидается цели управления, средства управления, процессы и процедуры СМЗИ организации. Раздел «Анализ СМЗИ со стороны руководства» Входные данные для анализа СМЗИ со стороны руководства должны включать в себя следующее моменты: a) результаты аудитов и анализа СМЗИ; b) обратная реакция заинтересованных сторон; c) методики, продукты или процедуры, которые можно было бы использовать в организации для улучшения качества работы и результативности СМЗИ; d) статус предупреждающих и корректирующих действий; e) уязвимые места или угрозы, адекватно не рассмотренные в предыдущих оценках риска; f) результаты измерений результативности; g) последующие действия, вытекающие из предыдущего анализа со стороны руководства; h) любые изменения, которые могли повлиять на СМЗИ; i) рекомендации по улучшению. Выходные данные анализа со стороны руководства должны включать в себя любые решения и действия, имеющие отношение к нижеследующему: a) Улучшение результативности СМЗИ. b) Обновление оценки риска и плана обработки риска. c) Изменения процедур и средств управления, которые влияют на защиту информации. d) Необходимые ресурсы. e) Улучшение в том, как измеряется результативность средств управления. Раздел «Корректирующие действия, предупреждающие действия и постоянное улучшение СМЗИ». Организация должна постоянно улучшать результативности СМЗИ посредством: - использования политики и целей защиты информации. - использования результатов аудита. - анализа наблюдаемых событий, корректирующих и предупреждающих действий. - анализа со стороны руководства. Организация должна предпринимать действия по устранению причины несоответствия требованиям СМЗИ для того, чтобы предотвращать повторение. Документированная процедура для корректирующего действия должна определять требования для следующего: a) выявление несоответствий; b) определение причин несоответствий; c) оценивание потребности в действиях, чтобы гарантировать, что несоответствия не возникнут снова; d) определение и реализация требующихся корректирующих действий; e) записывание результатов предпринятых действий; f) анализ предпринятого корректирующего действия. |