Анализ и модернизация системы информационной безопасности в тран. Выпускная квалификационная работа на тему Анализ

Скачать 0.6 Mb. Скачать 0.6 Mb.

|

|

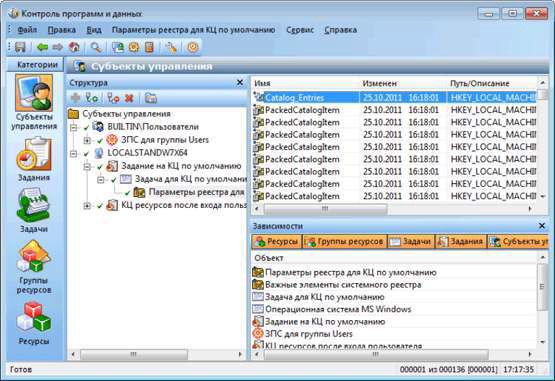

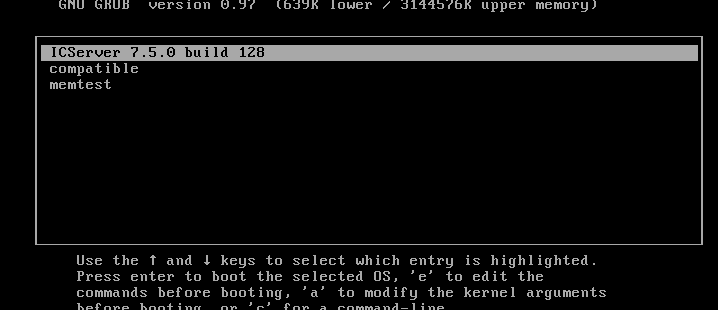

Рис.6 Применение системы обеспечения информационной безопасности к сетевой архитектуре ТК «ШЕРЛ». 2.2.2. Контрольный пример реализации проекта и его описание. Контрольный пример описывает настройку средств защиты информации в сетевой архитектуре ТК «ШЕРЛ». Средство защиты информации Secret Net Studio разворачивается в сетевом режиме. Сетевой режим Secret Net Studio – предназначен для инсталляции системы в доменную сеть c Active Directory. Такой вариант имеет средства для централизованного управления, а также позволяет применить политики информационной безопасности в масштабах предприятия. Сетевой вариант Secret Net Studio может быть также успешно развернут в сложной гетерогенной сети (domain tree/forest) [26]. Компоненты Secret Net Studio (сетевой режим): Secret Net Studio Клиент; Secret Net Studio Сервер безопасности; Secret Net Studio Программа управления. Клиент Secret Net Studio инсталлируется на все защищаемые компьютеры. Он реализует мониторинг соблюдения настроенных политик безопасности всех средствах вычислительной техники и обеспечивает регистрацию событий информационной безопасности и передачу их журналов на рабочее место сервера безопасности, а также прием от сервера безопасности оперативных команд и их реализацию. Secret Net Studio Сервер безопасности является центральным звеном в сетевой структуре системы защиты Secret Net Studio. Данный компонент реализует взаимодействие объектов управления, выполняет функции контроля и управления, в том числе осуществляет процессы обработки, хранения и передачи информации. В состав СЗИ Secret Net Studio включено средство оперативного управления, Secret Net Studio Программа управления. Средство оперативного управления предназначено для конфигурации сетевой структуры Secret Net Studio, централизованного управления средствами вычислительной техники, а также для работы с записями журналов безопасности, поступившими на хранение в собственную базу данных сервера безопасности Secret Net Studio. Средство оперативного управления устанавливается на рабочем месте администратора информационной безопасности. При работе средство взаимодействует с сервером безопасности Secret Net Studio, который обрабатывает все управляющие команды от администратора информационной безопасности. После инсталляции на СВТ СЗИ от НСД Secret Net Studio рекомендуется настроить следующие механизмы безопасности: защита входа в систему; настройка использования устройств и принтеров; настройка механизмов контроля целостности; настройка замкнутой программной среды; настройка полномочного управления доступом; настройка механизмов защиты информации на дисках; настройка защиты терминальных подключений; настройка аудита. Компоненты СЗИ от НСД Secret Net Studio "Сервер безопасности" и " Программа оперативного управления («Монитор»)" инсталлируются на АРМ Администратора системы обеспечения информационной безопасности ТК «ШЕРЛ». Настройка подсистемы может осуществляться как локально, так и централизованно с сервера безопасности. До начала настройки необходимо в соответствии с матрицей доступа определить перечень пользователей конкретного средства вычислительной техники и их права доступа к каталогам и файлам на данном средстве. Настройке подлежат: механизм входа в систему; параметры блокировки; дискреционное управление доступом к ресурсам файловой системы; разграничение доступа к устройствам; полномочное управление доступом; замкнутая программная среда. Настройка всех механизмов Secret Net Studio осуществляется во вкладке «Контроль программ и данных» (рисунок 7).  Рис.7 Пример вкладки «Контроль программ и данных» Механизм защиты входа в систему обеспечивает предотвращение доступа посторонних лиц к СВТ. К механизму защиты входа относятся следующие средства: средства для идентификации и аутентификации пользователей; средства блокировки компьютера; аппаратные средства защиты от загрузки ОС со съемных носителей. Идентификация, а также аутентификация пользователей выполняется при каждом входе пользователя в систему. Базовая процедура входа предусматривает ввод учетных данных пользователя либо использование аппаратных средств, которые поддерживаются операционной системой. Средства блокировки СВТ предназначены для предотвращения несанкционированного использования СВТ. В этом режиме блокируются устройства ввода (клавиатура и мышь) и экран монитора. Механизм дискреционного управления доступом к ресурсам файловой системы обеспечивает: разграничение доступа пользователей к каталогам и файлам на локальных дисках на основе матрицы доступа субъектов (пользователей, групп) к объектам доступа; контроль доступа к объектам как при локальных, так и при сетевых обращениях, включая обращения от имени системной учетной записи; невозможность доступа к объектам в обход установленных прав доступа с использованием стандартных средств ОС или прикладных программ (не использующих собственные драйверы для работы с файловой системой); независимость действия от встроенного механизма избирательного разграничения доступа ОС Windows. То есть установленные права доступа к файловым объектам в системе Secret Net Studio не влияют на аналогичные права доступа в ОС Windows и наоборот. Разграничение доступа пользователей к устройствам выполняется на основании списков устройств, формируемых и поддерживаемых в актуальном состоянии механизмом контроля подключения и изменения устройств. Механизм полномочного управления доступом Secret Net Studio обеспечивает: разделение доступа пользователей к информации, для которой определена категория конфиденциальности; контроль за подключением и использованием устройств с назначенными категориями конфиденциальности данных; контроль за потоками конфиденциальной информации в операционной системе; контроль за использованием сетевых интерфейсов, для которых определены допустимые уровни конфиденциальности данных пользователей; контроль за процессом печати документов с меткой конфиденциальности. По умолчанию в системе предусмотрены следующие категории конфиденциальности: "неконфиденциально" (для общедоступной информации), "конфиденциально" и "строго конфиденциально". При необходимости можно увеличить количество используемых категорий и задать для них названия в соответствии со стандартами, принятыми в вашей организации. Максимально возможное количество категорий — 16. Категорию конфиденциальности можно назначить для следующих ресурсов: локальные физические диски (кроме диска с системным логическим разделом) и любые устройства, включаемые в группы устройств USB, PCMCIA, IEEE1394 или Secure Digital; каталоги и файлы на дисках с файловой системой NTFS. Доступ пользователя к конфиденциальной информации осуществляется в соответствии с его уровнем допуска. Если уровень допуска пользователя ниже, чем категория конфиденциальности ресурса, система блокирует доступ к этому ресурсу. После получения доступа к конфиденциальной информации уровень конфиденциальности программы (процесса) повышается до категории конфиденциальности ресурса, чтобы все сохраняемые данные имели эту категорию конфиденциальности. Механизм по обеспечению замкнутой программной среды реализует для любого пользователя рабочего места индивидуальный перечень прикладного программного обеспечения, разрешаемого для использования. СЗИ от НСД контролирует и обеспечивает разграничение использования следующими активами: файлы инициации программ и библиотек, не входящих в перечень разрешенных для запуска, а также не удовлетворяющих определенным условиям; сценарии, не учтенные перечнем разрешенных для запуска, а также не зарегистрированные в базах данных. Попытки выполнения неразрешенных активов фиксируются как события НСД в библиотеке Secret Net Studio. На этапе инсталляции механизмов составляется перечень ресурсов, разрешенных для исполнения и редактирования. Перечень может быть сформирован в автоматическом режиме на основании сведений о инсталлированных на рабочем месте программах или по данным журналов, имеющих сведения о запуске библиотек, программ и сценариев. В то же время предусмотрена возможность по ручному формированию списков. Для объектов, входящих в список, возможно включить режим аудита целостности. В процессе функционирования системы Secret Net Studio события, происходящие на рабочем месте и связанные с безопасностью системы, регистрируются в системном журнале Secret Net Studio. Все записи в журнале хранятся в файлах системного диска. Формат хранения данных идентичен формату журналов безопасности системы Windows. Механизм по контролю целостности реализует слежение за неизменностью среды контролируемых объектов. Контроль целостности проводится в автоматическом режимах в соответствии с заданными параметрами расписания. Контролируемыми объектами могут быть файлы, каталоги, элементы реестра и секторы локальных дисков. Для каждого типа объектов имеется свой набор контролируемых параметров. К примеру, файлы могут контролироваться на целостность их содержимого, права доступа, атрибуты, а также на их существование в системе, т. е. на наличие файлов по заданной ссылке. В системе Secret Net Studio имеется возможность по выбору времени контроля. В частности, контроль системы может выполняться при загрузке операционной системы, а также при доступе пользователя в систему, по ранее заданному расписанию. В случае обнаружения несоответствий могут быть применимы различные варианты реагирования на возникающие ситуации в нарушении целостности, например, регистрация инцидента в журнале Secret Net Stu- dio, блокировка средства вычислительной техники. Межсетевой экран IDECO ICS ФСТЭК настраивается в следующей последовательности [25]: настройка административных полномочий; настройка правил контроля трафика; настройка правил предотвращения вторжений; настройка правил контент фильтрации. Настройка административных полномочий осуществляется в главном меню загрузчика Ideco ICS (рисунок 8).  |