Анализ и модернизация системы информационной безопасности в тран. Выпускная квалификационная работа на тему Анализ

Скачать 0.6 Mb. Скачать 0.6 Mb.

|

|

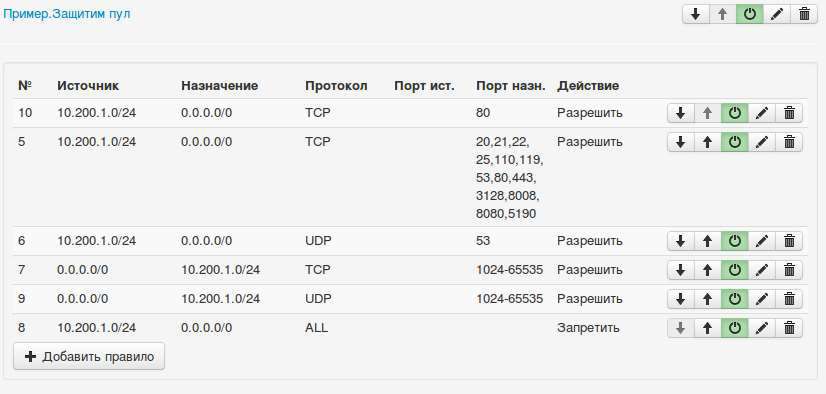

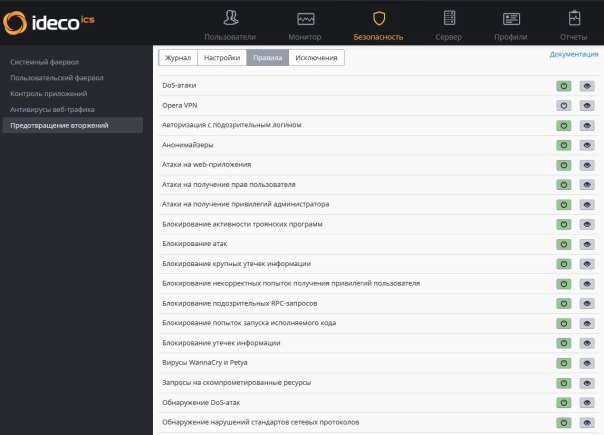

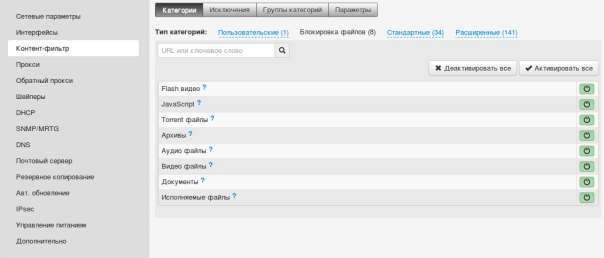

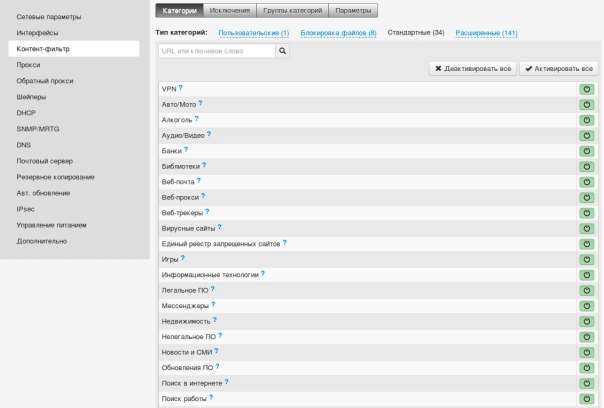

Рис. 8 Главное меню загрузчика Ideco ICS Необходимо сменить пароль по умолчанию, после чего настройка шлюза может осуществляться через web-интерфейс. Для конфигурирования шлюза через web-интерфейс при первом подключении необходимо задать сетевые параметры устройства: внешний интерфейс; IP-адрес и маска внешнего интерфейса; шлюз по умолчанию. Также требуется задать настройки для подключения главного администратора: имя пользователя и пароль; IP-адрес; тип авторизации. Настройка правил контроля трафика осуществляется в разделе Безопасность. Правила для контроля трафика создаются в соответствии со следующими критериями: Источник - Адрес источника трафика, проходящего через шлюз. В этом поле может быть указан IP-адрес и маска сети, диапазон адрес или домен. SRC Port (порт источника) - Порт источника. Имеет смысл только для TCP и UDP. Назначение - Адрес назначения трафика, проходящего через шлюз. В этом поле может быть указан IP-адрес и маска сети, диапазон адрес или домен. DST Port (порт назначения) - Порт назначения. Имеет смысл только для TCP и UDP. Протокол - Протокол передачи данных. Путь - Направление прохождения трафика. Различают входящий, исходящий, транзитный. Весь пользовательский трафик является транзитным (FORWARD). Действие - Действие, выполняемое над трафиком после срабатывания правила: запретить, разрешить, транслировать, логировать, разрешить без авторизации. Настройку правил фильтрации рекомендуется выполнять в соответствии с политикой «Запрещено все, кроме явно разрешенного». Такая политика используется в целях разрешения только ранее известных интернет-сессий, которые используют клиенты сети, и запрета иного трафика. Она реализует дополнительную защиту локальной вычислительной сети от вредоносного трафика и внешних угроз. Также это одна из наиболее существенных технологий по борьбе с распределенным трафиком пиринговых и файлообменных сетей. Принцип действия политики заключается в создании свода правил, разрешающих доступ только к службам нужных для работы необходимых сервисов в сети Интернет. Заключительным создается правило, которое запрещает весь трафик. Таким обазом, если трафик не выполняет ни одно из разрешающих правил, то данные этого трафика не допускаются к пропуску через шлюз. При этом устройством по умолчанию и DNS- сервером для клиентов из локальной сети должен быть шлюз Ideco ICS. На рисунке 9 показан пример настройки сетевых правил.  Рис.9 Пример настройки сетевых правил Система выявления и предотвращения вторжений (IDS/IPS) предназнаается для обнаружения, мониторинга и предотвращения угроз злоумышленников на сервера, интегрированные службы (mail, web-сайт и др.) и защищаемую шлюзом локальную вычислительную сеть. Правила для блокировки трафика включают в себя блокировку активности вредоносных программ: бот-сетей, spyware, вирусов, клиентов p2p и торрент-трекеров, сети TOR, анонимайзеров и иного вредоносного программного оббеспечения. Настройка службы осуществляется на вкладке Безопасность - Предотвращение вторжений (рисунок 10).  Рис.10 Настройка системы обнаружения вторжений Контентная фильтрация базируется на основе сведений о веб-трафике, полученных от прокси-модуля веб-трафика. Таким образом фильтр контента позволяет эффективно блокировать доступность к различным веб-ресурсам по протоколам http и https. Механизм фильтрации контента заключается в проверке корректности адреса, запрашиваемого пользователем ресурса либо отдельной страницы ресурса на наличие его в списках неразрешенных ресурсов. Администратору безопасности доступна как блокировка по типу файлов (рисунок 11), так и блокировка по формату контента (рисунок 12).  Рис. 11 Блокировка по типу файлов  Рис.12 Блокировка по формату контента Обоснование экономической эффективности проекта Выбор и обоснование методики расчёта экономической эффективности Для расчета экономической эффективности используется методика определения уровня затрат в эмпирической зависимости от уровня ожидаемых потерь (рисков) от i-й угрозы информации: Ri = 10(Si + Vi – 4), где: Si–коэффициент, характеризующий возможную частоту возникновения соответствующей угрозы; Vi–коэффициент, характеризующий значение возможного ущерба при ее возникновении. Значения коэффициентов Siи Vi, представлены в таблице 13. Таблица 13 Значения коэффициентов Si и Vi

Суммарная стоимость потерь определяется формулой: 𝑅 = ∑ 𝑁 𝑖=1 𝑅𝑖, где N – количество угроз информационным активам. Величины потерь (рисков) для критичных информационных ресурсов до внедрения системы обеспечения безопасности ТК «Шерл» представлены в таблице 14. Таблица 14 Величины потерь (рисков) для критичных информационных активов ТК «Шерл»

|