Морзе 10 02. Які є загрози безпеці та пошкодження даних у компютерних системах

Скачать 457.5 Kb. Скачать 457.5 Kb.

|

|

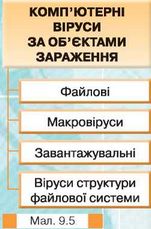

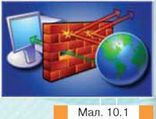

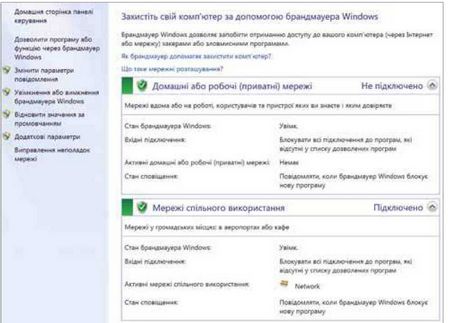

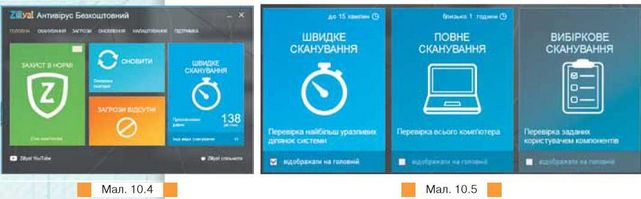

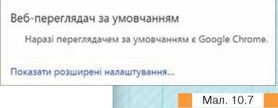

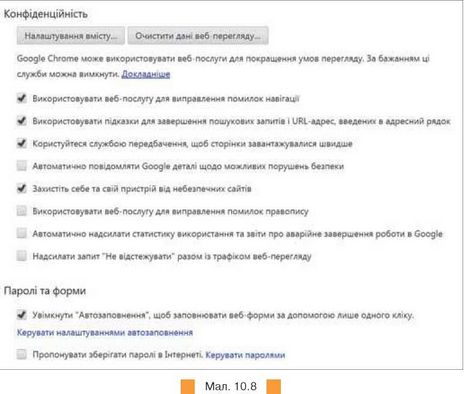

9.5. Як можна класифікувати комп’ютерні віруси? До шкідливого програмного забезпечення належать мережеві хробаки, класичні файлові віруси, троянські програми, хакерські утиліти та інші програми, що завдають явну шкоду комп’ютеру, на якому вони запускаються на виконання, або іншим комп’ютерам у мережі. Мережеві віруси для свого розповсюдження використовують можливості комп’ютерних мереж. Мережеві віруси — переважно це макровіру-си — розповсюджуються через електронну пошту. Є також шкідливі програми, що розповсюджуються здебільшого через локальну мережу та Інтернет. Хробаки — це один з різновидів шкідливих вірусів, що розмножуються та псують дані, збережені на комп’ютері. Часто хробаки розповсюджуються через файли, вкладені в електронні листи, або через деякі веб-сторінки, проте можуть також завантажуватися під час спільного користування файлами або програмами миттєвого обміну повідомленнями. Розповсюджуючись мережею, ці шкідливі програми створюють додаткове навантаження на канали зв’язку, вони можуть потай відправляти дані з вашого комп’ютера. Хробаки розповсюджуються швидше за віруси безпосередньо з одного комп’ютера на інший. Наприклад, хробак електронної пошти може сам відправляти себе на всі адреси електронної пошти в адресній книзі користувача. Інтернет-хробаки шукають підключені до Інтерне-ту комп’ютери, які не містять останніх оновлень безпеки. Програми на кшталт «троянський кінь» розповсюджуються шляхом обману, вони запускаються під виглядом іншої програми для отримання важливих даних. Наприклад, така програма має вигляд діалогового вікна реєстрації в системі. Коли користувач вводить у ньому своє реєстраційне ім’я та пароль, вони запам’ятовуються або передаються власнику програми «троянський кінь». Потім такі дані можуть бути використані для доступу до системи. Відмінність цих програм від вірусів і хробаків полягає в тому, що самостійно відтворюватися вони не можуть. Є різні підходи до класифікації комп’ютерних вірусів. Розглянемо класифікацію за об’єктами зараження (мал. 9.5).  • Файлові — уражають програми (основні й допоміжні, тобто ті, що завантажуються лише під час виконання основних). Файлові віруси записуються в початкові, об’єктні та завантажувальні модулі. Вони заражають файли, додаючи свій код у початок, середину або в кінець файла. Такі файли залишаються працездатними, але, крім свого коду, виконують код вірусу. Деякі віруси замість початкового змісту файла записують свій код. Файлові віруси можуть і не змінювати вміст файлів, які вони заражають. Деякі віруси собі надають ім’я зараженого файла, а файлові дають нове ім’я. Є також віруси, які привертають увагу користувача своїм іменем: Start.com, Install.exe тощо. • Макровіруси — це файлові віруси, які використовують файли документів текстових процесорів та електронних таблиць, зокрема Microsoft Office. Для свого розмноження такі віруси використовують можливості вбудованих макросів і за їх допомогою переміщуються від одного зараженого файла до інших. Більша частина таких вірусів написана для текстового процесора Microsoft Word. • Завантажувальні — уражають завантажувальні сектори дисків. Завантажувальні віруси записуються в завантажувальний сектор диска або область MBR. MBR (англ. Master Boot Record — головний завантажувальний запис) — таблиця в першому секторі завантажувального диска, що зберігає дані про фізичну та логічну його організацію. Якщо цей запис зіпсовано, неможливо завантажити операційну систему. Якщо заражено системний диск, з якого відбувається завантаження системи, тоді код вірусу отримує управління. Під час зараження вірус зчитує потрібні дані із завантажувача та зберігає їх у своєму коді. • Віруси структури файлової системи — здатні вносити зміни в службові структури файлової системи таким чином, що вірус включається у файли, призначені для виконання, явно не вкорінюючи в них свій код. Усі записи в папках щодо цих програм модифікуються таким чином, що першим записом програми стає той, який містить код вірусу. Під час запуску будь-якої такої програми замість неї працює вірус. За способом зараження середовища мешкання віруси можна поділити на резидентні й нерезидентні. Так, завантажувальні віруси найчастіше є резидентними. Це означає, що під час завантаження системи вірус потрапляє в оперативну пам’ять і перебуває там постійно. Є також класифікація за зовнішнім виглядом: • звичайні — код вірусу видно на диску; • невидимі (Stealth-віруси) — використовують особливі методи маскування, при перегляді код вірусу не видно. Stealth-віруси мають резидентний модуль, який постійно перебуває в оперативній пам’яті комп’ютера; • поліморфні — код вірусу змінний. 1. Назвіть джерела загроз комп’ютерної небезпеки. 2. Назвіть шляхи поширення загроз комп’ютерної небезпеки. 3. Опишіть дію різних видів комп’ютерних загроз. 4. У яких випадках програму називають комп’ютерним вірусом? 5. Як вірус може потрапити до запам’ятовуючих пристроїв комп’ютера? Чи може вірус потрапити через сканер, графічний планшет, CD-ROM? 6. Як може проявлятися зараження комп’ютерним вірусом? 7. За рахунок чого може «розмножуватися» комп’ютерний вірус? 8. Чим можуть відрізнятися між собою комп’ютерні віруси? 9. Чи є небезпека користування Інтернетом? У чому вона полягає? Чого та кого стосується? Відповідь проілюструйте конкретними прикладами. 1. Хто створює віруси й антивірусні програми? Обговоріть у парах. 2. Чи може Інтернет бути небезпечним для користувача, а не лише для його комп’ютера? Обговоріть у парах. Наведіть три приклади, коли користування Інтернетом є небезпечним для дітей, молоді, дорослих. 3. Уявіть, що вам запропонували створити свій Кодекс законів про захист користувача Інтернету від ймовірних небезпек. Обговоріть, з яких розділів ви би склали такий документ, які статті він би мав містити. 4. Розгляньте програму безкоштовного онлайнового курсу «Основи інформаційної безпеки» за посиланням http://zillya.ua/prometheus. Обговоріть, про які відомості з інформаційної безпеки додатково можна дізнатись на курсі. Якщо вас зацікавив курс, то зареєструйтесь і пройдіть запропоновані навчальні завдання. 1. Знайдіть в Інтернеті відомості про безпеку дітей у глобальній мережі. Знайдені адреси збережіть у папці Обране. Відкрийте одну зі знайдених веб-сторінок. Збережіть її як текстовий документ. Окремо збережіть два малюнки, розміщені на обраній веб-сторінці. 2. Знайдіть в Інтернеті два реферати про комп’ютерні віруси на відповідних сайтах. Порівняйте їх. Напишіть стислу анотацію до кожного. Дайте відповіді на запитання: • Які функції виконують антивірусні програми? • Які переваги та недоліки безкоштовних антивірусних програм? 3. Засобами редактора презентацій створіть ілюстрований інтерактивний словник термінів, які виникають при захисті від можливих загроз користувача Інтернету. Передбачте, що користувач може обирати термін у списку та переходити на сторінку із тлумаченням терміна. На такій сторінці може бути ілюстрація, що відображає зміст терміна, корисне посилання на ресурс в Інтернеті, де можна детальніше ознайомитися з поняттям. 4. Знайдіть відомості в Інтернеті та складіть список з 10 найбільш небезпечних комп’ютерних вірусів. Визначте, з якою метою вони були створені. Подайте знайдені відомості в текстовому документі у зручному вигляді.  що таке брандмауери; для чого використовують антивірусні програми; які засоби браузера призначені для уникнення загроз безпеці; як виконувати резервне копіювання та відновлення даних; як безпечно видаляти дані; яких правил доцільно дотримуватися для безпечної роботи в Інтернеті. 10.1. Що таке брандмауери? Загальний захист мережевого під’єднання здійснюють за допомогою брандмауерів (або міжмережевих екранів) — окремих пристроїв чи спеціальних програм, які для захисту створюють бар’єр між комп’ютером і мережею (мал. 10.1). За допомогою програм-брандмауерів відслідковуються всі під’єднання й за необхідності дозволяється чи блокується доступ до комп’ютера. Брандмауер може блокувати доступ до комп’ютера вірусів і хробаків, однак він не в змозі знайти їх і знищити. Перш ніж під’єднати комп’ютер до Інтернету, бажано підключити брандмауер. Наприклад, щоб підключити брандмауер в операційній системі Windows 7, треба виконати вказівку Пуск/Панель керування та обрати Брандмауер Windows. У вікні, що відкрилося (мал. 10.2), слід встановити режим Підключено та за необхідності задати додаткові параметри.   Мал. 10.2 Термін брандмауер походить від нім. brand — пожежа та mauer — стіна; його англійський еквівалент — firewall, асоціюється з вогнестійкою капітальною стіною, що перешкоджає поширенню пожежі. Термін виник приблизно в 1995 р. Після встановлення міжмережевого екрана при кожному першому запуску мережевих програм брандмауер видаватиме вікно з попередженням, що деяка програма намагається одержати доступ до мережевого ресурсу. Користувачеві пропонується на вибір: одноразово чи назавжди дозволити або заборонити доступ до комп’ютера для обраної програми. Крім брандмауера, вбудованого у Windows 7, є багато інших засобів, що мають гнучкі параметри налагодження. 10.2. Для чого використовують антивірусні програми? Для боротьби з комп’ютерними вірусами можна придбати спеціальні програми, які називаються антивірусними, або антивірусами. Антивіруси призначені для виявлення та лікування програм і файлів, що заражені комп’ютерним вірусом, а також для запобігання зараження файлів вірусами. Вони виконуються на комп’ютері й перевіряють на наявність вірусів усі файли, які завантажуються з Інтернету, отримуються електронною поштою, записуються на жорсткий диск або запускаються на виконання з компакт-диска чи флеш-накопичувача. Антивірусне програмне забезпечення складається з комп’ютерних програм, які намагаються знайти, запобігти розмноженню й видалити комп’ютерні віруси та інші шкідливі програми. Антивірусне програмне забезпечення зазвичай використовує два різні методи для виконання своїх задач: • перегляд (сканування) файлів для пошуку відомих вірусів, що відповідають визначенню в переліку вірусів; • знаходження підозрілої поведінки будь-якої з програм, подібної до поведінки зараженої програми. Незалежно від того, яка з антивірусних програм встановлена, важливо постійно її оновлювати. Зазвичай за певну річну оплату можна завантажувати оновлення такої антивірусної програми із сайта виробника. Щоб захистити свій комп’ютер, бажано постійно використовувати антивірусні програми та брандмауери, періодично перевіряти свій комп’ютер для виявлення шкідливих або інших небажаних програм й одразу вилучати їх. Класифікувати антивірусні продукти можна відразу за кількома ознаками, такими як використовувані технології антивірусного захисту, функціонал продуктів, цільові платформи. Залежно від принципу дії антивірусні програми поділяються на сканери, ревізори, монітори, вакцини та лікарі (мал. 10.3). Сканери (наприклад, Eset Smart Security (NOD32), MS AntiVirus) — визначають наявність комп’ютерного вірусу за базою даних, у якій зберігаються відповідні відомості про кожний вірус. Їх ефективність визначається актуальністю вірусної бази та наявністю спеціальної підпрограми, яка може проводити аналіз на наявність вірусу за спеціальним алгоритмом. Потребують постійного оновлення своїх баз даних. Ревізори (наприклад, програма Adinf) — контролюють уразливі для вірусної атаки компоненти комп’ютера: запам’ятовують стан файлової системи, аналізують стан файлів та службові відомості про диск і порівнюють їх із вихідним станом, який було збережено в одному з файлів даних ревізора.  Програми монітори, або фільтри, — перебувають в оперативній пам’яті та реагують на звернення до операційної системи, які роблять віруси для свого розмноження або виконання руйнівних дій, пропонуючи користувачеві відповідні запити на дозвіл чи заборону операції. Повідомляють користувача про всі дії на його комп’ютері. Якщо троянська програма або вірус захочуть проникнути в ПК або викрасти пароль і відправити його зловмисникові, фільтр миттєво спрацює й запитає: «Дозволити чи заборонити виконання операції?» Багато сучасних антивірусів мають вбудований брандмауер, що дає можливість контролювати мережевий трафік і стежити за змінами в системі. Вакцини, або імунізатори (наприклад, Anti Trojan Elite, Trojan Remover), — модифікують програми й диски так, що це не відображається на роботі програм, але вірус, від якого виконується вакцинація, вважає такі програми та диски вже зараженими. Лікарі, або фаги, — вилучають з інфікованих програм тіло вірусу й відтворюють початковий стан програм. Програми, що використовуються на практиці, переважно належать до антивірусних комплексів, що поєднують функції сканера, ревізора та монітора. Сьогодні здебільшого використовують такі антивірусні програми: Захисник Windows Microsoft Security Essentials, AVG (www.avg.com), Norton by Symantec (us.norton.com), ESET NOD32 (eset.ua), McAfee (www.mcafee.com), Malwarebytes (www.malwarebytes.com), Zillya! (zillya. ua), Bitdefender (www.bitdefender.com), avast! (avast.ua) (мал. 10.3). Захисник Windows Microsoft Security Essentials вбудований в операційну систему, починаючи з версії Windows 8, він забезпечує повний захист комп’ютера від шкідливих програм. Захисник Windows доступний також у Windows 7, але захист надається лише від шпигунського програмного забезпечення. Піктограма антивірусної програми, що встановлена на комп’ютері, відображається в правій частині панелі завдань. Двічі клацнувши на ній, відкривається вікно антивірусної програми, наприклад український антивірус Zillya! (мал. 10.4), у якому можна обрати різні режими роботи: оновлення бази антивірусів, налаштування програми, сканування всього комп’ютера або обраних компонентів. Антивірусні програми передбачають різні режими сканування, наприклад, швидке сканування, повне сканування, вибіркове сканування (мал. 10.5). Повне сканування всього комп’ютера зазвичай відбувається протягом тривалого часу.  Вправа 1. Перевірка файлів за допомогою онлайнового антивіруса. Завдання. Перевірити інсталяційну програму графічного редактора PicPick на наявність вірусів за допомогою онлайнового антивіруса Metadefender Cloud. 1. Відкрийте вікно браузера та введіть адресу www.metadefender.com. 2. Переконайтеся, що обрана вкладка — Analyze a File (Аналізувати файл). 3. Натисніть кнопку Select a File (Обрати файл) та оберіть з папки Інформаційна безпека файл picpick_inst.exe. 4. Проаналізуйте результат сканування (мал. 10.6). Про знайдені загрози сигналізуватиме червоний колір кільця та перше число в крузі, відмінне від нуля.  Технологія ActiveX — засіб, за допомогою якого браузер Internet Explorer використовує інші програми для відображення мультимедійного вмісту. За допомогою ActiveX браузер завантажує Windows Media Player, Quicktime та інші програми, які можуть відтворювати файли, вбудовані у веб-сторінки. Елементи управління ActiveX активізуються при клацанні на такому об’єкті на веб-сторінці, наприклад WMV-файлі, щоб завантажити його для відтворення у вікні браузера. 10.3. Які засоби браузера призначені для уникнення загроз безпеці? Сучасні браузери мають вбудовані засоби для уникнення загроз інформаційній безпеці. Адже безпосередньо через браузер ми переглядаємо вміст веб-сайтів, заходимо на сайти інтернет-банків, оплачуємо товари та послуги, користуємося онлайновими сервісами або обмінюємося конфіденційною інформацією. Саме на браузер лягає первинна відповідальність за безпеку в Інтернеті. Обираючи браузер для роботи, користувачі оцінюють його інтерфейс, швидкість і зручність роботи, наявність додаткових функцій. Проте одним з важливих критеріїв вибору браузера є його засоби для гарантування безпеки. Різні браузери пропонують різні рішення проблем безпеки. Засоби Microsoft Internet Explorer забезпечують захист від стеження, фільтрацію ActiveX-вмісту, протидію XSS-атакам, можливість перегляду веб-сторінок у приватному режимі InPrivate. Розробниками реалізовано також виділення домену другого рівня в адресному рядку браузера жирним накресленням, що дає змогу легко визначити, чи перебуває користувач саме на тому сайті, на який хотів зайти, або ж на шахрайському, адреса якого дуже подібна до адреси цього сайта. Однією з функціональних особливостей безпеки є фільтр SmartScreen, який у 9-й версії Internet Explorer має можливість фільтрувати не тільки шкідливі сайти по URL, а й шкідливі файли за допомогою технології Application Reputation. До засобів захисту браузера Mozilla Firefox належать захист від XSS-атак, інтеграція з батьківським контролем Windows 7, функції Приватний перегляд, інтеграція з антивірусними продуктами, фільтр шкідливих сайтів, захист від стеження за діями користувача в Інтернеті за допомогою спеціальних скриптів, що розміщуються на інтернет-сторінках, підтримка HTTPS-з’єднань. У Google Chrome передбачено захист від шахрайських і фішингових сайтів, зосереджений у технології Безпечний перегляд, реалізована технологія забезпечення безперервності HTTPS-з’єднання та захисту його від компрометації, захист від XSS-атак та інші корисні функції. Крім вбудованих засобів, різні браузери передбачають розширені налаштування безпеки. Для налаштування засобів безпеки в браузері Google Chrome необхідно відкрити меню браузера за допомогою інструмента в правій частині вікна та обрати вказівку Налаштування. У вікні, що відкриється, слід переміститися в нижню частину сторінки та обрати посилання Показати розширені налаштування (мал. 10.7).  XSS-атака (англ. Cross-Site Scripting — міжсайтовий скрип-тинг) — тип атаки на веб-системи, що полягає у вбудовуванні в сторінку, що переглядається, шкідливого коду (який буде виконано на комп’ютері користувача під час перегляду цієї сторінки) та взаємодії цього коду з веб-сервером зловмисника. Додаткові параметри захисту можна встановити, якщо в розділі Конфіденційність натиснути кнопку Налаштування вмісту (мал. 10.8).  |