Задача_ Необходимо описать объект защиты, провести анализ защище. Задача Необходимо описать объект защиты, провести анализ защищенности объекта защиты информации по следующим разделам Виды возможных угроз

Скачать 137.22 Kb. Скачать 137.22 Kb.

|

|

Задача: Необходимо описать объект защиты, провести анализ защищенности объекта защиты информации по следующим разделам: 1. Виды возможных угроз 2. Характер происхождения угроз 3. Классы каналов несанкционированного получения информации 4. Источники появления угроз 5. Причины нарушения целостности информации 6. Потенциально возможные злоумышленные действия 7. Определить класс защищенности автоматизированной системы Объект защиты информации: банковские операции (внесение денег на счет и снятие). Описание объекта защиты В данном варианте индивидуального задания рассматриваются банковские операции (а именно: банковские кассы, посредством которых осуществляются банковские операции). Объектом защиты информации будет являться универсальный коммерческий банк – Альфабанк. Предположим, что в центре города Воронеж расположено трехэтажное кирпичное здание УКБ «Альфабанк». При входе в «Альфабанк» находится пост охраны. По всей территории банка установлены видеокамеры для защиты от нападений, а также охранно-пожарная сигнализация. Руководство банка включает президента банка, главного бухгалтера и заместителя главного бухгалтера. Подходя к кассе банка для совершения банковской операции людям предлагается занять электронную очередь, чтобы не стоять в очередях в кассы, что говорит о защите людей от мелких карманных краж. В отделении банка на первом этаже находятся десять касс, которые расположены поочередно, на втором этаже – кредитный отдел и отдел выдачи наличных, а на третьем этаже – деньгохранилище, доступ к которому ограничен. Таким образом, чтобы совершить банковскую операцию через кассу, нужно пройти один или два этажа, так как полный доступ на третий этаж к деньгохранилищу есть только у президента банка. На первом этаже кассы находятся в помещении для касс, отделенном от основного помещения банка за пуленепробиваемой дверью и бронестеклом. Кассовые кабины отделяются от клиента барьером и оснащаются специальными лотками для передачи денег и документов. Для общения кассира с клиентом в каждой кассовой кабине предусмотрено переговорное устройство. Дальше касс находятся комната хранения оружия и помещение инкассаторов. Все двери в банке (в кассовые кабины, в комнату хранения оружия, в помещение инкассаторов, на второй и третий этажи, в деньгохранилище и т.д.) выполнены во взломо-пулестойком исполнении. По всей территории банка – системы охранно-пожарной сигнализации, системы видеоконтроля и ограничения доступа, а также охрана. На втором этаже в кабинетах (помещениях) выдачи наличных ценности и деньги клиентов хранятся в банковских ячейках, размещенных в сейфах, устойчивых ко взлому, с паролем и идентификационным номером владельца ячейки. На третий этаж в деньгохранилище полный доступ имеет исключительно только президент банка, а также бухгалтер и его заместитель в присутствии президента банка. В деньгохранилище доступ с паролем и на основании отпечатков пальцев. При входе на третий этаж размещен контрольно-пропускной пункт с охраной, у которой есть право пользования оружием в случае нападения. Чтобы пройти КПП на третьем этаже у президента банка есть специальная карта с определенным паролем, известным только ему, и идентификационным номером. Также доступ в деньгохранилище имеет уборщица помещений, но исключительно в присутствии президента банка и охраны. 1. Виды угроз

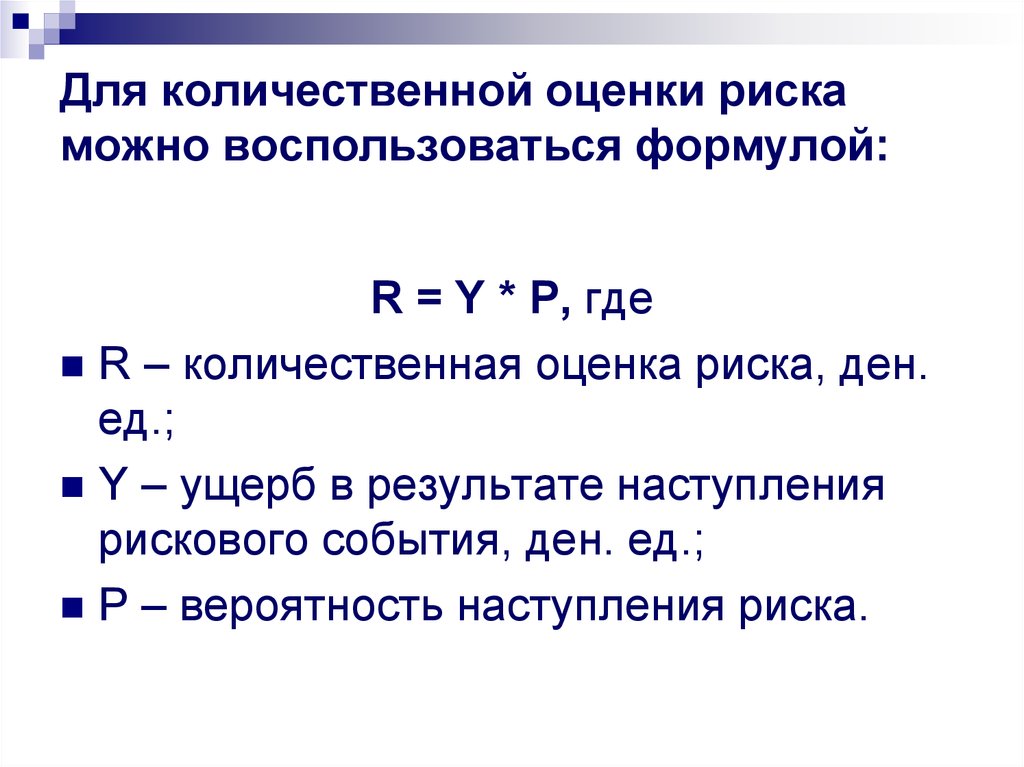

6. Потенциально возможные злоумышленные действия  Рисунок 4.1 – Злоумышленные действия на различных уровнях доступа Выделенные зоны определяются следующим образом: Внешняя неконтролируемая зона — территория вокруг автоматизированной системы обработки данных, на которой персоналом и средствами автоматизированной системой обработки данных не применяются никакие средства и не осуществляется никакие мероприятия для защиты информации. В данной зоне существует опасность выведывания информации (в том числе насильственным, незаконным путем) у сотрудников банка, директора или его заместителя, подкупа персонала или охраны, а также добровольное разглашение сотрудниками и клиентами банка конфиденциальной информации. Зона контролируемой территории — территория вокруг помещений автоматизированной системы обработки данных, которая непрерывно контролируется персоналом или средствами автоматизированной системы обработки данных. В данной зоне опасность может существовать, но ее контролируют охранники системой видеонаблюдения и своим правом пользования оружием. Зона помещений автоматизированной системы обработки данных — внутренне пространство тех помещений, в которых расположена система. Данную зону можно считать безопасной при достаточной квалификации и ответственности персонала банка, находящегося в данной зоне, а также вне ее. Зона ресурсов автоматизированной системы обработки данных — та часть помещений, откуда возможен непосредственный доступ к ресурсам системы. В этой зоне находятся все ресурсы и средства, хранящиеся в банке, а также информация о персональных данных клиентов. Защиту здесь обеспечивает сам директор банка, имеющий полный доступ к таким ресурсам и средствам банка (например, к деньгохранилищу), а также контрольно-пропускной пункт охраны банка при входе на третий этаж. Самый критический уровень – зона баз данных с которых возможен непосредственный доступ к защищаемым данным. Доступ к этой зоне есть только у директора банка с использованием им собственного пароля и идентификационного номера. Так что при достаточной его компетентности зону можно считать защищенной. 7. Класс защиты информации Описываемая в данной работе автоматизированная система – банковские операции (внесение денег на счет и снятие), осуществляемые посредством банковских касс УКБ «Альфабанка» относятся к первой группе. Так как это многопользовательская система, в которой одновременно обрабатывается и/или хранится информация разных уровней конфиденциальности, причем различные пользователи имеют различные права на доступ к информации. Класс рассматриваемой системы – В. Это обосновано тем, что в системе отсутствует шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на различных ключах и использование аттестованных (сертифицированных) криптографических средств. Также в системе допускается присваивание имен защищаемым данным (идентификационные номера владельцев банковских ячеек), усиленные средства управления и тестирования (напр., обработки персональных данных клиентов), а также предусмотрена система, контролирующая все запросы на доступ субъектов к объектам, не допускающая несанкционированных изменений, вместе с сигнализацией о попытках несанкционированных действий, и восстановление работоспособности системы. Заключение В ходе совершения данной индивидуальной работы был тщательно исследован вопрос информационной безопасности совершения банковских операций (внесения денег на счет и снятия), осуществляемых посредством банковских касс указанного банка. Полученный анализ позволяет выявить основные объекты и методы защиты для обеспечения необходимого уровня защищенности. Необходим класс защищенности 1В. Ответы на контрольные вопросы 1. Что такое информационный риск? Информационный риск – это возможное событие, в результате которого несанкционированно удаляется, искажается информация, нарушается ее конфиденциальность или доступность. То есть, понятие информационного риска используется как синоним понятия угроза безопасности информации 2. В чем заключается задача управления информационными рисками? В настоящее время управление информационными рисками представляет собой одно из наиболее актуальных и динамично развивающихся направлений стратегического и оперативного менеджмента в области защиты информации. Его основная задача объективно идентифицировать и оценить наиболее значимые для бизнеса информационные риски компании, а также адекватность используемых средств контроля рисков для увеличения эффективности и рентабельности экономической деятельности предприятия. Поэтому под термином «управление информационными рисками» обычно понимается системный процесс идентификации, контроля и уменьшения информационных рисков компаний в соответствии с определенными ограничениями российской нормативно-правовой базы в области защиты информации и собственной корпоративной политики безопасности. 3. Какие существуют методики оценки рисков и управления ими? Наиболее известные методики управления рисками информационной безопасности: CRAMM, COBIT for Risk, FRAP, Octave, Microsoft. 4. Какие формулы используются при количественной оценке информационных рисков?  | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||