КР Сети и телекоммуникации Виды угроз в ЛВС. 1. виды угроз 3 средства защиты лвс 5

Скачать 0.76 Mb. Скачать 0.76 Mb.

|

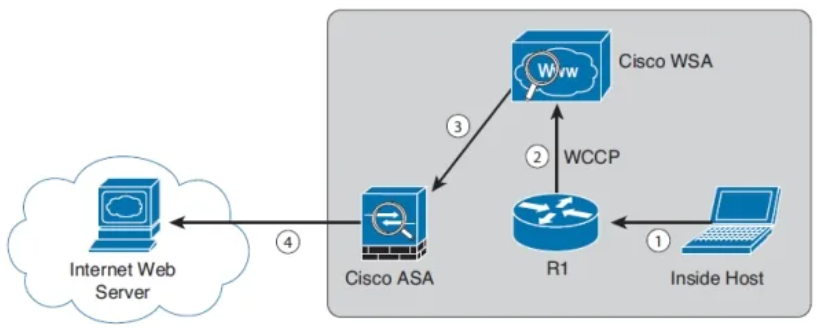

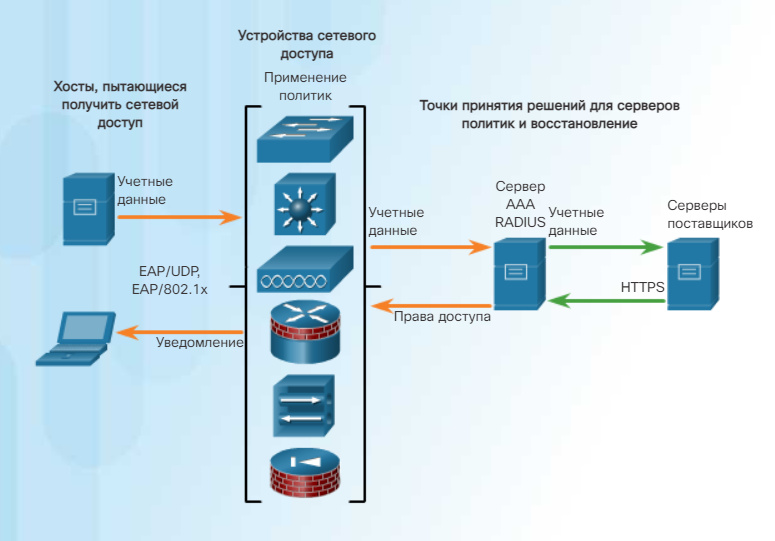

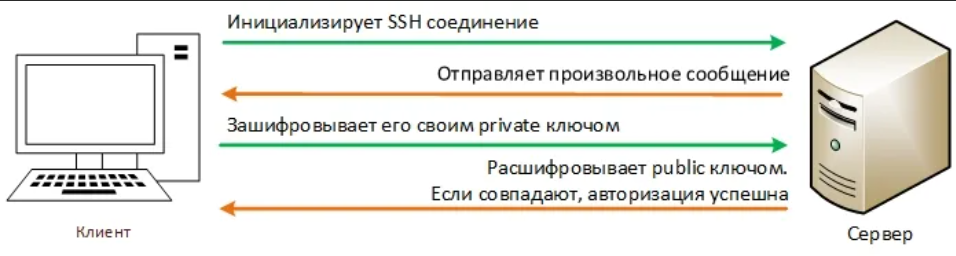

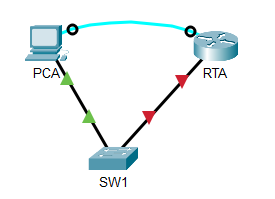

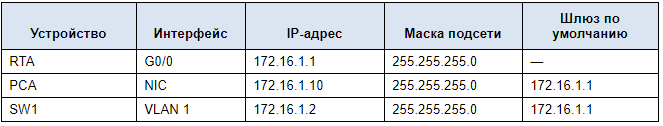

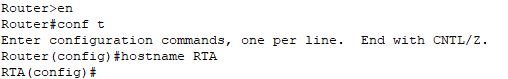

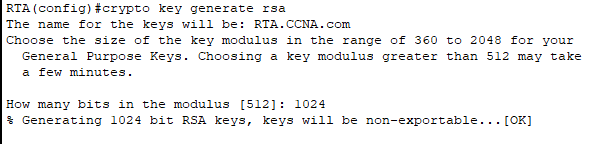

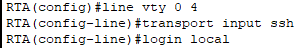

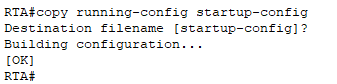

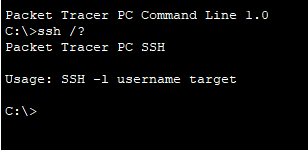

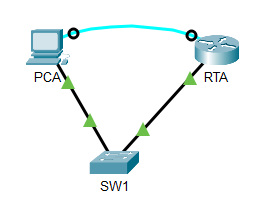

СОДЕРЖАНИЕВВЕДЕНИЕ 2 1.ВИДЫ УГРОЗ 3 2.СРЕДСТВА ЗАЩИТЫ ЛВС 5 2.1.Защита оконечных устройств 5 2.1.1. AMP (Advanced Malware Protection) 6 2.1.2. ESA ( Email Security Appliance) 6 2.1.3. WSA (Web Security Appliance) 6 2.1.4. NAC (Network Admission Control) 8 2.2.Защита инфраструктуры сети 9 2.2.1.Telnet (Teletype Network) 10 2.2.2.SSH (Secure Shell) 11 2.3.Настройка безопасного пароля и протокола SSH. 12 ЗАКЛЮЧЕНИЕ 16 СПИСОК ЛИТЕРАТУРЫ 17 ВВЕДЕНИЕВ настоящее время всеобщей компьютеризации благополучие и даже жизнь многих людей зависят от обеспечения информационной безопасности множества компьютерных систем обработки информации, а также контроля и управления различными объектами. Для нормального и безопасного функционирования систем необходимо поддерживать их безопасность и целостность. Широкое распространение и повсеместное применение вычислительной техники очень резко повысили уязвимость накапливаемой, хранимой и обрабатываемой в локальных вычислительных сетях (ЛВС) информации. Проблемы защиты информации в ЛВС постоянно находятся в центре внимания не только специалистов по разработке и использованию этих систем, но и широкого круга пользователей. Под защитой информации понимается использование специальных средств, методов и мероприятий с целью предотвращения утери информации, находящейся в ЛВС. Чтобы мы могли обеспечить безопасность информации в используемых нами локальных сетях, нам необходимо разобраться как работают те или иные средства защиты информации. Цель курсовой работы: изучение средств защиты информации в локальной сети. Задачи курсовой работы: Изучить виды угроз и их последствия; Рассмотреть средства защиты информации; Использовать практически способы защиты информации. ВИДЫ УГРОЗПри решении задачи защиты информации в локальной сети на первом этапе необходимо изучить виды угроз и оценить степень рисков, которым подвержены данные. При рассмотрении видов угроз мы выявили, что несанкционированный доступ бывает двух видов: 1. Косвенный, осуществляемый без прямого физического доступа к данным; 2. Прямой, с физическим доступом к сети. Основные способы организации несанкционированного доступа к информации в ЛВС: фотографирование экрана; считывание электромагнитных волн мониторов; запрещенное копирование, становящееся в последние годы основной угрозой для безопасности информации; хищение носителей данных; проникновение в компьютеры других пользователей для получения информации ограниченного доступа, иногда с использованием чужих средств идентификации (логинов, паролей, смарт-карт); применение программных ловушек. С каждым из этих способов хищения данных можно бороться. По статистике, до 80% случаев НСД к данным связаны с действиями внутренних пользователей. Внешние атаки на корпоративные сети происходят реже, особенно если в целях защиты информации ЛВС не подключена к Интернету. Получение несанкционированного доступа к информации может привести к серьезным инцидентам: разглашение, распространение данных. Этому риску в особенности подвержены документы, имеющие характер коммерческой тайны, и интеллектуальные активы. Их попадание к третьим лицам, конкурентам может причинить компании финансовый ущерб. Разглашение сведений, относящихся к персональным данным, влечет за собой ответственность по нормам действующего законодательства; намеренное искажение, подмена достоверной информации ложной; уничтожение по умыслу третьих лиц или из-за поломки оборудования, носителей информации либо в результате непреднамеренного заражения рабочей станции при помощи компьютерных вирусов. СРЕДСТВА ЗАЩИТЫ ЛВСДля защиты сетевого периметра от внешних угроз требуются различные устройства сетевой безопасности. Среди этих устройств могут быть аппаратный маршрутизатор ISR, обеспечивающий VPN-сервисы, межсетевой экран ASA, система предотвращения вторжений IPS и сервер AAA ACS. Многие атаки могут возникать и возникают внутри сети. Поэтому безопасность внутренней локальной сети так же важна, как и безопасность на внешнем периметре. Если локальная сеть не защищена, пользователи внутри организации подвергаются сетевым угрозам и рискам простоя, которые могут непосредственно повлиять на производительность и прибыль предприятия. После заражения внутренний хост может стать для злоумышленника исходным пунктом доступа к критически важным устройствам системы, например, к серверам, и к наиболее конфиденциальной информации. Во внутренней локальной сети можно выделить два типа элементов, требующих защиты: Оконечные устройства – хосты, включающие ноутбуки, настольные компьютеры, серверы и IP-телефоны, которые подвержены атакам со стороны вредоносного ПО. Инфраструктура сети – устройства инфраструктуры локальной сети связывают между собой оконечные устройства и обычно включают коммутаторы, беспроводные устройства и устройства для IP-телефонии. Большинство этих устройств подвержено атакам на уровне локальной сети, к которым относятся атаки путем переполнения таблицы MAC-адресов, спуфинг, атаки, связанные с DHCP, атаки путем лавинного трафика, атаки путем манипулирования протоколом STP и атаки VLAN. Защита оконечных устройствЗащита оконечных устройств в сети без границ может быть реализована с помощью следующих современных решений по обеспечению безопасности: Защита от вредоносного ПО (AMP, Antimalware Protection); Устройство обеспечения безопасности электронной почты (ESA, Email Security Appliance); Устройство обеспечения безопасности веб-трафика (WSA, Web Security Appliance) Network Admission Control (NAC). 2.1.1. AMP (Advanced Malware Protection)Защита от вредоносного ПО (AMP, Advanced Malware Protection) обеспечивает более эффективную защиту оконечных устройств и сетей по сравнению с традиционными локальными средствами защиты. Система AMP позволяет организациям осуществлять непрерывный контроль и управление противодействием вредоносному ПО в масштабе всей сети до начала, во время и после завершения атаки. Решение AMP позволяет обнаруживать и блокировать вредоносное ПО, обеспечивает непрерывный анализ и ретроспективное информирование с помощью следующих функций: Репутация файлов – анализ файлов на входе и блокирование либо применение политик Песочница для файлов – анализ неизвестных файлов с целью выяснения их истинного поведения Ретроспективный анализ файлов – продолжение анализа файлов на предмет изменения уровней угроз 2.1.2. ESA ( Email Security Appliance)За прошедшие 25 лет электронная почта превратилась из инструмента, предназначенного в основном для технических специалистов и исследователей, в основное средство корпоративных коммуникаций. Каждый день люди отправляют более 100 млрд корпоративных электронных писем. Поскольку уровень использования электронной почты постоянно растет, безопасность ее работы приобретает все большую значимость. Для защиты критически важных систем электронной почты в настоящее время используется ESA, которое обеспечивает следующие возможности: Быстрая и полномасштабная защита электронной почты, которая может блокировать спам и угрозы до их проникновения в сеть. Гибкое облако, возможности виртуального и физического развертывания, отвечающие меняющимся потребностям бизнеса. Управление исходящими сообщениями с помощью встроенных систем предотвращения потери данных (DLP, data-loss prevention) и шифрования электронной почты. 2.1.3. WSA (Web Security Appliance)WSA – это технология нейтрализации веб-угроз, которая объединяет ведущие системы защиты и позволяет организациям справиться с растущими проблемами в сфере безопасности и контроля веб-трафика. WSA обеспечивает на единой платформе решение класса «все в одном», объединяющее усовершенствованную защиту от вредоносного ПО, мониторинг и контроль приложений, управление политиками допустимого использования, аналитическую отчетность и безопасный мобильный доступ. WSA предоставляет возможность полного управления доступом пользователей к Интернету. В соответствии с требованиями организации определенные функции и приложения, например, чаты, обмен сообщениями, передача видео и звука, могут быть разрешены, ограничены по времени и по пропускной способности либо заблокированы. WSA может поддерживать черные списки, фильтрацию по URL-адресам, сканирование вредоносного ПО, категоризацию URL-адресов, фильтрацию веб-приложений, а также шифрование и дешифрование TLS/SSL. К основным функциям и преимуществам решений Web Security Appliance относятся: Система аналитики угроз Talos – быстрая и всесторонняя защита веб-трафика на базе широкой сети определения угроз. Инструменты Cisco для управления использованием интернет-ресурсов – сочетание традиционной фильтрации URL-адресов с динамическим анализом контента позволяет снизить риски в отношении соответствия нормативам, выполнения обязательств и производительности. Усовершенствованная защита от вредоносного ПО (AMP) – AMP – дополнительно лицензируемая функция, доступная для всех пользователей Cisco WSA. Предотвращение потери данных (DLP) – предотвращает утечку конфиденциальных данных, создавая контекстно-зависимые правила для базовой политики DLP. Принцип работы WSA (Web Security Appliance) показан на рисунке 1.  Рисунок 1 – Схема работы WSA (Web Security Appliance) 2.1.4. NAC (Network Admission Control)Задачей структуры NAC является предоставление доступа в сеть только тем хостам, которые прошли аутентификацию и получили положительную оценку состояния безопасности. Например, корпоративные ноутбуки, которые в течение некоторого времени использовались за пределами компании, могли не получить текущих обновлений системы безопасности или могли быть инфицированы другими системами. Такие системы не могут подключиться к сети до тех пор, пока они не будут проверены, обновлены и их безопасность не будет подтверждена. Принцип работы NAC (Network Admission Control) показан на рисунке 2.  Рисунок 2 – Схема работы NAC (Network Admission Control) Защита инфраструктуры сетиДля предотвращения несанкционированного доступа ко всем инфраструктурным устройствам необходимо внедрять соответствующие политики безопасности и средства управления. Маршрутизаторы являются основными целями для злоумышленников, потому что эти устройства играют роль «дорожной полиции», регулируя перемещение трафика между сетями. Граничный маршрутизатор, показанный на рисунке 3, – это последний маршрутизатор между внутренней сетью и недоверенной сетью, например, Интернетом. Весь интернет-трафик организации проходит через граничный маршрутизатор, который зачастую выполняет роль первой и последней линии обороны сети. Граничный маршрутизатор помогает защитить периметр сети и выполняет действия по защите на основе политик безопасности организации. Именно поэтому так важно обеспечивать защиту сетевых маршрутизаторов.  Рисунок 3 – Граничный маршрутизатор Доступ к маршрутизатору может осуществляться локально или удаленно. Локальный доступ. Для локального доступа к маршрутизатору обычно требуется прямое подключение к консольному порту на маршрутизаторе Cisco, а также использование компьютера, на котором запущено ПО эмуляции терминалов. Администратор должен иметь физический доступ к маршрутизатору и использовать консольный кабель для подключения к консольному порту. Локальный доступ обычно используется для первоначальной конфигурации устройства. Удаленный доступ. Администраторы могут также входить на инфраструктурные устройства удаленно. Хотя для этого доступен вариант со вспомогательным (aux) портом, наиболее распространенными видами доступа являются подключения к маршрутизатору по протоколам Telnet и SSH. Telnet (Teletype Network)Telnet (Teletype Network) – сетевой протокол для удалённого доступа к компьютеру с помощью командного интерпретатора. Аналогичное название имеют утилиты для работы с протоколом. Не использует шифрование и поэтому уязвим для атак при применении в Интернете или локальной сети. Telnet предлагает три услуги: Определяет сетевой виртуальный терминал (NVT – network virtual terminal), который обеспечивает стандартный интерфейс к удаленной системе. Включает механизм, который позволяет клиенту и серверу согласовать опции обмена Обеспечивает симметрию соединения, допуская любой программе выступать в качестве клиента Сеансы telnet не поддерживают шифрование данных. Это означает это любой, кто имеет доступ к любому маршрутизатору, коммутатору или шлюзу в сети между двумя удаленными компьютерами, соединенными сеансом связи по протоколу telnet, может перехватить проходящие пакеты и легко получить логин и пароль для доступа в систему (или завладеть любой другой информацией, которой обмениваются эти компьютеры) при помощи любой общедоступной утилиты. Принцип работы Telnet (Teletype Network) показан на рисунке 4.  Рисунок 4 – Схема работы Telnet (Teletype Network) SSH (Secure Shell)SSH (Secure Shell) – сетевой протокол, позволяющий производить удалённое управление компьютером и передачу файлов. Сходен по функциональности с протоколом Telnet, однако использует алгоритмы шифрования передаваемой информации. SSH представляет собой некую программу, которая позволяет устанавливать соединение с удаленным компьютером, выполнять на нем некоторые команды и перемещать файлы между компьютерами. Предоставляя надежную систему аутентификации и возможность обеспечения стойкого алгоритма шифрования данных, передаваемых по открытым каналам (таким как сеть Интернет) позволила SSH заменить менее безопасные программы эмуляции терминала, такие как telnet. Принцип работы SSH (Secure Shell) показан на рисунке 5.  Рисунок 5 – Схема работы SSH (Secure Shell) Настройка безопасного пароля и протокола SSH.Для выполнения практической части мы будем использовать Packet Tracer. Packet Tracer – симулятор сети передачи данных, выпускаемый фирмой Cisco Systems. Позволяет делать работоспособные модели сети, настраивать (командами Cisco IOS) маршрутизаторы и коммутаторы, взаимодействовать между несколькими пользователями (через облако). Используя данный симулятор, мы построили модель сети, представленную на рисунке 6.  Рисунок 6 – Модель сети Настройку IP-адресации будем проводить в соответствии с таблицей 1. Таблица 1– IP-адресация  В первую очередь, необходимо выполнить настройку базовой безопасности на маршрутизаторе. Подключившись к маршрутизатору с помощью консольного подключения, мы активируем привилегированный режим и настраиваем имя хоста как RTA.  Рисунок 7– Настройка имени Далее мы зашифровали все открытые пароли и установили минимальную длину, чтобы обеспечить сохранность пароля в тайне. Рисунок 8 – Защита пароля Мы установили надежный пароль. Рисунок 9 – Пароль Далее необходимо отключить DNS-поиск. Рисунок10 – Отключение DNS Устанавливаем доменное имя CCNA.com. Рисунок 11– Установка доменного имени Создаём произвольного пользователя с надежным шифрованным паролем. Рисунок 12 – Создание пользователя Теперь необходимо создать 1024-разрядные RSA-ключи с помощью команды crypto key generate rsa.  Рисунок 13 – Создание RSA-ключей Далее необходимо заблокировать на три минуты всех, кто, выполнив четыре попытки в течение двух минут, не смог войти в систему. Рисунок 14 – Установка временного ограничения Настраиваем все линии VTY для доступа по SSH и используем профили локальных пользователей для аутентификации.  Рисунок 15 – Настройка VTY Устанавливаем тайм-аут режима EXEC на 6 минут на линиях VTY. Рисунок 16 – Установка тайм-аут режима Сохраняем конфигурацию в NVRAM.  Рисунок 17 – Сохранение конфигурации Открываем командную строку на рабочем столе PCА, чтобы установить соединение SSH с RTA. строку  Рисунок 18 – Установка соединения SSH с RTA Теперь данная модель сети находится в рабочем состоянии.  Рисунок 19 – Функционирующая модель сети ЗАКЛЮЧЕНИЕВ настоящее время все пользователи, будь то физические лица или организации в равной степени зависят от своих компьютеров и сетей. Несанкционированное вторжение в сеть может привести к чрезвычайно затратным перебоям и потере ценных результатов работы. Атака на сеть может иметь разрушительные последствия с потерей времени и средств в результате повреждения или хищения важной информации и ресурсов. Именно поэтому важно знать, как обеспечить информационную безопасность локальных сетей. В ходе выполнения курсовой работы мы изучили средства защиты информации в локальной сети способы их применения. Для достижения поставленной цели были выполнены следующие задачи: Были изучены виды угроз и их последствия; Рассмотрены средства защиты информации; Изучены в практике способы защиты информации. СПИСОК ЛИТЕРАТУРЫЛеинванд Конфигурирование маршрутизаторов Cisco / Леинванд, Аллан. - М.: Вильямс; Издание 2-е, 2001. - 368 c. Сетевые атаки: // lagman-join.narod.ru: сайт. А.Н. Прохода. Обеспечение интернет-безопасности. – М.: Горячая Линия - Телеком, 2007. – 184 с. Daniel Barrett. SSH the Secure Shell – the Definitive Guide. – М: , 2001. – 558 с. Ю.В. Чекмарев. Локальные вычислительные сети. – М.: ДМК Пресс, 2009. – 200 с. Ciscolearning.ru : // ciscolearning.ru/cisco-router/access-control-list/ Е.В. Смирнова, П.В. Козик. Технологии современных сетей Ethernet. Методы коммутации и управления потоками данных. – СПб: БХВ-Петербург, 2012. – 272 с. Т.Л. Партыка, И.И. Попов. Информационная безопасность. – М.: Форум, Инфра-М, 2002. – 368 с. Топология сети Источник: https://smartadm.ru/topologiya-seti-osnovnye-vidy-setevyh-topologij Пакет Создание сетей удаленного доступа Cisco / Пакет, Кэтрин. - М.: Вильямс, 2003. - 672 c. |