Рол. УП 04.01 Администрирование_ИСИП3А_НЕ ВСЕ. Методические указания для студентов по учебной практике Системное администрирование

Скачать 3.05 Mb. Скачать 3.05 Mb.

|

|

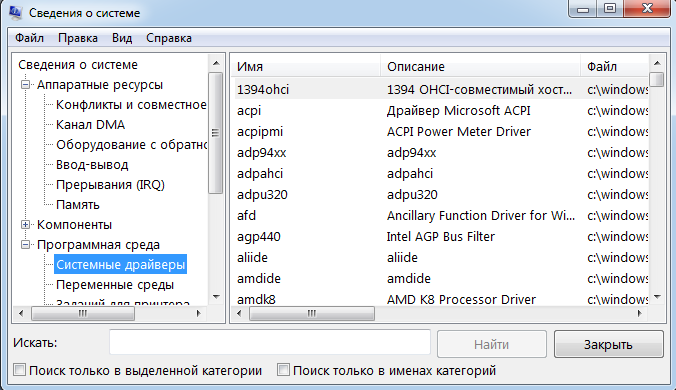

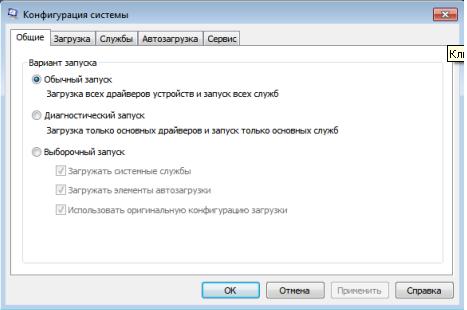

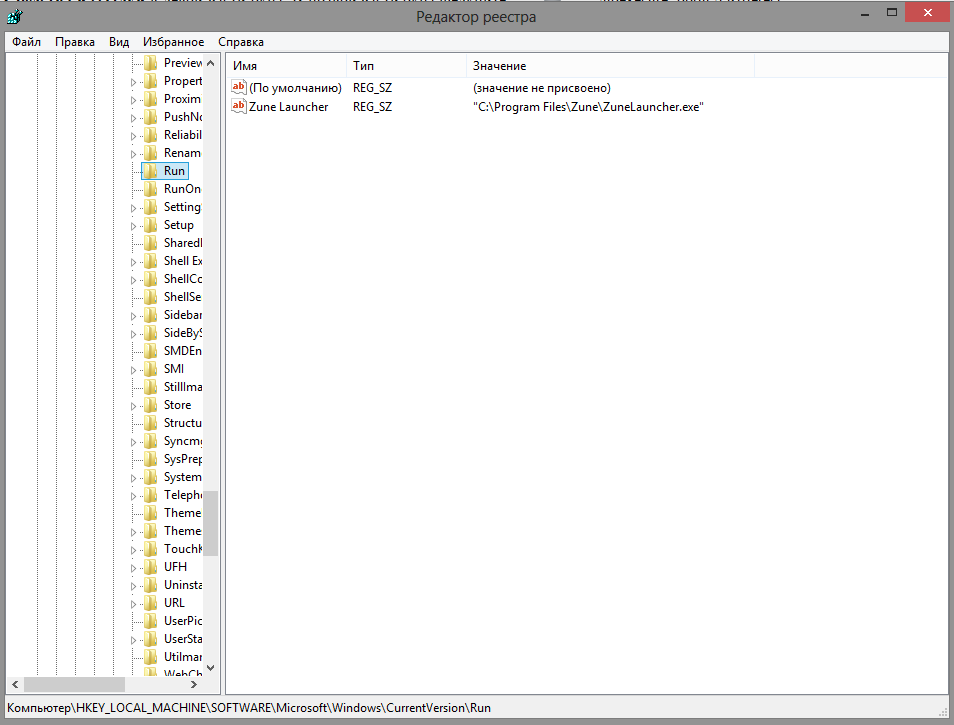

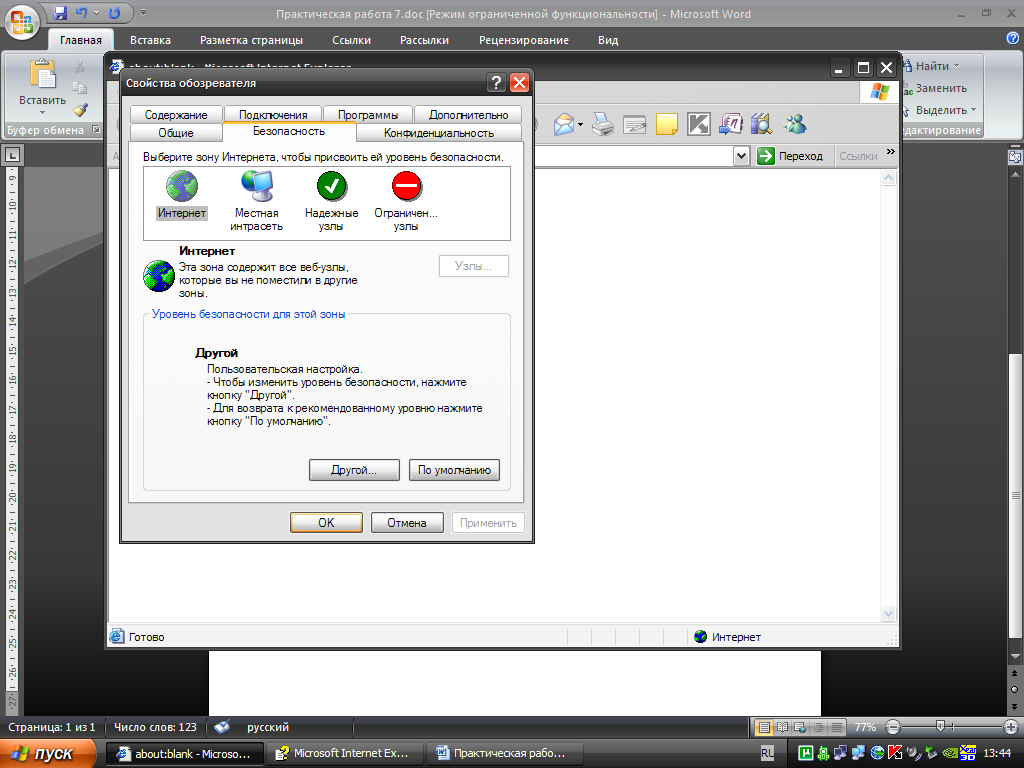

Министерство образования Республики Мордовия ГБПОУ РМ «Саранский государственный промышленно-экономический колледж»  Методические указания для студентов по учебной практике «Системное администрирование» Для специальностей: 230115 Программирование в компьютерных системах 230401 Информационные системы (по отраслям) Саранск 2016 Правила выполнения практических работ В ходе выполнения работы студент должен чётко следовать инструкциям, изложенным в описании практической работы. Все приведенные в описании примеры заданий требуется проверить на исполнение и использовать их при работе над вариантом практического задания описанной работы. Для защиты практической работы необходимо проанализировать выполненное задание, прокомментировать выполнение, ответить на вопросы, задаваемые студенту преподавателем по теме задания. После выполнения практической работы студент выполняет отчет на листах формата А4, где указывается: тема практической работы; цель работы; наличие грамотно составленного описания практической части; ответы на контрольные вопросы. Перечень практических работ по учебной практике по системному администрированию Практическая работа №1 Настройка локальной сети Практическая работа №2 Реестр Windows. Идентификаторы безопасности Практическая работа №3 Настройка системы. Автозагрузка файлов Практическая работа №4 Настройка безопасности в Internet Explorer Практическая работа №5 Групповая политика. Политика аудита Практическая работа №6 Архивация данных. Дисковые квоты в Windows7. Практическая работа №7 Установка ОС Windows Server 2008. Создание домена Windows Server 2008. Практическая работа №8 Присоединение компьютера к домену. Практическая работа №9 Создание и администрирование учетных записей и групп. Практическая работа №10 Групповые политики в Windows Server 2008. ТЕМАТИЧЕСКИЙ ПЛАН

Практическая работа №1 Настройка локальной сети Цель: изучить процесс установки ОС, способы создания учетных записей, методы настройки локальной сети. Студент должен: знать: Основные этапы установки ОС Способы создания учетных записей Методы настройки сети уметь: Устанавливать ОС Windows Создавать учетные записи пользователей Настраивать параметры локальной сети Теоретические основы Установка ОС Windows 10 Windows Virtual PC для Windows 10 — это новейшие достижения технологии в виртуализации, произведенные корпорацией Microsoft. Она предназначена для одновременного запуска на компьютере нескольких ОС и множества приложений в среде Windows щелчком мыши, только в среде Windows 7. Windows Virtual PC для Windows 10 предоставляет несколько вариантов сетевого взаимодействия. В любом случае на виртуальную машину требуется установить хотя бы один сетевой адаптер (Settings – Networking). После этого в свойствах адаптера требуется выбрать подходящий вид сети: • Local – создание локальной сети только между запущенными виртуальными машинами. Доступа к физическому компьютеру, а также к реальной сети у виртуальных машин нет. Недостатком данного способа является то, что для организации простейшей локальной сети требуется не менее двух запущенных виртуальных машин, что накладывает повышенные требования на ресурсы физического компьютера. • Shared Networking – специальный вид сети для доступа виртуальной машины к ресурсам TCP/IP физического компьютера. Для данного практикума не применим. • Сетевой адаптер на физическом компьютере (указывается название адаптера) – сетевой адаптер виртуальной машины напрямую подключается к адаптеру физического компьютера. В этом случае виртуальная машина становится обычным узлом реальной сети. Недостатками способа являются, во-первых, факт присутствия в реальной сети машины, на которой студенты имеют права администратора, во-вторых, необходимость наличия сетевого адаптера на физическом компьютере, что не всегда возможно. • Microsoft Loopback Adapter – адаптер виртуальной машины подключается к особому виртуальному адаптеру физической машины, который называется Microsoft Loopback Adapter (Адаптер Microsoft замыкания на себя). В этом случае организуется внутренняя сеть между виртуальными машинами и физическим компьютером, причем виртуальные машины не имеют доступа в реальную сеть. Еще одним средством виртуализации является VirtualBox. Oracle VM VirtualBox — программный продукт виртуализации для операционных систем Microsoft Windows, Linux,FreeBSD, Mac OS X, ReactOS, DOS и других. Создание нового виртуального диска: Открыть программу. В диалоговом окне выбрать New или Создать. Откроется мастер создания операционной системы. Задать имя виртуальной ОС, выбрать из списка версию ОС “Windows 10” Укажите объем памяти до 2 Гб Завершив работу с мастером, нажмите Start PC Затем необходимо на созданный виртуальный диск установить образ ОС. На панели меню программы Virtual PC выбрать вкладку Drivers -> Capture Image - путь к образу. Аналогично можно подключить образ в VirtualBox. Следуйте шагам мастера установки ОС, разбейте дисковое пространство на 2 примерно одинаковых по размеру диска, на один из них установите ОС. При установке Windows генерирует ресурсы, изучите их назначение. Назначение папок в Windows: Cookies – в папке находятся файлы хранящие историю посещения Web страниц. Главное меню – программы установленные пользователем. Избранное – в этой папке хранятся ссылки на интернет страницы. Мои документы – документы пользователя. Недавние документы – отображаются недавно используемые документы. Рабочий стол – отображаются объекты, находящиеся на рабочем столе пользователя. Sendto – объекты контекстного меню отправить. PrintHood – настройки принтеров пользователя. Net Hood – настройки сети. Application Data – настройки программ. Создание учетных записей Откройте окно Управление компьютером. (щелчок правой кнопки мыши на Мой компьютер) В дереве консоли Локальные пользователи и группы щелкните узел Пользователи. В меню Действие выберите Новый пользователь. Введите соответствующие сведения в диалоговое окно. Установите или снимите перечисленные ниже флажки. Потребовать смену пароля при следующем входе в систему Запретить смену пароля пользователем Срок действия пароля не ограничен Отключить учетную запись Нажмите кнопку Создать, а затем — кнопку Закрыть. Создание новой локальной группы: Откройте окно Управление компьютером. В дереве консоли щелкните узел Группы. В меню Действие выберите команду Создать группу. Введите имя новой группы в поле Имя группы. Введите описание новой группы в поле Описание. Нажмите кнопку Создать, а затем — кнопку Закрыть. Добавление участника группы: Откройте окно Управление компьютером. В дереве консоли щелкните узел Группы. Щелкните правой кнопкой мыши группу, в которую требуется добавить пользователя, выберите команды Все задачи и Добавить в группу, а затем нажмите кнопку Добавить. Нажмите кнопку Размещение, чтобы отобразить список доменов, пользователи и группы из которых могут быть добавлены в данную группу. В списке Размещение выберите домен, пользователей и компьютеры которого требуется добавить, а затем нажмите кнопку OK. В поле Имя введите имя добавляемого пользователя или группы и нажмите кнопку OK. Если требуется проверить имена добавляемых пользователей или групп, нажмите кнопку Проверить имена. Настройка сети Что бы настроить локальную сеть можно воспользоваться мастером создания нового подключения или в ручную прописать IP адрес и маску компьютера в сети, указать его сетевое имя, сетевую группу или домен. Рассмотрим способ ручной настройки сети: В Свойствах моего компьютера во вкладке Имя компьютера задается его имя, группа или домен. Укажите единую рабочую группу. В свойствах подключения по локальной сети выбирается протокол Интернета TCP/IP Далее прописывается IP – адрес компьютера вручную или по умолчанию, (если в сети есть DHCP сервер). IP – адрес каждого компьютера должен иметь вид: 192.168.3.*, где * - это номер вашего компьютера в сети. Осталось задать верный тип подключения в свойствах виртуальной машины. Практическая часть Изучите назначение папок Windows. Чем они могут быть полезны? Создайте администратора и ограниченную учетную запись. Настроить локальную сеть и осуществить ping Создать на компьютере папку с текстовыми документами. Для каждого из них поставить различный уровень доступа. Проверить доступ для разных пользователей. Запретить пользователю Хакер просматривать содержимое папки Common. Добавить в папку Send to ярлык корзины. Что произошло? Изучите брандмауэр. Как его настроить? Настроить брандмауэр так, что бы он не блокировал обмен пакетами через TCP порт 6785 Включить дополнительные службы для подключения по локальной сети (FTP – сервер, SMTP, TelNet). Изучите назначение этих служб. Отчет по практической работе: ФИО студента Название, цель Практическая часть Опишите каждое задание практической части (1-8) Контрольные вопросы Опишите этапы создания виртуального диска, этапы установки Windows 7 Практическая работа №2 Реестр Windows. Идентификаторы безопасности Цель: изучить методы работы с реестром в Windows 10. Изучить структуру данных, которая идентифицирует учетную запись пользователя. Студент должен: знать: Описание стандартных разделов реестра Основные понятия о группах и группы пользователей Идентификаторы безопасности уметь: Использовать инструментарий управления реестром Windows. Добавлять пользователей в группы. Изменять группу пользователя. Различать пользователей по идентификатору безопасности. Теоретические основы ЧАСТЬ 1. Реестр (системный реестр) - это иерархическая база данных, содержащая записи, определяющие параметры и настройки операционных систем Microsoft Windows. Реестр в том виде, как он выглядит при просмотре редактором реестра, формируется из данных, источниками которых являются файлы реестра и информация об оборудовании, собранная в процессе загрузки. Возможности конкретного пользователя при редактировании данных реестра определяются его правами в системе. Стандартные разделы реестра  HKEY_CURRENT_USER Данный раздел является корневым для данных конфигурации пользователя, вошедшего в систему в настоящий момент. Здесь хранятся папки пользователя, цвета экрана и параметры панели управления. Эти сведения сопоставлены с профилем пользователя. Вместо полного имени раздела иногда используется аббревиатура HKCU. HKEY_USERS Данный раздел содержит все активные загруженные профили пользователей компьютера. Раздел HKEY_CURRENT_USER является подразделом раздела HKEY_USERS. Вместо полного имени раздела иногда используется аббревиатура HKU. HKEY_LOCAL_MACHINE Раздел содержит параметры конфигурации, относящиеся к данному компьютеру (для всех пользователей). Вместо полного имени раздела иногда используется аббревиатура HKLM. HKEY_CLASSES_ROOT Является подразделом HKEY_LOCAL_MACHINE\Software. Хранящиеся здесь сведения обеспечивают выполнение необходимой программы при открытии файла с использованием проводника. Вместо полного имени раздела иногда используется аббревиатура HKCR. Начиная с Windows 2000, эти сведения хранятся как в HKEY_LOCAL_MACHINE, так и в HKEY_CURRENT_USER. Раздел HKEY_LOCAL_MACHINE\Software\Classes содержит параметры по умолчанию, которые относятся ко всем пользователям локального компьютера. Параметры, содержащиеся в разделе HKEY_CURRENT_USER\Software\Classes, переопределяют принятые по умолчанию и относятся только к текущему пользователю. Раздел HKEY_CLASSES_ROOT включает в себя данные из обоих источников. Кроме того, раздел HKEY_CLASSES_ROOT предоставляет эти объединенные данные программам, разработанным для более ранних версий Windows. Изменения настроек текущего пользователя выполняются в разделе HKEY_CURRENT_USER\Software\Classes. Модификация параметров по умолчанию должна производиться в разделе HKEY_LOCAL_MACHINE\Software\Classes. Данные из разделов, добавленных в HKEY_CLASSES_ROOT, будут сохранены системой в разделе HKEY_LOCAL_MACHINE\Software\Classes. Если изменяется параметр в одном из подразделов раздела HKEY_CLASSES_ROOT и такой подраздел уже существует в HKEY_CURRENT_USER\Software\Classes, то для хранения информации будет использован раздел HKEY_CURRENT_USER\Software\Classes, а не HKEY_LOCAL_MACHINE\Software\Classes. HKEY_CURRENT_CONFIG Данный раздел содержит сведения о профиле оборудования, используемом локальным компьютером при запуске системы. Редактирование реестра Для редактирования реестра администратор может воспользоваться редактором реестра (Regedit.exe или Regedt32.exe), групповой или системной политикой, файлами реестра (REG) либо специальным сценарием (например, файлом сценария на языке VisualBasic). Использование редактора реестра Предупреждение. Неправильное изменение параметров системного реестра с помощью редактора реестра или любым иным способом может привести к серьезным неполадкам. Для их устранения может потребоваться переустановка операционной системы. Корпорация Майкрософт не гарантирует, что эти неполадки можно будет устранить. Ответственность за изменение реестра несет пользователь. Редактор реестра можно использовать для выполнения следующих задач: поиск поддерева, раздела, подраздела или параметра; добавление подраздела или параметра; изменение значения параметра; удаление подраздела или параметра; переименование подраздела или параметра. Область переходов редактора реестра отображает набор папок. Каждая папка представляет собой раздел реестра локального компьютера. При просмотре реестра удаленного компьютера будут видны только два стандартных раздела: HKEY_USERS и HKEY_LOCAL_MACHINE. Использование групповой политики Консоль управления Microsoft (MMC) содержит средства администрирования, которые используются для управления сетями, компьютерами, службами и другими системными компонентами. С помощью оснастки "Групповая политика" администратор может определить параметры безопасности для пользователей и компьютеров. Групповую политику можно реализовать на локальном компьютере с помощью локальной оснастки "Групповая политика" (файл Gpedit.msc) или в ActiveDirectory с помощью оснастки "ActiveDirectory - пользователи и компьютеры". Использование файла реестра (REG) Для внесения изменений в реестр можно создать файл реестра (с расширением REG) и выполнить его на соответствующем компьютере. Выполнить REG-файл можно вручную или с помощью сценария входа. Использование утилиты для работы с реестром из командной строки REG.EXE. В Windows 7 утилита REG.EXE входит в состав пакета Support tools (можно также использовать REG.EXE из комплекта Windows 7 - просто скопируйте ее в каталог \winnt\system32). Запускается из командной строки. При запуске без параметров выдает краткую справку по использованию: REG <Операция> [Список параметров] <Операция> == [ QUERY | ADD | DELETE | COPY | SAVE | LOAD | UNLOAD | RESTORE | COMPARE | EXPORT | IMPORT ] Код возврата: (за исключением REG COMPARE) 0 - Успешно 1 - С ошибкой Для получения справки по определенной операции введите: REG /? Примеры: REG QUERY /? REG ADD /? REG DELETE /? REG COPY /? REG SAVE /? REG RESTORE /? REG LOAD /? REG UNLOAD /? REG EXPORT /? REG IMPORT /? Для резервного копирования реестра используется REG.EXE SAVE, для восстановления - REG.EXE RESTORE. Для получения справки REG.EXE SAVE /? Примеры: REG SAVE HKLM\Software\MyCo\MyApp AppBkUp.hiv Сохраняет раздел MyApp в файле AppBkUp.hiv в текущей папке ЧАСТЬ 2. SID(SecurityIdentifier) - это структура данных переменной длины, которая идентифицирует учетную запись пользователя, группы или компьютера. Каждой учетной записи ставится в соответствие уникальный идентификатор, SID. Система оперирует с SID'ами учетных записей, а не их именами. Дискреционные списки контроля доступа (DACL) хранят SID'ы учетных записей (пользователей и групп) и права доступа, назначенные этим учетным записям, чтобы обеспечивать контроль доступа к защищаемым объектам. При открытии объекта программа пользователя запрашивает требуемые права доступа к объекту, а подсистема контроля доступа ОС сопоставляет данные в DACL с запрошенными правами и SID'ом пользователя, от имени которого исполняется программа (учитывается также членство пользователя в группах, SID'ы которых также присоединены к контексту безопасности программы). Для контроля доступа операционной системе имена учетных записей не требуются - идентификация учетных записей происходит по SID'ам. Уникальность SIDа обеспечивается его образованием из двух полей: AUTHORITY и SUBAUTHORITY. Первое поле имеет фиксированную длину и определяет класс учетной записи, второе поле имеет переменную длину и идентифицирует учетную запись внутри класса. Поле SUBAUTHORITY может иметь нулевую длину, в этом случае SID идентифицирует класс учетных записей. Минимальная длина SUBAUTHORITY - 0 слов. Максимальная длина определяется константой Platform SDK SID_MAX_SUB_AUTHORITIES (15) Для отображения бинарных данных SID'ов, их можно представлять в виде строки следующего формата: S-R-I-s-s... где: S - неизменный идентификатор строкового представления SID; R - SID_REVISION (1); I - значение SID AUTHORITY; s - значения слов поля SUBAUTHORITY. В строковом представлении каждая s соответствует одному DWORD'у из SUBATHORITY SID группы "Администраторы" для локального компьютера в виде строки выглядит следующим образом: S-1-5-32-544 В этой записи: 1 - SID_REVISION; 5 - значение AUTHORITY (соответствует SECURITY_NT_AUTHORITY); 32 - значение первого слова SUBAUTHORITY; 544 - значение второго слова SUBAUTHORITY. Количество слов в SUBAUTHORITY - 2. SID учетной записи "ВСЕ" ("Everyone") в виде строки выглядит следующим образом: S-1-1-0 В этой записи: 1 - SID_REVISION; 1 - значение AUTHORITY (соответствует SECURITY_WORLD_SID_AUTHORITY); 0 - значение первого слова SUBAUTHORITY. Количество слов в SUBAUTHORITY - 1. В реестре в разделе SID можно определить, какому пользователю он принадлежит. Также, если знаете SID и хотите узнать имя пользователя, то можно использовать утилиту REG.EXE. Формат использования: reg query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT \ CurrentVersion \ ProfileList\ Например: reg query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList\S-1-5-21-1843332746-572796286-2118856591-1000\ProfileImagePath" Будет показан ProfileImagePath и Вы сможете увидеть искомое имя. Практическая часть Найти SID пользователя SYSTEM, пользователя Хакер. Что произойдет, если произвести удаление SID – а активного пользователя. Отчет по практической работе: ФИО студента Название, цель Практическая часть Опишите все практические опыты (1-2) 4. Контрольные вопросы Опишите основное назначение SID, его структуру и уникальность Опишите основное назначение реестра, его ветви Опишите резервное копирование и восстановление реестра Практическая работа №3 Настройка системы. Автозагрузка файлов Цель: изучить команды настройки системы, способы добавления файлов в автозагрузку. Студент должен знать: Стандартные средства для просмотра сведений о системе Программы настройки системы Способы автозапуска файлов и папок уметь: Просматривать ресурсы аппаратуры, компоненты системы, журнал сведений о системе при помощи стандартных средств Windows7. Изменять варианты запуска системы. Добавлять файлы в автозагрузку различными способами. Теоретические основы 1. Сведения о системе Программа «Сведения о системе» собирает и отображает данные о конфигурации системы. Такие данные можно получить как для локального компьютера, так и для удаленного компьютера, с которым установлено соединение. Сюда входит информация о конфигурации оборудования, компонентах компьютера, а также программном обеспечении, в том числе о подписанных и неподписанных драйверах. При устранении неполадок, связанных с конфигурацией системы, сотрудникам службы технической поддержки необходимы определенные данные о компьютере. Программа «Сведения о системе» позволяет быстро собрать необходимые данные.  Для хранения данных о системе предназначены файлы с расширением .nfo. Кроме того, программа «Сведения о системе» работает с файлами форматов .cab и .xml. Содержимое открытого файла .cab можно просматривать средствами меню Сервис. Чтобы запустить программу «Сведения о системе», нажмите кнопку Пуск и выберите команду Справка и поддержка. Нажмите кнопку Поддержка на панели инструментов, затем щелкните ссылку Расширенные сведения о системе в группе Средства и ссылки в левой части окна. В правой части окна щелкните ссылку Просмотр дополнительных сведений о систем. Либо утилита msinfo32. 2. Настройка системы. Чтобы запустить программу «MSconfig.exe», нажмите кнопку Пуск и выберите команду Справка и поддержка. Нажмите кнопку Поддержка на панели инструментов, затем щелкните ссылку Настройка системы в группе Средства и ссылки в левой части окна. В правой части окна щелкните ссылку Запуск программы настройки системы После загрузки появляется окно с шестью вкладками: - Общие - позволяет управлять параметрами запуска системы. - Config.sys - редактирование файла config.sys. - Autoexec.bat - соответственно. - System.ini. - Win.ini. - Автозагрузка - здесь перечислены все программы, которые запускаются при загрузке системы.  Очень удобно то, что все собрано в одном месте. Не надо лазить по реестру и файлам, чтобы посмотреть, что загружается на компьютере. Можно отключить загрузку любой программы или выполнение строки одного из перечисленных файлов, не правя ничего вручную. При этом комментарии будут расставлены автоматически, а программы, запускаемые из реестра, например, из раздела "Run", будут перенесены в раздел "Run-" (в конце соответствующего раздела добавляется символ "-"). 3. Описание файла «BOOT.INI» Специальный текстовый конфигурационный файл «BOOT.INI», который используется в процессе загрузки — один из важнейших системных файлов «Windows XP». Этот файл должен находиться в корневом каталоге загрузочного диска. Перед тем как модифицировать файл измените его атрибуты, так чтобы он не был «Только для чтения» (щёлкните правой кнопкой мыши по файлу и выберите в контекстном меню последний пункт — «Свойства» и скиньте соответствующий флажок, устанавливаемый по умолчанию при инсталляции ОС). Раздел [bootloader] служит для задания параметров загрузки операционной системы. Параметр «timeout = 30» (по умолчанию) определяет количество секунд, в течение которого пользователь может выбирать один из пунктов меню. При «timeout = 0» загрузочное меню не отображается. «При timeout = -1 » меню находится на экране неограниченное время. Параметр «default =» определяет путь к загружаемой по умолчанию системе. В разделе [operationsystems] находятся сведения об установленных операционных системах. При использовании двух операционных систем, например, «Windows Me» и «Windows 7», содержимое файла будет выглядеть примерно так: [boot loader] timeout=30 default=multi(0)disk(0)rdisk(0)partition(1)\WINDOWS [operating systems] multi(0)disk(0)rdisk(0)partition(1)\WINDOWS="Microsoft Windows 7 Professional RU" /noexecute=optin /fastdetect" Здесь: «multi(0)» — порядковый номер адаптера, с которого осуществляется загрузка. Всегда имеет значение «0», «disk(0)» — всегда равен«0» (для большинства BIOS), «rdisk(X)» — определяет порядковый номер жесткого диска с которого осуществляется загрузка (от «0» до «3»), «partition(Y)» — порядковый номер раздела жесткого диска, с которого загружается ОС. Нумерация начинается с «1». Не нумеруются расширенные разделы MS-DOS (тип «5») и разделы типа «0 » — неиспользуемые. В Windows 7, как впрочем и в Vista, файла c:\boot.ini нет. Все действия с загрузчиком теперь происходят посредством штатных утилит, либо используя инструмент Конфигурация системы. Окно Конфигурация системы запускается так: Панель управления -> Администрирование -> Конфигурация системы -> Загрузка (или нажав Win+R -> msconfig -> Ok) Данный инструмент позволяет: - получить информацию о текущей и загружаемой по умолчанию системах; - выбрать систему, загружаемую по умолчанию; - удалить ненужную запись из меню загрузки; - отредактировать время в секундах (таймаут), по истечении которого будет загружена операционная система, выбранная по умолчанию. - включить\выключить экран приветствия (Без GUI); - включить\выключить загрузку стандартных драйверов VGA, вместо драйверов экрана. А через Дополнительные параметры: - Число процессоров, используемых при загрузке. - Максимальный объем памяти в мегабайтах, используемый для моделирования конфигурации с малым объемом памяти. При помощи окна Конфигурация системы нельзя изменить (но это возможно, при помощи программы Bcdedit). Для применения сделанных Вами изменений - перезагрузите компьютер. 4. Автозагрузка файлов Способы автозагрузки и отключение списков автозагрузки: Реестр - в реестре автозагрузка представлена в нескольких местах:  [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun] - программы, которые запускаются при входе в систему. Данный раздел отвечает за запуск программ для всех пользователей системы. [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce] - программы, которые запускаются только один раз при входе пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра. Данный раздел отвечает за запуск программ для всех пользователей системы. [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnceEx] - программы, которые запускаются только один раз, когда загружается система. Этот раздел используется при инсталляции программ, например для запуска настроечных модулей. После этого ключи программ автоматически удаляются из данного раздела реестра. Данный раздел отвечает за запуск программ для всех пользователей системы. [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] - программы, которые запускаются при входе текущего пользователя в систему [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce] - программы, которые запускаются только один раз при входе текущего пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра. [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunServices] - программы, которые загружаются при старте системы до входа пользователя в Windows. [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunServicesOnce] - программы отсюда загружаются только один раз, когда загружается система. Например, чтобы автоматически запускать Блокнот при входе текущего пользователя, открываем Редактор реестра (regedit.exe), переходим в раздел [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] И добавляем следующий ключ: "NOTEPAD.EXE"="C:WINDOWSSystem32notepad.exe" 5. Использование групповой политики для автозапуска Откройте оснастку "Групповая политика" (gpedit.msc), перейдите на вкладку "Конфигурация компьютера - Административные шаблоны - Система". В правой части оснастки перейдите на пункт "Запускать указанные программы при входе в систему". По умолчанию эта политика не задана, но вы можете добавить туда программу: включаем политику, нажимаем кнопку "Показать - Добавить", указываем путь к программе, при этом если запускаемая программа находится в папке ..WINDOWSSystem32 то можно указать только название программы, иначе придется указать полный путь к программе. При этом в системном реестре в разделе [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies] создается подраздел ExplorerRun с ключами добавленных программ. Пример: [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorerRun] "1"="notepad.exe" "2"="iexplore.exe" В итоге получаем запуск Блокнота и InternetExplorer для всех пользователей. Аналогично задается автозапуск для текущих пользователей, в оснастке "Групповая политика" это путь "Конфигурация пользователя - Административные шаблоны - Система", а в реестре раздел [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun] При этом программы из этого списка не отображаются в списке программ, доступных для отключения в msconfig.exe, а также определяются не всеми менеджерами автозагрузки. 6. Папка "Автозагрузка"- это папка, в которой хранятся ярлыки для программ запускаемых после входа пользователя в систему. Ярлыки в эту папку могут добавляться программами при их установке или пользователем самостоятельно. Существует две папки - общая для всех пользователей и индивидуальная для текущего пользователя. По умолчанию эти папки находятся здесь: ..DocumentsandSettingsAllUsersГлавноеменюПрограммы Автозагрузка - это папка, программы из которой будут запускаться для всех пользователей компьютера. ..DocumentsandSettingsUsernameГлавноеменюПрограммыАвтозагрузка- это папка, программы из которой будут запускаться для текущего пользователя (здесь он назван Username). Посмотреть, какие программы у вас запускаются таким способом, можно, открыв меню "Пуск - Все программы - Автозагрузка". Если вы создадите в этой папке ярлык для какой-нибудь программы, она будет запускаться автоматически после входа пользователя в систему. Если при входе пользователя в систему удерживать нажатой клавишу "Shift", то программы из папок "Автозагрузка" запускаться не будут. 7. Смена папки автозагрузки- Windows считывает данные о пути к папке "Автозагрузка" из реестра. Этот путь прописан в следующих разделах: [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerUserShellFolders] "CommonStartup"="%ALLUSERSPROFILE%ГлавноеменюПрограммыАвтозагрузка" - для всех пользователей системы. [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders] "Startup"="%USERPROFILE%ГлавноеменюПрограммыАвтозагрузка" - для текущего пользователя. Сменив путь к папке, мы получим автозагрузку всех программ из указанной папки. Например: [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUserShellFolders] "Startup"="c:mystartup" - система загрузит все программы, ярлыки которых находятся в папке c:mystartup, при этом папка "Автозагрузка" все так же будет отображаться в меню "Пуск", а если у пользователя в ней ничего не было, то он и не заметит подмены. Практическая часть Изучить программу «Сведения о системе», способы ее открытия Изучить интерфейс программы msconfig.exe Рассмотреть ключи автозагрузки в реестре. Создать ключи и продемонстрировать работу в разных ветках реестра Создать папку на диске C и расположить в ней файл с расширением *.bat. Добавить в автозагрузку, созданную папку. Проанализируйте результат. Изучите параметры автозагрузки через Планировщик заданий (Все программы/ Стандартные/ Служебные). Создайте свое задание на автозагрузку. Отчет по практической работе: ФИО студента Название, цель Практическая часть Опишите практические опыты 3-5 (алгоритм выполнения каждого задания) Контрольные вопросы Опишите назначение программы «Сведения о системе» (mcinfo32) Перечислите все способы автозагрузки Назначение программы «Настройка системы» (mscongig.exe) Назначение файла boot.ini Практическая работа №4 Настройка безопасности в Internet Explorer Цель: изучить настройку безопасности в Internet Explorer. Студент должен: знать: Общие сведения о программе Internet Explorer Параметры конфиденциальности Internet Explorer Способы ограничения доступа к информации из интернета уметь: Добавлять надежные узлы, и узлы исключения Настраивать параметры конфиденциальности Ограничивать доступ к web страницам по содержанию Теоретические основы Общие сведения об InternetExplorer О   бозреватель Internet Explorer облегчает доступ к ресурсам Интернета, позволяя выполнять как поиск новых сведений, так и просмотр полюбившихся веб-узлов. Встроенная технология IntelliSensetechnology позволяет вам сэкономить время за счет завершения обычных действий при работе в Интернете, таких как автоматическое заполнение веб-адресов и форм, а также автоматического определения состояния сети и подключения. бозреватель Internet Explorer облегчает доступ к ресурсам Интернета, позволяя выполнять как поиск новых сведений, так и просмотр полюбившихся веб-узлов. Встроенная технология IntelliSensetechnology позволяет вам сэкономить время за счет завершения обычных действий при работе в Интернете, таких как автоматическое заполнение веб-адресов и форм, а также автоматического определения состояния сети и подключения.Настройка безопасности В обозревателе Internet Explorer имеется несколько возможностей, позволяющих обеспечить защиту конфиденциальности, а также повысить безопасность личных данных пользователя. Параметры конфиденциальности позволяют защитить личные данные пользователя — с помощью этих параметров можно понять, как просматриваемые веб-узлы используют эти данные, а также задать значения параметров конфиденциальности, которые будут определять, разрешено ли веб-узлам сохранять файлы « cookie » на компьютере. В число параметров конфиденциальности Internet Explorer входят следующие: Параметры конфиденциальности, определяющие обработку на компьютере файлов «cookie». Файлы «cookie» — это созданные веб-узлом объекты, которые сохраняют на компьютере определенные сведения, например о предпочтениях пользователя при посещении данного узла. Кроме того, эти файлы могут также сохранять личные данные пользователя, такие как имя и адрес электронной почты. Оповещения безопасности, выдаваемые пользователю при попытке получить доступ к веб-узлу, не соответствующему заданным параметрам конфиденциальности. Возможность просмотра политики конфиденциальности P3P для веб-узла. Средства безопасности позволяют предотвратить доступ других пользователей к таким сведениям, на доступ к которым у них нет разрешения. Это, например, сведения о кредитной карточке, вводимые при покупках в Интернете. Эти средства безопасности могут также защитить компьютер от небезопасного программного обеспечения. В число параметров безопасности Internet Explorer входят следующие. Возможность блокирования большинства всплывающих окон. Возможность обновления, отключения или повторного включения надстроек для веб-обозревателя. Средства повышения безопасности, предупреждающие пользователя о попытке веб-узла загрузить файлы или программы на компьютер. Цифровые подписи, которые подтверждают, что файл поступил действительно от указанного лица или издателя и с момента включения цифровой подписи в этот файл никем не внесены изменения. Безопасное подключение с использованием 128-разрядного ключа, которое применяется для связи с безопасными веб-узлами. Настройка уровня безопасности для каждой зоны: В меню Сервис обозревателя Internet Explorer выберите команду Свойства обозревателя. Откройте вкладку Безопасность и выберите ту зону, для которой необходимо установить уровень безопасности. В группе Уровень безопасности для этой зоны нажмите кнопку По умолчанию, чтобы использовать для этой зоны уровень безопасности по умолчанию, или нажмите кнопку Другой и выберите необходимые параметры. Изменение параметров конфиденциальности: В меню Сервис обозревателя Internet Explorer выберите команду Свойства обозревателя. На вкладке Конфиденциальность переместите ползунок вверх, чтобы повысить уровень конфиденциальности, или вниз — для снижения этого уровня. Уровень конфиденциальности: Блокировать все «cookie»: Блокируются файлы «cookie» от любых веб-узлов. Уже имеющиеся на компьютере «cookie» недоступны для веб-узлов. Высокий: Блокируются все «cookie», не удовлетворяющие политике конфиденциальности (краткому электронному заявлению о конфиденциальности). Блокируются все «cookie», использующие личную информацию без явного согласия пользователя. Умеренно высокий: Блокируются сторонние «cookie», не удовлетворяющие политике конфиденциальности (краткому электронному заявлению о конфиденциальности). Блокируются сторонние «cookie», использующие личную информацию без явного согласия пользователя. Блокируются основные «cookie», использующие личную информацию без явного согласия пользователя. Средний: Блокируются сторонние «cookie», не удовлетворяющие политике конфиденциальности (краткому электронному заявлению о конфиденциальности). Блокируются сторонние «cookie», использующие личную информацию без явного согласия пользователя. Основные «cookie», использующие личную информацию без явного согласия пользователя, удаляются с компьютера при закрытии программы Internet Explorer. Низкий: Блокируются сторонние «cookie», не удовлетворяющие политике конфиденциальности (краткому электронному заявлению о конфиденциальности). Сторонние «cookie», использующие личную информацию без явного согласия пользователя, удаляются с компьютера при закрытии программы Internet Explorer. Принимать все «cookie»: Сохраняются все файлы «cookie» от любых веб-узлов. Уже имеющиеся на компьютере «cookie» доступны для создавших их веб-узлов. Ограничения доступа к информации из интернета Интернет позволяет получать доступ к широкому спектру различной информации. Однако для некоторых пользователей определенное содержание может сказаться нежелательным. Например, может потребоваться запретить детям доступ к страницам с информацией о насилии или сексе. Ограничение доступа позволяет контролировать содержание материалов, доступных для данного компьютера из Интернета. После включения ограничения доступа можно будет просматривать только тот материал, содержание которого соответствует определенным требованиям. Эти параметры можно изменить. Включить ограничение доступа и установить ограничения: С панели управление откройте окно Свойства обозревателя. На вкладке Содержание в группе Ограничение доступа нажмите кнопку Включить. Если ограничение доступа уже включено, нажмите кнопку Настройка и введите пароль-допуск. На вкладке «Оценки» выберите категорию в списке и установите ползунок на требуемых ограничениях. Повторите эти действия для других категорий и нажмите кнопку ОК. Если для компьютера еще не установлен пароль-допуск, будет предложено создать его. Создание списка веб-узлов: На вкладке Содержание в группе Ограничение доступа нажмите кнопку Включить. Если ограничение доступа уже включено, нажмите кнопку Настройка и введите пароль-допуск. Выберите вкладку Разрешенные узлы, введите адрес URL веб-узла, а затем укажите, будет ли доступна эта страница другим пользователям всегда или не будет доступна никогда. Повторите этот процесс для каждого веб-узла, к которому необходимо настроить доступ. Практическая часть Изучить интерфейс программы Internet Explorer Заблокировать сайты yandex.ru и vkontakte.ru Добавить в надежные узлы сайт mail.ru Изменить уровень безопасности для надежных узлов на высокий Установить уровень защиты для группы Насилие – 4 Отчет по практической работе: ФИО студента Название, цель Практическая часть Опишите практические опыты 2-5 Контрольные вопросы: Опишите параметры конфиденциальности Internet Explorer Опишите уровни конфиденциальности Практическая работа №5 Групповая политика. Политика аудита Цель: изучить настройку групповой политики в Windows 10, политику аудита. Студент должен: знать: Основные понятия о Групповой политике Назначение административных шаблонов Основные понятия о политике аудита уметь: Настраивать параметры групповой политики Работать с административными шаблонами Настраивать политику аудита Теоретические основы Групповая политика: Параметры групповой политики определяют различные компоненты окружения пользовательского рабочего стола, которыми управляет системный администратор (например, программы, доступные пользователям; программы, отображающиеся на пользовательском рабочем столе, и параметры меню Пуск). Чтобы создать конфигурацию рабочего стола для определенной группы пользователей используется оснастка «Групповая политика». Указанные параметры групповой политики содержатся в объекте групповой политики, который в свою очередь связан с выбранными объектами ActiveDirectory — сайтами, доменами или подразделениями. Чтобы открыть редактор групповой политики, воспользуйтесь утилитой gpedit.msc. Конфигурация пользователя Папка «Конфигурация пользователя» оснастки Групповая политика используется для задания политик, применяемых к пользователям независимо от того, какой компьютер используется для входа в систему. Обычно узел «Конфигурация пользователя» содержит подпапки «Конфигурация программ», «Конфигурация Windows» и «Административные шаблоны», но поскольку оснастка «Групповая политика» имеет расширения, которые можно добавлять и удалять, то точный набор подпапок может различаться. |