КОРПОРАТИВНАЯ ЗАЩИТА ОТ ВНУТРЕННИХ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ. курсач. новосибирский профессиональнопедагогический колледж курсовой проект корпоративная защита от внутренних угроз

Скачать 2.96 Mb. Скачать 2.96 Mb.

|

|

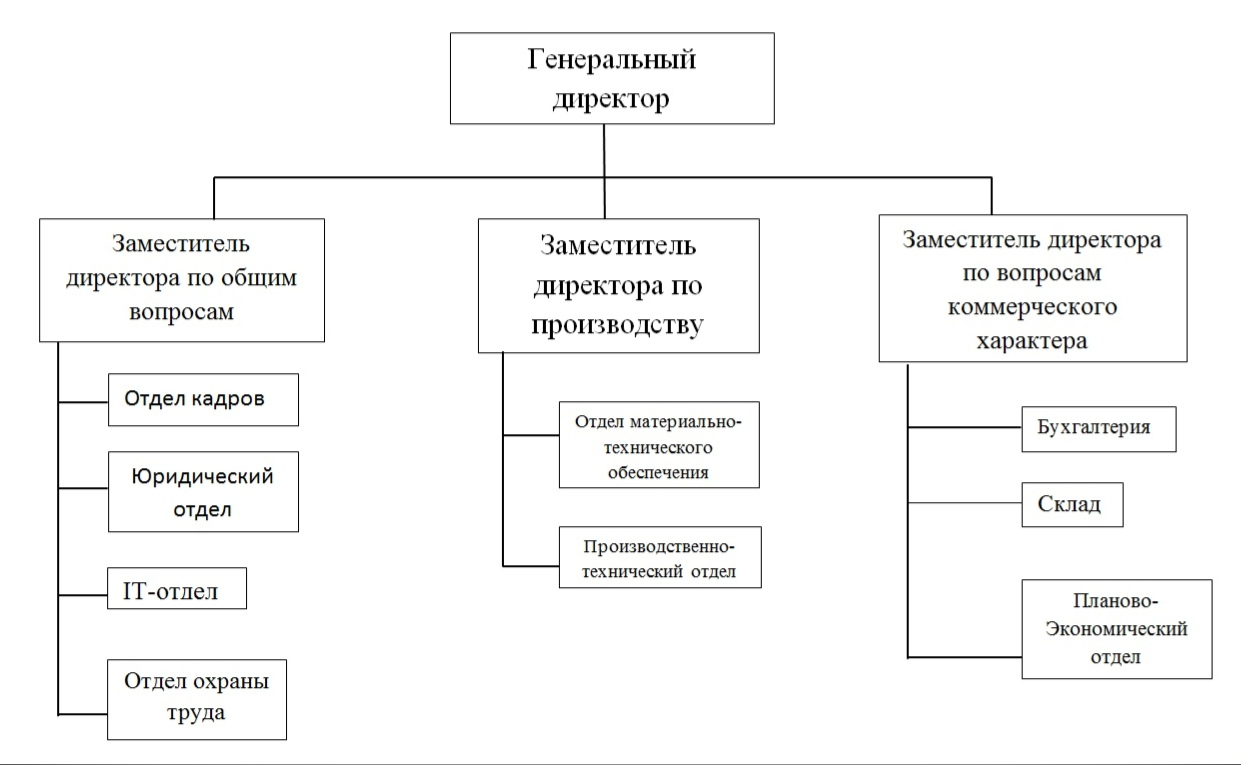

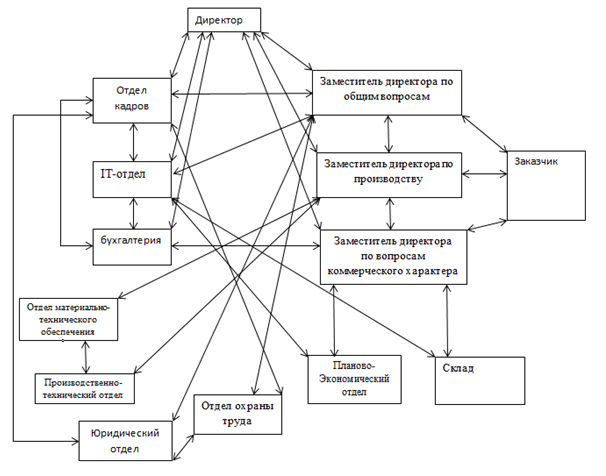

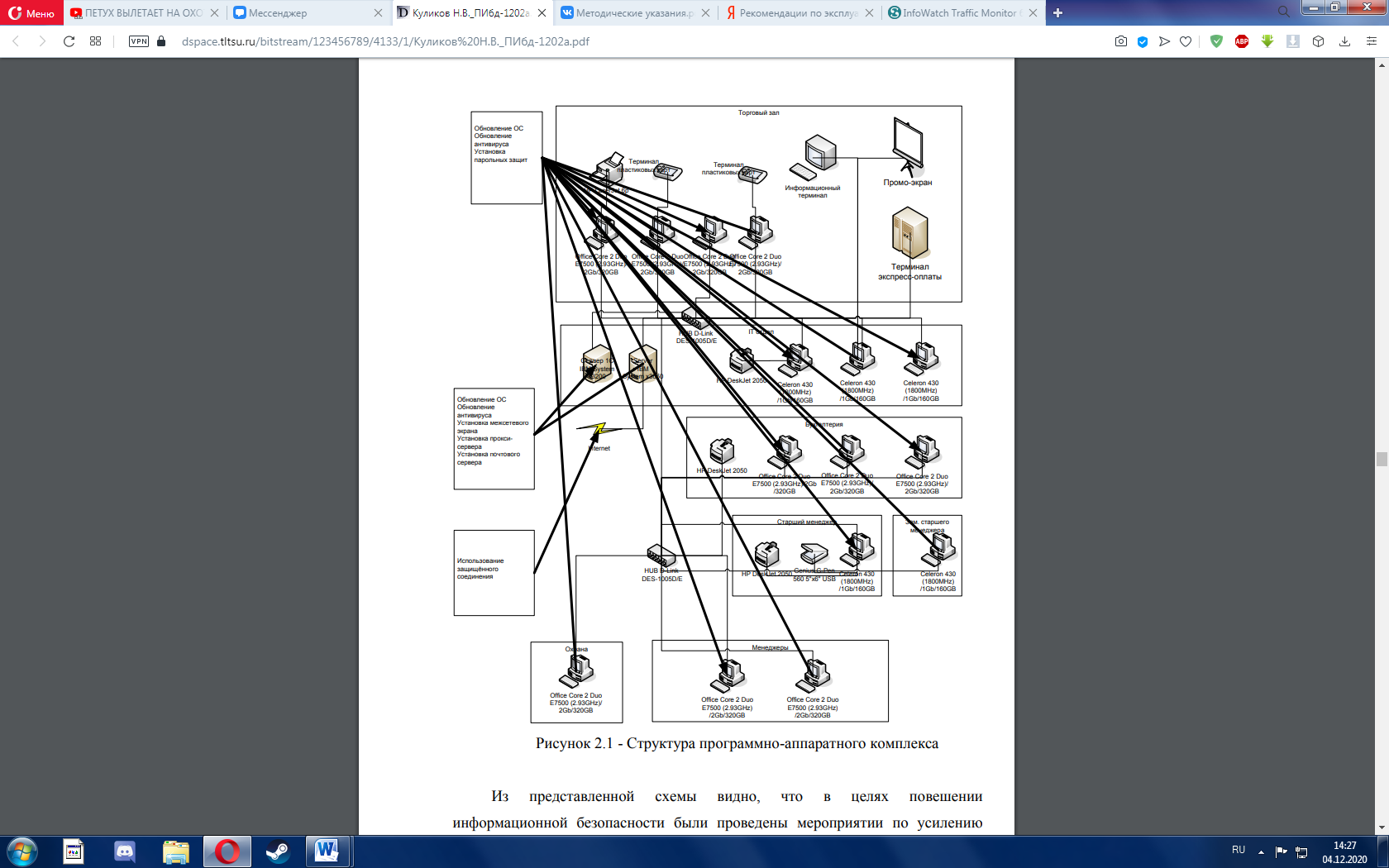

Министерство образования Новосибирской области государственное бюджетное профессиональное образовательное учреждение Новосибирской области «НОВОСИБИРСКИЙ ПРОФЕССИОНАЛЬНО-ПЕДАГОГИЧЕСКИЙ КОЛЛЕДЖ» КУРСОВОЙ ПРОЕКТ КОРПОРАТИВНАЯ ЗАЩИТА ОТ ВНУТРЕННИХ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ МДК 02.01. Защита информации в автоматизированных системах программными и программно-аппаратными средствами КП 10.02.05. 351 ПЗ Разработчик Камаев Георгий Евгеньевич Руководитель курсового проекта Жаркова Наталья Анатольевна Новосибирск, 2020 Содержание: Введение..................................................................................................3-5 стр. 1.Теоретический раздел..........................................................................5 стр. 1.1 Анализ процесса деятельности и информационных потоков предприятия............................................................................................5-9 стр. 1.2 Угрозы информационной безопасности на предприятии. Анализ организации обеспечения ИБ на предприятии......................................9-11 стр. 1.3 Внутренние угрозы и последствия реализации внутренних угроз для корпорации.............................................................................................11-15 стр. 1.4 DLP-система - решение для защиты периметра корпоративной сети, данных и трафика предприятия.............................................................15-16 стр. 2. Практический раздел (установка DLP-системы Infowatch………16 стр. 2.1 Организация и анализ доменной сети предприятия........................17-19 стр. 2.2 Состав продукта InfoWatch Traffic Monitor......................................19-21 стр. 2.3 Схема развертывания DLP-системы Infowatch Traffic Monitor.......22-24 стр. 2.4 Технологии анализа контента DLP-системы...................................24-25 стр. 2.5 Установка, конфигурирование и устранение неисправностей в системе корпоративной защиты от внутренних угроз........................................25 стр. 2.5.1 Установка Infowatch Traffic Monitor..............................................25-30 стр. 2.5.2 Установка Infowatch Device Monitor............................................30-35 стр. 2.5.3 Установка Infowatch Crawler........................................................35-39 стр. 2.6 Технологии агентского мониторинга.............................................39-41 стр. 2.7 Разработка политик безопасности в системе корпоративной защиты информации от внутренних угроз........................................................41-44 стр. 3. Экономический раздел (оценка экономической эффективности выбранной системы)................................................................................................44 стр. 4. Рекомендации по эксплуатации DLP-системы Infowatch.................44-46 стр. Заключение............................................................................................47-48 стр. Приложения..........................................................................................48-51 стр. Список используемых источников.......................................................51-52 стр. Введение. В настоящее время максимальную опасность информационной безопасности представляют внутренние нарушители. Невзирая в актуальность проблемы, с каждым годом эта опасность все увеличивается и увеличивается. Конечно, угроза взломов и атак хакеров и по сей день несет в себе большую опасность, но более всего компании обеспокоены именно из-за потери, утечки корпоративной информации и персональных данных. Об этом говорят результаты множества исследований в области информационной безопасности. По результатам видно, что угрозы, исходящие изнутри компании, в сумме наносят больший урон, чем угрозы, исходящие извне. За последние годы существенно увеличилось опасение внутренних инцидентов. Утечки терпят все: и представители бизнеса и государственные учреждения не только в России, но и по всему миру. Об этом свидетельствуют результаты глобального исследования InfoWatch. InfoWatch – топовый российский разработчик ИТ-решений для анализа информационных потоков и предотвращения утечек корпоративных данных, обеспечения кибербезопасности автоматизированных промышленных систем и защиты бизнес-приложений от уязвимостей и кибератак.  Из этого следует, что на сегодняшний день проблема борьбы с внутренними опасностями в организации обстоит наиболее критически, нежели проблема с хакерами, фишерами и прочими злоумышленниками. Для того чтобы результативнее бороться с внутренними опасностями, следует обнаружить недочеты имеющихся средств защиты информации. Подводя итоги можно заключить, что проблема внутренних угроз вызвана незащищенностью организаций и отсутствием эффективного решения по борьбе с ними. Практически на всех предприятиях используются программные или аппаратные средства защиты, что служат для борьбы с внешними угрозами (антивирусы, брандмауэры, и т.д.) и достаточно эффективно с ними борются. Не радует, что очень незначительная часть компаний использует средства защиты от внутренних угроз, хотя необходимость действительно существует. Рынок информационной безопасности уже может предложить полноценные решения для эффективной защиты корпоративной информации, и существующие решения дают достаточный уровень защиты, при этом не все организации могут их использовать, так как их стоимость высока. Поэтому многие экономят на системе безопасности. Целью работы является разработка методов и основ управления защищаемой информации в корпоративной информационной системе для решения проблемы внутренних угроз. Для достижения поставленной цели требуется решить следующие задачи: 1. Проанализировать процесс деятельности и информационных потоков предприятия. 2. Найти угрозы информационной безопасности на предприятии. Анализ организации обеспечения ИБ на предприятии. 3. Разобрать внутренние угрозы и последствия реализации внутренних угроз для корпорации. 4.Разобраться, что такое DLP-система, как она работает и установить её на предприятии. 5. Организация и анализ доменной сети предприятия. 6. Проанализировать состав продукта InfoWatch Traffic Monitor. 7.Разработка политик безопасности в системе корпоративной защиты информации от внутренних угроз. 8. Дать оценку экономической эффективности выбранной системы и рекомендации по эксплуатации DLP-системы Infowatch. П.1. Теоретический раздел 1.1 Анализ процесса деятельности и информационных потоков предприятия Строительная компания ООО «Призма» Наша компания предлагает комплекс строительных работ, в который входит всё, начиная от создания проектов и выполнения отделочных работ и заканчивая комплектацией объектов необходимыми материалами по оптовым ценам. Основными направлениям деятельности ООО «Призма» являются: Строительство зданий и сооружений; Производство отделочных работ; Подготовка строительного участка; Монтаж инженерного оборудования, зданий и сооружений; Производство столярных, плотничных, малярных и стекольных работ; Устройство покрытий полов и облицовки стен; Производство прочих строительных работ. Строительная фирма ООО «Призма» имеет большой опыт в монтаже и проведении работ по устройству инженерных систем и оборудования, использует в работе современные технологии и оборудование. Рабочие бригады имеют высокие квалификацию и опыт, которые позволяют выполнять заказы качественно в кратчайшие сроки и без лишних задержек. Сотрудники фирмы проводят консультации по монтажу, замене или модернизации инженерных сетей, а также рассказывают о новых тенденциях в развитии инженерных систем, о наиболее оптимальных, качественных и экономичных решениях задач, которые только можно реализовать. Основной задачей ООО «Призма» является развитие деятельности компании за счет высокого качества выполнения строительных работ, плановой политики и новейших технологий. Схема управления организации построена на рисунке ниже.  Схема потока движения информации на предприятии:  Структура программно-аппаратного комплекса  Строительная фирма ООО «Призма», состоящая из нескольких подразделений, предоставляет всем отделам равный доступ ко всем данным, находящимся в базе данных, которая находится в общей локально сети компании. Это приводит к неправильной работе самой базы данных, а также возможности предоставления конфиденциальной информации лицам без должного доступа. Соответственно можно сделать вывод, что данная схема организации доступа к данным имеет большое количество потенциальных угроз информационной безопасности и для улучшения защиты данных необходимо разграничить доступ в данную систему. 1.2 Угрозы информационной безопасности на предприятии. Анализ организации обеспечения ИБ на предприятии. Как было описано выше, фирма состоит из нескольких подразделений. Информация из базы данных предоставляется всем отделам в равном доступе. Это приводит к неправильной работе базы данных, а также возможности предоставления конфиденциальной информации лицам без должного доступа. Для большего понимания системы организации информационной безопасности в компании предлагаю рассмотреть основные информационные ресурсы, которые используются в организации для обоснования необходимости защиты информации. Изучение сферы деятельности организации позволило выявить следующие информационные ресурсы: информация/данные (к ним относится и секретная документация генеральных планов городских коммуникаций, проектная документация организаций, личные данные клиентов и т.п.); аппаратные средства (компьютеры, хранилища данных, оргтехника); документы в бумажном виде; Можно сделать вывод, что у данной компании есть уязвимые информационные ресурсы, которые необходимо защищать. Кроме того, необходимо разработать систему защиты данных, которая включает в себя совокупность технических, программных, криптографических и организационных средств. Они позволят обеспечить безопасность сети от случайного или преднамеренного воздействия. Не каждая антивирусная программа может мгновенно выявить угрозы, что и является основной проблемой защиты сети. Это создает возможность для использования сети для достижения вредоносных целей. Обычно, чтобы перехватить конфиденциальные данные, злоумышленник использует вирусы, кейлоггеры, троянские программы, вредоносное и шпионское ПО. Но перехват информации не всегда помогает в создании возможности получения доступа к нужным данным. В качестве примера перехвата информации может выступать анализ сетевого трафика в сети. В данном случае злоумышленник получает информацию о сети предприятия, но возможность искажать данную информации не имеет. Из анализа предприятия, были выявлены следующе проблемы в области информационной безопасности: Компьютеры долго не проверялись на наличие вирусов и уязвимостей; На компьютерах отсутствует защита паролями Есть возможность подключения к ПК и переноса информации с любого носителя, т.е. скопировать какие-либо данные или заразить ПК вирусами; Нет разграничения прав доступа, т.е. все имеют доступ ко всему. Для решения этих проблем следует: назначить имена пользователей и пароли для доступа к информации, хранящейся на компьютере пользователя, и информации хранящейся в сети; обеспечить антивирусной защитой все имеющиеся машины; установить управление над использованием внешних носителей информации; обеспечить контроль, мониторинг и отчетность по работе пользователя с используемыми им ресурсами; 1.3 Внутренние угрозы и последствия реализации внутренних угроз для корпорации К внутренним угрозам предприятия относятся негативные факторы, возникающие уже в результате событий, произошедших непосредственно на объекте. Внутренние угрозы крайне важны для анализа, но службы безопасности с формальным подходом к делу зачастую упускают этот фактор, за что потом жестоко расплачиваются. Примерами внутренних угроз могут служить мошенничество, сговор, работа на конкурентов, нелояльные сотрудники. Вероятным ущербом от внутренних угроз будут финансовые и репутационные потери, потеря конкурентоспособности и доли рынка, судебное преследование и юридические издержки. Чтобы обезопасить организацию от утечек информации требуется соблюдать основные требования к защите информации: 1)Обеспечение решения требуемой совокупности задач зашиты; Удовлетворение всем требованиям защиты. (Функциональные) 2)Минимизация помех; Удобство лля персонала системы защиты. (Эргономические) 3)Минимизация затрат на систему; Максимальное использование серийных средств.(Экономические) 4)Комплексное использование средств; Оптимизация архитектуры. (Технические) 5) Структурированность всех; Простота эксплуатации. (Организационные) Главные угрозы информационной безопасности связаны с утерей данных о клиентах, а именно утечкам подвержены такие личные данные как: телефоны и адреса история покупок характеристики сделок с клиентом номера карт ФИО, дата рождения пароли и логины от личных аккаунтов на корпоративном сайте Конечно, эти данные могут быть похищены в результате взлома, хакерской атаки, физического проникновения в места хранения информации и т.д. Защите информации от подобного вида угроз компании уделяют немало внимания и тратят значительные ресурсы на противодействие им – покупают антивирусы, системы противодействия вторжениям и межсетевые экраны. Теперь, чтобы завладеть информацией о клиентах, злоумышленнику необходимо провести дорогостоящую хакерскую атаку, которая с высокой вероятностью провалится, да и другие способы взлома достаточно дороги, несут в себе огромные риски и не гарантируют результат. Казалось бы, угрозы нет. Средства защиты стоят, программисты и системные администраторы получают зарплату, что еще нужно? Но, тем не менее, количество утечек и ущерб от них возрастает постоянно. Причина этого внутри предприятия – собственные сотрудники. Внутренние угрозы настолько велики, что подчас в опасности само существование предприятия. Ведущие консалтинговые компании заявляют, что в 2011 году 90% утечек произошли по вине персонала компаний. Почему сотрудники приводят к таким угрозам? Причины могут быть такие: 1. Намеренная кража информации Сотрудник получает деньги от конкурента за информацию Сотрудник сам является инсайдером и паразитирует на одном хозяине в пользу другого Сотрудник зол на предприятие, либо просто самоутверждается таким образом 2. Утечка по халатности – случайная утечка Традиционные средства защиты тут не помогут. Специалисты рекомендуют для защиты от таких угроз использовать программные средства для мониторинга действий персонала. Часто такой мониторинг осуществляется скрыто от сотрудников, хотя иногда даже информация о наличии такого средства позволяет избежать многих проблем. В качестве основных мер защиты информации рекомендуются: •документальное оформление перечня сведений конфиденциального характера; •реализация разрешительной системы допуска исполнителей к информации и связанным с ее использованием работам и документам; •разграничение доступа пользователей к информационным ресурсам; •регистрация действий пользователей автоматизированной системы, контроль за санкционированными и несанкционированными действиями пользователей и иных лиц; •учет и надежное хранение носителей информации; •использование специальных защитных знаков; •резервирование технических средств и дублирование носителей информации; •использование сертифицированных средств защиты информации; Задачи, которые обязаны выполнять предприятия для обеспечения защиты конфиденциальных данных: обеспечивать высокий уровень организации и функционирования подразделений в области информационной безопасности предприятия; осуществлять коррекцию в области функционирования системы защиты данных; разрабатывать планы по управлению рисками нарушения информационной безопасности и обеспечиваться высокий уровень организации внедрения данных планов в основные бизнес процессы предприятия; производить коррекцию внутреннего документооборота в области защиты данных; принимать управленческие решения в области совершенствования системы защиты данных, а также разрабатывать и организовывать программы обучения сотрудников, мероприятия повышения осведомленности сотрудников предприятия в области защиты данных; осуществлять постоянный мониторинг обнаружения угроз и совершенствоваться мероприятия по их ликвидации; внедрять современные методы защиты данных, проводить внутренний и внешний аудит информационной безопасности; принимать решения в области совершенствования политики безопасности предприятия, корректироваться концепция и стратегия в области информационной безопасности. Так как в моей компании вся сеть общедоступна, то любыми данными может завладеть любой пользователь этой. Это может нанести внушительный урон, ведь с этими конфиденциальными данными может завладеть любой сотрудник. А что если он в тайне работает на конкурентов? А что если он мошенник и вымогатель? Генеральные планы городских коммуникаций, проектная документация организаций, личные данные клиентов – это чрезвычайно важные сведения. Генеральные планы городских коммуникаций так вообще могут понести невозвратимый ущерб, ведь кто знает, в какие руки они могут попасть? А что если это будут руки террористов? На моём предприятии уже происходила утечка информации. Во время рабочего дня один из сотрудников вёл переписку с неизвестным пользователем в социальной сети. Этот пользователь отправил подозрительную ссылку сотруднику. Он перешёл по ней, и это помогло злоумышленнику украсть аккаунт социальной сети сотрудника и информации с его рабочего ПК. Как выяснялось позже, этим злоумышленником оказался сотрудник фирмы конкурента, из-за чего впоследствии моя компания проиграла тендер на строительство здания за счёт бюджета государства, следовательно, моя компания потеряла возможную выгодную сделку. Если бы на моём предприятии стояли хотя бы обычные антивирусные программы, не говоря уже о DLP-системе, то этого можно было легко избежать, ведь ПО просто не дало бы открыть эту ссылку, посчитав её опасной. 1.4 DLP-система - решение для защиты периметра корпоративной сети, данных и трафика предприятия. DLP (Data Leak Prevention) — технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства для такого предотвращения утечек. Основной задачей DLP-систем является предотвращение передачи конфиденциальной информации за пределы информационной системы. DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При детектировании в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения блокируется. Распознавание конфиденциальной информации в DLP-системах производится двумя способами: анализом формальных признаков и анализом контента. Первый способ позволяет избежать ложных срабатываний, но зато требует предварительной классификации документов, внедрения меток, сбора сигнатур и т. д. Второй способ даёт ложные срабатывания, зато позволяет выявить пересылку конфиденциальной информации не только среди грифованных документов. В хороших DLP-системах оба способа сочетаются. DLP-система должна отвечать следующим основным функциональным критериям: 1. Наличие функции избирательной блокировки локальных каналов передачи данных и каналов сетевых коммуникаций. 2. Развитая подсистема мониторинга всех каналов утечки информации во всех сценариях работы пользователя. 3. Инспекция содержимого перемещаемых данных в режиме реального времени с возможностью блокировки такой попытки или отправки тревожного оповещения. 4. Обнаружение документов с критическим содержимым в различных местах хранения данных. 5. Тревожные оповещения о значимых событиях в режиме реального времени. 6. Выполнение заданных политик в равной степени как внутри корпоративного периметра (в офисе), так и вне его. 7. Наличие аналитического инструментария для анализа предотвращенных попыток противоправных действий и случившихся инцидентов. 8. Защита от преднамеренных или случайных действий пользователя, направленных на вмешательство в работу DLP-системы. 2. Практический раздел |