практика. Практика Крашенинников. Ознакомление с производственно хозяйственной деятельностью мбоу сош 5. Инструктаж по технике безопасности

Скачать 105.68 Kb. Скачать 105.68 Kb.

|

|

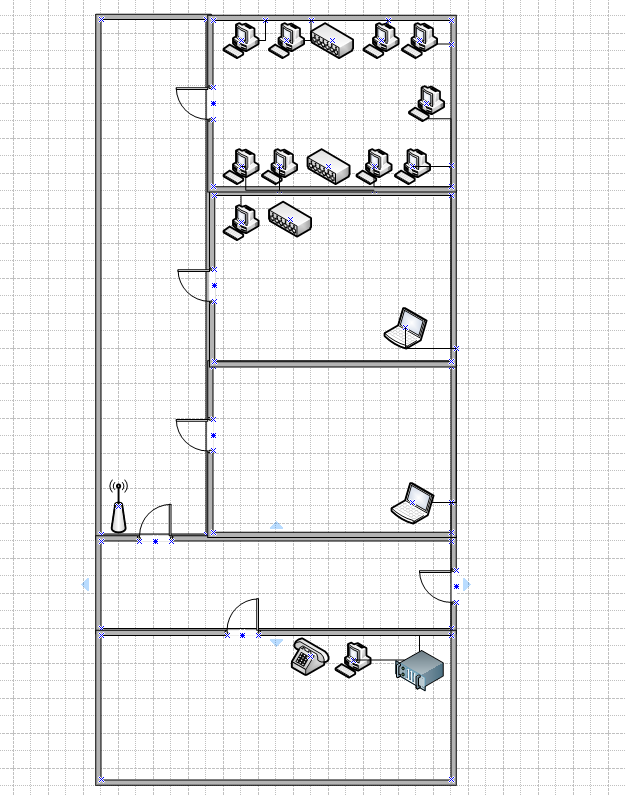

Отчет №1 Тема: «Ознакомление с производственно- хозяйственной деятельностью МБОУ СОШ №5 . Инструктаж по технике безопасности». Цель работы: ознакомиться с производственно-хозяйственной деятельностью МБОУ СОШ №5. Прослушать инструктаж по технике безопасности. Описание работы. Школа № 5 – Школа функционирует 105 лет. Здание школы спроектировано архитектором Айвазовым и построено в 1910 г. Первоначально в нем располагалось управление Армавир – Туапсинской железной дороги и школа для детей железнодорожников. В первые годы существования школы предполагалось разделение на женскую и мужскую половины и наличие священнослужителей русской и армянской религий. До 24 июня 1988 года школа именовалась средней школой № 49 Северо-Кавказской ордена Ленина железной дороги. Далее решением Армавирского городского совета народных депутатов № 229 от 24.06.88 г. передана на баланс отдела народного образования Кировского райисполкома г. Армавира и присвоен школе номер 5. В 1995 году школа Постановлением главы администрации города Армавира Краснодарского края № 2052 от 30.11.95г. «О государственной регистрации (перерегистрации) предприятия (организации)» и Решения комитета по управлению имуществом № 92 от 22.11.95г. «Об учреждении МСОШ №5», получила название муниципальной средней общеобразовательной школы №5. В 2001 году школа переименована в муниципальное общеобразовательное учреждение – среднюю общеобразовательную школу №5. Основные виды деятельности МБОУ СОШ №5 • Подготовка обучающихся с 1 по 9 и 11 класс. • Проведение культурные и спортивных мероприятий на территории школы. Инструктаж по технике безопасности. Техника безопасности МБОУ СОШ №5 - комплекс мероприятий технического и организационного характера, направленных на создание безопасных условий труда и предотвращение несчастных случаев на во время учебного процесса. Мероприятия, проводимые по ТБ в МБОУ СОШ №5: •улучшение условий обучения в процессе обеспечения достаточной освещенности, хорошей вентиляции, поддержание нормальной температуры в помещениях; •устранение возможностей аварий при работе с электрооборудованием, внезапного включения электроустановок, поражения электрическим током и т.п.; •улучшение конструкции действующего оборудования с целью предохранения обучающихся от ранений; •устройство новых и улучшение конструкции действующих защитных приспособлений и оборудования, устраняющим возможность травматизма; •обеспечение работающих инструкциями по технике безопасности, а учащихся плакатами, наглядно показывающими опасные места и меры, предотвращающие несчастные случаи. Общие требования техники безопасности. 1. На территории организации (во дворе, здании, на подъездных путях) выполнять следующие правила: • не ходить без надобности по другим помещениям; • быть внимательным к сигналам, подаваемым водителями движущегося транспорта, выполнять их; • не проходить в местах, не предназначенных для прохода; • не прикасаться к электрооборудованию, клеммам и электропроводам, арматуре и не открывать дверцы электро шкафов; 2. В случае травмы или недомогания сообщать преподавателю и обратиться в медпункт. 3. Противопожарное оборудование (двери, огнезащитные составы, огнетушители и др.) соответствует требованиям эксплуатации. Оно включает предотвращение таких пожароопасных ситуаций: • загорание твердых и жидких веществ; • загорание металлосодержащих конструкций; • загорание электроприборов. Отчет №2 Тема: «Обслуживание автоматизированных систем и компьютерных сетей.» МБОУ-СОШ №5. Цель работы: Изучить автоматизированные системы и компьютерные сети, находящиеся в эксплуатации МБОУ-СОШ №5. Описание работы: Для обеспечения безопасности образовательного учреждения входит система мер, направленная на защиту информационного пространства и персональных данных от случайного или намеренного проникновения с целью хищения каких-либо данных или внесения изменений в конфигурацию системы. Вторым аспектом понятия станет защита образовательного процесса от любых сведений, носящих характер запрещенной законом пропаганды, или любых видов рекламы. В составе массивов охраняемой законом информации, находящейся в распоряжении образовательного учреждения, можно выделить три группы: -персональные сведения, касающиеся учащихся и преподавателей, оцифрованные архивы; -структурированная учебная информация, обеспечивающая образовательный процесс (библиотеки, базы данных, обучающие программы); -ноу-хау образовательного процесса, носящие характер интеллектуальной собственности и защищенные законом. Все эти сведения не только могут стать объектом хищения. Намеренное проникновение в них может нарушить сохранность оцифрованных книг, уничтожить хранилища знаний, внести изменения в код программ, используемых для обучения. Обязанностями лиц, ответственных за защиту информации, должно стать сохранение данных в целостности и неприкосновенности и обеспечение их: -защиты от любой утраты или внесения несанкционированных изменений; -доступности в любое время для любого авторизованного пользователя; -конфиденциальности, недоступности для третьих лиц. Выделяют 5 групп объектов, которые могут подвергнуться намеренному или ненамеренному воздействию: ·компьютерная техника и другие аппаратные средства, которые могут быть повреждены в результате механического воздействия, вирусов, по иным причинам; ·программы, используемые для обеспечения работоспособности системы или в образовательном процессе, которые могут пострадать от вирусов или хакерских атак; ·данные, хранимые как на жестких дисках, так и на отдельных носителях; ·сам персонал, отвечающий за работоспособность IT-систем; ·дети, подверженные внешнему агрессивному информационному влиянию и способные создать в школе криминальную ситуацию. В последнее время перечень таких ситуаций существенно расширился, что говорит о возможной целенаправленной психологической атаке на сознание детей и подростков. Угрозы, направленные на повреждение любого из компонентов системы, могут носить как случайный, так и осознанный преднамеренный характер. Среди угроз, не зависящих от намерения персонала, учащихся или третьих лиц, можно назвать: *любые аварийные ситуации, например, отключение электроэнергии или затопление; *ошибки персонала; *сбои в работе программного обеспечения; *выход техники из строя; *проблемы в работе систем связи. Все эти угрозы информационной безопасности носят временный характер, предсказуемы и легко устраняются действиями сотрудников и специальных служб. Можно выделить несколько видов несанкционированного доступа: 1.Человеческий. Информация может быть похищена путем копирования на временные носители, переправлена по электронной почте. Кроме того, при наличии доступа к серверу изменения в базы данных могут быть внесены вручную. 2.Программный. Для хищений сведений используются специальные программы, которые обеспечивают копирование паролей, копирование и перехват информации, перенаправление трафика, дешифровку, внесение изменений в работу иных программ. 3.Аппаратный. Он связан или с использованием специальных технических средств, или с перехватом электромагнитного излучения по различным каналам, включая телефонные. Отчет №3 Тема: «Обслуживание автоматизированных систем и компьютерных сетей МБОУ-СОШ №5». Цель работы: «Обслуживание автоматизированных систем и компьютерных сетей МБОУ-СОШ №5». Описание работы. В комнате охраны расположены мониторы, которые показывают изображения с камер видео наблюдения, серверы. Кроме персональных компьютеров и ноутбуков (а так же средств взаимодействующих с ними) используются: принтеры, сканеры, серверы, стационарные телефоны, сетевые адаптеры, концентраторы, мосты; маршрутизаторы, коммуникационные каналы (кабели; разъемы; устройства передачи и приема данных в беспроводных технологиях). Проведя осмотр оборудования было выявлено: требуется обновления ПО и драйверов у стационарных ПК и ноутбуков, замена повреждённых и износившихся кабелей; настройка роутера (для улучшения стабильности сигнала), смена пароля доступа во избежание взлома или проникновения в сеть, при надобности заменить в связи с устареванием и недостаточной мощностью передачи сигнала; замена коммутаторов сроком эксплуатации более 6-7 лет на новые; проверка исправности концентраторов, в связи с возможностью долгой эксплуатации проверить в замене не нуждается. Отчет №4 Тема: «Составить документацию на существующую сеть предприятия, схематично общую сеть МБОУ-СОШ №5». Цель работы: «Составить документацию на существующую сеть предприятия, подробно одного из помещений МБОУ-СОШ №5». Описание работы. В  помещение присутствует 11 стационарных компьютеров с доп. Оборудованием, 2 ноутбука, 3 коммуникаторов, трасса кабелей, которая идёт до сервера по стенам каждой комнате, точка доступа, телефон и сервер. помещение присутствует 11 стационарных компьютеров с доп. Оборудованием, 2 ноутбука, 3 коммуникаторов, трасса кабелей, которая идёт до сервера по стенам каждой комнате, точка доступа, телефон и сервер. Отчёт №5 Тема: «Монтаж компьютерной сети» Цель: «Произвести работы по монтажу компьютерной сети (обжимка кабелей, прокладка трасс)» Описание работы. Наличие локальной компьютерной сети на предприятии является необходимостью. Именно поэтому монтаж компьютерных сетей (создание локальных сетей) производится практически во всех учреждениях, где установлено больше одного персонального компьютера. Основная их функция – обеспечение быстрого и легкого доступа к информации, которая необходима для работы. Если монтаж компьютерных сетей произведен правильно, то перед их пользователями открываются широчайшие возможности: 1. Обеспечение командной работы сотрудников, которые находятся удаленно, в разных комнатах и даже строениях. 2. Согласованная работа со структурированной кабельной системой (СКС), включая видеонаблюдение через интернет, обеспечение доступа на объект и других функций. 3. Удаленное использование общей и информации, без загрузки ее на персональный компьютер каждого рабочего места. 4. Совместная работа с периферийным оборудованием. Монтаж ЛВС осуществляется проводным или беспроводным способом. Лучший вариант монтажа сетей ЛВС внутри здания – прокладка кабельных сетей. Таким образом будет обеспечена бесперебойная и четкая передача информации. Чтобы обеспечить связь с соседними зданиями, стоит воспользоваться преимуществами беспроводной системы. Основные этапы монтажа компьютерной сети: *Разработка и утверждение технического задания; *Разработка проекта локальной сети (По утвержденному техническому заданию проектировщики разрабатывают подробную рабочую документацию); *Поставка оборудования; *Прокладка ЛВС (Прокладка кабельных трасс осуществляется в строгом соответствии с рабочей документацией проекта. После подготовительных работ осуществляется монтаж кабельных сетей и установка розеток. Кабели прокладываются в коммутационных панелях и закрываются защитными элементами); *Пуско-наладочные работы (На этом этапе монтируется пассивное сетевое оборудование, завершается установка кабельных каналов, прикручиваются розетки и другое вспомогательное оборудование); *Настройка локальной компьютерной сети (Для полноценного функционирования локальной системы необходима установка программного обеспечения); *Тестирование (Пробный запуск системы помогает выявить возможные ошибки и недочёты. Корректировка обеспечит в дальнейшем безотказную работу ЛВС). Отчёт №6 Тема: «Монтаж компьютерной сети» Цель: «Составить спецификацию инструментов» Описание работы. -Кабельный тестер с цифровым экраном Softing CableMaster 200 (PD-CM200): Разъем RJ45 на тестере и удаленной части Определение обрыва, перепутанных пар, короткого замыкания Определение расщепленных пар (Split) Определение Cross Over кабеля Генератор тонального сигнала для прозвонки кабеля Автоматическое отключение генератора после 30 мин работы LCD экран, 4-х строчный, черно-белый Предупреждение о наличии напряжения на линии Поддержка номерных удаленных идентификаторов RJ45, № 1-5 (в комплекте) Защита от входного напряжения: 66V DC или 55V AC -Кримпер для обжима коннекторов RJ45, RJ11/12, RJ22 (6 в 1) Jonard UC-864 (JIC-UC-864): Обжим 4-x, 6-ти и 8-и позиционных модульных коннекторов RJ45/22/12/11 Тип кабеля: Витая пара STP/UTP, плоский телефонный кабель RJ45 – 8 позиционные 8P8C (4 задействованные пары / 8 проводников) RJ11 – 6 позиционные 6P4C (2 задействованные пары / 4 проводника) RJ12 – 6 позиционные 6P6C (3 задействованные пары / 6 проводников) RJ22 – 4 позиционные 4P4C (2 задействованные пары / 4 проводника) RJ22 – 4 позиционные 4P2C (1 задействованная пара / 2 проводника) Нож для обрезки кабеля, или проводников перед установкой в коннектор Стриппер для снятия изоляции с круглых кабелей (витой пары) Стриппер для снятия изоляции с плоского телефонного кабеля Стальная конструкция с черным оксидным покрытием Обжимные матрицы из высокоуглеродистой стали Скобы безопасности, закрывающие лезвия, для защиты пальцев от порезов -Отвертка универсальная Stanley со сменными битами (34 предмета) (ST-STHT0-70885): Снятие внешней изоляции витой пары диаметром до 6.36 мм. Поворотное колесо-регулятор глубины реза. Снятие внешней изоляции плоского телефонного кабеля 4P/6P. Двухуровневая зачистка коаксиального кабеля RG-59/6 и RG-7/11. -Инструмент для разделки кабеля UTP/STP, плоского 4P/6P, Coax RG59/6 и RG7/11 (JIC-UST-500): Отвертка универсальная со сменными вставками Вставки/биты: Прямой шлиц: 3, 3.5, 4.5, 5, 5.5, 6, 7 мм Крест (Phillips): PH0, PH1 - 2шт, PH2 - 2шт, PH3 Звёздочка (TORX): Т5, Т6, Т7, Т8, Т10, T15, Т20, Т25, Т27, Т30, Т40 Шестигранник (HEX) - 1/16, 5/64, 3/32, 1/8, 5/32, 3/16, 1/4, 5/16, 9/32” Удобная рукоятка с мягкими вставками для комфорта и надежного захвата Отчёт №7 Тема: «Монтаж компьютерной сети» Цель: «Описать последовательность проведенных операций» Описание работы. Первым этапом была разработка проекта локальной сети (По утвержденному техническому заданию проектировщики разрабатывают подробную рабочую документацию. Спецификации и чертежи помогут контролировать ход работ и сократить сроки подготовительного этапа монтажа); Вторым этапом была поставка оборудования и уже непосредственно прокладка ЛВС (Основной этап работ начинается с подготовки помещения: замеряются и просверливаются отверстия для кабельных трасс, устанавливаются защитные короба, трубы, лотки. Прокладка кабельных трасс осуществляется в строгом соответствии с рабочей документацией проекта. После подготовительных работ осуществляется монтаж кабельных сетей и установка розеток. Кабели прокладываются в коммутационных панелях и закрываются защитными элементами); Третий этап это тестирование в него входит сначала - Пуско-наладка (После монтажа ЛВС проводится комплекс пуско-наладочных работ. На этом этапе монтируется пассивное сетевое оборудование, завершается установка кабельных каналов, прикручиваются розетки и другое вспомогательное оборудование); Настройка локальной компьютерной сети (Для полноценного функционирования локальной системы необходима установка программного обеспечения. Настройку осуществляют высококвалифицированные специалисты); И уже сам пробный запуск системы. Отчет №8 Тема: «Монтаж компьютерной сети» Цель: «Произвести тестирование компьютерной сети или отдельных ее фрагментов» Описание работы. Процесс монтажа кабельной системы локальной сети с учетом разного рода особенностей изначально не может гарантировать 100%-ную работоспособность всех сегментов сети. Связано это с использованием достаточно большого количества механических операций, автоматизировать которые невозможно по ряду причин. Именно поэтому монтаж локальной сети всегда сопровождается постоянным процессом тестирования. Когда же монтаж локальной сети полностью завершен, осуществляется полная проверка работоспособности сети с подготовкой соответствующей технической документации. Подобная процедура – стандартный подход в случае, когда проектированием и монтажом локальной сети (или, как ее называют в этом случае, СКС (структурированная кабельная система)), занимается фирма-подрядчик. Поскольку она получает за это деньги, соответственно, она должна предоставить качественный продукт. Наиболее объективным и простым способом тестирования всех особенностей локальной сети является использование разного рода тестеров. Они позволяют максимально автоматизировать и упростить процесс тестирования, поэтому, если есть такая возможность, желательно применять именно этот способ. Различают два основных вида тестеров: для тестирования физических линий и сетевые анализаторы. Тестеры для тестирования физических линий получили наибольшее распространение благодаря своей цене. Такой тестер способен определять неисправность кабельного сегмента на физическом уровне, вплоть до определения места обрыва проводников. Кроме того, он может, например, протестировать волновое сопротивление линии или измерить скорость передачи данных, что позволяет определить используемый сетевой стандарт или соответствие определенному стандарту. Покупку такого тестера может позволить себе даже небольшая фирма, что даст возможность быстро определять и устранять неисправность в процессе эксплуатации локальной сети. Сетевые анализаторы – дорогостоящее оборудование, приобретение которого могут себе позволить только сетевые интеграторы. С помощью такого сетевого анализатора можно не только исследовать характеристики кабельной структуры, но и получить полную информацию о процессе, происходящем при прохождении сигнала от любого узла к любому узлу, с определением проблемных сегментов и «узких мест». Кроме того, можно даже прогнозировать состояние сети в ближайшем будущем и пути решения или предотвращения будущих проблем. Отчёт №9 Тема: «Монтаж компьютерной сети» Цель: «Составить спецификацию оборудования и ПО для тестирования сети с указанием их назначения» Описание работы. Для тестирования сети используются след. приборы и ПО: Elektronika LAN ELT 10 - сетевой анализатор - многофункциональный сетевой анализатор для развертывания и технического обслуживания сетей Ethernet на 10/100/1000 Мбит/с, и Fast Ethernet на 1 Гбит/с. Он способен выполнить тестирование и найти неисправности на физическом и сетевом уровне LAN, обеспечивает измерение и определение места повреждения кабельной проводки, обнаруживает проблемы несовместимости. С помощью ELT 10 можно также контролировать трафик (как в режиме включения в линию, так и на конечном пункте) и создавать статистику сети в широком диапазоне. Встроенный генератор трафика и ошибок имитирует различные состояния сети, что делает ELT 10 идеальным инструментом тестирования сети и оборудования. Для целей проверки SLA (соглашения об уровне обслуживания) ELT 10 использует стандартизованные тесты согласно RFC 2544. Cacti Сначала был MRTG (Multi Router Traffic Grapher) — программа для организации сервиса мониторинга сети и измерения данных с течением времени. Еще в 1990-х, его автор Тобиас Отикер (Tobias Oetiker) счел нужным написать простой инструмент для построения графиков, использующий кольцевую базу данных, изначально используемый для отображения пропускной способности маршрутизатора в локальной сети. Так MRTG породил RRDTool, набор утилит для работы с RRD (Round-robin Database, кольцевой базой данных), позволяющий хранить, обрабатывать и графически отображать динамическую информацию, такую как сетевой трафик, загрузка процессора, температура и так далее. Сейчас RRDTool используется в огромном количестве инструментов с открытым исходным кодом. Cacti — это современный флагман среди программного обеспечения с открытым исходным кодом в области графического представления сети, и он выводит принципы MRTG на принципиально новый уровень. Сетевой тестер LinkRunner™ Network Multimeter - персональный инструмент предназначен для быстрой проверки точек подключения. Незаменимый индивидуальный тестер LinkRunner для быстрой проверки доступности сети и соединения с сетью. Так как скорость и сложность сетей постоянно растет, кабели и устройства инфраструктуры должны работать с высоким уровнем точности и с более высокими требованиями к производительности. Неудивительно, что около 80% неисправностей связано с нарушениями проводки и проблемами с соединением. Передовые сетевые специалисты являются авангардом системы защиты от проблем как на физическом уровне сети, так и уровне соединения. Устройство LinkRunner позволяет повысить точность при поиске и устранении неисправностей, помогая быстро определять, где находится причина возникновения проблемы - в сети или в сетевом адаптере компьютера. Softing (Psiber) LANMASTER 26 – cетевой тестер для обслуживания LAN сетей с пропускной способностью до одного гигабита. С его помощью не составит труда протестировать сети VoIP и PoE (питание по Ethernet). LANMASTER 26 определяет скорость канала передачи данных - 1000baseTX, 100baseTX или 10baseT, а также режим дуплекса - HalfDuplex/FullDuplex. Тестер LANMASTER 26 производит измерение напряжения питания сети VoIP или PoE, тем самым показывая, соответствует ли оно стандартизированному значению. Встроенная функция «идентификатора портов» позволяет определить, к какому порту концентратора/коммутатора подключен тестируемый кабель. Отчет №10 Тема: «Подсистема безопасности автоматизированных систем предприятия» Цель: «Описать составляющие компоненты системы безопасности АС предприятия». Описание работы. Под «безопасностью автоматизированной системы» (системы обработки информации, компьютерной системы) следует понимать защищенность всех ее компонентов (технических средств, программного обеспечения, данных, пользователей и персонала) от разного рода нежелательных для соответствующих субъектов воздействий. Безопасность любого компонента (ресурса) АС складывается из обеспечения трех его характеристик: конфиденциальности, целостности и доступности. Конфиденциальность компонента (ресурса) АС заключается в том, что он доступен только тем субъектам (пользователям, программам, процессам), которым предоставлены на то соответствующие полномочия. Целостность компонента (ресурса) АС предполагает, что он может быть модифицирован только субъектом, имеющим для этого соответствующие права. Целостность является гарантией корректности (неизменности, работоспособности) компонента в любой момент времени. Доступность компонента (ресурса) АС означает, что имеющий соответствующие полномочия субъект может в любое время без особых проблем получить доступ к необходимому компоненту системы. Отчёт №11 Тема: «Подсистема безопасности автоматизированных систем предприятия» Цель: «Составить документацию на систему безопасности АС предприятия, описать применяемые методы, средства, ПО, модель безопасности автоматизированной системы предприятия (с разрешения руководителя практики от предприятия)» Описание работы. В современной школе информация, информационная инфраструктура – один из главных компонентов учебной деятельности. Учебные классы оснащены компьютерной техникой и её качественное бесперебойное функционирование существенно определяет качество полученных знаний, способствует формированию профессиональных компетенций учащихся. Проблема информационной безопасности образовательного учреждения, школьников в ней – одна из самых актуальных на современном этапе. Растёт количество угроз из Интернета, изменяется нормативно-правовая база, соответственно реалиям времени меняются и методы обеспечения информационной безопасности учебного процесса. Информационная безопасность – это процесс обеспечения конфиденциальности, целостности и доступности информации. На сегодняшний день сформулировано три базовых принципа, которые должна обеспечивать информационная безопасность: *целостность данных — защита от сбоев, ведущих к потере информации, а также зашита от неавторизованного создания или уничтожения данных; *конфиденциальность информации; *доступность информации для всех авторизованных пользователей. Общими мерами по созданию безопасной информационной системы в школе являются: -Защита компьютеров от внешних несанкционированных воздействий (компьютерные вирусы, атаки хакеров и т. д.) -Использование контентной фильтрации Интернета, для фильтрации сайтов с содержимым, не соответствующим задачам образования. -Обучение детей основам информационной безопасности, воспитание информационной культуры. Отчёт №12 Тема: «Подсистема безопасности автоматизированных систем предприятия» Цель: «Составить документацию на систему безопасности АС предприятия, описать применяемые методы, средства, ПО, модель безопасности автоматизированной системы предприятия (с разрешения руководителя практики от предприятия)» Описание работы. Все компьютеры в школе имеют антивирусы для защиты компьютеров, так же при выходе в интернет ведется фильтрация. Но Пользователи сети Интернет в ОУ должны учитывать, что технические средства и программное обеспечение не могут обеспечить полную фильтрацию ресурсов сети Интернет вследствие частого обновления ресурсов. Во время уроков и других занятий в рамках учебного плана контроль использования учащимися сети Интернет осуществляет преподаватель (работник школы), ведущий занятие. При этом преподаватель (работник школы): наблюдает за использованием компьютера и сети Интернет учащимися, принимает меры по пресечению обращений к ресурсам, содержащим информацию, причиняющую вред здоровью и развитию детей, а также не совместимую с задачами образования и воспитания; наблюдает за появлением отказов при обращении к контенту, имеющему отношение к образовательной деятельности, вызванных техническими причинами. Во время свободного доступа учащихся к сети Интернет вне учебных занятий контроль использования ресурсов Интернета осуществляют преподаватель (работник школы), определённый приказом директора школы. Преподаватель (работник школы): наблюдает за использованием компьютера и сети Интернет учащимися, принимает меры по пресечению обращений к ресурсам, не имеющим отношения к образовательной деятельности; сообщает классному руководителю о преднамеренных попытках учащегося осуществить обращение к ресурсам, содержащим информацию, причиняющую вред здоровью и развитию детей, а также не совместимую с задачами образования и воспитания. При использовании сети Интернет в ОУ учащимся предоставляется доступ только к тем ресурсам, содержание которых не противоречит законодательству Российской Федерации, и которые имеют прямое отношение к образовательной деятельности. Отчёт №13 Тема: «Методы защиты конфиденциальной информации (в том числе криптографические) на предприятии» Цель: «Описать используемые методы защиты конфиденциальной информации на предприятии». Описание работы. Министерство образования и другие ведомства внедряют разного рода информационные системы (ИС), в которых необходим обмен информацией посредством открытой глобальной сети Intenet, поэтому необходимо защищать информацию, обрабатываемую в автоматизированных системах (АС), находящихся на территории предприятия. В составе массивов охраняемой законом информации, находящейся в распоряжении образовательного учреждения, можно выделить три группы: -персональные сведения, касающиеся учащихся и преподавателей, оцифрованные архивы; -ноу-хау образовательного процесса, носящие характер интеллектуальной собственности и защищенные законом; -структурированная учебная информация, обеспечивающая образовательный процесс (библиотеки, базы данных, обучающие программы). Все эти сведения не только могут стать объектом хищения. Намеренное проникновение в них может нарушить сохранность оцифрованных книг, уничтожить хранилища знаний, внести изменения в код программ, используемых для обучения. Обязанностями лиц, ответственных за защиту информации, должно стать сохранение данных в целостности и неприкосновенности и обеспечение их: -доступности в любое время для любого авторизированного пользователя; -защиты от любой утраты или внесения несанкционированных изменений; -конфиденциальности, недоступности для третьих лиц. Данные в компьютерных системах подвержены риску утраты из-за неисправности или уничтожения оборудования, а также риску хищения. Способы защиты информации включают использование аппаратных средств и устройств, а также внедрение специализированных технических средств и программного обеспечения. Залогом успешной борьбы с несанкционированным доступом к информации и перехватом данных служит четкое представление о каналах утечки информации. Интегральные схемы, на которых основана работа компьютеров, создают высокочастотные изменения уровня напряжения и токов. Колебания распространяются по проводам и могут не только трансформироваться в доступную для понимания форму, но и перехватываться специальными устройствами. В компьютер или монитор могут устанавливаться устройства для перехвата информации, которая выводится на монитор или вводится с клавиатуры. Перехват возможен и при передаче информации по внешним каналам связи, например, по телефонной линии. На практике используют несколько групп методов защиты, в том числе: -препятствие на пути предполагаемого похитителя, которое создают физическими и программными средствами; -управление, или оказание воздействия на элементы защищаемой системы; -маскировка, или преобразование данных, обычно – криптографическими способами; -регламентация, или разработка нормативно-правовых актов и набора мер, направленных на то, чтобы побудить пользователей, взаимодействующих с базами данных, к должному поведению; -принуждение, или создание таких условий, при которых пользователь будет вынужден соблюдать правила обращения с данными; -побуждение, или создание условий, которые мотивируют пользователей к должному поведению. Отчёт №14 Тема: «Методы защиты конфиденциальной информации (в том числе криптографические) на предприятии» Цель: «Составить спецификацию используемых средств защиты конфиденциальной информации предприятия с указанием их назначения». Описание работы. Каждый из методов защиты информации реализуется при помощи различных категорий средств. Основные средства – организационные и технические. Организационные средства защиты информации: Разработка комплекса организационных средств защиты информации должна входить в компетенцию службы безопасности. Чаще всего специалисты по безопасности: -разрабатывают внутреннюю документацию, которая устанавливает правила работы с компьютерной техникой и конфиденциальной информацией; -проводят инструктаж и периодические проверки персонала; инициируют подписание дополнительных соглашений к трудовым договорам, где указана ответственность за разглашение или неправомерное использование сведений, ставших известных по работе; -разграничивают зоны ответственности, чтобы исключить ситуации, когда массивы наиболее важных данных находятся в распоряжении одного из сотрудников; организуют работу в общих программах документооборота и следят, чтобы критически важные файлы не хранились вне сетевых дисков; -внедряют программные продукты, которые защищают данные от копирования или уничтожения любым пользователем, в том числе топ-менеджментом организации; -составляют планы восстановления системы на случай выхода из строя по любым причинам. Если нет выделенной ИБ-службы, выходом станет приглашение специалиста по безопасности на аутсорсинг. Удаленный сотрудник сможет провести аудит ИТ-инфраструктуры компании и дать рекомендации по ее защите от внешних и внутренних угроз. Также аутсорсинг в ИБ предполагает использование специальных программ для защиты корпоративной информации. Технические средства защиты информации: Группа технических средств защиты информации совмещает аппаратные и программные средства. Основные: -резервное копирование и удаленное хранение наиболее важных массивов данных в компьютерной системе – на регулярной основе; -дублирование и резервирование всех подсистем сетей, которые имеют значение для сохранности данных; -создание возможности перераспределять ресурсы сети в случаях нарушения работоспособности отдельных элементов; -обеспечение возможности использовать резервные системы электропитания; -обеспечение безопасности от пожара или повреждения оборудования водой; -установка программного обеспечения, которое обеспечивает защиту баз данных и другой информации от несанкционированного доступа. В комплекс технических мер входят и меры по обеспечению физической недоступности объектов компьютерных сетей, например, такие практические способы, как оборудование помещения камерами и сигнализацией. Чтобы исключить неправомерный доступ к информации применяют такие способы, как идентификация и аутентификация. Идентификация – это механизм присвоения собственного уникального имени или образа пользователю, который взаимодействует с информацией. Аутентификация – это система способов проверки совпадения пользователя с тем образом, которому разрешен допуск. Эти средства направлены на то, чтобы предоставить или, наоборот, запретить допуск к данным. Подлинность, как правила, определяется тремя способами: программой, аппаратом, человеком. При этом объектом аутентификации может быть не только человек, но и техническое средство (компьютер, монитор, носители) или данные. Простейший способ защиты – пароль. |