фаерволы. Почему он так странно называется

Скачать 73.33 Kb. Скачать 73.33 Kb.

|

|

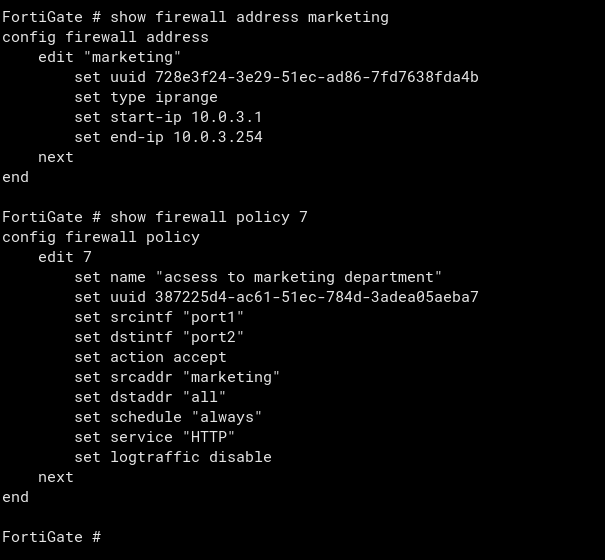

https://youtu.be/kgWLnELcjCY ПОЧЕМУ ОН ТАК СТРАННО НАЗЫВАЕТСЯ?(2 слайд) Всё дело в том, что это название пришло в мир сетевых технологий из пожарной безопасности, где фаэрволлом называется стена здания, из негорючих материалов, предназначенная для препятствования распространению огня на соседние части здания или другие строения. Межсетевой экран (МЭ, брандмауэр или Firewall) представляет собой программно-аппаратный или программный комплекс, который отслеживает сетевые пакеты, блокирует или разрешает их прохождение. В фильтрации трафика брандмауэр опирается на установленные параметры — чаще всего их называют правилами МЭ. (3 слайд) Современные межсетевые экраны располагаются на периферии сети, ограничивают транзит трафика, установку нежелательных соединений и подобные действия за счет средств фильтрации и аутентификации. (4 слайд) Firewall работает на 3 уровне модели OSI (Сетевая модель OSI (The Open Systems Interconnection model) — сетевая модель стека (магазина) сетевых протоколов OSI/ISO. Посредством данной модели различные сетевые устройства могут взаимодействовать друг с другом. Модель определяет различные уровни взаимодействия системами защищает локальную сеть от неавторизованного доступа из внешних недоверенных сетей, таких как например этот ваш Интернет. (5 слайд) Для чего нужен межсетевой экран и как он работаетГлавная задача МЭ – это фильтрация трафика между зонами сети. Он может использоваться для разграничения прав доступа в сеть, защиты от сканирования сети компании, проведения сетевых атак. Проще говоря, межсетевой экран – это одно из устройств, при помощи которого обеспечивается сетевая безопасность компании. Функции межсетевого экрана:Остановить подмену трафика. Представим, что ваша компания обменивается данными с одним их своих подразделений, при этом ваши IP-адреса известны. Злоумышленник может попытаться замаскировать свой трафик под данные офиса, но отправить его с другого IP. Брандмауэр обнаружит подмену и не даст ему попасть внутрь вашей сети. Защитить корпоративную сеть от DDoS-атак. То есть ситуаций, когда злоумышленники пытаются вывести из строя ресурсы компании, отправляя им множество запросов с зараженных устройств. Если система умеет распознавать такие атаки, она формирует определенную закономерность и передает ее брандмауэру для дальнейшей фильтрации злонамеренного трафика. Заблокировать передачу данных на неизвестный IP-адрес. Допустим, сотрудник фирмы скачал вредоносный файл и заразил свой компьютер, что привело к утечке корпоративной информации. При попытке вируса передать информацию на неизвестный IP-адрес брандмауэр автоматически остановит это. (6 слайд) Правила МЭСетевой трафик, проходящий через брандмауэр, сопоставляется с правилами, чтобы определить, пропускать его или нет. Правило межсетевого экрана состоит из условия (IP-адрес, порт) и действия, которое необходимо применить к пакетами, подходящим под заданное условие. К действиям относятся команды разрешить (accept), отклонить (reject) и отбросить (drop). Эти условия указывают МЭ, что именно нужно совершить с трафиком: разрешить — пропустить трафик; отклонить — не пропускать трафик, а пользователю выдать сообщение-ошибку «недоступно»; отбросить — заблокировать передачу и не выдавать ответного сообщения. (7 слайд) Для лучшего понимания рассмотрим пример. Допустим, у нас есть три правила: Разрешить доступ всем IP-адресам, которые принадлежат отделу маркетинга, на 80-й порт. Разрешить доступ всем IP-адресам, которые принадлежат отделу системного администрирования. Отклонить доступ всем остальным. Если к сети попытается подключиться сотрудник отдела технической поддержки, он получит сообщение об ошибке соединения (см. правило 3). При этом если сотрудник отдела маркетинга попробует подключиться по SSH, то также получит сообщение об ошибке, поскольку использует 22-й порт (см. правило 1).  Так выглядит правило разрешить доступ на 80-й порт всем сотрудникам отдела маркетинга на устройстве FortiGate. Так выглядит правило разрешить доступ на 80-й порт всем сотрудникам отдела маркетинга на устройстве FortiGate.ПРИМЕР (8 слайд) Допустим сисадмин не нашёл ответа на свой вопрос в базе знаний wiki.merionet.ru и решил заблокировать её на фаэрволле для всего IT отдела, который живет в подсети 10.15.15.0/24. Для этого он создал примерно такой ACL: Action = DENY Source IP = 10.15.15.0/24 Destination =wiki.merionet.ru Destination Port = ANY Теперь инженер Фёдор с адресом 10.15.15.5 не может прочитать как настроить BGP на нашем ресурсе. В тоже время для отдела разработки, живущего в подсети 10.15.20.0/24 таких запретов нет. Ну или такой пример - сисадмин Василий узнал, что бухгалтер Ирина использует приложение TikTok и снимает видео в рабочее время, загружая свои танцы под Cardi Bi через офисную Wi-Fi сеть. Вернувшись на рабочее место, Василий настроил блокировку приложения TikTok для всех Wi-Fi сетей в офисе и получил премию. Нужно сказать, что такое возможно только если фаэрволл Васи поддерживает определение приложений в трафике. Обычно такие фичи есть только у крутых Stateful фаэрволлов следующего поколения - NGFW (Next Generation Firewall) (9 слайд) ЧТО ЗА STATEFUL? Есть два типа фаэрволов - Stateful и Stateless. Stateful фаэрволлы более крутые. Они понимают весь контекст траффика и следят за состоянием соединения. Если Stateful фаэрволл получает пакет, он также проверяет метаданные этого пакета, такие как порты и IP-адреса, принадлежащие источнику и получателю, длину пакета, информацию уровня 3, флаги и многое другое. Таким образом, Stateful фаэрволл анализирует пакет в потоке и может принимать решения основываясь на множестве параметров. Stateless фаэрволлы более простые, они исследуют каждый пришедший пакет изолированно и принимают решение на основании того, что сказано ACL. А на содержимое пакета и что было до него им пофиг. Кстати, мы немного слукавили, когда сказали, что фаэрволл - это устройство. На самом деле, они бывают разными. Это может быть: Сложный прибор, которое стоит как машина, простенький девайс, у которого есть функции фаэрволла, как например - домашний роутер, ПО, которое устанавливается на компьюстер, виртуальная машина Oблачное приложение. Программное обеспечение с функциями фаэрволла для компьютера называется Host-Based firewall. Его задача - защита одного хоста, на которое оно установлено. Например, почти все антивирусы имеют функции хостовых фаэрволлов. Почти во всех остальных случаях фаэрволл защищает всю сеть. Таким образом, обеспечивается двойной уровень защиты, на уровне сети и на уровне хоста Типы межсетевых экранов(10 слайд) Аппаратный МЭ – это, как правило, специальное оборудование, составляющие которого (процессоры, платы и т.п.) спроектированы специально для обработки трафика. Работает они на специальном ПО — это необходимо для увеличения производительности оборудования. Примерами аппаратного межсетевого экрана выступают такие устройства, как Cisco ASA, FortiGate, Cisco FirePower, UserGate и другие. Аппаратные МЭ более мощные по сравнению с программными, однако это влияет на стоимость решений. Нередко она в разы выше, чем у программных аналогов. Программный МЭ – это программное обеспечение, которое устанавливается на устройств, реальное или виртуальное. Через такой межсетевой экран перенаправляется весь трафик внутрь рабочей сети. К программным относятся брандмауэр в Windows и iptables в Linux. Программные МЭ, как правило, дешевле и могут устанавливаться не только на границах сети, но и на рабочих станциях пользователей. Из основных недостатков — более низкая пропускная способность и сложность настройки в ряде случаев. Контроль состояния сеансов на уровне МЭМежсетевой экран с контролем состояния сеансов анализирует всю активность пользователей от начала и до конца — каждой установленной пользовательской сессии. На основе этих данных он определяет типичное и нетипичное поведение пользователя. Если поведение в рамках сессии показалась ему нетипичной, МЭ может заблокировать трафик. Получается, решение об одобрении или блокировке входящего трафика принимается не только на основании заданных администратором правил, но и с учетом контекста — сведений, полученных из предыдущих сессий. Брандмауэры с отслеживанием состояния сеансов считаются гораздо более гибкими, чем классические межсетевые экраны. Unified threat management, или универсальный шлюз безопасности (11 слайд)Такие межсетевые экраны включают в себя антивирус, брандмауэр, спамфильтр, VPN и систему IDS/IPS (системы обнаружения и предотвращения вторжений), контроль сеансов. Основное преимущество данной технологии в том, что администратор работает не с парком различных устройств, а использует единое решение. Это удобно, так как производитель предусматривает централизованный интерфейс управления службами, политиками, правилами, а также дает возможность более «тонкой» настройки оборудования. Архитектура UTM. В UTM-устройство входят несколько видов процессоров: процессор общего назначения, или центральный процессор, процессор обработки данных, сетевой процессор, процессор обработки политик безопасности. Процессор общего назначения похож на процессор, установленный в обычном ПК. Он выполняет основные операции на межсетевом экране. Остальные виды процессоров призваны снизить нагрузку на него. Процессор данных отвечает за обработку подозрительного трафика и сравнения его с изученными угрозами. Он ускоряет вычисления, происходящие на уровне приложений, а также выполняет задачи антивируса и служб предотвращения вторжений. Сетевой процессор предназначен для высокоскоростной обработки сетевых потоков. Основная задача заключается в анализе пакетов и блоков данных, трансляции сетевых адресов, маршрутизации сетевого трафика и его шифровании. Процессор обработки политик безопасности отвечает за выполнение задач антивируса и служб предотвращения вторжений. Также он разгружает процессор общего назначения, обрабатывая сложные вычислительные задачи. Межсетевой экран следующего поколения (NGFW) (12 слайд)Next-generation firewall (NGFW) – файрвол следующего поколения. Его ключевая особенность в том, что он может производить фильтрацию не только на уровне протоколов и портов, но и на уровне приложений и их функций. Это позволяет успешнее отражать атаки и блокировать вредоносную активность. Также, в отличие от межсетевого экрана типа Unified threat management, у NGFW есть более детальная настройка политик безопасности и решения для крупного бизнеса. Основные функции Next-generation firewall:Deep Packet Inspection (DPI) – технология, выполняющая детальный анализ пакетов. Intrusion Detection System/ Intrusion Prevention System (IDS/IPS) — система обнаружения и предотвращения вторжений. Межсетевой экран блокирует и фильтрует трафик, в то время как IPS/IDS обнаруживает вторжение и предупреждает системного администратора или предотвращает атаку в соответствии с конфигурацией. Антивирус. Обеспечивает защиту от вирусов и шпионского ПО в реальном времени, определяет и нейтрализует вредонос на различных платформах Фильтрация по URL, или веб-фильтр, — возможность блокировки доступа к сайтам или другим веб-приложениям по ключевому слову в адресе. Инспектирование SSL. Позволяет межсетевому экрану нового поколения устанавливать SSL-сессию с клиентом и сервером. Благодаря этому существует возможность просматривать шифрованный трафик и применять к нему политики безопасности. Антиспам — функция, которая позволяет защитить корпоративных пользователей от фишинговых и нежелательных писем Application Control. Используется для ограничения доступа к приложениям, их функциям или к целым категориям приложений. Все это задействует функции отслеживания состояния приложений, запущенных пользователем, в режиме реального времени. Web Application Firewall — совокупность правил и политик, направленных на предотвращение атак на веб-приложения Аутентификация пользователей — возможность настраивать индивидуальные правила под каждого пользователя или группу. Sandboxing. Метод, при котором файл автоматически помещается в изолированную среду для тестирования, или так называемую песочницу. В ней можно инициализировать выполнение подозрительной программы или переход по URL, который злоумышленник может прикрепить к письму. Песочница создает безопасное место для установки и выполнения программы, не подвергая опасности остальную часть системы. Изолированная защита очень эффективна в работе с так называемыми угрозами нулевого дня. Это угрозы, которые ранее не были замечены или не соответствуют ни одному известному вредоносному ПО. Несмотря на то, что обычные фильтры электронной почты могут сканировать электронные письма для обнаружения вредоносных отправителей, типов файлов и URL-адресов, угрозы нулевого дня появляются постоянно. Традиционные средства фильтрации могут их пропустить. Использование прокси в качестве межсетевого экрана(13 слайд)Прокси-сервер контролирует трафик на последнем уровне стека TCP\IP, поэтому иногда его называют шлюзом приложений. Принцип работы заключается в фильтрации данных на основании полей заголовков, содержимого поля полезной нагрузки и их размеров (помимо этого, задаются дополнительные параметры фильтрации). Прокси-серверы осуществляют фильтрацию одного или нескольких протоколов. Например, наиболее распространенным прокси-сервером является веб-прокси, предназначенный для обработки веб-трафика. Такие серверы используются для следующих целей: обеспечение безопасности — например, для защиты вашего веб-сайта или пользователей от посещения сторонних сайтов, повышение производительности сети, ускорение доступа к некоторым ресурсам в интернете и др. Поскольку прокси-серверы предназначены для определенных протоколов/портов, они, как правило, имеют более глубокие и сложные средства управления, чем общие правила безопасности межсетевого экрана. Помимо веб-прокси, существуют такие прокси-серверы, как DNS, FTP, telnet, SSH, SSL, и другие протоколы. Основной функцией классического брандмауэра является отслеживание и фильтрация трафика на сетевом и транспортном уровнях модели OSI. В отличие от него прокси-сервер устанавливает связь между клиентом и сервером, тем самым позволяя производить проверку на прикладном уровне, фильтровать запросы на подключение и так далее. Чаще всего прокси-сервер является дополнением к стандартному межсетевому экрану, а межсетевые экраны нового поколения уже включают в себя все функции прокси-сервера. Заключение (14 слайд)Мы рассмотрели, что такое межсетевой экран, для чего он используется и каких видов бывает. В современном мире в аппаратной реализации чаще всего можно встретить межсетевые экраны нового поколения. Содержание |