Настройка списков доступа в маршрутизаторах. Практическая работа 4 Настройка списков доступа в маршрутизаторах Цель работы

Скачать 130.18 Kb. Скачать 130.18 Kb.

|

|

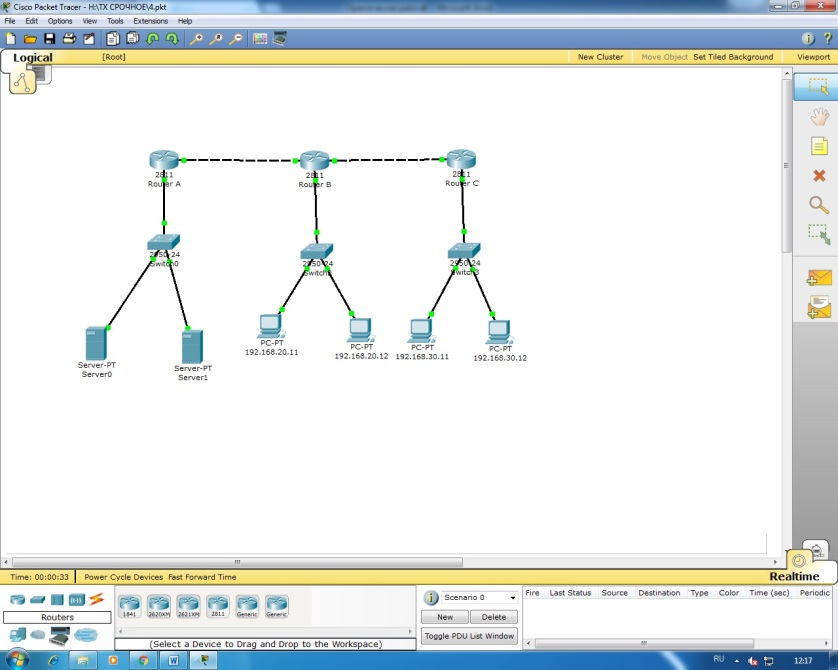

Практическая работа №4 «Настройка списков доступа в маршрутизаторах» Цель работы: Получение практических навыков конфигурирования списков доступа в маршрутизаторах с использованием программного обеспечения «CiscoPacketTracer5.2». Литература Конспект лекции по предмету «Технология монтажа и обслуживания компьютерных сетей»; Описание к лабораторной работе. Подготовка к лабораторной работе Повторить основные сведения о назначении и способах конфигурирования списков доступа; Прочитать приложение к лабораторной работе. Перечень используемого оборудования: Компьютер: системный блок, монитор, клавиатура и мышь, Программное обеспеченье «CiscoPacketTracer5.2» Лабораторное задание С помощью программного продукта «CiscoPacketTracer5.2» создать конфигурацию маршрутизаторов согласно схеме, приведённой на рисунке 6.1. Адреса интерфейсов должны соответствовать адресам, приведённым в таблице 6.1. В процессе выполнения работы необходимо: Задать имена маршрутизаторов Сконфигурировать интерфейсы всех маршрутизаторов в соответствии с таблицей Проверить и сохранить конфигурацию маршрутизаторов Сконфигурировать таблицы динамической маршрутизации с помощью протокола RIPв каждом из трёх маршрутизаторов Выполнить конфигурирование конечных устройств сети (компьютеров и серверов) Сконфигурировать списки доступа в маршрутизаторах А и С Проверить действенность списков доступа путём посылки эхо-запросов (пингов) 6. Порядок выполнения работы Методические указания для выполнения пунктов 5.1, 5.2, 5.3, 5.4 и 5.5 приведены в описании к практическим работам «Начальная настройка маршрутизаторов» и «Конфигурирование протокола RIP». В процессе выполнения работы необходимо выполнить конфигурирование списков доступа в маршрутизаторах составной сети, структурная схема которой приведена на рисунке 6.1. Адреса интерфейсов маршрутизаторов и узлов составной сети, которую необходимо предварительно сконфигурировать, даны в таблице 6.1. НЕМНОГО ТЕОРИИ Сетевой администратор должен иметь возможность управления потоком данных, обеспечивая доступ к требуемым ресурсам зарегистрированным пользователям и запрещая нежелательный доступ к сети. Дня защиты информации широко применяются сетевые фильтры или списки доступа (AccessLists- ACL),которые способствуют эффективности и оптимизации сети. Списки доступа могут использоваться, чтобы разрешать (permit) или запрещать(deny) продвижение пакетов через маршрутизатор, разрешать или запретить доступ в сеть информации из Интернета, а также по командамTelnet. Списки доступа повышают гибкость сети. Например, списки, ограничивающие видеотрафик, могут уменьшить нагрузку сети и повысить ее пропускную способность для передачи данных или аудиосигналов. Можно определить, какие типы трафика могут быть отправлены, а какие заблокированы в интерфейсах маршрутизатора, например, можно разрешить маршрутизацию электронной почте, но блокировать трафикTelnet. Можно использовать разрешение или запрет доступа различным типам файлов, таким как FTPилиHTTP. Если списки доступа не формируются на маршрутизаторе, то все проходящие через маршрутизатор пакеты будут иметь доступ к сети. Конфигурирование списков доступа производится в два этапа: Создание списка доступа в режиме глобального конфигурирования. Привязка списка доступа к интерфейсу в режиме детального конфигурирования интерфейса. Формат команды создания стандартного списка доступа следующий: Router(config)#access-list{№} {permitили deny) {адрес источника}. Списки доступа могут фильтровать как трафик, входящий в маршрутизатор (in), так и трафик, исходящий из маршрутизатора (out). Направление трафика указывается при привязке списка доступа к интерфейсу. Формат команды привязки списка к интерфейсу следующий: Router (config-if) #{протокол} access-group{номер} {inилиout} После привязки списка доступа его содержимое не может быть изменено. Не удовлетворяющий администратора список доступа должен быть удален командой по access-listи затем создан заново.

Конфигурирование составной сети согласно рисунку 6.1 В качестве коммутаторов можно использовать устройства из серии 2950. В сети 1 установлены серверы, доступ к которым будет разрешён не всем пользователям. Каждому серверу и ПК необходимо прописать: IP-адрес, маску и адрес шлюза. В качестве маршрутизаторов можно использовать устройства серии 2811. каждый из них необходимо доукомплектовать платами NM-2FE2W. Задание имени маршрутизаторам и конфигурирование интерфейсов Ниже приведено напоминание (на примере маршрутизатора А), как в командной строке задать имя устройству и сконфигурировать интерфейсы согласно рисунку 6.1. Router>ena Router#conf t Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname Router_A Router_A(config)# int f0/0 Router_A(config-if)#ip address 192.168.10.1 255.255.255.0 Router_A(config-if)#no shutdown %LINK-5-CHANGED: Interface FastEtharnetO/O, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernetO/O, changed state to up Router_A(config-if)#exit Router_A(config)#intfO/1 Router_A(config-if)#ip address 200.50.50.11 255.255.255.0 Router_A(config-if)#no shutdown %LINK-5-CHANGED: Interface FastEthernetO/1, changed state to up Router_A(config-if)#end Router_A# %SYS-5-CONFIG_I: Configured from console by console Чтобы убедиться, что всё сконфигурировано верно используется команда - Router_A#shrun. Router_A#sh run Building configuration... Конфигурирование таблиц маршрутизации протокола RIPв каждом из трёх маршрутизаторов Router_A>ena Router_A#conf t Enter configuration commands, one per line. End with CNTL/Z. Router_A(config)#router rip Router_A(config-router)#network 192.168.10.0 Router_A(config-router)#network 200.50.50.0 Router_A(config-router)#exit Router_A(config)# Router_B>ena Router_B#conf t Enter configuration commands, one per line. End with CNTL/Z. Router_B(config)#router rip Router_B(config-router)#network 192.168.20.0 Router_B(config-router)#network 200.50.50.0 Router_B(config-router)#network 200.60.60.0 Router_B(config-router)#exit Router_B(config)# Router_C> Router_C>enа Router_C#conf t Enter configuration commands, one per line. End with CNTL/Z. Router_C (config)#router rip Router_C(config-router)#network 192.168.30.0 Rouer_C(config-router)#network 200.60.60.0 Router_C(config-router)#exit Router_C(config)tend Rouer_C# %SYS-5-C0NFIG_I: Configured from console by console.-, Проверка сконфигурированных таблиц маршрутизации проводится с использованием команды: showiproute Router_C#showip route Codes: С - connected, S - static, I - IGRP, R - RIP, M - mobile, В - BGP D - EIGRP, EX - EIGRP external, О - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 El - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, LI - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, о - ODR P - periodic downloaded static route Gateway of last resort is not set R 192.168.10.0/24 [120/2] via 200.60.60.11, 00:00:14, FastEthernetl/0 R 192.168.20.0/24 [120/1] via 200.60.60.11, 00:00:14, FastEthernetl/0 С 192.168.30.0/24 is directly connected, FastEthernet0/0 R 200.50.50.0/24 [120/1] via 200.60.60.11, 00:00:14, FastEthernetl/0 С 200.60.60.0/24 is directly connected, FastEthernetl/0 Rouer_C# 6.5 Конфигурирование списков доступа в маршрутизаторах А и В 6.5.1'Согласно первому заданию на лабораторную работу необходимо, чтобы серверы Сети 1 были доступны только узлу Host2-11 Сети 2 с адресом 192.168.20.11, а все остальные узлы Сети 2 и Сети 3 не имели бы доступа в Сеть 1. Список доступа следует установить на интерфейс F0/0 маршрутизатора Router_A. Номер списка доступа (10). Router_A>ena Router_A#conf t Enter configuration commands, one per line. End with CNTL/Z. Router_A(config)#access-list 10 permit 192.168.20.11 Router_A(config)#intf0/0 Router_A(config-if)#ip access-group 10 out Router_A(config-if)#exit Router_A(config)# Согласно созданной конфигурации ко всем исходящим из маршрутизатора А пакетам через интерфейс F0/0 будет применяться список доступа: permit192.168.20.11 - присутствует в списке в явном виде; denyany- присутствует неявно в конце каждого списка доступа. Чтобы проверить действенность данного списка доступа можно послать эхо- запрос (пинг) от компьютера 192.168.20.11 к серверу 192.168.10.12 PC>ping 192.168.10.12 Pinging 192.168.10.12 with 32 bytes of data: Reply from 192.168.10.12bytes=32 time=109ms TTL=126 Reply from 192.168.10.12 bytes=32 time=125ms TTL=126 Reply from 192.168.10.12 bytes=32 time=140ms TTL=126 Reply from 192.168.10.12bytes=32 time=156ms TTL=126 Ping statistics for 192.168.10.12: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 109ms, Maximum = 156ms, Average = 132ms Успешный пинг доказывает, что имеется доступ ПК 192.168.20.11 к серверу 192.168.10.12. Чтобы убедиться, что остальным компьютерам закрыт доступ в сеть с серверами, можно послать пинг от ПК 192.168.30.12 к серверу 192.168.10.11. PС>ping 192.168.10.11 Pinging 192.168.10.11 with 32 bytes of data: Reply from 200.50.50.11 Destination host unreachable. Reply from 200.50.50.11 Destination host unreachable. Reply from 200.50.50.11 Destination host unreachable. Reply from 200.50.50.11 Destination host unreachable. Ping statistics for 192.168.10.11: Packets: Sent = 4, Received = 0, Lost = 4 Результат эхо-запроса свидетельствует о том, что сервер 192.168.10.11 не доступен (hostunreachable). Значит, список доступа 10 функционирует правильно. 6.5.2 Второе задание на лабораторную работу предусматривает создание списка доступа 11, который блокирует рабочей станции 192.168.20.11 Сети 2 доступ в Сеть 3; Router_C>ena Router_C#conf t Enter configuration commands, one per line. End with CNTL/Z. Router_C(config)#access-list 11 deny host 192.168.20.11 Router_C(config)#access-list 11 permit any Router_C(config)#int f0/0 Router_C(config-if)#ip access-group 11 out Router_C (config-if) # Данный список блокирует доступ в Сеть 3 только рабочей станции - 192.168.20.11, а всем остальным доступ разрешен. Если бы отсутствовала вторая строка списка доступа, то ни одна станция из других сетей не могла бы попасть в Сеть 3. Чтобы проверить действенность данного списка доступа, нужно послать эхо-запрос (пинг) от компьютера 192.168.20.11 к обеим машинам третьей сети. Контроль IP-списков доступа производится по команде RouterA#showipaccess-list Списки доступа, установленные на интерфейсы, можно посмотреть по команде showipinterface, а также showrunning-config. |