Отчёт ПМ. 01. 1 Участие в эксплуатации компонентов подсистем безопасности ас

Скачать 4.81 Mb. Скачать 4.81 Mb.

|

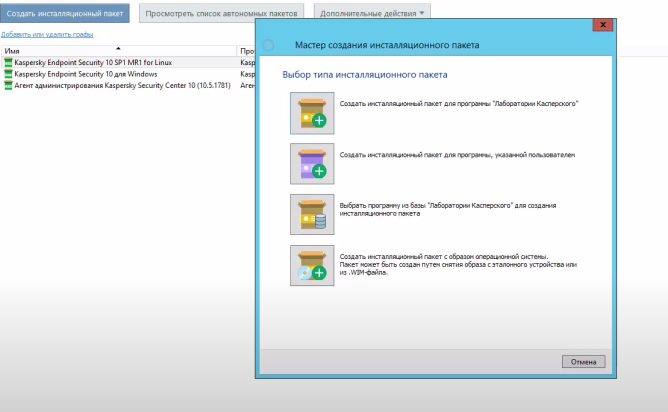

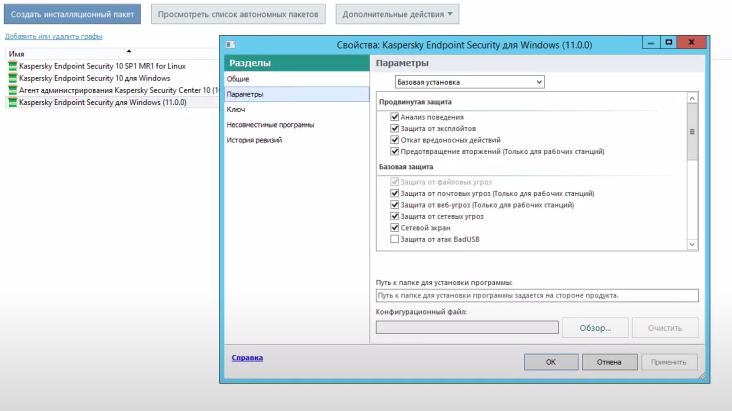

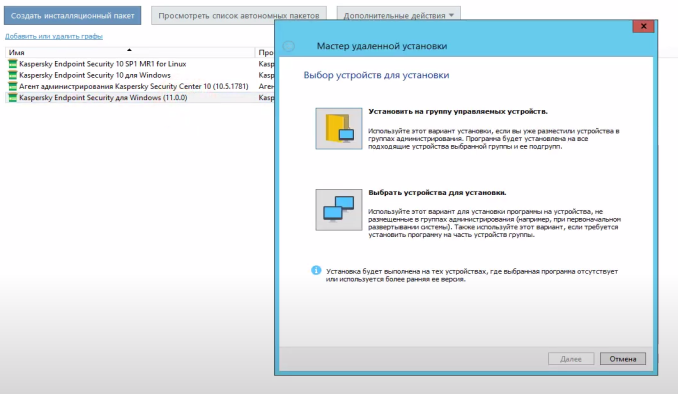

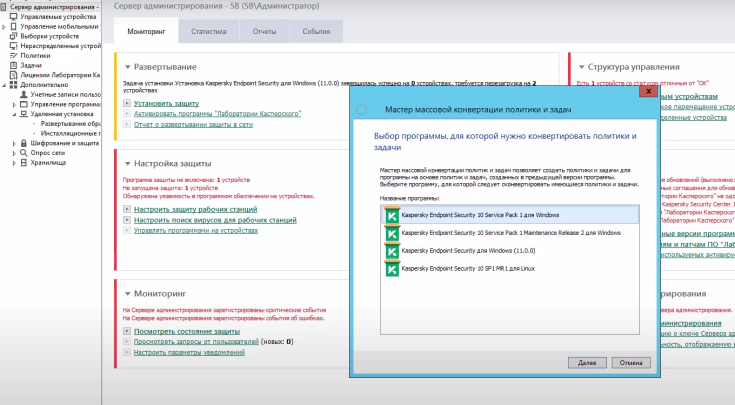

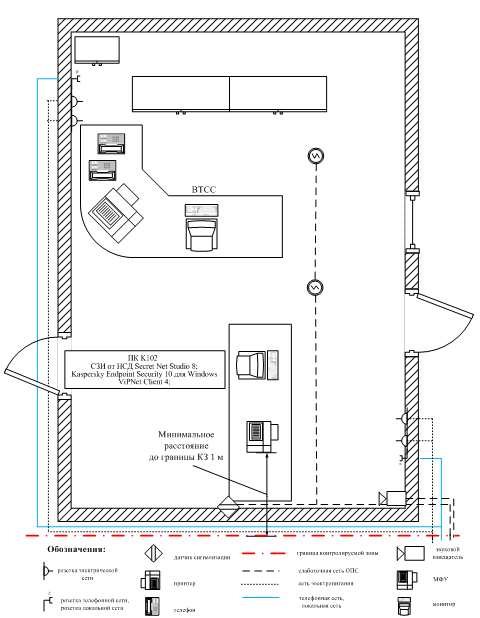

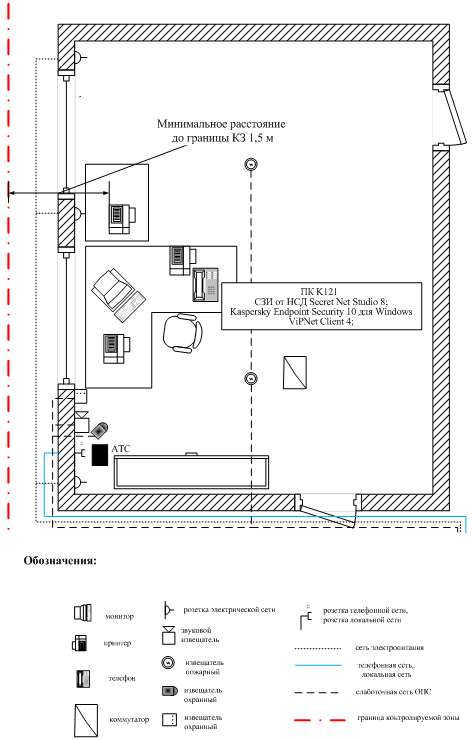

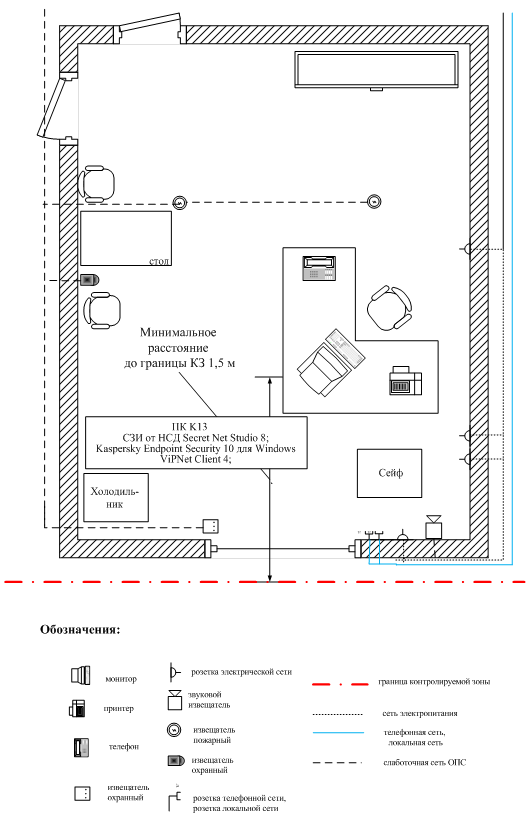

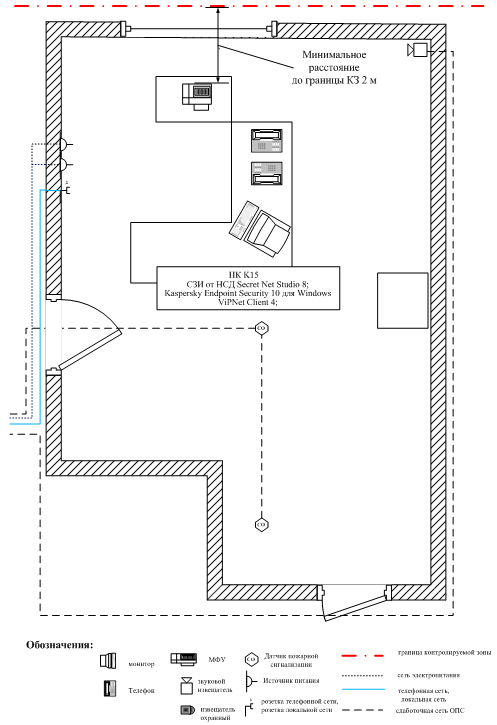

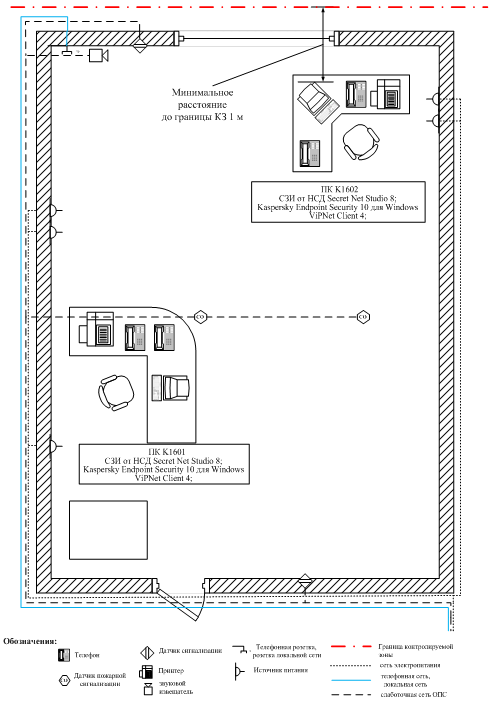

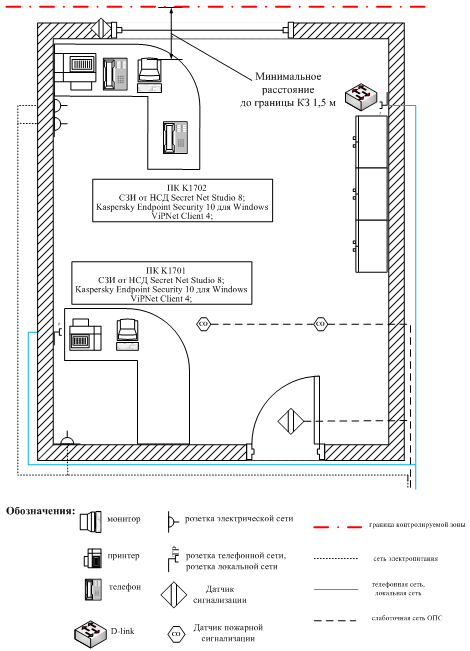

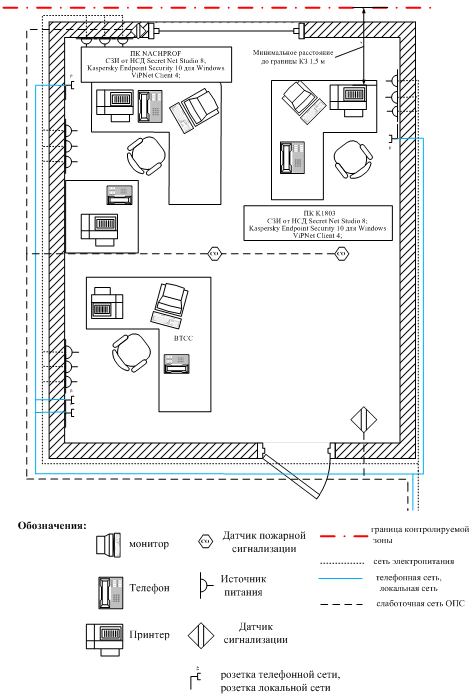

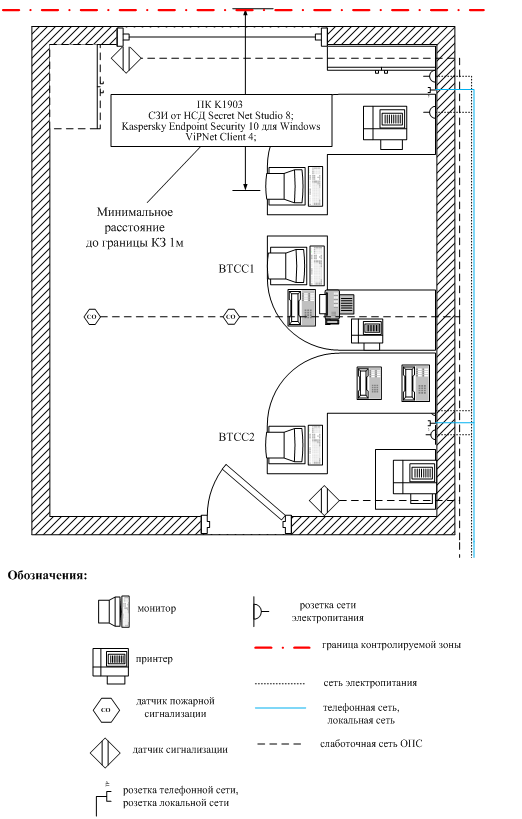

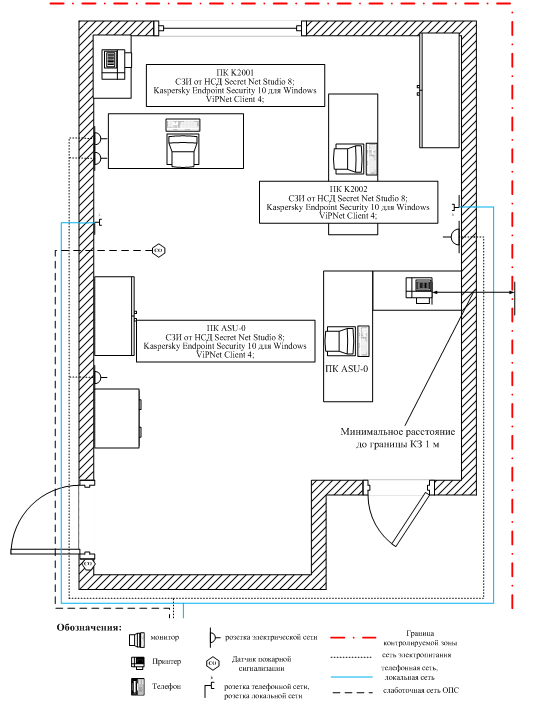

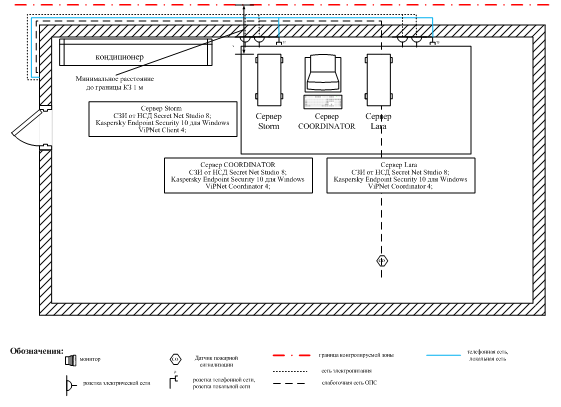

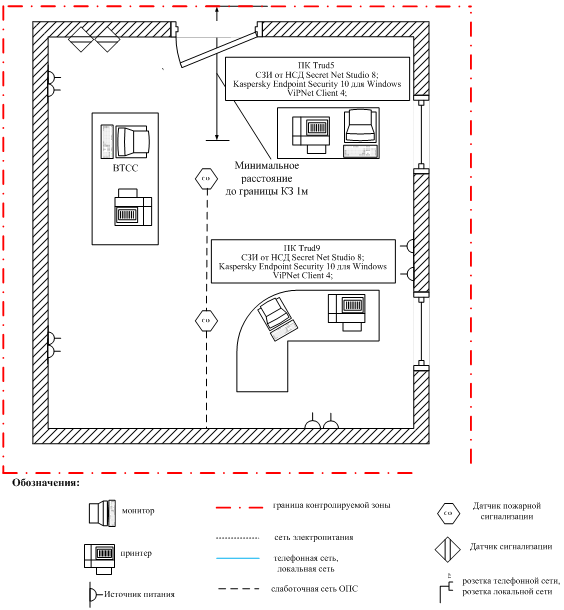

создание и управление на персональном компьютере текстовыми документами, таблицами, презентациями и содержанием баз данных, работа в графических редакторах.работа с ресурсами интернета:создание и обмен письмами электронной почты; навигация по Веб-ресурсам Интернета с помощью программы Веб-браузера; поиск, сортировка и анализ информации с помощью поисковых интернет-сайтов; пересылка и публикация файлов данных в интернете. защита информации при работе с офисными приложениями:использование штатных средств защиты операционной системы и прикладных программ; Основным средством защиты компьютеров является антивирус Kaspersky Endpoint Security. применение парольной защиты; На объекте имеется Инструкция по организации парольной защиты, которой необходимо придерживаться каждому сотруднику. Основные правила формирования пароля: Личные пароли должны генерироваться и распределяться централизованно, либо выбираться пользователями информационной системы самостоятельно с учетом следующих требований: 1) длина пароля должна быть не менее 6 символов; 2) в числе символов пароля обязательно должны присутствовать буквы в верхнем и нижнем регистрах, цифры и специальные символы (@, #, $, &, *, % и т.п.); 3) пароль не должен включать в себя легко вычисляемые сочетания символов (имена, фамилии, известные названия, словарные и жаргонные слова и т.д.), последовательности символов и знаков (111, qwerty, abcd и т.д.), общепринятые сокращения (ЭВМ, ЛВС, USER и т.п.), аббревиатуры, клички домашних животных, номера автомобилей, телефонов и другие значимые сочетаний букв и знаков, которые можно угадать, основываясь на информации о пользователе; 4) при смене пароля новое значение должно отличаться от предыдущего не менее чем в 6-ти позициях; 5) личный пароль пользователь не имеет права сообщать никому. В случае если формирование личных паролей пользователей осуществляется централизованно, ответственность за правильность их формирования и распределения возлагается на ответственного за обеспечение безопасности персональных данных. При использовании имен и паролей сотрудников в их отсутствие, ввиду технологической необходимости (например, в случае возникновении нештатных ситуаций, форс-мажорных обстоятельств и т.п.), по возвращении сотрудники обязаны сменить свои пароли, а их новые значения (вместе с именами своих учетных записей) в запечатанном конверте или опечатанном пенале передать на хранение ответственному за обеспечение безопасности персональных данных. Опечатанные конверты (пеналы) с паролями исполнителей должны храниться в сейфе. Для опечатывания конвертов (пеналов) должны применяться личные печати владельцев паролей (при их наличии у исполнителей), либо печать ответственного за обеспечение безопасности персональных данных. Установка антивирусных программ, их настройка. Обновление базы; На объекте уже было установлено антивирусное ПО Kaspersky Endpoint Security 10, но так как данная версия является устаревшей и заканчивался срок лицензии было принято решение об обновлении. Была поставлена версия Kaspersky Endpoint Security 11 с обновлённой базой и лицензией для обеспечения целости данных, в том числе и паролей. Процесс обновления представлен на рисунке 9. Обновление до Kaspersky Endpoint Security 11:     Рисунок 9 - Процесс обновления Выполнение архивирования данных; Выполнение резервного копирования и восстановления данных По установленному Регламенту резервного копирования резервному копированию подлежит информация следующих основных категорий: 1) базы данных, содержащие персональные данные – не реже раза в неделю; 2) информация, необходимая для восстановления серверов и систем управления базами данных (далее – СУБД) – не реже раза в месяц; 3) групповая информация пользователей (общие каталоги отделов) – не реже раза в месяц; 4) персональная информация пользователей (личные каталоги на файловых серверах) – не реже раза в месяц; 5) персональные профили пользователей сети – не реже раза в месяц; 6) регистрационная информация системы информационной безопасности автоматизированных систем – не реже раза в месяц; 7) эталонные копии программного обеспечения (операционные системы, штатное и специальное программное обеспечение, программные средства защиты), с которых осуществляется их установка на элементы ИСПДн – каждый раз при внесении изменений в эталонные копии (выход новых версий). Для создания резервных копий используется программный комплекс Acronis Backup & Recovery 11 Advanced Server. ЗаключениеВ ходе выполнения производственной практики в ООО «ЦИТ «ОЗОН» были выполнены работы по следующим модулям: эксплуатация подсистем безопасности автоматизированных систем; применение программно-аппаратных средств обеспечения информационной безопасности в автоматизированных системах; применение инженерно-технических средств обеспечения информационной безопасности; выполнение работ по профессии 16199 оператор электронно-вычислительных и вычислительных машин. Таким образом, были практически применены и закреплены знания и умения, полученные в ходе обучения. Библиография1. Бузов, Г. А. Защита информации ограниченного доступа от утечки по техническим каналам : справочное пособие / Г. А. Бузов. — Москва : Горячая линия-Телеком, 2018. — 586 с. — ISBN 978-5-9912-0424-8. — Текст : электронный // Лань : электронно-библиотечная система. — URL: https://e.lanbook.com/book/111027 (дата обращения: 05.02.2021). — Режим доступа: для авториз. пользователей. 2. Кияев, В. И. Безопасность информационных систем : учебное пособие / В. И. Кияев, О. Н. Граничин. — 2-е изд. — Москва : ИНТУИТ, 2016. — 191 с. — Текст : электронный // Лань : электронно-библиотечная система. — URL: https://e.lanbook.com/book/100580 (дата обращения: 22.02.2020). — Режим доступа: для авториз. пользователей. 3. Тумбинская, М. В. Защита информации на предприятии : учебное пособие / М. В. Тумбинская, М. В. Петровский. — Санкт-Петербург : Лань, 2020. — 184 с. — ISBN 978-5-8114-4291-1. — Текст : электронный // Лань : электронно-библиотечная система. — URL: https://e.lanbook.com/book/130184 (дата обращения: 14.03.2021). — Режим доступа: для авториз. пользователей. 4. Шаньгин, В. Ф. Защита информации в компьютерных системах и сетях : учебное пособие / В. Ф. Шаньгин. — Москва : ДМК Пресс, 2012. — 592 с. — ISBN 978-5-94074-637-9. — Текст : электронный // Лань : электронно-библиотечная система. — URL: https://e.lanbook.com/book/3032 (дата обращения: 22.03.2021). — Режим доступа: для авториз. пользователей. 5. Продукция ViPNet: Программное и аппаратное обеспечение для защиты информации // www.infotecs.ru URL:ttps://infotecs.ru/product/ (дата обращения: 12.03.2021). 6. Kaspersky // www.kaspersky.ru URL: https://www. kaspersky.ru/ (дата обращения: 24.02.2021). 7. КРИПТОПРО // www.cryptopro.ru URL: https://www.cryptopro.ru/(дата обращения: 15.03.2021). Приложение А.Схемы размещения и расположения ОТСС и ВТСС с привязкой к границе КЗ  Рисунок 10 - Кабинеты №2 и №4, 1 Этаж Рисунок 10 - Кабинеты №2 и №4, 1 Этаж Рисунок 11 - Кабинет №5, 1 Этаж  Рисунок 12 - Кабинет №6, 1 Этаж Рисунок 12 - Кабинет №6, 1 Этаж Рисунок 13 - Кабинет №10, 1 Этаж  Рисунок 14 - Кабинет №11, 1 Этаж  Рисунок 15 - Кабинет №12, 1 Этаж  Рисунок 16 - Кабинет №12 (приемная), 1 Этаж  Рисунок 17 - Кабинет №12, 1 Этаж  Рисунок 18 - Кабинет №14, 1 Этаж Рисунок 18 - Кабинет №14, 1 Этаж Рисунок 19 - Кабинет №15, 1 Этаж  Рисунок 20 - Кабинет №16, 1 Этаж  Рисунок 21 - Кабинет №17, 1 Этаж  Рисунок 22 - Кабинет №18, 1 Этаж  Рисунок 14 - Кабинет №19, 1 Этаж  Рисунок 23 - Кабинет №20, 1 Этаж   Рисунок 24 - Серверная, 1 этаж |