Самостоятельные работы по информатике. Самостоятельная работа по теме 1 Ответы. 1 Измерение информации

Скачать 2.4 Mb. Скачать 2.4 Mb.

|

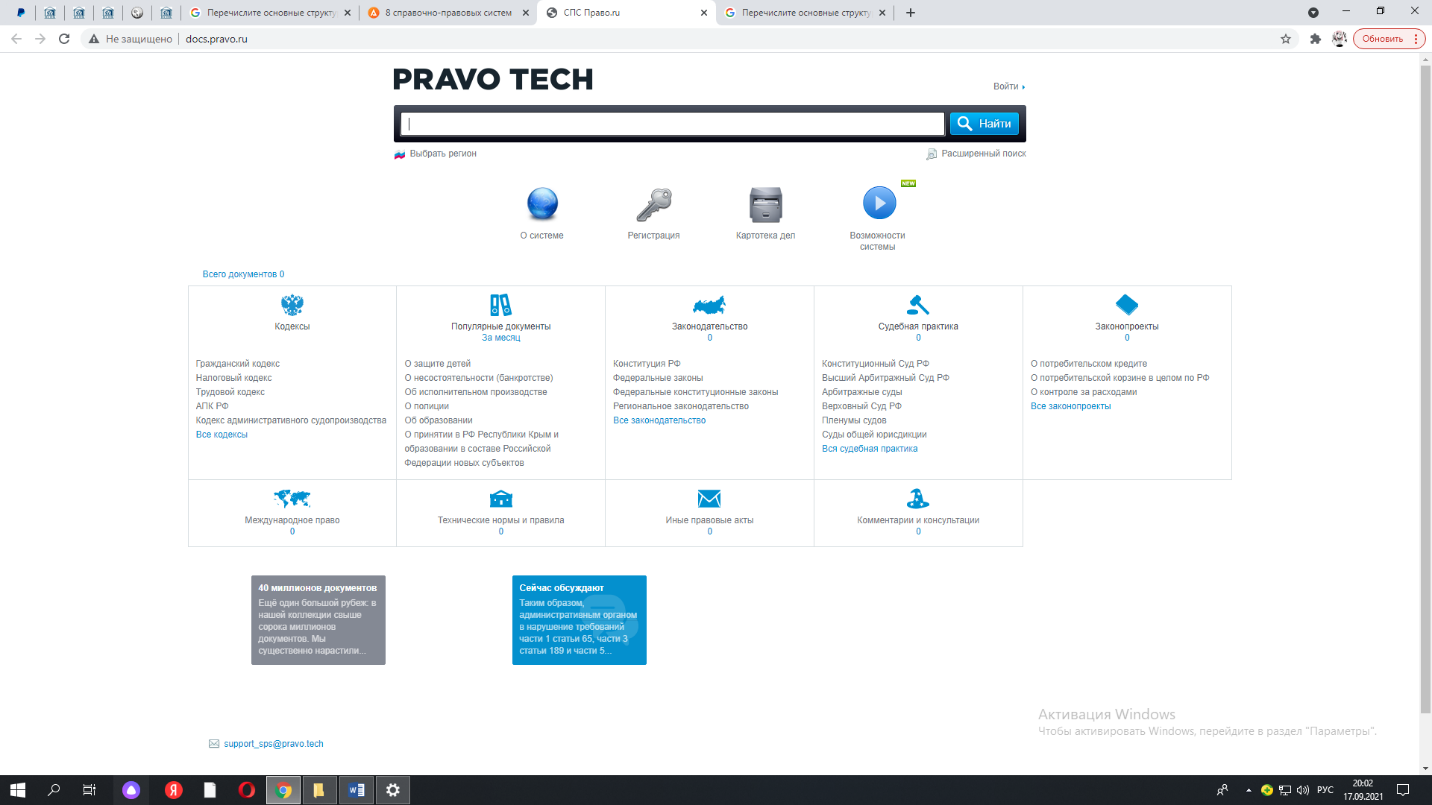

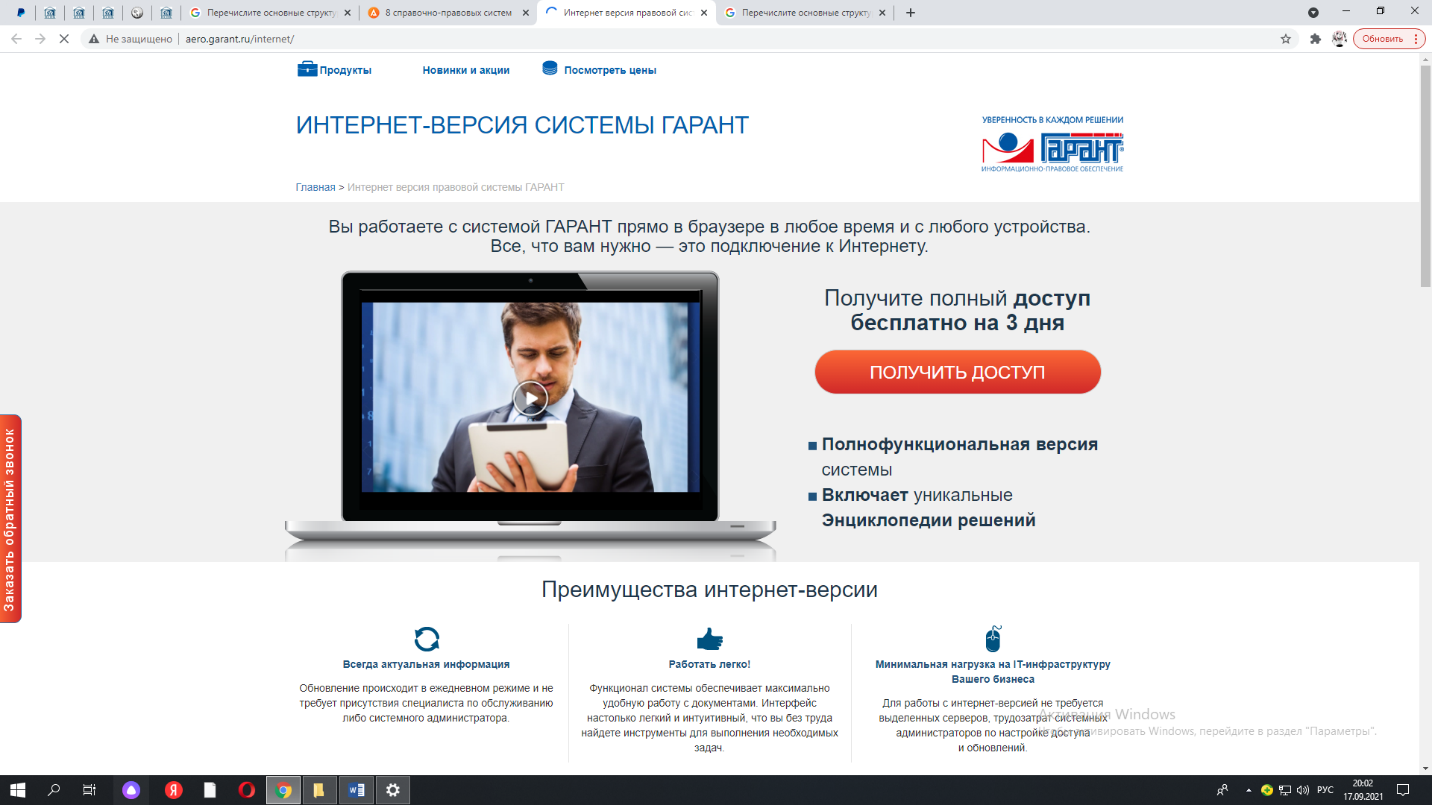

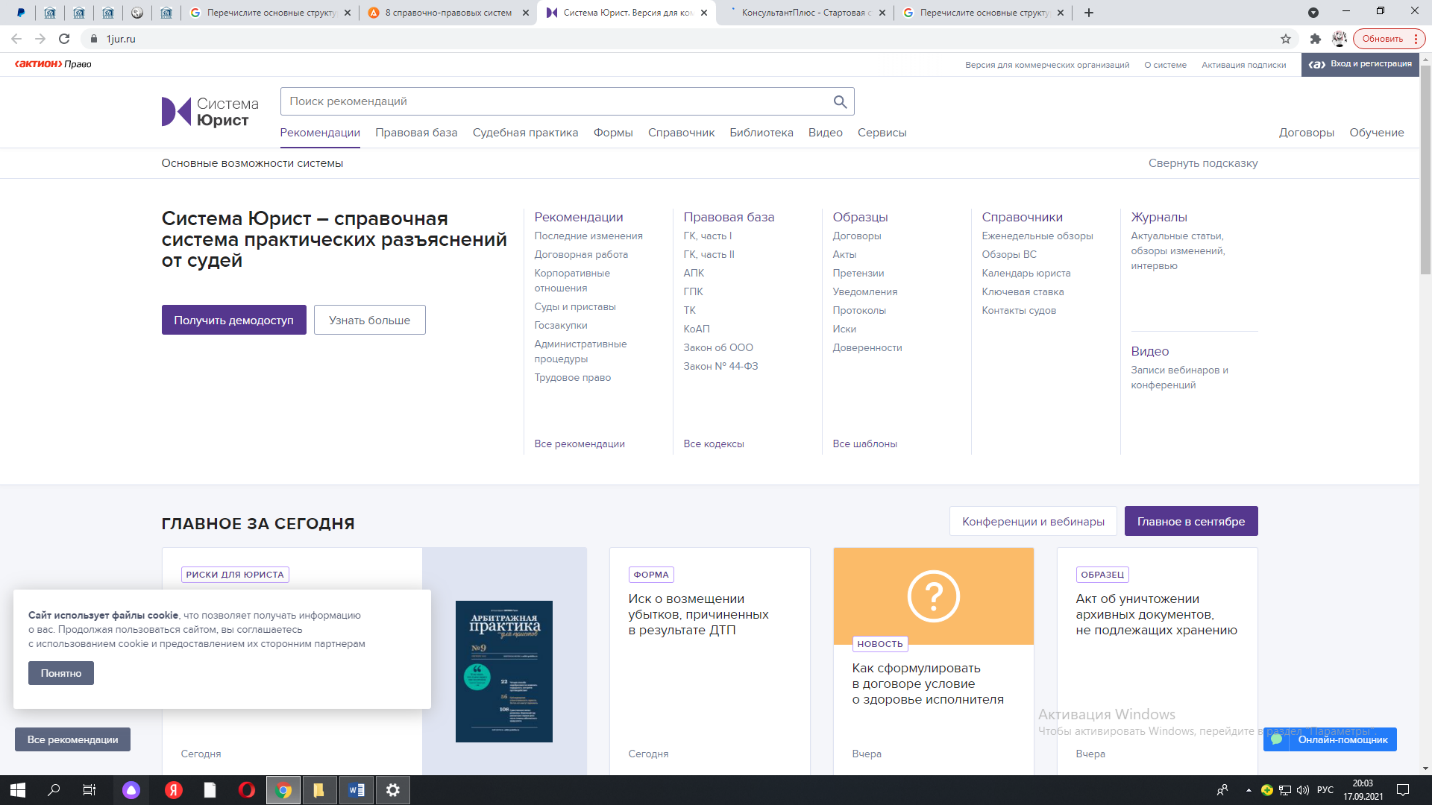

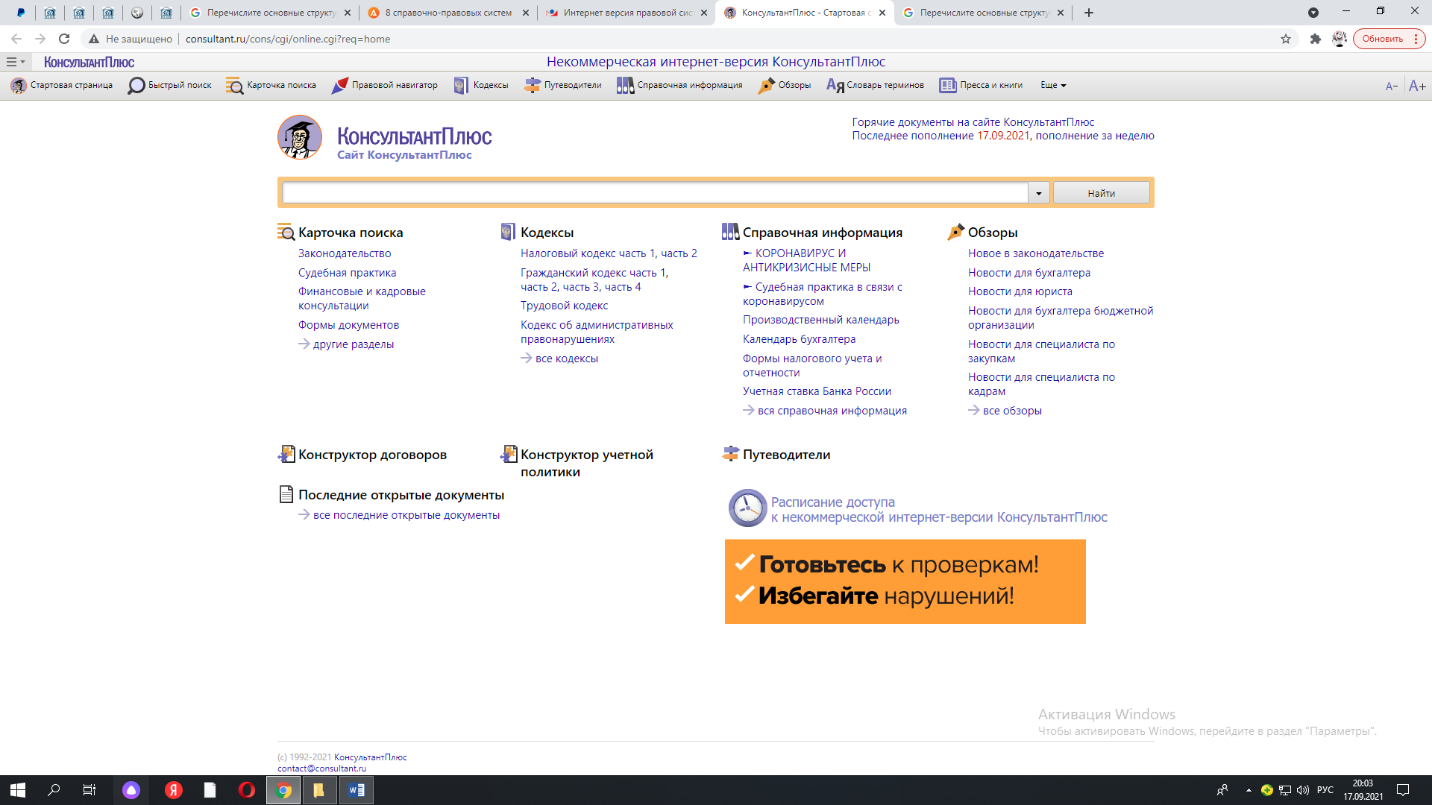

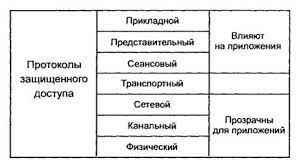

Самостоятельная работа по теме 3.3. Современные телекоммуникационные технологии. Сетевое программное обеспечение.Задание 2. Составьте словарь терминов по теме. Базовый поиск-основной поиск, предлагаемый при входе СПС. Поиск по реквизитам-поиск по одному или нескольким реквизитам документа, сопровождаемый при заполнении карточки поиска удобными выпадающими в виде списка словарными подсказками. Электронный бизнес-коммерческая деятельность, имеющая целью развитие компании, расширение клиентской базы, получения прибыли и основанная на комплексной автоматизации товарно-денежного цикла за счет использования информационных технологий. Информационный поиск-последовательность операций, направленных на предоставление информации заинтересованным лицам. корпоративная информационная система — информационная система, участники электронного взаимодействия в которой составляют определенный круг лиц; информационная система общего пользования — информационная система, участники электронного взаимодействия в которой составляют неопределенный круг лиц и в использовании которой этим лицам не может быть отказано. Задание 3. Перечислите основные структурные компоненты известной вам справочно-правовой системы. Ответ иллюстрируйте скриншотами.        Задание 4. Представьте классификацию систем современного электронного документооборота. Электронный архив — система документооборота, ориентированная на эффективное хранение и поиск информации. • Системы workflow (поток работ и заданий). Помогает организовать работы, для которых заранее жестко прописываются этапы движения заданий. • Системы, ориентированные на поддержку управления организацией и накопление знаний; сочетают в себе элементы двух предыдущих. Допускают свободный, заранее не заданный маршрут движения документа. • Системы, ориентированные на поддержку совместной работы сотрудников территориально разделенных филиалов организации. Обычно реализованы в концепции «порталов». Дополнительно предоставляют сервисы публикации документов в интранет (локальной сети), средства для коллективного обсуждения и общения . • Системы, имеющие развитые дополнительные сервисы. Например, сервис управления связями с клиентами, управления проектами, электронной почты и пр. В том числе могут обеспечивать реализацию ECM (Enterprise Content Management) технологии. ECM — управление корпоративным содержанием, управление корпоративными информационными ресурсами. Задание 5. Охарактеризуйте принципы программного обеспечения для электронного бизнеса. Построение электронного бизнеса Базовое ПО для малого бизнеса Работа в сети ИНТЕРНЕТ Управление ресурсами предприятия (ERP) Управление взаимоотношениями с клиентами (CRM) Автоматизация внутренних процессов ПО с открытым кодом, бесплатно и свободно распространяемое Отраслевые решения Электронный бизнес Самостоятельная работа по теме 4.1 Безопасность, гигиена, эргономика, ресурсосбережение. Задание 2. Составьте словарь терминов по теме. Безопасность - состояние защищённости жизненно важных интересов личности, общества, организации, предприятия от потенциально и реально существующих угроз, или отсутствие таких угроз. Гигиена - наука, изучающая влияние факторов внешней среды на организм человека с целью оптимизации благоприятного и профилактики неблагоприятного воздействия. Гигиена труда – наука изучающая воздействие производственной среды и факторов производственного процесса на человека. Эргономика (от греч. érgon — работа и nómos — закон), научная дисциплина, комплексно изучающая человека (группу людей) в конкретных условиях его деятельности в современном производстве. Это наука о том, как люди с их различными физическими данными и особенностями жизнедеятельности взаимодействуют с оборудованием и машинами, которыми они пользуются. Задание 3. Составьте сравнительно-сопоставительную таблицу «Требования к организации и оборудованию рабочих мест с ПЭВМ для обучающихся в общеобразовательных учреждениях и учреждениях начального профессионального образования». Помещения для занятий оборудуются одноместными столами, предназначенными для работы с ПЭВМ. Конструкция одноместного стола для работы с ПЭВМ должна предусматривать: - две раздельные поверхности: одна горизонтальная для размещения ПЭВМ с плавной регулировкой по высоте в пределах 520 - 760 мм и вторая - для клавиатуры с плавной регулировкой по высоте и углу наклона от 0 до 15 градусов с надежной фиксацией в оптимальном рабочем положении (12 - 15 градусов); - ширину поверхностей для ВДТ и клавиатуры не менее 750 мм (ширина обеих поверхностей должна быть одинаковой) и глубину не менее 550 мм; - опору поверхностей для ПЭВМ или ВДТ и для клавиатуры на стояк, в котором должны находиться провода электропитания и кабель локальной сети. Основание стояка следует совмещать с подставкой для ног; - отсутствие ящиков; - увеличение ширины поверхностей до 1200 мм при оснащении рабочего места принтером. Высота края стола, обращенного к работающему с ПЭВМ, и высота пространства для ног должны соответствовать росту обучающихся в обуви. При наличии высокого стола и стула, не соответствующих росту обучающихся, следует использовать регулируемую по высоте подставку для ног. Линия взора должна быть перпендикулярна центру экрана и оптимальное ее отклонение от перпендикуляра, проходящего через центр экрана в вертикальной плоскости, не должно превышать +/- 5 градусов, допустимое +/- 10 градусов. Рабочее место с ПЭВМ оборудуют стулом, основные размеры которого должны соответствовать росту обучающихся в обуви. Задание 4. Опишите требования к организации рабочих мест пользователей ПЭВМ вашей специальности.

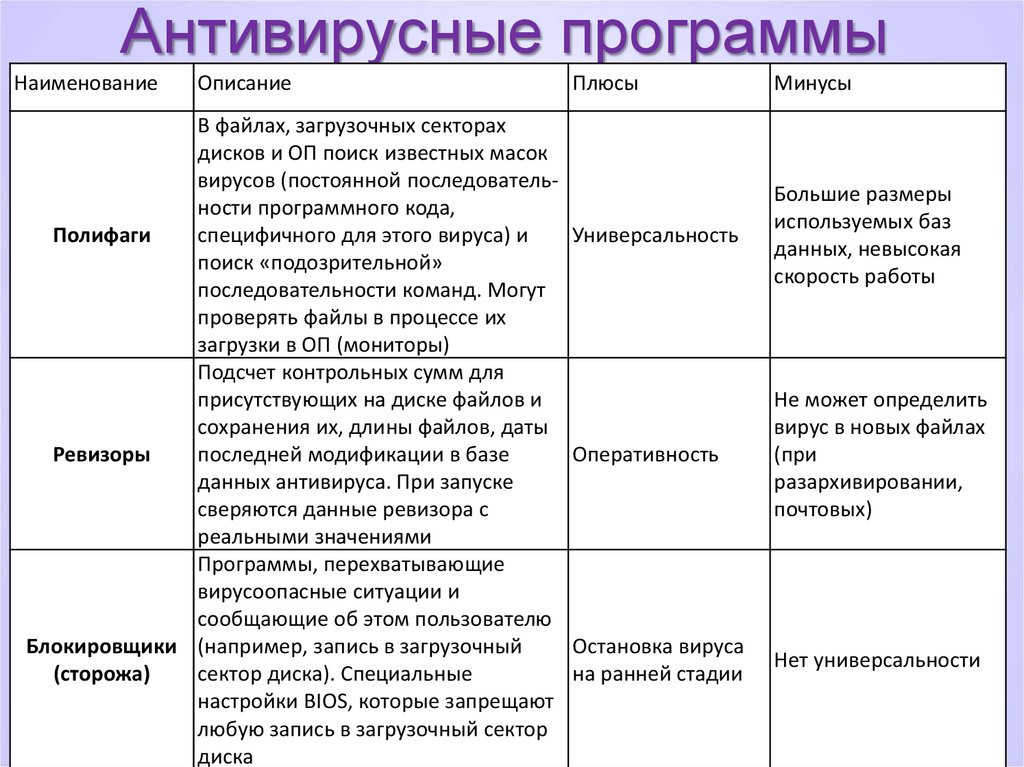

Задание 5. Приведите примеры комплексов упражнений для глаз. 1. Выполняется сидя. Крепко зажмурить глаза на 3-5 сек., затем открыть на 3-5 сек. Повторить 6-8 раз Упражнение укрепляет мышцы мышцы век, способствует улучшению кровоснабжения и расслабляет мышцы глаз. 2. Выполняется сидя. Быстро моргать в течение одной минуты. Упражнение способствует улучшению кровообращения. 3. Выполняется стоя. Смотреть вдаль прямо перед собой 2-3 сек. Поставить палец руки по средней линии напротив переносицы на расстоянии 25-30 см от глаз. Перевести взгляд на конец пальца и смотреть на него 3-5 сек. Опустить руку. Повторить 10-12 раз. Упражнение снимает утомление аккомодационной мышцы и облегчает зрительную работу на близком расстоянии. 4. Выполняется сидя. Закрыть веки, массировать их круговыми движениями пальцев в течение 1 минуты. Упражнение расслабляет мышцы и улучшает кровоснабжение. 5. Выполнятся стоя. Поставить палец правой руки по средней линии лица на расстоянии 25-30 см от глаз. Смотреть двумя глазами на конец пальцы 3-5 сек. Закрыть ладонь, смотреть двумя глазами на конец пальца 3-5 сек. Затем аналогичное упражнение выполняется при фиксации пальца левой руки с прикрыванием правого глаза. Повторить 5-6 раз. Упражнение способствует объединенной работе обоих глаз. 6. Выполняется стоя. Голова неподвижна. Отвести полусогнутую правую руку в сторону. Медленно передвигать палец справа налево и слева направо и следить глазами за пальцем. Повторить 10-12 раз. Упражнение укрепляет мышцы глаз горизонтального действия и совершенствует их координацию. 7. Выполняется сидя. Тремя пальцами каждой руки легко нажать на верхнее веко соответствующего глаза. Спустя 1-2 сек. Снять пальцы с век. Упражнение улучшает циркуляцию внутриглазной жидкости. 8. Выполняется сидя. Смотреть вдаль перед собой 2-3 сек. Перевести взгляд на кончик носа на 3-5 сек. Повторить 6-8 раз. Упражнение развивает способность удерживать взгляд на близком расстоянии. 9. Выполняется стоя. Голова неподвижна, поднять полусогнутую правую руку вверх. Медленно передвигать руку сверху вниз и следить за пальцами глазами. Повторить 10-12 раз. Упражнение укрепляет мышцы глаз вертикального действия и совершенствует их координацию. 10. Выполняется сидя. Голова неподвижна. Вытянуть полусогнутую правую руку вперед и вправо. Производить рукой на расстоянии 40-50 см от глаз медленные круговые движения по часовой стрелке и следить при этом глазами за кончиками пальцев. Проделать то же упражнение левой рукой, совершая ею круговые движения против часовой стрелки. Повторить 3-5 раз. Упражнение развивает координацию вестибулярного аппарата. Самостоятельная работа по теме 4.2 Правовые аспекты использования компьютерных программ и работы в Интернете. Задание 2. Составьте словарь терминов по теме. Конфиденциальность-обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя, а также обеспечение невозможности доступа к информации лицам, не имеющим соответствующего разрешения. Целостность-отсутствие в защищаемой информации каких-либо несанкционированных изменений. Достоверность-гарантия того, что информация получена из известного доверенного или надежного источника. Угроза-потенциально возможное событие, действие, процесс или явление, которые могут вызвать нанесение ущерба, т.е. которые могут нарушать политику безопасности. Утечка информации-раскрытие информации неавторизированному пользователю или процессу. Нарушение целостности-компрометация согласованности данных, как правило, путем их целенаправленного создания, подмены и разрушения. Отказ в услуге-преднамеренная блокировка доступа легального пользователя к информации или другим ресурсам. Маскарад-маскировка пользователя в целях выдать себя за другого, обычно легального пользователя. Обход защиты-использование слабых мест системы безопасности с целью получения законных прав и привилегий в обход защитных механизмов и средств. Задание 3. Укажите правовой статус ЭЦП. Квалифицированные подписи заменяют бумажные документы во всех случаях, за исключением тех, когда закон требует наличие исключительно документа на бумаге. Например, с помощью таких подписей граждане могут получать госуслуги в электронном виде, а органы государственной власти могут отправлять сообщения гражданам и взаимодействовать друг с другом через информационные системы. Ранее выданные сертификаты ЭЦП и подписанные с их помощью документы приравниваются к квалифицированным подписям. Задание 4. Опишите права пользователей, которые защищает разграничение прав. реализация правил разграничения доступа (ПРД) субъектов и их процессов к данным; реализация ПРД субъектов и их процессов к устройствам создания твёрдых копий; изоляция программ процесса, выполняемого в интересах субъекта, от других субъектов; управление потоками данных с целью предотвращения записи данных на носители несоответствующего грифа; реализация правил обмена данными между субъектами для АС и СВТ, построенных по сетевым принципам. Кроме того, вышеуказанный руководящий документ предусматривает наличие обеспечивающих средств для СРД, которые выполняют следующие функции: идентификацию и опознание (аутентификацию) субъектов и поддержание привязки субъекта к процессу, выполняемому для субъекта; регистрацию действий субъекта и его процесса; предоставление возможностей исключения и включения новых субъектов и объектов доступа, а также изменение полномочий субъектов; реакцию на попытки НСД, например, сигнализацию, блокировку, восстановление после НСД; тестирование; очистку оперативной памяти и рабочих областей на магнитных носителях после завершения работы пользователя с защищаемыми данными; учёт выходных печатных и графических форм и твёрдых копий в АС; контроль целостности программной и информационной части как СРД, так и обеспечивающих её средств. Задание 5. Перечислите современные требования к паролям. 1.Пароль должен содержать не менее 8 символов. Если у вас Windows, убедитесь, что в настройках операционной системы установлена минимальная длина пароля не менее 8 символов. 2.Пароль должен содержать заглавные и строчные буквы, цифры, пробелы и специальные символы. Самостоятельная работа по теме 4.3 Защита информации, антивирусная защита. Задание 2. Составьте словарь терминов по теме. Конфиденциальность-обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя, а также обеспечение невозможности доступа к информации лицам, не имеющим соответствующего разрешения. Целостность-отсутствие в защищаемой информации каких-либо несанкционированных изменений. Достоверность-гарантия того, что информация получена из известного доверенного или надежного источника. Угроза-потенциально возможное событие, действие, процесс или явление, которые могут вызвать нанесение ущерба, т.е. которые могут нарушать политику безопасности. Утечка информации-раскрытие информации неавторизированному пользователю или процессу. Нарушение целостности-компрометация согласованности данных, как правило, путем их целенаправленного создания, подмены и разрушения. Отказ в услуге-преднамеренная блокировка доступа легального пользователя к информации или другим ресурсам. Маскарад-маскировка пользователя в целях выдать себя за другого, обычно легального пользователя. Обход защиты-использование слабых мест системы безопасности с целью получения законных прав и привилегий в обход защитных механизмов и средств. Задание 3. Приведите примеры защитных атрибутов. В следующем примере атрибут применяется DllImportAttribute к скелетному определению Function процедуры. SetLastError:=True, CharSet:=CharSet.Unicode, ExactSpelling:=True, CallingConvention:=CallingConvention.StdCall)> Public Shared Function MoveFile(ByVal src As String, ByVal dst As String) As Boolean ' This function copies a file from the path src to the path dst. ' Leave this function empty. The DLLImport attribute forces calls ' to MoveFile to be forwarded to MoveFileW in KERNEL32.DLL. End Function DllImportAttribute Указывает, что процедура с атрибутом представляет точку входа в неуправляемой библиотеке динамической компоновки (DLL). Атрибут предоставляет имя библиотеки DLL в качестве аргумента, а другие сведения — как Инициализаторы переменных. Задание 4. Составьте сравнительно – сопоставительную таблицу технологий защищенных сетевых соединений.  Задание 5. Составьте сравнительно-сопоставительную таблицу современных антивирусных программ. Опишите преимущества выбранной Вами антивирусной программы.  Антивирус КасперскогоПлюсы:наиболее известная и популярная в свое время защитная программа; постоянно обновляемые базы данных, которые позволяют вовремя обнаруживать вредоносные файлы; большинство вирусов заносятся в реестр Касперского на неделю раньше, в отличие от конкурирующих программ. Минусы:запуск пиратских версий программ в данном случае может вызывать некоторые сложности у пользователя, виной всему «черный список» антивируса; не совсем удобное меню; иногда Касперский блокирует работу многих файлов, ссылаясь на их вредоносный характер; съедает» достаточно большое количество оперативной памяти, что сказывается на работе системы ПК. | ||||||||||||||||||||||||