ос и с. ОСиС. 1. Классификация программного обеспечения

Скачать 2.7 Mb. Скачать 2.7 Mb.

|

|

Структура загрузочного сектора (смещение - назначение): 00h - Команда безусловного перехода к программе собственно загрузки; 03h - Идентификатор системы; 0Bh - Число байтов в секторе; 0Dh - Число секторов в кластере; 0Eh - Число секторов в зарезервированной области; 10h - Число копий таблицы FAT; 11h - Число записей в корневом каталоге; 13h - Общее число секторов; 15h - Описатель накопителя системы DOS; 16h - Число секторов в таблице FAT; 18h - Число секторов на дорожке; 1Ah - Число головок; 1Ch - Число скрытых секторов; Структура корневого каталога (Запись о файле занимает 32 байта смещение - назначение): 00h - Имя файла, если 1-й байт E5h - файл удален, 00h - конец списка; 08h - Расширение (спецификация); 0Bh - Атрибуты; 0Ch - Зарезервировано; 16h - Время = (часы * 2048) + (минуты * 32) + (секунды div 2); 18h - Дата = ((год - 1980) * 512) + (месяц * 32) + день; 1Ah - Начальный номер кластера; 1Ch - Размер файла. Формат байта атрибутов: 5 Устанавливается если файл модифицировался и сбрасывается при включении файла в архив; 4 Признак файла-подкаталога (его длина устанавливается нулевой); 3 Обозначает, что эта запись метка тома; 2 Системный файл; 1 Скрытый файл; 0 Только чтение (многими программами не анализируется). Подкаталоги. Подкаталоги хранятся как обычные файлы и могут (в отличие от корневого каталога) содержать произвольное количество файлов. В каждом подкаталоге содержится два файла с именами "." и "..". Первый из них содержит ссылку сам на себя, а второй на родительский каталог. Область файлов. Пространство для файлов выделяется кластерами по мере необходимости. В общем случае кластеры выделяются в произвольном порядке и файл получается фрагментированным. Фрагментация увеличивает время доступа к файлу. Для увеличения быстродействия дисковой подсистемы производят ДЕФРАГМЕНТАЦИЮ файлов и СЖАТИЕ дискового пространства. Если файл копируется целиком, то ОС пытается найти подходящий фрагмент пространства. Таблица размещения файлов. File Allocation Table является картой использования дискового пространства. Хотя FAT дублируется многие программы используют только первый вариант. Каждый элемент таблицы строго соответствует кластеру области файлов. Информация о файлах представляет собой односвязный список. Первые две записи содержат служебную информацию: первый байт содержит описатель накопителя, аналогичный значению из таблици загрузчика; остальные биты равны "1". FAT содержит 12-ти или 16-ти битовые элементы. Первые используются если количество кластеров менее 4078. Возможные значения записей FAT:

другие значения - Номер следующего кластера. При работе с 16-ти битовыми записями для получения значения кластера необходимо его номер увеличить вдвое. При работе с 12-ти битовым вариантом необходимо умножить номер записи на три, затем поделить на два и по полученному смещению прочитать значение; если речь идет о кластере с четным номером, то отбрасывается старшая цифра, иначе - младшая. При работе системы возможны повреждения таблицы размещения файлов, что может привести к потере участков дискового пространства, склеиванию или пересечению файлов. Существуют специальные программы, отслеживающие цепочки FAT и, при возможности, исправляющие ошибки. Внося изменения в FAT можно осуществлять защиту информации от копирования, вынося часть информации в незарегистрированные (для защищаемого файла) кластеры. Основные характеристики файловых систем FAT, FAT32 и NTFS можно видеть в следующей таблице:

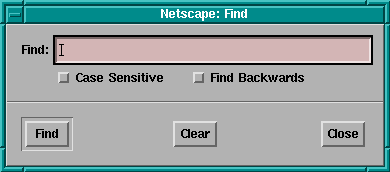

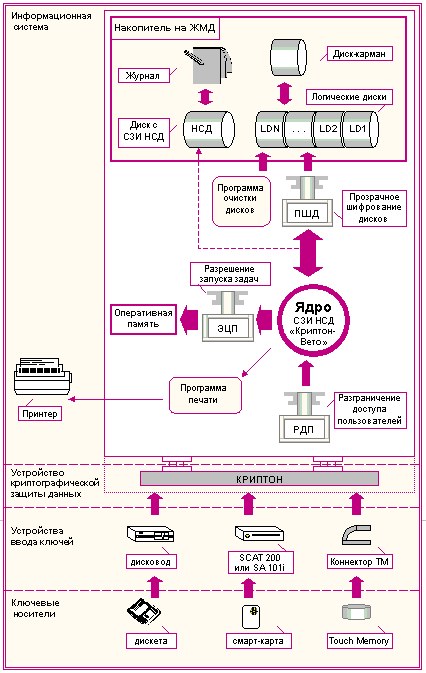

46. Реализация безопасности в MS-DOS Проблема защиты отечественных компьютерных систем заключается в том, что их программное и аппаратное обеспечение в значительной степени является заимствованным и производится за рубежом. Проведение сертификации и аттестации компонентов этих систем — очень трудоемкий процесс. За время аттестации каждой системы в продажу поступает, как правило, не одна, а несколько новых версий системы или отдельных ее элементов. Поэтому в настоящий момент актуальной является задача обеспечения безопасности систем, все возможности которых пользователю не известны. Однако безопасность таких систем не может быть обеспечена без компонентов, функции которых полностью определены. Полностью контролируемые компьютерные системы Любая компьютерная система (КС) использует стандартное и специализированное оборудование и программное обеспечение, выполняющее определенный набор функций по обработке информации. В их состав, как правило, включают функции: аутентификации пользователя, ограничения и разграничения доступа к информации, обработки информации, обеспечения целостности информации, защиты информации от уничтожения, шифрования и электронной цифровой подписи, операционной системы, BIOS и другие. Целостность информации и ограничение доступа к ней обеспечивается специализированными компонентами системы, использующими криптографические методы защиты. Для того, чтобы компьютерной системе можно было полностью доверять, ее необходимо аттестовать: определить множество выполняемых функций, доказать конечность этого множества, определить свойства всех функций. Отметим, что в процессе функционирования системы невозможно появление в ней новой функции, в том числе и в результате выполнения любой комбинации заданных при разработке функций. В данной статье не будем останавливаться на конкретном составе функций, поскольку они перечислены в соответствующих руководящих документах ФАПСИ и Гостехкомиссии России. При использовании системы ее функциональность не должна нарушаться, иными словами, необходимо обеспечить: целостность системы в момент ее запуска; целостность системы в процессе функционирования. Особое внимание следует обратить на аутентификацию пользователя. Компьютерная система при обращении к ней определяет пользователя, проверяет его полномочия и выполняет запрос или задачу по обработке информации. Надежность защиты информации в такой компьютерной системе определяется: конкретным перечнем и свойствами функций КС, используемыми в функциях методами, способом реализации функций. Перечень используемых функций соответствует классу защищенности, присвоенному КС в процессе сертификации, и в принципе один и тот же для систем с одинаковым классом. Поэтому при рассмотрении конкретной КС следует обратить внимание на используемые методы и способ реализации наиболее важных функций: аутентификации и проверки целостности системы. Следует отдать предпочтение криптографическим методам: шифрования (ГОСТ 28147-89), электронной цифровой подписи (ГОСТ Р 34.10-94) и функции хеширования (ГОСТ Р 34.11-94), проверенным временем, за надежность которых отвечают соответствующие государственные организации, по сравнению с “доморощенными” методами, проверенными лишь организацией разработчиком и сертифицирующей организацией. Программная реализация функций КС Большинство функций современных компьютерных систем реализованы в виде программ, поддержание целостности которых в процессе запуска системы и особенно в процессе функционирования является трудной задачей. Для нарушения целостности программы нет необходимости в дополнительном оборудовании. Большое количество пользователей в той или иной степени умеют программировать и разбираются в операционных системах, знают их ошибки. Поэтому вероятность атаки на программное обеспечение достаточно высока. Проверка целостности программ программным образом (с помощью других программ) не является надежной. Необходимо четко представлять, как обеспечивается целостность самой программы проверки целостности. Если она находится на тех же носителях, что и проверяемые программы, то доверять результатам проверки работы такой программы нельзя. Таким образом, чисто программным способом не может быть надежно обеспечена целостность системы, Поэтому к программным системам защиты от несанкционированного доступа (НСД) следует относится с особой осторожностью. Аппаратная реализация функций КС Использование аппаратных средств снимает проблему обеспечения целостности системы. В большинстве современных систем защиты от НСД применяется зашивка программного обеспечения в ПЗУ или в аналогичную микросхему. Таким образом, чтобы изменить ПО, необходимо получить доступ к соответствующей плате и заменить микросхему. Если используется универсальный процессор, то для замены или изменения ПО необходимо специальное оборудование, что еще более затрудняет атаку на загруженное в процессор ПО. Использование специализированного процессора с реализацией алгоритма работы в виде интегральной микросхемы полностью снимает проблему нарушение целостности алгоритма работы. На практике функции аутентификации пользователя, проверки целостности (платы типа Криптон-НСД, Аккорд, и др.), криптографические функции (платы Криптон-4,4к/8,4k/16, Криптон-5), образующие ядро системы безопасности, реализуются аппаратно, все остальные функции – программно. Любая система защиты строится на известных разработчику возможностях операционных систем (ОС), причем для построения надежной компьютерной системы требуются полные знания всех возможностей ОС. В настоящее время отечественные разработчики располагают полными знаниями только об одной операционной системе — DOS. Таким образом, к полностью контролируемым системам можно отнести КС, работающие под операционной системой DOS, или КС собственной разработки. Частично контролируемые компьютерные системы Именно к таким системам можно отнести современные КС, поскольку аттестовать их программное обеспечение не представляется возможным. В наличии же в нем неописанных возможностей таких как: ошибки, “программные закладки” недобросовестных разработчиков, “программные закладки” соответствующих служб, не приходится сомневаться. Безопасность в таких компьютерных системах может быть обеспечена: за счет использования специальных аттестованных (полностью контролируемых) аппаратно-программных средств, выполняющих ряд защищенных операций и играющих роль специализированных модулей безопасности, путем изоляции от злоумышленника ненадежной компьютерной среды, отдельного ее компонента или отдельного выполняемого процесса опять же с помощью полностью контролируемых средств. В частично контролируемых КС использование каких-либо ответственных программно реализованных функций (отвечающих за шифрование, электронную цифровую подпись, доступ к информации, доступ к сети и т.д.) становится показателем наивности администратора безопасности. Основную опасность представляет при этом возможность перехвата ключей пользователя, используемых при шифровании и предоставлении полномочий доступа к информации. В качестве одного из аппаратных (а он не может быть программным) модулей безопасности могут использоваться платы серии Криптон, обеспечивающие: защиту ключей шифрования и электронной цифровой подписи (ЭЦП), неизменность алгоритма шифрования и ЭЦП. Все ключи, используемые в системе, могут шифроваться на мастер-ключе и храниться на внешнем носителе в зашифрованном виде. Они расшифровываются только внутри платы. В качестве ключевы х носителей используются дискеты, микропроцессорные электронные карточки (смарт-карты) и "таблетки" Touch Memory. В используемых в настоящее время аппаратно-программных системах защиты от НСД для частично контролируемых систем серьезно рассматривать можно только функции доступа на персональный компьютер, выполняемые до загрузки операционной системы, и аппаратные функции блокировки портов ПК. Таким образом, остается большое поле деятельности по разработке модулей безопасности для защиты выбранных процессов в частично контролируемых системах. Рассмотрим в качестве примера систему защиты от НСД “Криптон-Вето”, схема которой изображена на рисунке.  Программно-аппаратная система защиты от НСД “Криптон-Вето” Система предназначена для защиты ПК с процессором не ниже 386, работающего под управлением MS DOS 5.0 и выше, Windows 3.1 (для полностью контролируемых систем). Для Windows 95 и др. система выполняет описанные выше функции модуля безопасности и функции “замка” (контроль доступа и проверка целостности, и т.д.). Кратко рассмотрим основные ее функции . Система ограничивает круг лиц и их права по доступу к информации на персональном компьютере. Ее реализация основана на технологиях “прозрачного” шифрования логических дисков по алгоритму ГОСТ 28147-89 и электронной цифровой подписи по ГОСТ 34.10/11-94. Согласно требованиям Государственной технической комиссии России (ГТК) ее можно отнести к системам ЗНСД класса 1В. В состав основных функций системы “Криптон-Вето” включены следующие: обеспечение секретности информации в случае кражи “винчестера” или ПК; обеспечение защиты от несанкционированного включения компьютера; разграничение полномочий пользователей по доступу к ресурсам компьютера; проверка целостности используемых программных средств системы в момент включения системы; проверка целостности программы в момент ее запуска на выполнение ; запрещение запуска на выполнение посторонних программ; ведение системного журнала, регистрирующего события, возникающие в системе; обеспечение “прозрачного” шифрования информации при обращении к защищенному диску; обнаружение искажений, вызванных вирусами, ошибками пользователей, техническими сбоями или действиями злоумышленника. Основным аппаратным элементом системы является серийно выпускаемая аттестованная ФАПСИ плата КРИПТОН-4 (Криптон-4К/8,4К/16,НСД) с помощью которой проверяется целостность системы и выполняется шифрование по ГОСТ 28147-89. Система предполагает наличие Администратора безопасности, который определяет взаимодействие между управляемыми ресурсами: пользователями, программами, логическими дисками, файлами (дискреционный и мандатный доступ), принтером, дисководами. Система обеспечивает защиту следующим образом. Жесткий диск разбивается на логические диски. Первый логический диск (С:) отводится для размещения системных программ и данных Последний логический диск отводится под систему ЗНСД и доступен только администратору. Остальные логические диски предназначены для хранения информации и программ пользователей. Эти диски можно разделить по пользователям и/или по уровню секретности размещаемой на них информации. Можно выделить отдельные диски с информацией различного уровня секретности (доступ к таким дискам осуществляется с помощью специальной программы, проверяющей допуск пользователя к документам-файлам). Сначала администратор устанавливает уровень секретности диска, а затем определяет круг лиц, имеющих доступ к этому диску. По форме хранения информации диски подразделяются на открытые и шифруемые; по уровню доступа: доступные для чтения и записи, доступные только для чтения, недоступные (заблокированные). Недоступный диск делается невидимым в DOS и, следовательно, не провоцирует пользователя на несанкционированный доступ к нему. Доступный только для чтения диск можно использовать для защиты не только от целенаправленного, но также и от непреднамеренного (случайного) искажения (удаления) информации. Открытый диск ничем не отличается от обычного логического диска DOS. Очевидно, что системный диск должен быть открыт. Для шифруемых дисков используется шифрование информации в прозрачном режиме. При записи информации на диск она автоматически шифруется, при чтении с диска автоматически расшифровывается. Каждый шифруемый диск имеет для этого соответствующий ключ. Последнее делает бесполезными попытки улучшения своих полномочий пользователями, допущенными на ПК, поскольку они не имеют ключей доступа к закрытым для них дискам. Также наличие шифрования обеспечивает секретность информации даже в случае кражи жесткого диска. Для допуска к работе на ПК администратором формируется список пользователей, в котором: указывается идентификатор и пароль пользователя, определяется уровень допуска к секретной информации; определяются права доступа к логическим дискам. В дальнейшем только администратор может изменить список пользователей и их полномочия. Для исключения возможности установки на ПК посторонних программ с целью взлома защиты администратор определяет перечень программ, разрешенных к запуску на данном компьютере. Разрешенные программы подписываются администратором электронно-цифровой подписью (ЭЦП). Только эти программы могут быть запущены в системе. Использование ЭЦП одновременно с наличием разрешения позволяет отслеживать целостность запускаемых программ. Последнее исключает возможность запуска измененной программы, в том числе и произошедшего в результате непредвиденного воздействия “вируса”. Для входа в компьютер используются ключи, записанные на ключевой дискете, электронной карточке (smart card) или электронной таблетке (Touch memory). Ключи изготавливаются администратором системы и раздаются пользователям под роспись. Для исключения загрузки компьютера в обход системы ЗНСД загрузка осуществляется только с жесткого диска. При включении ПК до загрузки операционной системы с “винчестера” аппаратно проверяется целостность ядра системы безопасности “Криптон-Вето”, системных областей “винчестера”, таблицы полномочий пользователей. Затем управление передается проверенному ядру системы безопасности, которая в свою очередь проверяет целостность операционной системы. Расшифрование полномочий пользователя, ключей зашифрованных дисков и дальнейшая загрузка операционной системы производится только после заключения о ее целостности. В процессе работы в ПК загружены ключи только тех дисков, к которым пользователю разрешен доступ. Для протоколирования процесса работы ведется журнал. В нем регистрируются следующие события: установка системы “Криптон-Вето”, вход пользователя в систему (имя, дата, время), попытка доступа к запрещенному диску (дата, время, диск), зашифрование диска, расшифрование диска, перешифрование диска, добавление нового пользователя, смена полномочий пользователя, удаление пользователя из списка, сброс причины останова системы, попытка запуска запрещенной задачи, нарушение целостности разрешенной задачи и т.д. Журнал может просматриваться только администратором. Для проверки работоспособности системы используются программы тестирования. При необходимости пользователь может закрыть информацию на своем диске и от администратора, зашифровав последнюю средствами абонентского шифрования. В заключение хочется еще раз обратить внимание на то, что защитить компьютерные системы без аппаратных средств одними программными невозможно. Разработка же аппаратуры соответствующего уровня требует развития в России современных технологий, которое без дополнительных инвестиций обречено на неудачу. 47. Реализация многозадачности в MS-DOS Ответ на этот вопрос вы можете найти в главе 11 48. Встроенные команды MS-DOS ВНУТРЕННИЕ КОМАНДЫ Внутренние команды, например, VER и SET, обрабатываются и выполняются интерпретатором команд, который расположен в файле COMMAND.COM. Этот файл при запуске компьютера загружается вместе с MS-DOS и остается в оперативной памяти компьютера. ОБЩИЙ ФОРМАТ КОМАНДЫ Квадратные скобки [ ] В квадратных скобках содержатся составные части (ключевые слова, параметры и переменные) какой-либо команды, которые могут включаться в состав команды по желанию пользователя, т.е. их при желании можно опускать. Если же такой фрагмент все-таки включается в команду, то сами квадратные скобки в команде указывать не нужно. Многоточие... Многоточие обозначает, что стоящий перед ним элемент в записи команды можно повторить произвольное число раз. Символ | Указывает, что можно выбрать одну из двух возможностей. Например, команда ECHO ON|OFF означает, что Вы можете ввести эту команду либо как ECHO ON, либо ECHO OFF. КОМАНДЫ РАБОТЫ С ФАЙЛАМИ Команды, с помощью которых можно выполнять следующие операции: переименовать файлы (REN), копировать файлы (COPY), стирать файлы (DEL), восстанавливать файлы (UNDELETE), осуществлять вывод файлов на экран (TYPE), Для начала более подробно рассмотрим команду, которая позволяет выводить на экран дисплея список файлов носителя или отдельной директории его (DIR). ОТОБРАЖЕНИЕ СПИСКА ФАЙЛОВ Введите команду DIR, при этом не имеет значения, используете ли Вы прописные или строчные буквы: DIR "Enter" С помощью этой команды на экране дисплея отображается список файлов дискеты, находящейся в активном дисководе. Все имена файлов отображаются вместе с их расширением, с указанием их размера (в байтах), даты и время суток их последнего изменения. В зависимости от варианта установки операционной системы рядом со временем может стоять либо буква "А" (до полудня), либо "Р" (после полудня) - при двенадцатичасовой схеме отображении времени. Дополнительные ключи: /P (Pause) приостанавливает вывод списка файлов каждый раз, когда заполняется экран дисплея. После нажатия любой клавиши вывод продолжается; /W (Wide Display) обеспечивает вывод в уплотненной форме, т.е. пять имен в одной строке, при этом указываются только имена файлов и каталогов; /A:атрибуты Выводит только те файлы, которые имеют указанные атрибуты. Возможны следующие сокращения для требуемых атрибутов: H(idden - скрытый), А(rchive - архивировать), S(ystem - системный), R(ead-Only - защищенный от записи), D(irectory - каталоги). Поставив перед атрибутом знак минус (черточку), можно изменить значение атрибута на противоположное; например, /А:-Н обеспечит вывод списка всех нескрытых файлов. Двоеточие перед перечислением требуемых атрибутов можно опускать; /O:критерий (Order) обеспечивает упорядочение выводимого на экран списка файлов в соответствии с заданным критерием. Допускаются следующие сокращения для критериев сортировки: С - по коэффициенту сжатия (Compression), N - в алфавитном порядке имен (Name), Е - в алфавитном порядке расширений (Extansion), G - группировка директорий (Group), D - по дате создания (Date), S - по размеру (Size), Т - по времени создания (Time). Перед сокращением в каждом случае можно ставить знак минус, чем обеспечивается сортировка в обратном порядке. Двоеточие требуемых критериев можно опускать; /S Вывод на экран списка файлов не только из указанного каталога, но и из всех подчиненных подкаталогов; /B Вывод на экран только имен файлов без дополнительной информации. Для каждого файла используется отдельная строка на экране дисплея; /L Отображение строчными буквами. ПЕРЕИМЕНОВАНИЕ ФАЙЛОВ Командой REN можно переименовать отдельные файлы или группы файлов. Формат команды: REN старое_имя новое_имя RENAME старое_имя новое_имя Назначение параметров и ключей: старое_имя - имя подлежащего переименованию файла (или группы файлов). Для группы файлов можно использовать символы подстановки (? и *). Параметр старое_имя может содержать имя дисковода и путь поиска; новое_имя - новое имя для файла. Обратите внимание, что здесь не допускается указание пути поиска, так как файлы можно переименовывать только в пределах того каталога, в котором они находятся. Пример: REN С:\ТЕXT\ALTNAME.TXT NEUNAME.TXT Файл АLTNAME.TXT в каталоге ТЕXT устройства С: получит новое имя NEUNAME.TXT. ОТОБРАЖЕНИЕ СОЗДАННОГО ФАЙЛА С помощью команды TYPE можно выводить на экран дисплея содержимое текстового файла. Во многих случаях рекомендуется объединять команду TYPE с командой MORE для постраничного вывода информации на экран. Приостановить вывод на экран дисплея можно также, нажав "Ctrl"-"S". При нажатии этой комбинации клавиш вывод приостанавливается, пока не будет нажата какая-либо клавиша, после чего вывод будет продолжен. Формат команды: TYPE [d:] имя_ файла Назначение параметров и ключей: d: имя дисковода. в котором находится дискета с требуемым файлом; имя_ файла имя выводимого файла, которое может включать путь поиска. Внутри имени файла символы маски (? и *) не допускаются. УДАЛЕНИЕ ФАЙЛОВ Команда DEL (Delete - стирать, удалять), идентичная команде ERASE, удаляет файлы с жесткого диска или дискеты. Формат команды: DEL [d:] имя_ файла [/P] Назначение параметров и ключей: имя_ файла имя удаляемого файла. Это имя может содержать как путь доступа, так и символы маски; d: имя дисковода, на котором следует удалить обозначенные файлы; /P для каждого файла программа выдает запрос, следует ли удалять этот файл или нет. Пример: DEL С:\PROGRAMS\DEMO.EXE Удаляет файл DEMO.EXE из каталога PROGRAMS на дисководе С:. ВОССТАНОВЛЕНИЕ ФАЙЛОВ (UNDELETE) Следует помнить, что команда DEL физически не удаляет файлы, а лишь снабжает соответствующую запись в каталоге меткой, что она свободна. Только благодаря этому обеспечивается возможность восстановления файлов. Маркировка записи в каталоге осуществляется командой DEL путем удаления первого символа имени файла. И для восстановления такого файла достаточно ввести этот символ. КОПИРОВАНИЕ ФАЙЛОВ Так как MS-DOS одинаково обращается с файлами и с периферийными устройствами, копирование возможно с периферийных устройств и на периферийные устройства. Формат команды COPY [/Y|/-Y] [/A|/B] источник [/A|/B] [+ источник [/ A | / B] [+... ]] [[цель] [/ A| / B]] [/ V] Назначение параметров и ключей: источник имя того файла, который должен быть скопирован. Это имя может содержать задание пути и обозначение дисковода; цель имя файла, который создается в процессе копирования. Это имя может содержать путь доступа и обозначение дисковода. Если имя целевому файлу не задается, то он получает имя исходного. Если файл с таким же именем уже имеется, то копия записывается поверх него; /Y если при копировании файл замещает уже имеющийся, то это делается без подтверждения (/Y) или только после подтверждения (/-Y). По умолчанию /Y; /A файл обрабатывается как текстовый в кодах ASCII. Конец файла определяется символом конца файла ("Ctrl"-"Z"). Значение по умолчанию; /B файл обрабатывается как двоичный. Конец файла определяется указанным в каталоге размером; /V (Verify-проверить) проверяет, правильно ли записаны данные в целевой файл. ПЕРЕМЕЩЕНИЕ ФАЙЛОВ Переносит один или несколько файлов на новое место. Используется также для переименования каталогов. Формат команды: MOVE [/Y| /-Y] [drive:] [path] файл [ , [drive:] [path] файл [ ...]] цель Назначение параметров и ключей: [drive:] [path] файл имя и местоположение переносимого файла или спецификация переименовываемой директории (при этом имя "файл" отсутствует). цель местоположение переносимого файла : имя устройства, путь. При переносе только одного файла его можно переименовать, задав в "цель" новое имя. При переносе нескольких файлов "цель" не может содержать имя файла, а только устройство и/или путь. Переносимые файлы уничтожают одноименные в целевой директории. [/Y| /-Y] управление подтверждением при совпадении имени переносимого файла и одного из файлов целевого каталога: /Y - запрос подтверждения не выдается, /-Y - запрос подтверждения выдается. Пример: MOVE С: \BOOK\DOS 60.TXT A:\1.DOC Файл DOS 60.TXT переносится из директории С: \BOOK на диск A:\ и при этом переименовывается в 1.DOC КАТАЛОГИ И ИХ СТРУКТУРА. Управлять подкаталогами можно с помощью трех команд: MD (Make Directory - создать подкаталог), CD (Change Directory - сменить каталог), RD (Remove Directory - удалить подкаталог). СОЗДАНИЕ И СМЕНА ПОДКАТАЛОГОВ Команда MD создает подкаталог. Например, с помощью команды MD \DOS создается подкаталог \DOS. Для того чтобы войти в этот подкаталог, необходимо использовать команду CD \DOS. А его содержимое (список файлов) затем можно вызвать на экран с помощью команды DIR. 49. Внешние стандартные команды MS-DOS ВНЕШНИЕ КОМАНДЫ Внешние команды выполняются небольшими сервисными программами (утилитами), такими, как format, fdisk, которые для выполнения должны загружаться из файлов на дискете или жестком диске в оперативную память. ОБЩИЙ ФОРМАТ КОМАНДЫ Квадратные скобки [ ] В квадратных скобках содержатся составные части (ключевые слова, параметры и переменные) какой-либо команды, которые могут включаться в состав команды по желанию пользователя, т.е. их при желании можно опускать. Если же такой фрагмент все-таки включается в команду, то сами квадратные скобки в команде указывать не нужно. Многоточие... Многоточие обозначает, что стоящий перед ним элемент в записи команды можно повторить произвольное число раз. Символ | Указывает, что можно выбрать одну из двух возможностей. Например, команда ECHO ON|OFF означает, что Вы можете ввести эту команду либо как ECHO ON, либо ECHO OFF. 50. Графическая оболочка X- Window X-сервер. Программа, которая написана специально подконкретное физическое устройство (имеется в виду - монитор,графконтроллер, мышь и клавиатура), умеет на нем рисовать, иумеет понимать команды рисования по протоколу X Window System. X-клиент. Прикладная программа, обеспечивающая графическийинтерфейс с пользователем. Команды для рисования на экранепередает X серверу по протоколу X Window System. X-терминал. Ящик (монитор, графконтроллер, мышь,клавиатура, ну и, естественно, процессор и оперативная память),на котором запущена программа X-сервер. X-терминалом можетслужить самая обыкновенная графическая Unix-рабочая станция, накоторой X сервер выполняется, как одна из многих прикладныхзадач. Специализированный X-terminal - ящик, на которомзапускается только X сервер, и ничего кроме. Можно использоватьPC под MS-DOSом, на котором запущена DOSовская программа,реализующая X сервер. Xlib - библиотека C-ишных функций, реализующих протокол X Window System. С помощью этой библиотеки можно писатьграфические программы - X-клиенты. Мы получаем универсальный GAPI - (Graphical ApplicationProgramming Interface) - средство программирования графическихприложений. Пользовательские графические программы при этомполностью отвязаны от железа, от конкретного графконтроллера.О железе пусть беспокоится X-сервер. Протокол X Window умеет "ездить" по сети: например по TCP/IP,или по DEC-net. Поэтому Xсервер может крутиться на одноймашине, а X-клиент - на другой. То есть, картинка рисуется наодной машине, а программа, которая ее обеспечивает - крутитсяна другой. X-сервер способен обслуживать сразу много клиентов, причем всех одновременно. На нашем графическом экране может быть открыто сразу много окон - каждое окно порождается его собственным X клиентом. Клиенты эти могут быть запущены и на нашей машине (к которой подключена графическая подсистема), и на удаленных машинах, соединенных с нами по сети. Весь интерфейс программ в X-Window состоит из объектов (в X-Window их называют "widgets" -- в дословном переводе "штучки"). Например, диалоговое окно поиска в программе Netscape содержит объекты строка ввода, два переключателя, полосу-разделитель и три кнопки.

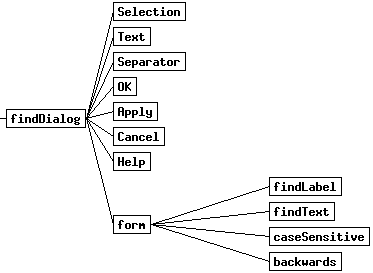

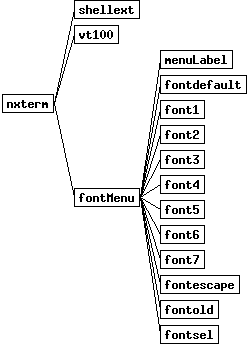

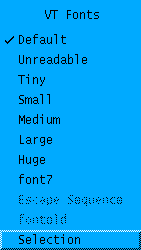

Понятие ресурсов У каждого объекта есть набор свойств: цвет символов, цвет фона, шрифт и т.д. Конкретный перечень свойств определяется типом объекта -- кнопка, переключатель, строка ввода и т.д. (для обозначения типа используется термин класс объекта). Вот эти свойства объектов и называются ресурсами. Некоторые свойства, такие, как состояние включено/выключено у объекта "переключатель", определяются и меняются в процессе работы программы. Другие же, такие, как цвета, шрифты и надписи (например, названия пунктов меню), можно настраивать. Ресурсы -- это одна из самых базовых концепций X-Window, придающая системе большую гибкость, но одновременно, несмотря на элегантность, и одна из самых трудных для понимания. С понятием ресурсов также тесно связаны понятия "Actions" и "Translations" ("действия" и "соответствия"), часто встречающиеся в man-страницах, но мы их затрагивать не будем. Отличие от MS Windows По своему назначению ресурсы в X-Window очень похожи на то, что обозначается тем же термином "ресурсы" в MS Windows. Но вся идеология работы с ресурсами в X в корне отличается. В частности, в MS Windows ресурсы являются частью бинарного исполняемого файла (например, winword.exe), и могут указываться или при компиляции программы, или меняться при помощи специальных редакторов, которые позволяют модифицировать бинарный файл (что, вообще говоря, является работой для квалифицированного программиста, и зачастую противоречит законам об авторских правах). В X-Window же ресурсы существуют отдельно от исполняемого кода программы, в виде текстовых файлов, и могут свободно меняться или в этих файлах, или даже при помощи ключей в командной строке. Таким образом, если в MS Windows, к примеру, перевод всех сообщений некоей программы на русский язык является "хакерской" задачей, то в X-Window подобное действие -- вполне стандартно, доступно любому пользователю и описано в документации. Как сослаться на ресурс Для того, чтобы изменить значение какого-либо ресурса, надо как-то на него "сослаться". Для этого надо указать объект, ресурс которого модифицируется, и название этого ресурса. Полной ссылкой на объект является полный "путь" к нему в "дереве" объектов -- список имен всех объектов от основного окна, которому принадлежит объект, до него самого, разделенных точками.

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||