икт Рка. ИКТ РК2. 1. Основные понятия сети. Типы сетей

Скачать 326.99 Kb. Скачать 326.99 Kb.

|

|

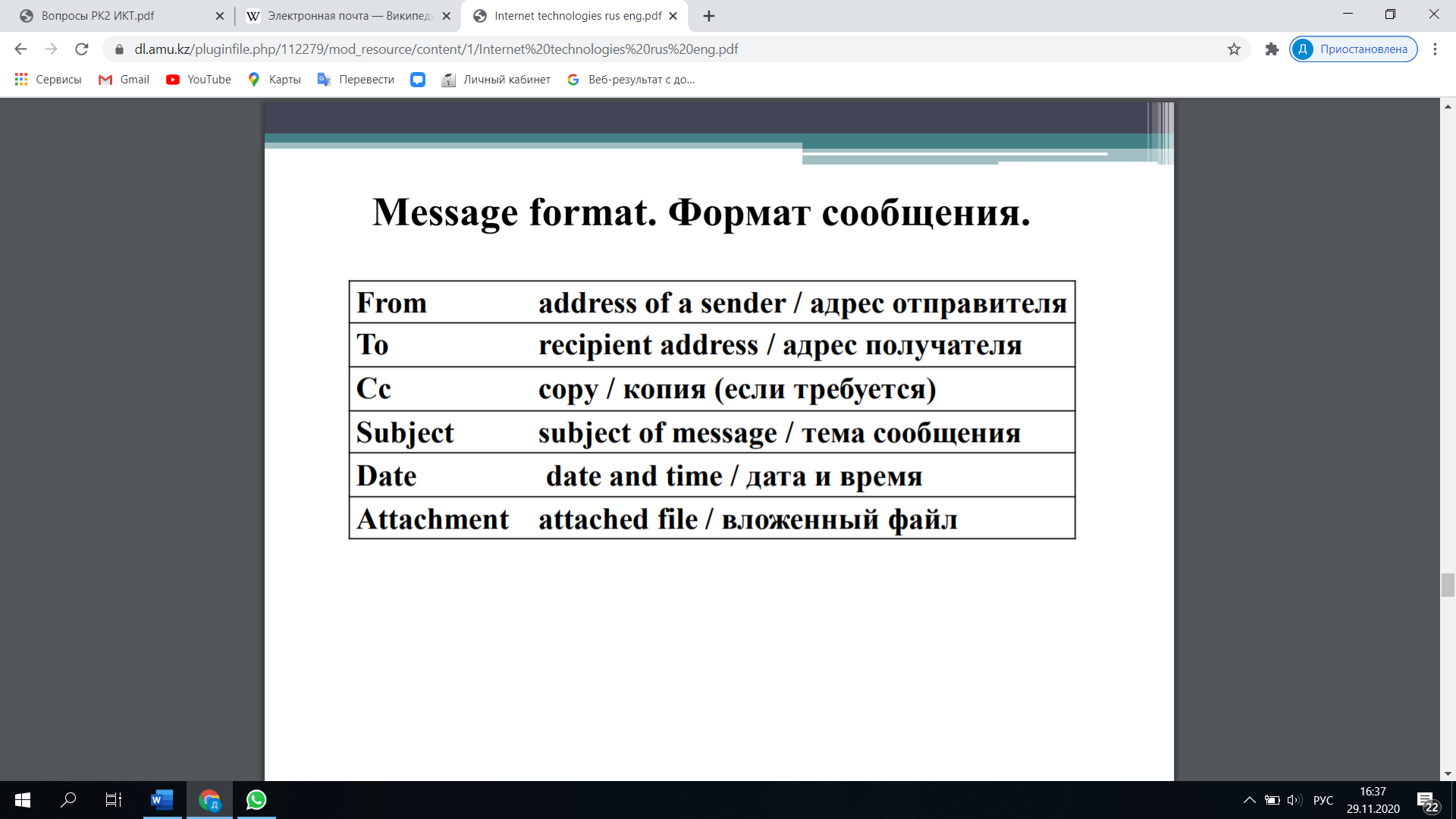

1.Основные понятия сети.Типы сетей. Компьютерная сеть — это совокупность компьютеров и терминалов, соединенных с помощью каналов связи в единую систему, обеспечивающую многопользовательскую (распределенную) обработку данных на основе коллективного использования общесетевых ресурсов — технических, программных, информационных.Компьютеры и терминалы, входящие в сеть, принято называть узлами сети, вид предоставляемых ими услуг — сетевыми сервисами (предоставление процессорного время, памяти, периферийных устройств, программных средств, различной информации).Состав узлов сети, топология их взаимосвязи и технология взаимодействия определяют в совокупности понятие архитектуры сети.Компьютерные сети классифицируются по следующим признакам: 1)степень географического распространения(локальные,глобальные,городские); 2)масштаб производственного подразделения(сети отделов, сети кампусов и корпоративные сети); 3)способ управления(сети с выделенным сервером,одноранговые сети); 4)структура (топология) связей(сети с топологией «Общая шина»,сети с топологией «Звезда»,сети с топологией «Кольцо»,сети с гибридной топологией). 2.Основные понятия сети.Топология сетей. Топология – способ соединения компьютеров в сети.По топологии связей сети классифицируются следующим образом: Топология типа «шина»-представляет собой общий кабель (называемый шина или магистраль), к которому подсоединены все рабочие станции. «Звезда» — базовая топология компьютерной сети, в которой все компьютеры сети присоединены к центральному узлу (обычно сетевой концентратор). «Кольцо» — базовая топология компьютерной сети, в которой рабочие станции подключены последовательно друг к другу, образуя замкнутую сеть. Гибридные- их топология представляет собой комбинацию нескольких базовых топологий: «звезды» и «шины», либо «кольца» и «звезды». 3.Классификация компьютерных сетей. Компьютерные сети классифицируются по следующим признакам: 1)по степени географического распространения(локальные,глобальные,городские); 2)по масштабу производственного подразделения(сети отделов, сети кампусов и корпоративные сети); 3)по способу управления(сети с выделенным сервером,одноранговые сети); 4)по структуре (топология) связей(сети с топологией «Общая шина»,сети с топологией «Звезда»,сети с топологией «Кольцо»,сети с гибридной топологией). 4. Средства для передачи данных по сети. Сети передачи информации (данных) могут быть следующих видов: • телефонная; • компьютерная; • беспроводная; • конвергентная. Беспроводные сети передачи данных В нынешнее время очень проблематично себе представить любую компанию, которая не использовала бы беспроводные технологии. Обусловлено это преимуществами, которыми обладает данная беспроводная сеть. Используют такие сети передачи данных в торговом центре. Это может быть: Wi-Fi, Bluetooth и WiMAX. Все они работают на радиоволнах, при помощи радиоканалов определённой частоты. Отличаются они между собой частотой и широтой самих волн. Ну и конечно же скоростью передачи информации. С помощью данных технологий удаётся сформировать компьютерные группы, где нет кабелей. Сети передачи данных на железнодорожном транспорте также могут быть беспроводными. Это очень удобно, оперативно, экономно (не нужно прокладывать кабель) и эффективно. Конвергентные сети передачи данных Они представляют собой вычислительные сети, в которых объединена передача голосовой информации и самих данных. Всё это обеспечивает следующее: Возможность осуществлять работу с разнородной информацией, такой как видео, голос, файлы и электронная почта, на общем пользовательском терминале. Существенное упрощение корпоративных коммуникаций. Тут несколько независимых сетей заменяются общей сетью. Дополнительную высокую функциональность, а также упрощение работ во время обмена разнородными данными и их обработки. Сам термин конвергенция очень часто можно услышать на телекоммуникационных семинарах, конференциях и даже выставках. 5. Угрозы безопасности информации и их классификация Угрозы информационной безопасности могут быть классифицированы по различным признакам: • По аспекту информационной безопасности, на который направлены угрозы: o Угрозы конфиденциальности (неправомерный доступ к информации). Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. Она имеет место, когда получен доступ к некоторой информации ограниченного доступа, хранящейся в вычислительной системе или передаваемой от одной системы к другой. В связи с угрозой нарушения конфиденциальности, используется термин «утечка». Подобные угрозы могут возникать вследствие «человеческого фактора» (например, случайное делегировании тому или иному пользователю привилегий другого пользователя), сбоев работе программных и аппаратных средств. К информации ограниченного доступа относится государственная тайна[2] и конфиденциальная информация[3] (коммерческая тайна, персональные данные, профессиональные виды тайна: врачебная, адвокатская, банковская, служебная, нотариальная, тайна страхования, следствия и судопроизводства, переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений (тайна связи), сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации (ноу-хау) и др.). o Угрозы целостности (неправомерное изменение данных). Угрозы нарушения целостности — это угрозы, связанные с вероятностью модификации той или иной информации, хранящейся в информационной системе. Нарушение целостности может быть вызвано различными факторами — от умышленных действий персонала до выхода из строя оборудования. o Угрозы доступности (осуществление действий, делающих невозможным или затрудняющих доступ к ресурсам информационной системы). Нарушение доступности представляет собой создание таких условий, при которых доступ к услуге или информации будет либо заблокирован, либо возможен за время, которое не обеспечит выполнение тех или иных бизнес-целей. • По расположению источника угроз: o Внутренние (источники угроз располагаются внутри системы); o Внешние (источники угроз находятся вне системы). • По размерам наносимого ущерба: o Общие (нанесение ущерба объекту безопасности в целом, причинение значительного ущерба); o Локальные (причинение вреда отдельным частям объекта безопасности); o Частные (причинение вреда отдельным свойствам элементов объекта безопасности). • По степени воздействия на информационную систему: o Пассивные (структура и содержание системы не изменяются); o Активные (структура и содержание системы подвергается изменениям). • По природе возникновения: o Естественные (объективные) — вызванные воздействием на информационную среду объективных физических процессов или стихийных природных явлений, не зависящих от воли человека; o Искусственные (субъективные) — вызванные воздействием на информационную сферу человека. Среди искусственных угроз в свою очередь выделяют: Непреднамеренные (случайные) угрозы — ошибки программного обеспечения, персонала, сбои в работе систем, отказы вычислительной и коммуникационной техники; Преднамеренные (умышленные) угрозы — неправомерный доступ к информации, разработка специального программного обеспечения, используемого для осуществления неправомерного доступа, разработка и распространение вирусных программ и т. д. Преднамеренные угрозы обусловлены действиями людей. Основные проблемы информационной безопасности связаны прежде всего с умышленными угрозами, так как они являются главной причиной преступлений и правонарушений[4 6. Вредоносные программы. Вирус Компьютерные вирусы это вредоносные программы, которые могут воспроизводить сами себя и заражать файл за файлом на компьютере, а также может распространяться с одного компьютера на другой. Обычно компьютерные вирусы запрограммированы на выполнение разрушающих действий, таких как повреждение или удаление данных. Чем дольше вирус остается необнаруженным на компьютере, тем больше файлов он заразит. Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях или (раньше) на дискетах. По данным Национального института стандартов и технологий (NIST) , первый компьютерный вирус под названием «Brain» был написан в 1986 году двумя братьями с целью наказать пиратов, ворующих ПО у компании. Вирус заражал загрузочный сектор дискет и передавался на другие компьютеры через скопированные зараженные дискеты. 7. Меры и средства защиты информации. К методам защиты информации относят средства, меры и практики, которые должны защищать информационное пространство от угроз — случайных и злонамеренных, внешних и внутренних. Методы обеспечения инфобезопасности делятся на технические, административные, правовые и физические. 1. Технические. К техническим средствам защиты относятся межсетевые экраны, антивирусные программы, системы аутентификации и шифрования. 2. Административные. К этой группе защитных мер относят, например, запрет на использование сотрудниками собственных ноутбуков для решения рабочих задач. Простая мера, но благодаря ей снижается частота заражения корпоративных файлов вирусами, сокращаются случаи утечки конфиденциальных данных. 3. Правовые. К правовым методам относится лицензирование деятельности в области обеспечения инфобезопасности и аттестация объектов информатизации. 4. Физические. К физическим средствам защиты относятся охранные системы, замки, сейфы, камеры наблюдения. Достаточно сравнить, какая информация защищена лучше — та, которая записана на жестком диске компьютера, работающего в сети или та, что записана на съемный носитель, запертый в сейфе. К мерам защиты информации также относится везервное копирование данных, брандмауэр(Межсетевой экран), антишпионское ПО, обновления программного обеспечения, антивирус, криптография. Важно понимать, что ни одна система безопасности не способна дать 100% гарантию на защиту данных. Но многоуровневая комплексная система защиты информации однозначно эффективнее, чем применение отдельных методов обеспечения информационной безопасности. 8. Криптография. Методы шифрования. Криптографическим методом защиты информации называется ряд специальных методов кодирования, шифрования или иных преобразований информации, которые позволяют сделать её содержание недоступным для лиц, не обладающих ключом криптограммы. Криптография и шифрование являются самыми надёжными методами защиты, поскольку шифровальщик охраняет непосредственно саму информацию, а не доступ к ней. Основные способы шифрования: 1. Симметрично. Чтобы правильно зашифровать и расшифровать данные, нужны две вещи: данные и ключ для дешифровки. При использовании симметричного шифрования ключ для шифрования и расшифровки данных одинаковый. Симметричные системы позволяют шифровать и расшифровывать информацию с помощью одного и того же ключа. Расшифровать криптографическую систему секретного ключа невозможно, если дешифровщик не обладает секретным ключом. 2. Асимметричное. Это система, в которой используются два связанных ключа (открытый и закрытый). Открытый ключ может свободно распространяться, в то время как его парный закрытый ключ остается в секрете. Открытый ключ используется для шифрования, а закрытый ключ - для дешифрования. 3. Хеширование. Хеширование, в отличие от симметричного и асимметричного шифрования, является односторонней функцией. Можно создать хеш из некоторых данных, но нет никакого способа, чтобы обратить процесс. Это делает хеширование не очень удобным способом хранения данных, но подходящим для проверки целостности некоторых данных. Многие операционные системы используют хэш-функции для шифрования паролей 4. Цифровая подпись. Цифровая подпись представляет собой комбинацию хеширования и асимметричного шифрования. То есть сообщения сначала хешируется, а после шифруется с помощью приватного ключа отправителя. 9. Антивирусные программы и их виды. Виды антивирусных программ — это любые программы, предназначенные для выявления компьютерных вирусов, а также вредоносных программ, и лечения заражённых этими программами файлов, а также для профилактических проверок операционных систем и отдельных файлов. Различают следующие виды антивирусных программ: 1. Программы-детекторы осуществляют поиск характерной для конкретного вируса последовательности байтов в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение. Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчиком таких программ. 2. Программы - доктора или фаги, а также программы - вакцины не только находят зараженные вирусами файлы, но и удаляют из файла тело программы вируса, возвращая файлы в исходное состояние. Среди фагов выделяют полифаги, то есть программы, предназначенные для поиска и уничтожения большого количества вирусов. Наиболее известными полифагами являются программы Aidstest, Scan, Norton Antivirus, Doctor Web 3. Программы - ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически сравнивают текущее состояние с исходным. Обнаружение изменения выводится на экран монитора. 4. Программы - фильтры или «сторожа» представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера характерных для вируса. Программы-фильтры весьма полезны, так как способны обнаружить вирус на самой ранней стадии его существования до размножения. 5. Программы - вакцины или иммунизаторы - это резидентные программы, предотвращающие заражение файлов. Вакцинация возможна только от известных вирусов. 10. Основные понятие интернет технологий Интернет-технологии – это разного рода технологии и сервисы, которые позволяют осуществляеть всю деятельность в компьютерной сети Интернет. Если выразиться проще, интернет-технологии – это всё, с чем мы работаем в Интернете. В первую очередь – это всевозможные сайты, форумы, блоги… Также к интернет-технологиям относятся программное обеспечение и всевозможные механизмы для работы с «всемирной паутиной». В основе Интернет-технологий лежат гипертексты (тексты с гиперссылками на другие гипертексты) и сайты, размещаемые в глобальной сети Интернет либо в локальных компьютерных сетях. Как только появились первые компьютеры, появились и первые интернет – технологии. Они были разработаны для взаимодействия компьютеров между собой. Переломным моментом в развитии этих технологий стали создание Интернета и первого браузера в начале 90-х годов. Сейчас интернет – технологии окутали все сферы жизнедеятельности человека, но больше всего они укрепились в информационной сфере. Главными свойствами информационных технологий являются: - развитие информационных ресурсов общества - оптимизация информационных процессов - доведение информации и информационное воздействие между людьми - ускорение интеллектуального развития общества - влияние на все сферы деятельности общества Интернет-технологии представляют собой сложную систему взаимодействия двух составляющих: физической и логической. Физическая составляющая Интернет - технологий включает в себя: 1) Сеть Интернет - Протоколы TCP/IP. - Иерархия доменных имен сети Интернет. - Опорная сеть Интернета. Маршрутизация. 2) Программное обеспечение в Интернете - Сетевое операционные системы. - Специальное программное обеспечение для соединения с Интернетом. - Прикладные протоколы. 3) Компьютеры (серверы и клиенты) в Интернете - Серверы электронной почты - Веб – серверы. - FTP-серверы. - Серверы телеконференций. - Серверы мгновенных сообщений. 4) Цифровые линии связи - Выбор провайдера. Подключение к Интернету 5) Доступ в Интернет - Соединение сетевой карты с локальной сетью. - Кабельные системы Ethernet. 6) Удаленный доступ к глобальным сетям. - Доступ «компьютер – сеть». - Доступ «сеть-сеть». Логическая составляющая Интернет - технологий включает в себя: 1) Интернет - сервисы - WWW - Всемирная паутина - Электронная почта. Системы телеконференций. - Передача данных. - Online чат. - Передача быстрых сообщений. - Аудио- и Видеоконференции. - Голосовое общение. 2) Работа в Интернете - Браузеры. - Поисковые системы. Навигация в Интернете. - Просмотр страниц в браузере. 3) Информационные ресурсы в Интернете - Веб -страницы, интернет-магазины, интернет-порталы. Веб – пространство. - URL и протоколы передачи данных, адресация. - Создание Веб-сайтов. Языки Веб-программирования. - Записи в Интернете. Представительство. Этот список может быть не полным, так как с каждым днем интернет – технологии развиваются всё быстрее и быстрее и возникают новые виды как технических, так и логических составляющих. Таким образом, интернет – технологии неоспоримо производят огромное влияние как на жизнь, так и на развитие человека во всех сферах его существования, поэтому они и дальше будут развиваться. Интернет технологии позволили вывести социальное общение людей на новый уровень. И этот уровень, и способы общения меняются с внедрением новых интернет технологий. Интернет технологии активно внедряются в процессы обучения и переобучения, причем для всех слоев населения от школьников, до среднего класса. Внедрение интернет технологий в школах, институтах, online обучение на дому, семинары, вебинары, веб — конференции это уже становится обязательным в любом обучающем процессе. Интернет технологии заставляют развиваться обслуживающие сервисы интернет. Это - безопасность интернета, инженерное оборудование серверов, дата центров, площадок интернет провайдеров. Везде уже не обойтись без постоянно развивающихся интернет технологий. Интернет технологии – это коммуникационные, информационные и иные технологии и сервисы, обеспечивающие деловую, информационную и развлекательную среду в интернете или с помощью него. Интернет технологии - это все, что связано с интернетом. 11. Служба DNS. Универсальный идентификатор ресурсов (UPI) Доменное имя — уникальное имя сайта, при наборе которого, пользователь направляется на сайт. Для удобства пользователей в Интернете разработана система доменных имен - DNS (Domain Name System - система доменных имён) - система для получения информации о доменах. Служба доменных имен осуществляет преобразование доменного имени в числовой IP-адрес. Компьютеры, выполняющие такое преобразование, называются DNS-серверами. Виртуальное пространство Интернета делится на домены - логические зоны, управляемые одним или несколькими специальными компьютерами. Самые крупные единицы DNS называют доменами первого уровня, которые охватывают глобальные участки Интернета по следующим признакам: .com,.biz - коммерческие предприятия;.net - изначально присваивалось организациям, отвечающим за поддержку сети Интернет, сейчас также используются для коммерческих хозяйствующих субъектов;.edu - образовательные учреждения; .org - некоммерческие и общественные организации; .gov - правительственные учреждения; .kz, .ru и другие - сокращения для стран, принятые комитетом по стандартам ISO. Ступенью ниже в иерархии DNS стоят домены второго уровня, которые непосредственно зависят от домена первого уровня. Домены второго уровня принадлежат муниципальными или коммерческим организациям (например, webnavigator.kz.). Домен второго уровня может содержать только 22 символа (буквы, числа и тире). При этом нельзя зарегистрировать уже существующее доменное имя. Существуют также домены третьего уровня, входящие в состав вышестоящего домена, (например, условный домен vasia.webnavigator. kz, petia.webnavigator.kz, nina.webnavigator.kz). Домены 4-уровня строятся по тому же принципу, что и домены 3-ого уровня, только название ещё больше удлиняется. Например, video.vasia.webnavigator.kz, и так далее. Часто используется домен www. для указания на web-сайт. Обычно такой домен является доменом третьего уровня. Каждый ресурс в Web – документ HTML, изображение, видеоклип, программа и т. д. - имеет адрес, который может быть закодирован с помощью универсального идентификатора ресурсов (Universal Resource Identifier - URI). URI обычно состоят из трех частей: вид доступа, имя ЭВМ, путь. URL (Uniform Resource Locator) представляет собой универсальное обозначение местонахождения ресурса (например, egov.kz). URL включает в себя: метод доступа к ресурсу, то есть протокол доступа (http, gopher, WAIS, ftp, file, telnet и другие) сетевой адрес ресурса (имя хост-машины и домена) полный путь к файлу на сервере. В общем виде формат URL выглядит так: method://host.domain[:port]/path/filename 12) Электронная почта. Формат сообщения Электронная почта (e-mail) -наиболее распространенная сетевая служба для обмена сообщениями. Электронные письма доставляются за считанные секунды в любую точку мира (где есть доступ к Сети); письма могут содержать форматированный текст и присоединенные файлы любого типа (документы, картинки, музыку и т.п.).  Достоинствами электронной почты являются: легко воспринимаемые и запоминаемые человеком адреса вида имя_пользователя@имя_домена (например somebody@example.com); возможность передачи как простого текста, так и форматированного, а также произвольных файлов (текстовые документы, медиафайлы, программы, архивы и т. д.[1]); независимость серверов (в общем случае они обращаются друг к другу непосредственно); достаточно высокая надёжность доставки сообщения; простота использования человеком и программами, высокая скорость передачи сообщений. Недостатки электронной почты: наличие такого явления, как спам (массовые рекламные и вирусные рассылки); возможные задержки доставки сообщения (до нескольких суток); ограничения на размер одного сообщения и на общий размер сообщений в почтовом ящике (персональные для пользователей) 13) Электронная почта. Протоколы SMTP, POP3, IMAP Клиент электронной почты принимает почту с одного или нескольких почтовых серверов, часто это тот же самый сервер, который служит для отправки. Прием почты обычно осуществляется по протоколам POP или IMAP. Протокол – это набор правил, по которым взаимодействуют компьютеры в сети, соответственно почтовые протоколы определяют правила передачи почты с одного компьютера в сети (почтовый сервер) на другой (ваш компьютер). POP3 (Post Office Protocol Version 3) — протокол, который используется почтовым клиентом для получения сообщений электронной почты с почтового сервера. IMAP (Internet Message Access Protocol) — протокол доступа к электронной почте. Аналогичен POP3, однако предоставляет пользователю богатые возможности для работы с почтовыми ящиками, находящимися на центральном сервере. Электронными письмами можно манипулировать с компьютера пользователя (клиента) без необходимости постоянной пересылки с сервера и обратно файлов с полным содержанием писем. Отправка почты чаще всего осуществляется про протоколу SMTP. SMTP (Simple Mail Transfer Protocol) — протокол, предназначенный для передачи электронной почты. Используется для отправки почты от пользователей к серверам и между серверами для дальнейшей пересылки к получателю. 14.Создание веб страниц. Язык гипертекстовой разметки HTML. Документ HTML состоит из основного текста документа и тегов разметки, которые являются наборами обычных символов. Таким образом, документ HTML — это, по существу, обычный текстовый файл. Для его создания можно использовать любой текстовый редактор, например, Блокнот. Все документы HTML имеют строго заданную структуру: 1. Документ должен начинаться с тега и заканчиваться соответствующим закрывающим тегом . Эта пара тегов сообщает браузеру, что перед ним действительно документ HTML. 2. Документ HTML состоит из раздела заголовков и тела документа, идущих именно в таком порядке. Раздел заголовков заключен между тегами и содержит информацию о документе в целом. В частности, этот раздел должен содержать внутри себя теги , между которыми размещают "официальный" заголовок документа. 3. Сам текст документа располагается в теле документа. Тело документа располагается между тегами и ... |