1. Предмет безопасности жизнедеятельности, его цель и задачи. 1

Скачать 1.24 Mb. Скачать 1.24 Mb.

|

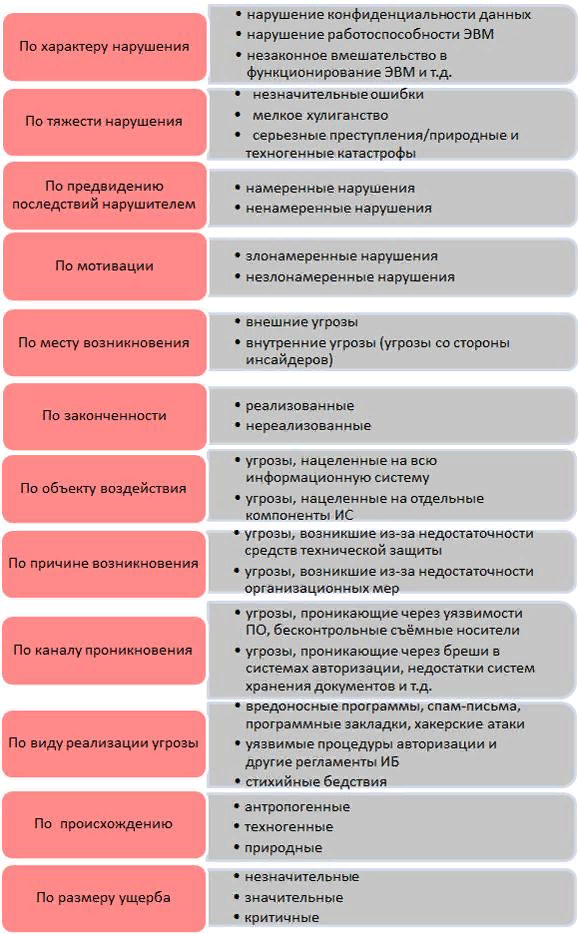

73 Источники информационных опасностей.Рассмотрим внешние и внутренние источники информационных опасностей и угроз. Источниками внутренних угроз являются: 1. Сотрудники организации. 2. Программное обеспечение. 3. Аппаратные средства. Внутренние угрозы могут проявляться в следующих формах: - ошибки пользователей и системных администраторов; - нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации; - ошибки в работе программного обеспечения; - отказы и сбои в работе компьютерного оборудования. К внешним источникам угроз относятся: 1. Компьютерные вирусы и вредоносные программы. 2. Организации и отдельные лица. 3. Стихийные бедствия. Формами проявления внешних угроз являются: - заражение компьютеров вирусами или вредоносными программами; - несанкционированный доступ к корпоративной информации; - информационный мониторинг со стороны конкурирующих структур, разведывательных и специальных служб; - действия государственных структур и служб, сопровождающиеся сбором, модификацией, изъятием и уничтожением информации; - аварии, пожары, техногенные катастрофы, стихийные бедствия. Все перечисленные выше виды угроз (формы проявления) можно разделить на умышленные и неумышленные. По способам воздействия на объекты информационной безопасности угрозы подлежат следующей классификации: информационные, программные, физические, радиоэлектронные и организационно-правовые. К информационным угрозам относятся: - несанкционированный доступ к информационным ресурсам; - незаконное копирование данных в информационных системах; - хищение информации из библиотек, архивов, банков и баз данных; - нарушение технологии обработки информации; - противозаконный сбор и использование информации; - использование информационного оружия. К программным угрозам относятся: - использование ошибок и «дыр» в программном обеспечении; - компьютерные вирусы и вредоносные программы; - установка «закладных» устройств. К физическим угрозам относятся: - уничтожение или разрушение средств обработки информации и связи; - хищение носителей информации; - хищение программных или аппаратных ключей и средств криптографической защиты данных; - воздействие на персонал. К радиоэлектронным угрозам относятся: - внедрение электронных устройств перехвата информации в технические средства и помещения; - перехват, расшифровка, подмена и уничтожение информации в каналах связи. К организационно-правовым угрозам относятся: - нарушение требований законодательства и задержка в принятии необходимых нормативно-правовых решений в информационной сфере; - закупки несовершенных или устаревших информационных технологий и средств информатизации. Информатизация - организационный социально-экономический и научно-технический процесс создания оптимальных условий для удовлетворения информационных потребностей и реализации прав граждан, органов государственной власти, органов местного самоуправления, организаций, общественных объединений на основе формирования и использования информационных ресурсов. 74 Виды угроз информационной безопасности России.Угрозы информационной безопасности – это возможные действия или события, которые могут вести к нарушениям ИБ. Виды угроз информационной безопасности очень разнообразны и имеют множество классификаций: Угрозы ИБ являются целями/конечными результатами деятельности нарушителей информационной безопасности  75 Источники угроз информационной безопасности.Угрозы информационной безопасности можно классифицировать по различным признакам. По аспекту информационной безопасности, на который направлены угрозы, выделяют: • Угрозы конфиденциальности. Они заключаются в неправомерном доступе к конфиденциальной информации. • Угрозы целостности. Эти угрозы означают любое преднамеренное преобразование данных, содержащихся в информационной системе. • Угрозы доступности. Их осуществление приводит к полной или временной невозможности получения доступа к ресурсам информационной системы. По степени преднамеренности действий угрозы делят на: • Случайные. Эти угрозы не связаны с умышленными действиями правонарушителей; осуществляются они в случайные моменты времени. Источниками этих угроз могут служить стихийные бедствия и аварии, ошибки при разработке информационной системы, сбои и отказы систем, ошибки пользователей и обслуживающего персонала. Согласно статистическим данным, эти угрозы наносят до 80 % от всего ущерба, наносимого различными видами угроз. Однако следует отметить, что этот тип угроз довольно хорошо изучен, и имеется весомый опыт борьбы с ними. Снизить потери от реализации угроз данного класса помогут такие меры, как: использование современных технологий для разработки технических и программных средств, эффективная эксплуатация информационных систем, создание резервных копий информации. • Преднамеренные. Они, как правило, связаны с действиями какого-либо человека, недовольного своим материальным положением или желающего самоутвердиться путём реализации такой угрозы. Эти угрозы можно разделить на пять групп: шпионаж и диверсии, несанкционированный доступ к информации, электромагнитные излучения и наводки, модификация структуры информационных систем, вредительские программы. В отличие от случайных, преднамеренные угрозы являются менее изученными за счет их высокой динамичности и постоянного пополнения новыми угрозами, что затрудняет борьбу с ними. По расположению источника угроз: •Внутренние. Источники этих угроз располагаются внутри системы. •Внешние. Источники данных угроз находятся вне системы. По степени зависимости от активности информационной системы: •Угрозы, реализация которых не зависит от активности информационной системы. •Угрозы, осуществление которых возможно только при автоматизированной обработке данных. По размерам наносимого ущерба: • Общие. Эти угрозы наносят ущерб объекту безопасности в целом, причиняя значительное отрицательное влияние на условия его деятельности. • Локальные.. Угрозы этого типа воздействуют на условия существования отдельных частей объекта безопасности. • Частные. Они причиняют вред отдельным свойствам элементов объекта или отдельным направлениям его деятельности. По степени воздействия на информационную систему: • Пассивные. При реализации данных угроз структура и содержание системы не изменяются. • Активные. При их осуществлении структура и содержание системы подвергается изменениям. |