ГОСЫ. ГОСы. 76. каскадная модель жизненного цикла ис (основные этапы разработки по каскадной модели. Достоинства и недостатки каскадной модели)

Скачать 5.37 Mb. Скачать 5.37 Mb.

|

|

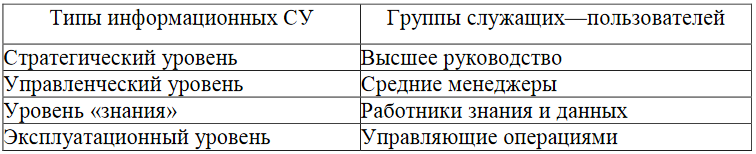

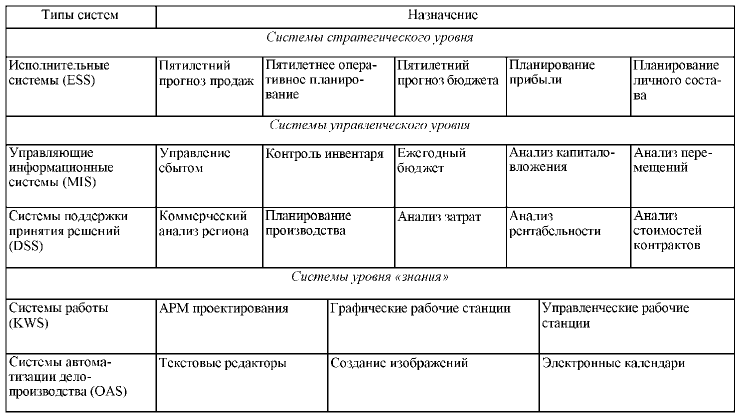

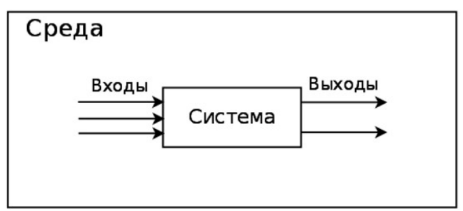

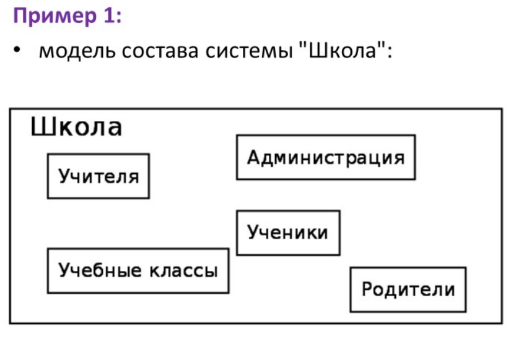

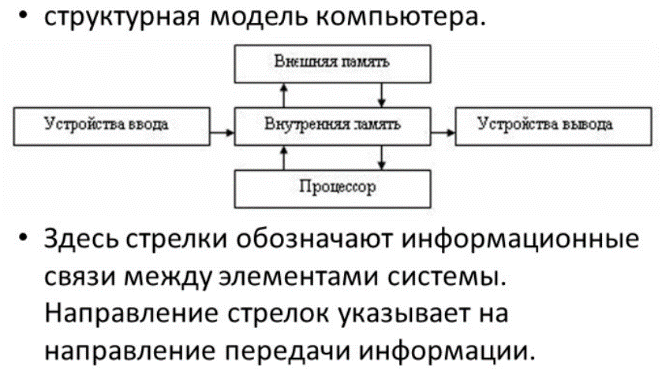

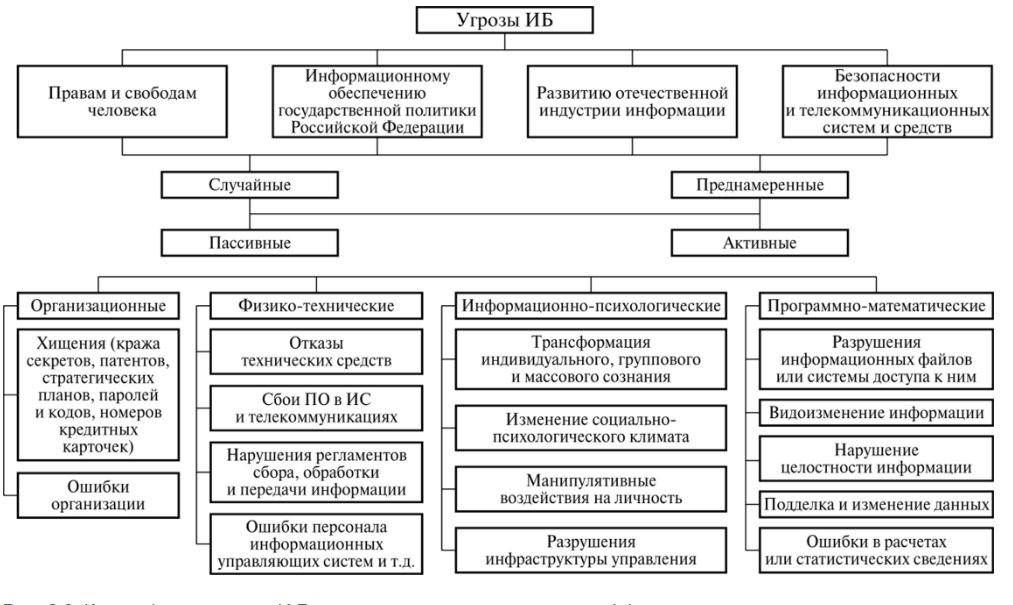

132. ИНФОРМАЦИОННЫЕ СИСТЕМЫ УПРАВЛЕНИЯ. КЛАССИФИКАЦИОННЫЕ ПРИЗНАКИ И ОСОБЕННОСТИ ПОСТРОЕНИЯ И ФУНКЦИОНИРОВАНИЯ ИНФОРМАЦИОННЫХ СУ. Информационная система (ИС) – взаимосвязанная совокупность средств, методов и персонала, используемых для хранения, обработки и передачи информации для достижения поставленной цели. Управление – обеспечение целенаправленной деятельности организации в изменяющихся условиях. Информационная система управления (ИСУ) – информационная система для управления организацией. Проектирование – процесс, в ходе которого создается прототип (модель, прообраз) необходимого объекта. Проектирование ИСУ – определение функциональных, технических, экономических и иных характеристик ИСУ в соответствии с требованиями потребителей. Информационные СУ можно подразделить по уровням управления стратегический, управленческий, «знания» и эксплуатационный, а также на функциональные области типа продажи и маркетинга, производства, финансов, бухгалтерского учета и человеческих ресурсов. Типы информационных СУ: Системы_стратегического'>Системы стратегического уровня — это инструмент помощи руководителям высшего уровня. Их основное назначение — приводить в соответствие изменения в условиях эксплуатации с существующей организационной возможностью. Системы управленческого уровня разработаны для обслуживания контроля, управления, принятия решений и административных действий средних менеджеров. Они определяют, хорошо ли работают объекты, и периодически извещают об этом. Таблица 1.1 Типы информационных СУ и группы служащих-пользователей  Системы уровня «знания» поддерживают работников знания и обработчиков данных в организации. Цель заключается в том, чтобы помочь интегрировать новое знание в бизнес и помогать организации управлять потоком документов. Системы эксплуатационного уровня поддерживают управляющих операциями, следят за элементарными действиями организации типа продажи, платежей, обналичивают депозиты, платежную ведомость. Основная цель заключается в том, чтобы отвечать на обычные вопросы и проводить потоки транзакций через организацию. Информационные системы управления также классифицируются по функциональным признакам.  Рисунок 1 - Основные типы ИС, разделенные по уровням управления ESS —Executive Support Systems; MIS — Management Information Systems; DSS — Decision Support Systems; KWS — Knowledge Work Systems; OAS —Office Automation Systems; TPS—Transaction Processing Systems. Типичная организация имеет системы различных уровней: эксплуатационную, управленческую, «знания» и стратегическую для каждой функциональной области. Например, коммерческая функция имеет коммерческую систему на эксплуатационном уровне, чтобы делать запись ежедневных коммерческих данных и обрабатывать заказы. Система уровня «знания» создает соответствующую информацию для демонстрации изделий фирмы. Системы уровня управления отслеживают ежемесячные коммерческие данные всех коммерческих операций и докладывают об операциях, где продажа превышает ожидаемый уровень или опускается ниже ожидаемого уровня. истема прогноза предсказывает коммерческие тренды в течение пятилетнего периода — обслуживает стратегический уровень. 133. ИНФОРМАЦИОННЫЕ СИСТЕМЫ УПРАВЛЕНИЯ. МОДЕЛИ ФУНКЦИОНИРОВАНИЯ СУ. Модель черного ящика используется в тех случаях, когда внутреннее устройство системы не представляет интереса, но важно описать ее внешние взаимодействия.  Пример: в любой инструкции по использованию бытовой техники дается описание работы с ней на уровне входов и выходов: как включить, как регулировать работу, что получим на выходе Модель состава системы дает описание входящие в нее элементы и подсистем, но не рассматривает связей между ними.  Структурная модель системы. На структурно схеме отражается состав системы и ее внутренние связи. Наглядным способом описания структурно модели являются графы.  134. ФУНКЦИИ, ПРОЦЕДУРЫ, ОБЪЕКТЫ И ЗАДАЧИ АДМИНИТРАТИВНОГО УПРАВЛЕНИЯ В ИС Описанные ранее основные конфигурации и модели функционирующих информационных СУ требуют организационной, программной и технической поддержки. Это реализуется через работу системного администратора. Администратор — это пользователь со многими привилегиями. Основной задачей системного администратора является поддержка работы компьютеров. Необходимо проверять, работает ли система, есть ли на дисках свободное место и корректно ли работают необходимые сервисы. Обязанности администратора – значить технологии упреждающего мониторинга системы, выработать политику резервного копирования, противодействовать не санкционированному доступу. Объекты мониторинга ИСУ: центральный процессор, оперативная память, файлы журналов, диски, пользователи, периферийные устройства, ОС, сеть Создание ИС включает следующие операции: · создание новых файлов данных, или стирание данных, хранившихся в предыдущих файлах данных; · создание структур, требующихся для доступа и работы с ИС; · инициализацию управляющих файлов и журнала для ИС. Администратор ИС осуществляет запуск и останов ИС. Он может использовать табличные пространства для: · управления распределением памяти для объектов ИС; · установления квот памяти для пользователей ИС; · управления доступностью данных, включая режимы (состояния) online или offline; · копирования и восстановления данных; · распределения данных по устройствам для повышения производительности. 135. ОСНОВНЫЕ ПОЛОЖЕНИЯ СТРАТЕГИИ АДМИНИСТРИРОВАНИЯ. ПРАВИЛА И РЕГЛАМЕНТЫ АДМИНИСТРИРОВАНИЯ. Желательные документы: правила административного обслуживания, регламенты прав и обязанностей пользователей, правила для администраторов, правила создания гостевух учеток. Преимущества, получаемые при использовании регламентов. рутинные задачи всегда выполняются одинаково; уменьшается вероятность появления ошибок; работа по инструкциям выполняется администратором гораздо быстрее; изменения самодокументируются; корректность действий администратора можно соизмерять с неким эталоном. Перечень регламентов подключения компьютера; подключения пользователя; настройки и конфигурирования компьютера; настройки резервного копирования для нового компьютера; защита нового компьютера; перезапуск сложного программного обеспечения; восстановления Web-серверов, которые не отвечают на запросы или не предоставляют данных; разгрузки очереди и перезагрузки принтера; модернизации операционной системы; инсталляции пакета прикладных программ; инсталляции программного обеспечения по сети; модернизации наиболее важных программ; резервные копирования и восстановления файлов; выполнение аварийной остановки системы (всех компьютеров; всех, кроме наиболее важных, компьютеров и т.д.). Правила для администраторов должны быть сформулированы руководящие принципы использования предоставленных привилегий и соблюдения секретности пользовательских данных. следует выбирать надежные пароли и не делить учетные записи с кем попало. В экстренных случаях: Кто будет руководить работой; Заранее определяется субординация; Имена и телефоны должностных лиц держатся вне системы; Сведения о своих связях и методиках держатся также вне сети; Планирование действий всего персонала организации. Наличие независимого, внесетевого хранилища (резервной ЭВМ 136. ПРАВОВОЕ И ОРГАНИЗАЦИОННОЕ ОБЕСПЕЧЕНИЕ ИБ ПЕРЕРАБОТКИ ИНФОРМАЦИИ В ИС. ПРАВОВОЕ РЕГУЛИРОВАНИЕ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ В ДЕЯТЕЛЬНОСТИ ОБЩЕСТВА. МЕЖДУНАРОДНЫЕ И ОТЕЧЕСТВЕННЫЕ НОРМАТИВНЫЕ ДОКУМЕНТЫ И ТЕХНОЛОГИИ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ПРОЦЕССОВ ПЕРЕРАБОТКИ ИНФОРМАЦИИ Организационно-правовое обеспечение информационной безопасности представляет совокупность законов и других нормативно-правовых актов, а также организационных решений, которые регламентируют как общие вопросы обеспечения защиты информации, так и организацию, и функционирование защиты конкретных объектов и систем. Правовые аспекты организационно-правового обеспечения информационной безопасности направлены на достижение следующих целей: − формирование правосознания граждан по обязательному соблюдению правил защиты конфиденциальной информации; − определение мер ответственности за нарушение правил защиты информации; − придание юридической силы технико-математическим решениям вопросов организационно-правового обеспечения защиты информации; Информационные отношения достигли такой ступени развития, на которой оказалось возможным сформировать самостоятельную отрасль законодательства, регулирующую информационные отношения. В эту отрасль, которая целиком посвящена вопросам информационного законодательства, включаются: − законодательство об интеллектуальной собственности; − законодательство о средствах массовой информации; − законодательство о формировании информационных ресурсов и предоставлении информации из них; − законодательство о реализации права на поиск, получение и использование информации; − законодательство о создании и применении информационных технологий и средств их обеспечения. Цель законодательных мер — предупреждение и сдерживание потенциальных нарушителей. государственная информационная политика должна опираться на следующие базовые принципы: открытость политики (все основные мероприятия информационной политики открыто обсуждаются обществом, государство учитывает общественное мнение); равенство интересов участников (политика в равной степени учитывает интересы всех участников информационной деятельности независимо от их положения в обществе, формы собственности и государственной принадлежности); системность (реализация процессов обеспечения ИБ через государственную систему); приоритетность отечественного производителя (при равных условиях приоритет отдается конкурентоспособному отечественному производителю информационно-коммуникационных средств, продуктов и услуг); социальная ориентация (основные мероприятия государственной информационной политики должны быть направлены на обеспечение социальных интересов граждан России); государственная поддержка (мероприятия информационной политики, направленные на информационное развитие социальной сферы, финансируются преимущественно государством); приоритетность права — законность (развитие и применение правовых и экономических методов имеет приоритет перед любыми формами административных решений проблем информационной сферы); сочетание централизованного управления силами и средствами обеспечения безопасности с передачей в соответствии с федеральным устройством России части полномочий в этой области органам государственной власти субъектов Российской Федерации и органам местного самоуправления); интеграция с международными системами обеспечения ИБ. Законы и нормативные акты исполняются только в том случае, если они подкрепляются организаторской деятельностью соответствующих структур, создаваемых в государстве, учреждениях и организациях. При рассмотрении вопросов ИБ такая деятельность относится к организационным методам защиты процессов переработки информации. Организационные методы защиты процессов переработки информации включают в себя меры, мероприятия и действия, которые должны осуществлять должностные лица в процессе создания и эксплуатации ИС для обеспечения заданного уровня ИБ. На организационном уровне решаются следующие задачи обеспечения безопасности функционирования информации в КС: -организация работ по разработке системы защиты процессов переработки информации; ограничение доступа на объект и к ресурсам КС; - Разграничение доступа к ресурсам КС; - планирование мероприятий; - разработка документации; - воспитание и обучение обслуживающего персонала и пользователей; - сертификация средств защиты процессов переработки информации; - лицензирование деятельности по защите процессов переработки информации; - аттестация объектов защиты; - совершенствование системы защиты процессов переработки информации; - оценка эффективности функционирования системы защиты процессов переработки информации; - контроль выполнения установленных правил работы в КС. 137. УГРОЗЫ БЕЗОПАСНОСТИ ОБРАБОТКИ ИНФОРМАЦИИ ПРИ АДМИНИСТРИРОВАНИИ. КОМПЛЕКСНЫЕ И ГЛОБАЛЬНЫЕ ИНФОМРАЦИОННЫЕ УГРОЗЫ ФУНКЦИОНИРОВАНИ ИС. ИСТОЧНИКИ УГРОЗ ИБ ИС.  Внешние источники угроз Внешние источники угроздеятельность иностранных политических, экономических, военных, разведывательных и информационных структур, направленная против интересов государства и ее структурных образований в информационной сфере; стремление ряда стран к доминированию и ущемлению интересов государства в мировом информационном пространстве, вытеснению ее с внешнего и внутреннего информационных рынков; обострение международной конкуренции за обладание ИТ и ресурсами; деятельность международных террористических организаций; увеличение технологического отрыва ведущих держав мира и наращивание их возможностей по противодействию созданию конкурентоспособных государственных ИТ; деятельность космических, воздушных, морских и наземных технических и иных средств (видов) разведки иностранных государств; разработка рядом государств концепций информационных войн и соответствующего вооружения, предусматривающих создание средств опасного воздействия на информационные сферы других стран мира, нарушение нормального функционирования информационных и телекоммуникационных систем, сохранности информационных ресурсов (ИР), получение несанкционированного доступа к ним. Внутренние источники угроз: критическое состояние отечественных отраслей промышленности; неблагоприятная криминогенная обстановка, сопровождающаяся тенденциями «сращивания» государственных и криминальных структур в информационной сфере, получения криминальными структурами доступа к конфиденциальной информации, усиления влияния организованной преступности на жизнь общества, снижения степени защищенности законных интересов граждан, общества и государства в информационной сфере; недостаточная координация деятельности федеральных органов государственной власти, органов государственной власти субъектов государства по формированию и реализации единой государственной политики в области обеспечения ИБ; недостаточная разработанность нормативно-правовой базы, регулирующей отношения в информационной сфере, а также недостаточная правоприменительная практика; неразвитость институтов гражданского общества и недостаточный государственный контроль за развитием информационного рынка государства; недостаточное финансирование мероприятий по обеспечению ИБ государства; 138. МЕТОДОЛОГИЯ ОБЕСПЕЧЕНИЯ ЗАЩИТЫ ПРОЦЕССОВ ПЕРЕРАБОТКИ ИНФОРМАЦИИ В ИС. АДМИНИСТРИРОВАНИЕ СЕТЕВОЙ БЕЗОПАСНОСТИ. ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ СЕТИ ПРИ УДАЛЕННОМ ДОСТУПЕ. Разработка плана сетевой безопасности: выявить ситуации, когда возможен риск снижения сетевой безопасности; определить размер сервера и требования размещения; подготовить персонал; создать и опубликовать политики и процедуры безопасности; использовать формальную методологию для создания плана безопасности; определить группы пользователей, их нужды и риски снижения безопасности. Угрозы снижения сетевой безопасности: Маскировка под пользователя Использование реквизитов пользователя Перехват данных Манипулирование сетевыми данными Угроза при неидентификации автора Использование макровирусов Отказ в обслуживании Применение изменяющегося кода Неправильное использование прав администратором сети. Применение программы «Троянский конь». Социально-административная атака. Этапы планирования стратегий сетевой безопасности: составление плана развертывания стратегии безопасности; создание границ безопасности; анализ стратегий сетевой безопасности; внедрение стратегий безопасности для всех пользователей; внедрение стратегий для пользователей корпоративных приложений; внедрение стратегий для персонала организации; внедрение стратегий для партнеров; мониторинг реализации плана. |