Диссертация на соискание ученой степени кандидата технических наук Владимирский государственный университет

Скачать 6.36 Mb. Скачать 6.36 Mb.

|

|

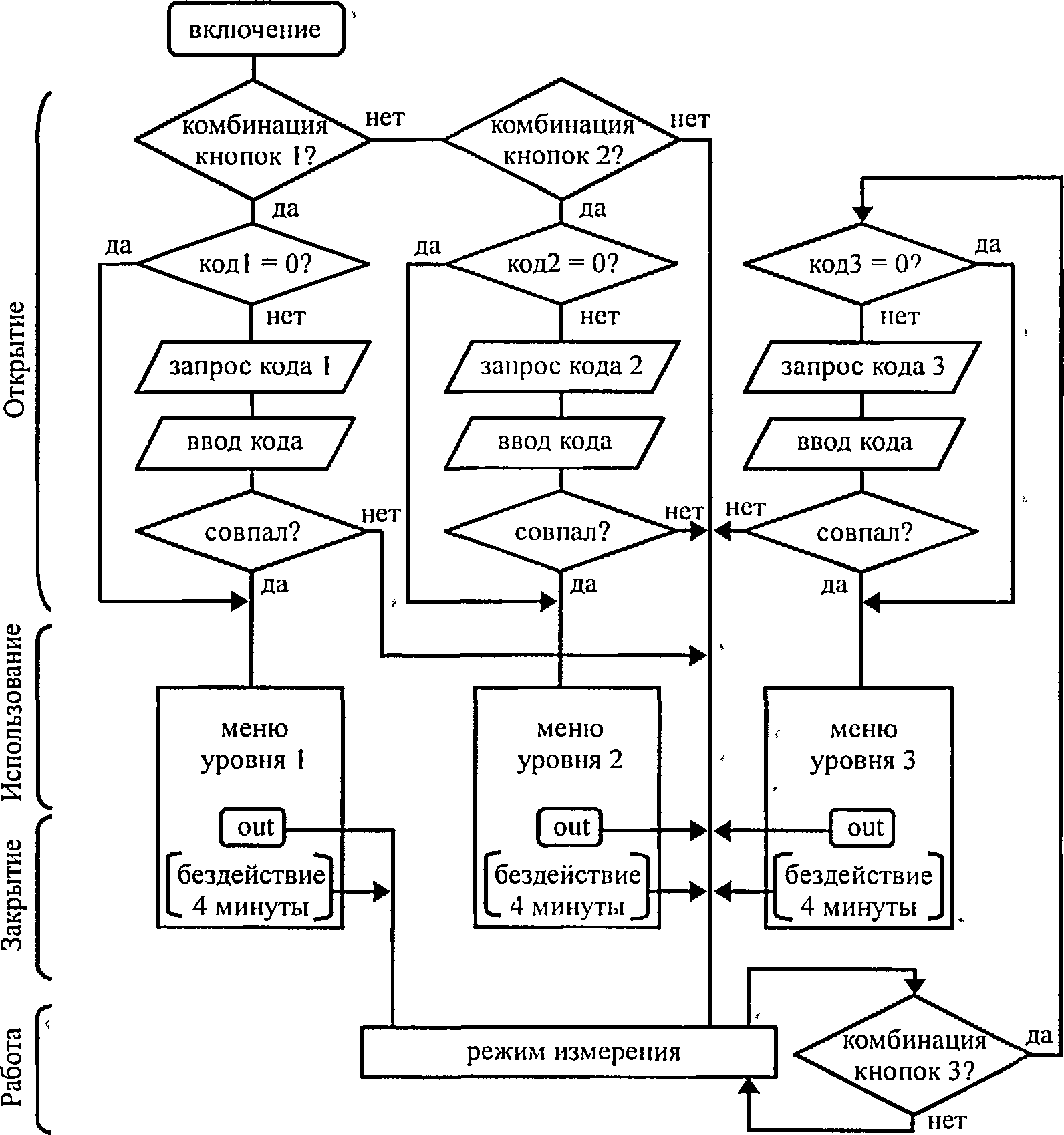

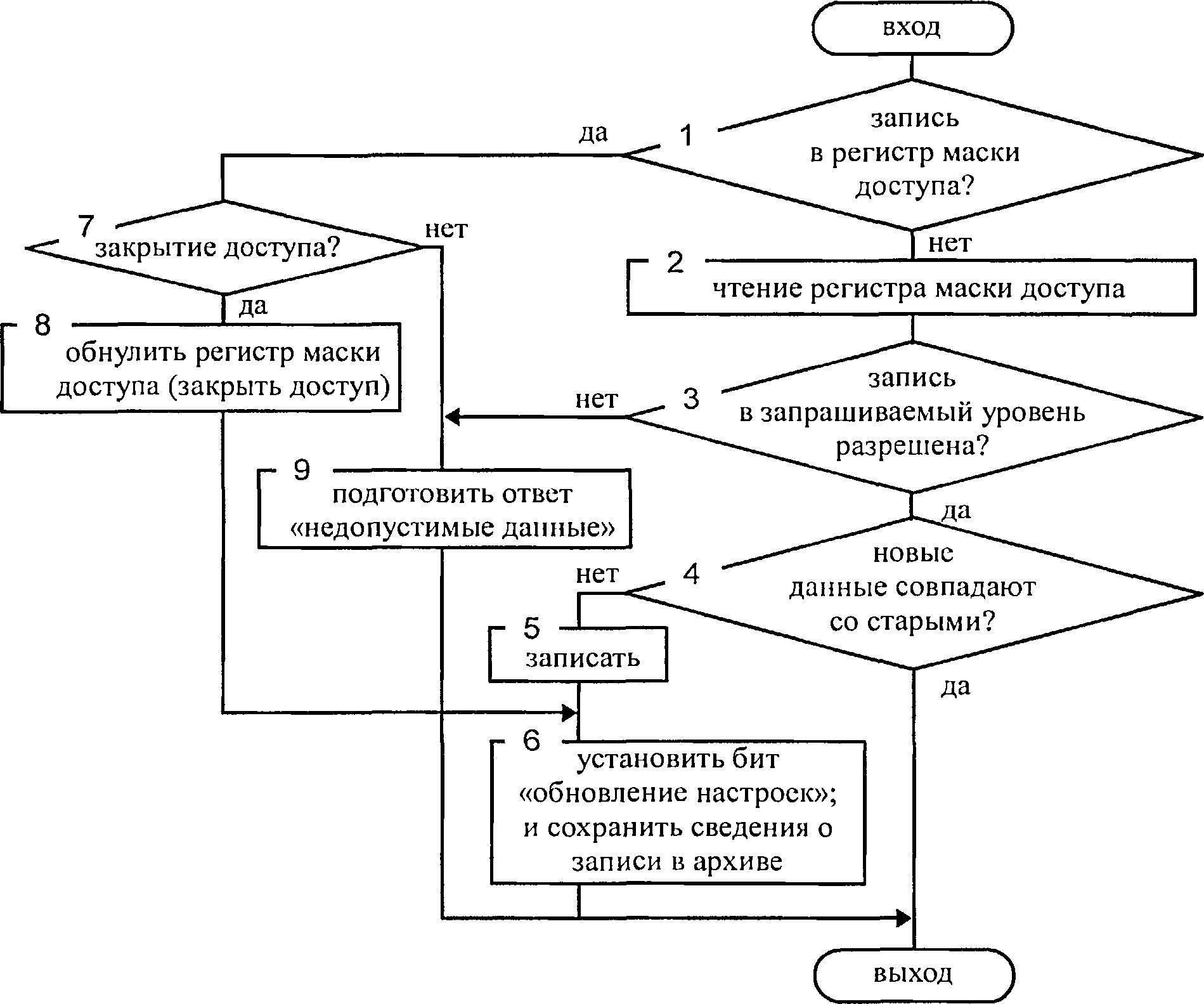

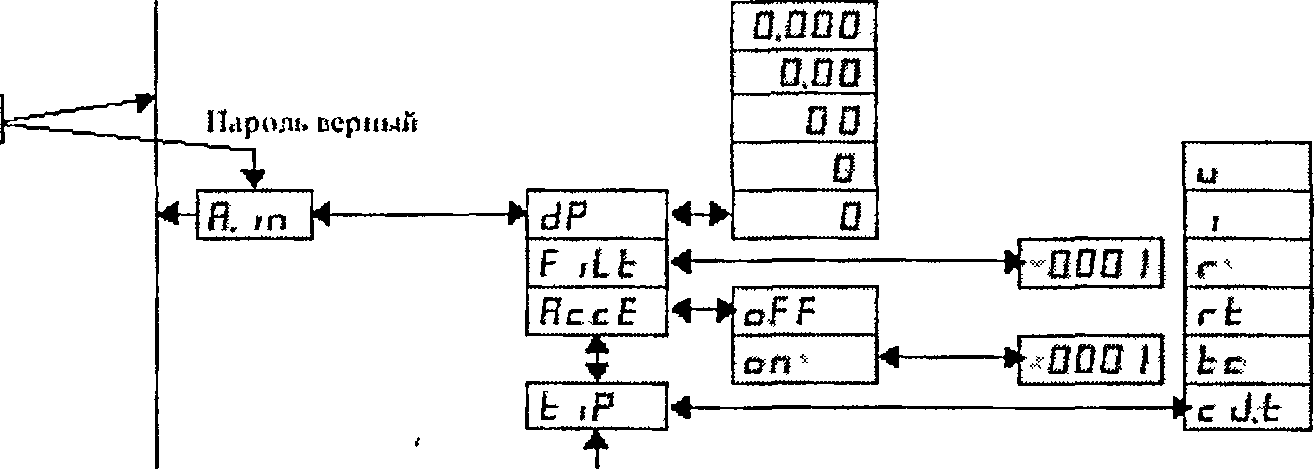

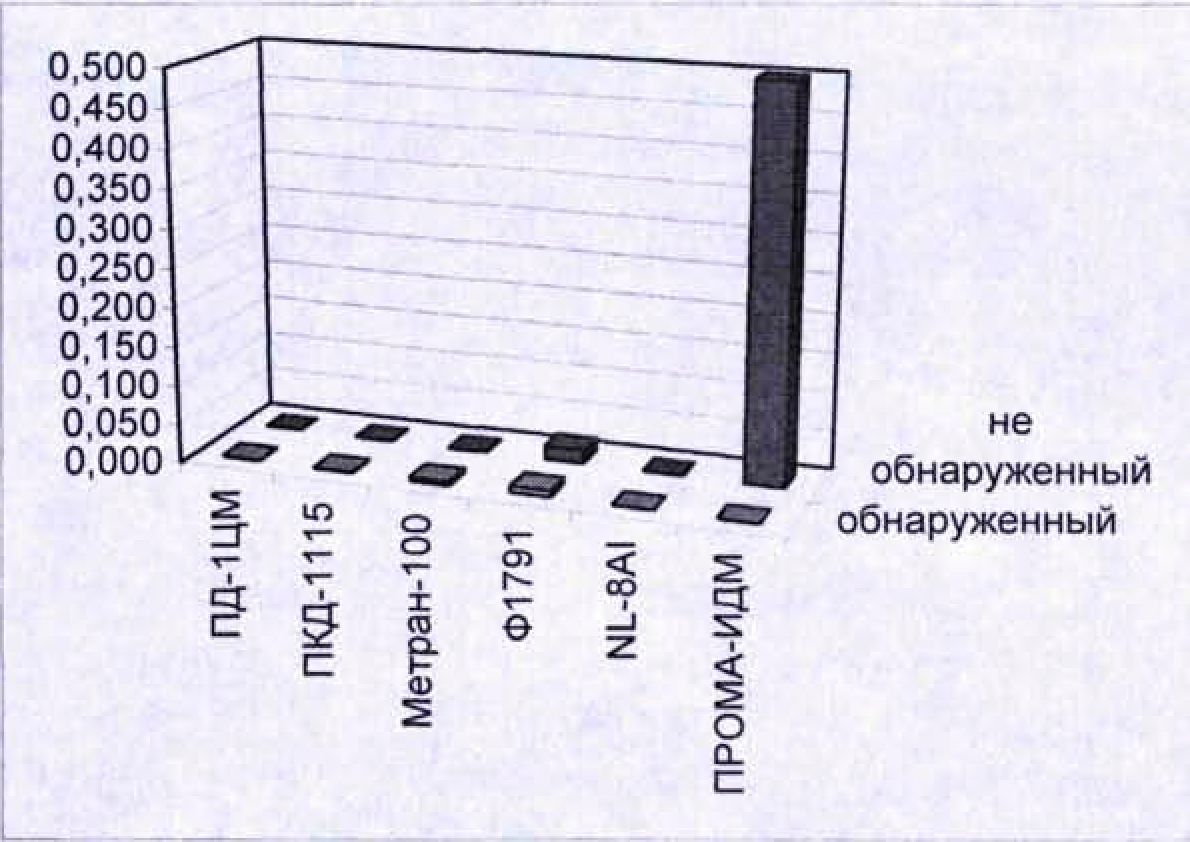

Таким образом, потенциальная опасность НСД существует, несмотря на наличие паролей и процедур начала и окончания настройки, т.к. высока вероятность того, например, что оператор забудет закрыть процедуру настройки. А для узлов, свободно доступных по сети или открываемых по сети, опасность НСД наиболее высока. Не надо забывать и о том, что легальному пользователю защита не должна добавлять чрезмерных неудобств. Автор предлагает следующие алгоритмы доступа к узлам сети со стороны пульта (Рисунок 3.7) и со стороны сети (Рисунок 3.8), отличающиеся от существующих тем, что оптимально сочетают ряд методов защиты от НСД с предложением доступ к настройкам по сети только закрывать.  Рисунок 3.7 - Алгоритм доступа со стороны пульта В предложенном алгоритме работы пульта открытие доступа для настройки (записи) производится нажатием комбинации кнопок и вводом цифрового кода (пароля). Причём открытие доступа возможно только с пульта прибора, а закрытие доступа либо с пульта (выход «out» из меню), либо командой по сети (Рисунок 3.8), либо автоматически по истечении 4 минут после последнего нажатия кнопок пульта прибора. Не получив физического доступа к пульту каждого прибора нельзя их перенастроить. Доступ к особо ответственным настройкам (метрологические характеристики, коды доступа, восстановление заводских настроек) следует предоставлять только при включении питания узла, что дополнительно усложняет доступ и позволяет легко обнаружить его. Эти неудобства не чрезмерны, если учесть, что такие настройки производятся только в период пуско-наладочных или ремонтных работ. Причём открытие доступа без пароля (код = 0) и открытие доступа по сети отменяют автоматическое закрытие доступа по истечении 4 минут бездействия пульта, т.е. настройка по сети возможна вплоть до её запрета командой по сети. На Рисунке 3.8 показан участок алгоритма обработки команд записи в ведомом узле, ответственный за доступ к записи настроечных параметров. Он отделяет управление регистром маски доступа (блок 1), разрешая только закрытие доступа (блоки 7, 8); увязывает разрешение записи с маской доступа (блоки 2, 3) и не проводит запись, если новые данные совпадают с уже имеющимися (блок 4) для сбережения времени и ресурса flash-памяти.  Рисунок 3.8 - Участок алгоритма обработки команд записи (сетевых и пультовых) Кроме того, автор предлагает любые изменения настроек прибора отражать в его архиве событий записью логина, пароля и времени, а также в его регистре диагностики установкой бита обновления настроек. «Ведущий» сети должен прочитать регистр диагностики «ведомого», проверить изменения и сбросить бит обновления настроек. Регулярный контроль этого бита легко осуществить, если «ведомый» копирует его в байт статуса в ответе «ведущему». БСАБА-системы обычно обрабатывают байт статуса в ответах, и это не является дополнительной нагрузкой. Такой алгоритм существенно снижает вероятность НСД и обеспечивает быстрое обнаружение вторжений в настройки, не усложняя работу с узлом сети в процессе эксплуатации. Предложенный автором алгоритм реализован в интеллектуальных датчиках ПД-1ЦМ [62, 63], ИТ-1ЦМ [64, 65] и вторичных приборах ПКД-111 5 [66-68], ПКЦ-1111 [69-71] производства ЗАО «НПП «Автоматика» (г. Владимир). Пример конкретной реализации алгоритма в меню прибора ПКД- 1115 [67] иллюстрирует Рисунок 3.9 (показан начальный и конечный участки одной из пяти ветвей управления с пульта). Здесь использован процедурный и цифровой пароли доступа в меню, индивидуальное открытие и закрытие доступа по сети (подменю «гё» —> «гб.Еп») к настройкам аналогового входа «Алп», аналогового выхода «А.оиЬ>, дискретных выходов «с!.оиЪ>, параметров интерфейса «гЭ» и сервисных функций «г8ъ>. Режим измерения: ¡g 34 * (Мтяреыгшюешжатие Щ {• и у)гржо!ше оагее 3 делу/А)1 г  Cade Пароль j Ht: мерный Ввод пароля.! 0000 л* Конфигурация аналогового входа fciSJ 5 7.5 ЭВ.Ч I a J 9.6 Ч.В г 5 j4->bffud IS FF- Q Bdt * DO IS Конфигурация интерфейса PRr EUEn Я5П Prat SEP r kt aaia QFF a F Fx •an* a i • 5 .E nо FF' ап Ion fl.oufe d.ouf c r5 a FF St on « «-» oBF Сервис -ШЖ г 5 MrEfc End.; DODO (воесыпоплсгшс гаюдскнх настроек и смена кодд доступа ровню .\'»1 ) Рисунок 3.9 - Меню конфигурации ПКД-1115 Автором проведены сравнительные испытания датчиков ПД-1ЦМ и приборов ПКД-1115 с датчиками и приборами аналогичных изделий в сети Modbus RTU SCADA-системы «MySCADA» (разработана ЗАО «НЛП «Автоматика») в режиме имитации НСД с использованием авторской программы Modbus_Master. Для сравнительной оценки защищённости узлов сети от НСД автор предлагает использовать отношение сумм остаточных рисков: S*2i = £ Risk2\ / £Risku, гдеRiski — PiL,Ri - оценка математического ожидания потерь (риск), Pi - вероятность появления i-й угрозы, L\ - величина ущерба при удачном осуществленииi-й угрозы в отношении защищаемых объектов (уровень серьезности угрозы), Rt- вероятность уязвимости, т.е. преодоления механизма защиты. Сравнивая два узла сети №1 и №2, выполняющих одинаковые или близкие функции, можно свести отношение рисков к отношению вероятностей уязвимости (преодоления барьера защиты): Ям = 1Д2|/1Дц, (3.4.1) т.к. в этом случае для всех I : Рп —Р\\, L2\= LVl В качестве оценки вероятности преодоления механизма защитыRx использована относительная частота преодоления механизма защиты по экспериментальным данным имитации НСД (величина, обратно пропорциональная количеству попыток до получения доступа). Защищенность узлов определяется как величина, обратная их «уязвимости» или риску, поэтому Sz\ Таблица 3.3, Таблица 3.4, Таблица 3.5 и Рисунок ЗЛО, Рисунок 3.11, Рисунок 3.12 содержат относительные частоты появления обнаруженных и не обнаруженных мастером сети (MySCADA) вторжений в настройки узлов сети со стороны пульта и по сети нелегальным мастером (Modbus_Master). Таблица 3.4 получена при асинхронной работе нелегального мастера (Modbus_Master), когда возможно наложение запросов нелегального мастера на обмены легального мастера. Таблица 3,5 получена при синхронизации запросов Мо<ЗЬиз_Ма51ег с паузами в обменах легального мастера сети МуБ- САЛЭА.

Рисунок ЗЛО - Относительные частоты появления обнаруженного и не обнаруженного НСД с пульта

асинхронного НСД через сеть

|