уэб_лекции. Государственным внешним

Скачать 0.58 Mb. Скачать 0.58 Mb.

|

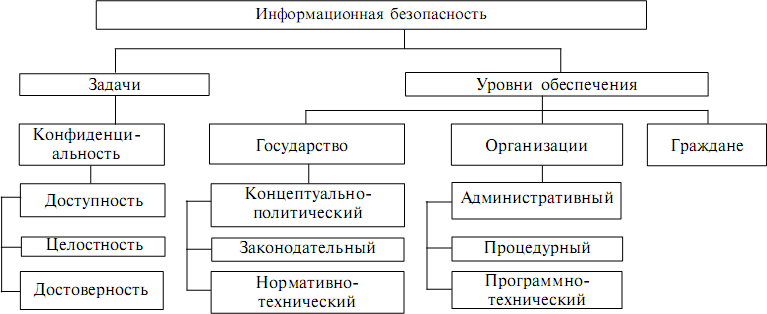

ГЛАВА 6 УПРАВЛЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮПРЕДПРИЯТИЯ Обеспечение информационной безопасности предприятия Создание политики информационной безопасности предприятия и ее влияние на процесс управления безопасностью Особенности управления информационной безопасностью современного предприятия Обеспечение информационной безопасности предприятияВсе более очевидной становится зависимость общего уровня экономической безопасности предприятия от информационной составляющей. Практика показывает, что любая недружелюбная акция, направленная против интересов хозяйственного субъекта, начинается со сбора информации: даже мелкое разворовывание обычно опережает изучение лицом с преступными замыслами возможности противоправных действий, и без соответствующего информационного обеспечения не представляются такие деструктивные проявления, как отведение активов предприятия или рейдерский захват. Информация – это субстрат, необходимый и обязательный для того, чтобы оценить ситуацию, выработать возможные альтернативы управленческих решений и отобрать наилучшие из них для практического использования. Различают четыре основные формыдвиженияинформации: восприятие (или использование) информации, направленное на изменение внутреннего содержания системы путем воспроизводства содержания отражаемого объекта; передача и предоставление информации от одного объекта к другому через определенную промежуточную среду, в ходе взаимодействия разнесенных в пространстве систем; хранение информации отражаемой системой с целью ее дальнейшего предоставления отражающей системе. Хранение можно рассматривать как передачу информации во времени; переработка и порождение информации отражающей системой с целью предоставления результата переработки или порождения другой отражающей системе, когда прежняя ранее отражающая система станет отражаемой. Российское законодательство выделяет несколько видов массивов защищаемой информации, доступ к работе с которой имеют предприятия различной формы собственности и государственные органы. Среди них: коммерческая тайна, собственная и доверенная контрагентами; банковская тайна, сведения о счетах и вкладах граждан и предприятий; государственная тайна, доступ к которой могут получить многие участники тендеров на государственные закупки; персональные данные сотрудников и иных лиц, обрабатываемые различными операторами, как входящими в реестр, так и не входящими. Утечка этих сведений с использованием любых каналов незаконного перехвата информации приводит к таким видам ущерба: ухудшение деловой репутации компании; негативное воздействие регулятора; отзыв лицензии или иного допуска к сведениям, которые охраняются особым образом; потеря клиентов, снижение интенсивности денежного потока; потеря собственных разработок, маркетинговых исследований, приоритета при выпуске нового продукта; утрата влияния на рынке, отдельных секторов рынка; прямые иски о возмещении вреда, вызванного утратой коммерческой тайны контрагентов, или морального вреда. Все эти риски в финансовом плане оцениваются очень высоко. Поэтому предприниматели должны приложить все усилия по обеспечению информационной безопасности, что в дальнейшем позволит защитить свои активы от серьезного ущерба. Информационнаябезопасностьпредприятия(ИБП)заключается в осуществлении целенаправленной деятельности органов управления и должностных лиц предприятия с применением разрешенных сил и средств по достижению состояния защищенности информационной среды организации, обеспечивающего ее нормальное функционирование и динамичное развитие. Субъекты экономической безопасности заинтересованы в таких типах информации: Информацияодеятельностивпрошлом, что позволяет оценить успешность деятельности предприятия и эффективность управления. Информацияотекущемсостояниипредприятия, что дает возможность идентифицировать значительное число угроз и рисков, реализация которых может привести к росту уровня опасности. Информацияодеятельностипредприятиявбудущем. Важным является получение информации для прогнозирования возможных изменений уровня безопасности и разработка адекватных превентивных защитных мер. В общем виде основными классами активов предприятий, защиту которых необходимо обеспечивать, являются: информация, которая хранится и прорабатывается в корпоративной информационной системе; сведения и сообщения, которые передаются по сетям электросвязи; программное обеспечение, которое входит в корпоративную информационную систему; технические средства обработки информации в корпоративной информационной системе; непосредственно средства связи; информационные и коммуникационные сервисы, которые предоставляются как пользователям, так и штатным сотрудникам; здания, специальные сооружения, серверные помещения и т. п.; лицензии, репутация, имидж предприятия, его сотрудники со своей квалификацией, знаниями, опытом. Обеспечение информационной безопасности предприятия (ОИБ) является неотъемлемой частью его экономической безопасности. Следовательно, на первый план выходит проблема защиты параметров информации (рис. 6.1): конфиденциальность– свойство, которое заключается в том, что информация не может быть получена неавторизованным пользователем; целостность– свойство, при котором информация сохраняет целостность, если соблюдаются установленные правила ее модификации и удаления; достоверность – свойство, при котором информация должна быть правильно воспринятой; вероятность отсутствия ошибок, несомненная правильность приводимых сведений, которые воспринимает человек; доступность– свойство, которое заключается в том, что пользователь, владеющий соответствующими полномочиями, может использовать ресурс в соответствии с правилами, установленными политикой безопасности. Следует выделить основные принципыобеспечения информационнойбезопасности: Системность – учет всех элементов, условий, факторов при всех видах информационной деятельности, при всех режимах функционирования, на всех этапах функционального цикла, при всех видах взаимодействия с внешней средой.  Рис. 6.1 – Задачи и уровни информационной безопасности Комплексность – согласование всех разнородных средств при построении целостной системы защиты, перекрывающей все существенные каналы реализации угроз и не содержащей слабых мест на стыках отдельных ее элементов. Непрерывность защиты – принятие соответствующих мер защиты на всех этапах жизненного цикла информационной системы от разработки до завершения этапа функционирования. Разумная достаточность – при достаточном времени и средствах преодолевается любая защита. Поэтому имеет смысл создавать только достаточный уровень защиты, при котором затраты, риск, размер возможного ущерба были бы приемлемы. Открытость алгоритмов защиты – знание алгоритмов защиты не должно давать средств и возможностей ее преодоления. Это не означает, что информация о системе защиты должна быть общедоступна, параметры системы должны быть также защищены. Гибкость системы защиты – средства защиты должны варьировать применительно к изменяющимся внешним условиям и требованиям к уровню защищенности информационной системы. Простота применения защиты – механизмы защиты должны быть понятны в использовании. Не должны использоваться специальные языки, малопонятные или трудоемкие для пользователя дополнительные действия. Можно выделить такие основные проблемывобластиинформационной безопасностиу большинства предприятий: непонимание руководством смысла и проблем обеспечения ИБ, назначения и важности системы управления информационной безопасности; отсутствие служб и штатного персонала ИБ; отсутствие документированных должностных обязанностей персонала информационной безопасности; непродуманная политика ИБ, отсутствие многих процессов информационной безопасности; игнорирование вопросов проведения аудитов изнутри / со стороны; принцип «сарафанного радио» – копирование неадаптированных под себя моделей защиты информации; отсутствие процедуры анализа рисков, как следствие – принятие неправильного решения; отсутствие дополнительных инвестиций в информационную безопасность ввиду недостаточности / отсутствия формулировок мотивации в их необходимости. Следовательно, в современных условиях информационная безопасность является неотъемлемой составляющей системы экономической безопасности хозяйствующего субъекта. В свою очередь, надежное обеспечение информационной безопасности является непременным условием перехода на модель устойчивого развития любого предприятия. Чтобы сохранить бизнес, развиваться и быть конкурентоспособным, предприятию необходимо создать эффективную систему управления информационной безопасностью. Создание политики информационной безопасности предприятия и ее влияние на процесс управления безопасностьюНе все предприятия понимают необходимость системного отношения к защите своих бизнес-интересов от утечек информации. Антивирусной защиты и обязанностей сотрудников своевременно менять пароли и не выносить из офиса документы должно хватить, по мнению руководства компаний, для обеспечения своей информационной неприкосновенности. Это не так, деятельность любой организации может представлять интерес для конкурентов, которые смогут использовать самые современные и нетривиальные способы проникновения в охраняемые базы данных. Это приводит к необходимости отказаться от разрозненных мер и опоры на деятельность служб безопасности и разработать политику, в которой будут предложены системные меры защиты. Политикаинформационнойбезопасности – формальное изложение правил поведения лиц, получающих доступ к конфиденциальным данным в корпоративной информационной системе. Корректно разработанные и остающиеся актуальными, они отражают мнение руководства по вопросу информационной безопасности, связывают воедино все методы защиты информации, позволяют разработать единые стандарты в области защиты информации, регламентируют работу сотрудников. Политики информационной безопасности являются основой для дальнейшей разработки документов по обеспечению безопасности: стандартов, процедур, регламентов, должностных инструкций и т. д. ПолитикаИБпозволяетсовершенствоватьтакиенаправлениядеятельностипредприятия: поддержка непрерывности бизнеса; повышение уровня доверия к компании; привлечение инвестиций; минимизация рисков бизнеса с помощью защиты своих интересов в информационной сфере; обеспечение безопасного и адекватного управления компании; снижение издержек; повышение качества деятельности по обеспечению ИБ. Политики информационной безопасности определяют стратегию и тактику построения системы защиты информации. Стратегическая часть связана со стратегией развития бизнеса компании и развитием ее IT-стратегии. Тактическая часть, в свою очередь, подробно описывает правила безопасности. В соответствии с определением политики информационной безопасности и рекомендациями международных стандартов в области планирования и управления политикой ИБ, политики должны содержать определение предмета, задач и целей; условия применения и их ограничения; отражение позиции руководства в отношении выполнения политики ИБ и создания комплексной системы ИБ; определение прав и обязанностей сотрудников; определение границ ответственности сотрудников за выполнение политики ИБ; порядок действий в случае нарушения политики ИБ. С учетом этих особенностей разработки сложного комплекса организационных и программно-технических мер процесс создания политики информационной безопасности будет состоять из таких этапов: проведение аудита состояния информационной безопасности с использованием собственных ресурсов и привлеченных экспертов; анализ выявленных рисков, разработка, предложение и защита возможных сценариев построения систем обороны; разработка стандартов системы информационной безопасности, согласование их со всеми причастными службами; выбор оптимальных, экономически выгодных и внедряемых решений защиты информационной безопасности; разработка нормативно-правовой документации по обеспечению информационной безопасности, начиная от политик верхнего уровня и заканчивая стандартами работы с базами данных и компьютерной техникой; согласование и утверждение разработанных документов на уровнях советов директоров и исполнительного органа компании; внедрение документов, их апробация; сопровождение эффективной работы всех созданных секторов безопасности, доработка документов; проверка качества работы систем безопасности, их аудит и совершенствование. Как правило, основная ошибка заключается в отсутствии в компании формализованных, зафиксированных и утвержденных процессов обеспечения информационной безопасности. Эти процессы должны определять единую техническую политику в части выбора средств защиты, текущее состояние ИБ (уровень зрелости компании с точки зрения обеспечения информационной безопасности) и планы развития компании. Особенности управления информационной безопасностью современного предприятияУправлениеинформационнойбезопасностипредприятия– это циклический процесс, состоящий из совокупности целенаправленных действий, осуществляемых для достижения заявленных бизнес-целей предприятия посредством обеспечения защищенности ее информационной сферы, и включающий осознание необходимости обоснования информационной безопасности, постановку задачи по обоснованию информационной безопасности, оценку текущей ситуации и состояния объекта управления, планирование мер по обработке рисков информационной безопасности, реализацию, внедрение и оценку эффективности соответствующих защитных мероприятий и средств управления, распределение ролей и ответственности в области обоснования информационной безопасности, обучение и мотивацию сотрудников, выбор управляющих и корректирующих воздействий и их реализацию. Управление информационной безопасности предприятия – это не разовое мероприятие. Его следует рассматривать как непрерывную деятельность по постоянному поддержанию требуемого предприятием уровня информационной безопасности, так как правильно управляемая информационная безопасность – инструмент успешного ведения бизнеса. Основнымпредметомуправленияинформационнойбезопасностив организации являются такие области деятельности: планирование работ по обеспечению информационной безопасности, включая разработку и продвижение соответствующей документации; поддержка и участие в эксплуатации защитных мер; осуществление контроля за обеспечением информационной безопасности и уровнем информационной безопасности; совершенствование работ по обеспечению информационной безопасности на основе собственного опыта и личных практик. Необходимо выделить такие аспекты, влияющие на реализациюуправления информационнойбезопасности: Понимание необходимости процесса (понимание со стороны участников): меры безопасности редко встречают быстрое положительное понимание со стороны персонала; чаще встречается сопротивление, а не одобрение. Пользователи возмущаются потерей определенных привилегий из-за введения мер безопасности, даже если эти возможности не являются существенными для их работы. Это объясняется тем, что привилегии дают им определенный статус. Поэтому необходима специальная работа по мотивации пользователей и получению согласия руководства на введение мер безопасности. Особенно в области Управления Информационной Безопасностью руководство должно показать пример («разъяснять курс» и «вести за собой»). При отсутствии инцидентов по безопасности у руководства может возникнуть искушение сократить расходы на Управление Безопасностью. Отношение: информационные системы небезопасны не из-за их технического несовершенства, а из-за ошибок при использовании технологии. Обычно это связано с человеческим отношением и поведением. Это означает, что процедуры безопасности должны быть интегрированы в рутинные операции. Осведомленность: «осведомленность» или, скорее, «коммуникации» – ключевые понятия. Между коммуникациями и безопасностью иногда возникает конфликт интересов: коммуникации мостят дорогу, а безопасность создает препятствия. Это означает, что реализация мер безопасности требует использования всех способов коммуникаций для того, чтобы пользователи приняли необходимый стиль поведения. Верификация: должна существовать возможность проверки и верификации безопасности. Это относится как к вводимым мерам, так и к причинам их введения. Необходима возможность убедиться, что в соответствующих обстоятельствах приняты правильные решения. Например, должна быть возможность проверки полномочий тех, кто принимал решения. Управление изменениями: часто при проведении изменений ослабевает качество оценки соответствия базовому уровню безопасности. Амбиции: при желании организации делать все сразу часто возникают ошибки. В случае введения Процесса Управления Информационной Безопасностью реализация технических мер гораздо менее важна по сравнению с организационными мерами. Изменение организации требует поэтапного подхода и занимает длительное время. Отсутствие систем обнаружения: новые системы, такие, как Интернет, не были рассчитаны на безопасность и необходимость обнаружения взлома. Причина заключается в том, что разработка защищенной системы требует больше времени, чем незащищенной, и находится в конфликте с требованиями бизнеса по невысокой стоимости разработки и скорейшей поставке на рынок. Чрезмерные надежды на технологию «неприступной крепости»: угрозы безопасности систем все чаще возникают в непредсказуемых местах. В то время как защита информации с использованием традиционного подхода «неприступной крепости» сохраняет свое значение, также приобретает важность подхода «встречных атак» при возникновении нарушений безопасности. Организация должна иметь возможность быстро направить ресурсы в объект возникновения дефекта до того, как он сможет выйти из-под контроля. Уровниуправленияинформационнойбезопасностипредставлены на рис. 6.2.   Уровни управленияИБ Уровни управленияИБ Стратегическое управление ИБ Отчеты Директивы  Тактическое управление ИБ  Директивы Директивы Оперативное управление ИБ Назначение  Обеспечение интересов предприятия в области ИБ Обеспечение интересов предприятия в области ИБФормирование и контроль выполнения политики ИБ Реализация выполнения требований политики ИБ Основныезадачи Определение стратегии и разработка концепции ИБ. Основные направления ОИБ Нормативно-правовое ОИБ Планирование и обеспечение выполнения политики ИБ. Разработка положений, правил, инструкций. Проведение расследований и анализ инцидентов ИБ Определение механизмов и способов ОИБ. Реализация защитных функций и процедур. Эксплуатация средств защиты и контроля Рис. 6.2 – Уровни управления ИБ предприятия Самый верхний уровень – административный, на котором принимаются стратегические решения. Ниже располагаются уровни тактического и оперативного управления информационной безопасностью. Управление информационной безопасности в организации включает в себя две важнейшие составляющие – процесс управления информационной безопасности и систему управления информационной безопасности предприятия. Системауправленияинформационнойбезопасностью(СУИБ)– это часть общей системы управления, базирующаяся на анализе рисков и предназначенная для проектирования, реализации, контроля, сопровождения и совершенствования мер в области информационной безопасности. Система управления информационной безопасностью должна обеспечивать гарантию достижения таких целей, как обеспечение конфиденциальности критической информации, обеспечение невозможности несанкционированного доступа к критической информации, целостности информации и связанных с ней процессов (создания, ввода, обработки и вывода) и ряда других целей. Система управления информационной безопасности на предприятиивыполняеттакиеважныефункции: реализует целенаправленный, систематический и комплексный подход к управлению информационной безопасности защищаемых активов, что приводит к повышению текущего уровня их защищенности; объединяет все применяемые на предприятии защитные и организационные меры в единый, адекватный реальным угрозам ИБ и управляемый комплекс, позволяющий достигать целей ОИБ на уровне всего предприятия; позволяет четко установить, как взаимосвязаны процессы и подсистемы ОИБ, кто за них отвечает, какие финансовые и трудовые ресурсы необходимы для их эффективного функционирования и т. д.; проводит процесс выполнения политики ИБ и позволяет находить и устранять слабые места в ОИБ. Выделяются четыре стадии реализации системы управленияинформационной безопасностью: Формирование политики в области рисков. Анализ бизнес-процессов. Анализ рисков. Формирование целевой концепции. Фактором эффективности системы управления информационной безопасностью является ее построение на базе международных стандартов ISO/IEC 17799:2005 и ISO/IEC 27001:2005. Стандарт ISO/IEC 17799:2005 определяет принципы и является руководством по разработке, внедрению, сопровождению и улучшению системы управления информационной безопасностью, а также описывает механизмы определения целей контроля и его средств в таких областях: политика безопасности (установление принципов управления и средств обеспечения защиты информации); управление непрерывностью бизнес-процессов (предотвращение вмешательства в деловые операции и защита процессов обработки информации от последствий серьезных неисправностей или катастроф); соблюдение правовых норм (исключение нарушений уголовного и гражданского права, установленных законом обязательств, регулятивных или контрактных обязательств, а также требований по безопасности); организация активов и ресурсов (управление защитой информации внутри организации); физическая безопасность и безопасность окружающей среды (предотвращение несанкционированного доступа, повреждения и проникновения в служебные помещения или вмешательства в деловую информацию); классификация и управление активами (выявление и защита информационных активов); защита персонала (снижение рисков, связанных с ошибкой оператора, кражей, мошенничеством или злоупотреблением оборудованием); управление доступом (контроль доступа к информации); управление средствами связи и эксплуатацией оборудования (корректное и безопасное функционирование средств обработки информации); разработка и обслуживание систем (внедрение средств защиты в информационные системы). Стандарт ISO/IEC 27001:2005 устанавливает требования к системе управления информационной безопасностью предприятия, является руководством по определению, минимизации и управлению опасностями и угрозами, которым может подвергаться информация, и разработан в целях обеспечения помощи в выборе эффективных и адекватных средств для его защиты. ПрименениестандартаISO/IEC27001:2005напредприятиипозволяет установить требования и цели в области информационной безопасности; гарантировать уверенность в том, что управление рисками в области информационной безопасности является эффективным, а также то, что деятельность предприятия соответствует законодательству и другим нормативным документам; реализовать процесс контроля за внедрением системы управления информационной безопасностью; идентифицировать и отслеживать существующие процессы управления информационной безопасностью; руководству предприятия определить состояние процессов управления защитой информации; внутренним и внешним аудиториям установить уровень соответствия политики безопасности регламентам; обеспечить партнеров и поставщиков соответствующей информацией о стандартах, процедурах и политике предприятия. Оценкаэффективностисистемыуправленияинформационнойбезопасностью – это системный процесс получения и оценки объективных данных о текущем состоянии систем, действиях и событиях, происходящих в ней, устанавливающий уровень их соответствия определенным критериям. Ключевые показатели эффективности могут быть измерены при помощи, например, ARIS Process Performance Manager, а затем интегрированы в систему управления рисками. Также на этой стадии выполняется мониторинг заранее установленных мероприятий, нацеленных на уменьшение объема убытка или частоты появления рисков. Результаты этого процесса могут использоваться в целях аудита для подготовки компании к сертификации по стандарту ISO/IEC 27001:2005. Основные терминыБанковская тайна, государственная тайна, информационная безопасность предприятия, информация, политика информационной безопасности, коммерческая тайна, система управления информационной безопасностью, управление информационной безопасности предприятия. Темы докладовФормы движения информации. «Информационная безопасность предприятия». Принципы обеспечения информационной безопасности. Задачи и уровни информационной безопасности. «Управление информационной безопасности предприятия». Стадии реализации системы управления информационной безопасности. Оценка эффективности системы управления информационной безопасностью. |