Материал Аудит. Использование компьютерных систем во всех сферах современной жизни, стремительное развитие сетевых технологий, помимо преимуществ, повлекли за собой появление большого ряда специфических проблем

Скачать 3.84 Mb. Скачать 3.84 Mb.

|

|

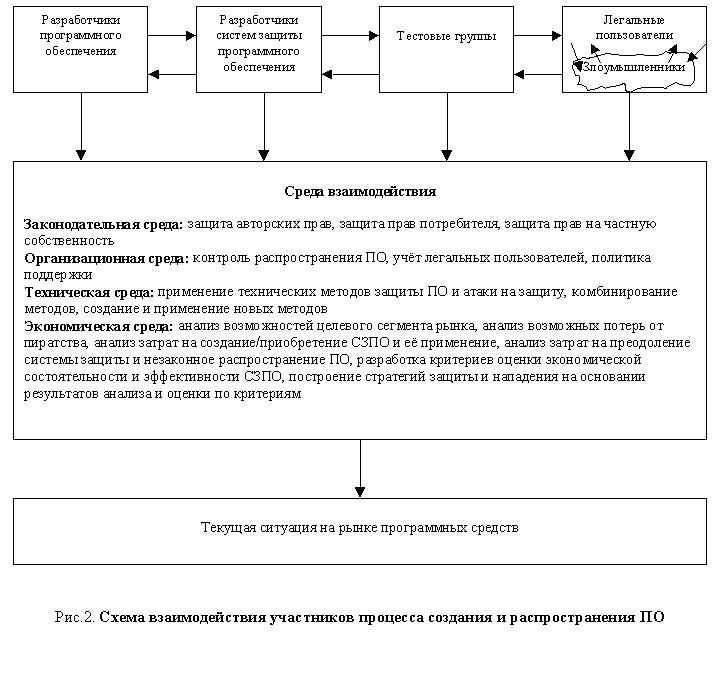

Показатели применимости: Технические Соответствие СЗПО функциональным требованиям производителя ПО и требованиям по стойкости, системные требования ПО и системные требования СЗПО, объём ПО и объём СЗПО, функциональная направленность ПО, наличие и тип СЗ у аналогов ПО - конкурентов. Экономические Соотношение потерь от пиратства и общего объёма прибыли, соотношение потерь от пиратства и стоимости СЗПО и её внедрения, соотношение стоимости ПО и стоимости СЗПО, соответствие стоимости СЗПО и её внедрения поставленным целям. Организационные Распространённость и популярность ПО, условия распространения и использования ПО, уникальность ПО, наличие угроз, вероятность превращения пользователя в злоумышленника, роль документации и поддержки при использовании ПО. Критерии оценки: Защита как таковая Затруднение нелегального копирования, затруднение нелегального доступа, защита от мониторинга, отсутствие логических брешей и ошибок в реализации системы. Стойкость к исследованию/взлому Применение стандартных механизмов, новые/нестандартные механизмы Отказоустойчивость (надёжность) Вероятность отказа защиты (НСД), время наработки на отказ, вероятность отказа программы защиты (крах), время наработки на отказ, частота ложных срабатываний. Независимость от конкретных реализаций ОС Использование недокументированных возможностей, "вирусных" технологий и "дыр" ОС Совместимость Отсутствие конфликтов с системным ПО, отсутствие конфликтов с прикладным ПО, отсутствие конфликтов с существующим АО, максимальная совместимость с будущим АО и ПО. Неудобства для конечного пользователя ПО Необходимость и сложность дополнительной настройки системы защиты, доступность документации, доступность информации об обновлении модулей системы защиты из-за ошибок/несовместимости/нестойкости, доступность сервисных пакетов, безопасность сетевой передачи пароля/ключа, задержка из-за физической передачи пароля/ключа, нарушения прав потребителя. Побочные эффекты Перегрузка траффика, отказ в обслуживании, замедление работы защищаемого ПО, замедление работы ОС, захват системных ресурсов, перегрузка ОЗУ, нарушение стабильности ОС. Стоимость Стоимость/эффективность, стоимость/цена защищаемого ПО, стоимость/ликвидированные убытки. Доброкачественность Правдивая реклама, доступность результатов независимой экспертизы, доступность информации о побочных эффектах, полная информация о СЗ для конечного пользователя. В целом, общая картина взаимодействия агентов рынка программного обеспечения может быть представлена на схеме на Рис. 2.  Из четырёх указанных выше видов среды взаимодействия защищающейся стороне подконтрольны (или частично подконтрольны) три вида - организационная, техническая и экономическая среда. По нашему мнению, важнейшей средой взаимодействия является экономическая среда, так как экономическое взаимодействие, в данном случае, является первопричиной и целью всего взаимодействия. При разработке и анализе защиты программного обеспечения необходимо учитывать существующую законодательную базу, при этом нужно проводить подробный экономический анализ ситуации, применяя различные критерии оценки, а затем создавать стратегию защиты, включающую применение технических и организационных мер защиты программного обеспечения. Использованная литература: D. Hsiao, D. Kerr, S. Madnick "Computer Security" Academic Press, 1979. Г. А. Черней, С. А. Охрименко, Ф. С. Ляху "Безопасность автоматизированных информационных систем" Ruxanda, 1996. Pavel V. Semjanov "On cryptosystems untrustworthiness" С. Середа "Программно-аппаратные системы защиты программного обеспечения" Авторские Права на Статью © 1999 Сергей А. Середа. Все права защищены. За дополнительной информацией обращайтесь на consumer.cjb.net Как защитить внутреннюю сеть и сотрудников компании от атак, основанных на использовании социотехники Статья 22.11.2018 Чтение занимает 54 мин Участники: 2 Опубликовано 16 января 2007 г. На этой странице Введение Угрозы, связанные с использованием методов социотехники, и способы защиты от них Проектирование системы защиты от угроз, основанных на методах социотехники Реализация мер защиты от угроз, основанных на методах социотехники Приложение 1. Политика защиты от угроз, связанных с использованием социотехники: контрольные списки Приложение 2. Глоссарий Введение Ознакомьтесь с этим руководством по безопасности для компаний среднего размера. Корпорация Майкрософт надеется, что приведенные в документе сведения помогут создать более безопасную и производительную вычислительную среду. Для кого предназначен этот документ В данном документе приведена информация об угрозах, связанных с применением методов социотехники, и способах защиты от злоумышленников, использующих эти методы. Социотехнические угрозы большей частью не связаны с использованием технологий. Они многочисленны и разнообразны, поэтому понимать эти угрозы и знать возможные способы защиты от них должны руководители и технические специалисты, относящиеся к разным корпоративным структурам, в том числе: руководители высшего звена, технические менеджеры и менеджеры по обслуживанию, сотрудники службы поддержки, сотрудники службы безопасности, менеджеры по коммерческой деятельности. Обзор Для проведения атак злоумышленники, применяющие методы социотехники, эксплуатируют в своих целях доверчивость, лень, любезность и даже энтузиазм сотрудников организации. Защититься от таких атак непросто, поскольку их жертвы могут не подозревать, что их обманули, а даже если и подозревают, часто предпочитают не рассказывать об этом. Злоумышленники (люди, пытающиеся получить несанкционированный доступ к компьютерным системам), которые используют методы социотехники, преследуют, в общем, такие же цели, что и любые другие злоумышленники: им нужны деньги, информация или ИТ-ресурсы компании-жертвы. Для этого злоумышленник, использующий методы социотехники, пытается убедить сотрудников компании предоставить ему информацию, обеспечивающую доступ к корпоративным системам или их ресурсам. Такой подход традиционно называют злоупотреблением доверием. Во многих компаниях малого и среднего размера считают, что для злоумышленников представляют интерес только крупные богатые корпорации. Возможно, раньше так и было, но нынешний рост киберпреступности свидетельствует о том, что теперь злоумышленники не гнушаются никакими способами получения выгоды, атакуя и крупные компании, и системы домашних пользователей. Злоумышленники могут красть средства или ресурсы непосредственно у атакуемой компании, но могут и использовать ее в качестве точки опоры для проведения атак на другие организации. Это осложняет расследование таких преступлений и поимку преступников. Для защиты от атак, основанных на методах социотехники, нужно изучить их разновидности, понять, что нужно злоумышленнику, и оценить ущерб, который может быть причинен организации. Обладая этой информацией, можно интегрировать в политику безопасности меры защиты от атак, основанных на методах социотехники. В данном документе предполагается, что в организации принята политика безопасности, определяющая цели, методики и процедуры защиты корпоративных информационных активов, ресурсов и сотрудников от технологических и физических атак. Доработка корпоративной политики безопасности, поможет сотрудникам правильно реагировать на попытки заставить или убедить их предоставить доступ к корпоративным ресурсам или разгласить информацию, связанную с системой безопасности. К началу страницы Угрозы, связанные с использованием методов социотехники, и способы защиты от них Атаки, основанные на методах социотехники, можно разделить на пять основных направлений. Сетевые атаки. Телефонные атаки. Поиск информации в мусоре. Персональные подходы. Обратная социотехника. Кроме этого нужно также понимать, что рассчитывают получить злоумышленники. Злоумышленниками движут те же потребности, что и всеми людьми: деньги, социальный статус и самооценка. Иными словами, злоумышленники хотят получить чужие деньги или ресурсы, добиться признания в обществе или своей группе и возвысить себя в своих глазах. К сожалению, злоумышленники добиваются этих целей незаконными методами, воруя информацию или причиняя вред компьютерным системам. Любые атаки могут нанести компании ущерб в виде финансовых убытков, траты ресурсов, утечки информации, снижения работоспособности компании и урона ее репутации. При разработке мер защиты от соответствующих угроз следует сначала оценить последствия атаки. Сетевые угрозы В наше время персоналу компаний часто приходится использовать и обрабатывать электронные данные и запросы, полученные из внутренних и внешних источников. Благодаря этому злоумышленники могут налаживать отношения с сотрудниками компаний через Интернет, оставаясь при этом анонимными. В прессе регулярно появляются сообщения о сетевых атаках, основанных на использовании электронной почты, всплывающих приложений и служб мгновенного обмена сообщениями. При проведении таких атак для причинения вреда или несанкционированного использования компьютерных ресурсов часто применяются троянские программы, черви или вирусы, которые объединяют под названием «вредоносные программы». Начать борьбу со многими угрозами этого рода можно с внедрения надежных средств защиты от вирусов. Примечание. Для получения информации о защите от вирусов обратитесь к документу«Руководство по комплексной защите от вирусов», который можно найти по адресу http://go.microsoft.com/fwlink/?linkid=28732. Злоумышленник, использующий методы социотехники, не пытается заразить корпоративную систему вредоносными программами в ходе прямой атаки. Вместо этого он обманным путем убеждает сотрудника компании предоставить ему нужную информацию, приводя обоснованные правдоподобные доводы. Полученную информацию злоумышленник может использовать для последующего проведения атак с помощью вредоносных программ, но к социотехнике это уже не относится. Сотрудники компании должны знать, как лучше всего определять и блокировать сетевые атаки, основанные на методах социотехники. Угрозы, связанные с электронной почтой Многие сотрудники ежедневно получают через корпоративные и частные почтовые системы десятки и даже сотни электронных писем. Разумеется, при таком потоке корреспонденции невозможно уделить должное внимание каждому письму. Это значительно облегчает проведение атак, основанных на методах социотехники. Большинство пользователей систем электронной почты спокойно относятся к обработке таких сообщений, воспринимая эту работу как электронный аналог перекладывания бумаг из одной папки в другую. Когда злоумышленник присылает по почте простой запрос, его жертва часто выполняет то, о чем ее просят, не задумываясь о своих действиях. Например, злоумышленник может отправить сотруднику компании письмо, в котором говорится об указании начальника прислать ему все расписания выходных дней для организации встречи, отправив копию ответа всем пользователям, включенным в прилагаемый список. Злоумышленник может легко включить в этот список внешний адрес и подделать имя отправителя, чтобы казалось, что письмо получено из внутреннего источника. Подделать данные особенно легко, если у злоумышленника есть доступ к корпоративной компьютерной системе, потому что в этом случае ему не могут помешать брандмауэры, защищающие периметр сети. Утечка информации о расписании выходных дней подразделения не кажется угрозой безопасности, но на самом деле благодаря этому злоумышленник может узнать, кто из сотрудников компании и когда будет отсутствовать на своем рабочем месте. В это время злоумышленник сможет выдать себя за отсутствующего сотрудника с меньшим риском разоблачения. В последнее десятилетие использование электронной почты в качестве средства проведения социотехнических атак приобрело очень высокую популярность. Получение личной или конфиденциальной информации у пользователей с помощью электронной почты называют фишингом. С этой целью злоумышленники могут использовать электронные письма, имитирующие письма реальных организаций, например банков и компаний-партнеров. Например, на следующем рисунке показана на первый взгляд корректная ссылка на страницу управления учетной записью веб-узла компании Contoso.  Рис. 1. Фишинг: поддельная гиперссылка в электронном письме Однако если приглядеться к ней внимательнее, можно заметить два несоответствия. В тексте письма утверждается, что узел, на который указывает ссылка, защищен с помощью протокола https, тогда как по подсказке видно, что на самом деле при взаимодействии с этим узлом используется протокол http. В тексте письма указано название компании Contoso, но на самом деле ссылка указывает на веб-узел компании Comtoso. Используя фишинг, злоумышленник обычно действует наобум, просто запрашивая у пользователя информацию. Для придания правдоподобности таким письмам злоумышленники могут использовать в них корпоративные логотипы и шрифты и даже указывать реальные бесплатные телефоны службы поддержки. Информация у пользователей часто запрашивается под предлогом оказания помощи с обновлением систем или предоставления дополнительных услуг. Более продвинутой формой фишинга является направленный фишинг (spear-phishing) — атака, целью которой является конкретный сотрудник или группа сотрудников. Этот подход гораздо более сложен, поскольку в этом случае злоумышленник должен быть знаком с личными и важными корпоративными данными, чтобы его обман выглядел убедительно. Однако и вознаграждение злоумышленника при этом выше: добившись успеха, он получит более подробные и конкретные сведения. Электронные письма могут содержать гиперссылки, склоняющие сотрудников к нарушению защиты корпоративной среды. Как показано на рис. 1, ссылки не всегда ведут на заявленные страницы. Есть целый ряд других вариантов фишинга с помощью электронной почты, в том числе применение изображений в качестве гиперссылок на вредоносные программы и включение текста в изображения ради обхода фильтров проверки гиперссылок. Большинство мер по обеспечению безопасности направлены на предотвращение доступа неавторизованных пользователей к корпоративным ресурсам. Если, щелкнув присланную злоумышленником гиперссылку, пользователь загрузит в корпоративную сеть троянскую программу, вирус-червь или вирус, это позволит легко обойти многие виды защиты. Гиперссылка может также указывать на узел со всплывающими приложениями, запрашивающими данные или предлагающими помощь. Для классификации атак и оценки риска, с которым сталкивается конкретная компания, можно использовать таблицу направлений, объектов и описаний атак и наносимого ими ущерба. Ниже показана именно такая таблица. С некоторыми угрозами связано сразу несколько факторов риска. Если это так, в приведенных ниже примерах главные факторы риска выделены жирным шрифтом. Таблица 1. Сетевые атаки, связанные с использованием электронной почты, и возможный ущерб от них

Как и в случае с другими разновидностями мошенничества, самым эффективным способом защиты от атак злоумышленников, основанных на методах социотехники, является скептическое отношение к любым неожиданным входящим письмам. Для распространения этого подхода в организации в политику безопасности следует включить конкретные принципы использования электронной почты, охватывающие перечисленные ниже элементы. Вложения в документы. Гиперссылки в документах. Запросы личной или корпоративной информации, исходящие изнутри компании. Запросы личной или корпоративной информации, исходящие из-за пределов компании. Кроме того, в описание этих принципов следует включить примеры атак, основанных на фишинге. Ознакомившись с примерами, пользователям будет проще выявлять другие попытки фишинга. Всплывающие приложения и диалоговые окна Едва ли можно рассчитывать, что сотрудники компании не будут использовать корпоративные средства доступа в Интернет в своих личных целях. Совершая покупки в интернет-магазинах, разыскивая интересующую их информацию и решая другие личные задачи, сотрудники (а значит и компания) могут стать жертвами злоумышленников, использующими методы социотехники. Даже если злоумышленников не интересует эта конкретная компания, они могут попытаться получить через сотрудников доступ к корпоративным ресурсам. Одной из самых популярных целей таких атак является встраивание в корпоративную среду почтового механизма, который будет использоваться для фишинга или проведения иных типов почтовых атак на системы других компаний или пользователей. На рис. 2 показана гиперссылка, якобы указывающая на защищенный узел (secure.contoso.com account_id?Amendments), в то время как в строке состояния отображается адрес сайта злоумышленника. Некоторые обозреватели Интернета позволяют злоумышленникам отключать отображение информации в строке состояния или изменять ее формат.  |