Лекции по Компасу. Информационные технологии в профессиональной деятельности. Конспект лекций по дисциплине Информационные технологии в профессиональной деятельности индекс оп. 10 для специальности

Скачать 1.3 Mb. Скачать 1.3 Mb.

|

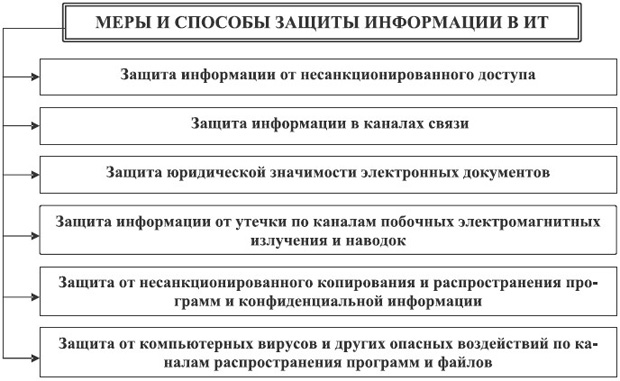

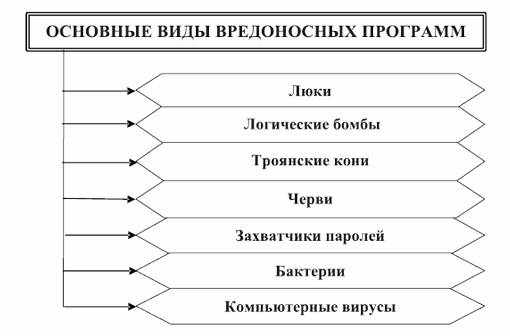

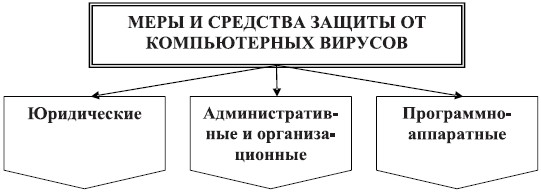

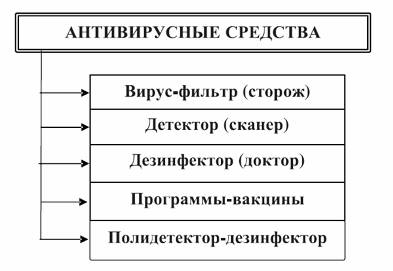

Основные меры и способы защиты информации в информационных технологияхВ практической деятельности в информационных технологиях применение мер и способов защиты информации включает следующие самостоятельные направления, представленные на рис. 29.  Рис. 29. Меры и способы защиты, используемые в информационных технологиях Для каждого направления определены основные цели и задачи. 1. Защита конфиденциальной информации от несанкционированного доступа и модификации призвана обеспечить решение одной из наиболее важных задач - защиту хранимой и обрабатываемой в вычислительной технике информации от всевозможных злоумышленных покушений, которые могут нанести существенный экономический и другой материальный и нематериальный ущерб. Основной целью этого вида защиты является обеспечение конфиденциальности, целостности и доступности информации. 2. Защита информации в каналах связи направлена на предотвращение возможности несанкционированного доступа к конфиденциальной информации, циркулирующей по каналам связи различных видов между различными уровнями управления экономическим объектом или внешними органами. Данный вид защиты преследует достижение тех же целей: обеспечение конфиденциальности и целостности информации. Наиболее эффективным средством защиты информации в неконтролируемых каналах связи является применение криптографии и специальных связных протоколов. 3. Защита юридической значимости электронных документовоказывается необходимой при использовании систем и сетей для обработки, хранения и передачи информационных объектов, содержащих в себе приказы и другие распорядительные, договорные, финансовые документы. Их общая особенность заключается в том, что в случае возникновения споров (в том числе и судебных), должна быть обеспечена возможность доказательства истинности факта того, что автор действительно фиксировал акт своего волеизъявления в отчуждаемом электронном документе. Для решения данной проблемы используются современные криптографические методы проверки подлинности информационных объектов, связанные с применением электронных подписей (цифровых подписей). На практике вопросы защиты значимости электронных документов решаются совместно с вопросами защиты ИТ экономического объекта. 4. Защита информации от утечки по каналам побочных электромагнитных излучений и наводок является важным аспектом защиты конфиденциальной и секретной информации в вычислительной технике от несанкционированного доступа со стороны посторонних лиц. Данный вид защиты направлен на предотвращение возможности утечки информативных электромагнитных сигналов за пределы охраняемой территории экономического объекта. При этом предполагается, что внутри охраняемой территории применяются эффективные режимные меры, исключающие возможность бесконтрольного использования специальной аппаратуры перехвата, регистрации и отображения электромагнитных сигналов. Для защиты от побочных электромагнитных излучений и наводок широко применяется экранирование помещений, предназначенных для размещения средств вычислительной техники, а также технические меры, позволяющие снизить интенсивность информативных излучений самого оборудования персональных компьютеров и каналов связи. В некоторых ответственных случаях может быть необходима дополнительная проверка вычислительной техники на предмет возможного выявления специальных закладных устройств промышленного шпионажа, которые могут быть внедрены туда с целью регистрации или записи информативных излучений персонального компьютера, а также речевых и других несущих уязвимую информацию сигналов. 5. Защита от несанкционированного копирования и распространения программ и ценной компьютерной информации является самостоятельным видом защиты прав, ориентированных на проблему охраны интеллектуальной собственности, воплощенной в виде программ и ценных баз данных. Данная защита обычно осуществляется с помощью специальных программных средств, подвергающих защищаемые программы и базы данных предварительной обработке (вставка парольной защиты, проверок по обращениям к устройствам хранения ключа и ключевым дискетам, блокировка отладочных прерываний, проверка рабочего персонального компьютера по его уникальным характеристикам и т. д.), которая приводит исполнимый код защищаемой программы и базы данных в состояние, препятствующее его выполнению на "чужих" ПК. Общим свойством средств защиты программ и баз данных в ИТ от несанкционированного копирования является ограниченная стойкость такой защиты, т. к. в конечном случае исполнимый код программы поступает на выполнение в центральный процессор в открытом виде и может быть прослежен с помощью аппаратных отладчиков. Однако это обстоятельство не снижает потребительских свойств средств защиты до минимума, т. к. основная цель их применения - максимально затруднить, хотя бы временно, возможность несанкционированного копирования ценной информации. Понятие и виды вредоносных программНазвание "компьютерные вирусы" произошло, вероятно, по причине сходства с биологическим прототипом, с точки зрения возможности самостоятельного размножения. В новую компьютерную область были перенесены и некоторые другие медико-биологические термины, например такие, как мутация, штамм, вакцина и др. Сообщение о программах, которые при наступлении определенных условий начинают производить вредные действия, например, после определенного числа запусков разрушают хранящуюся в системе информацию, но при этом не обладают характерной для вирусов способностью к самовоспроизведению, появились значительно раньше. По аналогии с персонажем известного древнегреческого мифа такие программы получили название "троянских коней". Кроме таких программ в настоящее время выделяют целый ряд разновидностей вредоносных программ и компьютерных вирусов, которые являются существенной угрозой безопасности информации в информационных технологиях. Выделяют следующие классы вредоносных программ, включая компьютерные вирусы, представленные на рис. 30.  Рис. 30. Основные виды вредоносных программ Люк. Условием, способствующим реализации многих видов угроз безопасности информации в информационных технологиях, является наличие "люков". Люк вставляется в программу обычно на этапе отладки для облегчения работы: данный модуль можно вызывать в разных местах, что позволяет отлаживать отдельные части программы независимо. Наличие люка позволяет вызывать программу нестандартным образом, что может отразиться на состоянии системы защиты. Люки могут остаться в программе по разным причинам: их могли забыть убрать; оставили для дальнейшей отладки; оставили для обеспечения поддержки готовой программы; оставили для реализации тайного доступа к данной программе после ее установки. Большая опасность люков компенсируется высокой сложностью их обнаружения (если, конечно, не знать заранее об их наличии), т. к. обнаружение люков - результат случайного и трудоемкого поиска. Защита от люков одна - не допускать их появления в программе, а при приемке программных продуктов, разработанных другими производителями, следует проводить анализ исходных текстов программ с целью обнаружения люков. Логические бомбы, как вытекает из названия, используются для искажения или уничтожения информации, реже с их помощью совершаются кража или мошенничество. Логическую бомбу иногда вставляют во время разработки программы, а срабатывает она при выполнении некоторого условия (время, дата, кодовое слово). Манипуляциями с логическими бомбами занимаются также чем-то недовольные служащие, собирающиеся покинуть организацию, но это могут быть и консультанты, служащие с определенными политическими убеждениями и т. п. Реальный пример логической бомбы: программист, предвидя свое увольнение, вносит в программу расчета заработной платы определенные изменения, которые начинают действовать, когда его фамилия исчезнет из набора данных о персонале фирмы. Троянский конь - программа, выполняющая в дополнение к основным, т. е. запроектированным и документированным действиям, действия дополнительные, не описанные в документации. Аналогия с древнегреческим троянским конем оправданна - и в том и в другом случае в не вызывающей подозрения оболочке таится угроза. Троянский конь представляет собой дополнительный блок команд, тем или иным образом вставленный в исходную безвредную программу, которая затем передается (дарится, продается, подменяется) пользователям ИТ. Этот блок команд может срабатывать при наступлении некоторого условия (даты, времени, по команде извне и т. д.). Запустивший такую программу подвергает опасности как свои файлы, так и всю ИТ в целом. Троянский конь действует обычно в рамках полномочий одного пользователя, но в интересах другого пользователя или вообще постороннего человека, личность которого установить порой невозможно. Наиболее опасные действия троянский конь может выполнять, если запустивший его пользователь обладает расширенным набором привилегий. В таком случае злоумышленник, составивший и внедривший троянского коня и сам этими привилегиями не обладающий, может выполнять несанкционированные привилегированные функции чужими руками. Для защиты от этой угрозы желательно, чтобы привилегированные и непривилегированные пользователи работали с различными экземплярами прикладных программ, которые должны храниться и защищаться индивидуально. А радикальным способом защиты от этой угрозы является создание замкнутой среды использования программ. Червь- программа, распространяющаяся через сеть и не оставляющая своей копии на магнитном носителе. Червь использует механизмы поддержки сети для определения узла, который может быть заражен. Затем с помощью тех же механизмов передает свое тело или его часть на этот узел и либо активизируется, либо ждет для этого подходящих условий. Захватчик паролей - это программы, специально предназначенные для воровства паролей. При попытке обращения пользователя к рабочей станции информационной технологии на экран выводится информация, необходимая для окончания сеанса работы. Пытаясь организовать вход, пользователь вводит имя и пароль, которые пересылаются владельцу программы-захватчика, после чего выводится сообщение об ошибке, а ввод и управление возвращаются к операционной системе. Пользователь, думающий, что допустил ошибку при наборе пароля, повторяет вход и получает доступ к системе. Однако его имя и пароль уже известны владельцу программы-захватчика. Перехват пароля возможен и другими способами. Для предотвращения этой угрозы перед входом в систему необходимо убедиться, что вы вводите имя и пароль именно системной программе ввода, а не какой-нибудь другой. Кроме того, необходимо неукоснительно придерживаться правил использования паролей и работы с системой. Большинство нарушений происходит не из-за хитроумных атак, а из-за элементарной небрежности. Соблюдение специально разработанных правил использования паролей - необходимое условие надежной защиты. Бактерии. Этот термин вошел в употребление недавно и обозначает программу, которая делает копии самой себя и становится паразитом, перегружая память и микропроцессор персонального компьютера или рабочей станции сети. Компьютерным вирусом принято называть специально написанную, обычно небольшую по размерам программу, способную самопроизвольно присоединяться к другим программам (т. е. заражать их), создавать свои копии (не обязательно полностью совпадающие с оригиналом) и внедрять их в файлы, системные области персонального компьютера и в другие объединенные с ним компьютеры с целью нарушения нормальной работы программ, порчи файлов и каталогов, создания различных помех при работе на компьютере. В настоящее время существует огромное количество вирусов, которые можно классифицировать по признакам, представленным на рис. 31.  Рис.31. Классификация компьютерных вирусов По виду среды обитания вирусы классифицируются на следующие виды: загрузочные внедряются в загрузочный сектор диска или в сектор, содержащий программу загрузки системного диска; файловые внедряются в основном в исполняемые файлы с расширениями .СОМ и .ЕХЕ; системные проникают в системные модули и драйверы периферийных устройств, таблицы размещения файлов и таблицы разделов; сетевые вирусы обитают в компьютерных сетях; файлово-загрузочные (многофункциональные) поражают загрузочные секторы дисков и файлы прикладных программ. По степени воздействия на ресурсы компьютерных систем и сетей, или по деструктивным возможностям, выделяются: безвредные вирусы, не оказывающие разрушительного влияния на работу персонального компьютера, но могут переполнять оперативную память в результате своего размножения; неопасные вирусы не разрушают файлы, но уменьшают свободную дисковую память, выводят на экран графические эффекты, создают звуковые эффекты и т. д.; опасные вирусы нередко приводят к различным серьезным нарушениям в работе персонального компьютера и всей информационной технологии; разрушительные приводят к стиранию информации, полному или частичному нарушению работы прикладных программ и пр. По способу заражения среды обитания вирусы подразделяются на следующие группы: резидентные вирусы при заражении компьютера оставляют в оперативной памяти свою резидентную часть, которая затем перехватывает обращение операционной системы к другим объектам заражения, внедряется в них и выполняет свои разрушительные действия вплоть до выключения или перезагрузки компьютера. нерезидентные вирусы не заражают оперативную память персонального компьютера и являются активными ограниченное время. Алгоритмическая особенность построения вирусов оказывает влияние на их проявление и функционирование. Выделяют следующие виды таких вирусов: репликаторные, благодаря своему быстрому воспроизводству приводят к переполнению основной памяти, при этом уничтожение программ-репликаторов усложняется, если воспроизводимые программы не являются точными копиями оригинала; мутирующие со временем видоизменяются и самопроизводятся. При этом,самовоспризводясь, воссоздают копии, которые явно отличаются от оригинала; стэлс-вирусы (невидимые) перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо себя незараженные объекты. Такие вирусы при обращении к файлам используют достаточно оригинальные алгоритмы, позволяющие "обманывать" резидентные антивирусные мониторы; макровирусы используют возможности макроязыков, встроенных в офисные программы обработки данных (текстовые редакторы, электронные таблицы и т. д.) Защита от компьютерных вирусовИмеющиеся в настоящее время средства противодействия компьютерным вирусам достаточны для того, чтобы предотвратить серьезный ущербот их воздействия. Однако это возможно только при внимательном отношении к данной проблеме. За последнее время большинство вирусных эпидемий возникало в среде малоквалифицированных пользователей. Для противодействия компьютерным вирусам и другим типам вредоносных программ в ИТ применяется комплекс мер и средств защиты, среди которых можно выделить следующие виды, представленные на рис. 32.  Рис. 32. Меры и средства защиты от компьютерных вирусов Юридические меры защиты от компьютерных вирусов. Для успешной борьбы с распространением вирусов и других типов вредоносных программ в нашей стране необходимо совершенствовать отечественное законодательство в этой области. Административные и организационные меры защиты от компьютерных вирусов на современном этапе являются более действенными. Они заключаются в составлении четких планов профилактических мероприятий и планов действия на случай возникновения заражений. Возможны четыре способа проникновения вируса или другого типа вредоносной программы в эксплуатируемую систему: вирус или другая вредоносная программа поступает вместе с программным обеспечением, предназначенным для последующего использования в работе; вирус или другой тип вредоносной программы поступает в систему при приеме сообщений по сети; вирус или другая вредоносная программа приносятся персоналом с программами, не относящимися к эксплуатируемой системе; вирус или другой тип вредоносной программы преднамеренно создаются обслуживающим персоналом. Источник вируса легко выявляется, если в эксплуатируемой ИТ производится разграничение доступа пользователей к привилегированным функциям и оборудованию, присутствуют надежные средства регистрации процесса всего технологического цикла, включая регистрацию внутримашинных процессов. Особенно важными являются меры разграничения доступа в вычислительных сетях. Программно-аппаратные меры защиты основаны на использовании программных антивирусных средств и специальных аппаратных средств (специальных плат), с помощью которых производится контроль зараженности вычислительной системы, контроль доступа, шифрование данных и регистрация попыток обращения к данным. Наиболее часто в ИТ используются два метода защиты от вирусов с помощью использования специального программного обеспечения: Применение "иммуностойких" программных средств, защищенных от возможности несанкционированной модификации (разграничение доступа, методы самоконтроля и самовосстановления). Применение специальных антивирусных программных средств, осуществляющих: постоянный контроль возникновения отклонений в деятельности прикладных программ; периодическую проверку наличия других возможных следов вирусной активности (например, обнаружение нарушений целостности программного обеспечения); входной контроль новых программ и файлов перед их использованием (по характерным признакам наличия в их теле вирусных образований); удаление вирусов и по возможности восстановление пораженных файлов. В настоящее время на рынке программных продуктов имеется довольно большое число специальных антивирусных программ. В основе работы большинства их лежит принцип поиска сигнатуры вирусов. Обычно в антивирусные программы входит периодически обновляемая база данных сигнатур вирусов. Антивирусная программа просматривает компьютерную систему, проводя сравнение и отыскивая соответствие с сигнатурами в базе данных. Когда программа находит соответствие, она пытается убрать обнаруженный вирус. По методу работы антивирусные программы подразделяются на следующие основные виды, представленные на рис. 33.  Рис33. Программные антивирусные средства Вирус-фильтр (сторож) - это резидентная программа, обнаруживающая свойственные для вирусов действия и требующая от пользователя подтверждения на их выполнение. В качестве проверяемых действий выступают: обновление программных файлов и системной области диска; форматирование диска; резидентное размещение программы в оперативной памяти и т. д. Пользователь в ответ на это должен либо разрешить выполнение действия, либо запретить его. Подобная часто повторяющаяся "назойливость", раздражающая пользователя, и то, что объем оперативной памяти уменьшается из-за необходимости постоянного нахождения в ней вирус-фильтра, являются главными недостатками этих программ. К тому же эти программы не лечат файлы или диски, для этого необходимо использовать другие антивирусные программы. Однако вирус-фильтры позволяют обеспечить определенный уровень защиты персонального компьютера от деструктивных действий вирусов. Детектор (сканер) - это специальные программы, предназначенные для просмотра всех возможных мест нахождения вирусов (файлы, операционная система, внутренняя память и т. д.) и сигнализирующие об их наличии. Дезинфектор (доктор) - это программа, осуществляющая удаление вируса из программного файла или памяти ПК. Если это возможно, то дезинфектор восстанавливает нормальное функционирование ПК. Однако ряд вирусов искажает систему так, что ее исходное состояние дезинфектор восстановить не может. Программы-вакцины, или иммунизаторы, относятся к резидентным программам. Они модифицируют программы и диски таким образом, что это не отражается на работе программ, но вирус, от которого производится вакцинация, считает их уже зараженными и не внедряется в них. Полидетектор-дезинфектор - это интегрированные программы, позволяющие выявить вирусы в персональном компьютере, обезвредить их и по возможности восстановить пораженные файлы и программы. В некоторых случаях программы этого семейства позволяют блокировать зараженный файл от открытия и перезаписи. Однако, несмотря на все меры антивирусной защиты, стопроцентной гарантии от вирусов в настоящее время не существует. В целях защиты информационной технологии от компьютерных вирусов необходимо соблюдать следующие правила: Правило первое. Следует осторожно относиться к программам и документам, полученным из глобальных сетей. Перед тем, как запустить файл на выполнение или открыть документ, базу данных и прочее, необходимо в обязательном порядке проверить их на наличие вирусов. Правило второе. Для уменьшения риска заразить файл на сервере локальной вычислительной сети следует активно использовать стандартные возможности защиты сетей: ограничение прав пользователей; установку атрибутов "только для чтения" или "только на запуск" для выполняемых файлов; скрытие (закрытие) важных разделов диска и директорий. В локальных вычислительных сетях следует использовать специализированные антивирусные средства, проверяющие все файлы, к которым идет обращение. Если это по каким-либо причинам невозможно, необходимо регулярно проверять сервер обычными антивирусными средствами. Необходимо также перед тем, как запустить новое программное обеспечение, проверить его на тестовом персональном компьютере, не подключенном к общей сети. Правило третье. Следует приобретать дистрибутивные копии программных продуктов у официальных поставщиков. При этом значительно снижается вероятность заражения. Правило четвертое. Следует хранить дистрибутивные копии программного обеспечения (в том числе копии операционной системы), причем копии желательно хранить на защищенных от записи машинных носителях. Следует пользоваться только хорошо зарекомендовавшими себя источниками программного обеспечения. Правило пятое. Не следует запускать непроверенные файлы, в том числе полученные из компьютерной сети. Желательно использовать только программы, полученные из надежных источников. Перед запуском новых программ обязательно следует проверять их одним или несколькими антивирусными средствами. Правило шестое. Необходимо пользоваться утилитами проверки целостности информации. Такие утилиты сохраняют в специальных базах данных информацию о системных областях дисков (или целиком системные области) и информацию о файлах. Следует периодически сравнивать информацию, хранящуюся в подобной базе данных, с информацией, записанной на винчестере. Любое несоответствие может служить сигналом о появлении вируса. Правило седьмое. Следует периодически сохранять на внешнем носителе файлы, с которыми ведется работа. Для эффективности защиты информации от компьютерных вирусов необходимо использовать комплекс всех известных способов и средств, выполняя мероприятия непрерывно. Информационное обеспечение обученияПеречень рекомендуемых учебных изданий, Интернет-ресурсов, дополнительной литературы Основная литература: Михеева Е.В. Информационные технологии в профессиональной деятельности: учебное пособие. – М.: ТК Велби, Изд-во Проспект, 2010. Михеева Е.В. Практикум по информационным технологиям в профессиональной деятельности: учебное пособие. – М.: Велби, Проспект, 2009. Дополнительная литература: Хохлова О. А., Коноплева И.А., Денисов А.В. Информационные технологии: учебное пособие. – М.: Проспект, 2010. Коноплева И. А., Денисов А. В., Хохлова О. А., Информационные технологии: электронный учебник. – М.: Кнорус, 2009. Михеева Е.В. Практикум по информационным технологиям в профессиональной деятельности: учебное пособие. – М.: ИЦ Академия, 2007. Гохберг, Г.С. Информационные технологии: учебник для сред.проф. образования./ Г.С. Гохберг, А.В.Зафиевский, А.А.Короткин. - М.: Издательский центр «Академия», 2006. -208 с. Гребенюк, Е.И. Технические средства информатизации: учебник для сред.проф. образования./ Е.И. Гребенюк, Н.А. Гребенюк.- М.: Издательский центр «Академия», 2007.- 272 с. Информатика и информационные технологии: учебное пособие / под ред. Ю. Д. Романовой. – М.: Эксмо, 2008. – 591с. Румянцева Е.Л., Слюсарь В.В. Информационные технологии: учеб.пособие./Под.ред.проф. Л.Г. Гагариной. – М.: ИД «Форум»: ИНФРА-М, 2007. Лесничая И.Г. Информатика и информационные технологии. Конспект лекций: учебное пособие /И.Г.Лесничая, Ю.Д.Романова. – М.: Эксмо, 2006. Гагарина Л.Г. "Разработка и эксплуатация автоматизированных информационных систем: учеб.пособие". М.: 2007. Цветков В.Я. "Геоинформационные системы и технологии". - М.: 1997. Интернет-ресурсы http: //html. manual .ru- Мультимедийные технологии. http://iit.metodist.ru - Информатика - и информационные технологии: cайт лаборатории информатики МИОО http://www.intuit.ru - Интернет-университет информационных технологий (ИНТУИТ.ру) http://test.specialist.ru - Онлайн-тестирование и сертификация по информационным технологиям http://www.iteach.ru - Программа Intel «Обучение для будущего» http://www.rusedu.info - Сайт RusEdu: информационные технологии в образовании http://www.osp.ru - Открытые системы: издания по информационным технологиям http://www.intuit.ru- Интернет-Университет Информационных Технологий http://new.bgunb.ru - Электронные образовательные ресурсы Интернет http://www.megabook.ru - Мегаэнциклопедия Кирилла и Мефодия http://edusource.ucoz.ru - Образовательные ресурсы |