Лекции по Компасу. Информационные технологии в профессиональной деятельности. Конспект лекций по дисциплине Информационные технологии в профессиональной деятельности индекс оп. 10 для специальности

Скачать 1.3 Mb. Скачать 1.3 Mb.

|

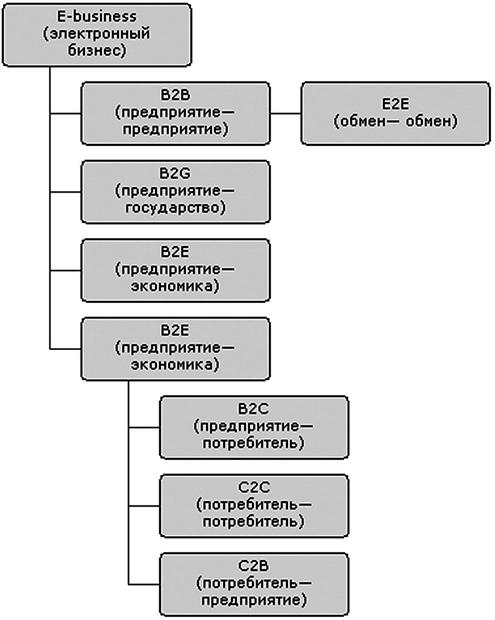

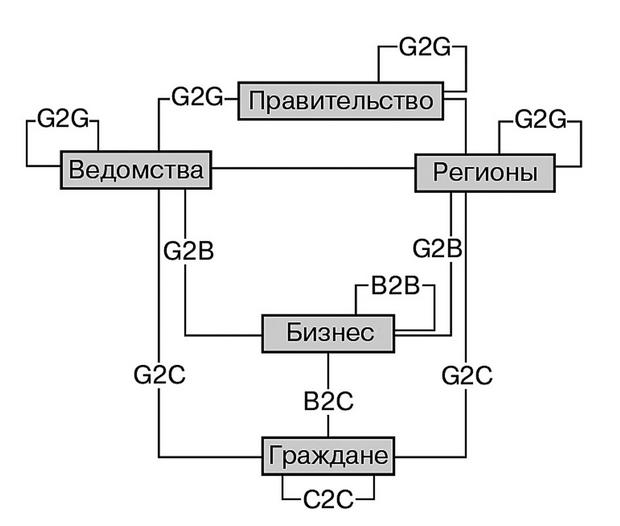

Электронная коммерцияЭлектронная коммерция обладает рядом несомненных преимуществ, из которых можно выделить следующие: бoльшая открытость компании по отношению к клиентам, взаимодействие с клиентами направлено на установление долгосрочных взаимоотношений (CustomerRelationshipManagement — CRM); значительное увеличение оперативности получения информации для принятия решений — особенно в сложных торговых сделках с участием нескольких компаний; значительное сокращение цикла маркетинга и продаж, появление возможности пред- и послепродажной поддержки продукта — в особой степени это относится к программному обеспечению (представление подробной информации о продуктах и услугах, документация, поставка новых версий и т. д.); электронная оплата сделок с использованием электронных платежных систем; возможность организации виртуальных предприятий — группы отдельных специалистов или даже компаний для ведения совместной коммерческой деятельности; осуществление бизнес-процессов, совместно управляемых компанией и ее торговыми партнерами; значительное снижение затрат, связанных с обменом информацией за счет использования более дешевых средств коммуникаций; возможность создавать альтернативные каналы продаж, например, через электронный магазин на корпоративном портале; в случае необходимости факты и частота совершения торговых операций могут быть объективно измерены провайдером и подтверждены независимыми аудиторами, например, по анализу lоg-файлов; распространение права собственности на продаваемые или покупаемые нематериальные активы, например, пакеты информации в электронном виде; на рынке имеется достаточно много недорогих программных пакетов для осуществления коммерческой деятельности в Internet. К недостаткам можно отнести необходимость приобретения специализированных программно-аппаратных средств (если их нет в компании), осуществления повышенных мер безопасности информации, необходимость работы через Internet-посредников (провайдеров), возможность потери критически важной для бизнеса информации.  Рис. 24. Направления электронной коммерции Согласно стандарту OBI электронной коммерцией считалось взаимодействие между бизнес-организациями посредством электронных технологий и Internet. Сейчас это только один из секторов рынка электронной коммерции, который называется "бизнес-бизнес" (Business-to-Business). Электронную коммерцию в настоящее время принято разделять на ряд направлений (рис. 24), основными из котрых считаются: "бизнес-бизнес" (Business-to-Business — В2В); "бизнес-потребитель" (Business-to-Consumer, или Business-to-Customer, или Business-to-Client — В2С); "потребитель-бизнес" (Consumer-to-Business — C2B); "потребитель-потребитель" (Consumer-to-Consumer — С2С). Рассматриваются также взаимоотношения бизнеса и потребителей с государственными и иными регулирующими органами: "бизнес — государственные органы" (Business-to-Government — В2G), "потребитель — государственные органы" (Consumer-to-Government — С2G). Можно выстраивать более сложные цепочки, как, например, "производитель электронного товара/услуги для государственного органа по социальному заказу — деятельность Internet-провайдера — государственный орган — потребитель" (Business-to-Business-to-Government-to-Consumer — В2В2G2С) и т. д. Сектор B2B ранее определяли как межкорпоративное взаимодействие в системе "предприятие-предприятие" с использованием стандартов электронного обмена данными для осуществления передачи деловой информации. Изначально этим термином обозначались процессы купли-продажи товаров и услуг между предприятиями в режиме On-Line. В настоящее время B2B понимается как любой процесс взаимодействия между предприятиями или подразделениями одного предприятия для решения бизнес-задач, который может быть реализован с применением информационных технологий и через Internet. Полем деятельности участников этого сектора являются виртуальные B2B-площадки (рис. 25). Такие площадки принято делить на 3 типа в зависимости от того, кем она создается: поставщиками или продавцами (Supplier-driven или Seller-driven); покупателями (Buyer-driven); третьей стороной (Third-party-driven). Возникновение тех или иных видов торговых площадок зависит от степени влияния покупателей и продавцов в данной области экономики.  Рис. 2.5. Виртуальные B2B-площадки Площадки Supplier-driven. Крупные продавцы играют активную роль в формировании торговых площадок. Это происходит по разным причинам. Одни компании хотят привлечь как можно больше оптовых покупателей, другие — снизить затраты на продажи, третьи — иметь возможность объединиться с партнерами и диктовать свои условия на рынке. Площадки Buyer-driven. Одна или несколько крупных компаний создают свою торговую площадку для привлечения компаний-поставщиков. Концепция таких торговых площадок возникла в связи с потребностями крупных компаний в оптимизации процесса закупок, расширении торговых контактов и сети поставок по оптовым ценам. В качестве примера можно взять автомобильную промышленность в США, где GM, Ford и DaimlerChrysler объединились для создания глобальной онлайновой торговой площадки, или здравоохранение, где TenantHealthcare объединила усилия с Ventro для создания Internet-площадки, ориентированной на потребности рынка медицинских товаров. Площадки Third-party-driven. Такие площадки создаются, обслуживаются и управляются третьей стороной для того, чтобы свести вместе покупателей и продавцов. Обычно такие площадки создаются теми, кто хорошо ориентируется в том или ином секторе бизнеса, и служат для получения дохода в виде процента от совершенных сделок. Примерами таких площадок могут быть электронные биржи и аукционы (B2B Exchange/Auction). При формировании площадок В2В необходимо учитывать ряд важных аспектов: доступность для новых участников; поддержка признанных стандартов разработки (EDI, Web-формы, XML-приложения); масштабируемость используемых платформ; возможность управления информацией и применения аналитических методов обработки; возможность интеграции инструментов электронной коммерции; обеспечение информационной безопасности. В зависимости от конкретного типа площадки делают акцент на те или иные характеристики и разрабатывают соответствующие инструменты для поставщиков либо для потребителей. Сектор B2C — форма электронной коммерции, целью которой являются прямые продажи для потребителя. Такая форма торговли эффективна для устранения географической удаленности между крупными городами и регионами в смысле доступности товаров и услуг для потребителя. B2C позволяет вести прямые продажи с минимальным количеством посредников. Устранение посредников дает возможность устанавливать конкурентные цены на местах и даже увеличивать их (исключая процент посредников), что естественно приводит к росту прибыли. К системам B2C относятся: Web-витрины (FrontOffice) торговых компаний для привлечения возможных покупателей к продуктам данных компаний; Internet-магазины, которые занимаются только продажей товаров и содержат необходимую инфраструктуру (BackOffice) для производства продаж и управление электронной торговлей через Internet; торговыеInternet-компании, в которых система электронных продаж (BackOffice) полностью интегрирована со всеми торговыми бизнес-процессами. Для полноценного функционирования Internet-магазина необходимы следующие обязательные компоненты: Web-сервер, производящий разграничение доступа и распределяющий запросы; сервер приложений, управляющий бизнес-логикой и реализующий необходимую совокупность процессов; БД и СУБД для сбора, хранения, обработки и управления данными; система электронных платежей, включающая электронную цифровую подпись. Структура управления Internet-магазином реализуется, как правило, в виде трёхзвенной архитектуры "клиент — сервер приложений — сервер базы данных". Для интеграции Internet-магазина с бизнес-процессами основной компании может быть установлен шлюз-конвертор для передачи данных от магазина в бухгалтерскую систему и систему документационного обеспечения компании. Сектор C2B. Во-первых, C2B — это форма электронной коммерции, которая предоставляет потребителю возможность самостоятельно устанавливать цену на различные товары и услуги, предлагаемые компаниями. Таким способом формируется спрос, который, однако, не означает, что совершится продажа по запрошенной цене. Продавец, пользуясь статистическими данными текущего спроса, принимает окончательное решение, и после этого товар "выпускается" в продажу по усредненной цене. Во-вторых, C2B — совокупность методов, инструментов и технологий для выполнения онлайновых транзакций между потребителями (физическими лицами или небольшими объединениями частных предпринимателей) и предприятиями. Примером являются сайты бизнес-консультантов, юристов, промоутеров, профитеров (специалистов по оптимизации деятельности предприятий), аудиторов, рекламных агентов и других специалистов, способных оказывать услуги предприятиям. Сектор C2С. Форма электронной торговли, суть которой состоит в организации купли-продажи товаров и услуг между потребителями. В этом случае персональный сайт физического лица или специализированный сайт, имеющий раздел бесплатных объявлений, выступает в роли посредника между покупателем и продавцом. Сделка может быть совершена как непосредственно через Интернет, если обе стороны имеют платежные инструменты, так и наличными деньгами при согласовании всех вопросов с применением Интернет. В качестве примера можно привести ресурс http://www.molotok.ru — один из ведущих российских аукционов, где каждый желающий может что-либо продать или купить. И, наконец, в заключение отметим, сумма всех четырех секторов электронной коммерции Мобильная коммерция (m-Commerce). Это перевод электронной коммерции в мобильные формы. Мобильная коммерция делает пользователя еще более независимым, не привязывая его к стационарному компьютеру или серверу. Она предоставляет все возможности e-Commerce, при наличии у пользователя мобильных устройств для получения и передачи информации, выхода в Интернет, совершения транзакций. Основу мобильной коммерции составляют протоколы WAP и GPRS, позволяющие выходить в Сеть, "скачивать" информацию, просматривать ее на мини-дисплее и совершать многочисленные операции электронной коммерции. Мобильная коммерция развивается очень быстрыми темпами. Например, всем известный мобильный телефон с функцией WAP или собственным микробраузером становится сейчас еще и средством идентификации владельца, выполняет функции банковской кредитной карты, позволяет выходить в мировую сеть, делать заказы билетов, производить коммерческие операции и т. д. Социальные сервисы InternetКак было упомянуто выше, Internet с самого момента зарождения стал мощным организующим инструментом в социальной сфере, практически не зависящим от государства. Исходными средствами массового общения стали: Электронная почта. Возникшая самой первой, эта форма обмена сообщениями продемонстрировала саму возможность практически мгновенного общения посредством вычислительных сетей. Архитектурно предназначенная для обмена сообщениями между двумя абонентами, она позволила обмениваться информацией группам людей. Такой модификацией стали группы или списки рассылки. Телеконференции или группы новостей. Телеконференции стали следующим этапом развития систем общения. Их особенностями стали, во-первых, хранение сообщений и предоставление заинтересованным лицам доступа ко всей истории обмена, а во-вторых, различные способы тематической группировки сообщений. Интерактивное общение (чаты). С развитием телекоммуникаций все большее количество пользователей начинают работать в интернете в режиме постоянного присутствия, и как логичное развитие этой ситуации, появляется сервис общения в режиме реального времени, когда абонент получает сообщение в течении незначительного промежутка времени в пределах нескольких секунд после отправки его собеседником. Специализированный сервис такого рода получил название InternetRelationChat (IRC). В рамках этого сервиса общение проходит через специальныеузлы в рамках общих направлений — каналов. Свободное общение пользователей как таковое во всех этих сервисах вовсе не было самоцелью. Их назначением было обеспечение в первую очередь деловых задач — информирование, обсуждение проблем, рабочие коммуникации. Однако с появлением в сети множества индивидуальных пользователей, с удешевлением коммуникаций и компьютерного оборудования, общение стало более свободным. В рамках этих сервисов стали появляться сообщества — группы людей, объединенных общими интересами, среди которых обмен был существенно более активным и протяженным во времени, чем вне этих групп. В группах стала формироваться некоторая история обмена — личная и общественная, со временем появились и личные отношения между участниками. Гостевые книги. Первая и самая простая форма организации общения в виде Web-приложений. Простейшая гостевая книга представляет собой список сообщений, показанных от последних к первым. Каждый посетитель может оставить свое сообщение или отзыв по интересующему его вопросу. Форумы. Первые форумы появились как усовершенствование гостевых книг и организовывали сообщения в ветви — как в телеконференциях. Сообщения пользователей в форумах группируются по темам, которые задаются, как правило, первыми сообщениями. Все посетители могут увидеть тему и разместить свое сообщение — в ответ на уже написанные. Темы группируются в тематические форумы, управление системой осуществляют неформальные администраторы и модераторы. Наиболее развитые форумы начинают обладать первыми признаками социальных сетей — между участниками могут быть установлены долговременные социальные связи по интересам. Блоги (WebLog — Web-журнал, Web-протокол). В этих сервисах каждый участник ведет собственный журнал — оставляет записи в хронологическом порядке. Темы записей могут быть любыми, самый распространенный подход — это ведение блога как собственного дневника. Другие посетители могут оставлять комментарии на эти записи. В этом случае пользователь, помимо возможности вести свой журнал, получает возможность организовывать листинговый просмотр — список записей из журналов "друзей" (Friends), регулировать доступ к записям, искать себе собеседников по интересам. На базе таких систем создаются сообщества по интересам — журналы, которые ведутся коллективно. В таком сообществе его членом может быть свободно размещено любое сообщение по направлению деятельности сообщества. С развитием таких форм общения стали образовываться обширные социальные сети — то есть совокупности участников, объединенных не только общей тематикой, но и средой общения с явно установленными связями между собой. Отличительной чертой таких форм общение является полное равноправие участников и их практически полная независимость от государственных, коммерческих и иных структур. Напротив, "раскрученные" социальные Internet-сети, насчитывающие миллионы участников, выкупаются различными коммерческими структурами у их создателей с целью получения прибыли от размещения рекламы в таких сетях. Социальные закладки (SocialBookmarking). Некоторые веб-сайты позволяют пользователям предоставлять в распоряжение других список закладок или популярных веб-сайтов. Такие сайты также могут использоваться для поиска пользователей с общими интересами. Пример: Delicious. Социальные каталоги (SocialCataloging) напоминают социальные закладки, но ориентированы на использование в академической сфере, позволяя пользователям работать с базами данных цитат из научных статей. Примеры: AcademicSearchPremier, LexisNexisAcademicUniversity, CiteULike, Connotea. Социальные библиотеки представляют собой приложения, позволяющие посетителям оставлять ссылки на их коллекции, книги, аудиозаписи и т. п., доступные другим. Предусмотрена поддержка системы рекомендаций, рейтингов и т. п. Примеры: discogs.com, IMDb.com. Социальные сети вебмастеров используются для анонсирования полезных материалов, позволяющие авторам оставлять ссылки на их посты, общаться, голосовать за интересные анонсы и т. п. Часто имеют рейтинги или рекомендации. Многопользовательские сетевые игры (MassivelyMultiplayerOnlineGames) имитируют виртуальные миры с различными системами подсчёта очков, уровней, состязательности, победителей и проигравших. Пример: WorldofWarcraft. Многоязычные социальные сети позволяют налаживать социальные связи между людьми, говорящих на разных языках. При этом используется специальное программное обеспечение, позволяющее переводить фразы с одного языка на другой в режиме реального времени. Примеры: Dudu. Геосоциальные сети формируют социальные связи на основании географического положения пользователя. При этом используются различные инструменты геолокации (например, GPS или гибридные системы типа технологии AlterGeo), которые дают возможность определять текущее местонахождение того или иного пользователя и соотносить его позицию в пространстве с расположением различных мест и людей вокруг. Профессиональные социальные сети создаются для общения на профессиональные темы, обмена опытом и информацией, поиска и предложения вакансий, развития деловых связей. Примеры: Доктор на работе, Профессионалы.ру, MyStarWay.com, LinkedIn, MarketingPeople, Viadeo. Возрастные и гендерные социальные сети создаются для общения пользователей определенной гендерной или возрастной принадлежности. Например, социальные сети для детей, подростков, девушек. Пример: Медкампус. Социально-финансовые сети создаются для передачи денежных средств между участниками с целью оказания друг другу финансовой помощи, например ДАРиЯ. Сервисные социальные сети позволяют пользователям объединяться в он-лайн режиме вокруг общих для них интересов, увлечений или по различным поводам. Например, некоторые сайты предоставляют сервисы, с помощью которых пользователи могут размещать для общего доступа персональную информацию, необходимую для поиска партнеров. Примеры: LinkedIn, ВКонтакте. Коммерческие социальные сети ориентированы на поддержку бизнес-транзакций и формирование доверия людей к брендам на основе учёта их мнений о продукте — как сделать его лучше, тем самым позволяя потребителям участвовать в продвижении продукта и расширяя их осведомленность. Интернет и электронное правительствоСовременные глобальные сети Internet являются средой и инструментом формирования социальных связей между отдельными людьми и образовавшимися на основе взаимных интересов устойчивыми социальными группами. В равной степени это можно отнести и к установлению взаимодействия между гражданами, группами граждан, государственными организациями и правительством любой страны. Internet сегодня — это не только глобальное средство обмена информацией, но и перспективный инструмент исследования социальных явлений, а также удобная среда для формирования информационных и социальных услуг. Именно на этой основе в рамках парадигмы перехода к информационному обществу возникло и быстрыми темпами стало развиваться понятие "электронное правительство" (E-Government). Существует несколько определений этого понятия. В официальных документах электронное правительство (ЭП) наиболее часто определяется "как система информационного взаимодействия государственных органов, органов местного самоуправления и общества с использованием информационно-коммуникацион-ных технологий (ИКТ)". Согласно определению GartnerGroup, электронное правительство — "это не только информационное взаимодействие, это концепция непрерывной оптимизации процесса предоставления услуг и политического участия граждан в управлении государством путем изменения внутренних и внешних отношений при помощи технических средств, среды Internet и современных средств массовой информации". Концепция и сам термин "электронное правительство" появились в конце ХХ века, когда многие страны столкнулись с проблемой низкой эффективности работы органов государственного управления (большие расходы, задержки в принятии решений, не эффективное управление, коррупции и т.д.). В России в 2001 году началась разработка федеральной целевой программы "Электронная Россия на 2002-2010 годы", которая охватывает все сферы информатизации в стране, в том числе введение электронного правительства. В настоящее время эта программа продолжается с учетом изменившихся реалий. Общая стратегия создания ЭП базируется на следующих положениях: децентрализация — передача полномочий в принятии решений на региональный и местный уровни управления с целью уменьшения затрат на централизованное принятие решений; повышение ответственности государственного сектора за выработку и принятие решений, а также контроль их реализациии; создание механизма, мотивирующего борьбу с коррупцией; улучшение управления ресурсами, повышение эффективности использования человеческих, финансовых и других ресурсов; внедрение элементов рыночных отношений, которые должны снижать затраты и повышать эффективность принятия решений; использование ИКТ для управления всеми видами информации в государственном секторе и организации взаимодействия с гражданами; формирование полного реестра государственных услуг в политической, экономической, правовой и социальных сферах; формирование на базе ИКТ полноценного механизма оказания услуг всем гражданам государства. Можно выделить следующие отношения взаимодействия представителей государства, бизнеса и граждан страны (рис. 26):  Рис. 26. Схема взаимодействия представителей государства, бизнеса и граждан страны C2B (Customer-to-Business) — между гражданами и частными компаниями; B2B (Business-to-Business) — между частными компаниями; G2C (Government-to-Citizen) — между государственными службами (на уровне правительства, ведомств и регионов) и гражданами; C2G (Citizen –to-Government) — между гражданами и государственными службами; G2B (Government-to-Business) — между государством и частными компаниями; G2G (Government-to-Government) — между органами государственного управления. Тема 3.3. Основы компьютерной безопасности Однако наряду с интенсивным развитием вычислительной техники и систем передачи информации все более актуальной становится проблема обеспечения безопасности и защиты данных в информационных технологиях. Развитие средств, методов и форм автоматизации процессов хранения и обработки информации, массовое применение персональных компьютеров, внедрение информационных технологий на экономических объектах делают информацию гораздо более уязвимой. Информация, циркулирующая в ИТ, может быть незаконно изменена, похищена или уничтожена. Основными факторами, способствующими повышению ее уязвимости, являются следующие: увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью компьютеров и других средств автоматизации; сосредоточение в автоматизированных банках данных и локальных базах данных информации различного назначения и принадлежности; расширение круга пользователей, имеющих непосредственный доступ к ресурсам информационной технологии и информационной базы; усложнение режимов работы технических средств вычислительных систем; автоматизация коммуникационного обмена информацией, в том числе на большие расстояния. Учитывая, что для построения надежной системы защиты данных в информационных технологиях требуются значительные материальные и финансовые затраты, необходимо не просто разрабатывать частные механизмы защиты информации, а использовать целый комплекс мер, т. е. использовать специальные средства, методы и мероприятия с целью предотвращения потери данных. Таким образом, сегодня рождается новая современная технология - технология защиты информации в ИТ и в сетях передачи данных. Технология защиты информации в ИТ включает в себя решение следующих проблем: обеспечение физической целостности информации, т. е. предотвращение искажения или уничтожения элементов информации; предотвращение подмены (модификации) элементов информации при сохранении ее целостности; предотвращение несанкционированного получения информации лицами или процессами, не имеющими на это соответствующих полномочий; использование передаваемых данных только в соответствии с обговоренными сторонами условиями. Несмотря на предпринимаемые дорогостоящие меры, функционирование автоматизированных информационных технологий на различных предприятиях и в организациях выявило наличие слабых мест в защите информации. Для того, чтобы принятые меры оказались эффективными, необходимо определить: что такое угроза безопасности информации; выявить каналы утечки данных и пути несанкционированного доступа к защищаемой информации; определить потенциального нарушителя; построить эффективную систему защиты данных в информационных технологиях. Угрозы безопасности делятся на случайные (непреднамеренные) и умышленные. Источником случайных (непреднамеренных) угроз могут быть: отказы и сбои аппаратных средств в случае их некачественного исполнения и физического старения; помехи в каналах и на линиях связи от воздействия внешней среды; форсмажорные ситуации (пожар, выход из строя электропитания и т. д.); схемные системотехнические ошибки и просчеты разработчиков и производителей технических средств; алгоритмические и программные ошибки; неумышленные действия пользователей, приводящие к частичному или полному отказу технологии или разрушению аппаратных, программных, информационных ресурсов (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т. д.); неправомерное включение оборудования или изменение режимов работы устройств и программ; неумышленная порча носителей информации; запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или необратимые изменения в информационной технологии (форматирование или реструктуризация носителей информации, удаление данных и т. д.); нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях информации и т. д.); заражение компьютерными вирусами; неосторожные действия, приводящие к разглашению конфиденциальной информации или делающие ее общедоступной; разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т. д.); проектирование архитектуры технологии, разработка прикладных программ с возможностями, представляющими угрозу для работоспособности информационной технологии и безопасности информации; вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных носителей информации и т. д.); некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности экономического объекта; пересылка данных по ошибочному адресу абонента или устройства; ввод ошибочных данных; неумышленное повреждение каналов связи и т. д. Меры защиты от таких угроз носят в основном организационный характер. Злоумышленные или преднамеренные угрозы - результат активного воздействия человека на объекты и процессы с целью умышленной дезорганизации функционирования информационной технологии, вывода ее из строя, проникновения в систему и несанкционированного доступа к информации. Умышленные угрозы, в свою очередь, делятся на следующие виды:

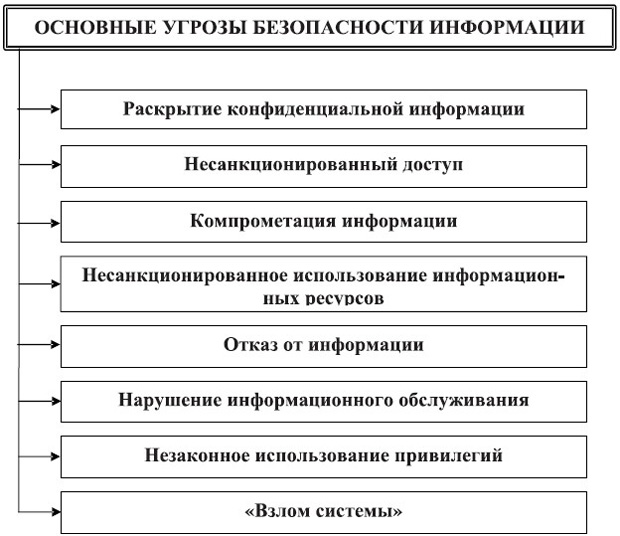

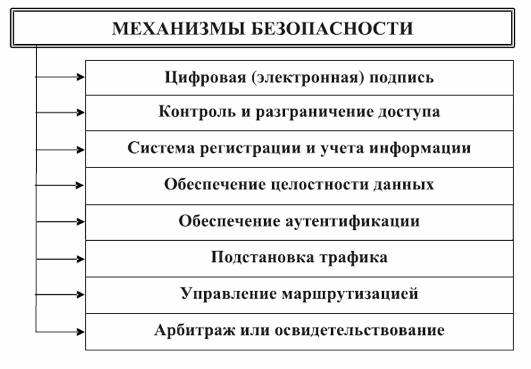

В настоящее время широкое распространение получил промышленный шпионаж, наносящий ущербвладельцу коммерческой тайны. В процессе промышленного шпионажа выполняются незаконные сборы, присвоение и передача сведений, составляющих коммерческую тайну, лицом, не уполномоченным на это ее владельцем. Практика функционирования информационных технологий показывает, что в настоящее время существует большое количество угроз безопасности информации. К основным угрозам безопасности информации и нормального функционирования информационной технологии относятся большое количество различных угроз, которые могут иметь локальный характер или интегрированный, т. е. совмещаться, комбинироваться или совпадать по своим действиям с другими видами угроз безопасности. В целом можно выделить следующие умышленные угрозы безопасности данных в информационных технологиях (включая активные, пассивные, внутренние и внешние), представленные на рис. 27.  Рис. 27. Основные угрозы безопасности в информационных технологиях 1. Раскрытие конфиденциальной информации - это бесконтрольный выход конфиденциальной информации за пределы информационной технологии или круга лиц, которым она была доверена по службе или стала известна в процессе работы. 2. Несанкционированный доступ к информации выражается в противоправном преднамеренном овладении конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям. Наиболее распространенными путями несанкционированного доступа к информации являются: перехват электронных излучений; принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции несущей; применение подслушивающих устройств (закладок); дистанционное фотографирование; перехват акустических излучений и восстановление текста принтера; чтение остаточной информации в памяти системы после выполнения санкционированных запросов; копирование носителей информации с преодолением мер защиты; маскировка под зарегистрированного пользователя ("маскарад"); использование недостатков языков программирования и операционных систем; маскировка под запросы системы; использование программных ловушек; незаконное подключение к аппаратуре и линиям связи специально разработанных аппаратных средств, обеспечивающих доступ к информации; злоумышленный вывод из строя механизмов защиты; расшифровка специальными программами зашифрованной информации; информационные инфекции. Пути несанкционированного доступа: хищение носителей информации и документальных отходов; инициативное сотрудничество; склонение к сотрудничеству со стороны взломщика; выпытывание; подслушивание; наблюдение и другие пути. Любые способы утечки конфиденциальной информации могут привести к значительному материальному и моральному ущербу как для организации, где функционирует информационная технология, так и для ее пользователей. 3. Компрометация информации (один из видов информационных инфекций). Реализуется, как правило, посредством несанкционированных изменений в базе данных, в результате чего ее потребитель вынужден либо отказаться от нее, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений. При использовании скомпрометированной информации потребитель подвергается опасности принятия неверных решений. 4. Несанкционированное использование информационных ресурсов, с одной стороны, является последствиями ее утечки и средством ее компрометации. С другой стороны, оно имеет самостоятельное значение, так как может нанести большой ущерб управляемой системе (вплоть до полного выхода информационной технологии из строя) или ее абонентам. 5. Отказ от информации состоит в непризнании получателем или отправителем этой информации фактов ее получения или отправки. Это позволяет одной из сторон расторгать заключенные финансовые соглашения "техническим" путем, формально не отказываясь от них, нанося тем самым второй стороне значительный ущерб. 6. Нарушение информационного обслуживания представляет собой весьма существенную и распространенную угрозу, источником которой является сама автоматизированная информационная технология. Задержка с предоставлением информационных ресурсов абоненту может привести к тяжелым для него последствиям. Отсутствие у пользователя своевременных данных, необходимых для принятия решения, может вызвать его нерациональные действия. 7. Незаконное использование привилегий. Любая защищенная технология содержит средства, используемые в чрезвычайных ситуациях, или средства, которые способны функционировать с нарушением существующей политики безопасности. Например, на случай внезапной проверки пользователь должен иметь возможность доступа ко всем наборам системы. Обычно эти средства используются администраторами, операторами, системными программистами и другими пользователями, выполняющими специальные функции. 8. "Взлом системы" - умышленное проникновение в информационную технологию, когда взломщик не имеет санкционированных параметров для входа. Способы взлома могут быть различными, и при некоторых из них происходит совпадение с ранее описанными угрозами. Например, использование пароля пользователя информационной технологии, который может быть вскрыт, например, путем перебора возможных паролей. Особую опасность в настоящее время представляет проблема компьютерных вирусов и вредоносных программ, т. к. эффективной защиты против них разработать не удалось. Этот вид угроз может быть непосредственно связан с понятием "атака", который в настоящее время широко используется нарушителями против информационных технологий различных экономических объектов. В этой связи важно определить характеристику человека, который может реализовать угрозы безопасности информации в информационных технологиях. Важным организационным мероприятием по обеспечению безопасности информации является охрана объекта, на котором расположена защищаемая автоматизированная информационная технология (территория здания, помещения, хранилища информационных ресурсов). При этом устанавливаются соответствующие посты охраны, технические средства, предотвращающие или существенно затрудняющие хищение средств вычислительной техники, информационных носителей, а также исключающие несанкционированный доступ к автоматизированным информационным технологиям и каналам связи. Функционирование системы защиты информации от несанкционированного доступа предусматривает: учет, хранение и выдачу специалистам организации или предприятия информационных носителей, паролей, ключей; ведение служебной информации (генерация паролей, ключей, сопровождение правил разграничения доступа); оперативный контроль за функционированием системы защиты секретной и конфиденциальной информации; контроль соответствия общесистемной программной среды эталону; приемку и карантин включаемых в информационные технологии новых программных средств; контроль за ходом технологического процесса обработки информации путем регистрации анализа действий специалистов экономического объекта; сигнализацию в случаях возникновения опасных событий и т. д. Методы защиты информации представляют собой основу механизмов защиты. Препятствие- метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т. д.). Управление доступом - метод защиты информации с помощью использования всех ресурсов информационной технологии. Управление доступом включает следующие функции защиты: идентификация специалистов, персонала и ресурсов информационной технологии (присвоение каждому объекту персонального идентификатора); опознание (установление подлинности) объекта или субъекта по предъявленному им идентификатору; проверка полномочий (соответствие дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту); разрешение и создание условий работы в пределах установленного регламента; регистрация (протоколирование) обращений к защищаемым ресурсам; реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытке несанкционированных действий. Маскировка - метод защиты информации путем ее криптографического закрытия. Этот метод сейчас широко применяется как при обработке, так и при хранении информации, в том числе на дискетах. При передаче информации по каналам связи большой протяженности данный метод является единственно надежным. Регламентация- метод защиты информации, создающий по регламенту в информационных технологиях такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Принуждение - метод защиты, когда специалисты и персонал информационной технологии вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности. Побуждение - метод защиты, побуждающий специалистов и персонал автоматизированной информационной технологии не разрушать установленные порядки за счет соблюдения сложившихся моральных и этических норм. Рассмотренные методы обеспечения безопасности в информационных технологиях реализуются на практике за счет применения различных средств защиты. К основным формальным средствам защиты, которые используются в информационных технологиях для создания механизмов защиты, относятся следующие: Технические средства реализуются в виде электрических, электромеханических и электронных устройств. Все технические средства делятся на следующие виды: Программные средства представляют собой программное обеспечение, специально предназначенное для выполнения функций защиты информации. К основным неформальным средствам защиты относятся: Организационные средства. Представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации вычислительной техники, аппаратуры телекоммуникаций для обеспечения защиты информации в информационных технологиях. Организационные мероприятия охватывают все структурные элементы аппаратуры на всех этапах их жизненного цикла (строительство и оборудование помещений экономического объекта, проектирование информационной технологии, монтаж и наладка оборудования, испытания, эксплуатация и т. д.). Морально-этические средства. Реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения вычислительной техники и средств связи. Эти нормы большей частью не являются обязательными как законодательные меры, однако несоблюдение их ведет к утечке информации и нарушению секретности. Законодательные средстваопределяются законодательными актами страны, в которых регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушения этих правил. Наряду с шифрованием в информационных технологиях используются следующие механизмы безопасности, представленные на рис. 28:  Рис. 28. Механизм безопасности в информационных технологиях Механизм цифровой (электронной) подписи в информационных технологиях основывается на алгоритмах ассиметричного шифрования и включает две процедуры: формирование подписи отправителем и ее опознание (верификацию) получателем. Первая процедура обеспечивает шифрование блока данных или его дополнение криптографической контрольной суммой, причем в обоих случаях используется секретный ключ отправителя. Вторая процедура основывается на использовании общедоступного ключа, знание которого достаточно для опознавания отправителя. Механизмы контроля доступаосуществляют проверку полномочий объектов информационной технологии (программ и пользователей) на доступ к ресурсам сети. В основе контроля доступа к данным лежит система разграничения доступа специалистов информационной технологии к защищаемой информации. Система регистрации и учета информации является одним из эффективных методов увеличения безопасности в информационных технологиях. Система регистрации и учета, ответственная за ведение регистрационного журнала, позволяет проследить за тем, что происходило в прошлом, и соответственно перекрыть каналы утечки информации. В регистрационном журнале фиксируются все осуществленные или неосуществленные попытки доступа к данным или программам. Содержание регистрационного журнала может анализироваться как периодически, так и непрерывно. В регистрационном журнале ведется список всех контролируемых запросов, осуществляемых специалистами ИТ, а также учет всех защищаемых носителей информации с помощью их маркировки, с регистрацией их выдачи и приема. Механизмы обеспечения целостности информацииприменяются как к отдельному блоку, так и к потоку данных. Целостность блока является необходимым, но не достаточным условием целостности потока. Целостность блока обеспечивается выполнением взаимосвязанных процедур шифрования и дешифрования отправителем и получателем. Отправитель дополняет передаваемый блок криптографической суммой, а получатель сравнивает ее с криптографическим значением, соответствующим принятому блоку. Несовпадение свидетельствует об искажении информации в блоке. Однако описанный механизм не позволяет вскрыть подмену блока в целом. Поэтому необходим контроль целостности потока данных, который реализуется посредством шифрования с использованием ключей, изменяемых в зависимости от предшествующих блоков. Механизмы аутентификации подразделяются на одностороннюю и взаимную аутентификацию. При использовании односторонней аутентификации в ИТ один из взаимодействующих объектов проверяет подлинность другого. Во втором случае - проверка является взаимной. Механизмы подстановки трафика или подстановки текста используются для реализации службы засекречивания потока данных. Они основываются на генерации объектами ИТ фиктивных блоков, их шифровании и организации передачи по каналам связи. Тем самым нейтрализуется возможность получения информации об информационной технологии и обслуживаемых ее пользователей посредством наблюдения за внешними характеристиками потоков информации, циркулирующих по каналам связи. Механизмы управления маршрутизацией обеспечивают выбор маршрутов движения информации по коммуникационной сети таким образом, чтобы исключить передачу секретных сведений по скомпрометированным (небезопасным), физически ненадежным каналам. Механизмы арбитража обеспечивают подтверждение характеристик данных, передаваемых между объектами информационных технологий, третьей стороной (арбитром). Для этого вся информация, отправляемая или получаемая объектами, проходит и через арбитра, что позволяет ему впоследствии подтверждать упомянутые характеристики. |