ргр. Конспект лекций ПЕРЕСДАТЬ. Конспект лекций по дисциплине "Управление и перспективы развития инфокоммуникационных систем" для докторантов специальности

Скачать 1.63 Mb. Скачать 1.63 Mb.

|

|

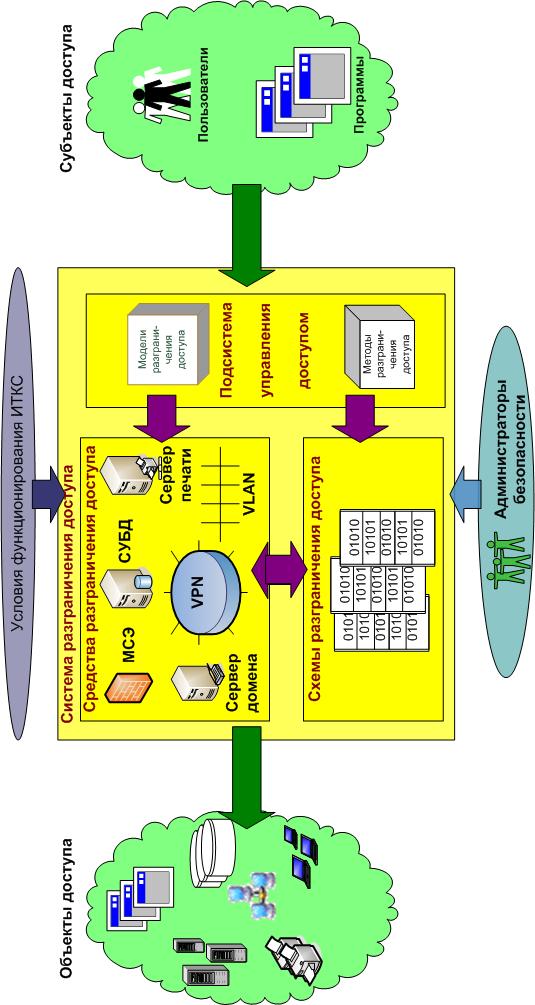

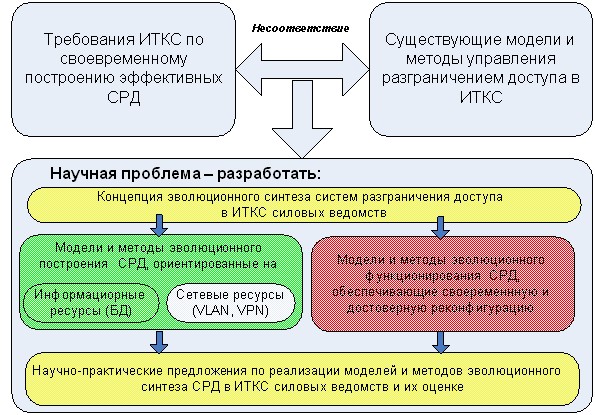

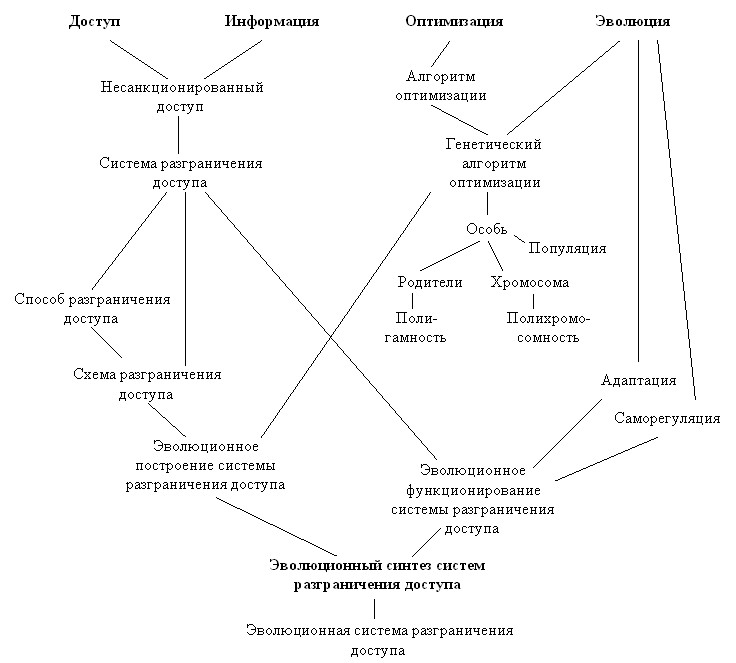

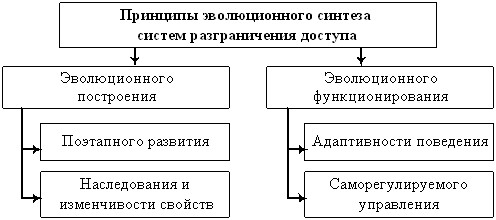

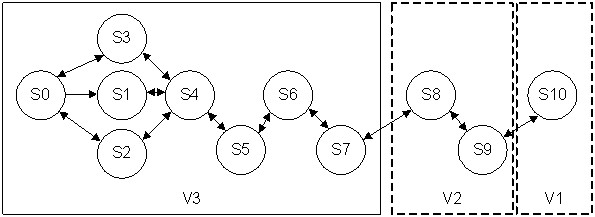

3-4 Лекция. Концепция эволюции функционирования систем. Цель лекции: изучение докторантами концепции эволюции функционирования систем. Содержание: Технология виртуальных частных сетей «Концепция эволюционного синтеза систем разграничения доступа в инфокоммуникационных системах» «Модели и методы эволюционного функционирования систем разграничения доступа инфокоммуникационных систем» Технология виртуальных частных сетей Под технологией виртуальных частных сетей (англ.virtual primary net – VPN) понимается технология объединения ЛВС и отдельных компьютеров посредством каналов транспортных сетей общего пользования в единую сеть и обеспечения защищенного обмена данными на основе инкапсуляции и шифрования пакетов сетевого уровня в поле данных пакета транспортной сети. Под технологией виртуальных локальных вычислительных сетей (ВЛВС) (англ. virtual local area network – VLAN) понимается технология логического сегментирования физически единой ЛВС на множество виртуальных локальных подсетей и предоставления пользователям доступа к сетевым ресурсам в соответствии с их принадлежностью к определенным подсетям. Показано, что на эффективность построения систем разграничения доступа на основе использования выше перечисленных технологий влияют следующие факторы (рис. 1): специфика субъектов и объектов доступа; условия функционирования; технический персонал, занимающийся обеспечением безопасности информации в ИКС. Данные факторы приводят к тому, что задача синтеза систем разграничения доступа является, с одной стороны, достаточно сложной с вычислительной точки зрения, а с другой стороны требует оперативного и достоверного решения в ходе функционирования ИКС. Проблема обеспечения эффективного разграничения доступа к информации в ИКС СВ разделяется на две частные проблемы: 1) структурной оптимизации первоначальных схем разграничения доступа в системах разграничения доступа ИКС, ориентированных на технологию разграничения доступа к информационным ресурсам (базам данных) и технологии построения защищенных телекоммуникационных ресурсов (виртуальных частных и локальных вычислительных сетей); 2) обеспечения адаптивного и самоорганизуемого управления доступом, заключающегося в возможности динамической реконфигурации схем разграничения доступа с учетов обработки нечеткой информации и применении нейросетевых методов классификации и идентификации опасных состояний СЗИ и ИКС в целом. Сделанный в работе выбор эволюционного подхода для построения систем разграничения доступа определил необходимость решения научной проблемы в рамках концепции эволюционного синтеза данных систем, предполагающего возможность построения данных систем с учетом критериев конфиденциальности и доступности информации и обеспечения их оперативной и достоверной реорганизации в соответствии с изменениями состояния ИКС и воздействиях внешней среды. Эволюционный синтез систем рассматривается как методология поиска рациональных вариантов построения технических систем с использованием законов эволюционного развития живой природы и считается одним из направлений искусственного интеллекта. Термин «методология» данном контексте определяется как взаимоувязанная по целям, структуре и организации совокупность методов объяснения и предсказания явлений некоторой предметной области. Применительно к рассматриваемой в диссертации проблеме в качестве подобных методов выступают методы математического моделирования процессов разграничения доступа и формируемые на их основе методы анализа и синтеза систем разграничения доступа.  Рассмотрение составляющих процесса эволюционного синтеза систем разграничения доступа во взаимосвязи со структурой системы защиты информации позволило выделить элементы методологических основ эволюционного синтеза систем разграничения доступа в ИКС силовых ведомств, в соответствии с которыми выполнена постановка и декомпозиция проблемы диссертационного исследования (рис. 2). Рис. 2. Содержание научной проблемы и ее декомпозиция  Рисунок 2 - Содержание научной проблемы и ее декомпозиция «Концепция эволюционного синтеза систем разграничения доступа в инфотелекоммуникационных системах» «Концепция эволюционного синтеза систем разграничения доступа в инфотелекоммуникационных системах» состоит из 5 разделов и посвящена изложению концепции эволюционного синтеза, включающей: систему понятий, фиксирующую терминологический аппарат, используемый в работе, и принципы эволюционного синтеза; модель угроз информации в ИКС; концептуальные модели построения и функционирования системы разграничения доступа как эволюционной системы; систему показателей эффективности эволюционного синтеза систем разграничения доступа. Система понятий (рис. 3) дополняет известные термины смежных теорий – теории исследования операций, теории эволюционного развития, теории информационных систем и теории защиты информации.  Рисунок 3 - Система понятий концепции эволюционного синтеза систем разграничения доступа Центральными понятиями рассмотренной системы понятий являются понятия эволюционного построения и эволюционного функционирования систем разграничения доступа. Под процессом эволюционного построения называется процесс построения схемы разграничения доступа, являющейся по сути формальной моделью построения системы разграничения доступа. В зависимости от контекста этим же термином обозначается и результат такого построения. Под процессом эволюционного функционирования систем разграничения доступа понимается процесс выработки управляющих воздействий на реконфигурацию схем разграничения доступа на принципах адаптации и саморегуляции с учетом изменения состояния ресурсов ИКС и возникновения угроз безопасности. Вместе процессы эволюционного построения и функционирования объединяются в единый процесс эволюционного синтеза систем разграничения доступа. Система разграничения доступа, полученная в результате применения моделей, методов и алгоритмов эволюционного синтеза, называется в контексте настоящей работы эволюционной. Использование в дальнейшем выделенных понятий позволяет перейти к моделированию процессов разграничения доступа в условиях информационного конфликта. Выделены принципы эволюционного развития естественных систем, которые присущи процессу эволюционного синтеза систем разграничения доступа (рис. 4):  Рисунок 4 - Принципы эволюционного синтеза систем разграничения доступа 1) принцип поэтапного развития, определяющий, что переход к новым, более совершенным системам нельзя осуществить одноразово, он происходит последовательно по этапам; 2) принцип наследования и изменчивости свойств, означающий, что в своем развитии техническая система, с одной стороны, наследует большую часть свойств систем-прототипов, находящихся на предыдущих этапах развития, а с другой – что всегда существует вероятность изменения, или мутации, того или иного свойства; 3) принцип адаптивности поведения, определяющий, что система не должна быть пассивной, должна обладать способностью приспосабливаться в изменениям окружающей обстановки; 4) принцип саморегулируемого управления, означающий, что система должна быть способна распознавать либо классифицировать состояния собственного функционирования и внешней среды и принимать адекватные этим состояниям решения. Первые два принципа являются принципами эволюционного построения технических систем, последние два – принципами эволюционного функционирования этих систем. Основными рассчитываемыми параметрами разработанной модели угроз информации в ИКС являются вероятности воздействия угроз на систему разграничения доступа и вероятность вскрытий этой системы. Модель угроз информации в ИКС охватывает следующие состояния угрозы (рис. 5): S0 – исследование системы; S1 –проведение внутренней атаки; S2 – проведение внешней атаки; S3 – проникновение в демилитаризованную зону системы; S4 – проникновение во внутреннюю сеть; S5 – обман системы обнаружения атак; S6 – получение доступа нарушителя к приложениям операционной системы; S7 – взлом системы защиты; S8 –получение доступа к информации; S9 – поддержка доступа; S10 – скрытие атаки. Все состояния разделяются на три группы: V1 – подготовки, V2 –реализации и V3 – завершения атаки. Вероятность состояния

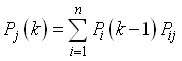

Рисунок 5 - Модель угроз информации в ИКС где Переходная вероятность определяется следующим образом:

Применяя формулу полной вероятности и переходя от (k–1)-го и k-му шагу получаем для определения безусловных вероятностей нахождения системы угроз на k-м шаге искомое выражение в рекуррентном виде:

Концептуальная модель эволюционного построения системы разграничения доступа разработана в аналитическом виде и представляется с помощью формализованной постановки задачи синтеза. получившей название канонической постановки задачи разграничения доступа. Исходными данными данной постановки задачи являются: 1) 2) 3) 4) 5) Структура и параметры организации

Введем обозначения: Если

В этом случае при построении системы разграничения доступа полностью удовлетворяются требования по обеспечению безопасности информации. Однако на практике, как правило, либо не выполняется (5), либо не выполняется (6), либо не выполняются (5) и (6) вместе. Невыполнение условия (5) означает, что требуемая схема Невыполнение условия (6), напротив, означает, что имеются избыточные ограничения на доступ пользователей к информации, не подтвержденные требованиями, так как реальная схема Так как свойства конфиденциальности и доступности являются частными свойствами безопасности информации как свойства более высокого уровня, нарушение любого из указанных частных свойств означает нарушение безопасности информации в целом. Поэтому для построения критериев поиска в канонической постановке задачи разграничения доступа следует использовать показатели, характеризующие выполнение со стороны системы разграничения доступа требований по конфиденциальности и доступности информации. Показатель конфиденциальности

Показатель безопасности

В частных случаях, когда

Вид функционалов (7), (8), (9) и (10) определяется конкретным составом и структурой системы разграничения доступа. Если имеет место использование в явном виде (7) и (8), то критерии синтеза в канонической постановке задачи разграничения доступа формируются в следующих вариантах:

где Если имеет место использование (9) или (10), то критерий синтеза в КПЗРД имеет один из следующих видов:

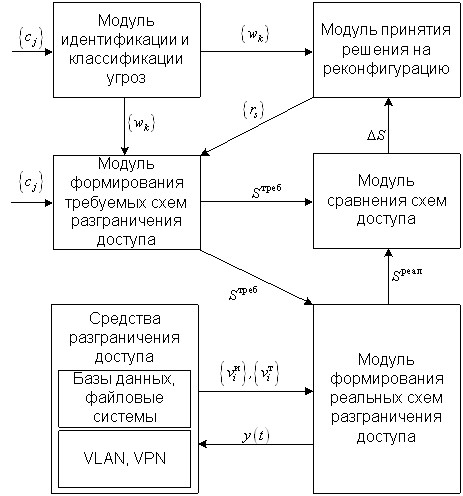

где Концептуальная модель функционирования системы разграничения доступа в соответствии с эволюционным подходом представлена в виде в виде вербальной динамической модели (рис. 6).  Рисунок 6- Концептуальная модель эволюционного функционирования системы разграничения доступа В данной модели учитываются следующие динамически изменяющиеся параметры: В этом случае процесс эволюционного функционирования системы разграничением доступа описывается выражением

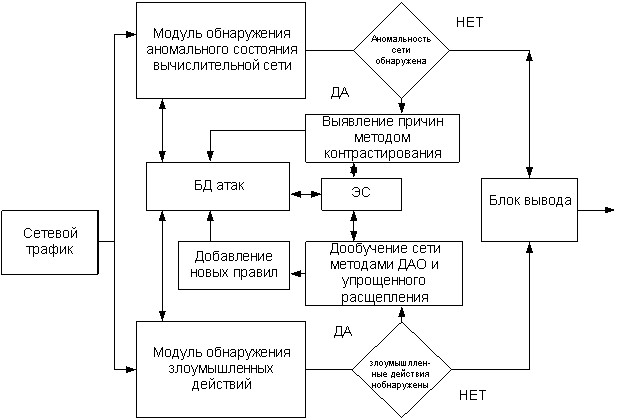

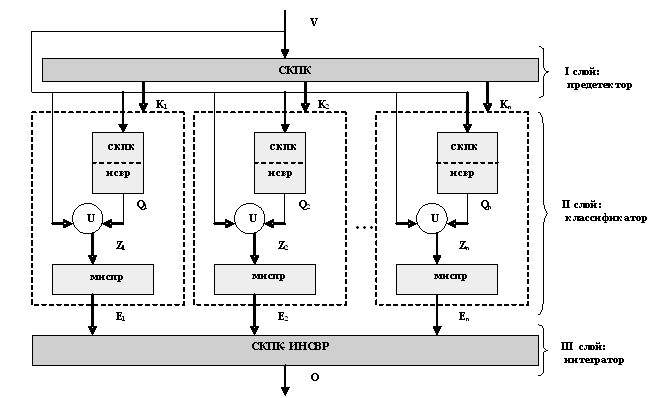

Рассмотренная концептуальная модель функционирования системы разграничения доступа как эволюционной системы позволяют сделать следующие выводы относительно ее структуры: для реализации процесса эволюционного функционирования СРД в ее состав СРД должны быть введены средства, реализующие функции саморегулируемого управления разграничением доступа, связанного с идентификацией и классификацией угроз; функционально система разграничения доступа может быть представлена как многоуровневая система, содержащая несколько рубежей защиты, включающая в себя наряду с традиционным рубежом разграничения доступа, являющимся "пассивным" компонентом, соответствующего по сути статической, т. е. не изменяющейся во времени модели воздействий нарушителя, рубежи мониторинга угроз безопасности, защищенности информационных и телекоммуникационных ресурсов и принятия решения на реорганизацию схем разграничения доступа, что образует "активный" компонент системы разграничения доступа. Функциональная структура процесса разграничения доступа в свою очередь определяет множество показателей, которые могут быть использованы для оценки эффективности этого процесса. В качестве основного показателя эффективности разграничения доступа предложено использование вероятности обеспечения защиты информации от НСД на заданном интервале функционирования ИКС силового ведомства. Предложенная система показателей эффективности эволюционного синтеза систем разграничения доступа отражает влияние частных показателей качества и параметров элементов систем разграничения доступа на уровне комплекса средств разграничения доступа. «Модели и методы эволюционного функционирования систем разграничения доступа инфотелекоммуникационных систем» В ней предложены обобщенная модель системы идентификации компьютерных атак, модель и метод идентификации текущего состояния СРД на основе использования универсальной нейронной системы классификации и идентификации и метод поиска стратегии управления разграничением доступа в эволюционной системе разграничения доступа. В обобщенной модели идентификации компьютерных атак (рис. 7) совместно применена многослойная и активная семантическая нейронные сети с нечетким выводом.  Рисунок 7 - Обобщенная модель нейросетевой системы идентификации атак Это позволяет применить как параметрическую (изменение весов узлов сетей) так и структурную (увеличение числа нейронов в многослойной нейронной сети; добавление новых правил в нейронные сети с нечетким выводом) адаптацию системы. При обнаружении модулем анализа аномальной деятельности нетипичного поведения ИКС применяется процедура контрастирования многослойной нейронной сети для выявления причин аномального поведения ИКС. Если причиной аномального поведения была удаленная сетевая атака, которой нет в базе знаний экспертной системы, то производится добавление нового правила в базу знаний с использованием метода логико-лингвистического синтеза. Такой подход позволяет обнаруживать неизвестные и сильно модифицированные сетевые атаки. При выявлении модулем обнаружения злоумышленных действий злоумышленной деятельности производится обучение многослойной сети с помощью метода упрощенного расщепления. Таким образом, производится компенсация ошибки обобщения для атак, которые входили в обучающую выборку многослойной сети, и обучение новым атакам, занесенным в базу знаний экспертной системы. Решение об обнаружении атаки принимается адаптивной нейросетевой системой при выдаче сигнала тревоги хотя бы одним из модулей – обнаружения аномального состояния или обнаружения злоумышленных действий. Для построения универсальной гибридной нейронной системы классификации атак использованы самоорганизующиеся нейронные сети Кохонена, Гроссберга и многослойные нейронные сети прямого распространения. Отличием модели от известных является наличие трех слоев, играющих роли предетектора, классификатора и интегратора (рис. 8). Новизна модели заключается в совместном использовании различных моделей нейронных сетей, которые, объединяясь, показывают существенно лучший результат, чем каждая нейросеть по отдельности. Первый слой нейросетевого комплекса состоит из самоорганизующейся карты признаков Кохонена (СКПК) с конкурентным обучением и предназначен для разбиения входного пространства образов сетевых атак на классы, где каждому классу поставлен в соответствие определенный набор кодов атак. Выходным сигналом СКПК является позиционный код K, который соответствует номеру класса атаки.  Рисунок 8 - Нейросетевая модель классификатора атак Он возбуждает определенный модуль-классификатор второго слоя. Входной вектор V поступает на входы соответствующих нейросетей. Применение СКПК в качестве предетектора позволяет разделить входной вектор сетевых атак на несколько векторов меньшей размерности. Понижение размерности задачи для нейросети второго слоя делает возможным существенно уменьшить количество нейронов в распознающих сетях, что позволяет решить проблему сложности и обучаемости нейронной сети и увеличивает ее способность к обобщению. Второй слой представляет собой совокупность модулей-классификаторов, состоящих из нейросетей встречного распространения с нелинейной функцией активации, аппроксимирующей поверхностями переменного уровня (СКПК-НСВР), и многослойной сети прямого распространения (МНСПР). Данный слой предназначен для идентификации угроз внутри данного класса. Предлагается способ совместной работы сетей СКПК-НСВР и МНСПР, при котором на вход МНСПР поступает вектор Z, являющийся объединением входного вектора V и результата классификации Q нейросети СКПК-НСВР. Это делает возможным нейросетевую реализацию методов метрической классификации и идентификации атак, принадлежащих к конкретному классу. Третий слой состоит из нейросети встречного распространения (СКПК-ИНСВР) и выполняет следующие функции блока интегратора: аппроксимирует входное пространство идентифицированных атак; осуществляет топологическое упорядочение данных; объединяет выходы классификаторов второго слоя согласно распределению их вероятностей. Новыми свойствами предлагаемой архитектуры нейронного комплекса является возможность нейросетевой реализации алгоритма комбинированной классификации без применения дополнительных решателей и ассоциативных запоминающих устройств. Предлагаемый метод поиска стратегии управления разграничением доступа в эволюционной системе разграничения доступа отражает принцип адаптивного поведения, и он обеспечивает оперативную и достоверную реконфигурацию системы разграничения доступа за счет применения генетических алгоритмов оптимизации. Сущность метода заключается в проведении постоянного контроля за обеспечением требований по безопасности информации, осуществляемого модулями сравнения схем доступа и принятия решения на реконфигурацию, которые позволяют определить вид зависимости показателей безопасности информации от времени с учетом принятого решения по построению схем разграничения доступа. При этом предполагается, что в начальный момент функционирования системы уже осуществлено построение реальной схемы разграничения доступа с помощью ГАО. В случае обнаружения момента времени, ближайшего к текущему, при котором требования по безопасности информации перестают выполняться, принимается решение на формирование нового варианта организации системы разграничения доступа и пересчет оценок сравнения схем разграничения доступа. В результате в модуль принятия решения на реорганизацию поступает новый вид зависимости от времени показателей безопасности, обеспечиваемых системой разграничения доступа. Литература: 1, 2, 3,4 5-6 Лекция. Управление в инфокоммуникационных системах и сетях. Цель лекции: изучение управления в инфокоммуникационных системах и сетях. Содержание: Магистральное направление технического прогресса в инфокоммуникациях. Управление сетями связи. Архитектура системы управления. Структура системы управления Введение Магистральное направление технического прогресса в инфокоммуникациях. В мировом общественном сознании уже укрепилась мысль о том, что экономическое благополучие страны сейчас, и особенно в ближайшей перспективе, связано с компетентностью производителей в области информационных технологий (телекоммуникаций и средств информатики). Магистральное направление технического прогресса в инфокоммуникациях - усовершенствование, как самой техники связи, так и спектра предоставляемых ею услуг. Связь выбирает широкополосность, гибкость, мобильность и комфортность использования. Для этой цели имеется огромное множество аппаратных и системных решений, многие из которых находятся как в стадии апробации, так и коммерческом использовании. Идея глобального изменения отрасли осуществляется путем стремительной модернизации отдельных ее фрагментов, о чем убедительно свидетельствует анализ рынка услуг и оборудования сети передачи данных — центральной темы данного исследования. В фокусе внимания автора диссертационного исследования - Интернет-сектор во всем многообразии используемых стандартов, конкретных основных показателей эффективности функционирования связи и практикуемых тарифов. Интернет-сектор, это одно из перспективных направлений деятельности телекоммуникационных компаний, где основной потребитель - бизнес. Спрос на сетевые технологии растет по законам геометрической прогрессии, трафик за последние 5 лет увеличился в 10 раз. Интерес к вопросу со стороны потребителей "подогревается" возможностью новых технологий передавать одновременно голос, видео, данные, мультимедийные приложения. Весьма примечательно, что в области применения беспроводного решения Ethernet-технологии Россия занимает лидирующие позиции в мире. Причем отечественная модель достаточно оригинальна. Можно ли оспорить право на жизнь маленького пейджера? На фоне феерического роста мобильной связи пейджинг выглядит скромно, но достойно. У него своя потребительская ниша, особая география распространения и неплохие технологические виды на будущее. Либерализация национальных телекоммуникационных рынков, особенно в Европе, активизировала развитие ведомственных сетей связи. Получив статус альтернативных операторов, новые компании уже наступают по всему фронту услуг и представляют серьезную угрозу в конкурентной борьбе с традиционными компаниями. В России их деятельность освещается весьма поверхностно ввиду отсутствия, прежде всего надежной статистической базы. Поэтому глубокий и всесторонний анализ позиций новых игроков на традиционном рынке, по мнению автора, представляет несомненный интерес для данного исследования. . Мировой уровень развития информационных, телекоммуникационных и компьютерных технологий определил на рубеже XX-XXI веков одно из приоритетных направлений социально-экономического развития России - информатизацию общества и реализацию соответствующей государственной политики. С появлением и развитием компьютерной техники традиционные инструменты обмена информацией постепенно уступают позиции электронным средствам коммуникации, утрачивая свою актуальность. Компьютеризация различных сфер человеческой деятельности, в том числе и информационной, способствовала появлению рынка инфокоммуникационных услуг, как отдельного сектора российской экономики и привела к введению таких понятий как «информационные технологии», «телекоммуникации», «инфокоммуникационные технологии», «компьютерные технологии», «инфокоммуникационные услуги». Появление всемирной глобальной сети Интернет расширило сферу коммуникационных услуг и предложило их новые формы, способствуя индивидуализации предложения. Это породило двойственность подходов к оценке телекоммуникации: с одной стороны, Интернет является услугой, предоставляемой различными коммерческими организациями, с другой - выступает инструментом, средством коммуникации. Развитие Интернет, как инструмента, обуславливает изменение форм и видов услуг, предоставляемых посредством сети. Управление сетями связи — согласно закону «О связи», совокупность организационно-технических мероприятий, направленных на обеспечение функционирования сети связи, в том числе регулирование трафика. В настоящее время управление сетями связи сводится к процессам наблюдения и контроля состояния узлов, линий и взаимодействий узлов, а также управление работой приложений. Существует ряд аспектов построения системы управления сетями специальной связи. Основные из них — это: архитектура системы управления; структура системы управления; уровни управления; области управления; методы и используемые протоколы. Архитектура системы управления На сегодняшний день наиболее широко распространенной и проверенной на практике является архитектура, реализованная в концепции TMN. Данная концепция предлагает многоуровневую архитектуру управления, основанную на модели агент-менеджер. Подробное описание данной концепции, механизмов и интерфейсов взаимодействия элементов системы приведено в рекомендации M.3010. Но в последнее время становится явно видно, что возможностей концепции TMN не хватает для интегрированного управления сложными телекоммуникационными системами. Например, совокупностью распределенных биллинговых систем и систем баз данных. Управление подобными системами на основе TMN возможно, но связано с различными трудностями, проблемами масштабируемости системы управления и значительным ростом служебного трафика системы управления. Возможным решением для управления такими системами является использование объектно-ориентированного подхода. Одним из наиболее перспективных направлений развития является использование концепции CORBA. Структура системы управления Существует два принципиальных подхода к организации управления сложными сетями: централизованное управление; децентрализованное управление. Централизованное управление осуществляется из единого центра управления сетью, в который стекается вся информация управления от всех управляемых объектов. Достоинствами централизованного управления являются: концентрация всей информации о состоянии сети в одном узле управления; целостная картина построения сети; относительная простота управления правами администраторов сети; минимальная длина цикла управления; непротиворечивость принимаемых решений. В то же время при значительном масштабе сети централизованное управление теряет ряд преимуществ. К недостаткам такого подхода следует отнести: уязвимость системы управления; значительный объём обрабатываемой информации требует высокопроизводительных серверов; значительная часть пропускной способности каналов сети используется для передачи служебной информации центру управления. Децентрализованное управление сетью характеризуется отсутствием единого центра управления сетью. Его функции перераспределяются между множеством систем управления сетью. Достоинствами такого подхода являются: живучесть системы управления; отсутствует необходимость в высокопроизводительных серверах; меньшие по сравнению с централизованным подходом объёмы обрабатываемой информации и трафик служебной информации. К недостаткам данного подхода следует отнести: сложность разграничения «зон ответственности»; сложность управления правами администраторов сети; отсутствие целостной картины построения сети; противоречивость принимаемых решений. Литература: 5, 6,7, 8 7-8 Лекция. Уровни управления. Цель лекции: изучение уровней управления. Содержание: уровни управления; области управления; протоколы управления; управление системами; Telecommunication Management Network - TMN (Система управления сетями операторов электросвязи); TMN как концепция управления; обзор и основные понятия SNMP; прокси-агенты. Уровни управления В многоуровневой архитектуре TMN выделены пять уровней управления: бизнесом; услугами; сетью; элементами сети; уровень элементов сети. Области управления Согласно стандартам ISO, существует пять областей управления: ошибками; конфигурацией; доступом; производительностью; безопасностью. Протоколы управления В своей работе системы управления опираются на стандартизованные протоколы управления, такие как: SNMP — один из первых и наиболее простой протокол управления, в настоящий момент актуальной является третья версия протокола, поддерживается в очень большом количестве устройств; CMIP — протокол управления, рекомендованный ISO в качестве базового, не получил широкого распространения вследствие своей сложности; TMN — концепция сетевого управления, включающая в себя множество протоколов управления и вводящая понятие уровней управления; LNMP — протокол управления для ЛВС; ANMP — протокол управления для сетей специального назначения. Управление системами Управление системами — это администрирование распределённых компьютерных систем масштаба предприятия. На развитие управления системами большое влияние оказали инициативы по управлению сетями связи в телекоммуникационной отрасли. К наиболее известным системам управления системами относятся LANDesk, IBM Tivoli, Microsoft Systems Management Server, HP OpenView, Novell ZENworks и CA Unicenter. Функции Функциональные группы приведены согласно стандарту ITU-T X.700. Управление конфигурацией Управление безопасностью Управление ошибками Управление производительностью Учёт работы Стандарты DMTF CIM, WBEM, DEN IETF SNMP ITU-T X.700, X.701 и т. д. Список систем управления системами Это список систем управления системами (в алфавитном порядке): Alitiris Management Suite BMC PATROL CA Unicenter HP Network Node Manager i (NNMi, ранее - HP OpenView) IBM Tivoli LANDesk Management Suite System Center Configuration Manager (ранее Microsoft Systems Management Server) Novell ZENworks Oracle Enterprise Manager Symphoniq TrueView Vector Networks PC-Duo Telecommunication Management Network - TMN (Система управления сетями операторов электросвязи) — концепция, разработанная и утверждённая Международным союзом электросвязи, определяет принципы создания единой системы управления для сетей разных уровней и масштабов, предоставляющих различные типы услуг. Возможность применения такой системы управления связана с отсутствием жёсткой привязки TMN к какой-либо транспортной системе и особенностям конкретной сети. Вся необходимая для управления информация располагается в единой базе данных, которая может изменяться и пополняться описаниями новых объектов управления, а весь обмен служебными данными TMN может осуществляться с использованием существующей транспортной системы управляемой сети. Основная идея концепции TMN — обеспечение сетевой структуры для взаимодействия различных типов управляющих устройств и телекоммуникационного оборудования, использующих стандартные протоколы и стеки. В соответствии с концепцией TMN процесс управления сетью включает в себя следующие функции управления: управление процессом устранения отказов (Fault Management, FM); управление конфигурацией сети (Configuration Management, CM); управление расчётами с пользователями и поставщиками услуг (Accounting Management, AM); контроль производительности сети (Performance Management, PM); обеспечение безопасности работы сети (Security Management, SM). Следует отметить, что концепция TMN, объединив в себе все функции существующих систем управления, добавила к ним высокоуровневый сервис, универсальность и динамичность. Например, широко распространённые в настоящее время системы сетевого управления, работающие на базе протокола SNMP (Simple Network Management Protocol), являются сильно упрощёнными с «точки зрения» TMN. Протокол SNMP обеспечивает, прежде всего, мониторинг сети и сбор статистических данных, т. е. реализует функцию Fault Management. Другие функции, такие как Performance и Configuration Management, в стандартных реализациях SNMP, как правило, отсутствуют. Это связано с тем, что, несмотря на введение дополнительных средств обеспечения безопасности в SNMPv2, вопрос о защищённости системы от попыток "взлома" остаётся открытым, прежде всего из-за примитивности протокола SNMP и его жёсткой привязки к транспортным службам. Практически любой в меру грамотный хакер, подключившись к сети, на которой реализована функция Configuration Management, и имея простейший программный пакет SNMP, может менять конфигурацию и операционное состояние сетевых узлов. Чтобы избежать этого, производители оборудования создают собственные SNMP-подобные протоколы для реализации функций Performance и Configuration Management и, тем самым, уходят от стандартных решений. Вследствие этого, системы управления перестают быть простыми, стандартными и общими в использовании средствами для управления сетями электросвязи. Более того, продолжающие возрастать сложность и комплексность базирующихся на SNMP систем управления такими сетями, как ATM, сближает их с системами управления, построенными по принципам TMN. TMN как концепция управления TMN как концепция управления сетью подразумевает, прежде всего, ряд профилактических работ, направленных на поддержание сети в работоспособном состоянии. Эти работы выполняются с помощью так называемой системы эксплуатации и технического обслуживания сети (Operation, Administration and Maintenance, OA&M). Источник — «http://ru.wikipedia.org/w/index.php?title=TMN&oldid=31176831» Технология протокола SNMP SNMP (англ. Simple Network Management Protocol - простой протокол сетевого управления) - стандартный интернет-протокол для управления устройствами в IP-сетях на основе архитектур UDP/TCP. К поддерживающим SNMP устройствам относятся маршрутизаторы, коммутаторы, серверы, рабочие станции, принтеры, модемные стойки и другие. Протокол обычно используется в системах сетевого управления для контроля подключенных к сети устройств на предмет условий, которые требуют внимания администратора. SNMP определен Инженерным советом интернета (IETF) как компонент TCP/IP. Он состоит из набора стандартов для сетевого управления, включая протокол прикладного уровня, схему баз данных и набор объектов данных. SNMP предоставляет данные для управления в виде переменных, описывающих конфигурацию управляемой системы. Эти переменные могут быть запрошены (а иногда и заданы) управляющими приложениями. |

.

.