Информационно-аналитическая работа. Контрольная работа за 5 семестр По дисциплине

Скачать 127.42 Kb. Скачать 127.42 Kb.

|

|

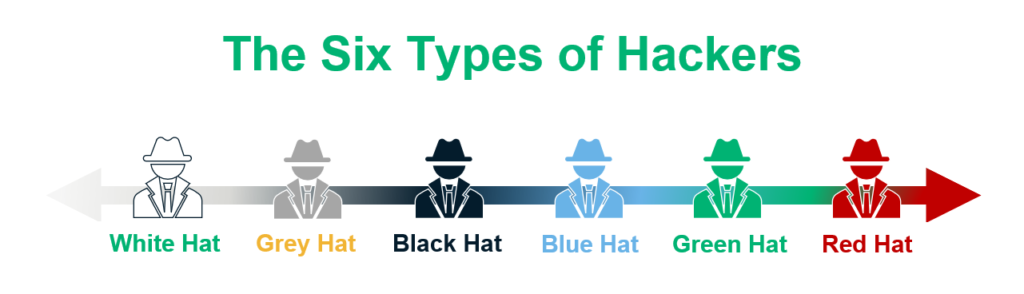

САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ им. проф. М.А. Бонч-Бруевича ФАКУЛЬТЕТ ВЕЧЕРНЕГО И ЗАОЧНОГО ОБУЧЕНИЯ Контрольная работа за _5_ семестр По дисциплине _Информационно-аналитическая работа_ Фамилия:____Сафонов__ Имя:___Даниил____ Отчество:_ __Юрьевич_ Курс:________3_____ Студ. билет № :___2010526____ Группа №:_____ИБ-06с___ Дата сдачи работы:__31.01.2023___ Санкт-Петербург 2023 СодержаниеСАНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ 1 УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ им. проф. М.А. Бонч-Бруевича 1 ФАКУЛЬТЕТ ВЕЧЕРНЕГО И ЗАОЧНОГО ОБУЧЕНИЯ 1 Контрольная работа за _5_ семестр 1 По дисциплине _Информационно-аналитическая работа_ 1 Фамилия:____Сафонов__ 1 Имя:___Даниил____ 1 Отчество:_ __Юрьевич_ 1 Курс:________3_____ 1 Студ. билет № :___2010526____ 1 Группа №:_____ИБ-06с___ 1 Санкт-Петербург 1 Введение 3 Определения понятие хакерства 5 Классификация хакеров 6 Выявление положительных и отрицательных сторон деятельности 10 Положительные стороны 10 Отрицательные стороны 11 Мотивы деятельности хакеров 14 Анализ восприятия хакеров в обществе 17 Анализ современного состояния хакерской культуры 18 Хакерские группировки 19 Заключение 21 Список использованной литературы 22 ВведениеВ современном мире, информация играет все более важную роль. Информационные технологии и процессы оказывают существенное влияние на развитие общества. Настоящее время можно характеризовать небывалым ростом объема информационных потоков, попытки осмысления которых приводят к зарождению концепции информационного общества – общества, в котором главной ценностью и структурообразующей основой является информация и информационные технологии. В 20 веке для обработки информации были изобретены электронно-вычислительные машины – компьютеры, а уже в 21 веке, они настолько плотно вошли в нашу жизнь, интегрировались во все сферы человеческой деятельности, что многим уже невозможно представить свою жизнь без них. Поскольку компьютеры являются неотъемлемой частью информационного общества, и от этого зависит множество бизнес и государственных-процессов, а соответственно и мировая экономика, информацию, которую хранит и обрабатывает компьютер, необходимо уметь защитить. Для того чтобы уметь защитить компьютер, необходимо определиться с тем, от чего мы будем его защищать. На вопрос, «что есть защита компьютера?» можно ответить следующим образом. Защита компьютера – это специальный комплекс мер, направленный на противодействие компьютерным угрозам. В свою очередь, угроза – это различные действия, которые могут привести к нарушениям состояния защиты информации. Другими словами, это потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам. Так как информация является критически важным звеном нашего информационного общества, существует множество злоумышленников, готовых посягнуть на неё ради неких личностных выгод. Например, в качестве злоумышленника может выступать конкурирующая организация, целью которой является добыча информации конкурента, относящейся к сфере коммерческой тайны, то есть, о замыслах, финансовом состоянии, клиентах, ценах и т.д. Получение и использование такой информации может причинить существенный ущерб. В условиях современной рыночной экономики, потребность в подобного рода действиях возросла, тем самым породив целый рынок исполнителей, готовых за определенные выгоды, осуществить взлом, похитить конфиденциальную данные и/или нарушить работу программной системы. В качестве исполнителей, выступает определённая группа людей, профессиональные взломщики компьютерных систем, также известные под названием - хакеры. Целью данной работы является исследование понятия хакер. Кто они, какие цели преследуют? Есть ли среди них наши соотечественники? Как классифицировать их? Обязательно ли хакеры должны похищать данные и выводить из строя системы? Что в данный момент представляет из себя рынок хакерских киберуслуг? Основная гипотеза данной работы - хакерство может иметь не только отрицательные стороны, но и положительные Задачи работы предусматривают: Определение понятие хакерства Классификация хакеров Выявление положительных и отрицательных сторон деятельности. Разбор мотивов деятельности хакеров Анализ восприятия хакеров в обществе. Анализ современного состояния хакерской культуры Для выполнения данных задач будут использоваться различные теоретические и эмпирические методы исследования. Определения понятие хакерстваСлово хакер имеет множество значений, и насыщенную историю в прошлом. Изначально хакерами называли программистов, которые исправляли ошибки в программном обеспечении каким-либо быстрым или элегантным способом. Однако, с начиная с конца XX века в массовой культуре появилось новое значение - «компьютерный взломщик», программист, намеренно обходящий системы компьютерной безопасности. Первые хакеры образовались в научных кругах. Все началось в 1960-х годах в Массачусетском технологическом институте студенческого клуба Tech Model Railroad Club – клуба технических моделей железных дорог. В 1961 году, члены клуба «взламывали» свои высокотехнологичные поезда, чтобы изменить их функции. Позже они перешли от игрушечных поездов к компьютерам, используя дорогие научные компьютеры IBM 704. Их интерес заключался в желании исследовать компьютерное «железо» и попытке расширения списка решаемых им задач. Именно там впервые появился термин хакер. Далее в сообществе появилось жаргонное слово «to hack», которое обозначало процесс внесения изменений «на лету» в свою или чужую программу. Отглагольное существительное «hack» означало результаты такого изменения. Весьма полезным и достойным делом считалось не просто сообщить автору программы об ошибке, а сразу предложить ему такой хак, который её исправляет. Таким образом, фактически, компьютерные хакеры изначально рассматривались обществом как энтузиасты технологий, работающие во благо оптимизации, разработки и настройки компьютерных систем. Однако с развитием технологий, и началом постепенной цифровизации общества, некоторые хакеры начали пользоваться своими знаниями для получения материальных выгод. Например, после перехода аналоговых телефонных сетей к цифровому формату вещания, образовалась новая субкультура хакеров - телефонные фрикеры. Члены данной группы, взламывали телефонные сети и звонили бесплатно в любую точку мира, часто устраивая телефонные розыгрыши. С дальнейшим развитием информационных технологий и компьютерных сетей, некоторые хакеры начали похищать конфиденциальную информацию, выводить из строя системы и шантажировать корпорации. К тому времени, хак стал рассматриваться не только как положительное действие, но также, как и отрицательное. В СМИ начали освещать скандальные инциденты, связанные со взломами компаний и шантажом, что во многом повлияло на понятие хакер в обществе и размыло его определение. Классификация хакеровПоскольку с течением времени оригинальное «положительное» значение слова хакер было утеряно, ведь некоторые из них начали вторгаться в плохо защищенные компьютерные системы, чтобы «доказать, что это возможно» и, наконец, перешли зыбкую границу взлома с целью кражи какой-либо важной информации или системных ресурсов. Компьютерное сообщество, столкнувшееся с размыванием значения термина «хакер», ввело в обиход несколько дополнительных терминов, например, «script kiddie» и «cracker». Термин «script kiddie» используется для обозначения людей, не обладающих существенными познаниями в области хакерства и просто использующих для взлома чужие хакерские утилиты — скрипты, эксплойты. Термин «cracker» обозначает человека, находящегося где-то между script kiddie и хакером по уровню своих знаний. Он умеет взламывать программы и, например, избавляться от защиты от копирования, но недостаточно умен, чтобы самостоятельно находить новые уязвимости или писать хакерские утилиты. Все еще более усложнилось, когда некоторые «кандидаты» в хакеры начали использовать хакерские утилиты, созданные кем-то другим, взламывать программы и воровать сервисы, в то же время, делая нечто общественно полезное, а «крэкеры» перестали ломать программы и удалять защиту от копирования, а принялись взламывать компьютеры в интернете. Из-за всего разнообразия значение термина «хакер» стало гораздо менее «черно-белым», и в итоге были представлены термины «black hat», «white hat» ,«grey hat», «blue hat», «green hat»,«red hat». Итого, хакеров условно поделили на 6 групп (рис.1)  Рис.1 – различные группы хакеров Black hat - плохой, «черный» хакер, использует свои технические навыки, чтобы обманывать и шантажировать других. У данного типа хакера есть опыт и знания, чтобы проникать в компьютерные сети без разрешения владельцев, использовать уязвимости в системе безопасности и обходить протоколы безопасности. Чтобы заработать деньги, готов пойти на все противоправные действия, такие как: Отправка фишинговых писем и SMS-сообщений. Написание, распространение и продажа вредоносных программ, таких как вирусы, черви, трояны и т. д. Развертывание кибератак, таких как распределенный отказ в обслуживании (DDoS), для замедления или сбоя веб-сайтов. Зарабатывание денег на политическом и корпоративном шпионаже. Поиск и использование дырявых баз данных и уязвимостей программного обеспечения. Продажа финансовой и личной информации в даркнете. Преступления, связанные с финансовым мошенничеством и кражей личных данных. Развертывание опасных киберугроз, таких как атаки грубой силы, пугающие программы, ботнеты, атаки «человек посередине», вредоносные кампании и т. д. Шантаж жертв с использованием программ-вымогателей и шпионских программ для шифрования, блокировки, кражи, изменения и удаления ваших данных. White hat, «белый» хакер (также известный как этический хакер), наиболее близок к оригинальному значению термина «хакер» — опытный программист и эксперт по безопасности, использующий свои таланты чтобы помогать повышать безопасность компьютерных систем и ловить преступников. Являются полной противоположностью своих «черных» коллег. Они используют свои технические навыки, чтобы защитить мир от плохих хакеров. Компании и государственные учреждения нанимают «белых хакеров» в качестве аналитиков по информационной безопасности, исследователей в области кибербезопасности, специалистов по безопасности, тестировщиков на проникновение и т. д. Они также работают как независимые консультанты или фрилансеры. Хакеры в белой шляпе используют те же методы взлома, что и хакеры в черной шляпе, но они делают это с разрешения владельца системы. Grey hat, «серый» хакер - эти хакеры находятся где-то между белыми и черными хакерами. Намерения серых хакеров часто благие, но они не всегда выбирают этический путь с помощью своих хакерских методов. Например, они могут проникнуть на ваш веб-сайт, в приложение или в ИТ-систему для поиска уязвимостей без вашего согласия. Но обычно они не пытаются причинить вред. Хакеры в серой шляпе обращают внимание владельца на существующие уязвимости. Они часто запускают кибератаки того же типа, что и белые шляпы, на серверы и веб-сайты компании/правительства. Эти атаки выявляют лазейки в безопасности, но не наносят никакого ущерба. Однако, опять же, они делают это без ведома или разрешения владельца. Хакеры в «серой шляпе» иногда выпрашивают плату за свои услуги. Например, взломав корпоративную систему, хакер пишет об этом администрации, если компания не отвечает или не действует достаточно быстро, хакер может раскрыть информацию публично. Серые шляпы делают это, чтобы завоевать популярность и признание в сообществе кибербезопасности, что косвенно помогает им развивать свою карьеру в качестве профессионалов в области безопасности. Red hat, «красный» хакер - подобно хакерам в белой шляпе, хакеры в красной шляпе также хотят противостоять злым (Black hat) хакерам. Но они выбирают экстремальные, а порой и незаконные пути для достижения своих целей. Например, когда они находят (вычисляют), «черного» хакера, они проводят против него опасные атаки. Пытаясь, таким образом наказать его за противоправные действия. Часто они собираются в группы и запускают полномасштабные атаки, чтобы вывести из строя серверы злоумышленников и уничтожить все их ресурсы. Blue hat, «синий» хакер – похож на «белого» хакера, является экспертом по кибербезопасности, которого часто приглашают тестировать ПО на безопасность до его релиза. В основном, стали известны благодаря Microsoft и их программы тестирования продуктов. Таких хакеров еще называют Blue Hat Microsoft Hackers. Green hat, «зеленый» хакер - это «новички» в мире взлома. Хакеры в «зеленой шляпе» мало знают о компьютерной безопасности и внутренней работе сети, но они увлеченно учатся и полны решимости чтобы поднять своё положение в хакерском обществе. Выявление положительных и отрицательных сторон деятельностиПоложительные стороныИменно первые хакеры, будучи чрезмерно образованными и способными оказали влияние на множество современных ИТ технологий и решений. Так в 1969 году, сотрудник телефонной компании Bell Labs Кен Томпсон изобрел операционную систему UNIX и навсегда изменил будущее компьютерной индустрии. Затем, в самом начале 1970-х, Деннис Ритчи изобрел язык компьютерного программирования «C», который был специально изобретен для использования с UNIX. Программисты перестали использовать ассемблер, оценив удобство языка «C». Значимость положительных сторон и вклада хакеров в информационные технологии, легко оценить по одному простому и наглядному примеру. Как рассказывалось ранее, в начале 1970-x образовалась культура телефонных фрикеров. “Отец” фрикеров - Джон Дрэйпер (известный как Cap’n Crunch) - обнаружил, что игрушечный свисток-сувенир, который он нашел в коробке овсяных хлопьев Cap’n Crunch, издает звук с частотой 2600 герц, совпадающей с частотой электрического сигнала доступа в телефонную сеть дальней связи AT&T. Он построил первую “голубую коробку” Blue Box со свистком внутри, который свистел в микрофон телефона, позволяя делать бесплатные звонки. Вскоре журнал Esquire опубликовал статью “Секреты маленькой голубой коробки” с инструкциями по ее использованию. Это вызвало волну мошенничеств с телефонными сетями в США. Производством “голубых коробок” в домашних условиях и их продажей занимались друзья по колледжу Стив Возняк и Стив Джобс, основавшие в последствии Apple Computer. Во многом, благодаря именно этой увлеченности технологиями, желанием создать что-то новое, зародилась одна из самые успешных компаний по производству компьютерной техники в мире. Также многие эксперты сходятся во мнении, согласно которому хакеры считаются если не двигателем компьютерного процесса, то уж одним из наиболее существенных его компонентов. Более того, многие американские специалисты утверждают, что США удерживают мировое лидерство в вычислительной технике и программном обеспечении только благодаря хакерам. В контексте положительных сторон, нельзя не упомянуть такое явление, как этичный взлом. Мировое сообществе White/Blue hat хакеров, активно принимает участие в тестировании ПО на безопасность и поиске уязвимостей. Ниже приведены преимущества этического взлома. Помогает бороться с кибертерроризмом и бороться с нарушениями национальной безопасности. Помогает принять превентивные меры против хакеров. Помогает построить систему, предотвращающую любые виды проникновения хакеров. Обеспечивает безопасность банковских и финансовых учреждений. Помогает выявить и закрыть открытые дыры в компьютерной системе или сети. Многие крупные ИТ-компании сегодня поощряют этичных хакеров деньгами за уязвимости, найденные, например, с помощью программ Bug Bounty. На сайтах некоторых компаний существуют отдельные разделы с конкретным перечислением сумм денежного вознаграждения, которые зависят от степени критичности найденной уязвимости. Свои программы есть у Google, Facebook, Microsoft и многих других. Отрицательные стороныПоскольку в современном мире информация является важнейшим ресурсом, многие хакеры ради её похищения/уничтожения и получения экономической/политической выгоды, готовы разрушать и взламывать системы, а также шантажировать людей. Во многом, именно эта категория хакеров (Black hat) формирует негативный общественный образ: хакер – это преступник. Перечислим основные последствия взломов и соответствующие им примеры из жизни: 1. Убытки, связанные с деньгами Как правило, отчеты взломанных организаций впоследствии раскрывают ошеломляющие финансовые проблемы. В 2011 году Sony потеряла 170 миллионов долларов из-за взлома их платформы PlayStation. Кроме того, в 2011 году CitiGroup потеряла 2,7 миллиона долларов, а AT&T потеряла 2 миллиона долларов из-за недостатков взлома. К этим огромным цифрам добавились затраты на устранение брешей в безопасности, возмещение ущерба клиентам и рассмотрение претензий. 2. Ущерб репутации и нарушение конфиденциальности Организации, подвергшиеся взлому, имеют более серьезную проблему, чем просто оплата основных расходов и требований о возмещении вреда. Ущерб репутации может разрушить судьбу организации. В качестве недавнего примера потери репутации, можно привести взлом сервиса Яндекс Еда. Данные более шести миллионов людей были скомпрометированы. В сеть утекла информация о заказах с 19.06.2021 по 04.02.2022. Злоумышленники создали виртуальную карту, где каждый может свободно узнать адрес проживания человека (город, улицу, квартиру, подъезд, номер телефона) и его ФИО. Компания извинилась и пообещала, что больше такого не повторится, однако, вернуть лояльность потребителя не так просто. Похожая ситуация произошла с сервисом Госуслуги. В декабре 2021 года, из-за невнимательности команды разработки и пренебрежением информационной безопасностью, утек исходный всего приложения. Затем, спустя месяц после этого события, в сеть на продажу были выставлены 48 млн сертификатов о вакцинации от коронавируса. Из-за данного события, разработчикам пришлось аннулировать практически все сертификаты и перевыпустить их заново, что на время отключило сертификаты у множества людей. 3. Потеря информации Взлом регулярно приводит к потере информации из-за удаления или изменения документов. Данные клиента могут быть стерты или зашифрованы. Из недавних событий, массовая эпидемия заражения компьютеров червем WannaCry. Массовое распространение началось 12 мая 2017 года — одними из первых были атакованы компьютеры в Испании, а затем и в других странах. Среди них по количеству заражений лидируют Россия, Украина и Индия. В общей сложности, за короткое время от червя пострадало 500 тысяч компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение червя блокировало работу множества организаций по всему миру: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Мотивы деятельности хакеровВзлом системы - очень рискованное действие. Во многих странах существуют надежные и суровые законы о безопасности, а отделы кибербезопасности работают рука об руку с местными правоохранительными органами для поимки киберпреступников. Чтобы быть успешным хакером, кроме знаний в области технологий, люди также должны знать, как монетизировать свои хакерские навыки, не будучи пойманным. Для этого хакеру требуется определенная мотивация. Итак, каковы же основные мотивы хакерских атак на компьютерные сети организаций, отдельные серверы и даже частные компьютеры? Сегодня специалисты по компьютерной безопасности выделяют следующие группы мотивов: 1. Получение финансовой выгоды В современном капиталистическом мире это довольно очевидная мотивация хакера. Деньги являются огромной мотивацией для многих типов преступников, и киберпреступники не исключение. Во многих полицейских отчетах о расследовании утечек данных говорится, что 86% проанализированных ими утечек данных были финансово мотивированы. 2. Политическая выгода (выполнение политических задач) Правительства некоторых стран нанимают хакеров для политического шпионажа. В этом типе роли хакерам назначаются такие обязанности, как: Кража секретных, конфиденциальных или секретных данных (исследования, коммерческая тайна или даже личная информация о конкретных целях). Манипулирование или иное вмешательство в ход выборов. Кража или утечка правительственных или военных документов. Вмешательство в экономику. Вмешательство или влияние на отношения или договоры с другими странами. Нанимающие правительства часто публикуют скомпрометированные или взломанные данные для общественности, чтобы вызвать политические волнения во вражеской стране. Эти типы атак также известны как спонсируемые государством кибератаки. В качестве примера, можно привести «взлом выборов» в США в июле 2016 года. Тогда, в результате взлома, злоумышленники атаковали серверы Национального комитета Демократической партии США (DNC) и комитета Демократической партии по выборам в Конгресс (DCCC). Хакерам удалось получить доступ к электронной почте кандидата в президенты от демократов Хилари Клинтон и ее команды. В итоге 30 тыс. электронных писем были опубликованы на WikiLeaks, включая 7,5 тыс. документов, отправленных самой Клинтон. Многие документы были секретными и касались террористических атак на консульство США в Бенгази в 2012 году. Остальные содержали персональные данные членов и спонсоров демократической партии, включая номера их кредитных карт. Американские эксперты по интернет-безопасности обвинили в этих атаках действующие из России хакерские группировки под названием Cozy Bear и Fancy Bear. 3. Осуществление корпоративного шпионажа Некоторые компании нанимают хакеров для кражи конфиденциальной информации у конкурирующих фирм. В этих ситуациях хакерам поручается найти баги сайта или уязвимые базы данных или запустить атаки на серверы или веб-сайты целевой организации. 4. Доказательство точки зрения Некоторые хакеры не заботятся о деньгах. Вместо этого они взламывают, чтобы доказать свои социальные, этические, религиозные или политические взгляды или навязать свои взгляды другим. Например, чтобы продемонстрировать свой протест и гнев в связи со смертью генерал-майора Ирана Кассима Сулеймани, иранские хакеры атаковали веб-сайт Федеральной депозитарной библиотечной программы США в январе 2020 года, чтобы разместить изображение президента Дональда Трампа на карте Ближнего Востока. 5. Личная месть Некоторые хакеры используют свои хакерские навыки, чтобы лично отомстить человеку или компании за реальную или предполагаемую несправедливость. 6. Проявление социальной психопатии Некоторые черные хакеры взламывают только для того, чтобы создать хаос или причинить вред или панику. Им нравится разрушать репутацию компании или человека, прерывать деятельность правительства, ломать технику. В общем, совершать деструктивные действия, ради деструктивных действий. 7. Другие мотивы Конечно, есть и другие типы хакерских мотивов. Двумя из самых основных являются человеческое любопытство и желание учиться. Часто неопытные хакеры, просто хотят расширить свои знания и навыки. Также к другим мотивам, можно добавить простое желание пошутить. Т.е. взлом, ради простой забавы. Анализ восприятия хакеров в обществеКак говорилось ранее, общественное мнение к хакерам активно менялось с течением времени. В настоящее время существуют достаточно противоречивые представления о том, кто такие хакеры. Большинство людей, толкуют этот феномен в его одностороннем и зачастую лишь негативном смысле, рассматривая хакерство с точки зрения киберпреступления. Если ранее в глазах людей хакеры занимались поиском новых возможностей в разных компьютерных областях, а также частично исполняли функцию поддержания режима безопасности, то теперь хакерами в основном считают взломщиков и авторов вирусов, которые наносят вред обществу и государству. Также немалую лепту в создание негативного образа хакера внесли средства массовой информации, для которых сенсационность компьютерных преступлений оказалась “золотой жилой”. Броские заголовки, вольная трактовка полицейских протоколов, заумные размышления социологов привели к формированию и утверждению в общественном сознании нового штампа: хакер - главное действующее лицо всех преступлений, связанных с компьютерами. Официальное отношение к хакерам в нашей стране также было явно негативным. Журнал “Защита информации” питерской ассоциации “Конфидент” пишет: “ХАКЕР (Hacker) - пользователь, который пытается вносить изменения в программное обеспечение, зачастую не имея на это права. Хакером можно назвать программиста, который создает более или менее полезные вспомогательные программы, обычно плохо документированные и иногда вызывающие побочные результаты”. Однако последние исследования отношения к хакерам в РФ, показывают, что мнения людей примерно делится поровну. Так, по данным исследования международного разработчика антивирусных программ ESET, 47% респондентов считают, что хакеры могут быть хорошими и честными. Тогда как 53% опрошенных придерживаются обратного мнения и считают хакеров обманщиками и мошенниками. Анализ современного состояния хакерской культурыС уверенностью можно утверждать, что хакерская культура не стоит на месте. С момента её зарождения произошло множество витков развития. Так, изначально, культура полезного «хака», обросла многочисленными сторонниками и идеями, а затем и вовсе эволюционировала с сложную децентрализованную систему. Известно несколько тысяч хакерских сайтов, издаются многочисленные электронные журналы для хакеров, среди них наиболее известные «CRASH», «40Hex», «2600», «TAP», «Жаргон», «Хакер». В актуальном состоянии поддерживаются каталоги хакерского софта, в том числе постоянно обновляемого хакерского инструментария по снятию защиты с игр, а также снятию защиты от копирования, взлома, сканирования и расшифровки паролей, маскировки данных в звуковых и графических файлах, сканирования адресов IP, создания вирусов. Для начинающих, созданы специальные курсы этичного хакерства - специалистов по кибербезопасности. В современных реалиях культура расщепилась на большое количество направлений деятельности и заработала существенную социальную значимость. Говоря о социальной значимости, имеется в виду её уровень интеграции в жизнь общества. Например, в последнее время появились настоящие "биржи труда", на которых можно нанять себе кибервзломщика для самых разных целей - от атаки на сайт конкурента до слежения за перепиской знакомого человека. Часто подобные сервисы используются в качестве инструмента политического или социального давления. В целом эксперты говорят о растущем сближении хакеров с властями. Как заявил сопредседатель российской Ассоциации пользователей интернета, Саркис Дарбинян: "Хороший хакер — это штучный товар, которым не разбрасываются. Многие могут иметь на них виды — это и управление "К" (борьба с киберпреступностью) МВД РФ, и Следственный комитет, и ФСБ, и ГРУ. Для государства более выгодным является использование потенциала хакеров, чем борьба с ними". За несколько десятилетий своего существования культура хакеров объективировала многочисленные ценностные ориентиры и модели поведения. Наиболее известные хакерские ценностные системы были предложены представителями первого поколения, базирующегося на технической культуре MIT, – С. Леви, Л. Блэнкеншипом, Э.-С. Рэймондом, А. Ламо. В 1984 г. С. Леви в своей знаменитой книге «Хакеры: Герои компьютерной революции» сформулировал принципы «хакерской этики»: «Доступ к компьютерам должен быть неограниченным и полным». «Вся информация должна быть бесплатной». «Не верь властям – борись за децентрализацию». «Ты можешь творить на компьютере искусство и красоту». «Компьютеры могут изменить твою жизнь к лучшему» Хакерские группировкиОднако ценности хакеров не представляют собой строгую однозначную и всеми принимаемую систему. Общее, что нашло объективацию в большинстве сегментов данной культуры, – свобода информации, доступа к ресурсам и распространения программного обеспечения. В остальном, сообщество разделилось на множество хакерских группировок и организаций. Приведем пример некоторых крупнейших хакерских сообществ в мире: 1. Альянс красных хакеров Неформальное объединение китайских хакеров, численность которого, по некоторым оценкам, составляет более 80 000 человек, что делает его одной из крупнейших хакерских групп в мире. Эта организация также известна под названием «Союз хакеров Китая» однако по ряду причин наименование «Альянс красных хакеров» считается более корректным. Члены данной группировки стали первыми, кто сформировал сетевые сообщества и понятия хакеров-патриотов. Это демонстрирует разительный контраст с западной хакерской идеологией, для которой своеобразной нормой являются оппозиционные взгляды по отношению к собственному правительству, а также склонность к анархизму и индивидуализму. 2. Анонимус Представитель западной хакерской идеологии. Современная международная сеть активистов и хактивистов, отдельные узлы которой слабо связаны между собой. «Анонимус» выступает строго против цензуры в интернете, преследования и надзора. В знак протеста группа взломала различные государственные веб-сайты. Также атаки были направлены и на крупные организации по безопасности Некоторые аналитики восхваляют «Анонимус» как борцов за свободу интернета, или как «цифрового Робина Гуда», в то время как критики осуждают их как «анархических кибер-партизан», «толпу киберлинчевателей» или «кибертеррористов» ЗаключениеТаким образом, произведен разносторонний анализ понятия хакер и хакерской культуры. Даны определения, а также произведена классификация хакеров по группам. Разобраны распространенные мотивы. Прослежена история хакерского движения. Раскрыты как положительные, так и отрицательные аспекты деятельности, т. е. гипотеза о том, что хакерство имеет не только отрицательные, но и положительные проявления полностью подтвердилась. Согласно изученным данным, хакерство нельзя рассматривать лишь как негативное явление. Стоит учитывать как первоначальное значение термина и научный бэкграунд, который способствовал его появлению, так и все технические достижения, которые породила хакерская культура для современного IT-сообщества. Список использованной литературыМасленченко С. В. Субкультура хакеров // Социология. 2009. № 4 Скородумова О. Б. Хакеры // Знание. Понимание. Умение. 2005. №4. Чугунов А. В. Развитие информационного общества: теории, концепции и программы: Учебное пособие. — СПб.: Изд. Русского философского общества, 2007. — 98 с. Cnews.ru [Электронный ресурс]: Субкультура хакеров: деконструкция или воля к знанию?, URL: https://www.cnews.ru/reviews/free/security/part7/ (дата обращения 02.04.2022) Dw.com [Электронный ресурс]: Эксперты: Российскими хакерами движет лишь жажда наживы, 16.04.2015, URL: https://www.dw.com/ru/эксперты-российскими-хакерами-движет-лишь-жажда-наживы/a-18385116 (дата обращения 01.04.2022) Encyclopedia.kaspersky.ru [Электронный ресурс]: Кто такие «хакеры», URL: https://encyclopedia.kaspersky.ru/knowledge/who-is-hacker/ (дата обращения 30.03.2022) Habr.com [Электронный ресурс]: Взлом Госуслуг: утечка исходного кода, 27.12.2021, URL: https://habr.com/ru/news/t/598121 (дата обращения 02.04.2022) Itglobal.com [Электронный ресурс]: Как этичный хакинг поможет вовремя найти уязвимости в корпоративной сети, 02.11.2020, URL: https://itglobal.com/ru-ru/company/blog/kak-etichnyj-haking-pomozhet-vovremya-najti-uyazvimosti-v-korporativnoj-seti/ (дата обращения 01.04.2022) Ru.wikipedia.org [Электронный ресурс]: Альянс красных хакеров, 12.09.2021, URL: https://ru.wikipedia.org/wiki/Альянс_красных_хакеров (дата обращения 01.04.2022) Ru.wikipedia.org [Электронный ресурс]: Анонимус, 31.03.2022, URL: https://ru.wikipedia.org/wiki/Анонимус (дата обращения 01.04.2022) Ru.wikipedia.org [Электронный ресурс]: WannaCry, 03.01.2022, URL: https://ru.wikipedia.org/wiki/WannaCry (дата обращения 01.04.2022) Ru.wikipedia.org [Электронный ресурс]: Хакер, 19.03.2022, URL: https://ru.wikipedia.org/wiki/Хакер (дата обращения 30.03.2022) Sectigostore.com [Электронный ресурс]: Hacker Motivation: Why Do Hackers Hack?, 31.12.2020, URL: https://sectigostore.com/blog/hacker-motivation-why-do-hackers-hack/ (дата обращения 02.04.2022) Securitylab.ru[Электронный ресурс]: Ликбез: классификация угроз, 23.10.2013. URL: https://www.securitylab.ru/blog/company/securityinform/33667.php (дата обращения 30.03.2022) Trends.rbc.ru [Электронный ресурс]: Десять самых громких кибератак XXI века, URL: https://trends.rbc.ru/trends/industry/600702d49a79473ad25c5b3e (дата обращения 02.04.2022) Xakep.ru [Электронный ресурс]: Метакультура хакеров: ценности и традиции, 21.08.2006. URL: https://xakep.ru/2006/08/21/33439/ (дата обращения 01.04.2022) Yandex.ru [Электронный ресурс]: Данные, которые мы не уберегли, и уроки, которые мы извлекли, 24.03.2022, URL: https://yandex.ru/blog/company/dannye-kotorye-my-ne-uberegli-i-uroki-kotorye-my-izvlekli (дата обращения 02.04.2022) |