|

|

Отчёт к пз №10. Криптоанализ блочного шифра тотальным перебором ключей

Министерство цифрового развития связи и массовых коммуникаций Российской Федерации

Федеральное государственное

бюджетное образовательное учреждение высшего образования

«САНКТ-ПЕТЕРБУРГСКИЙ

ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ

им. проф. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет радиотехнолгий связи

Отчёт к практическому занятию №10.

«Криптоанализ блочного шифра тотальным перебором ключей»

Выполнили

Ст.уч.гр ИКТВ-85

Романов В.В.,

Крутин А.И.,

Батталов Л.Ш.

Санкт-Петербург

2022

Цель работы

Целью данной работы является изучение структуры и основных свойств блочного шифра, основанного на подстановочно перестановочной сети (Substitution-Permutation Network или SPN), криптоанализа методом тотального перебора ключей и правила принятия решения о правильном ключе при переборе.

1. Генерация раундовых ключей.

Выбран управляющий ключ из 7-ми бит: 1010101

Cгенерированы раундовые ключи:

2. Анализ преобразований шифра.

Произвольно выбранная двоичная последовательность длиной 16 бит для шифрования («открытый текст»):

1000 0000 0000 0000

Полученная криптограмма:

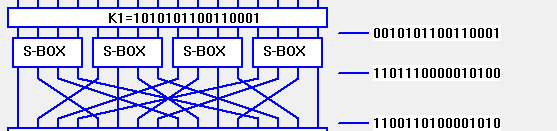

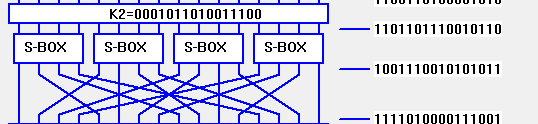

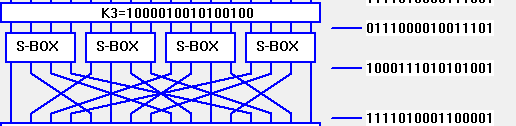

Промежуточные результаты.

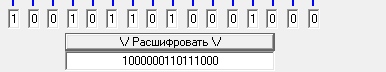

Раунд 1

Раунд 2

Раунд 3

Раунд 4

Раунд 5

Расшифрованная криптограмма:

3.Исследование влияния ошибок в канале передачи.

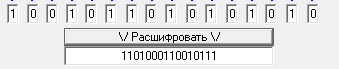

Исходная криптограмма:

Расшифровка криптограммы:

1000 0000 0000 0000

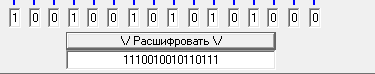

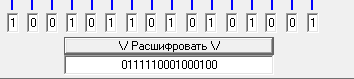

Расшифровка криптограммы при эмуляции ошибки.

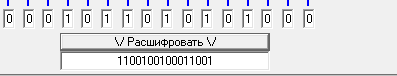

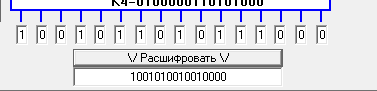

В 1-м бите:

Количество ошибок в расшифровке: 6

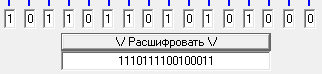

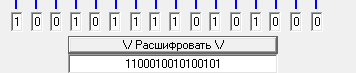

Во 2-м бите:

Количество ошибок в расшифровке: 6

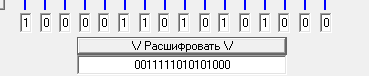

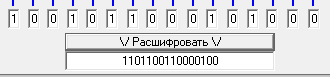

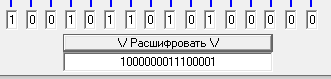

В 3-м бите:

Количество ошибок в расшифровке: 9

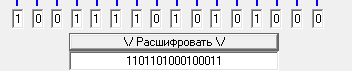

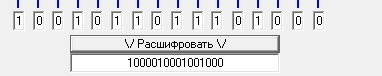

В 4-м бите:

Количество ошибок в расшифровке: 9

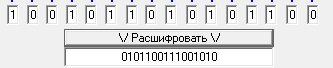

В 5-м бите:

Количество ошибок в расшифровке: 7

В 6-м бите:

Количество ошибок в расшифровке: 9

В 7-м бите:

Количество ошибок в расшифровке: 7

В 8-м бите:

Количество ошибок в расшифровке: 6

В 9-м бите:

Количество ошибок в расшифровке: 6

В 10-м бите:

Количество ошибок в расшифровке: 3

в 11-м бите:

Количество ошибок в расшифровке: 5

в 12-м бите:

Количество ошибок в расшифровке: 4

В 13-м бите:

Количество ошибок в расшифровке: 4

В 14-м бите:

Количество ошибок в расшифровке: 9

В 15-м бите:

Количество ошибок в расшифровке: 8

в 16-м бите:

Количество ошибок в расшифровке: 8

Среднее значение ошибок в дешифрованном сообщении при ошибочном приеме одного бита криптограммы:

Nош.ср.= (6+6+9+9+7+9+7+6+6+3+5+4+4+9+8+8) / 16 =6,625

4.Шифрование смыслового текста.

Исходный текст:

Произведите шифрование смыслового текста, на ключе, выбранном в п. 1. Для этого вернитесь в основное окно программы, нажав кнопку "выйти" в окне исследования работы шифра (Рис. 3) и в окне ввода ключа (Рис. 2).

Зашифрованный ключом:

쭘斻ᗶ咶郪쾭쭧佟ඍຣ⎶◼쭧悂㎳乨탎ꇳ堶뎝㉰袥ੴ堶⻝ⴙ佟Ⰹ넦炡ﲲ鰉部심薢첪悂㎳儒醙咶庋炡Ⰹ炝뽁㎳ﴔ悂辶푿䐲㉰Ⰹ瞽颢ﮢặ⣷⟄炡刡Ҩⅱ⬆⚭⮈薢辶⤦⃰똣澡辶抈ꩺ⚓ේ鷪ꟓ炡刡릣⸡뾌㉰袥뎣抈ꩺ⚓睮썓Đ

5. Дешифрование криптограммы.

Расшифрованный другим ключом:

ыЃ7Бґygеv™·њўcьЦ˜„»Нj[‑ў‡Цј˜™d‑q›ЭKuЅТ жudћ;uЅ»'Mи˜„лІ№‑vrќ›a°zЏЦУ—нHј˜™d›ьшv™Ѓ†нvr‰лІ¤СзъY™dЦ¶ј˜•ФыEрrђРM>9GжлІ„]N}јш:"§Вяvr В¦Ѕіж*+s.1uJФMЊPъч§•Ф®ђ,Еi†Ј№ hlvr В¦ЅЎе“ю.Gжud;ю®ђ,Еi†XбФёc

Расшифрованный правильным ключом:

Произведите шифрование смыслового текста, на ключе, выбранном в п. 1. Для этого вернитесь в основное окно программы, нажав кнопку "выйти" в окне исследования работы шифра (Рис. 3) и в окне ввода ключа (Рис. 2).

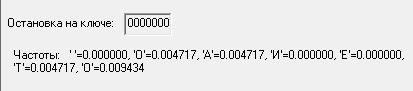

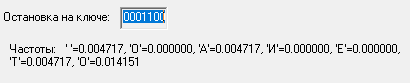

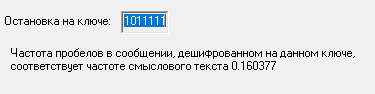

6.Криптоанализ перебором всех возможных ключей.

При отклонении в 5% частотные интервалы равны:

Минимальные частотные интервалы, на которых извлекается ключ соответствуют отклонению в 1%

Минимальные частотные интервалы, на которых извлекается ключ соответствуют отклонению в 1%:

Вывод

Изучили метод криптоанализа блочных шифров тотальным перебором ключей, в одном из вариантов, ключ не был подобран с помощью данного метода, при декодировании неподходящим ключом, мы не получаем исходный текст.

Контрольные вопросы

1.Принципы построения SPN-шифра.

Шифр на основе SPN-сети получает на вход блок и ключ и совершает несколько чередующихся раундов, состоящих из чередующихся стадий подстановки и стадий перестановки. Для достижения безопасности достаточно одного S-блока, но такой блок будет требовать большого объёма памяти. Поэтому используются маленькие S-блоки, смешанные с P-блоками. Нелинейная стадия подстановки перемешивает биты ключа с битами открытого текста, создавая конфузию Шеннона. Линейная стадия перестановки распределяет избыточность по всей структуре данных, порождая диффузию.

2.Зачем нужны перестановки, подстановки и итерации для построения стойкого шифра?

Подстановка является ключом шифра перестановки, при этом легко видеть, что число всех возможных шифров перестановок для текста заданной длины равно в точности числу ключей, или таблиц указанного вида. Каждая итерация представляет собой последовательность преобразований (так называемых "слоев"), каждое из которых выполняет свою функцию, то есть итерация это своего рода "маленький" шифр.

3.Является ли свойство “размножения” ошибок положительным или отрицательным свойством блоковых шифров?

Является отрицательным.

4.Что такое расстояние единственности?

Минимальное длина L0 криптограммы, по которой однозначно восстанавливается открытый текст при переборе всех ключей

5.Каким может быть признак выбора правильного ключа при автоматическом переборном методе криптоанализа?

Правильный ключ определяется по статистике символов дешифрованного сообщения, которая должна быть близка к статистике смыслового сообщения. При попадании в заданный интервал, дешифровка останавливается. |

|

|

Скачать 100.05 Kb.

Скачать 100.05 Kb.