Курс. Курс лекций по ар-реКомп. Курс лекций по дисциплине Архитектура компьютеров для студентов, обучающихся по направлению 230700. 62 Прикладная информатика

Скачать 1.69 Mb. Скачать 1.69 Mb.

|

|

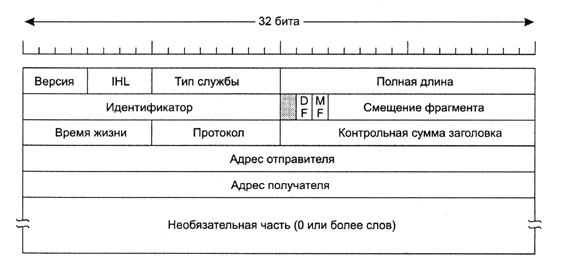

Прикладной уровень стека TCP/IP объединяет большое число протоколов и служб, предоставляемых пользователям предложений: HTTP-hyper text transfer FTP – file transfer TFTP – trivial file transfer SMTP – simple mail IP DSN- Domain Name System Транспортный уровень обеспечивает надёжную информационную связь между любой парой конечных узлов составной сети. TCP – transmission Control Protocol UDP- User Datagram protocol Сетевой уровень основа всей архитектуры TCP/IP. Обеспечивает передачу пакетов, установления соединения: Datagram способом. Уровень сетевых интерфейсов – используется для организации взаимодействия с локальными технологиями подсетей. Протоколы TCP и IP Вопросы: 1.Протокол TCP 2.Протокол IP В данном разделе будет рассмотрен протокол TCP в общих чертах. В следующем разделе мы обсудим заголовок протокола, поле за полем. В TCP-соединении у каждого байта есть свой 32-разрядный последовательный номер. Если хост передает со скоростью 10 Мбит/с, теоретически порядковые номера могут совершить полный круг за один час, хотя на практике это занимает значительно больше времени. Порядковые номера используются как для подтверждений, так и для механизма скользящего окна, использующих отдельные 32-разрядные поля заголовка. Две TCP-сущности обмениваются данными в виде сегментов. Сегмент состоит из фиксированного 20-байтового заголовка (плюс необязательная часть), за которым могут следовать байты данных. Размер сегментов определяется программным обеспечением TCP. Оно может объединять в один сегмент данные, полученные в результате нескольких операций записи, или, наоборот, распределять результат одной записи между несколькими сегментами. Размер сегментов ограничен двумя пределами. Во-первых, каждый сегмент, включая TCP-заголовок, должен помещаться в 65 535-байтовое поле полезной нагрузки IP-пакета. Во-вторых, в каждой сети есть максимальная единица передачи (MTU, Maximum Transfer Unit), и каждый сегмент должен помещаться в MTU. На практике размер максимальной единицы передачи составляет несколько тысяч байт, определяя, таким образом, верхний предел размера сегмента. Если сегмент проходит через последовательность сетей и попадает в сеть, чья MTU-единица оказывается меньше размера сегмента, пограничный маршрутизатор фрагментирует сегмент на две или более части. При фрагментации каждый новый сегмент получает свой IP-заголовок (20 байт), что увеличивает накладные расходы. Основным протоколом, используемым TCP-сущностями, является протокол скользящего окна. При передаче сегмента отправитель включает таймер. Когда сегмент прибывает в пункт назначения, получающая TCP-сущность посылает обратно сегмент (с данными, если ей есть, что посылать, или без данных) с номером подтверждения, равным следующему порядковому номеру ожидаемого сегмента. Если время ожидания подтверждения истекает, отправитель посылает сегмент еще раз. Хотя этот протокол кажется простым, в нем имеется несколько деталей, которые следует рассмотреть подробнее. Например, поскольку сегменты могут фрагментироваться, возможна ситуация, в которой часть переданного сегмента будет принята, а остальная часть окажется потерянной. Кроме того, сегменты могут прибывать не в том порядке, так что возможна ситуация, в которой байты с 3072 по 4095 уже прибыли, но подтверждение для них не может быть выслано, так как байты с 2048 по 3071 еще не получены. К тому же, сегменты могут так надолго задерживаться в сети, что у отправителя истечет интервал ожидания и он передаст их снова. Если переданный повторно сегмент пройдет по другому маршруту и будет по-другому фрагментирован, отдельные части оригинала и дубликата будут появляться спорадически, в результате для восстановления исходного сегмента потребуется более сложная обработка. Наконец, сегмент может по дороге случайно попасть в перегруженную (или поврежденную) сеть. Протокол TCP должен уметь справляться с этими проблемами и решать их эффективно. Оптимизации производительности TCP-потоков были уделены значительные усилия. В следующем разделе мы обсудим несколько алгоритмов, используемых в различных реализациях протокола TCP.

Лекция 10 Организация процесса передачи данных. Методы доступа к сети ЛВС Вопросы: 1. Адресация 2. Маршрутизация 3. Управление потоками данных Необходимость ввода адресации требуется при трех и более ЭВМ. Эффективность способов адресации определяется затратами на обработку адресов. Предъявляются требования: компактность, удобство, структурированность. 1) Аппаратная адресация 2) Символьная адресация 3) Числовая составная адресация -Аппаратная Используется в сетях с небольшим количеством компьютеров. Такие адреса являются плоскими. Пример: 00 00 F4 24 BC -Символьная Содержит смысловую нагрузку и предназначена для удобства людей. В крупных применяются доменные имена. Пример:www.turist.ru Не передаются по сетям. -Числовая. Используется в крупных составных сетях. Имеет компактный, фиксированный формат адреса. В структуре выделяются две части (номер сети, номер узла). Первая часть адреса служит для доставки данных до сети, а вторая для доставки к узлу. Граница между частями может проходить по границе байтов и битов. Пример: 212.188.96.38 В настоящее время все три адресации используются одновременно. Каждый узел коммутации должен по адресу получателя проходящего пакета определить выгодную линию дальнейшей передачи пакета. Этот процесс выбора лучшего называется маршрутизацией. Она предназначена для непрерывного продвижения пакета от источника к получателям. Чтобы этап маршрутизации был оптимален, используется один из нескольких критериев: 1) Максимальная пропускная способность сети. 2) Минимальное время передачи пакета. 3) Высокая надежность доставки. 4) Определение уровня безопасности. Маршрутизация может быть централизованной, а может и нецентрализованной. Алгоритм маршрутизации указывает: 1) Адрес получателя. 2) Состояние каналов и сети в целом. 3) Реальная загрузка каналов связи. В зависимости от глубины анализа текущего состояния сети, выделяют несколько методов маршрутизации: 1) Простая маршрутизация А) Случайная. Б) Лавинная. В) По предыдущему опыту. 2) Фиксированная. 3) Адаптивная. А) Локальная. Б) Распределенная. В) Централизованная. Г) Гибридная. Управление потоком данных служит для согласования скорости передачи источника с пропускной способностью каналов и со скоростью приема получателя, а также для защиты узлов коммутации от перегрузок. Различают следующие методы управлением потока: 1) Метод с интервалом безопасности. 2) Метод с квитированием каждого пакета. 3) Метод скользящего окна. 1) Узел источника передает один пакет и выдерживает паузу фиксированного размера. 2) Источник передает пакет и отдает пакет квитанцию. 3) Узел коммутации передает несколько пакетов подряд без получения квитанций на первый из них. Реализация метода сложна. На эффективность метода влияет ширина окна «W» и длительность тайм-аута. Методы доступа к сети ЛВС Вопросы: 1) Мультиплексирование случайного доступа 2)Методы случайного доступа 3)Методы детерминированного доступа MAC – Media Access Control Есть два основных направления: Системы с передачей в первичной полосе (Base band). Временное уплотнение TDM. Широкополосные системы, использующие одну выделенную им частоту. 10 – Broad 36 Используются в ЛС Ethernet, Fast Ethernet, Gigabit Ethernet Основана на равноправности всех узлов в ЛВС. Каждая станция в любой момент времени может обратиться к моноканалу с целью передачи данных, при этом не исключены попытки передачи несколькими узлами. Возникновение конфликтов в двух случаях: Кадры для передачи в двух или более станциях. Во время занятости моноканала в очередь к нему стоят два и более кадра. Для разрешения конфликта необходимо дополнительное время. Методы случайного доступа: ALOHA (случайный доступ без контроля несущей частоты) CSMA (случайный доступ с контролем несущей частоты) Введено прослушивание среды для определения занятости канала CSMA/T (With Time Split) - случайный доступ с контролем несущей частоты и синхронизацией. CSMA/CD (Collision detect) - случайный доступ с контролем несущей частоты и с обнаружением. CSMA/CA - случайный доступ с контролем несущей частоты и с предотвращением. Преимущества случайного доступа: Простота организации информационного обмена Независимое функционирование рабочей станции Минимальная задержка передачи при малой нагрузке сети Недостатки: Неопределенное время доставки информации Снижение пропускной способности при увеличении нагрузки Ограничения на минимальные размеры кадров Используются в локальных сетях на общей шине, звезде и кольце. К детерминированным методам доступа относятся: Маркерные методы Метод циклического опроса Метод контейнеров Метод вставки регистров Маркерный метод: Доступ в любой момент времени, где он осуществляется только лишь одним узлом. Метод циклического опроса: 100VG – Any LAN – быстрый опрос, список очередности. Недостаток – рост времени доступа в сети с увеличением числа и активности узлов. Метод контейнеров: Cambridge Ring Используются пустые кадры для передачи данных. Метод вставки регистров: Каждая станция имеет приемный буфер и специальный регистр для передаваемых данных. В состоянии приема регистр отключен от кольца, но проходит через приемный буфер. При передачи узел помещает данные в регистр, включает регистр в кольцо и передает его содержимое в канал. Достоинства: Отсутствие конфликтов Слабая зависимость пропускной способности от нагрузки Недостатки: Наличие служебных кадров в канале Вынужденные задержки при обмене маркерами Дополнительные расходы при потере маркера Token Ring, FDDI |