Практическая работа. Курс лекций. Раздел Информационная безопасность и уровни ее обеспечения 5 Тема Понятие "информационная безопасность" 6 1 Введение 6 1 Проблема информационной безопасности общества 7

Скачать 1.23 Mb. Скачать 1.23 Mb.

|

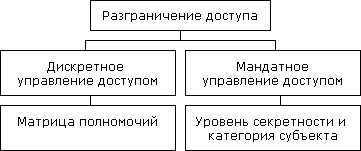

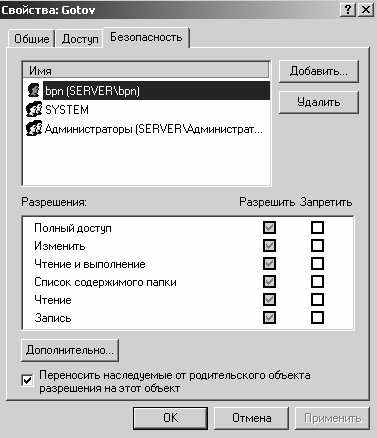

Тема 4.3. Методы разграничение доступа4.3.1. ВведениеЦели изучения темы изучить методы разграничения доступа пользователей и процессов к ресурсам защищенной информационной системы. Требования к знаниям и умениям Студент должен знать: методы разграничения доступа; методы управления доступом, предусмотренные в руководящих документах Гостехкомиссии. Студент должен уметь: использовать методы разграничения доступа. Ключевой термин Ключевой термин: разграничение доступа. При разграничении доступа устанавливаются полномочия (совокупность прав) субъекта для последующего контроля санкционированного использования объектов информационной системы. Второстепенные термины мандатное управление доступом; дискретное управление доступом; матрица полномочий; уровень секретности и категория субъекта. Структурная схема терминов  4.3.2. Методы разграничения доступаПосле выполнения идентификации и аутентификации подсистема защиты устанавливает полномочия (совокупность прав) субъекта для последующего контроля санкционированного использования объектов информационной системы. Обычно полномочия субъекта представляются: списком ресурсов, доступным пользователю и правами по доступу к каждому ресурсу из списка. Существуют следующие методы разграничения доступа: Разграничение доступа по спискам. Использование матрицы установления полномочий. Разграничение доступа по уровням секретности и категориям. Парольное разграничение доступа. При разграничении доступа по спискам задаются соответствия: каждому пользователю – список ресурсов и прав доступа к ним или каждому ресурсу – список пользователей и их прав доступа к данному ресурсу. Списки позволяют установить права с точностью до пользователя. Здесь нетрудно добавить права или явным образом запретить доступ. Списки используются в подсистемах безопасности операционных систем и систем управления базами данных. Пример (операционная система Windows 2000) разграничения доступа по спискам для одного объекта показан на рис. 4.3.1. Использование матрицы установления полномочий подразумевает применение матрицы доступа (таблицы полномочий). В указанной матрице строками являются идентификаторы субъектов, имеющих доступ в информационную систему, а столбцами – объекты (ресурсы) информационной системы. Каждый элемент матрицы может содержать имя и размер предоставляемого ресурса, право доступа (чтение, запись и др.), ссылку на другую информационную структуру, уточняющую права доступа, ссылку на программу, управляющую правами доступа и др. Рисунок 4.3.1.  Данный метод предоставляет более унифицированный и удобный подход, т. к. вся информация о полномочиях хранится в виде единой таблицы, а не в виде разнотипных списков. Недостатками матрицы являются ее возможная громоздкость и неоптимальность (большинство клеток – пустые). Фрагмент матрицы установления полномочий показан в таб. 4.3.1. Таблица 4.3.1.

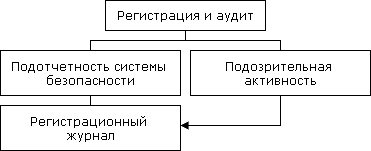

Разграничение доступа по уровням секретности и категориям заключается в разделении ресурсов информационной системы по уровням секретности и категориям. При разграничении по степени секретности выделяют несколько уровней, например: общий доступ, конфиденциально, секретно, совершенно секретно. Полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен. Пользователь имеет доступ ко всем данным, имеющим уровень (гриф) секретности не выше, чем ему определен, например, пользователь имеющий доступ к данным "секретно", также имеет доступ к данным "конфиденциально" и "общий доступ". При разграничении по категориям задается и контролируется ранг категории пользователей. Соответственно, все ресурсы информационной системы разделяются по уровням важности, причем определенному уровню соответствует категория пользователей. В качестве примера, где используются категории пользователей, приведем операционную систему Windows 2000, подсистема безопасности которой по умолчанию поддерживает следующие категории (группы) пользователей: "администратор", "опытный пользователь", "пользователь" и "гость". Каждая из категорий имеет определенный набор прав. Применение категорий пользователей позволяет упростить процедуры назначения прав пользователей за счет применения групповых политик безопасности. Парольное разграничение, очевидно, представляет использование методов доступа субъектов к объектам по паролю. При этом используются все методы парольной защиты. Очевидно, что постоянное использование паролей создает неудобства пользователям и временные задержки. Поэтому указанные методы используют в исключительных ситуациях. На практике обычно сочетают различные методы разграничения доступа. Например, первые три метода усиливают парольной защитой. Разграничение прав доступа является обязательным элементом защищенной информационной системы. Напомним, что еще в "Оранжевой книге США" были введены понятия: произвольное управление доступом; принудительное управление доступом. 4.3.3. Мандатное и дискретное управление доступомВ ГОСТе Р 50739-95 "Средства вычислительной техники. Защита от несанкционированного доступа к информации" и в документах Гостехкомиссии РФ определены два вида (принципа) разграничения доступа: дискретное управление доступом; мандатное управление доступом. Дискретное управление доступом представляет собой разграничение доступа между поименованными субъектами и поименованными объектами. Субъект с определенным правом доступа может передать это право любому другому субъекту. Данный вид организуется на базе методов разграничения по спискам или с помощью матрицы. Мандатное управление доступом основано на сопоставлении меток конфиденциальности информации, содержащейся в объектах (файлы, папки, рисунки) и официального разрешения (допуска) субъекта к информации соответствующего уровня конфиденциальности. При внимательном рассмотрении можно заметить, что дискретное управление доступом есть ничто иное, как произвольное управление доступом (по "Оранжевой книге США"), а мандатное управление реализует принудительное управление доступом. 4.3.4. Выводы по темеОпределение полномочий (совокупность прав) субъекта для последующего контроля санкционированного использования им объектов информационной системы осуществляется после выполнения идентификации и аутентификации подсистема защиты. Существуют следующие методы разграничения доступа: разграничение доступа по спискам; использование матрицы установления полномочий; разграничение доступа по уровням секретности и категориям; парольное разграничение доступа. При разграничении доступа по спискам задаются соответствия: каждому пользователю – список ресурсов и прав доступа к ним или каждому ресурсу – список пользователей и их прав доступа к данному ресурсу. Использование матрицы установления полномочий подразумевает применение матрицы доступа (таблицы полномочий). В указанной матрице строками являются идентификаторы субъектов, имеющих доступ в информационную систему, а столбцами – объекты (ресурсы) информационной системы. При разграничении по уровню секретности выделяют несколько уровней, например: общий доступ, конфиденциально, секретно, совершенно секретно. Полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен. Пользователь имеет доступ ко всем данным, имеющим уровень (гриф) секретности не выше, чем ему определен. Парольное разграничение основано на использовании пароля доступа субъектов к объектам. В ГОСТе Р 50739-95 "Средства вычислительной техники. Защита от несанкционированного доступа к информации" и в документах Гостехкомиссии РФ определены два вида (принципа) разграничения доступа: дискретное управление доступом и мандатное управление доступом. Дискретное управление доступом представляет собой разграничение доступа между поименованными субъектами и поименованными объектами. Мандатное управление доступом основано на сопоставлении меток конфиденциальности информации, содержащейся в объектах (файлы, папки, рисунки) и официального разрешения (допуска) субъекта к информации соответствующего уровня конфиденциальности. 4.3.5. Вопросы для самоконтроляПеречислите известные методы разграничения доступа. В чем заключается разграничение доступа по спискам? Как используется матрица разграничения доступа? Опишите механизм разграничения доступа по уровням секретности и категориям. Какие методы управления доступа предусмотрены в руководящих документах Гостехкомиссии? Поясните механизм дискретного управления доступом? Сравните дискретное и мандатное управление доступом. 4.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)Основные: Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003. Грязнов Е., Панасенко С. Безопасность локальных сетей – Электрон. журнал "Мир и безопасность" № 2, 2003. – Режим доступа к журн.: www.daily.sec.ru. Котухов М. М., Марков А. С. Законодательно-правовое и организационно-техническое обеспечение информационной безопасности автоматизированных систем. – 1998. Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001. www.jetinfo.ru. Тема 4.4. Регистрация и аудит4.4.1. ВведениеЦели изучения темы изучить сущность и механизм реализации "регистрации" и "аудита" в целях повышения защищенности информационных систем. Требования к знаниям и умениям Студент должен знать: защитные свойства механизма регистрации и аудита; методы аудита безопасности информационных систем. Студент должен уметь: использовать механизмы регистрации и аудита для анализа защищенности системы. Ключевой термин Ключевой термин: регистрация. Регистрация основана на подотчетности системы обеспечения безопасности, фиксирует все события, касающиеся безопасности. Ключевой термин: аудит. Аудит – это анализ накопленной информации, проводимый оперативно, в реальном времени или периодически (например, раз в день). Второстепенные термины подотчетность системы безопасности; регистрационный журнал; подозрительная активность. Структурная схема терминов  |