Лабораторные работы №2-4. Лабораторная работа 2 Начало работы с Антивирусом Касперского

Скачать 3.24 Mb. Скачать 3.24 Mb.

|

Лабораторная работа №2Начало работы с Антивирусом КасперскогоЦель: Эта лабораторная работа позволяет получить первые навыки работы с Антивирусом Касперского 6.0. В процессе выполнения этой работы будет изучен внешний вид всех четырех основных окон интерфейса, будут получены знания о механизме управления основными задачами проверки на наличие вирусов (постоянная защита и поиск вирусов) и обновления. Теоретические сведения Компьютерным вирусом называется программа (некоторая совокупность выполняемого кода/инструкций), которая способна создавать свои копии (не обязательно полностью совпадающие с оригиналом) и внедрять их в различные объекты/ресурсы компьютерных систем, сетей и т.д. без ведома пользователя. При этом копии сохраняют способность дальнейшего распространения. Вирусы можно разделить на классы по следующим признакам: а) по среде обитания вируса; б) по способу заражения среды обитания; в) по деструктивным возможностям; г) по особенностям алгоритма вируса. а) по среде обитания вирусы можно разделить на сетевые, файловые и загрузочные. Сетевые вирусы распространяются по компьютерной сети, файловые внедряются в выполняемые файлы, загрузочные - в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий системный загрузчик винчестера (Master Boot Record). Существуют сочетания - например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы и часто применяют оригинальные методы проникновения в систему. б) способы заражения делятся на резидентный и нерезидентный. Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращение операционной системы к объектам заражения и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными. в) По деструктивным возможностям вирусы можно разделить на: 1)безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения); 2)неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами; 3)опасные вирусы, которые могут привести к серьезным сбоям в работе 4)очень опасные, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти. г) По особенностям алгоритма можно выделить следующие группы вирусов: компаньон-вирусы (companion) - это вирусы, не изменяющие файлы. Алгоритм работы этих вирусов состоит в том, что они создают для EXE-файлов файлы-спутники, имеющие то же самое имя, но с расширением .COM, например, для файла XCOPY.EXE создается файл XCOPY.COM. Вирус записывается в COM-файл и никак не изменяет EXE-файл. При запуске такого файла DOS первым обнаружит и выполнит COM-файл, т.е. вирус, который затем запустит и EXE-файл. вирусы-“черви” (worm) - вирусы, которые распространяются в компьютерной сети и, так же как и компаньон-вирусы, не изменяют файлы или сектора на дисках. Они проникают в память компьютера из компьютерной сети, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Такие вирусы иногда создают рабочие файлы на дисках системы, но могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти). К счастью, в вычислительных сетях IBM-компьютеров такие вирусы пока не завелись. “паразитические” - все вирусы, которые при распространении своих копий обязательно изменяют содержимое дисковых секторов или файлов. В эту группу относятся все вирусы, которые не являются “червями” или “компаньон”. “студенческие” - крайне примитивные вирусы, часто нерезидентные и содержащие большое число ошибок; “стелс”-вирусы (вирусы-невидимки, stealth), представляющие собой весьма совершенные программы, которые перехватывают обращения DOS к пораженным файлам или секторам дисков и “подставляют” вместо себя незараженные участки информации. Кроме этого, такие вирусы при обращении к файлам используют достаточно оригинальные алгоритмы, позволяющие “обманывать” резидентные антивирусные мониторы. “полиморфик”-вирусы (самошифрующиеся или вирусы-призраки, polymorphic) - достаточно труднообнаруживаемые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика. “макро-вирусы” - вирусы этого семейства используют возможности макро-языков, встроенных в системы обработки данных (текстовые редакторы, электронные таблицы и т.д.). В настоящее время наиболее распространены макро-вирусы заражающие текстовые документы редактора Microsoft Word. Антивирусная программа (антивирус) — программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления зараженных (модифицированных) такими программами файлов, а также для профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом (например, с помощью вакцинации). Антивирусное программное обеспечение состоит из подпрограмм, которые пытаются обнаружить, предотвратить размножение и удалить компьютерные вирусы и другое вредоносное программное обеспечение. Методы обнаружения вирусов Антивирусное программное обеспечение обычно использует два отличных друг от друга метода для выполнения своих задач:

Метод соответствия определению вирусов в словаре Это метод, при котором антивирусная программа, анализируя файл, обращается к антивирусным базам, составленным производителем программы-антивируса. В случае соответствия какого-либо участка кода просматриваемого файла (сигнатуре) вируса в базах, программа-антивирус может по запросу выполнить одно из следующих действий:

Вирусная база регулярно обновляется производителем антивирусов, пользователям рекомендуется обновлять их как можно чаще. Некоторые из продуктов для лучшего обнаружения используют несколько ядер для поиска и удаления вирусов и программ-шпионов. Например, в разработке NuWave Software используется одновременно пять ядер (три для поисков вирусов и два для поиска программ-шпионов). Для многих антивирусных программ с базой сигнатур характерна проверка файлов в момент, когда операционная система обращается к файлам. Таким образом, программа может обнаружить известный вирус сразу после его получения. При этом системный администратор может установить в антивирусной программе расписание для регулярной проверки (сканирования) всех файлов на жёстком диске компьютера. Хотя антивирусные программы, созданные на основе поиска сигнатур, при обычных обстоятельствах могут достаточно эффективно препятствовать заражению компьютеров, авторы вирусов стараются обойти такие антивирусы, создавая «олигоморфические», «полиморфические» и «метаморфические» вирусы, отдельные части которых шифруются или искажаются так, чтобы было невозможно обнаружить совпадение с записью в сигнатуре. Метод обнаружения странного поведения программ Антивирусы, использующие метод обнаружения подозрительного поведения программ не пытаются идентифицировать известные вирусы, вместо этого они прослеживают поведение всех программ. Если программа пытается выполнить какие-либо подозрительные с точки зрения антивирусной программы действия, то такая активность будет заблокирована, или же антивирус может предупредить пользователя о потенциально опасных действиях такой программы. В настоящее время подобные превентивные методы обнаружения вредоносного кода, в том или ином виде, широко применяются в качестве модуля антивирусной программы, а не отдельного продукта. В отличие от метода поиска соответствия определению вируса в антивирусных базах, метод обнаружения подозрительного поведения даёт защиту от новых вирусов, которых ещё нет в антивирусных базах. Но вместе с тем, такой метод даёт большое количество ложных срабатываний, выявляя подозрительную активность среди не вредоносных программ. Некоторые программы или модули, построенные на этом методе, могут выдавать слишком большое количество предупреждений, что может запутать пользователя. Метод обнаружения при помощи эмуляции Некоторые программы-антивирусы пытаются имитировать начало выполнения кода каждой новой вызываемой на исполнение программы перед тем как передать ей управление. Если программа использует самоизменяющийся код или проявляет вирусную активность, такая программа будет считаться вредоносной, способной заразить другие файлы. Однако этот метод тоже изобилует большим количеством ошибочных предупреждений. Метод «Белого списка» Общая технология по борьбе с вредоносными программами — это «белый список». Вместо того, чтобы искать только известные вредоносные программы, эта технология предотвращает выполнение всех компьютерных кодов за исключением тех, которые были ранее обозначены системным администратором как безопасные. Выбрав этот параметр отказа по умолчанию, можно избежать ограничений, характерных для обновления сигнатур вирусов. К тому же, те приложения на компьютере, которые системный администратор не хочет устанавливать, не выполняются, так как их нет в «белом списке». Так как у современных предприятий есть множество надежных приложений, ответственность за ограничения в использовании этой технологии возлагается на системных администраторов и соответствующим образом составленные ими «белые списки» надежных приложений. Работа антивирусных программ с такой технологией включает инструменты для автоматизации перечня и эксплуатации действий с «белым списком». Однако, все активно продвигающиеся на ИТ рынке антивирусы работают по принципу «черного списка», и вот почему: чтобы работать по схеме подписки, при которой есть услуга со стороны антивирусной компании по поддержанию сигнатурных баз, т.е. черного списка, в актуальном состоянии и есть регулярные отчисления за пользование этой услугой. Именно из-за несравненно большей прибыльности метода «черного списка» для антивирусных компаний метод «белого списка» остается незаслуженно незамеченным. Эвристический анализ В целом термином «эвристический анализ» сегодня называют совокупность функций антивируса, нацеленных на обнаружение неизвестных вирусным базам вредоносных программ, но в то же время этот же термин обозначает один из конкретных способов. Эвристическое сканирование в целом схоже с сигнатурным, однако, в отличие от него, ищется не точное совпадение с записью в сигнатуре, а допускается расхождение. Таким образом становится возможным обнаружить разновидность ранее известного вируса без необходимости обновления сигнатур. Также антивирус может использовать универсальные эвристические сигнатуры, в которых заложен общий вид вредоносной программы. В таком случае антивирусная программа может лишь классифицировать вирус, но не дать точного названия. HIPS HIPS — система мониторинга всех приложений, работающих в системе, с чётким разделением прав для разных приложений. Таким образом HIPS может предотвратить деструктивную деятельность вируса, не дав ему необходимых прав. Приложения делятся на группы, начиная от «Доверенных», права которых не ограничены, заканчивая «Заблокированными», которым HIPS не даст прав даже на запуск. Недостатки

Классификация антивирусов По набору функций и гибкости настроек антивирусы можно разделить на:

Ложные антивирусы (лжеантивирусы) В 2009 году различные производители антивирусов стали сообщать о широком распространении нового типа программ — ложных или лжеантивирусов (rogueware). По сути эти программы или вовсе не являются антивирусами (то есть не способны бороться с вредоносным ПО), или даже являются вирусами (воруют данные кредитных карт и т. п.). Ложные антивирусы используются для вымогательства денег у пользователей путём обмана. Один из способов заражения ПК ложным антивирусом следующий. Пользователь попадает на «инфицированный» сайт, который выдаёт ему предупреждающее сообщение вроде «На вашем компьютере обнаружен вирус» и предлагает скачать бесплатную программу для удаления вируса. После установки такая программа производит сканирование компьютера и якобы обнаруживает ещё массу вирусов. Для удаления вредоносного ПО ложный антивирус предлагает купить платную версию программы. Шокированный пользователь платит (суммы колеблются от $10 до $80) и ложный антивирус очищает ПК от несуществующих вирусов. Возможные симптомы вирусного поражения Основные симптомы вирусного поражения следующие: Замедление работы некоторых программ. Увеличение размеров файлов (особенно выполняемых). Появление не существовавших ранее “странных” файлов. Уменьшение объема доступной оперативной памяти (по сравнению с обычным режимом работы). Внезапно возникающие разнообразные видео и звуковые эффекты. При всех перечисленных выше симптомах, а также при других “странных” проявлениях в работе системы (неустойчивая работа, частые “самостоятельные” перезагрузки и прочее) мы настоятельно рекомендуем Вам, немедленно произвести проверку Вашей системы на наличие вирусов с помощью Антивируса Касперского. При этом лучше, если программа будет самой последней версии и с самыми свежими обновлениями антивирусных баз. Подготовка Перед началом лабораторной работы убедитесь, что Ваш компьютер:

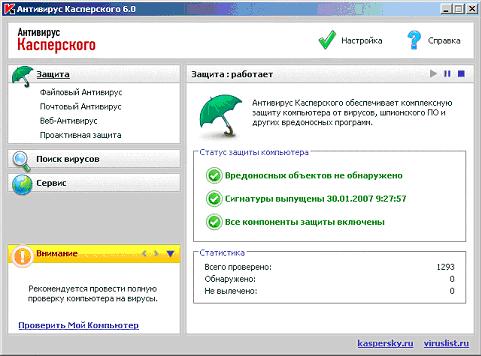

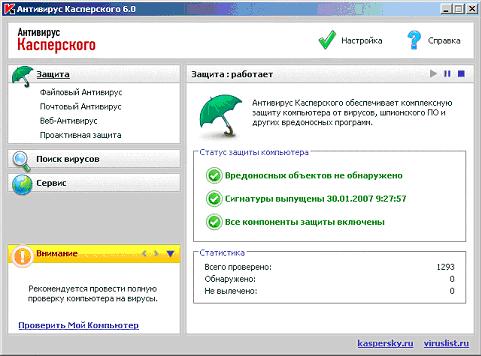

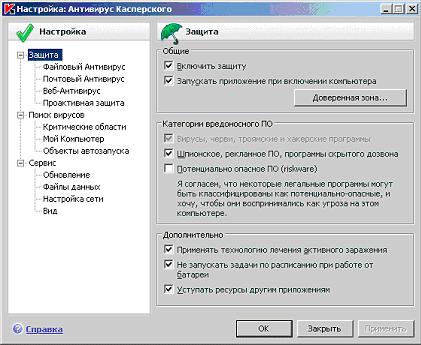

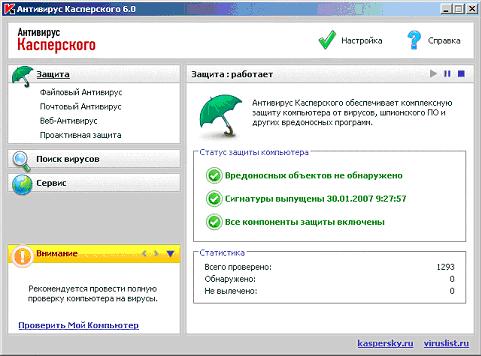

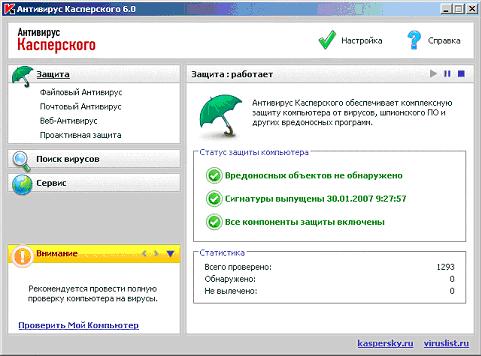

Задание 1. Изучение интерфейса Как упоминалось ранее, удобный графический интерфейс - важное отличие домашнего антивируса от корпоративного. Он должен быть интуитивно понятным и простым в использовании. В этом задании изучается интерфейс Антивируса Касперского 6.0. Фактически, он состоит из четырех окон:

Дополнительно, Антивирус Касперского встраивается в контекстное меню объектов, размещенных на жестком диске, добавляет свою группу в системное меню Пуск и во время работы в системной панели операционной системы появляется иконка антивируса. В ходе выполнения задания нужно будет поочередно вызвать все четыре окна интерфейса Антивируса Касперского 6.0 и ознакомиться с их внешним видом.

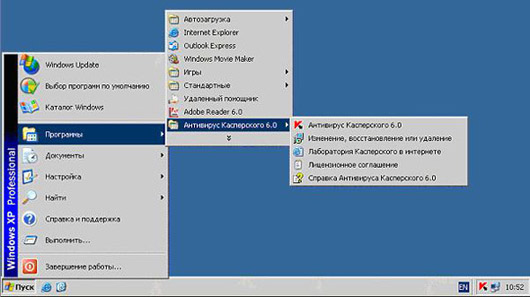

Откройте меню Пуск / Программы / Антивирус Касперского 6.0 и ознакомьтесь с его содержимым

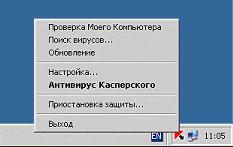

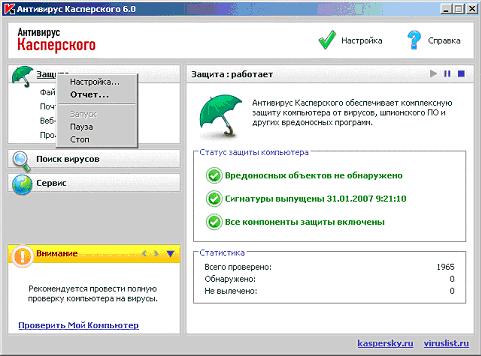

Дополнительно она служит для быстрого доступа к основным функциям антивируса: двойной щелчок левой клавишей мыши на ней вызывает главное окно интерфейса, а контекстное меню, открываемое щелчком правой клавиши мыши позволяет сразу перейти на нужное окно интерфейса. Откройте контекстное меню иконки Антивируса Касперского и ознакомьтесь с представленным здесь списком ссылок

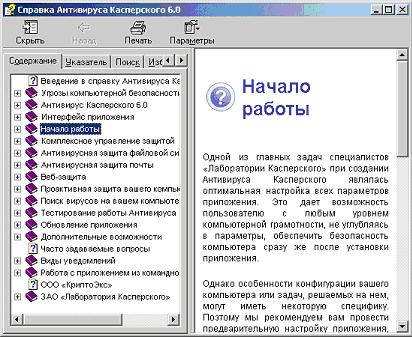

Нажмите ссылку Справка

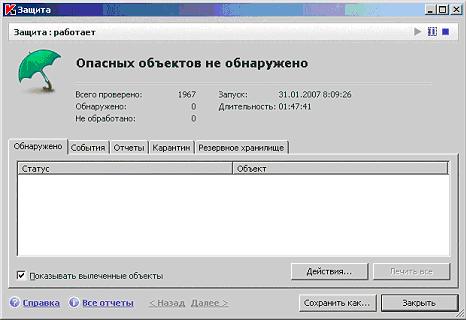

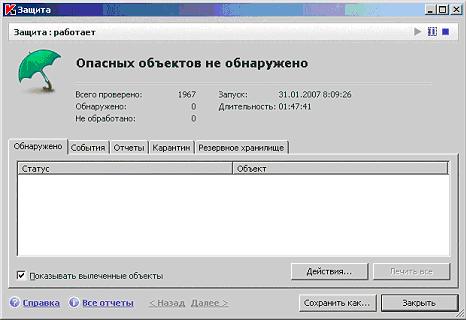

Отметим, что интерфейс Антивируса Касперского 6.0 позволяет переходить из окна к окну множеством путей. Например, окно Настройка можно открыть как помощью ссылки Настройка в верхней части Главного окна, так и через контекстное меню как описано в этом пункте. Содержимое этих окон не зависит от того, по какой ссылке или кнопке к нему перешли. Для перехода к последнему из основных, четвертому окну, выберите ссылку Отчет

Убедитесь в этом, щелкнув левой клавишей мыши по группе Статистика.

|