Производственная. Содержание. Отчет 1 Инструктаж по охране труда, технике безопасности и пожарной безопасности. Инструктаж по выполнению индивидуальных заданий

Скачать 3.04 Mb. Скачать 3.04 Mb.

|

|

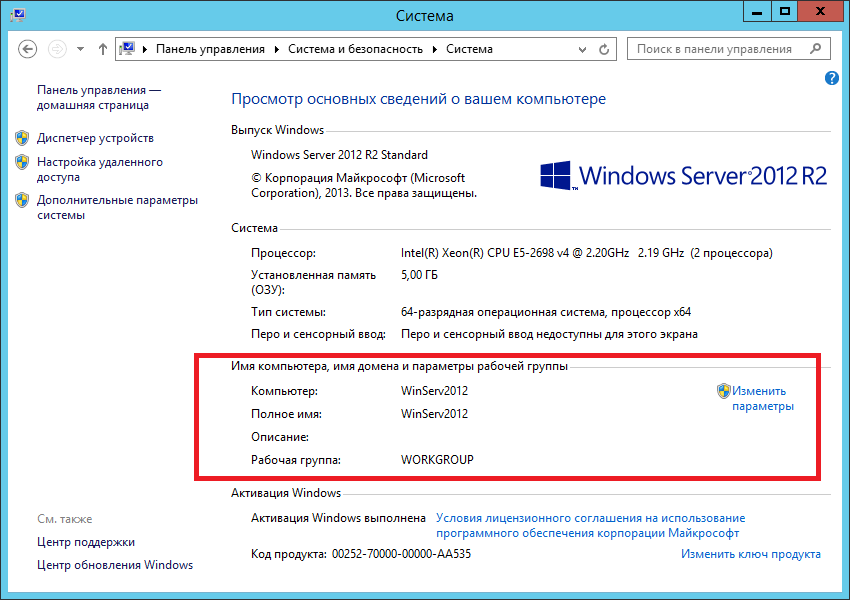

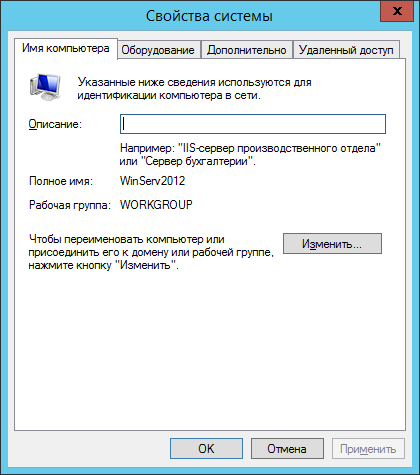

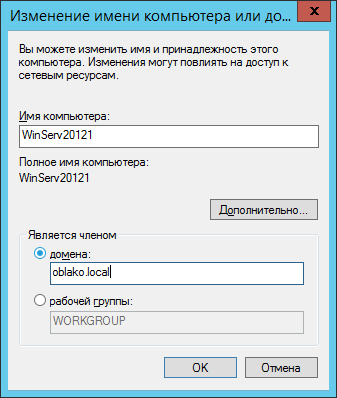

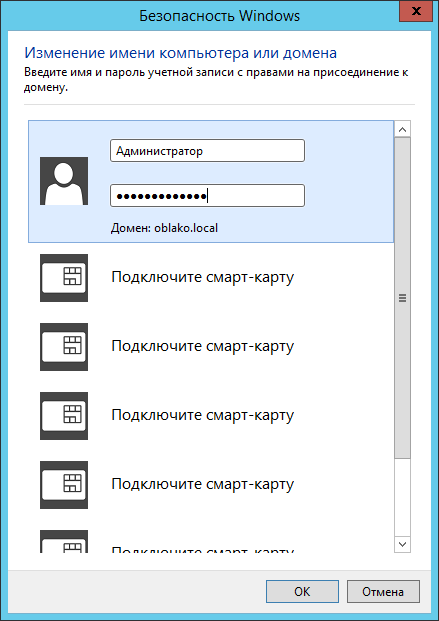

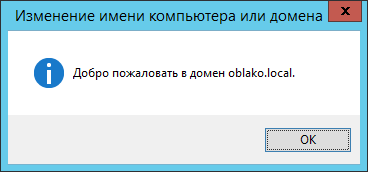

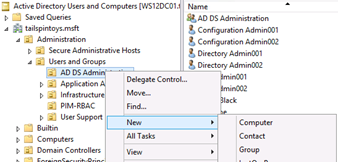

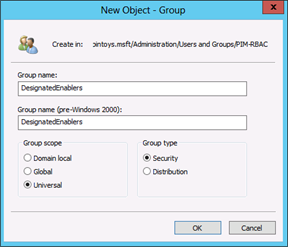

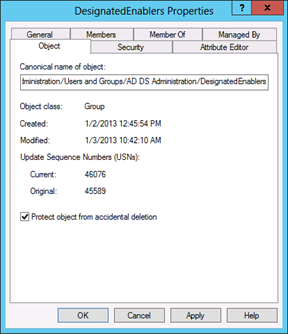

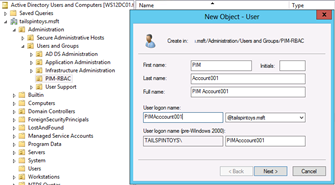

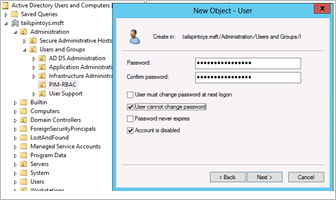

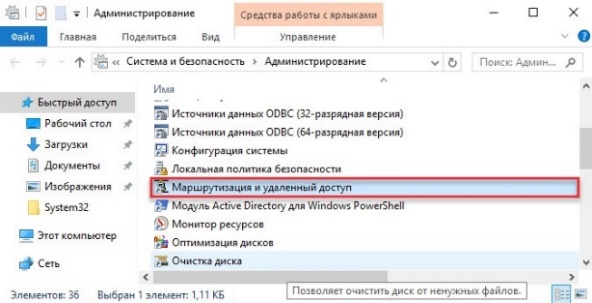

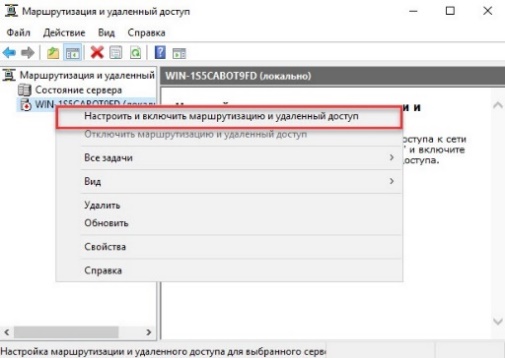

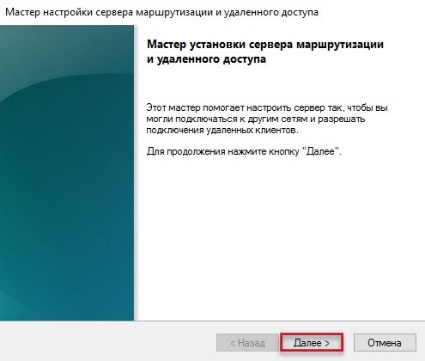

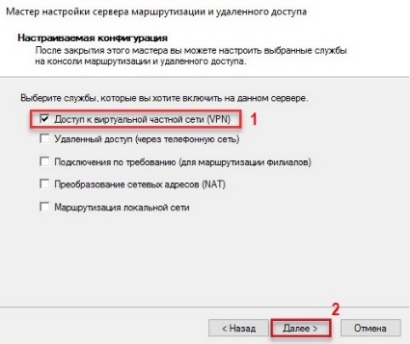

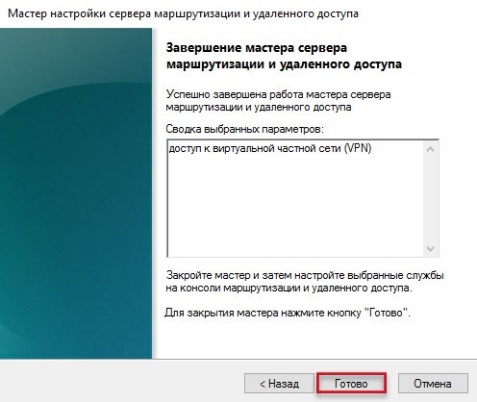

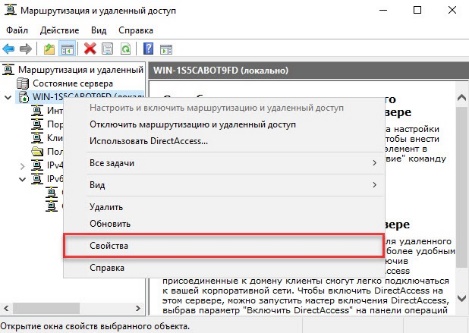

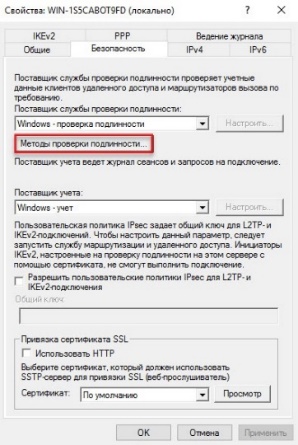

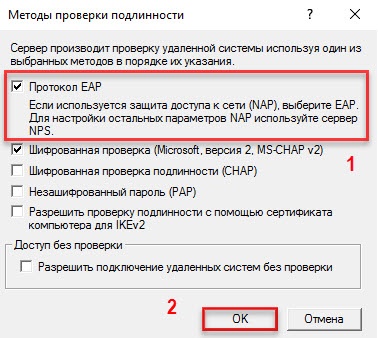

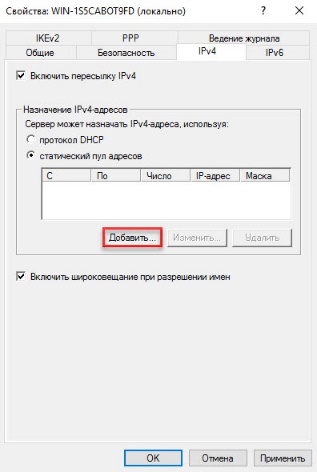

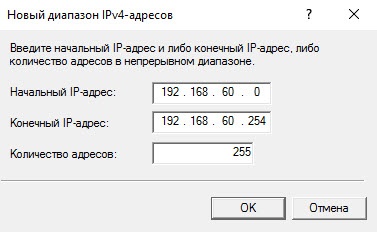

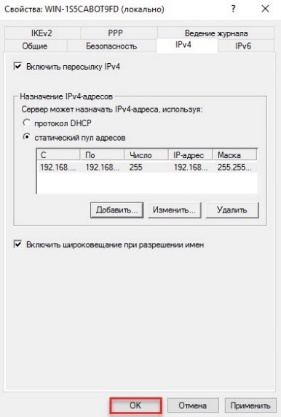

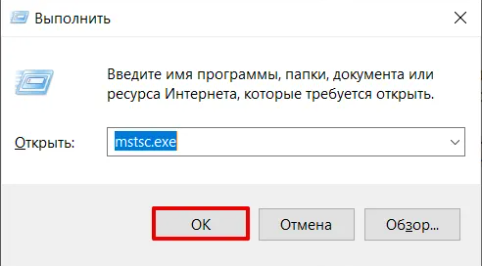

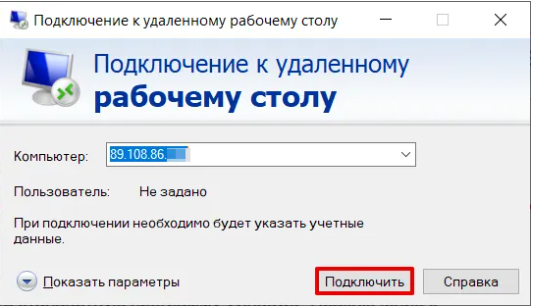

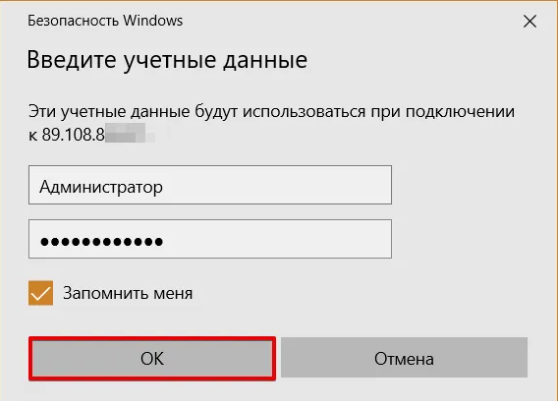

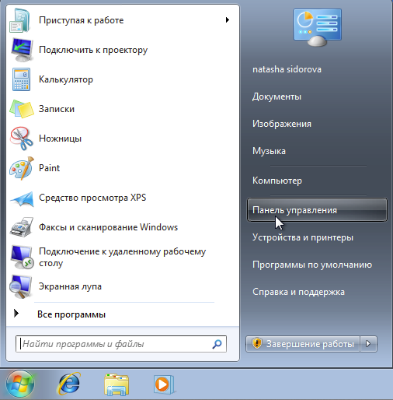

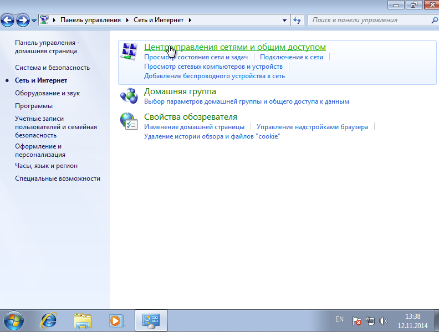

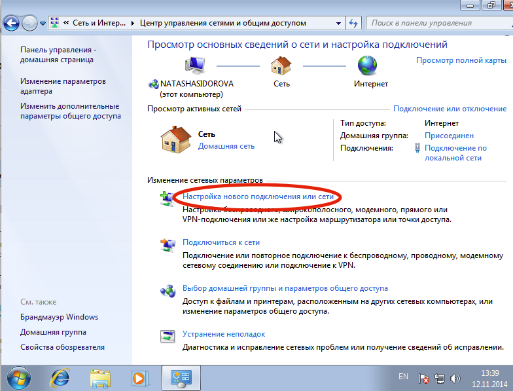

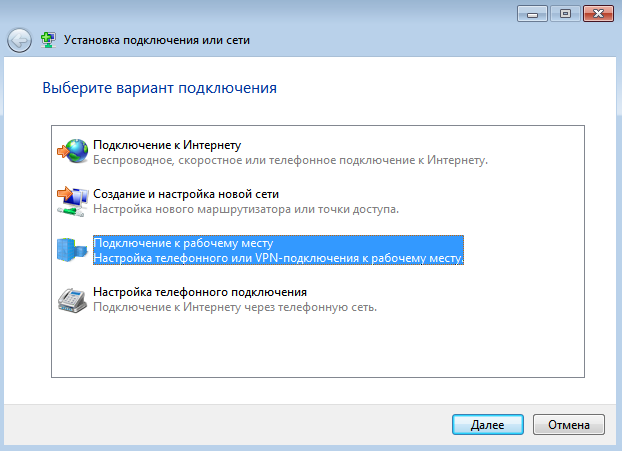

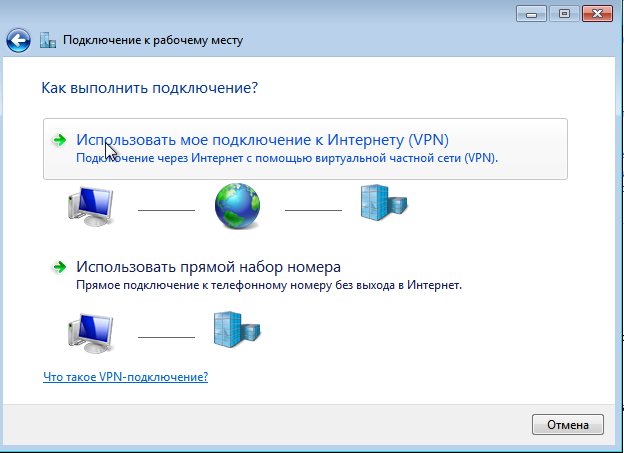

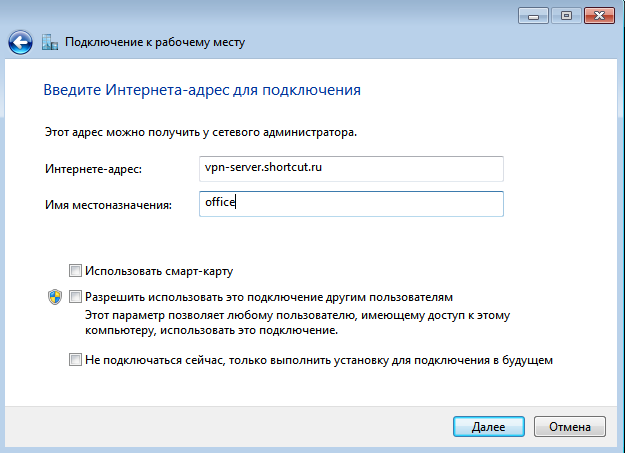

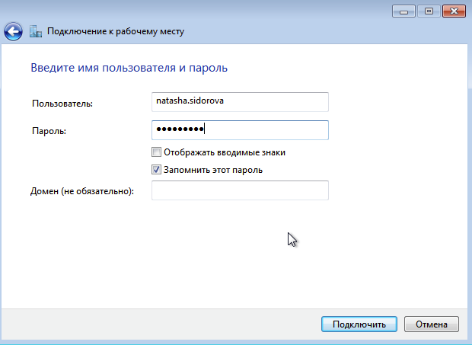

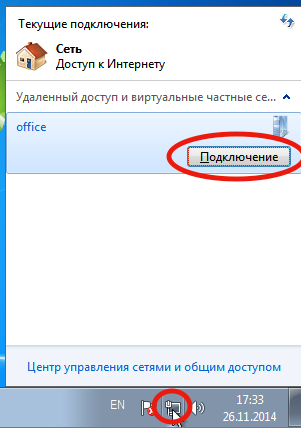

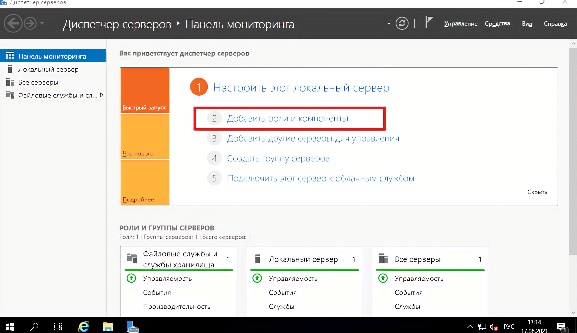

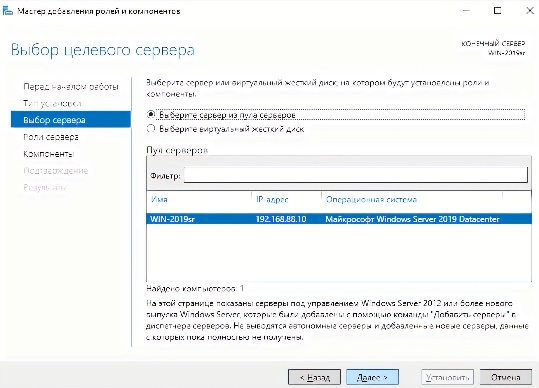

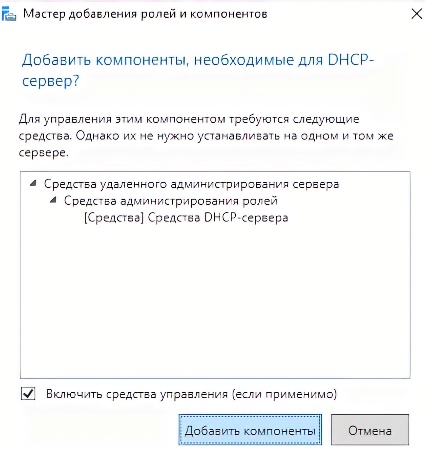

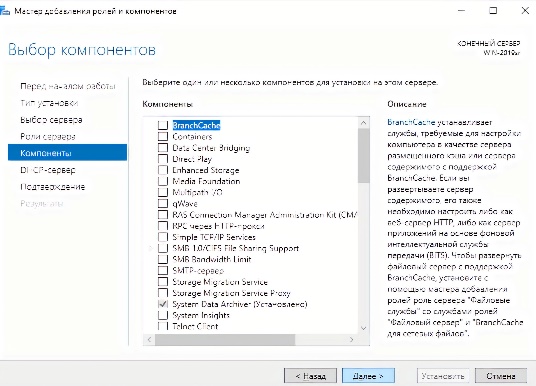

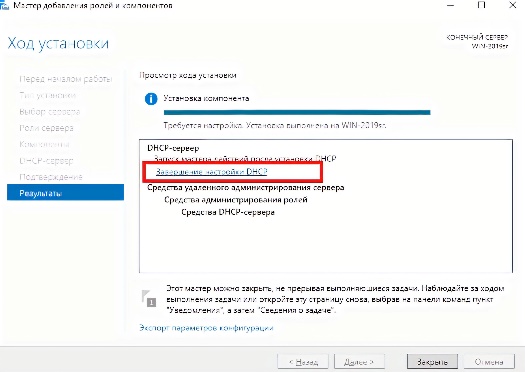

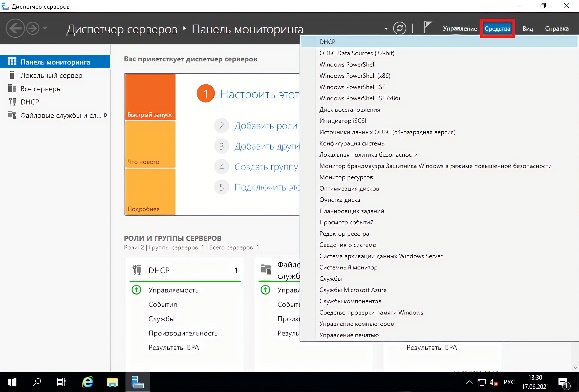

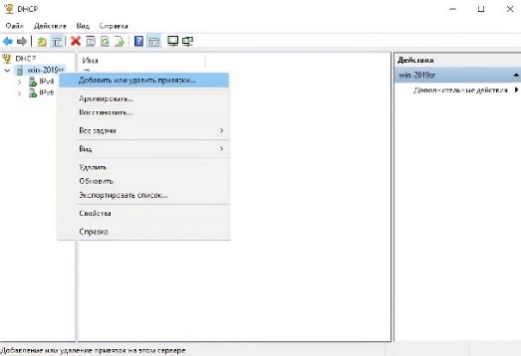

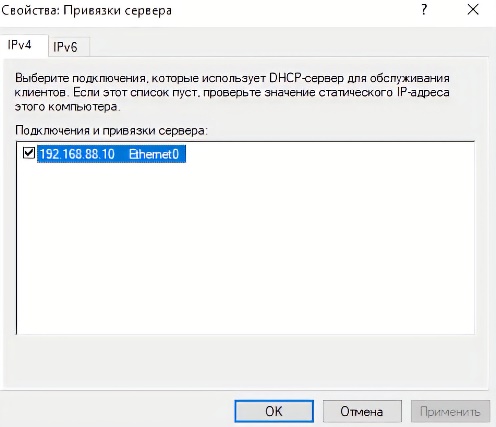

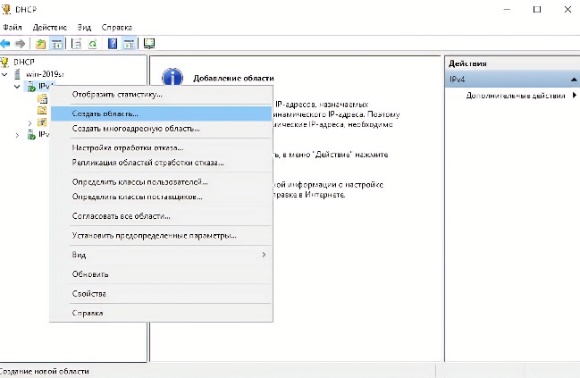

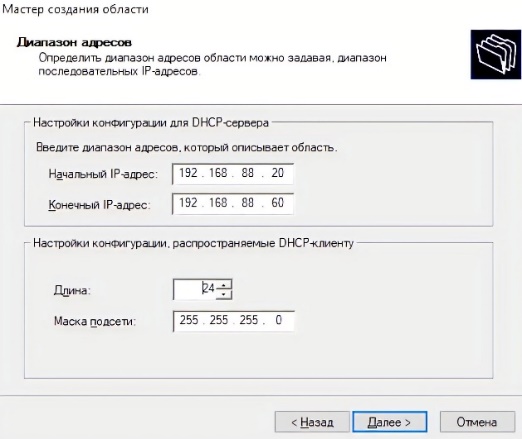

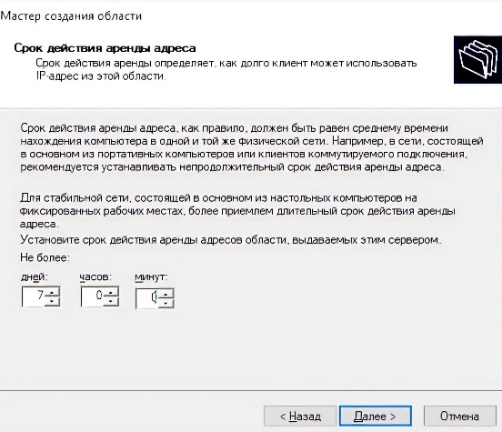

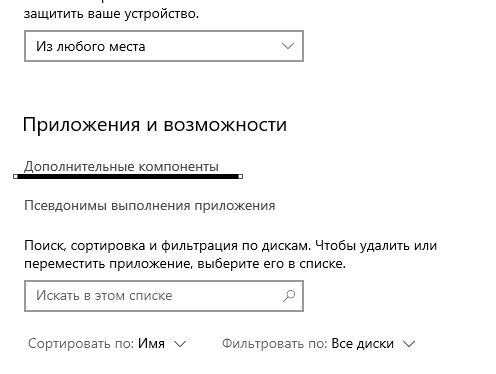

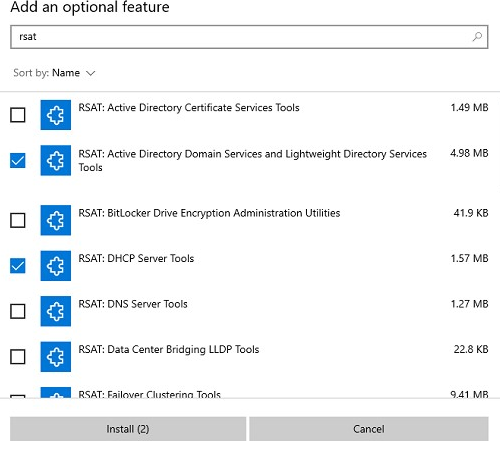

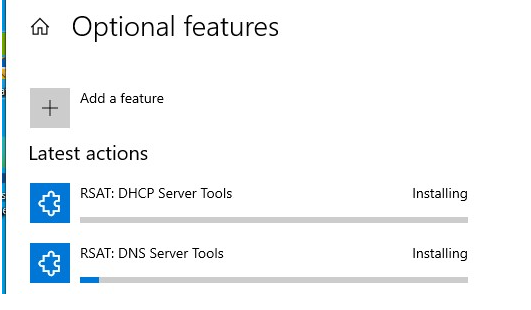

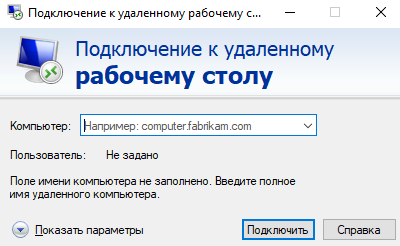

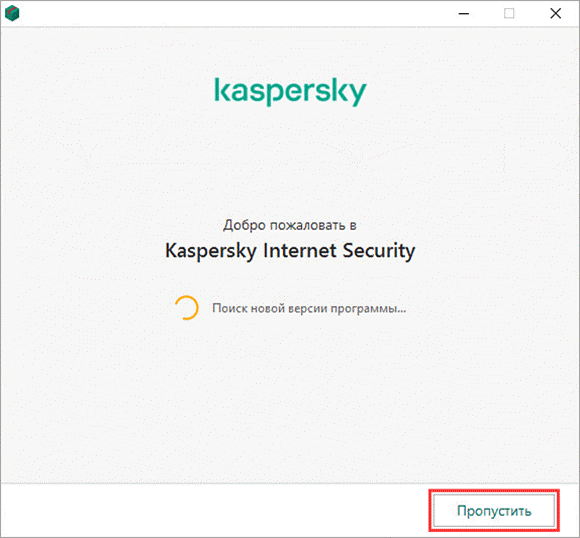

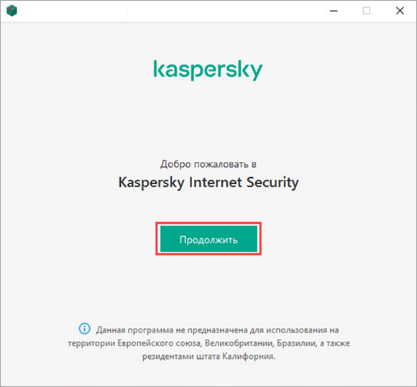

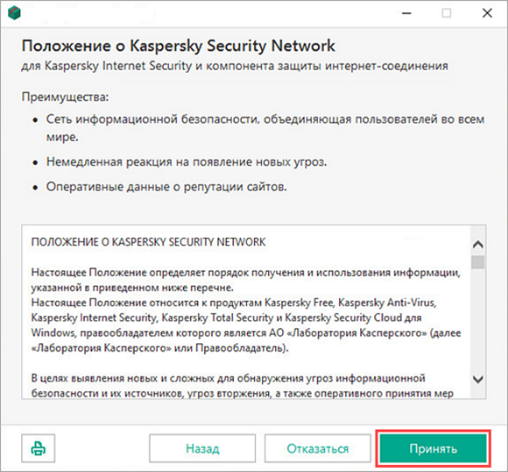

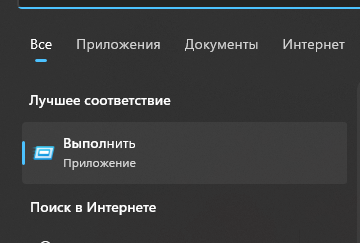

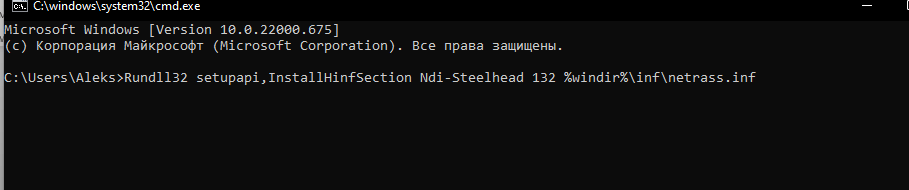

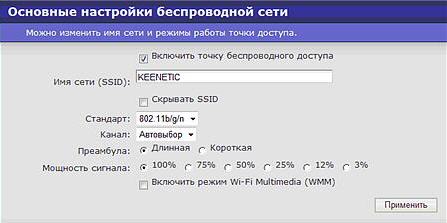

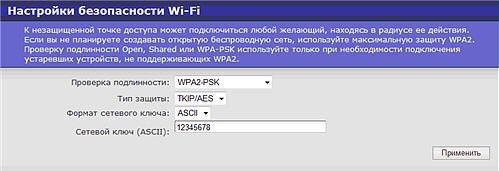

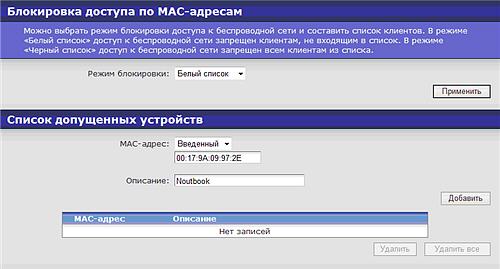

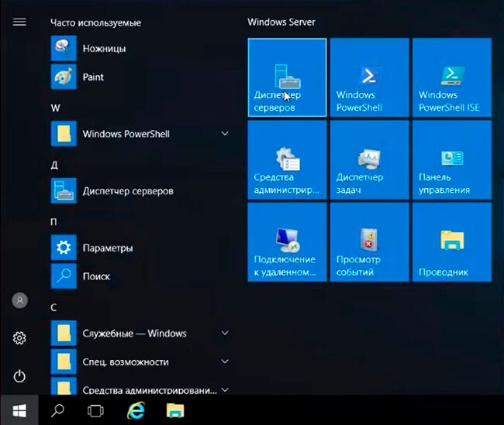

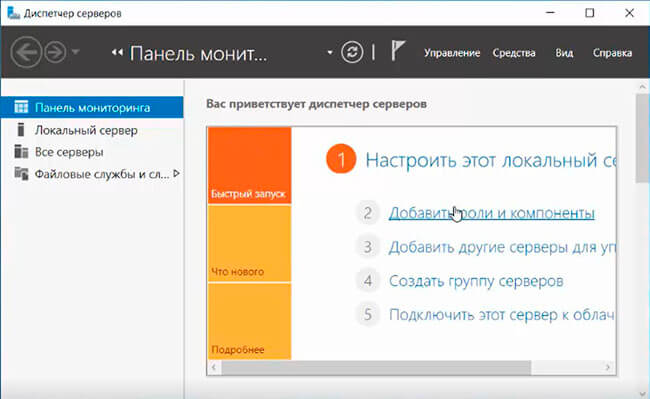

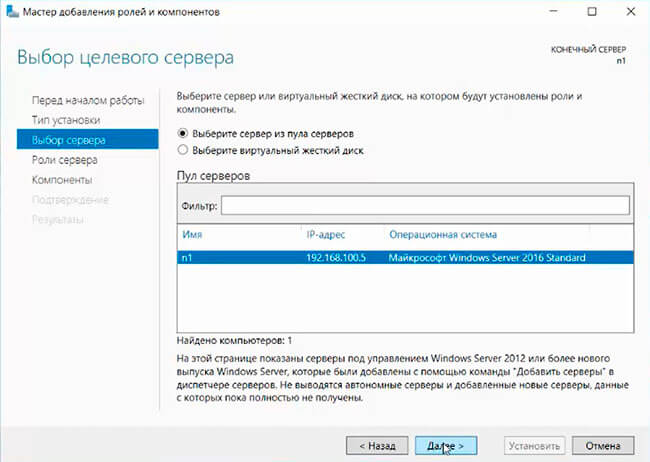

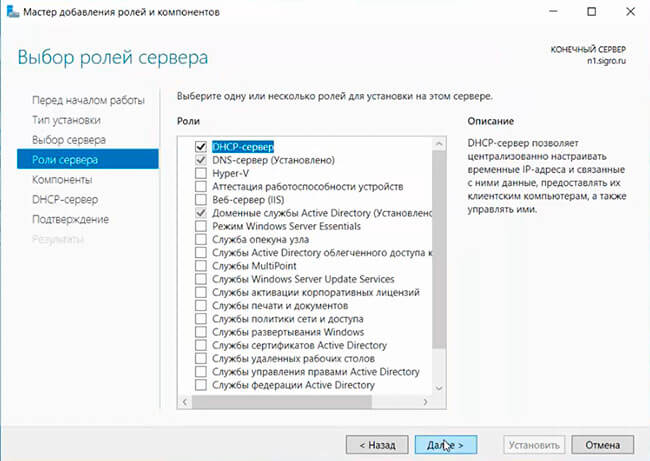

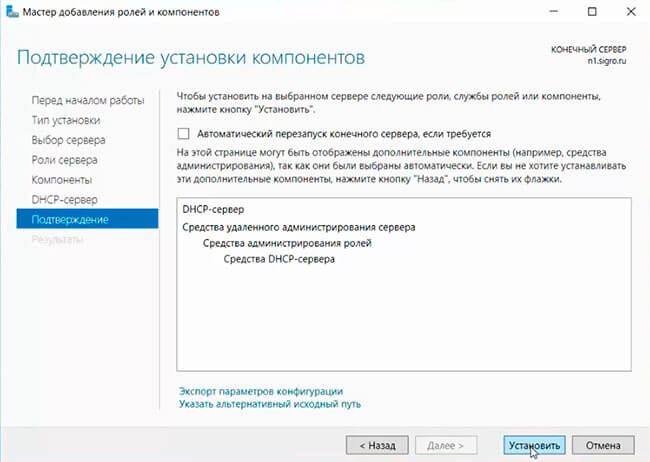

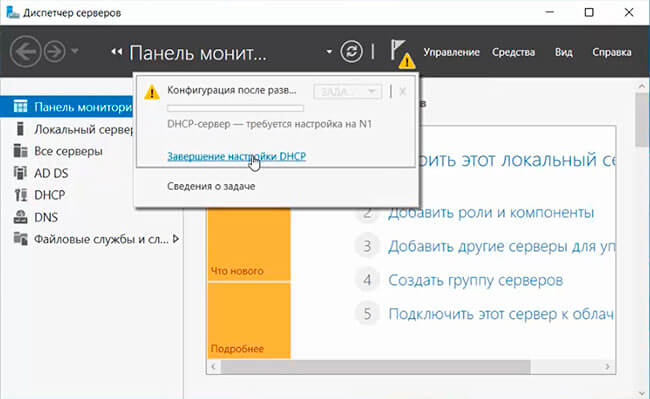

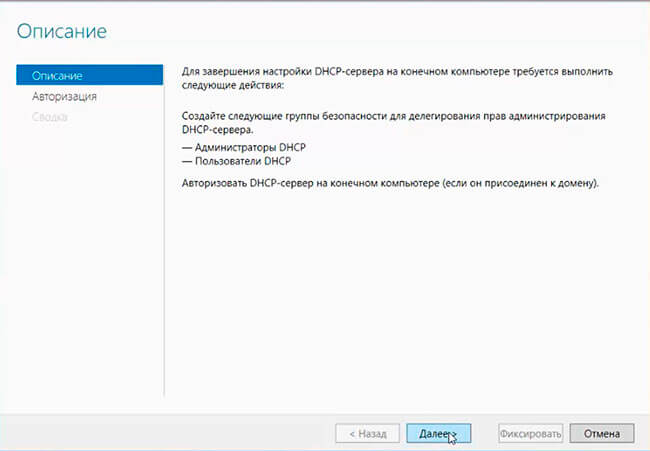

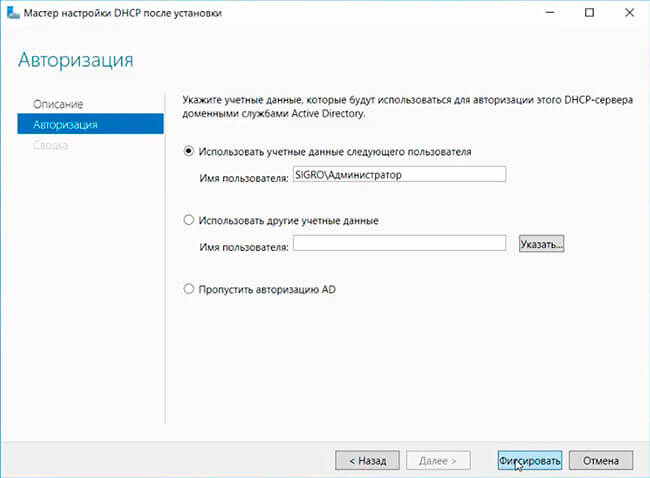

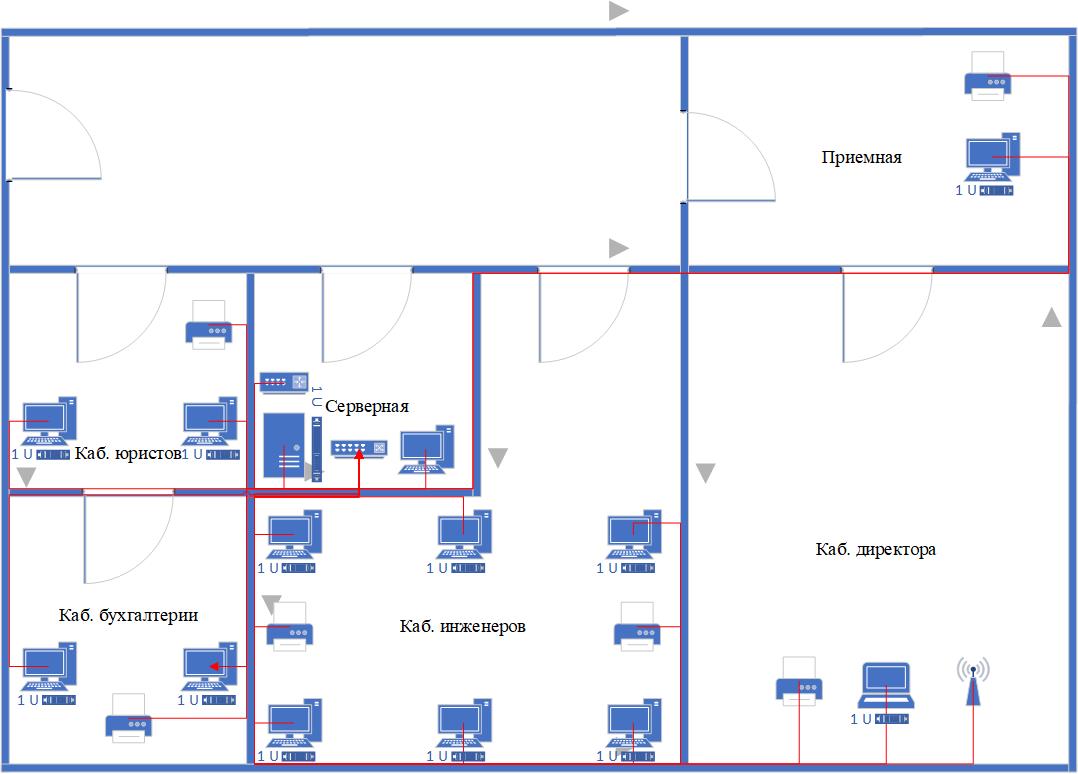

Содержание Инструктаж по охране труда, технике безопасности и пожарной безопасности. Инструктаж по выполнению индивидуальных заданий. Добавление рабочих станций к домену и вывод рабочих станций из домена в рабочую группу. Создание нового пользователя, группы пользователей и их администрирование в составе домена Управление настройкой вкладки – Маршрутизация и Удалённый доступ правами Пользователей и Групп пользователей с помощью вкладки Безопасность. Подключение к удалённому рабочему столу Сервера Настройка VPN подключения Запуск и настройка DHCP сервера Создание общих сетевых ресурсов Управление политиками безопасности домена и контроллера домена Администрирование серверов и рабочих станций. Установка и настройка сетевой версии KasperskyAntiVirus Установка и конфигурирование WEB-сервера Установка брандмауэра. Сохранение и восстановление больших наборов правил Организация доступа к локальным сетям и Интернету Организация доступа и настройка параметров к сетям Wi-Fi Установка и сопровождение сетевых сервисов. Моделирование компьютерной сети в виртуальной среде с учетом специфики деятельности предприятия Расчёт стоимости сетевого оборудования с учетом специфики деятельности предприятия Расчёт стоимости программного обеспечения учетом специфики деятельности предприятия Сбор данных для анализа использования программно-технических средств компьютерных сетей Оформление технической документации в соответствии с требованиями Отчет 1 Инструктаж по охране труда, технике безопасности и пожарной безопасности. Инструктаж по выполнению индивидуальных заданий Выполнять только ту работу, которая была поручена, и по которой был проинструктирован; В течение всего рабочего дня содержать в порядке и чистоте рабочее место; - держать открытыми все вентиляционные отверстия устройств; выполнять санитарные нормы и соблюдать режимы работы и отдыха, соблюдать установленные режимом рабочего времени регламентированные перерывы в работе; -соблюдать правила эксплуатации вычислительной техники в соответствии с инструкциями по эксплуатации; -соблюдать расстояние от глаз до экрана консоли в пределах 60- 80см. При работах, связанных с прокладкой кабеля по стене зданий, нужно пользоваться только исправными лестницами, стремянками. При штроблении и пробивке отверстий в бетонных или кирпичных стенах следует пользоваться рукавицами и предохранительными очками с небьющимися стеклами. При прокладке кабелей по сети здания параллельно электрическим проводам расстояние между ними должно быть не менее 25 мм. На пересечениях с электропроводами кабель должен быть заключен в изоляционную трубку. Отчет 2 Добавление рабочих станций к домену и вывод рабочих станций из домена в рабочую группу Для того, чтобы присоединить рабочие станции к домену проделываю следующее: Открываю Панель управления, выбираю раздел “Система и безопасность” и в нем открываю “Система”.  Рис. 2.1 В открывшемся окне выбираю раздел “Имя компьютера, имя домена и параметры рабочей группы” и жму на кнопку “Изменить параметры”.  Рис. 2.2 В открывшемся окне нажимаю кнопку “Изменить”. Меняю имя компьютера, после чего ставлю переключатель в положение “Домен” и ввожу имя домена к которому нужно присоединиться (контроллер домена должен быть доступен для этой рабочей станции). Жму “ОК”.  Рис. 2.3 Ввожу имя и пароль учетной записи, которая имеет право добавлять компьютеры в домен (обычно это администратор домена) и нажимаю “ОК”.  Рис. 2.4  Рис. 2.5 Закрываю все окна и перезагружаю пк. Отчет 3 Создание нового пользователя, группы пользователей и их администрирование в составе домена Чтобы создать группу для включения и отключения учетных записей управления, выполняю следующие действия: В структуре подразделения, где будут храниться учетные записи управления, щелкаю правой кнопкой мыши подразделение, в котором нужно создать группу, выбираю команду "Создать " и выбираю команду "Группа".  Рис. 3.1 В окне "Новый объект — группа " ввожу имя группы. После же нажмите кнопку ОК, чтобы создать группу.  Рис. 3.1 Щелкаю правой кнопкой мыши на только что созданную группу, выбираю пункт "Свойства" и перехожу на вкладку "Объект ". В диалоговом окне свойства объекта группы выбираю "Защитить объект от случайного удаления".  Рис. 3.1 Щелкаю вкладку "Участники" и добавляю учетные записи. Чтобы создать учетные записи управления, выполняю следующие действия: Запускаю Пользователи и компьютеры Active Directory и перехожу к подразделению, в котором вы буду создавать учетную запись. Щелкаю подразделение правой кнопкой мыши и выбираю команду "Создать " и пункт "Пользователь". В диалоговом окне "Новый объект — пользователь " введите нужные сведения об именовании для учетной записи и нажмите кнопку "Далее".  Рис. 3.1 Указываю начальный пароль для учетной записи пользователя, меняю флажок "Пользователь должен изменить пароль при следующем входе", выбираю "Пользователь не может изменить пароль " и "Учетная запись отключена" и жму кнопку "Далее".  Рис. 3.1 Проверяю правильность сведений об учетной записи и нажимаю кнопку "Готово". Щелкаю правой кнопкой мыши только что созданный объект пользователя и выбираю пункт "Свойства". Перехожу на вкладку Учетная запись. В поле "Параметры учетной записи" выбираю учетную запись с учетом конфиденциальности и не удается делегировать флаг и нажимаю кнопку "ОК".  Рис. 3.1 Отчет 4 Управление настройкой вкладки – Маршрутизация и Удалённый доступ правами Пользователей и Групп пользователей с помощью вкладки Безопасность. Для настройки маршрутизации и удаленного доступа: Открываю Панель управления. В поле поиска ввожу слово "администрирование". Два раза щелкаю по названию пункта Администрирование. Два раза щелкаю по названию оснастки Маршрутизация и удаленный доступ.  Рис. 3.1 Щелкаю правой кнопкой мыши по имени сервера и выбираю пункт Настроить и включить маршрутизацию и удаленный доступ  Рис. 3.1 В окне Мастер настройки сервера маршрутизации и удаленного доступа жму Далее.  Рис. 3.1 Устанавливаю переключатель в положение Особая конфигурация, жму Далее. Установите флажок Доступ к виртуальной частной сети (VPN) и нажмите Далее.  Рис. 3.1 Жму Готово.  Рис. 3.1 Нажимаю Запустить службу и дожидаюсь завершения процесса запуска службы. Щелкаю правой кнопкой мыши по имени сервера и выбираю пункт меню Свойства.  Рис. 3.1 В окне со свойствами сервера перехожу на вкладку Безопасность и нажимаю Методы проверки подлинности.  Рис. 3.1 В окне Методы проверки подлинности устанавливаю флажок Протокол EAP и жму ОК.  Рис. 3.1 Перехожу на вкладку IPv4 и устанавливаю переключатель в положение статистический пул адресов. Нажимаю Добавить.  Рис. 3.1 Ввожу начало и конец диапазона IP-адресов, нажимаю OK.  Рис. 3.1 Нажимаю OK.  Рис. 3.1 Отчет 5 Подключение к удалённому рабочему столу Сервера Нажимаю комбинацию клавиш Win + R, ввожу mstsc.exe и кликаю OK:  Рис. 3.1 Копирую и вставляю IP-адрес вашего сервера и жму Подключить:  Рис. 3.1 Ввожу пользователя и пароль (из письма) и нажимаю ОК:  Рис. 3.1 В новом окне откроется интерфейс рабочего стола для работы с удаленным сервером. Отчет 6 Настройка VPN подключения Открываю Панель управления  Рис. 3.1 Выбираю пункт Сеть и Интернет > Центр управления сетями и общим доступом  Рис. 3.1 Затем нажимаю Настройка нового подключения или сети  Рис. 3.1 После жму Подключение к рабочему месту  Рис. 3.1 Выбираю пункт Использовать мое подключение к Интернету  Рис. 3.1 Далее в поле Адрес в Интернете (Internet Address) ввожу адрес сервера, предоставленный системным администратором, а в поле Имя объекта назначения - произвольное название подключения  Рис. 3.1 Следующим шагом заполняю поля Имя пользователя и Пароль.  Рис. 3.1 Нажимаю на кнопку Подключить и дожидаюсь окончания подключения. На этом настройка закончена. В дальнейшем для подключения жму на иконку в правом нижнем углу, выбтраю нужное подключение и жму кнопку Подключение  Рис. 3.1 Отчет 7 Запуск и настройка DHCP сервера На первом этапе установлю роль DHCP-сервера, для этого в окне “Диспетчер серверов” выбираю "Добавить роли и компоненты".  Рис. 3.1 Устанавливаю чекбокс "Установка ролей или компонентов", затем нажимаю "Далее". Выбираю сервер, на который будут установлены роли и компоненты - нажимаю "Далее".  Рис. 3.1 Выбираю роль сервера, в моем случае DHCP-сервер. Нажимаю "Далее". Выбрав роль DHCP появится “Мастер добавления ролей и компонентов” для выбранных ролей сервера. Нажимаю "Добавить компоненты".  Рис. 3.1 Требуемая роль и компоненты были выбраны ранее, нажимаю "Далее".  Рис. 3.1 Ставлю "чекбокс" напротив "Автоматический перезапуск конечного сервера, если требуется", нажимаю "Установить". Далее после установки компонента нажимаю "Завершение настройки DHCP".  Рис. 3.1 На данном этапе установка роли завершена. Настройка DHCP. В диспетчере серверов нажимаю "Средства" - "DHCP".  Рис. 3.1 Правой клавишей мыши нажимаю на сервер, в появившемся окне выбираю "Добавить или удалить привязки...".  Рис. 3.1 Выбираю сетевой интерфейс, который будет использовать DHCP-сервер. Далее "ОК".  Рис. 3.1 Далее правой клавишей нажимаю на IPv4 и выбираю "Создать область...".  Рис. 3.1 Далее ввожу диапазон адресов, который которые будет отдавать DHCP-сервер, а также маску подсети. Нажимаю "Далее".  Рис. 3.1 Выбираю срок действия аренды адресов области. Снова "Далее".  Рис. 3.1 Правой кнопкой нажимаю на “Область” и выбираю "Активировать". Отчет 8 Создание общих сетевых ресурсов Нажимаю правой кнопкой мыши веб-конфигурацию, для которой необходимо добавить общий сетевой ресурс, и выбираю Добавить хранилище. В диалоговом окне Добавление хранилища в списке Хранилище выбираю хранилище, для которого необходимо создать общий ресурс. Нажмите кнопку ОК. Хранилище будет отображено в узле конфигурации. Чтобы указать части хранилища в данной конфигурации, нажмите правой кнопкой мыши имя хранилища и выберите пункт Добавить общий сетевой ресурс В диалоговом окне Добавить общий сетевой ресурс выберите папку, к которой необходимо открыть общий доступ. Общий доступ будет открыт и ко всем вложенным папкам. Чтобы хранилище было полностью доступно через Интернет, выберите имя хранилища в верхнем уровне. Нажмите кнопку ОК. Общий сетевой ресурс будет отображен в узле конфигурации. Отчет 9 Управление политиками безопасности домена и контроллера домена Нажимаю кнопку Начните, указываю на административные средства и нажимаю кнопку Active Directory Users and Computers. Щелкаю правой кнопкой мыши домен, в который необходимо добавить организационное подразделение, указывю на Новый, а затем нажимаю кнопку Организационный блок. Ввожу имя организационного подразделения в поле Имя и жму кнопку ОК. Новое организационное подразделение перечислены в дереве консоли. Щелкаю правой кнопкой мыши новое созданное организационное подразделение и нажимаю кнопку Свойства. Щелкаю вкладку Групповой политики и нажимаю кнопку New. Ввожу имя нового объекта групповой политики, а затем нажимаю кнопку ENTER. Щелкаю новый объект групповой политики в списке ссылок на объекты групповой политики, а затем нажимаю кнопку Изменить. В правой области дважды щелкаю службу, к которой необходимо применить разрешения. Отображается параметр политики безопасности для этой конкретной службы. Щелкаю, чтобы выбрать контрольный окне Определение этого параметра политики. Нажимаю кнопку Изменить безопасность. Предоставление соответствующих разрешений учетным записям и группам пользователей, которые вам нужны, а затем нажимаю кнопку ОК. В режиме Выбор запуска службы щелкаю параметр режим запуска, который вы хотите, а затем нажимаю кнопку ОК. Закрываю объектный редактор групповой политики, нажимаю кнопку ОК и закрываю средство Active Directory Users and Computers. Отчет 10 Администрирование серверов и рабочих станций Для того что бы удаленно администрировать сервер нужно установить оснастку RSAT (Remote Server Administration Tools). Для этого: Я зашел в «Параметры – Приложения – Дополнительные компоненты – Добавить компонент и вписал в строке поиска RSAT». Далее выбрал необходимые компоненты и загрузил.  Рис. 9  Рис. 10  Рис. 11 Далее в Active Directory добавил эти компоненты в роль. Для удаленного администрирования я: Нажал на поиск и ввел в строке запроса «Подключение к удаленному рабочему столу», далее запустил приложение и в строке «Компьютер» ввел имя моего удаленного рабочего стола, и нажал «Запустить».  Рис. 12 Отчет 11 Установка и настройка сетевой версии KasperskyAntiVirus Скачиваю установочный файл Kaspersky Internet Security с сайта. Запускаю установочный файл. Дожидаюсь окончания поиска новой версии программы.  Нажимаю Продолжить.  Нажимаю Да в окне Контроля учетных записей Windows.  Дожидаюсь установки и нажимаю Готово. Отчет 12 Установка и конфигурирование WEB-сервера Открываю диспетчер серверов, щелкаю Управление, а затем нажимаю кнопку Добавить роли и компоненты. Откроется мастер добавления ролей и компонентов. На странице Перед началом работы нажимаю кнопку Далее. На странице Тип установки нажимаю кнопку Далее. На странице Выбор сервера нажимаю кнопку Далее. На странице роли сервера выбираю веб-сервер (IIS), а затем нажимаю кнопку Далее. Нажимаю кнопку Далее, пока не будут приняты все параметры веб-сервера по умолчанию, а затем жму кнопку Установить. Убеждаюсь в успешном завершении всех процессов установки и нажимаю кнопку Закрыть. Отчет 13 Установка брандмауэра Чтобы установить брандмауэр Windows, выполняю следующие действия: Выбираю в меню Пуск пункт Выполнить, ввожу команду cmd и нажимаю кнопку ОК.  Ввожу следующую команду в командной строке и нажимаю клавишу ВВОД: Rundll32 setupapi,InstallHinfSection Ndi-Steelhead 132 %windir%\inf\netrass.inf  Перезагружаю Windows. Выбираю в меню Пуск пункт Выполнить, ввожу команду cmd и нажимаю кнопку ОК. В командной строке ввожу следующую команду и нажимаю клавишу ВВОД: Netsh firewall reset В меню Пуск выбираю пункт Выполнить, ввожу команду firewall.cpl и нажимаю клавишу ВВОД. В диалоговом окне Брандмауэр Windows выбираю вариант Включить и жму кнопку ОК. Отчет 14 Сохранение и восстановление больших наборов правил В состав пакета iptables входят две очень удобные утилиты, особенно если приходится иметь дело с большими наборами правил. Называются они iptables-save и iptables-restore. Первая из них сохраняет, а вторая восстанавливает наборы правил в/из файла. По своему формату файл с набором правил похож на обычные файлы сценариев командной оболочки (shell). Отчет 15 Организация доступа к локальным сетям и Интернету Вхожу через «Пуск» в «Панель управления» и щелкаю по значку «Сетевые подключения». Нажимаю правой кнопкой мыши по «Подключение по локальной сети» и в контекстном меню вхожу в «Свойства». В открывшемся окошке перехожу в «Протокол Интернета (TCP/IP)» и переставляю переключатель в положение «Использовать следующий IP-адрес». Здесь ввожу сетевой IP-адрес для компьютера. После этого во всех окнах жму «Ок». Тоже самое проделываю и на других компьютерах, но вожу другие IP-адреса. Теперь между компьютерами должно установиться. Чтобы убедиться в правильности настройки, вхожу в «Сетевые подключения» и кликаю по значку «Подключение по локальной сети». В окошке «Состояние» должно стоять «Подключено». Отчет 16 Организация доступа и настройка параметров к сетям Wi-Fi Для первоначальной настройки Wi-Fi подключаюсь к устройству через Ethernet-кабель. Запускаю браузер и в адресной строке ввожу 192.168.1.1 (IP-адрес устройства по умолчанию). Для входа в меню набираю логин admin и пароль 1234. Захожу в меню Сеть Wi- Fi > Соединение для настройки базовых параметров беспроводной локальной сети. Устанавливаю флажок Включить точку беспроводного доступа. В поле Имя сети (SSID) указываю название беспроводной сети. В поле Стандарт выбираю стандарт беспроводной сети, на котором будет устанавливаться подключение в соответствии с возможностями беспроводных устройств. В поле Канал выбираю Автовыбор для автоматического выбора беспроводного канала. В веб-конфигураторе в меню Клиент Wi-Fi > Обзор сетей происходит поиск всех беспроводных сетей, находящихся в радиусе действия точки доступа, с отображением качества беспроводного сигнала.  Нажимаю Применить для сохранения настроек. Захожу в меню Сеть Wi-Fi > Безопасность для настройки параметров безопасности. В поле Проверка подлинности выбираю режим безопасности для защиты беспроводной сети, например WPA2-PSK. В поле Сетевой ключ (ASCII) ввожу ключ длинной не менее 8-ми символов.  Нажимаю Применить для сохранения настроек. Захожу в меню Сеть Wi-Fi > Блокировка для настройки блокировки доступа. В поле MAC-адрес выбираю Введенный и ввожу требуемый MAC-адрес в пустое поле.  Нажимаю Добавить для добавления MAC-адреса в таблицу. Отчет 17 Установка и сопровождение сетевых сервисов Нажимаю "Пуск", далее "Диспетчер серверов".  В следующем окне - "Добавить роли и компоненты".  В окне "Перед началом работы" нажимаю "Далее". В следующем окне оставляю по умолчанию "Установка ролей или компонентов". Затем выбираю сервер, на котором будет развернута роль DHCP-сервера, затем "Далее".  Ставлю чекбокс напротив DHCP-сервер. В появившемся окне нажимаю "Добавить компоненты". Нажимаю "Далее".  В новом окне "Выбор компонентов" и "DHCP-сервер" - нажимаю "Далее". Проверяю, что произойдет установка роли "DHCP-сервера" и нажимаю "Установить". После этого окно установки закрываю. После установки необходимого программного обеспечения появится предупреждение о том, что установка роли DHCP-сервер закончена.  После появления предупреждения об окончании установки роли DHCP-сервер, нажимаю "Завершение настройки DHCP".  В окне "Описание" нажимаю "Далее".  Оставляю по умолчанию учетную запись администратора домена для авторизации DHCP-сервера. Нажимаю "Фиксировать". В последнем окне нажимаю "Закрыть".  Отчет 18 Моделирование компьютерной сети в виртуальной среде с учетом специфики деятельности предприятия  Отчет 19 Расчёт стоимости сетевого оборудования с учетом специфики деятельности предприятия

Итого: 692967 рублей Отчет 20 Расчёт стоимости программного обеспечения учетом специфики деятельности предприятия

Итого: 132958 руб. Отчет 21 Сбор данных для анализа использования программно-технических средств компьютерных сетей |