ВОРОНОВ ФЗИО. Ответы на вопросы по дисциплине "Физическая защита информационных объектов"

Скачать 170.83 Kb. Скачать 170.83 Kb.

|

|

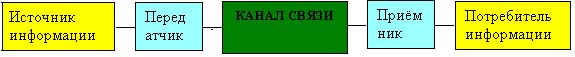

Ответы на вопросы по дисциплине “Физическая защита информационных объектов” Основные источники угроз и характеристика объектов информационного воздействия Информационное оружие – Это совокупность средств, методов, технологий, позволяющих получать, искажать информацию, блокировать ее обработку. Источники угроз: - Внутренние (Низкий уровень отечественных информационных технологий, недостаток средств защищенности, незнания инструкций по безопасности сотрудниками, ошибки персонала, сбои оборудования и программного обеспечения), - Внешние (Деятельность иностранных спецслужб, информационно-технические воздействия, информационно-пропагандистская деятельность, различные преступные действия). Характеристика объектов информационного воздействия: Сознание человека; АС и технические каналы, линии связи; Системы хранения, формирования, распределения. Возможные каналы утечки информации и характеристика компьютерных инфекций Канал утечки сведений – совокупность источника, а также условий, событий и действий, возникающие в следствии нарушений в обмене информацией, а также в следствии недостатка защиты информации. Классификация носителей информации: люди, документы, СВТ, ПО, линии связи и средства связи. Каналы утечки разделяются: физические, акустические, оптические, электромагнитные, электрические. Компьютерные вирусы подразделяются на классы: Компьютерные вирусы; Программные закладки; Смешанные средства; Уязвимые места для утечки информации в компьютерных сетях Уязвимость компьютерной сети – слабость системы безопасности, которая может нанести ущерб системе или замедлить её работу. Первоочередные объекты утечки информации: - Государственные объекты: центры обработки информации, линии связи, системы и средства защиты информации. - Негосударственные объекты: центры (сбора, обработки, анализа) информации, системы и средства защиты информации. - Критические системы: системы по предупреждению чрезвычайных ситуаций, системы связи, банковские системы, системы химических и экологических производств. Компоненты, где могут проявляться угрозы: Программные средства; Математическо-техническое обеспечение. Угрозы на них: Перехват информации; Модификация сведений; Удаление сведений Способы внедрения программных закладок и их характеристика Основные методы внедрения программных закладок: Внедрение программных средств диверсионного типа; Несанкционированный доступ к закладкам; Инновации средств, внедряемых в систему. Они могут быть вызваны: Входом в систему под видом реального пользователя; Рассылкой под видом безобидных файлов. Основные пути внедрения в сеть программных закладок: Запуск посторонних программ; Умышленное внедрение; через передачу вирусов. Виды активации закладок: - закладка должна быть сохранена в оперативной памяти и включаться вместе с запуском некой программы; - активироваться по некоторому событию (по точному времени/конкретной дате). Люк – неописанная операция на некий программный продукт. Брешь – точка в программе, где одна команда может разветвляться на несколько других команд. Основы физической защиты информации на различных объектах, на средствах АСУ (ЭВТ) и в компьютерных сетях Физическая защита подразделяется на: Защиту информационных ресурсов; Защиту информационных систем; Защиту персонала; Обеспечение защиты каждого человека. Технические средства защиты: Аппаратные; Аппаратурные; Программно-аппаратурные; Криптографические. Основные задачи технической защиты: идентификация пользователей; разграничение доступа к информации; Аудит системы; Уничтожение остаточной информации после её обработки; Контроль целостности программного обеспечения и информации; Криптографическое закрытие данных; Понятия физической защиты и национальной безопасности РФ Национальная безопасность Российской Федерации - состояние защищенности национальных интересов Российской Федерации от внешних и внутренних угроз, при котором обеспечиваются реализация конституционных прав и свобод граждан, достойные качество и уровень их жизни, независимости и государственной целостности, социально-экономическое развитие страны. Физическая защиты РФ – защита информации путем применения организационных мероприятий и совокупности средств, создающих препятствия для проникновения или доступа неуполномоченных лиц к объекту защиты. Обзор интересов и угроз в области национальной безопасности Угроза – совокупность условий, фактов, действий, создающих потенциальную опасность личности и государства или другой сферы, которая наносит определенный ущерб. Интересы в области национальной безопасности: Обеспечение институтами государственной власти и при содействии общественных органов; Сохранение нашего конституционного строя; Единства правового пространства; Сохранение дружбы между населением. Основные угрозы к нашей стране могут быть: Принизить роль межведомственных организаций; Опасность ослабления военной, экономической, политической деятельности нашей страны; Возможный фактор близости зарубежных военных баз к территории нашей страны; Распространение оружия массового поражения; Влияние процессов информатизации общества на составляющие физической защиты, национальной безопасности и их содержание Информатизация – процесс по формированию оптимальных условий для удовлетворения информационных потребностей граждан на основе формирования информационных ресурсов. Влияние информатизации общества на состояние физической защиты: Увеличение объема информации; Высокий темп роста ПК; Резкое увеличение круга пользователей; Бурное развитие ПО с минимальным требованием к ним ИБ; Информационная безопасность в системе национальной безопасности РФ и направления защиты информации (???) Национальная безопасность Российской Федерации - состояние защищенности национальных интересов Российской Федерации от внешних и внутренних угроз, при котором обеспечиваются реализация конституционных прав и свобод граждан, достойные качество и уровень их жизни, независимости и государственной целостности, социально-экономическое развитие страны. Информация с точки зрения её защиты: Обеспечение доступа; Защита от деструктивных воздействий; Защита от несанкционированных воздействий; Защита информационной инфраструктуры. Основные направления защиты информации: правовая, организационная и инженерно-техническая защиты информации Основные понятия и общеметодологические принципы обеспечения информационной безопасности и физической защиты Информация – в информационной безопасности сведения, которые доступны для сбора хранения и обработки. Информационная сфера — совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование возникающих при этом общественных отношений. Информационная безопасность – состояние защищенности информации, при котором обеспечивается ее целостность и доступность. Информация как объект физической защиты Физическая защита информации- защита информации путем применения организационных мероприятий и совокупности средств, создающих препятствия для проникновения или доступа неуполномоченных физических лиц к объекту защиты. Понятия защищаемой информации и государственной тайны, их характеристика Защищаемая информация – сведения на использование и распространение которых введены ограничения собственником и характеризуется понятием тайны. Признаки защищаемой информации: Засекреченной информацией может пользоваться только её владелец или уполномоченное им лицо; Чем важнее для собственника информация, тем тщательнее он её защищает; Защищаемая информация должна приносить определенную пользу или выгоду её владельцу и оправдывать затраты на её защиту; Государственная тайна – защищаемые государством сведения в области его военной, экономической, политической, разведывательной, контрразведывательной и оперативно-розыскной ведомости, распространение которых может нанести ущерб РФ. Порядок и основные принципы засекречивания информации Основанием для засекречивания сведений является их соответствие действующим перечням сведений, подлежащих засекречиванию. При засекречивании этих сведений их носителям присваивается соответствующий гриф секретности. Принципы засекречивания информации: Законность; Обоснованность; Своевременность; Подчиненность. Государственная система правового обеспечения физической защиты информации в России Состав органов государственной системы информационной безопасности РФ их предназначения и задачи  Структура нормативной базы по вопросам информационной безопасности государства, классификация основных правовых документов и законов Классификация основных правовых документов и законов: - Конституция РФ; - Федеральные законы РФ; - Доктрина (2016 г.); - ГОСТ-ы ФСТЭК. Законы и нормативно-правовые акты включают: - защиту прав граждан и их частной жизни; - государственные интересы; - конфиденциальные сведения и служебную тайну. Структура нормативно-правовой базы по вопросам ИБ государства: №149 ФЗ – “Об информации, информационных носителях и о защите информации”; №5485-1 – “О государственной тайне”; №15 ФЗ – закон безопасности; Закон о лицензировании видов деятельности; №11 ФЗ – закон для баз данных; Закон об органах Федеральной службы безопасности – ФЗ №40; №98 ФЗ – “О коммерческой тайне”; №152 ФЗ – “О персональных данных”; №63 ФЗ – “О цифровой подписи”. Понятие информатизации и информационных систем, характеристика их компонентов Информатизация – организационный социально-экономический и научно-технический процесс по созданию оптимальных условий для удовлетворения информационных потребностей всех слоев общества на информационных ресурсах. Информационная система – организационно упорядоченная совокупность технических средств и технологий, реализующих информационные процессы в автоматизированном и традиционном режимах для удовлетворения информационных потребностей. Компоненты информатизации: информационные ресурсы; информационные системы. Компоненты информационной системы: Пользователи; Информационные ресурсы; Носители информации; Средства сбора хранения и обработки информации; Средства передачи информации. Информация как продукт и наиболее ценный ресурс современного общества, основные свойства и характеристики информации Информационные ресурсы – документы, базы данных документов, а также иные другие носители информации, содержащие саму информацию по всем направлениям жизнедеятельности общества. 5 классов информационных ресурсов: Документы; Персонал; Организационные единицы; Промышленные образы; Научный инструментарий. Свойства информации в качестве продукта: Ценность; Достоверность; Целостность; Защищенность. Обобщенная модель документа и характеристика документ образующих признаков Документ – зафиксированная на материальном носителе информация с её реквизитами, позволяющая её идентифицировать и использовать во времени и в пространстве. Модель документа Д = f (С[g], Н[i], А[q], Ф[j], У[h], П[w], М[z]). C[g] – содержание информации; Н[i] – носитель информации; А[q] – алфавит информации; Ф[j] – фиксация информации; У[h] – устройство фиксации; П[w] – правило преобразования информации; М[z] – метаинформация. Документообразующие признаки: Признак, характеризующий документ как материальный объект: - форма; - размер; - тип материального носителя. Признаки, характеризующие документную информацию на носителе. Признаки, характеризующие форму организации, зафиксированной на материальном носителе информации. Источники конфиденциальной информации в информационных системах и их характеристика Основные предпосылки неправомерного овладения конфиденциальной информацией в информационных системах и их анализ Проблемы информационного противоборства, понятие информационной войны современности Информационная война – воздействие на гражданское население и/или военнослужащих другого государства путём распространения определенной информации. Разновидности информационной войны современности: Командно-управленческая; Экономическая; Психологическая; Хакерская; Экономическая; Электронная; Кибервойна. Информационное оружие, его классификация и характеристика Информационное оружие – использование специально подобранных средств, под воздействием которых происходит изменение процессов не только информационных, но также и в социальных системах в соответствии с поставленными целями. Информационное оружие I подгруппа: - СМИ (Информационное оружие данной подгруппы предназначено для негативного воздействия на человека.); - Психотропная генерация (устройства, осуществляющие воздействие на человека путем передачи информации через внечувственное (неосознаваемое) восприятие.); - Психотропные препараты (лекарственные (наркотические) средства). II подгруппа: - Средства РЭБ (радиоэлектронной борьбы) (средства для выявления и радиоэлектронного подавления систем управления войсками и оружием противника, его систем разведки и навигации, а также средства для обеспечения устойчивой работы своих систем.); - Средства специального технического воздействия (программные, аппаратные или программно-аппаратные средства, с использованием которых может быть осуществлено несанкционированное копирование, искажение, уничтожение информации). Функции и задачи физической защиты информации, методы формирования защиты Функция защиты – множество действий по реализации проведения однородных мероприятий, задействованных на информационных объектах с помощью различных средств и методов на объектах информатизации. Задачи защиты – организационно потенциальные возможности средств, методов, реализующихся с целью функций защиты. Задачи защиты должны быть: полными; репрезентативными (заданость любой функции с минимизацией расходов). Классы задач защиты информации и объектов, их характеристика Класс задач – однородные в функциональном отношении задачи, обеспечивающие одну или несколько целей. Средства, каналы, сети и среда распространения информации Виды и средства связи традиционного назначения: почта; телефон; телеграф; телефакс; речевая почта. Линия связи – это физические провода или кабели, соединяющие пункты (узлы) связи между собой, а абонентов – с ближайшими узлами. Линии связи состоят из одной или нескольких пар проводов (кабелей) и обеспечивают передачу данных на различные расстояния. Для передачи данных образуют среду их распространения – совокупность линий или каналов передачи данных и приемо-передающего оборудования (Рис. 8.1).  Рис. 8.1. Структурная схема линии или канала передачи информации. В зависимости от возможностей организации направлений передачи информации каналы связи делятся на: симплексные, позволяющие осуществлять передачу информации только в одном направлении; полудуплексные, обеспечивающие попеременную передачу информации в прямом и обратном направлениях; дуплексные или полнодуплексные, допускающие передачу информации одновременно в прямом и обратном направлениях. Количественные характеристики информации и её показатели Информация – сведения об объектах и явлениях окружающей среды их параметрах и свойствах, которые уменьшают некоторую неопределенность. 1)Синтаксическая мера информации. Эта мера количества информации оперирует с обезличенной информацией, не выражающей смыслового отношения к объекту. На синтаксическом уровне учитываются тип носителя и способ представления информации, скорость передачи и обработки, размеры кодов представления информации. 2)Объём данных (VД) понимается в техническом смысле этого слова как информационный объём сообщения или как объём памяти, необходимый для хранения сообщения без каких-либо изменений. 3) Семантическая мера информации. Для измерения смыслового содержания информации, т.е. ее количества на семантическом уровне, наибольшее признание получила тезаурусная мера, которая связывает семантические свойства информации со способностью пользователя принимать поступившее сообщение. Для этого используется понятие тезаурус пользователя. Тезаурус — это совокупность сведений, которыми располагает пользователь или система. 4)Прагматическая мера информации. Эта мера определяет полезность информации (ценность) для достижения пользователем поставленной цепи. Эта мера также величина относительная, обусловленная особенностями использования этой информации в той или иной системе. Количество информации и порядок его определения для дискретного и непрерывного сигнала По Клоду Шеннону для дискретного канала  I – количество информации; Где  – апостериорная вероятность что принято сообщение; – апостериорная вероятность что принято сообщение; – априорная вероятность что сообщение принято. – априорная вероятность что сообщение принято.Если сообщение не искажено, то  (S) = 1. (S) = 1.1 бит – количество информации, содержащееся в неискаженном при передаче сообщении, которое может принимать два значение (0 или 1)  Непрерывный сигнал:  N – различные сообщения;  – ширина полосы пропускания; – ширина полосы пропускания;q – уровень помех. Понятие энтропии сообщений, основные свойства энтропии Энтропия – среднее количество информации для источника (1 символ передаваемого сообщения) Н(S) = -  . .Где K – объем полного ансамбля сообщения  , K принадлежит 1:K, может формировать условия. , K принадлежит 1:K, может формировать условия.Н – энтропия. Энтропия источника – среднее количество информации на один символ для передачи информации. Основные свойства энтропии: Энтропия источника неотрицательна; Энтропия равна нулю, если одно сообщение достоверно, а другие нет; Энтропия нескольких источников равна их сумме; Энтропия максимальна, если все выражения равновероятны; Энтропия имеет размерность (1 бит; 1 дит и т.д.). Пропускная способность канала и скорость передачи сообщений Пропускная способность канала передачи – максимально достижимая скорость при заданном качестве передачи. С = max R(A,B) R (A,B) – удельное количество информации на единицу времени. Пропускная способность для канала: С =  . .Где P – вероятность ошибки;  ; ;m – объем, выбранный из алфавита символов. Нормированная удельная пропускная способность: С =  . .Скорость передачи непрерывного сигнала с учетом полосы пропускания и уровня помех Теорема Котельникова: Если канал передач имеет конечную полосу пропускания, то сообщение на приеме может быть точно восстановлено с периодом её частот повторений  . .Непрерывный сигнал будет рассчитываться по формуле:  Скорость передачи этой информации по “Формуле Шеннона”:  Что представляет из себя граница Шеннона в канале с шумами и что она показывает Для передачи 1 бит нужно:  Удельные затраты полосы пропускания:  C – скорость передачи дискретного канала.  – ширина полосы пропускания. – ширина полосы пропускания.  А также учитывая:  Граница Шеннона показывает, что все оптимальные системы, которые наилучшим образом используют для передачи И энергию сигнала и полосу частот занимаемую его спектром располагаются на этой кривой, все реальные системы располагаются выше этой кривой то есть они требуют больших затрат и полосы пропускания и энергии, ниже этой кривой ИС работать не могут. Пропускная способность:  Качество информации, показатели качества и порядок их определения Информационный объем – при рассмотрении спектрально-временных свойств конкретного сигнала, величина  его сигнала и есть информационный объем. его сигнала и есть информационный объем.Если в формуле (  ) фигурируют полоса пропускания ) фигурируют полоса пропускания  , время наблюдений T, логарифм соотношений сигнала к шуму в канале передачи информации, то говорят, что C – информационная емкость канала связи. , время наблюдений T, логарифм соотношений сигнала к шуму в канале передачи информации, то говорят, что C – информационная емкость канала связи.Определение точности информации в дискретных и непрерывных сообщениях Дальность или зона действия – это расстояние, в пределах которого системы обеспечивают точность. Помехоустойчивость – способность сохранять точность в присутствии помех. Надежность – способность обеспечивать точность при сбоях и отказах аппаратуры. Если сообщение – дискретная случайная величина, то характеристикой точности служит вероятность ошибки его воспроизведения.  Если сообщение – непрерывная случайная величина, принимающая значения на сегменте (  мерой точности могут служить некоторые неслучайные функции от ошибки её воспроизведения X* на выходе информационной системы мерой точности могут служить некоторые неслучайные функции от ошибки её воспроизведения X* на выходе информационной системы X* - оценка сообщения; X – результат воспроизведения. Для характеристики ошибки достаточно двух величин: Математическое ожидание M{  }; };Ошибка смещения дисперсии  Ценность информации и основные количественные методы её определения Ценность информации – максимальная польза, которую может принести данное количество информации, как те максимальные потери, к которым приведет утрата данного количества информации. - ценность информации должна быть неубывающей функцией; - ценность информации может различаться для того субъекта, который эту информацию защищает и для того который её добывает. Характеристика информационных угроз и атак, порядок их классификации Угроза – потенциально возможные или реальные действия, возникновение такой ситуации, следствие которой может стать нанесением ущерба информационному объекту. Классификация угроз: По характеру: - случайные; - преднамеренные. По локализации источника: - внутренние; - внешние. По отношению к процессу обработки: - не зависит от процесса обработки; - проявляются при обработке информации. По цели реализации угрозы: - нарушение конфиденциальности; - нарушение доступности; - нарушение достоверности; - нарушение целостности. По вероятности: - мало вероятно; - вероятно; - сильно вероятно. По ущербу: - малый ущерб; - средний ущерб; - серьезный ущерб. Происхождение угроз и атак информационным системам, источники угроз, предпосылки их проявлений Преднамеренные действия к возникновению угроз: - НСД; - доступ легальных пользователей к нелегальной для них информации; - копирование информации; - кража информации; - несанкционированные модификации; - фальсификация сообщений; - отказ от авторства; - разрушение информации при помощи (вирусов/закладок). Происхождение угроз: 1. Умышленные факторы: · Хищение носителей информации · Подключение к каналам связи · Перехват электромагнитных излучений (ЭМИ) · Несанкционированный доступ · Разглашение информации · Копирование данных 2. Естественные факторы: · Несчастные случаи (пожары, аварии, взрывы) · Стихийные бедствия (ураганы, наводнения, землетрясения) · Ошибки в процессе обработки информации (ошибки пользователя, оператора, сбои аппаратуры) Предпосылки появления угроз: · объективные - причины, не связанные непосредственно с деятельностью людей и вызывающие случайные по характеру происхождения угрозы; · субъективные - причины, непосредственно связанные с деятельностью человека и вызывающие как преднамеренные (деятельность разведок иностранных государств, промышленный шпионаж, деятельность уголовных элементов и недобросовестных сотрудников), так и непреднамеренные (плохое психофизиологическое состояние, недостаточная подготовка, низкий уровень знаний) угрозы информации. Модель нарушителя информационных систем, характеристика нарушителей Характеристика каналов и физических полей, создающих предпосылки для утечки информации Как классифицируются технические каналы утечки информации, примеры Классификация ТКУИ: Электромагнитные Перехват побочного и непреднамеренного излучения: - излучение в боковых лепестках; - излучение на гармонике и субгармонике; - излучение на частотах самовозбуждения. Перехват основного излучения. Индукционные Съем сигнала через индуктивные связи; Съем сигнала через емкости связи. Гальванические Просачивание сигналов по цепям электропитания; Просачивание сигналов по соединительным линиям; Просачивание сигналов по цепям заземления. Параметрические Прием рассеянных сигналов внешних электромагнитных полей; Аппаратные закладки Прием сигналов радиозакладок; Прием сигналов по проводным линиями. Акустические Воздействие акустики; Гидроакустические; Виброакустические; Параметрические. Особенности электромагнитных и индукционных каналов утечки, что необходимо предпринимать для защиты информации от утечки по этим каналам? Электромагнитные КУИ Как бороться: - выставление экранирующего устройства; - выставление специальных электрических шумогенераторов; - размещение специальной аппаратуры и оборудования. Индукционные КУИ Возникают за счет наводок информационных сигналов. Как бороться: - установка специального оборудования; - специальные глушилки перехвата сигналов. Понятия просачивания сигналов и заземления устройств, виды заземления и их особенности, что необходимо предпринимать для защиты информации от утечки по этим каналам? Просачивание сигналов по цепям электропитания происходит по причине замыкания токов в цепях информационных сигналов через вторичный источник питания. Токи создают падение напряжения на выходном сопротивлении источника питания и могут обнаружиться во внешней цепи, которая выходит за границы контролируемой зоны и становится доступной для злоумышленников. Как бороться: - заземления и провода, выходящие за границу охраняемой зоны, снабжаются фильтрами и экранирующими устройствами; - устранение лишних проводов за охраняемой зоны, а если они нужны, производится замыкание (обычное/накоротко); - для уменьшения наводок прокладку кабелей производят под прямым углом (крест на крест), не допуская гальванический контакт оболочек кабелей. Причины утечки через заземления: - электромагнитные поля в месте размещения заземляющих проводов; - асимметрия линии, использующего в качестве одного из проводников в землю. Как бороться: - использование нескольких проводников в качестве контура заземления и помещенных в грунт на 2-3 метра; - глубинные заземлители, если сухой грунт. Погружение электродов на 20 метров; - исключение гальванического контакта; - если эти условия не выполняются применяют глубинные заземлители. Особенности акустических и параметрических каналов утечки, что необходимо предпринимать для защиты информации от утечки по этим каналам? Акустический канал В акустических каналах утечки информации средой распространения речевых сигналов является воздух (от воздушного до структурированного звука), и для их перехвата используются высокочувствительные микрофоны и специальные направленные микрофоны, которые соединяются с портативными звукозаписывающими устройствами или со специальными миниатюрными передатчиками. Использование портативных диктофонов и закладных устройств требует проникновения в контролируемое помещение. В том случае, когда это не удается, для перехвата речевой информации используются направленные микрофоны. Ряд подклассов: - речевой; -виброакустический; -гидроакустический; -воздушный и др. Как бороться: - применение звукопоглощающих облицовок, специальных доп. тамбуров дверных проемов оконных переплетов; - использование средств акустического зашумления; - использование специальных аттестованных помещений, исключающих КУИ. Параметрический канал Создается в следствие воздействия высокочастотного навязывания. Затем появляется второе рассеянное поле. Как бороться: - использование импульсного излучения; - шунтирование устройств, способных порождать высокую частоту; - создание помех, искажающих информацию; - использование шумогенераторов. Характеристика аппаратных закладок и основные методы борьбы с ними Характеристика аппаратных закладок: Классификация: По физическому принципу работы. Аппаратные закладки могут быть расположены в разных местах схемы. В некоторых случаях разработчику приходится серьёзно изменять макет, и чем менее заметно он произведет эти изменения, тем сложнее будет обнаружить закладку. Также закладка может быть установлена отдельно от схемы. По методу активации. Активация может быть внешней и внутренней. В первом случае для запуска закладки используется внешний сигнал, который принимается антенной или датчиком. Сигналом от датчика может быть результат какого-либо измерения: температуры, высоты, давления, напряжения и т. д. По их воздействию на систему. Классификация происходит по типу вреда, нанесенного закладками. Это может быть передача информации, нарушение в работе всего устройства или только определенной функции: её изменение или отключение. Как бороться: - рентгеноскопия для нахождения закладок; - электромагнитное излучение; - проверка комплектующих вычислительной техники. Классификация каналов несанкционированного получения информации и виды потерь Классификация НСД получения информации: Канал НСД от источника до хищающего информацию: - копирование; - подслушивание; - внедрение закладочных устройств. Канал со средствами обработки при НСД: - снятие с устройств электричества памяти; - ввод программных продуктов; - незаконное копирование информации. Каналы от источника без НСД: - получение информации по техническим каналам; - получение информации по вибро-акустическим каналам; - использование оптических средств разведки; - осмотр различного отхода и мусора; - вывод информации персонала за охраняемый объект. Канал со средствами обработки информации без НСД: - электромагнитное излучение; - паразитная генерация; - паразитная модуляция; - ПЭМИН; - электромагнитное излучение от линий связи; - снятие наводок КУИ на охраняемом объекте; - использование высокочастотного навязывания; - снятие сигнала за охраняемым объектом; - оптоволоконное излучение; - снятие информации с баз данных. Основные функции системы физической защиты (СФЗ) и их особенности Система физической защиты – совокупность компонентов, элементов, программных, технических средств и технологий, предназначенных для достижения поставленной цели в соответствии с планом. Физические средства представляют собой некий первый рубеж на пути злоумышленника по достижению их поставленной цели. - Системы защиты территорий; - Система охраны помещений; - Пропускной режим на охраняемом объекте. Задача СФЗ – как не допустить проникновение злоумышленников на охраняемую территорию? Основные функции систем физической защиты: Первичные функции: - функция обнаружения; Своевременное восприятия признака вторжения, получения сигнала тревоги и оценку этого сигнала. - задержка нарушителя; Возведения препятствий на пути злоумышленника чтобы задержать злоумышленника как можно дольше по времени. - функция реагирования. Принципы СФЗ: - система работает лучше, если обнаружение происходит на возможно большем удалении от защищаемого имущества или ресурсов. Элементы задержки должны быть как можно ближе к защищаемому объекту. - наличие тесной связи между обнаружением нарушителя и оценкой ситуации после оповещении. - организация надежной связи между силами реагирования и постом управления. Основные характеристики эффективной системы физической защиты и основные критерии проектирования СФЗ, их характеристика Для того чтобы система эффективно выполняла свои задачи нужно: обнаружить как можно раньше нарушителя; - наблюдение за охраняемой территорией; - обнаружение действий нарушителя с помощью технических средств; задержать его продвижение к охраняемому объекту; предотвратить его действия силами реагирования. Основные характеристики и показатели эффективности датчиков охранной сигнализации Классификация внешних датчиков охранной сигнализации и их особенности применения Классификация внешних датчиков ОС осуществляется по типам: - пассивные и активные; - скрытые и видимые; - действующие в пределах и вне пределов прямой видимости; - по способу установки. Пассивные датчикиПассивные датчики используют приемники для сбора и обработки поступающей информации, их действие основано на измерении параметров вибрации, тепла, звука и емкости в заданном объеме. Эти датчики проще маскируются, более надежны при воздействии агрессивных химических веществ и взрывобезопасны. Активные датчики передают (излучают) энергию (в инфракрасном, СВЧ и др. диапазоне) в окружающее пространство и выявляют изменения принимаемой энергии, обусловленные присутствием или движением цели; они лучше регулируются для устранения опасности ложных тревог. Скрытые датчики (подземные и др.) спрятаны от наблюдения, их труднее обнаружить, они не влияют на внешний вид объекта. Видимые датчики(на ограждениях, барьерах и других опорах) могут удержать злоумышленника от вторжения; их легче устанавливать, ремонтировать и обслуживать. Пространственные датчики обнаруживают вторжение в контролируемый объеме. Классификация внутренних датчиков охранной сигнализации, их особенности По аналогии с внешними датчиками, различают: -активные и пассивные; -скрытые и видимые; -пространственные и линейные; -различающиеся по способу применения внутренние датчики ОС. В активных датчиках передающая часть генерирует сигнал, изменение или отражение которого регистрирует приемная часть. Факт присутствия активного датчика злоумышленник может обнаружить с помощью портативной аппаратуры. Пассивные датчики являются приемниками сигналов, поступающих из контролируемого объема: вибрационных, звуковых, а также связанных с изменением механической конфигурации датчика. Пассивные датчики проще маскируются и более безопасны при наличии взрывчатых веществ и паров. Скрытые датчики располагаются в стенах, под полом и за потолком, их трудно обнаружить, они не меняют внешний вид ПЗП. Видимые датчики (на дверях, окнах, стенах, других опорных конструкциях) не замаскированы и выполняют функцию сдерживания злоумышленника, их легче устанавливать, ремонтировать и обслуживать в процессе эксплуатации СФЗ. Сбор данных о тревоге и порядок оценки Телевизионные оценки сигнала тревоги и их характеристика Характеристика систем освещения и их особенности применения Характеристика систем освещения: система общего освещения. Система общего освещения предназначена для освещения всего помещения и рабочих поверхностей - равномерное; - локализованное. Местное освещение. Местное освещение предусматривается на рабочих местах (станках, верстках, столах, разметочных плитках и т.д.) и предназначено для увеличения освещенности рабочих мест. Комбинированное освещение. Рабочее освещение. Рабочим называется освещение, которое обеспечивает нормируемые осветительные условия (освещенность, качество освещения) в помещениях и в местах производства работ вне зданий. Аварийное освещение безопасности. Освещением безопасности называется освещение для продолжения работы при аварийном отключении рабочего освещения. Будь то взрывы или пожары. Охранное освещение. Дежурное освещение. Освещение в нерабочее время. Характеристика системы сбора данных о тревоге и их отображения (ССДО) Характеристика сил реагирования и средств связи, порядок их применения Основные требования к безопасности информационных систем, порядок их выбора Классы защищенности средств вычислительной техники от НСД СВТ - совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем. Требования к показателям защищенности: Дискреционный принцип контроля доступа. Мандатный принцип контроля доступа. Очистка памяти. Изоляция модулей. Маркировка документов. Классы защищенности СВТ от НСД:

|