Курсовая ТОКБ. Курсовая_ТОКБ. Разработка модели управления процессом обеспечения информационной безопасности на примере электронной подписи

Скачать 1.08 Mb. Скачать 1.08 Mb.

|

|

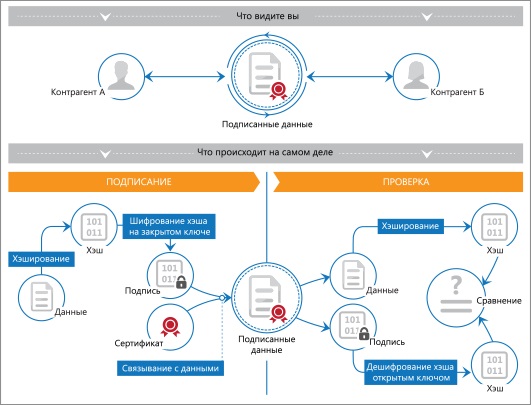

Министерство науки и высшего образования Российской Федерации ФГБОУ ВО РОССИЙСКИЙ ГОСУДАРСТВЕННЫЙ ГИДРОМЕТЕОРОЛОГИЧЕСКИЙ УНИВЕРСИТЕТ Институт «Информационных систем и геотехнологий» Кафедра «Информационных технологий и систем безопасности» Курсовая работа на тему «Разработка модели управления процессом обеспечения информационной безопасности на примере электронной подписи» Выполнил: ст. гр. ИБ-С15-1 Калинин А.М. Проверил: д.т.н., профессор кафедры ИТиСБ Бурлов В.Г. Санкт-Петербург 2020 ВведениеБезопасность информации - это свойство информационного процесса сохранять своё предназначения в процессе жизненного цикла в условиях деструктивных воздействий среды. Обеспечение информационной безопасности - это деятельность, направленная на предупреждение угроз разрушения информационного процесса и его последствий. В основе деятельности лежит решение человека. Человек осуществляет свою деятельность на основе модели. Поэтому необходимо располагать адекватной математической моделью решения человека для того, чтобы деятельность человека не стала разрушительной. Без математической модели решения весьма сложно гарантировать достижение цели управления ИБ. Целью данной работы является выбор и обоснование условия гарантированного достижения цели управления ИБ на основе синтеза. В данном проекте электронная подпись (ЭП) будет рассматриваться как модель управления процессом обеспечения информационной безопасности. 1 Характеристика объекта обеспечения информационной безопасностиРабочее место пользователя Системы использует СКЗИ для обеспечения целостности, конфиденциальности и подтверждения авторства информации, передаваемой в рамках Системы. Порядок обеспечения информационной безопасности при работе в Системе определяется руководителем организации, подключающейся к Системе, на основе рекомендаций по организационно-техническим мерам защиты, изложенным в данном разделе, эксплуатационной документации на СКЗИ, а также действующего российского законодательства в области защиты информации. ПерсоналДолжен быть определен и утвержден список лиц, имеющих доступ к ключевой информации. К работе на АРМ с установленным СКЗИ допускаются только определенные для эксплуатации лица, прошедшие соответствующую подготовку и ознакомленные с пользовательской документацией на СКЗИ, а также другими нормативными документами по использованию электронной подписи. К установке общесистемного и специального программного обеспечения, а также СКЗИ, допускаются доверенные лица, прошедшие соответствующую подготовку и изучившие документацию на соответствующее ПО и на СКЗИ. Рекомендуется назначение в организации, эксплуатирующей СКЗИ, администратора безопасности, на которого возлагаются задачи организации работ по использованию СКЗИ, выработки соответствующих инструкций для пользователей, а также контроля за соблюдением требований по безопасности. Размещение технических средств АРМ с установленным СКЗИДолжно быть исключено бесконтрольное проникновение и пребывание в помещениях, в которых размещаются технические средства АРМ, посторонних лиц, по роду своей деятельности не являющихся персоналом, допущенным к работе в указанных помещениях. В случае необходимости присутствия таких лиц в указанных помещениях должен быть обеспечен контроль за их действиями. Рекомендуется использовать АРМ с СКЗИ в однопользовательском режиме. В отдельных случаях, при необходимости использования АРМ несколькими лицами, эти лица должны обладать равными правами доступа к информации. Не допускается оставлять без контроля АРМ при включенном питании и загруженном программном обеспечении СКЗИ после ввода ключевой информации. При уходе пользователя с рабочего места должно использоваться автоматическое включение экранной заставки, защищенной паролем. В отдельных случаях при невозможности использования парольной защиты, допускается загрузка ОС без запроса пароля, при этом должны быть реализованы дополнительные организационно-режимные меры, исключающие несанкционированный доступ к АРМ. Обращение с ключевыми носителямиВ организации должен быть определен и утвержден порядок учета, хранения и использования носителей ключевой информации с ключами ЭП и шифрования, который должен исключать возможность несанкционированного доступа к ним. Для хранения ключевых носителей в помещениях должны устанавливаться надежные металлические хранилища (сейфы), оборудованные надежными запирающими устройствами. Запрещается: Снимать несанкционированные администратором безопасности копии с ключевых носителей. Знакомить с содержанием ключевых носителей или передавать ключевые носители лицам, к ним не допущенным, а также выводить ключевую информацию на дисплей (монитор) АРМ или принтер. Устанавливать ключевой носитель в считывающее устройство ПЭВМ АРМ в режимах, не предусмотренных функционированием системы, а также устанавливать носитель в другие ПЭВМ. Использовать бывшие в работе ключевые носители для записи новой информации без предварительного уничтожения на них ключевой информации средствами СКЗИ.  Рисунок 1. Схема подписания электронного документа и схема проверки его неизменности. Согласно Федеральному закону №63-ФЗ «Об электронной подписи», имеет место деление на: простую электронную подпись; усиленную неквалифицированную электронную подпись; усиленную квалифицированную электронную подпись. Простая электронная подпись посредством использования кодов, паролей или иных средств подтверждает факт формирования ЭП определенным лицом. Усиленную неквалифицированную электронную подпись получают в результате криптографического преобразования информации с использованием закрытого ключа подписи. Данная ЭП позволяет определить лицо, подписавшее электронный документ, и обнаружить факт внесения изменений в электронный документ после момента его подписания. Усиленная квалифицированная электронная подпись соответствует всем признакам неквалифицированной электронной подписи, но для создания и проверки ЭП используются средства криптозащиты, которые сертифицированы ФСБ РФ. Кроме того, сертификаты квалифицированной ЭП выдаются исключительно аккредитованными удостоверяющими центрами. |