Курсовая ТОКБ. Курсовая_ТОКБ. Разработка модели управления процессом обеспечения информационной безопасности на примере электронной подписи

Скачать 1.08 Mb. Скачать 1.08 Mb.

|

|

Свободный резерв времени каждой работы.

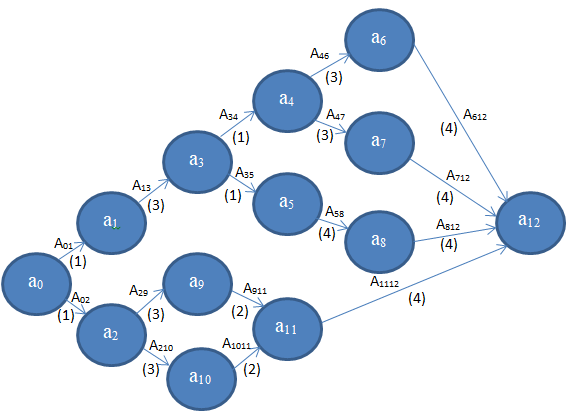

Расчет критического пути: а0 – а1 – а2 - а7 -а11 - а13 Ткп= 28 Расчет полного резерва времени ненаправленного пути: а0 – а1 – а3 - а8 - а9 -а10 - а13 Тпрв=26 4.4 Разработка модели управления процессом обеспечения ИБ  Рисунок 16. Сетевая модель мониторинга системы

Таблица 3. Перечень работ мониторинга системы. 4.5 Анализ сетевого графика Наиболее раннее возможное время наступления j-ого события Tp(j) где символами i и j обозначаются номера предшествующего и последующего событий соответственно; - tij — продолжительность (i, j) -й работы. Из обозначения  следует, что событие i предшествует событию j. следует, что событие i предшествует событию j. Самое позднее допустимое время наступления i-го события Тп (i), вычисляемое по формуле  где из обозначения  следует, что событие j предшествует событию i. следует, что событие j предшествует событию i.Резерв времени данного события Ri вычисляемый по формуле

Полный резерв времени каждой работы. Смысл полного резерва времени работы заключается в том, что задержка в выполнении работы (i,j) на величину ∆tij ≥ rп (i,j), приводит к задержке в наступлении завершающего события на величину (∆tij - rп (i,j)).

Свободный резерв времени каждой работы. Смысл свободного резерва времени работы заключается в том, что задержка в выполнении работы на величину ∆tij≤rC(i,j), не влияет ни на один другой срок, определенный данным сетевым графиком.

Расчет критического пути: а0 – а1 - а3 - а5 -а8 - а12 Ткп= 13 Расчет полного резерва времени ненаправленного пути: а0 – а2 – а9 – а11 –а12 Тпрв=10 4.6 Оценивание характеристик мониторинга М  атематическая модель управленческого решения: атематическая модель управленческого решения:Производим расчеты для системы, согласно результатам, полученным при сетевом планировании: | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||