Экзамен в Магистратуру. Содержание. Место информационной безопасности в системе национальной безопасности

Скачать 0.79 Mb. Скачать 0.79 Mb.

|

|

Преимущества использования стандартов ИБ разными группами ИТ-сообщества Согласно Федеральному закону №184-ФЗ «О техническом регулировании», целями стандартизации являются: - повышение уровня безопасности жизни и здоровья граждан, имущества физических и юридических лиц, государственного и муниципального имущества, объектов с учетом риска возникновения чрезвычайных ситуаций природного и техногенного характера, повышение уровня экологической безопасности, безопасности жизни и здоровья животных и растений; - обеспечение конкурентоспособности и качества продукции (работ, услуг), единства измерений, рационального использования ресурсов, - взаимозаменяемости технических средств (машин и оборудования, их составных частей, комплектующих изделий и материалов), технической и информационной совместимости, сопоставимости результатов исследований (испытаний) и измерений, технических и экономико-статистических данных, проведения анализа характеристик продукции (работ, услуг), исполнения государственных заказов, добровольного подтверждения соответствия продукции (работ, услуг); - содействие соблюдению требований технических регламентов; - создание систем классификации и кодирования технико-экономической и социальной информации, систем каталогизации продукции (работ, услуг), систем обеспечения качества продукции (работ, услуг), систем поиска и передачи данных, содействие проведению работ по унификации. Основными областями стандартизации информационной безопасности являются:

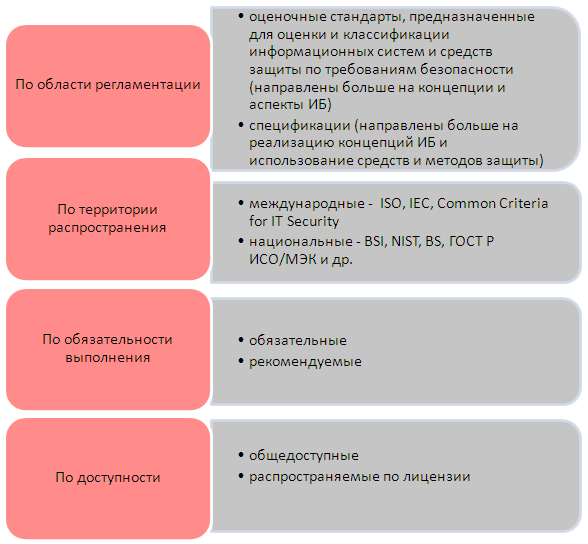

Стандарты информационной безопасности имеют несколько классификаций:  Различные классификации стандартов информационной безопасности Существуют российские стандарты информационной безопасности (ГОСТ Р ИСО/МЭК 15408, ГОСТ Р 51275 и др.), причем Федеральный закон №184-ФЗ «О техническом регулировании» декларирует принцип «применения международного стандарта как основы разработки национального стандарта, за исключением случаев, если такое применение признано невозможным вследствие несоответствия требований международных стандартов климатическим и географическим особенностям Российской Федерации, техническим и (или) технологическим особенностям или по иным основаниям, либо Российская Федерация в соответствии с установленными процедурами выступала против принятия международного стандарта или отдельного его положения». Необходимость следования некоторым стандартам информационной безопасности закреплена законодательно. Однако и добровольное выполнение стандартов очень полезно и эффективно, поскольку в них описаны наиболее качественные и опробованные методики и решения.

К методам и средствам организационнойзащиты информации относятся организационно-технические и организационно-правовые мероприятия, проводимые в процессе создания и эксплуата ции КС для обеспечения защиты информации. Эти мероприятия должны проводиться при строительстве или ремонте помещений, в которых будет размещаться КС; проектировании системы, монтаже и наладке ее технических и программных средств; испытаниях и проверке работоспособности КС. Основные свойства методов и средств организационной защиты: ● обеспечение полного или частичного перекрытия значительной части каналов утечки информации (например, хищения или копирования носителей информации); ● объединение всех используемых в КС средств в целостный механизм защиты информации. Методы и средства организационной защиты информации включают в себя: ● ограничение физического доступа к объектам КС и реализация режимных мер; ● ограничение возможности перехвата ПЭМИН; ● разграничение доступа к информационным ресурсам и процессам КС (установка правил разграничения доступа, шифрование информации при ее хранении и передаче, обнаружение и уничтожение аппаратных и программных закладок); ● резервное копирование наиболее важных с точки зрения утраты массивов документов; ● профилактику заражения компьютерными вирусами Перечислим основные виды мероприятий, которые должны проводиться на различных этапах жизненного цикла КС: 1) на этапе создания КС: при разработке ее общего проекта и проектов отдельных структурных элементов — анализ возможных угроз и методов их нейтрализации; при строительстве и переоборудовании помещений — приобретение сертифицированного оборудования, выбор лицензированных организаций; при разработке математического, программного, информационного и лингвистического обеспечения — использование сертифицированных программных и инструментальных средств; при монтаже и наладке оборудования — контроль за работой технического персонала; при испытаниях и приемке в эксплуатацию — включение в состав аттестационных комиссий сертифицированных специалистов; 2) в процессе эксплуатации КС — организация пропускного режима, определение технологии автоматизированной обработки документов, организация работы обслуживающего персонала, распределение реквизитов разграничения доступа пользователей к элементам КС (паролей, ключей, карт и т.п.), организация ведения протоколов работы КС, контроль выполнения требований служебных инструкций и т.п.; 3) мероприятия общего характера — подбор и подготовка кадров, организация плановых и предупреждающих проверок средств защиты информации, планирование мероприятий по защите информации, обучение персонала, участие в семинарах, конференциях и выставках по проблемам безопасности информации и т. п. Инженерно-технические (физические) методы и средства защиты информации Под инженерно-техническими (физическими) средствами защиты информации понимают физические объекты, механические, электрические и электронные устройства, элементы конструкции зданий, средства пожаротушения и другие средства, обеспечивающие: ● защиту территории и помещений КС от проникновения нарушителей; ● защиту аппаратных средств КС и носителей информации от хищения; ● предотвращение возможности удаленного (из-за пределов охраняемой территории) видеонаблюдения (подслушивания) за работой персонала и функционированием технических средств КС; ● предотвращение возможности перехвата ПЭМИН, вызванных работающими техническими средствами КС и линиями передачи данных; ● организацию доступа в помещения КС сотрудников; ● контроль над режимом работы персонала КС; ● контроль над перемещением сотрудников КС в различных производственных зонах; ● противопожарную защиту помещений КС; ● минимизацию материального ущерба от потерь информации, возникших в результате стихийных бедствий и техногенных аварий. Важнейшей составной частью инженерно-технических средств защиты информации являются технические средства охраны, которые образуют первый рубеж защиты КС и являются необходимым, но недостаточным условием сохранения конфиденциальности и целостности информации в КС. Рассмотрим немного подробнее методы и средства защиты информации от утечки по каналам ПЭМИН. Основной задачей является уменьшение соотношения сигнал/шум в этих каналах до предела, при котором восстановление информации становится принципиально невозможным. Возможными методами решения этой задачи могут быть: 1) снижение уровня излучений сигналов в аппаратных средствах КС; 2) увеличение мощности помех в соответствующих этим сигналам частотных диапазонах. Для применения первого метода необходим выбор системно-технических и конструкторских решений при создании технических средств КС в защищенном исполнении, а также рациональный выбор места размещения этих средств относительно мест возможного перехвата ПЭМИН (для соблюдения условия максимального затухания информационного сигнала). Требования к средствам вычислительной техники в защищенном исполнении определяются в специальных ГОСТах. Реализация второго метода возможна путем применения активных средств защиты в виде генераторов сигналоподобных помех или шума. Отметим перспективные методы и средства защиты информации в КС от утечки по каналам ПЭМИН: ● выбор элементной базы технических средств КС с возможно более малым уровнем информационных сигналов; ● замена в информационных каналах КС электрических цепей волоконно-оптическими линиями; ● локальное экранирование узлов технических средств, являющихся первичными источниками информационных сигналов; ● включение в состав информационных каналов КС устройств предварительного шифрования обрабатываемой информации. Отметим, что при использовании технических средств КС для обработки информации ограниченного доступа необходимо проведение специальных проверок, целью которых является обнаружение и устранение внедренных специальных электронных устройств подслушивания, перехвата информации или вывода технических средств из строя (аппаратных закладок). При проведении таких проверок может потребоваться практически полная их разборка, что иногда может привести к возникновению неисправностей в работе технических средств и дополнительным затратам на их устранение. Рассмотрим средства обнаружения электронных подслушивающих (радиозакладных) устройств, простейшими из которых являются нелинейные локаторы. Они с помощью специального передатчика в сверхвысокочастотном диапазоне радиоволн облучают окружающее пространство и регистрируют вторичный, переизлученный сигнал, поступающий от различных полупроводниковых элементов, находящихся как во включенном, так и в выключенном состоянии. Нелинейные локаторы могут не выявить радиозакладное устройство, если оно вмонтировано в электронное устройство (системный блок компьютера, телевизор, телефонный аппарат и т.п.), так как сигнал отклика от подслушивающего устройства будет замаскирован откликом от электронной аппаратуры. В этом случае потребуется применение более сложных устройств контроля постороннего радиоизлучения — индикаторов электромагнитного излучения, сканирующих приемников, компьютерных анализаторов. |