Введение в компьютерные сети. Авербах В.С. Введение в вычислительные сети. В. С. Авербах введение в вычислительные сети издательство Самарского государственного экономического университета 2008

Скачать 2.84 Mb. Скачать 2.84 Mb.

|

|

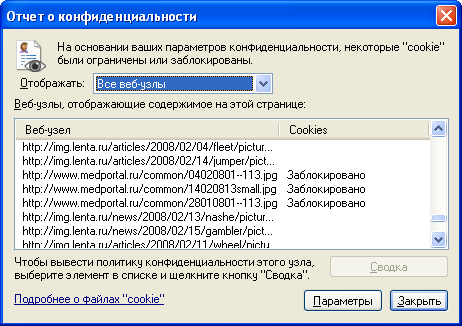

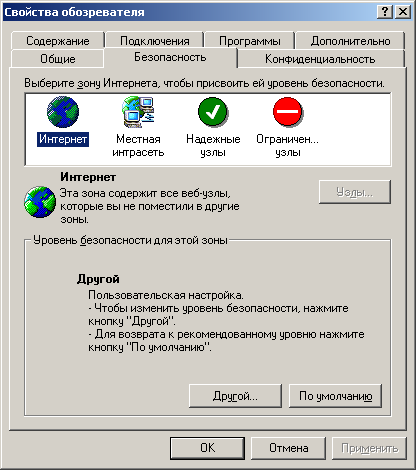

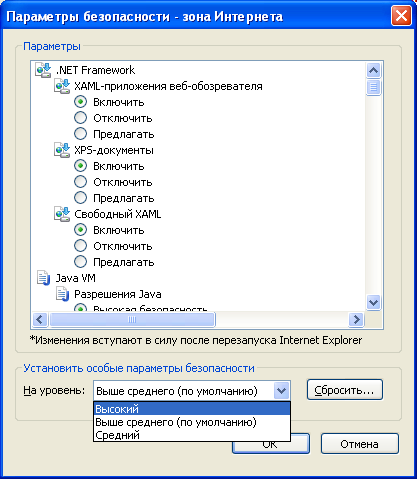

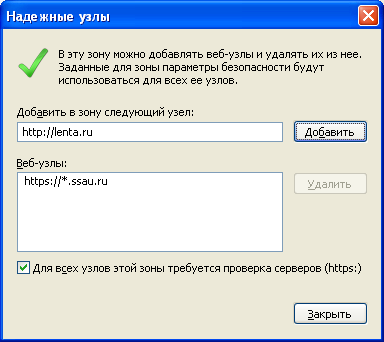

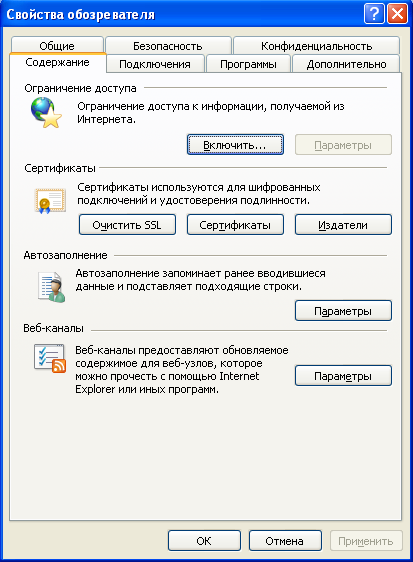

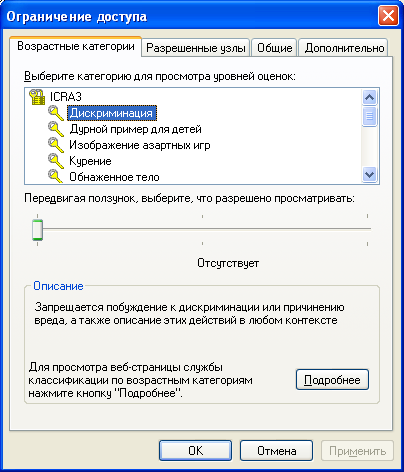

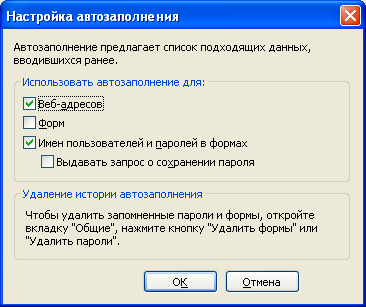

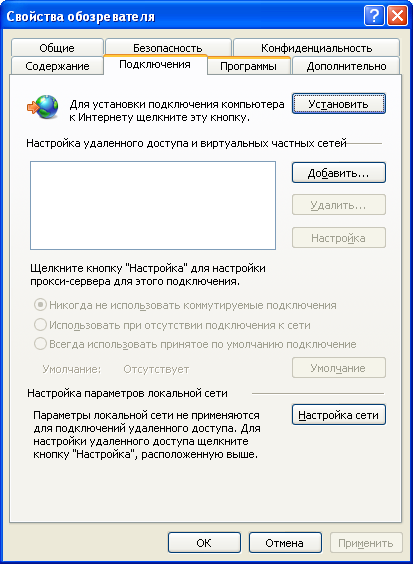

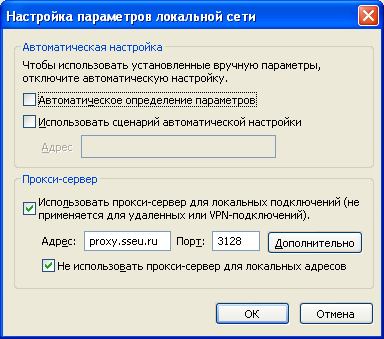

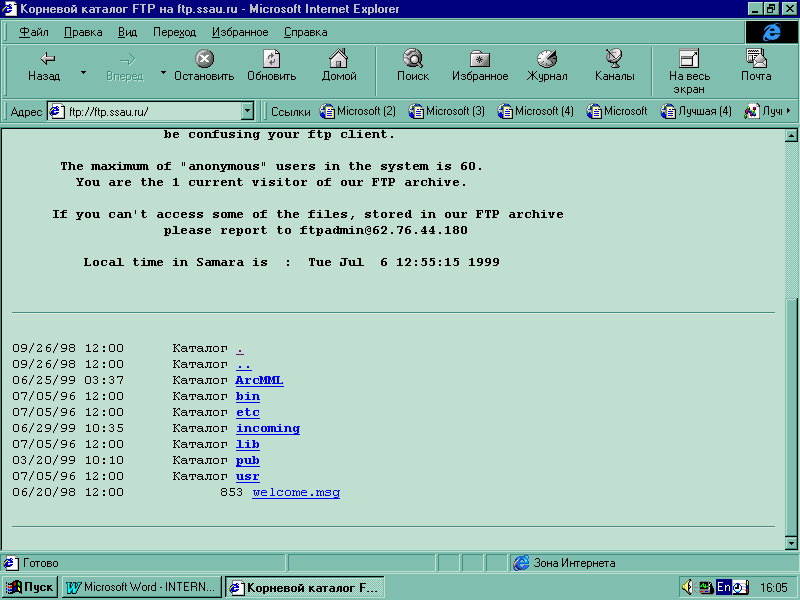

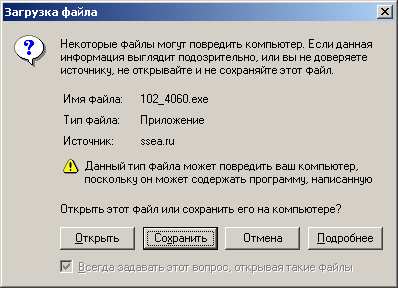

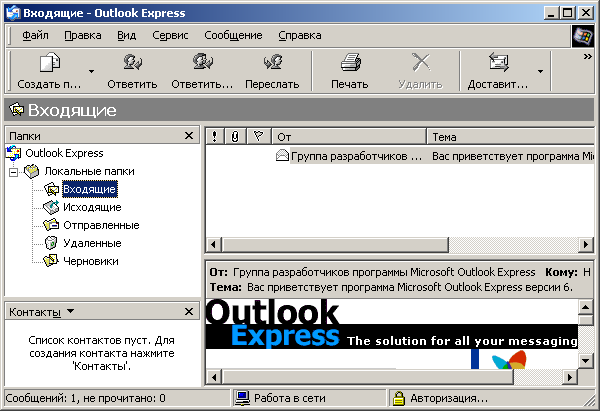

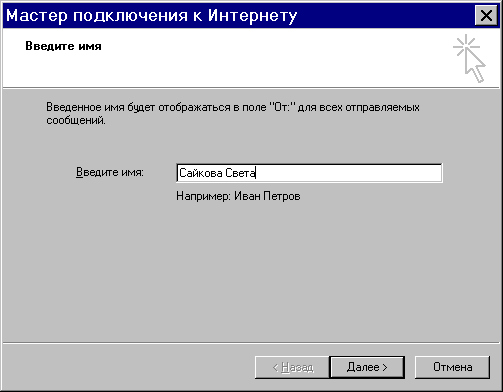

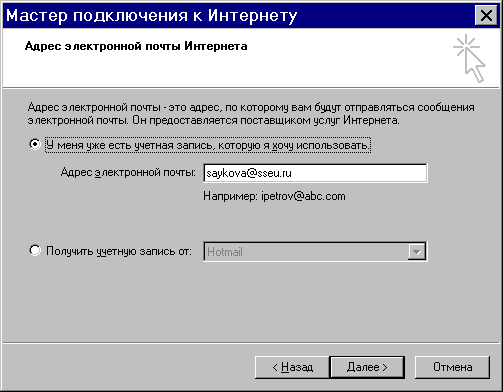

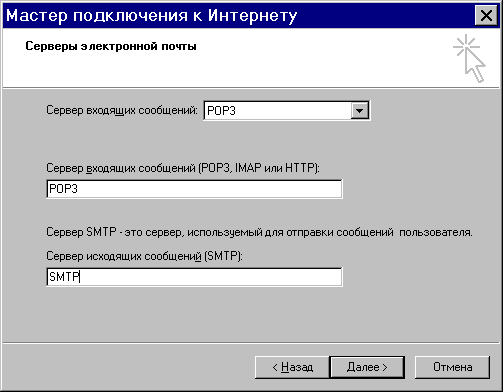

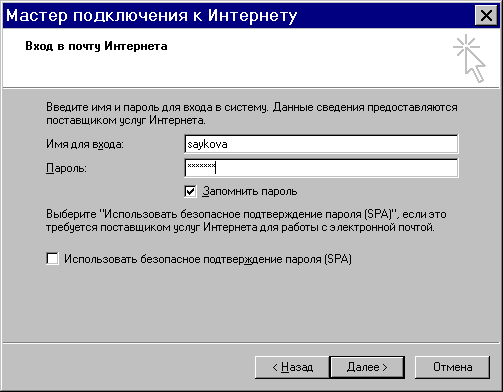

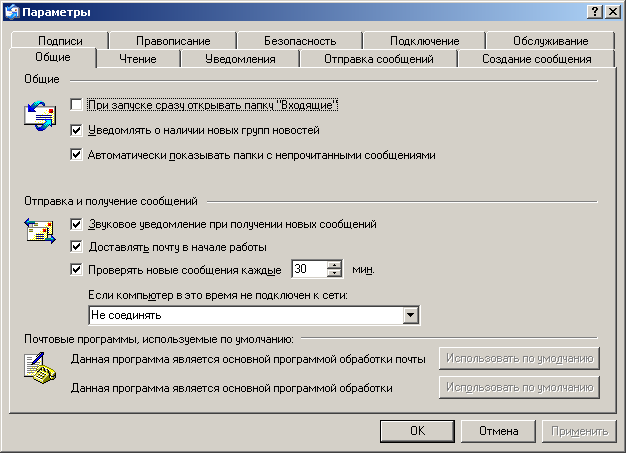

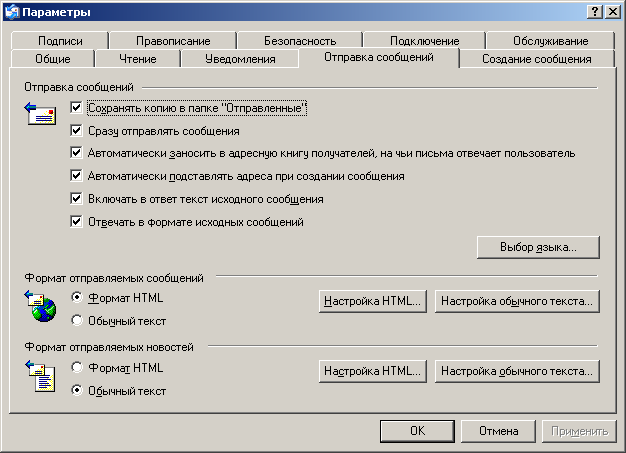

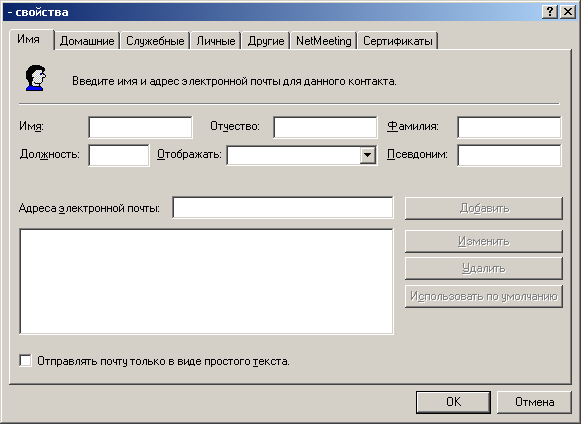

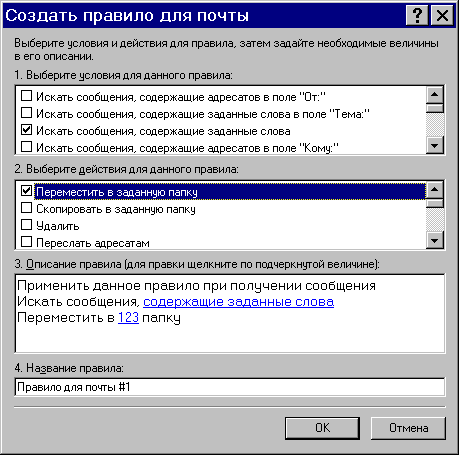

Настройка уровня безопасности информации. IE позволяет разбить пространство WWW на зоны безопасности и обеспечить разные уровни защиты в этих зонах. Internet Explorer делит Интернет на зоны разного уровня безопасности, что позволяет назначить требуемый уровень защиты каждому Web-узлу. Это зона Интернета, Местная интрасеть, Надежные узлы и Ограниченные узлы (см.рис.42).  Рис.41. Просмотр отчёта о конфиденциальности  Рис.42.Вид вкладки "Безопасность". К зоне Internet относятся все Web-узлы, которые не имеют отношения к вашему компьютеру или к иной зоне. По умолчанию для этой зоны назначен уровень защиты выше среднего, который подходит для большей части узлов Internet. Безопасный и одновременно функциональный, он подразумевает, что потенциально опасные с точки зрения вирусов WEB – страницы не загружаются, а перед загрузкой небезопасного содержимого появляется предупреждение. Если выбрать кнопку ДРУГОЙ, то следует переход в окно, где можно изменить уровень безопасности (высокий, средний) для зоны Internet (рис.43 )  Рис.43. Выбор уровня безопасности для зоны Internet Местная интрасеть (местная зона). Обычно в этой зоне содержатся все адреса, для доступа к которым не требуется прокси-сервер. Для этой зоны по умолчанию устанавливается уровень безопасности ниже среднего (ещё есть низкий и средний). Таким образом, Internet Explorer будет позволять сохранение на компьютере объектов cookies с Web-узлов в этой зоне и их чтение Web-узлами, на которых они были созданы. К зоне интрасети относятся все сервера, находящиеся во внутренней сети предприятия и при этом не отнесённые пользователем к другим зонам. Надежные узлы. По умолчанию для этой зоны устанавливается низкий уровень безопасности. IE будет позволять сохранение на компьютере объектов cookies с Web-узлов в этой зоне и их чтение Web-узлами, на которых они были созданы. Можно в эту зону включить любой узел Internet, если Вы ему доверяете: БЕЗОПАСНОСТЬ – НАДЁЖНЫЕ УЗЛЫ – УЗЛЫ и в появившемся окне воспользоваться кнопкой ДОБАВИТЬ (рис.44).  Рис.44. Настройка надёжных узлов. Ограниченные узлы. Для этой зоны по умолчанию устанавливается высокий уровень безопасности. Internet Explorer будет блокировать все объекты cookies с Web-узлов в этой зоне. Как и в случае с надёжными узлами, в эту зону также можно добавить любой узел Internet, если Вам этот потребуется. Вкладка СОДЕРЖАНИЕ. Настройка ограничений доступа к нежелательным ресурсам. IE позволяет запретить доступ к тематическим группам сайтов или к конкретным сайтам. Выбрать СЕРВИС-СВОЙСТВА ОБОЗРЕВАТЕЛЯ – СОДЕРЖАНИЕ –ОГРАНИЧЕНИЕ ДОСТУПА – ВКЛЮЧИТЬ. В появившемся окне (рис.45) выбрать блокируемую категорию, щёлкнуть ОК, появится окно, где следует ввести пароль, который в дальнейшем надо будет вводить, если загружаемая страница попадает в эту категорию (рис.46). Практический совет: устанавливайте на все категории один и тот же пароль, иначе Вы рискуете перепутать пароли. Если Вы включите ограничение и забудете пароль, то придётся заново устанавливать IE.  Рис.45. Вид вкладки СОДЕРЖАНИЕ  Рис.46. Настройка ограничений доступа. Автозаполнение. Позволяет вводить не полностью имена и пароли к ресурсам, адреса узлов. Настройка автозаполнения выполняется при выборе АВТОЗАПОЛНЕНИЕ – ПАРАМЕТРЫ (рис.47).  Рис.47. Настройка режимов автозаполнения Как видно в этом окне, допустимо сохранить какие-то пароли по запросу. Если у Вас есть малейшее сомнение, пароль лучше не сохранять. Настройка подключения к сети. Настройка подключения выполняется на панели СЕРВИС - СВОЙСТВА ОБОЗРЕВАТЕЛЯ –ПОДКЛЮЧЕНИЯ (рис.48).  Рис.48 Вид панели ПОДКЛЮЧЕНИЯ Рассмотрим подключение, когда компьютеры, объединённые в локальную сеть, выходят в Internet через proxy – сервер, как в СГЭУ. В целом сеть университета подключается к Internet через провайдера (аэрокосмический университет, ssau.ru). При таком подключении в данном окне выбирается кнопка УСТАНОВИТЬ, появляется мастер новых подключений, который через несколько шагов выведет на список провайдеров, где нужно выбрать своего провайдера. Для настройки Proxy – сервера выбрать НАСТРОЙКА СЕТИ и перейти в окно подключения к Proxy – серверу (рис.49).  Рис.49. Подключение к Proxy – серверу 11.3.4.Работа с FTP - ресурсами При работе с базами FTP используется тот же синтаксис обращения к ресурсам, как и в WWW. В адресном окне набирается URL ресурса, через некоторое время, в случае наличия по данному адресу указанного ресурса, на экране появляется диалог, в котором следует указать, хотите Вы открыть файл на своем экране или сохранить его .на локальном диске. Можно в адресную строку броузера вводить имя FTP – сервера, тогда первым шагом на экране появится начальная страница сервера, которая, как правило, содержит список папок. Папки можно просмотреть и выбрать интересующий Вас файл. Иногда FTP – сервера предлагают систему поиска файлов. Перекачка файла может идти в фоновом режиме. На рис.50. дан фрагмент начальной страницы ftp - сервера нашего провайдера.  Рис.50. Начальная страница сервера ftp://ssau/ru Видна система каталогов, по которой можно путешествовать, используя обычные приемы, и найти интересующий Вас файл. Дважды щелкнув по имени файла, через некоторое время получите на экране диалог, где надо указать, куда поместить перекачиваемый файл. Предлагается выбрать ответы (рис.51). Рекомендуется выбрать команду СОХРАНИТЬ, указать папку нахождения, а после сохранения проверить файл на вирус.  Рис.51. Окно выбора режима загрузки файла с ftp - сервера 11.4.Настройка электронной почты. 11.4.1.Вид окна программы Один из наиболее распространенных почтовых интерфейсов, ориентированных на использование в среде Windows, - это Microsoft Outlook Express. Эта почтовая программа позволяет получать и отправлять сообщения по электронной почте или по факсу, назначать встречи, хранить информацию о контактах, адреса, телефоны, создавать списки задач по отдельным проектам и сортировать их по произвольному критерию, а также дает прямой доступ к документам. Outlook тесно взаимодействует с каждым из приложений Office , обеспечивая удобную работу с любыми типами документов. В электронной почте используется редактор с элементами автотекста, проверкой орфографии и грамматики. Рабочее окно Outlook состоит из двух панелей, одна из которых содержит список папок пользователя (Входящие, Исходящие, Отправленные, Удалённые, Черновики), а другая отображает содержимое этих папок (рис.51).  Рис.51. Вид окна почтовой программы Qutlook Express Управление видом экрана осуществляется с помощью меню ВИД – РАСКЛАДКА - НАСТОРОЙКА ОКНА. 11.4.2.Создание и отправка сообщений Для создания сообщения нужно выбрать команду СООБЩЕНИЕ-СОЗДАТЬ СООБЩЕНИЕ, ввести имена адресатов в полях КОМУ и КОПИЯ (при необходимости). Для выбора имен из списка (адресной книги) следует нажать кнопку КОМУ или кнопку КОПИЯ. В поле ТЕМА ввести тему сообщения, а в текстовом поле набрать текст сообщения. В сообщение можно вставить рисунок (ВСТАВКА-РИСУНОК) и вложить готовый файл (ВСТАВКА-ВЛОЖЕНИЕ ФАЙЛА). Для отправки сообщения нажать кнопку ОТПРАВИТЬ. В большинстве случаев сообщения принимаются и помещаются в папку ВХОДЯЩИЕ автоматически. Но в любой момент можно проверить наличие новых сообщений командой СЕРВИС-ДОСТАВИТЬ ПОЧТУ- ПОЛУЧИТЬ ВСЁ. Чтобы открыть сообщение в отдельном окне, достаточно в списке сообщений дважды щелкнуть нужное сообщение. Для ответа на сообщение можно выделить сообщение, на которое необходимо ответить, нажать кнопку ОТВЕТИТЬ ОТПРАВИТЕЛЮ. Чтобы ответить всем получателям, указанным в полях КОМУ и КОПИЯ, нажать кнопку ОТВЕТИТЬ ВСЕМ.·Для пересылки сообщений в папке ВХОДЯЩИЕ выбрать пересылаемые сообщения и нажать кнопку ПЕРЕСЛАТЬ. В полях КОМУ и КОПИЯ ввести имена адресатов. 11.4.3.Подключение к почтовому серверу. Для каждого клиента на сервере создаются учётные записи, выделяется дисковое пространство для размещения сообщений пользователя. Допустим, для Вас создана учётная запись, теперь следует настроить программу на работу с этой учётной записью. Выбираем СЕРВИС –УЧЁТНЫЕ ЗАПИСИ – ПОЧТА – ДОБАВИТЬ, появится диалог, где следует ввести имя, под которым Вас будут узнавать Ваши абоненты (рис.5)  Рис.53 Ввод имени почтового клиента В следующем диалоге вводим адрес электронной почты (рис.54).  Рис.54. Ввод адреса электронной почты В следующем диалоге следует ввести используемые почтовые протоколы (рис.55)  Рис.55. Ввод почтовых протоколов. Далее появится окно, где можно задать пароль на открытие почтовой программы (рис.56). Если выбрать флажок ЗАПОМНИТЬ ПАРОЛЬ, то при открытии программы пароль вводить не понадобится. Следующим будет последнее окно, где надо будет щёлкнуть по кнопке ГОТОВО. Теперь Вы можете работать с этой программой.  Рис.56. Задание пароля В Internet есть много почтовых порталов, предоставляющих свои услуги бесплатно: mail.ru, yandex.ru, narod.ru и др. Эти почтовые услуги очень удобны тем, что ими можно пользоваться с любого компьютера, подключенного к Internet. 11.4.4.Настройка параметров программы Все основные параметры программы находятся в меню СЕРВИС-ПАРАМЕТРЫ (см. рис.57).  Рис.58. Окно настройки параметров программы Для эффективной работы с программой следует просмотреть каждую панель этого диалога. Например, на панели ОБЩИЕ можно изменить время, через которое проверяются новые сообщения. Это позволит чаще автоматически обновлять папку ВХОДЯЩИЕ. Здесь мы рассмотрим наиболее часто выбираемые параметры. На панели ОТПРАВКА СООБЩЕНИЙ можно установить режимы отправки (см. рис.58).  Рис.58.Выбор режимов отправки сообщений. На этой панели выбирается формат передаваемых сообщений. Чтобы вставлять в сообщение изображение, надо выбрать ФОРМАТ HTML. Создание адресной книги. Выбрать СЕРВИС-АДРЕСНАЯ КНИГА-СОЗДАТЬ КОНТАКТ. Появится диалог, приведённый на рис. 59:  Рис.59.Создание контакта в адресной книге В поле ИМЯ ввести имя, которым Вы будете называть своего абонента. Обязательным полем является АДРЕСА ЭЛЕКТРОННОЙ ПОЧТЫ. Сюда следует ввести фактический электронный адрес Вашего абонента, например, plm@sseu.ru. Выбрав ОК, вы занесёте этот адрес в свою адресную книгу. Использовать адресную книгу можно при создании сообщения. Для этого в окне создания сообщения следует выбрать кнопку КОМУ и из появившегося списка выбрать нужный адрес. Создание правил для сообщений. В программе имеется возможность создавать правила, которые позволят упорядочить приходящие сообщения или удалять их. Выбрать СЕРВИС – ПРАВИЛА ДЛЯ СООБЩЕНИЙ, появится окно, где можно задать условие для правила, действие, описание правила (см. рис.60). Это свойство программы позволяет избавиться от некоторых неожидаемых сообщений, фильтровать спам. В окне настройки параметров имеется много других настроек, которые вполне можно понять и применить самостоятельно.  Рис.60. Создание правил для сообщений. 12.ОСОБЕННОСТИ ОРГАНИЗАЦИИ сети на базе Windows 2000 (2003) Server 12.1.Введение в Windows 2000 (2003) сервер Сервер создан для обслуживания различного рода запросов от клиентов. Существует несколько серверных платформ, различия между которыми проявляются прежде всего в сфере возможности наращивания (масштабируемости) системы и производительности. Эти различия отражены в табл.9. Таблица 9

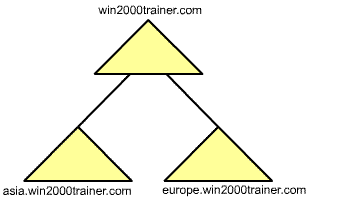

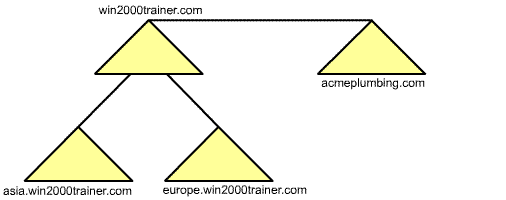

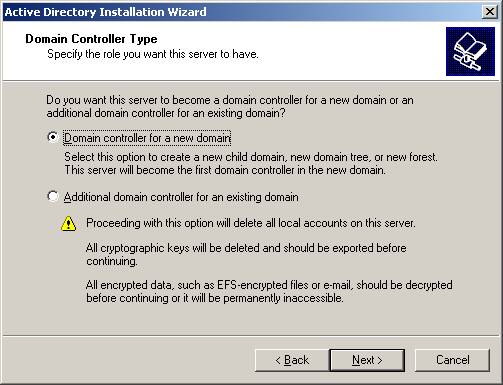

. Кластеризация – это объединение нескольких серверов (узлов) в сети в единую систему. Когда серверы объединяются, каждый из них присоединяется к общему устройству хранения информации, и они работают вместе, как единая система, для обеспечения уверенной работы важных (критических) приложений. Если один из узлов выйдет из строя, то приложение останется доступным, так как оставшийся узел будет продолжать обслуживать запросы. Для Network Load Balancing (NLB) – распределения нагрузки на сеть может быть создан кластер, который будет обслуживать запросы клиентов, распределяя их среди нескольких систем, предоставляющих доступ к одному приложению. Например, у вас может быть 32 сервера, которые снабжены одинаковыми копиями вашего web-сайта и тогда NLB будет распределять запросы среди всех этих серверов, входящих в NLB кластер, увеличивая производительность, доступность и надежность. Когда устанавливается Windows 2000 (2003) сервер, система спрашивает, хотите ли вы, чтобы компьютер был частью рабочей группы или домена. Если вы делаете его частью рабочей группы, пользователи, которые входят в систему, будут аутентифицироваться локальной версией базы данных безопасности сервера. Если же компьютер часть домена, то учетная запись компьютера должна быть создана для системы или заблаговременно или в процессе установки. Решение, должен или нет компьютер быть контроллером домена, не является частью процесса установки. Контроллеры домена создаются после установки на компьютер Windows 2000 (2003) сервера. Повышение сервера до контроллера домена или понижение его до рядового сервера домена теперь не требует переустановки операционной системы. Далее в работе будем говорить о Windows 2000 Server, имея в виду, что они имеют с Windows 2003 Server общие концепции организации. 12.2.Введение в концепцию Active Directory Active Directory (AD) – это служба каталогов, входящая в Windows 2000 (2003) Server. AD представляет собой единое средство управления сетью: позволяет легко добавлять, удалять и перемещать пользователей, используется для идентификации пользователей и ресурсов в сети. Она не только расширяет возможности служб каталогов предыдущих Windows-систем, но и обладает совершенно новыми свойствами. Служба Active Directory является защищенной, распределенной, сегментированной и реплицируемой. Она предназначена для надежной работы в системе любого размера – от отдельного сервера, работающего с несколькими сотнями объектов, до нескольких тысяч серверов с миллионами объектов. AD обладает рядом новых свойств, которые облегчают поиск объектов и управление большими объемами информации; она также обеспечивает экономию времени пользователей и администраторов системы. Область действия Active Directory достаточно обширна. Она может включать отдельные сетевые объекты (принтеры, файлы, имена пользователей), серверы и домены в отдельной локальной сети. Она может также охватывать несколько объединенных сетей. Некоторые из рассматриваемых ниже терминов относятся к группе сетей, поэтому важно помнить, что AD может быть настроена на управление как отдельным компьютером, так и компьютерной сетью или группой сетей. Active Directory, как и любая другая служба каталогов, является прежде всего пространством имен. Пространство имен – это такая ограниченная область, в которой может быть распознано данное имя. Распознавание имени заключается в его сопоставлении с некоторым объектом или объемом информации, которому это имя соответствует. AD образует пространство имен, в котором имя объекта в каталоге может быть поставлено в соответствие самому этому объекту. Служба каталогов – это совокупность двух вещей – каталога и служб, которые помогают с этим каталогом работать. Каталог хранит информацию подобно любому другому каталогу, например, телефонному справочнику. Каталог может хранить различную информацию, относящуюся к пользователям, группам, компьютерам, принтерам, общим ресурсам и так далее – мы будем называть все это объектами. Каталог хранит также информацию о свойствах объектов – атрибутах. Например, атрибутами, хранимыми в каталоге о пользователе, может быть имя его руководителя, номер телефона, адрес, имя для входа в систему, пароль, группы, в которые он входит и многое другое. Для того, чтобы сделать директорию полезной для нас, должны существовать службы, которые будут взаимодействовать с директорией. В AD объекты могут быть организованы в классы, то есть в логические группы. Примером класса является объединение объектов, представляющих учетные записи пользователей, группы, компьютеры, домены или организационные подразделения (ОП). Объекты, которые способны содержать другие объекты, называются контейнерами (container). Например, домен - это контейнерный объект, который может содержать пользователей, компьютеры и другие объекты. Какие именно объекты могут храниться в Active Directory, определяется ее схемой, Схема Active Directory. Схема AD - это список определений (definitions), задающих виды объектов, которые могут храниться в Active Directory, и типы сведений о них. Сами эти определения также хранятся в виде объектов, так что Active Directory управляет ими посредством тех же операций, которые используются и для остальных объектов в Active Directory. В схеме существуют два типа определений: атрибуты и классы. Также они называются объектами схемы (schema objects) или метаданными (metadata). Атрибуты определяются отдельно от классов. Каждый атрибут определяется только один раз, при этом его разрешается применять в нескольких классах. Например, атрибут Description используется во многих классах, однако определен он в схеме только однажды, что обеспечивает ее целостность. Классы, также называемые классами объектов (object classes), описывают, какие объекты Active Directory можно создавать. Каждый класс является совокупностью атрибутов. При создании объекта атрибуты сохраняют описывающую его информацию. Например, в число атрибутов класса User входят Netwok Address, Home Directory и пр. Каждый объект в Active Directory - это экземпляр класса объектов. В Windows 2000 Server встроен набор базовых классов и атрибутов. Определяя новые классы и новые атрибуты для уже существующих классов, сетевые администраторы могут динамически расширить схему. Например, если Вам нужно хранить информацию о пользователях, не определенную в схеме, можно расширить схему для класса Users. Однако такое расширение схемы — достаточно сложная операция с возможными серьезными последствиями.. Именование Объектов. AD использует Lightweight Directory Access Protocol (LDAP) – простой протокол доступа к каталогам, как главный протокол доступа. LDAP действует поверх TCP/IP и определяет способы обращения и доступа к объектам между клиентом и сервером Active Directory. В LDAP каждый объект имеет свое особенное Distinguished Name (отличительное имя), и это имя отличает его от других объектов Active Directory, а также подсказывает нам, где данный объект расположен. Два главных составных части отличительного имени – это CN (common name) – общее имя и DC (domain component) – доменная составляющая. Общее имя определяет объект или контейнер, в котором находится этот объект, в то время как доменный компонент определяет домен, в котором объект находится. Например, отличительное имя может быть следующим: CN=Alexander, CN=Users, DC=win2000trainer, DC=com В этом примере у нас есть пользователь Alexander, который находится внутри контейнера, называемого Users, в домене win2000trainer, который является поддоменом .com. Отличительное имя объекта должно быть уникальным внутри леса AD. В то время как отличительное имя дает нам полную информацию о расположении объекта, relative distinguished name (относительное отличительное имя) определяет объект внутри его родительского контейнера. Например, если осуществляется поиск внутри контейнера Users, относительное отличительное имя объекта может быть Alexander. Когда пользователь входит в домен, расположенный в AD, у него может быть два типа имени. Первое из них - традиционное NetBIOS -имя. В Windows 2000 на него ссылаются как на downlevel logon name (имя регистрации в ранних версиях Windows). Когда Вы используете downlevel logon name (на вкладке свойств – "имя входа пользователя") для входа, пользователь должен ввести имя пользователя, пароль и выбрать соответствующий домен, в который он собирается входить. Второе имя– это возможность входа в систему с использованием того, что называется User Principal Name (основное имя пользователя) или UPN. Основное имя пользователя имеет следующий формат – user@domain.com (на вкладке свойств пользователя это называется – User logon name (имя входа пользователя)). Если это соглашение действует, то пользователю не нужно определять домен, в который он хочет войти. Фактически, когда для входа в Windows 2000используется UPN, доменная часть окна имени для входа в систему закрашена серым. AD имеет логическую и физическую структуру. Логическая часть включает в себя такие понятия как лес, деревья, домены и OU. Физическая часть Active Directory связана с такими понятиями, как сайты и контроллеры доменов. Отличие между логическими и физическими элементами важно для понимания концепции AD. 12.3.Логическая структура Active Directory. Логическая структура Active Directory зависит от потребностей организации,для которой создаётся домен. Логические элементы Active Directory это леса, деревья, домены и OU. Домены. Домен является логической группой пользователей и компьютеров (объектов), которые связаны как единица для администрирования и репликации. Можно дать и такое определение: доменом называется отдельная область безопасности в компьютерной сети. В домене может быть несколько контроллеров. Кроме того, все контроллеры одного домена должны осуществлять репликацию друг с другом. В Windows 2000 домены именуются в соответствии с соглашением об именовании DNS. Примером имени домена в Active Directory может быть 2000trainers.com. Служба каталогов AD может охватывать один или нескольких доменов. На автономной рабочей станции доменом является сам компьютер. С физической точки зрения домен может включать в себя компьютеры, расположенные в разных местах. В каждом домене действует своя политика безопасности и свои отношения безопасности с другими доменами. Active Directory также позволяет иметь множество доменов, формируя структуры, которые называются деревьями и лесами. Дерево. В Active Directory набор доменов может создаваться в порядке, напоминающем структуру дерева. В этом случае «дочерний» домен наследует свое имя от «родительского» домена. Например, можно создать отдельные домены для отделов фирмы, расположенных в Европе и Азии. В этом случае можно остановиться на структуре, изображенной на рис.61. Каждый домен в дереве является отдельной и явно выраженной административной единицей, так же как и границей для целей репликации. То есть, если вы создали учетную запись пользователя в домене asia.win2000trainer.com, то эта учет ная запись, существующая на контроллере домена, будет реплицирована на все контроллеры домена asia.win2000trainer.com. Заметьте также, что каждый новый "дочерний" домен имеет transitive (транзитивные) двунаправленные доверительные отношения с «родительским» доменом.  Рис.61.Дерево доменов Это достигается автоматически в Active Directory и позволяет пользователям из одного домена дерева иметь доступ к ресурсам в другом. Даже не имея прямых доверительных отношений, пользователи в Азии могут получать доступ к ресурсам (для чего у них должны быть соответствующие разрешения) в Европе и наоборот, к тому же доверительные отношения транзитивны (Азия доверяет своему «родительскому» домену, который в свою очередь «доверяет» Европе – таким образом Азия доверяет Европе и наоборот). Дерево, в общих чертах, можно определить какнабор доменов, которые связаны отношениями "дочерний»/«родительский" и поддерживают связанное пространство имен. Лес. Лес – это термин, применяемый для описания совокупности деревьев Active Directory. Каждое дерево в лесе имеет собственное отдельное пространство имен. Например, давайте предположим, что ваша компания владеет еще одной более мелкой, называемой Acme Plumbing. Если нужно, чтобы фирма Acme Plumbing имела свое собственное отдельное пространство имен, можно объединить деревья и сформировать лес, как показано на рис.62.  Рис.62.Лес доменов Домен acmeplunbing.com является частью леса, так же как и win2000trainer.com, но по-прежнему остается доменом и может иметь собственное дерево. В лесе существуют транзитивные доверительные отношения между "корневыми" доменами каждого дерева в лесу – это позволит пользователям домена acmeplunbing.com получать доступ к ресурсам в дереве win2000trainer.com и наоборот, в то же время поддерживает проверку подлинности в собственном домене. Первый домен, созданный в лесе, рассматривается как "корень" леса. Одна из самых важных особенностей леса – это то, что каждый отдельный домен поддерживает общую схему – определения для различных объектов и связанных с ними атрибутов, которые созданы в лесе. Лес может быть создан из одного дерева, которое содержит всего один домен. OU – организационные подразделения. Организационные подразделения (Organization Unit, обычно называемые OU) – это контейнеры внутри Active Directory которые создаются для объединения объектов в целях делегирования административных прав и применения групповых политик в домене. OU могут быть созданы для организации объектов несколькими путями в соответствии с их функциями, местоположением, ресурсами. Примером объектов, которые могут быть объединены в OU, могут служить учетные записи пользователей, компьютеров, групп и т.д. OU может содержать только объекты из того домена, в котором они расположены. Структура OU может широко варьироваться от компании к компании. Она разрабатывается с целью облегчить администрирование ресурсов и применения групповых политик. В то время как полный административный контроль может быть дан (делегирован) пользователю через OU, для больших организаций становится возможным иметь только один домен, в котором каждая структура обладает возможностью контроля над своими OU. 12.4.Физическая структура Active Directory Физическая структура Active Directory связана с двумя главными типами объектов – сайтами и контроллерами доменов. Сайт. В Active Directory сайт – это совокупность подсетей TCP/IP, между которыми существует высокоскоростное соединение. Как правило, границы сайта совпадают с границами ЛВС. Хотя "высокоскоростное" - это относительное понятие, обычно под этим подразумевается соединение на скоростях, соответствующих LAN – соединениям. В настоящее время быстрым считается соединение, обеспечивающее пропускную способность не менее 10 Мбит/с. В Active Directory сайты не являются частью пространства имен. Просматривая логическое пространство имен в AD, можно увидеть, что компьютеры и пользователи сгруппированы в домены и ОП, а не в сайты. Сайты содержат лишь объекты компьютеров и соединений, нужные для настройки межсайтовой репликации (репликация позволяет отражать изменения в одном контроллере домена на остальных контроллерах в домене, подробней о репликации - ниже). Сайты также позволяют контролировать, когда репликация может происходить между контроллерами доменов. Можно определить время и дни, в которые репликация между сайтами должна происходить, как часто она должна происходить, и преимущественные пути для ее прохождения. По умолчанию существует только один сайт, и пока не будут созданы другие, репликация будет происходить каждые 5 минут. Также важно отметить, что сайты – это другой элемент, который позволяет большим компаниям иметь только один домен. Так как не существует соотношения между логической и физической структурой AD, возможно иметь один домен и несколько сайтов. Возможность контролировать трафик репликации – одно из наибольших преимуществ управляемости Active Directory. Контроллеры доменов. Контроллер домена хранит базу данных AD. В домене могут быть несколько контроллеров. Контроллер домена - это компьютер с Windows 2000 Server, хранящий копию (реплику) каталога домена (локальную базу данных домена). Поскольку в домене может быть несколько контроллеров домена, все они хранят полную копию той части каталога, которая относится к их домену. Функции контроллеров домена: каждый контроллер домена хранит полную копию всей информации Active Directory, относящейся к его домену, а также управляет изменениями этой информации и реплицирует их на остальные контроллеры того же домена; все контроллеры в домене автоматически реплицируют между собой все объекты в домене. При внесении в AD каких-либо изменений они на самом деле производятся на одном из контроллеров домена. Затем этот контроллер домена реплицирует изменения на остальные контроллеры в пределах своего домена. Задавая частоту репликаций и количество данных, которое Windows 2000 будет передавать при каждой репликации, можно регулировать сетевой трафик между контроллерами домена; важные обновления, например отключение учетной записи пользователя, контроллеры домена реплицируют немедленно; в Active Directory все контроллеры равноправны, каждый из них содержит копию базы данных каталога, в которую разрешается вносить изменения. В короткие периоды времени информация в этих копиях может отличаться до тех пор, пока все контроллеры не синхронизирую её друг с другом; наличие в домене нескольких контроллеров обеспечивает отказоустойчивость. Если один из контроллеров домена недоступен, другой будет выполнять все необходимые операции, например, записывать изменения в Active Directory; контроллеры домена управляют взаимодействием пользователей и домена, например, находят объекты Active Directory и распознают попытки входа в сеть; в домене, как правило, должно быть не менее двух контроллеров. Количество контроллеров выбирается в зависимости от специфики и размера организации. Контроллер домена создаётся на установленном сервере запуском Installation Wizard (мастера установки Active Directory) – dcpromo.exe. Можно набрать имя этой программы в командной строке или выбрать ПУСК – ПРОГРАММЫ – АДМИНИСТРИРОВАНИЕ – НАСТРОЙКА СЕРВЕРА. – ЗАПУСТИТЬ МАСТЕР УСТАНОВКИ Active Directory. Этот инструмент не только позволяет создавать новые контроллеры домена, но и также новые домены, деревья и леса. Он позволяет также при необходимости "понижать" контроллер домена до рядового сервера. То есть, если нужно убрать контроллер домена, в командной строке следует набрать dcpromo.exe, и начнётся процесс удаления контроллера. Когда запускается dcpromo.exe, вам предоставляется выбор, показанный на рис.63:  Рис.63. Выбор типа контроллера домена В этом диалоге при создании домена следует выбрать "Контроллер домена в новом домене" и в последующих диалогах выбрать "Создать новое доменное дерево", "Создать новый лес доменных деревьев". Далее мастер установки потребует ввести имя домена, указать местоположение базы данных AD (лучше оставить принятое по умолчанию C:\WinNT\NTDS), выбрать режим установки DNS, ввести пароль. После установки контроллера потребуется перезагрузка системы. После перезагрузки в меню АДМИНИСТРИРОВАНИЕ появятся консоли Active Directory. После того, как контроллер домена создан, он хранит копию базы данных Active Directory (ntds.dit) и может проводить аутентификацию пользователей домена. База данных Active Directory состоит из трёх разделов : домен, конфигурация и схема. |