Защита от DDOs атак. Вид работы Курсовая работа Название дисциплины Защита информации в информационных системах Тема Защита от ddos атак Фамилия студента Чириков Имя студента Петр

Скачать 2.39 Mb. Скачать 2.39 Mb.

|

Основные данные о работе

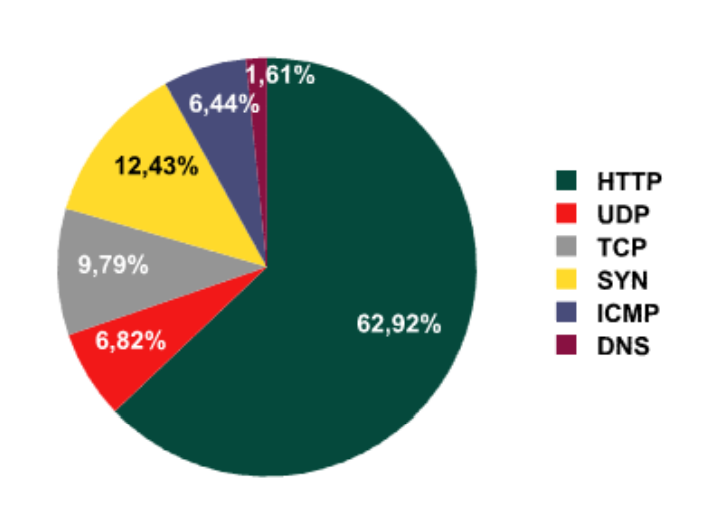

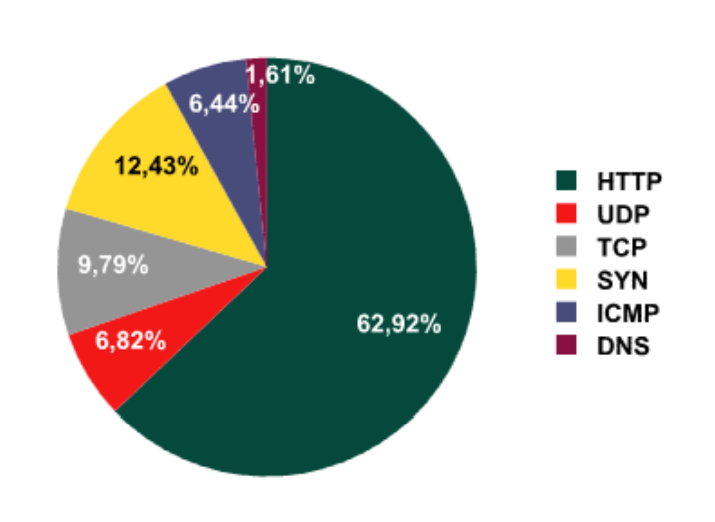

СодержаниеВведение Основная часть Заключение Глоссарий Список использованных источников Приложения ВведениеDDoS-атака – распределенная атака, направленная на отказ в обслуживании. В результате атаки такого типа атакуемый сетевой ресурс получает лавинообразное количество запросов, которые не успевает обработать. Источником вредоносных запросов являются так называемые зомби-сети, состоящие большей частью из компьютеров обычных пользователей, в силу каких-то причин зараженных вредоносным ПО. Крупным DDoS-атакам подвергаются сайты правительства и органов власти, сайты ведущих IT-корпорация Amazon, Yahoo, Microsoft и т.д. Эти мощные корпорации, имеющие огромные ресурсы, не всегда могут справиться с атаками и отразить нападение. Ежегодно различные компании, предоставляющие услуги в области обеспечения информационной безопасности и противодействия кибератакам, фиксируют увеличение количества DDoS-атак и их мощность. Периодические сообщения в средствах массовой информации о недоступности тех или иных ресурсов в результате распределенных атак, направленных на отказ в обслуживании, говорят о неэффективности средств противодействия такого рода атакам. На фоне указанных выше атак к ведущим IT-корпорациям также увеличивается количество атак и к небольшим, «средним» сайтам, которые до недавнего времени не представляли интереса для злоумышленников. Однако, в настоящее время, в связи с увеличением их важности и востребованности, перебои в их работе могут быть критичными. Вместе с этим меняются и мотивы, которые движут злоумышленниками, если раньше среди причин возникновения DDoS-атак можно было выделить протест, хулиганство и т.д., то сегодня все чаще DDoS-атаки являются следствием шантажа и способом вымогательства денег. Это переводит DDoS-атаки из плоскости единичных протестных акций в область криминального бизнеса, который не ограничивается вымогательством, но и является инструментом экстремистских и террористических организаций. Сегодня во всем мире стали обычной ситуацией атаки на сайты государственной власти накануне выборов или важных политических событий. Причем если вызвать отказ в работе крупного ресурса, имеющего в своем арсенале активные средства противодействия, можно, пожалуй, только заполнением всей полосы пропускания канала связи, что влечет необходимость в создании и поддержании достаточно большой бот-сети. То для парализации небольшого регионального ресурса достаточно небольшой по мощности атаки и как следствие небольшой бот-сети. Обслуживание и поддержание таких бот-сетей является менее затратным, и потенциально создать такие сети может большее количество злоумышленников. Этот факт на фоне отсутствия адекватных средств противодействия делает угрозы безопасности региональных ресурсов в результате DDoS-атак особенно значимым. С одной стороны, для противодействия таким атакам могут быть эффективно применены средства, предназначенные для отражения крупных атак. С другой – внедрение и поддержание таких средств экономически затратно и не по карману региональным ресурсам. Средства противодействия, специализированные именно на обеспечение безопасности небольших и средних ресурсов, получили меньшее развитие из-за преобладания в прошлом именно крупных атак. Основная часть1 Обзор современных DDoS-атак, методов и средств противодействияDDoS-атака – аббревиатура от английского Distributed Denial of Service, распределенная атака, направленная на отказ в обслуживании. Атаки такого типа могут быстро истощить сетевые ресурсы или мощности сервера, что приведет к невозможности получить доступ к ресурсу и вызовет серию негативных последствий: упущенная прибыль, невозможность воспользоваться услугами и произвести различные транзакции и т.д. В DDoS-атаке в роли атакующего выступает так называемая бот-сеть, или зомби-сеть. Зомби-сеть может насчитывать от нескольких десятков до тысяч хостов. Обычно это нейтральные компьютеры, которые в силу какихто причин (отсутствие файрвола, устаревшие базы антивируса и т.д.) были заражены, вредоносными программами. Программы, работая в фоновом режиме, непрерывно посылают запросы на атакуемый сервер, выводя его таким образом из строя. В настоящий момент не существует какого-то универсального средства для противодействия DDoS-атакам. Даже такие крупные компании, как Microsoft, eBay, Amazon, Yahoo, страдают от DDoS-атак и не всегда могут с ними справиться. В соответствии с отчетом, опубликованным компанией «Лаборатория Касперского», число DDoS-атак постоянно увеличивается. Так, например, за второе полугодие 2011 г. значительно увеличилось количество атак. При этом увеличилась и мощность проводимых атак, по сравнению с первым полугодием она выросла на 57%. Во втором полугодии 2011 г. максимальная мощность атак, отраженных Kaspersky DDoS Prevention по сравнению с первым полугодием, увеличилась на 20% и составила 600 Мбит/с, или 1 100 000 пакетов/секунду (UDP-flood короткими пакетами по 64 байта). Средняя мощность отраженных Kaspersky DDoS Prevention-атак во втором полугодии 2011г. выросла на 57% и составила 110 Мбит/с. Самая протяженная DDoS-атака, зафиксированная во втором полугодии, продолжалась 80 дней 19 часов 13 минут 05 секунд и была нацелена на туристический сайт. Средняя продолжительность DDoS-атак составила 9 часов 29 минут. Больше всего DDoS-атак в течение второго полугодия – 384 – было нацелено на сайт одного из кибер-криминальных порталов. DDoS-атаки осуществлялись с компьютеров, находящихся в 201 стране мира. Вместе с количеством и мощностью постоянно растет и сложность самих атак. Злоумышленники ищут принципиально новые методы проведения атак, и очень часто существующие средства защиты оказываются бессильными перед ними. Так, например, сравнительно новый вид DDoS-атак –– THC-SSL-DOS эксплуатирует особенности SSL протокола и дает возможность одному компьютеру сделать недоступным сервер средней конфигурации. 14 февраля 2012 г. был атакован сайт американской биржи Nasdaq. В результате атаки сайт полностью перестал реагировать на запросы. При этом биржа Nasdaq является крупнейшей электронной фондовой биржей США и второй в мире по величине рыночной капитализации. 20 марта 2013 г. началась одна из крупнейших DDoS-атак в истории Интернета. Атака в основном коснулась европейских пользователей, вызывая перебои с доступами к различным ресурсам. В пиковые моменты атака достигала 300 гигабит в секунду. Результаты атаки наблюдали мировые точки обмена трафиком и провайдеры первого уровня. Примечательно, что эта атака стала следствием конфликта между двумя Интернет-организациями. Российская Федерации также не отстает от мировой тенденции роста DDoS-атак, а по некоторым позициям занимает даже первые места. По сообщениям средств массовой информации, с февраля по март 2013 г. из Российской Федерации было произведено более 2,4 миллиона кибер-атак, что делает ее безусловным лидером в этой области. 4 декабря 2011 г. многие российские Интернет-СМИ не смогли в рабочем режиме освещать думские выборы из-за беспрецедентных по размаху DDoS-атак. Злоумышленникам удалось «положить» сайты сразу нескольких независимых изданий, в том числе «Коммерсант», «Слон» и «Эхо Москвы». Кроме того, в очередной раз был недоступен Живой Журнал. 17 марта 2012 г. сайт крупнейшей российской телекомпании НТВ подвергся DDoS-атаке и был недоступен в течение нескольких дней. Лаборатория Касперского сообщает, что в 2013 г. количество DDoS-атак в Российской Федерации увеличилось в 20 раз по сравнению с 2012 г. По данным компании Prolexic Technologies, специализирующейся на защите от DDoS, в апреле–июне общее количество атак на ее клиентов увеличилось на 20%. Средняя мощность DDoS-атак составила 49,24 Гбит/с, что на 9,25% больше, чем год назад. Второй не менее важный показатель по паразитному трафику – скорость передачи пакетов (pps) за год повысился на 16,55% – до 47,4 млн пакетов в секунду. Средняя продолжительность DDoSатак за квартал возросла на 10%, за год – на 123%. Если несколько лет назад таким атакам были, как правило, подвержены крупные сайты с преимущественно международным трафиком, то сегодня в сети наметилось смещение атак в сторону региональных ресурсов средней величины. 2 Виды DDoS-атакОбщепринятым подходом в классификации DDoS-атак является их разделение на виды, по протоколам, используемым в процессе атаки. Данная классификация приведена в работах Човдури, Зоу, Ксианга. В отчете компании «Лаборатория Касперского», по DDoS-атакам за 2013 г., атаки так-же группируются по типам протоколов. Аналогично атаки классифицируются в отчетах компании Prolexic Technologies.  Рисунок 1 - Распределение DDoS-атак по типам Также существуют другие способы классификации атак. Например, в отчете Миттала атаки классифицируются по типам ресурсов, на которые они направлены. Наиболее полный подход в классификации видов DDoS-атак предложен в статье Миркович, Мартина, Райера. В рамках этого подхода классификация осуществляется не только по типу атаки, но и по степени автоматизации, частоте атаки, виду воздействия и т.д. Аналогичный подход предлагается в статье Ковалева. Как видно из отчета компании «Лаборатория Касперского», наиболее популярным типом атак на сегодняшний день являются атаки типа HTTP или HTTP-flood. Суть данной атаки заключается в отправке большого количества HTTP-пакетов к атакуемому серверу. Атака данного типа может быть рассчитана как на отказ самого сервера, так и на переполнение полосы пропускания канала связи. Ранее атаки подобного типа являлись самыми примитивными, однако, сегодня с ростом популярности атак такого типа происходит и их усложнение. Так, например, злоумышленники производят атаку на потенциально уязвимые страницы сайта, т.е. скрипты, расходующие большое количество ресурсов и предоставляемые большие по размеру ответы. Или же пытаются имитировать действия легитимного пользователя. Как правило, таким атакам предшествует предварительное исследование сайта-жертвы. Вторыми по популярности являются атаки типа SYN-flood. Данные атаки эксплуатируют особенности «тройственного рукопожатия» в результате установки соединения. Посылая SYN-запросы на подключения, зомби-компьютеры игнорируют ответные запросы, создавая на сервере очередь из «полуоткрытых» соединений. Популярность этого метода связана с отсутствием эффективных методик по выявлению вредоносных запросов. Методы, основанные на фильтрации трафика, замедляют работу сети в нормальном режиме, кроме того, могут спровоцировать блокировку шлюза или прокси сервера, от которых приходят запросы. Атаки типа UDP и TCP-flood заключаются в отправке большого количества UDP и ТСР-пакетов к атакуемому серверу. DNS Amplification – описание атак такого типа встречается еще в 2006 г., однако, активно атаки такого типа стали использоваться в последнеевремя. Так, например, одна из самых крупных атак, зафиксированная в последнее время, использовала DNS усиление. Суть данной атаки заключается в отправки к уязвимому DNS серверу запросов, в которых в качестве исходного адреса посредством подмены указан адрес компьютера жертвы. Отвечая на данные запросы, уязвимые DNS-сервера могут вызвать отказ в работе компьютера-жертвы. Методы защиты от DDoS-атак можно разделить на две группы: это методы, предшествующие началу атаки, которые направлены на предотвращение самого факта атаки и методы, которые применяются уже после начала атаки, это методы активного противодействия и смягчения результатов атаки. К методам по предотвращению атаки можно отнести организационноправовые мероприятия. Например, недопустимость вовлечения в конфликтные ситуации, или меры, направленные на ликвидацию результатов, которых хочет добиться злоумышленник, например, разграничение и маскировка критичных ресурсов. Также на этом этапе реализуется устранение уязвимостей и поддержка задействованного аппаратно-программного комплекса в актуальном состоянии. Некоторые виды сетевых атак направлены именно на эксплуатирование различного рода уязвимостей. Это могут быть уязвимости в программном обеспечении сервера. Или уязвимости, связанные с использованием не оптимизированных программных скриптов, которые могут чрезмерно расходовать ресурсы сервера. В данном случае для достижения преследуемого эффекта злоумышленнику потребуется организовать менее мощную атаку. После начала атаки используются активные меры, направленные на противодействия атаки. Основными из этих мер являются наращивание ресурсов и фильтрация трафика. Наращиванию ресурсов предшествует подробный анализ загруженности сервера и сетевого сегмента с целью обеспечения узких мест. Так, например, если в нормальном рабочем режиме сервер расходует значительную часть канала связи, можно предположить, что в случае начала атаки, злоумышленник может добиться полного заполнения канала вредоносными запросами. В этом случае целесообразно заблаговременно увеличить пропускную способность канала связи. Выделенные в результате анализа «узкие места» наделяются дополнительными ресурсами. Если основным потребителем ресурсов на физическом сервере является сервер баз данных, возможно, целесообразно разместить его на отдельно выделенном сервере или же даже создать распределенный кластер серверов баз данных. Аналогично можно поступить и с другими сервисами. Если продолжить рассмотрение в качестве атакуемого субъекта web-сервер, то, помимо баз данных, повышенную нагрузку может генерировать сам web-сервер или же размещенные на нем скрипты. В этом случае необходимо увеличить ресурсы самого сервера: дополнительная память, более мощный процессор и т.д. Или же посредством специальных инструментов выделить веб-сервера в отдельный кластер. Например, это можно сделать посредством использования связки webсерверов Apache и Nginx. Такой подход к увеличению ресурсов не является панацеей от сетевых атак, кроме того, имеет ряд минусов: наращивание ресурсов связано с изменением аппаратного комплекса и не может быть оперативно проведено в момент начала атаки; поддержание избыточных ресурсов экономически нецелесообразно в период ожидания атаки. Для преодоления этих минусов оптимальным является использование облачных технологий, которые позволяют наращивать ресурсы по мере надобности. Так, например, на сегодняшний момент на рынке представлены предложения от хостинг–провайдеров по предоставлению услуг облачного хостинга. В результате предоставления услуги клиентам предоставляется необходимое в данный момент количество ресурсов. В случае увеличения нагрузки, это может быть, как увеличение числа легитимных пользователей, так и увеличение вредоносных запросов, происходит предоставление дополнительных мощностей, позволяющих обработать каждый запрос. В результате не происходит отказа сервера. Единственным минусом данного подхода является его экономическая составляющая. Так как клиенту облачного хостинга потребуется оплачивать дополнительные мощности, т.е. по сути, платить за обработку вредоносных запросов. Другой подход увеличения ресурсов позволяет наращивать ресурсы в рамках сети доставки контента (CDN – аббревиатура от английского, Content Delivery Network). В результате реализации такого подхода происходит кэширование содержимого web-сервера и его доставка через распределенную сеть узлов. При выборе оптимального маршрута учитывается, как правило, географическое расположение клиента сети по отношению к ближайшему узлу. В результате сетевых атак вредоносный трафик делится между различными узлами сети и теряет свою мощность, также возможен вариант, когда вредоносный трафик просто не попадет на узел, в большинстве своем используемый легитимными пользователями. Например, в случае атаки из зомби-сети, находящейся за рубежом, вредоносные запросы будут концентрироваться на ближайшем к ним узле CDN-сети. В любом случае использование этих подходов напрямую нецелесообразно, так как подразумевает обработку всех запросов без исключения, в том числе и злонамеренных. Поэтому следующей группой методов, направленных на предотвращение атаки, являются методы, связанные с фильтрацией трафика. ЗаключениеВ данной работе предложена методика раннего обнаружения начала DDoS-атаки и последующего определения вредоносных запросов. В основе разработанных методик лежат методы теории вероятности, кластерного и статистического анализа, принципы машинного обучения. В качестве основных результатов работы можно выделить следующие: 1. Проведен мониторинг современных распределенных атак, направленных на отказ в обслуживании. Выделена новая группа атак средней и малой интенсивности, направленных в основном на региональные ресурсы. Проведен мониторинг различных программных и аппаратных средств противодействия и средств обнаружения атак такого типа. Выявлено отсутствие средств, позволяющих адекватно решать поставленные задачи по обнаружению и противодействию, для данной группы атак. 2. Предложена и обоснована гипотеза о существовании сезонности в работе различных сетевых ресурсов. Выяснены причины, влияющие на формирования и особенности сезонных периодов. 3. Предложено формальное описание сезонности сетевой нагрузки, которое позволяет выявлять сезоны различной периодичности, отличающиеся учетом неопределенного начала и завершения периода. 4. Исследование модели атаки позволило создать методику раннего обнаружения и противодействия DDoS-атакам средней и малой интенсивности. Методика является универсальной, учитывает, как региональные особенности, так и другие факторы, и может быть применена для обнаружения и противодействия DDoS-атакам различных типов и различной мощности. А также для обнаружения аномальных данных в различных сферах деятельности. 5. В процессе разработки методики создано два алгоритма: алгоритм определения точки начала атаки и алгоритм разделения смешанного трафика на благонадежный и вредоносный. Отличительной чертой алгоритмов является учет сезонных колебаний сетевой нагрузки. 6. Для алгоритма по разделению трафика выработаны критерии успешности. Данные критерии являются универсальными и позволяют не только оценить успешность работы алгоритма, но и других, сторонних средств по фильтрации трафика. 7. На основе предложенной методики разработано программное средство по обнаружению начала атаки и последующего обнаружения и блокировки вредоносных запросов. Разработанное средство отвечает требованиям кроссплатформенности, универсальности, открытости. Отличительной чертой разработанного средства является модульность и универсальность. При незначительном изменении отдельных модулей средство может быть применено для обеспечения безопасности различных сетевых ресурсов и их защиты от атак различных типов. 8. Для апробации результатов диссертационной работы и проведению экспериментов по изучению распределенных атак, направленных на отказ в обслуживании, на базе реальных компьютеров была создана крупная, специализированная нагрузочная сеть. В рамках сети возможно проведение нагрузочных тестов, эмулирующих DDoS-атаки. Нагрузочная сеть поддерживает создание сценариев и проведение упрощенных DDoS-атак на основе данных о реальных атаках. В этом случае проводимые атаки, по сути, являются уменьшенными копиями реальных атак. Проводимые нагрузочные тесты отвечают основным требованиям эксперимента. Возможно повторение теста, необходимое количество раз, фиксация его результатов. Глоссарий

Список использованных источников

Приложения

|